TL؛ DR توضح هذه المقالة أسهل طريقة لتكوين خادم VPN ، والذي يختلف عنوان IP الخاص به لتوصيل عملاء VPN عن عنوان IP الذي يصل إليه العملاء من الإنترنت.

TL؛ DR توضح هذه المقالة أسهل طريقة لتكوين خادم VPN ، والذي يختلف عنوان IP الخاص به لتوصيل عملاء VPN عن عنوان IP الذي يصل إليه العملاء من الإنترنت.هل تستخدم VPN لحماية الخصوصية على الإنترنت واستئجار الخادم الخاص بك لهذا الغرض؟ هل أنت العميل الوحيد الذي يتصل بهذا الخادم في جميع أنحاء العالم؟ هل من الصعب العثور على عنوان IP الحقيقي الخاص بك ، هل تعتقد؟ مع دخول حزمة Spring حيز التنفيذ ، يصبح الأمر أسهل بكثير.

Double VPN هو موضوع شائع يوجد حوله الكثير من التكهنات. غالبًا ما يطلق على هذا المصطلح تقنية مختلفة تمامًا ، ولكن دائمًا ما يعني وجود اتصال بالإنترنت ونقاط الخروج متباعدة على مستوى عناوين IP. سننظر في أسهل طريقة لتهيئة خادم VPN في هذا الوضع ، والذي لا يتطلب تكوينًا إضافيًا من جانب الخادم ويسمح لك بالحصول على أقصى سرعة وأقل زمن انتقال.

نموذج التهديد

من أجل حماية نفسك من شيء ما ، تحتاج إلى فهم نموذج التهديد بوضوح. لن نناقش قوانين جديدة تلزم مقدمي الخدمة بتخزين جميع زيارات العملاء ، ولكن يمكننا بالتأكيد أن نقول أن بيانات الاتصال ، ما يسمى Netflow ، التخزين بسيط جدًا ، وقد تم تنفيذه بنجاح لفترة طويلة. بمعنى ، يتم تسجيل حقيقة ربط عنوان IP الشرطي

1.1.1.1 لمعالجة

2.2.2.2 في وقت معين من اليوم.

بعد الوصول إلى مثل هذه المعلومات على نطاق المزود أو المدينة أو البلد ، يكفي تحديد من الذي يختبئ وراء VPN.

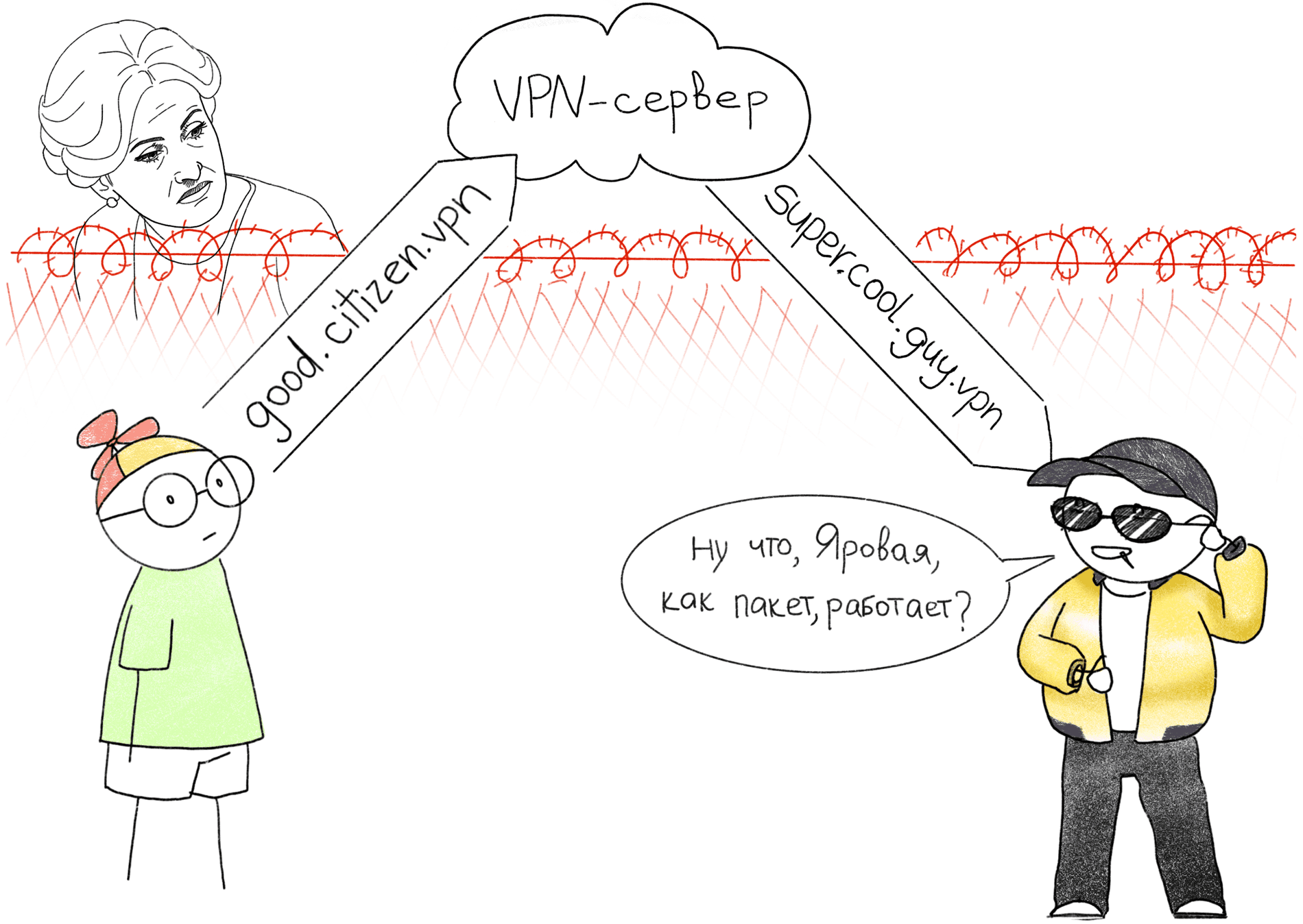

لزيادة مستوى الخصوصية عند استخدام VPN ، تحتاج إلى فصل نقطة الاتصال ونقطة الوصول إلى الإنترنت على مستوى IP. في الصورة أعلاه ، مستخدمنا يقف خلف السياج تحت التدقيق من Irina Yarovoy. جميع الاتصالات التي تمر عبر السياج ، إيرينا تتذكر بصرامة. المستخدم ، كمواطن لائق ، يتصل بالعنوان

good.citizen.vpn ، بينما يعود من العنوان

super.cool.guy.vpn . نتيجة لذلك ، بالنسبة لإرينا ، تبدو هاتان الوصلات غير متصلتين.

ما هي شبكات VPN المزدوجة؟

تحت اسم VPN "المزدوج" ، غالبًا ما تُفهم أشياء مختلفة ، لكن دائمًا ما يعني ذلك عقد اتصال والوصول إلى الإنترنت متباعدًا جغرافيًا أو على مستوى الشبكة. في بعض الأحيان ، تكون هذه مجرد خدعة تسويقية لموفري VPN ، مما يعني عدم وجود أي شيء على الإطلاق ، ويمكن تسمية هذه الخدمات بشبكات VPN "ثلاثية" و "رباعية".

سنقوم بتحليل المخططات الأكثر شيوعا التي يتم استخدامها في الممارسة العملية.

VPN بين الخوادم

الطريقة الأكثر شيوعا. في هذا الوضع ، يقوم العميل بإنشاء اتصال VPN للخادم الأول فقط. تم تكوين النفق إلى الثاني على الخادم الأول ، وكل حركة المرور من العميل تذهب إلى الخادم الثاني ، وهلم جرا. قد يكون هناك عدة خوادم وسيطة. في هذه الحالة ، يمكن تثبيت النفق بين الخوادم باستخدام أي بروتوكول آخر غير البروتوكول الذي يتم من خلاله توصيل العميل ، على سبيل المثال IPsec ، أو بدون أي تشفير ، مثل GRE أو IPIP. في هذا الوضع ،

يمكن رؤية جميع الخوادم الوسيطة

في تتبع المسار . لا توجد طريقة للتحقق بالضبط من كيفية اتصال الخوادم الوسيطة على جانب العميل ، بحيث يمكنك الوثوق فقط بالمزود.

خلال مسار حركة المرور ، يظل الحد الأدنى MTU (وحدة الإرسال القصوى) مساويًا لقيمة النفق الأول للغاية ، ولكل خادم وسيط

حق الوصول إلى حركة مرور العميل المشفرة .

VPN من خلال الوكيل

أيضا وسيلة شائعة إلى حد ما. غالبًا ما يستخدم لإخفاء حركة مرور VPN بموجب بروتوكول مختلف ، على سبيل المثال في الصين. هذه الطريقة أكثر ملاءمة من سلسلة من الوكلاء ، لأنه باستخدام VPN من السهل توجيه كل حركة مرور النظام إلى النفق. هناك أيضًا أدوات لاعتراض دعوات النظام للبرامج وإعادة توجيهها إلى الوكلاء: ProxyCap ، Proxifier ، لكنها أقل استقرارًا لأنها تفشل في بعض الأحيان في الطلبات وتتجاوز الوكيل أو تعمل بشكل غير صحيح مع بعض البرامج.

في هذا الوضع ، يكون الخادم الوكيل غير مرئي في تتبع المسار.

VPN داخل VPN

الطريقة الأكثر بجنون العظمة والأبطأ: كل الأنفاق ترتفع من جانب العميل ، مع بعضها داخل الآخر. تتطلب هذه الطريقة تكوين الماكرة للمسارات على جانب العميل وإطلاق جميع عملاء VPN بالترتيب الصحيح. يعد هذا أمرًا سيئًا بالنسبة إلى الكمون والأداء ، ولكن لا تتمتع الخوادم الوسيطة بالوصول إلى حركة مرور العميل المفتوحة. يتم تلخيص جميع النفقات العامة للتغليف ، والحد الأقصى لحجم الحزمة (MTU) الذي يتوفر في النهاية للعميل يتناقص اعتمادًا على عدد الأنفاق. الخوادم الوسيطة غير مرئية في تتبع المسار.

تكوين VDS

أسهل طريقة لإعداد VPN مع نقاط الدخول والخروج المقسمة هي توصيل عناوين IP متعددة بخادم افتراضي واحد. تتيح لك هذه الطريقة الحصول على الحد الأقصى للسرعة والحد الأدنى من التأخير ، لأنه في الواقع يتم إنهاء حركة المرور على خادم واحد. في

Vdsina.ru ، يمكنك القيام بذلك بنفسك من لوحة التحكم. بينما ينتهي الإصدار IPv4 في كل مكان ، نصدر عناوين IP إضافية حتى على الخوادم لـ 60 روبل!

سنقوم بتحليل تكوين الخادم خطوة بخطوة.

اختيار الخادم

نحن نطلب VDS مع تعريفة مناسبة ، في مركز البيانات اللازم. نظرًا لمهمتنا ، سنختار مركز بيانات بعيدًا في هولندا ؛)

قم بتوصيل عنوان IP إضافي

بعد شراء عنوان IP إضافي ، تحتاج إلى تكوينه

وفقًا للتعليمات .

من أجل الوضوح ، قم بتعيين سجل PTR على IP. هذا هو اسم المجال الذي سيكون مرئيًا عند تحويل عنوان IP مرة أخرى إلى مجال. هذا يمكن أن يكون أي قيمة ، بما في ذلك مجال غير موجود.

على سبيل المثال ، سوف نستخدم القيم التالية:

xxx.xxx.38.220 — super.cool.guy.vpn

اثنان الملكية الفكرية التحقق

من المهم أن تتذكر أن عنوان IP الذي تم تعيينه في الأصل على الخادم سيكون نقطة الخروج ، وبالتالي سيكون العنوان الجديد هو نقطة الدخول. الاتصال عبر SSH بالخادم وتحقق من العنوان المستخدم كعنوان خارجي.

للقيام بذلك ، من الأسهل استخدام خدمة

ifconfig.co من وحدة التحكم. عند الطلب عبر curl ، تقوم بإرجاع عنوان IP الذي تم تقديم الطلب منه.

$ curl ifconfig.co xxx.xxx.38.220

تظهر الأرقام الأخيرة أن عنواننا الخارجي يطابق حقًا نقطة الخروج. دعونا نحاول التحقق من التشغيل الصحيح لبروتوكول الإنترنت الثاني كنقطة دخول. للقيام بذلك ، استخدم ببساطة وظيفة وكيل SOCKS المضمنة في SSH.

يتم تنفيذ الأوامر على العميل:

ssh -D 9999 root@good.citizen.vpn

يقوم الأمر الأول بإعداد جلسة SSH بعنوان good.citizen.vpn ويقوم في نفس الوقت بتنشيط بروكسي SOCKS داخل هذه الجلسة ، والذي يتوفر على المنفذ المحلي. الثاني يجعل طلب HTTP العادي من خلال هذا الوكيل.

من المهم أن نتذكر أن أمثلةنا تستخدم أسماء نطاق وهمية للطلبات. سيتم عرضها فقط مع دقة PTR ، ولا يمكن تقديم طلب كامل لهم. لذلك ، في هذه المرحلة ، تحتاج إلى الوصول إلى الخادم من خلال عنوان IP.

تكوين خادم IKEv2

IPsec IKEv2 هو بروتوكول VPN حديث يدعمه جميع أنظمة التشغيل تقريبًا. يتم استخدامه كبروتوكول افتراضي في Windows و macOS و iOS. ومع ذلك ، لا يتطلب تثبيت برنامج تابع لجهة خارجية ويعمل في معظم الحالات بشكل أسرع من OpenVPN. كانت هناك بالفعل

مقالات حول إعداد خادم IKEv2 على لوحة الوصل ، ولكنها جميعًا تصف استخدام الشهادات الموقعة ذاتيا ، وهي غير مريحة من حيث أنها تتطلب منك تثبيت شهادة الجذر على جانب عميل VPN.

سنقوم بتحليل مثال لتكوين الخادم باستخدام شهادة موثوقة من Let's Encrypt. يسمح لك هذا بعدم تثبيت شهادات الجذر الخارجية للعميل ، ولكن فقط إصدار اسم مستخدم وكلمة مرور.

إعداد الخادم

سنستخدم خادمًا قائمًا على Ubuntu 18.04 ، ولكن التعليمات مناسبة أيضًا لمعظم التوزيعات الحديثة.

نقوم بتحديث النظام وتثبيت الحزم اللازمة

apt update && apt upgrade apt install certbot strongswan libstrongswan-extra-plugins

إصدار الشهادة

لإصدار شهادة موثوق بها ، تحتاج إلى توجيه المجال الحقيقي إلى عنوان IP الخاص بنقطة الإدخال. لن نفكر في هذا العنصر بالتفصيل ، لأنه خارج عن نطاق المقالة. على سبيل المثال ، سوف نستخدم المجال الخيالي

good.citizen.vpnإذا كان لديك بالفعل خادم ويب على الخادم ، فاستخدم الطريقة المناسبة لإصدار الشهادة من خلال certbot أو عميل آخر لـ Let's Encrypt. يفترض هذا المثال أن منفذ HTTP (80) ليس مشغولاً.

certbot certonly --standalone --agree-tos -d good.citizen.vpn

الإجابة على أسئلة المعالج؟ سوف نتلقى شهادة موقعة ومفتاح

لمصادقة خادم IKEv2 ، يتم استخدام نفس شهادات X.509 كما هو الحال مع

HTTPS. لكي تتمكن Strongswan من استخدام هذه الشهادات ، يجب نسخها إلى مجلد /etc/ipsec.d.

إليك كيفية تحديد موقع الشهادات:

cp /etc/letsencrypt/live/good.citizen.vpn/cert.pem /etc/ipsec.d/certs/ cp /etc/letsencrypt/live/good.citizen.vpn/privkey.pem /etc/ipsec.d/private/ cp /etc/letsencrypt/live/good.citizen.vpn/chain.pem /etc/ipsec.d/cacerts/

نظرًا لإعادة إصدار شهادات letencrypt كثيرًا ، فإن القيام بذلك يدويًا غير مريح. لذلك ، نحن أتمتة هذه العملية باستخدام ربط ل certbot.

تتمثل مهمة البرنامج النصي في نسخ ثلاثة ملفات إلى المجلد المطلوب في كل مرة يتم فيها تحديث الشهادة ، ثم إرسال أمر strongswan لإعادة قراءة الشهادات.

قم

بإنشاء الملف

/etc/letsencrypt/renewal-hooks/deploy/renew-copy.sh واجعله قابلاً للتنفيذ.

#!/bin/sh set -e for domain in $RENEWED_DOMAINS; do case $domain in good.citizen.vpn) daemon_cert_root=/etc/ipsec.d/ # Make sure the certificate and private key files are # never world readable, even just for an instant while # we're copying them into daemon_cert_root. umask 077 cp "$RENEWED_LINEAGE/cert.pem" "$daemon_cert_root/certs/" cp "$RENEWED_LINEAGE/chain.pem" "$daemon_cert_root/cacerts/" cp "$RENEWED_LINEAGE/privkey.pem" "$daemon_cert_root/private/" # Reread certificates /usr/sbin/ipsec reload /usr/sbin/ipsec purgecerts /usr/sbin/ipsec rereadall ;; esac done

الآن ، بعد كل إعادة إصدار للشهادة ، سينسخ البرنامج النصي الملفات الجديدة إلى مجلدات strongswan ويرسل أمرًا إلى البرنامج الخفي لإعادة قراءة الشهادات.

إعداد Strongswan

أضف التكوين القوي /etc/ipsec.conf

config setup

يتم تعيين تسجيلات الدخول وكلمات مرور عملاء VPN في ملف

/etc/ipsec.secretsفي هذا الملف ، تحتاج أيضًا إلى تحديد اسم المفتاح الخاص الذي قمنا بنسخه مسبقًا من مجلد allowencrypt:

# /etc/ipsec.d/private/ : RSA privkey.pem # VPN # : EAP "" IrinaYarovaya : EAP "PleaseLoveMe123" Mizooleena : EAP "IwannaLoveToo3332"

في هذه المرحلة ، يمكنك إعادة تشغيل خادم strongswan والتحقق من تنشيط التهيئة الجديدة:

$ systemctl restart strongswan $ ipsec statusall Virtual IP pools (size/online/offline): 10.0.1.0/24: 254/0/0 Listening IP addresses: xxx.xxx.38.220 Connections: ikev2-mschapv2: %any...%any IKEv2, dpddelay=35s ikev2-mschapv2: local: [CN=good.citizen.vpn] uses public key authentication ikev2-mschapv2: cert: "CN=good.citizen.vpn" ikev2-mschapv2: remote: uses EAP_MSCHAPV2 authentication with EAP identity '%any' ikev2-mschapv2: child: 0.0.0.0/0 === dynamic TUNNEL, dpdaction=clear ikev2-mschapv2-apple: %any...%any IKEv2, dpddelay=35s ikev2-mschapv2-apple: local: [good.citizen.vpn] uses public key authentication ikev2-mschapv2-apple: cert: "CN=good.citizen.vpn" ikev2-mschapv2-apple: remote: uses EAP_MSCHAPV2 authentication with EAP identity '%any' ikev2-mschapv2-apple: child: 0.0.0.0/0 === dynamic TUNNEL, dpdaction=clear

يمكنك أن ترى أن التكوين قد تم تنشيطه بنجاح وأن الشهادة متصلة. في هذه المرحلة ، يمكنك بالفعل الاتصال بخادم VPN ، لكنه سيكون دون الوصول إلى الإنترنت. لتحرير العملاء على الإنترنت ، تحتاج إلى تمكين إعادة التوجيه وتكوين NAT.

إعداد NAT

نقوم بتنشيط حزم إعادة التوجيه:

echo "net.ipv4.ip_forward=1" >> /etc/sysctl.conf sysctl -p

قم بتشغيل NAT. من المهم أن تضع في اعتبارك أن هذا مجرد مثال على الحد الأدنى من تكوين iptables. تخصيص بقية القواعد وفقا لاحتياجاتك.

ethName0 - استبدال مع اسم واجهة الخاص بك

10.0.1.0/24 - نطاق عناوين IP التي سيتم إصدارها لعملاء VPN. لقد طلبنا ذلك في

/etc/ipsec.conf111.111.111.111 - عنوان IP لنقطة الخروج ، في مثالنا هو العنوان super.cool.guy.vpn

iptables -t nat -A POSTROUTING -s 10.0.1.0/24 -o ethName0 -j SNAT --to-source 111.111.111.111

التصحيح

في هذه المرحلة من التكوين ، يجب أن نحصل على خادم يعمل بالكامل ، يمكن للعملاء الاتصال به بالفعل. قبل المتابعة ، من الأفضل التحقق من ذلك عن طريق التحقق من الاتصال.

في حالة وجود مشاكل في الاتصال ، يمكنك مشاهدة السجل في الوقت الحقيقي:

journalctl -f -u strongswan

بدء التشغيل عند بدء التشغيل

إذا نجح كل شيء ، يمكنك إضافة strongswan لبدء التشغيل عند بدء التشغيل:

systemctl enable strongswan

حفظ قواعد iptables

لحفظ قواعد iptables بعد إعادة التشغيل ، هناك حزمة خاصة

iptables-persistent . من المهم أن تتذكر أنه سيوفر مجموعة القواعد الحالية ويضيفها إلى بدء التشغيل.

apt install iptables-persistent

إعداد العملاء

الإعداد من جانب العميل بسيط للغاية - فقط أخبر العميل بعنوان الخادم واسم المستخدم وكلمة المرور. لنظام التشغيل MacOS و iOS ، يمكنك إنشاء ملفات تعريف التكوين التلقائي التي ستكون كافية للتنشيط بنقرتين.

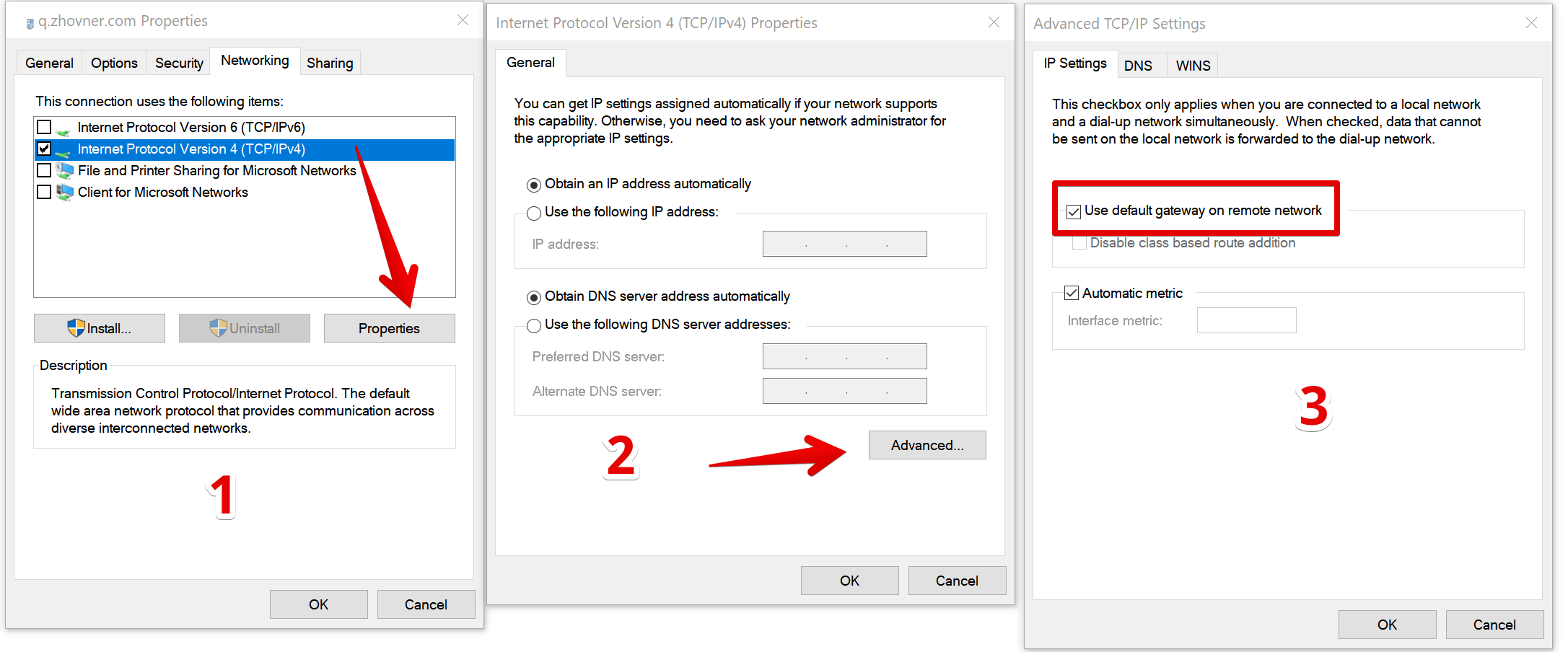

إعداد ويندوزفي الإصدارات الجديدة من Windows ، يتم تكوين IKEv2 في معالج بسيط ، يمكن الوصول إليه من قائمة اتصال WiFi.

لا يقوم Windows بتعيين مسار افتراضي لمثل هذا الاتصال ، لذلك سنقوم بتثبيته يدويًا. في خصائص اتصال VPN ، انتقل إلى خصائص TCP / IPv4 -> بالإضافة إلى ذلك وحدد مربع الاختيار "استخدام بوابة على شبكة بعيدة"

نقر

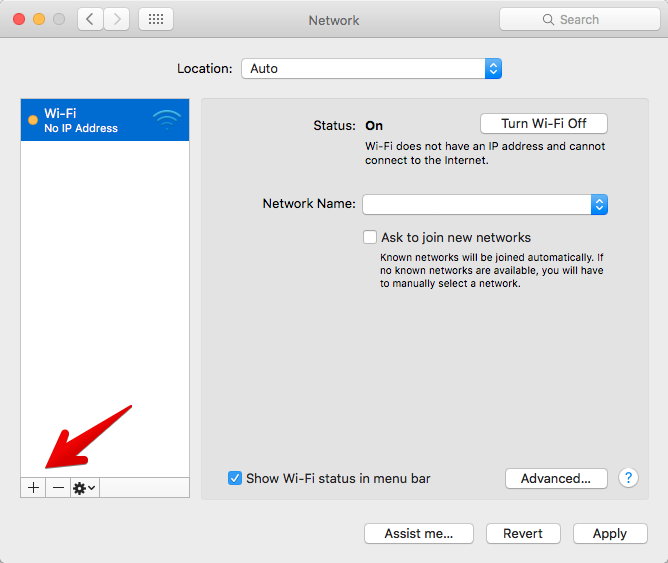

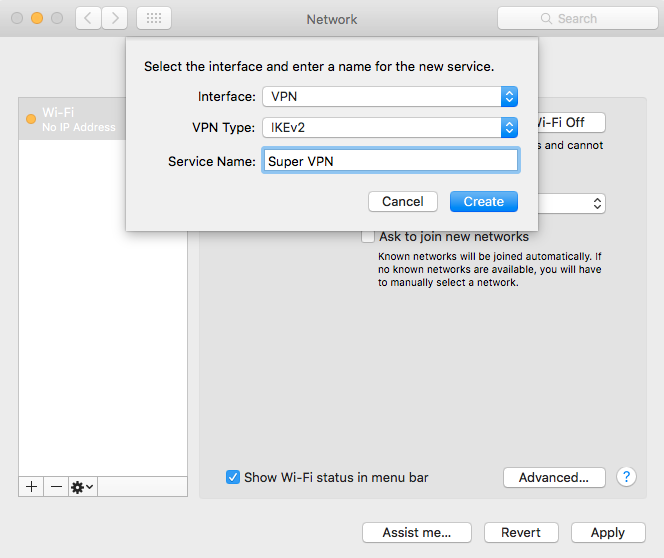

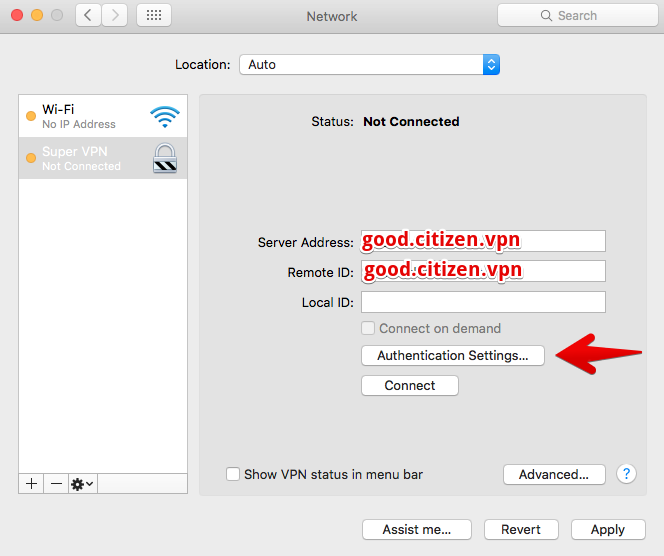

نقر إعداد MacOSيدعم نظام التشغيل MacOS نظام IKEv2 بدءًا من الإصدار 10.11 (El Capitan). يتم إنشاء اتصال عبر قائمة إعدادات الشبكة.

إضافة اتصال جديد. اسم الاتصال هو أي اسم تعسفي.

لمصادقة شهادة ، يجب عليك تحديد اسم المجال. في الوقت نفسه ، في حقل "عنوان الخادم" ، يمكنك تحديد عنوان IP الخاص بالخادم ، والمجال في "معرف بعيد" فقط ، ثم لن يتم تنفيذ تحليل DNS للاتصال ، وسوف يحدث بشكل أسرع قليلاً.

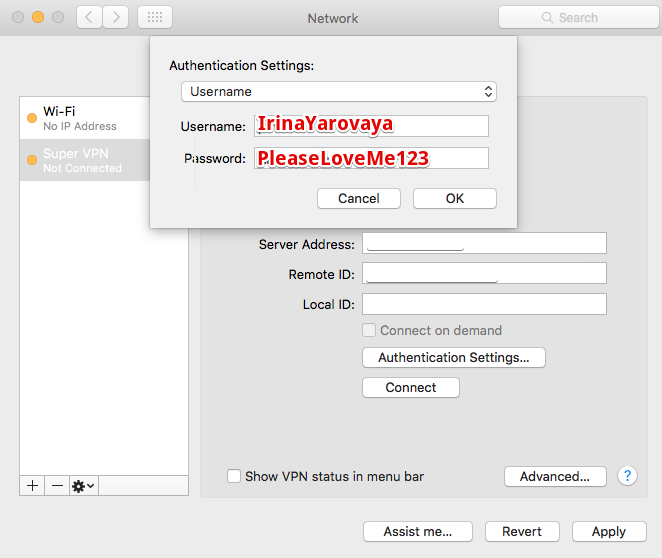

يتم تحديد اسم المستخدم وكلمة المرور من ملف

/etc/ipsec.secrets

إعداد IOSيمكن إجراء تكوين IOS يدويًا من خلال المعالج ، لكن من الملائم أكثر استخدام ملف تعريف التكوين التلقائي في mobileconfig.

التوليف اليدوي مشابه في المعنى لـ macOS لسطح المكتب:

الإعدادات -> VPN -> إضافة تكوين VPN

ملف تعريف التكوين التلقائي لأجهزة Apple

ملفات تعريف التكوين التلقائي .mobileconfig هو ملف XML مع الإعدادات التي يمكن تكوين أي شيء من شهادات SSL إلى اتصالات VPN.

يكفي أن ينقر المستخدم على الملف ، وسيتم تثبيت جميع الإعدادات اللازمة تلقائيًا.

مثال على التكوين للاتصال بخادم IKEv2 الخاص بنا.

لتكوين ملف للتكوين الخاص بك ، ما عليك سوى تحرير بعض المعلمات في هذا القالب:

AuthName - اسم المستخدم من ملف

/etc/ipsec.secretsAuthPassword - كلمة مرور المستخدم

/etc/ipsec.secretsRemoteAddress - المجال أو عنوان IP للخادم

RemoteIdentifier - المجال الذي يتم إصدار الشهادة له

<?xml version="1.0" encoding="UTF-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1.0"> <dict> <key>PayloadContent</key> <array> <dict> <key>IKEv2</key> <dict> <key>AuthName</key> <string>IrinaYarovaya</string> <key>AuthPassword</key> <string>PleaseLoveMe123</string> <key>RemoteAddress</key> <string>123.123.123.123</string> <key>RemoteIdentifier</key> <string>good.citizen.vpn</string> <key>AuthenticationMethod</key> <string>Certificate</string> <key>ChildSecurityAssociationParameters</key> <dict> <key>DiffieHellmanGroup</key> <integer>14</integer> <key>EncryptionAlgorithm</key> <string>AES-256</string> <key>IntegrityAlgorithm</key> <string>SHA2-256</string> <key>LifeTimeInMinutes</key> <integer>1440</integer> </dict> <key>DeadPeerDetectionRate</key> <string>High</string> <key>ExtendedAuthEnabled</key> <true/> <key>IKESecurityAssociationParameters</key> <dict> <key>DiffieHellmanGroup</key> <integer>14</integer> <key>EncryptionAlgorithm</key> <string>AES-256</string> <key>IntegrityAlgorithm</key> <string>SHA2-256</string> <key>LifeTimeInMinutes</key> <integer>1440</integer> </dict> <key>OnDemandEnabled</key> <integer>1</integer> <key>OnDemandRules</key> <array> <dict> <key>Action</key> <string>Connect</string> </dict> </array> </dict> <key>IPv4</key> <dict> <key>OverridePrimary</key> <integer>1</integer> </dict> <key>PayloadDescription</key> <string>Configures VPN settings</string> <key>PayloadDisplayName</key> <string>VPN</string> <key>PayloadIdentifier</key> <string>com.apple.vpn.managed.96C1C38F-D4D6-472E-BA90-9117ED8896B5</string> <key>PayloadType</key> <string>com.apple.vpn.managed</string> <key>PayloadUUID</key> <string>96C1C38F-D4D6-472E-BA90-9117ED8896B5</string> <key>PayloadVersion</key> <integer>1</integer> <key>UserDefinedName</key> <string>London VPN</string> <key>VPNType</key> <string>IKEv2</string> </dict> </array> <key>PayloadDisplayName</key> <string>My Super IKEv2 VPN</string> <key>PayloadIdentifier</key> <string>vpn.googd.citizen</string> <key>PayloadUUID</key> <string>F3FAD91C-019C-4A79-87A1-CF334C583339</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadVersion</key> <integer>1</integer> </dict> </plist>

إعداد أندرويدلسوء الحظ ، يعد Android هو نظام التشغيل الوحيد من أنظمة التشغيل الشائعة الذي لا يزال لا يحتوي على دعم داخلي لـ IKEv2. للاتصال ، يمكنك استخدام عميل

Strongswan الرسمي

من PlayMarket يؤدي

أظهرنا أبسط خيار إعداد الخادم مع نقاط الدخول والخروج متباعدة. يتيح لك هذا التكوين الحصول على أقصى سرعة VPN ، لأنه لا يستخدم أنفاق إضافية بين الخوادم ، على الرغم من أن عناوين IP لنقاط الدخول والخروج موجودة على شبكات فرعية مختلفة. يتيح لك هذا النهج إجراء مزيد من التجارب من خلال توصيل أكثر من عنوانين IP بالخادم.

يعد بروتوكول IKEv2 مثاليًا لاستخدامه على نظام تشغيل سطح المكتب للعمل اليومي ، حيث إنه مدمج أصليًا في النظام ، وكل الأشياء الأخرى متساوية ، يتيح لك الحصول على سرعة أكبر من خلال برامج VPN التابعة لجهات أخرى.

اشترك في مطور Instagram الخاص بنا