واجه كل ضابط أمن في حياته حقيقة أن الموظفين يذهبون إلى الإنترنت ، متجاوزين الوكلاء ، ويقومون بتنزيل الأفلام عبر التورنت ويستخدمون TeamViewer. في هذا المنشور ، سنتحدث قليلاً عن كيفية حل المشكلات المتعلقة بتنظيم الوصول الآمن إلى الإنترنت باستخدام نموذج الخدمة ومشاركة الحالات الجهنمية التي نواجهها مع العملاء.

منذ وقت ليس ببعيد ،

تحدثنا عن بنية نظام خدمات الأمن السيبراني الموحد (EPSC) ، والذي هو جوهر النظام الإيكولوجي MSS للطاقة الشمسية لخدمات الأمن السيبراني المدارة. يشمل service أيضًا خدمة الحماية ضد تهديدات الشبكة - إدارة التهديدات الموحدة (UTM).

كل شركة مصنعة UTM لديها مجموعة من الوظائف الخاصة بها. لدينا ما يلي:

- جدار الحماية.

- نظام منع التسلل.

- شبكة مكافحة الفيروسات.

- تصفية حركة مرور الويب

- التحكم في استخدام التطبيق.

غالبًا ما يحدث (وهذا ينطبق بشكل خاص على البنوك أو البيع بالتجزئة) أن يكون لشركة ما مكتب رئيسي يكون فيه أمن المعلومات في مستوى مقبول إلى حد ما ، وهناك أيضًا شبكة فروع ليس كل شيء فيها بهذه البساطة. كل مكتب لديه مسؤول النظام الخاص به ، خشخيشات الخاصة به. وحارس أمن واحد مسؤول عن حماية هذه البنية التحتية بأكملها. حسنًا ، أو قسم أمن المعلومات ، لكنهم بطريقة أو بأخرى متخصصون عن بُعد.

تنشأ المشاكل التالية عادةً هنا: أولاً ، تحتاج إلى التحكم بطريقة ما في تصرفات كل مسؤول عن النظام البعيد. ثانياً ، والأهم من ذلك ، من الضروري طرح الإعدادات الموحدة لأدوات الحماية لجميع الفروع بطريقة أو بأخرى ، ثم التحقق من تحديثها بشكل صحيح وسريع. العديد من حراس الأمن في هذه الحالة أيضًا توصلوا بسرعة إلى فكرة مركزية الوصول إلى الإنترنت لجميع الفروع ، وهو أمر صعب للغاية أيضًا. للقيام بذلك ، تحتاج إلى إنشاء اتصال بين جميع الفروع والمكتب الرئيسي (أو مركز البيانات) وتوجيه جميع حركة المرور من الهامش إلى المركز. أنها مكلفة للغاية ، بالإضافة إلى السؤالين الأول والثاني لا تزال دون حل.

تم تصميم نموذج أعمالنا لتقديم حل لجميع هذه المشكلات في وقت واحد. ننظم اتصال مواقع العملاء من خلال منصة خدمات أمن المعلومات الافتراضية. ونتيجة لذلك ، تمر كل حركة المرور من المكاتب إلى الإنترنت والعودة عبر UTM.

وبالتالي ، نحصل على وصول مركزي إلى الإنترنت ، وإعدادات موحدة لجميع الفروع ونقطة تحكم واحدة لحماية المعلومات. هذا يضمن عدم وجود حالات عندما يقوم مسؤول النظام بفتح منافذ الإدارة عن بُعد ونسي إغلاقها ، ثم تم اختراق الشركة من خلالها. في موازاة ذلك ، يحل هذا مشكلة دمج فروع المؤسسة في KSPD واحد (

تحدثنا بالفعل عن "الأشياء الجيدة" لتكنولوجيا SD-WAN).

بالإضافة إلى ذلك ، يساعد هذا النهج في تقليل مخاطر استخدام التطبيقات المحظورة في الشركة. عادةً ، بعد توصيل العميل بالمنصة ، ننظر أولاً إلى التطبيقات الأكثر شيوعًا ونقيّم حجم الحركة التي يستهلكونها. يتيح لك ذلك تحديد استخدام الأدوات للإدارة عن بُعد ، السيول ، أدوات القرصنة والبرامج المقرصنة.

منيل مينيل ، ولكن لم الألغام

في إحدى المنظمات ، حددنا مسؤول النظام الذي استخدم Kryptex - رجل التعدين ،

دون مغادرة مكتب النقد باستخدام موارد شركته. تم تثبيت عامل المنجم على خادم اختبار ، وبالتالي لم يلاحظه أحد حتى وصل العميل بنيته التحتية إلى نظامنا الأساسي.

بشكل عام ، لا أتبع أسعار العملات المشفرة ، لكن يبدو أنها آخذة في الارتفاع مرة أخرى - لقد مررنا مؤخرًا بمشاكل عندما حاول المسؤولون التعدين على خوادم الشركات.

صب الملفات

مثال من أوبرا أخرى. لقد قمنا بتوصيل العميل التالي بالمنصة ، مما سمح رسميًا لجميع مسؤوليها باستخدام برنامج TeamViewer. في الواقع ، نحن لا نرحب بمثل هذه الممارسة ، لكنها الآن في كل مكان ، وبشكل عام ، أعمالنا هي التحذير. وفي مرحلة ما ، نرى أنه يتم إنشاء اتصال بمحطة عمل أحد المشرفين مرة واحدة يوميًا من خلال أداة الإدارة عن بُعد غير المعروفة Splashtop.

أعلم العميل - كما هو متوقع ، لم يتم التصريح بالإجراءات. شاهدنا الجلسات من المضيف: اتضح أنه في الوقت الذي تم فيه تشغيل Splashtop ، تم تأسيس اتصال مع خدمة استضافة ملفات خارجية ، حيث تم نقل حوالي 500 ميجابايت. لسوء الحظ ، لم يتم تكوين تسجيل المضيف ، لذلك لم يكن من الممكن تحديد سبب الحادث بسرعة. لقد بدأوا في تحليل محركات الأقراص الصلبة ووجدوا مؤشراً للتوفيق - تجزئة أحد الملفات المدرجة في قاعدة بيانات Threat Intelligence الخاصة بنا. تبين أن هذا الملف هو أداة PassView التي تُستخدم لاستخراج كلمات المرور المخفية. عرّف برنامج Anti-virus ذلك ببساطة بأنه برنامج غير مرغوب فيه (وليس فيروسًا) ولم يتخذ أي إجراء. وفي تجميع هذه الأداة تبين أن أداة الإدارة عن بعد - Splashtop.

بسبب عدم وجود سجلات ، من غير المعروف كم من الوقت قضى المهاجم في البنية التحتية ، ولكن مع الاتصال الأخير ، العديد من المستندات الداخلية "بما في ذلك" ختم التوقيع "الحبيبي" "غادر" الشركة.

Pseudoadmin تسرب المحلية

وفقًا لبياناتنا ، فإن حوالي 50٪ من جميع حوادث أمن المعلومات الداخلية عبارة عن تسرب معلومات سرية على وجه التحديد. يجب أن أقول ، لسنوات عديدة من الممارسة لدينا ، واجهنا عددًا كبيرًا من الانتهاكات الداخلية. غالبًا ما يكون تحديد هويتها في الواقع بحثًا عن إبرة في كومة قش: في ظروف عدد صغير من مصادر المعلومات ، يجب حل العديد من المهام الروتينية ، بينما في وحدة UTM ، تساعد وحدة تصفية حركة مرور الويب في التعامل مع التسريبات. حتى تتمكن من تحديد و / أو منع الوصول إلى ملف استضافة.

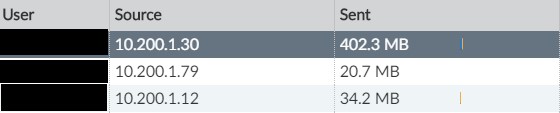

في أحد عملائنا ، تم السماح للمسؤولين باستخدام خدمات استضافة الملفات ، ولكن لم يتم السماح لبقية الموظفين بذلك. عند تجميع التقرير ، لاحظنا أن أحد المسؤولين يحمّل معلومات أكثر على الموارد الخارجية أكثر من الباقي. أبلغنا العميل - هذه الحقيقة فاجأته كثيرًا. ادعى المسؤول أنه لم يستخدم مشاركة الملفات طوال هذا الشهر.

بدأوا في تحليل سجلات UTM ورأوا أن مصادقة حساب المسؤول من مضيفين مختلفين تحدث. قام أحد المستخدمين بسرقة كلمة مرور المسؤول وإفراغ البيانات الحساسة للمؤسسة دون قيود. لم يكن من الصعب حساب المستخدم: لقد قام بتسجيل الدخول كمسؤول وتحت إدارته من نفس المضيف.

تحت إشراف الطاقة الشمسية JSOC

إذن ، نعم ، سيكون من الغباء التخلي عن التطورات القائمة بالفعل ، وبالتالي فإن منصة EPCS تستفيد إلى أقصى حد من خبرة ومعرفة SOC الخاصة بنا - على سبيل المثال ، من حيث جمع وتجميع المعلومات حول التهديدات. يساعد كثيرا على اكتشاف ومنع الحوادث المختلفة.

لذلك ، في مرحلة الاتصال التجريبي مع أحد العملاء ، بفضل قاعدة بياناتنا الخاصة بمؤشرات التسوية المتراكمة أثناء التحقيق ، وجدنا أن بعض المضيفين يقومون بالوصول إلى عناوين IP التي تنتمي إلى مجموعة المتسللين Cobalt.

لقد فحصنا هذه الأجهزة المضيفة - اتضح أنه منذ أكثر من عام (تمامًا!) ، لم يتم تحديث تواقيع مكافحة الفيروسات وأصيبت الأجهزة بأحصنة طروادة. لحسن الحظ ، لم يكن البنك ، لذلك تم حفظ الشركة فقط من خلال حقيقة أنهم كانوا عاديين للمتسللين.

أتت شركة أخرى إلينا للتجربة بسبب مشاكل في جدار الحماية الخاص بها. كان "يسقط" كل يومين دون إعلان الحرب. لم يستطع العميل تحديد المشكلة بالضبط - اقترح أن يكون اللوم على حجم الحركة. ولكن نظرًا لعدم وجود أموال لجدار حماية جديد ، فقد قررنا التفكير في خيار التبديل إلى نموذج الخدمة.

في الدقائق العشرة الأولى بعد الاتصال بالمنصة ، رأينا صورة مثيرة للاهتمام وفي نفس الوقت رهيبة: تقوم الأجهزة المضيفة الأربعة للمنظمة بمسح الإنترنت بأكمله في 445 و 22 و 3389 منفذًا ، كما يقومون بالوصول إلى خوادم C&C المعروفة.

تم إخطار العميل على الفور ، وتم حظر المضيفين. خلال الإجراءات ، اتضح أنهم ينتمون إلى أخصائي المقاول الذين يقومون ببعض الأعمال على موقع العميل ويستخدمون أجهزة الكمبيوتر المحمولة الخاصة بهم المصابة بمجموعة واسعة من البرامج الضارة. إذا حدث هجوم من عناوين IP العامة للعميل ، فسيكون ذلك بمثابة ضربة قوية للسمعة.

Artyom Kildyushev ، مجموعة من الخبراء المتخصصين في منتجات وخدمات Solar JSOC