هناك وثيقة مثيرة للاهتمام إلى حد ما

CIS Controls ، والتي تأخذ بعين الاعتبار أمن المعلومات باستخدام مبدأ Pareto (80/20). ينص هذا المبدأ على أن 20 ٪ من التدابير الوقائية تعطي 80 ٪ من النتيجة من حيث أمن الشركة. بعد قراءة هذا المستند ، يجد العديد من "حراس الأمن" أنهم عند اختيار التدابير الوقائية ، لا يبدأون بأكثر التدابير فعالية. يحدد المستند 5 تدابير أمنية رئيسية لها أكبر تأثير على أمن المعلومات:

- جرد جميع الأجهزة على الشبكة . من الصعب حماية الشبكة عندما لا تعرف محتوياتها.

- جرد جميع البرمجيات . غالبًا ما تصبح البرامج ذات الثغرات الأمنية بمثابة نقطة دخول للمتسلل.

- التكوين الآمن - أو الاستخدام الإلزامي لميزات الأمان المضمنة للبرامج أو الأجهزة. باختصار - تغيير كلمات المرور الافتراضية وتقييد الوصول.

- بحث والقضاء على نقاط الضعف . تبدأ معظم الهجمات بضعف معروف.

- إدارة الوصول المتميز . يجب أن يتمتع المستخدمون فقط بالحقوق الضرورية حقًا وأن ينفذوا الإجراءات الضرورية فقط.

في إطار هذه المقالة ، سننظر بالضبط في النقطة الخامسة في مثال استخدام

Fudo PAM . بتعبير أدق ، سوف ننظر في الحالات والمشاكل النموذجية التي يمكن اكتشافها بعد التنفيذ أو كجزء من اختبار Fudo PAM المجاني.

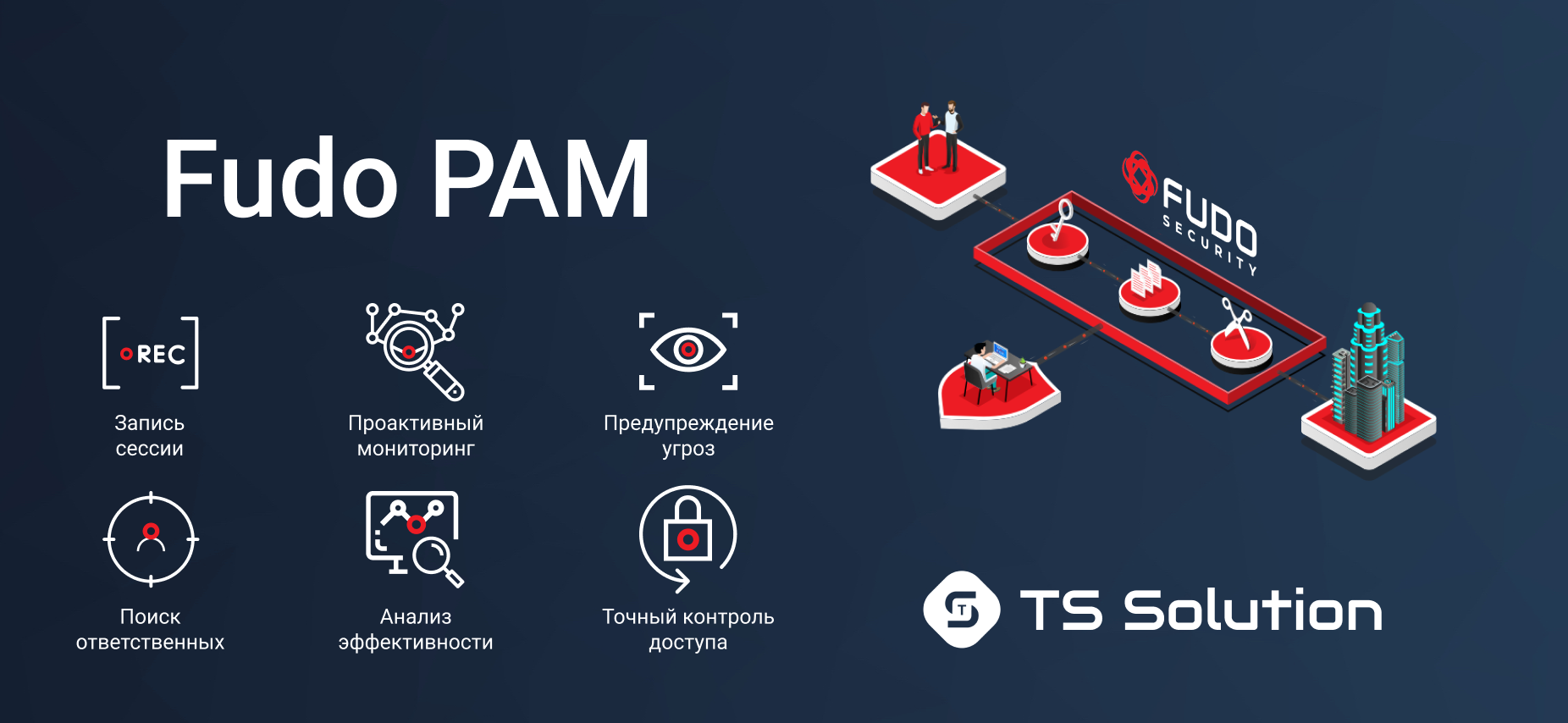

فودو بام

فقط بضع كلمات عن الحل. Fudo PAM هو حل جديد لإدارة الوصول المتميز نسبيًا. من الميزات الرئيسية:

- تسجيل الجلسة . عرض الجلسة في الوقت الحقيقي. اتصال إلى الدورة. خلق أدلة على التقاضي.

- رصد استباقي . سياسات مرنة. البحث عن طريق القالب. أتمتة العمل.

- منع التهديد . سوء استخدام الحسابات. تقييم مستوى التهديد. كشف الشذوذ.

- البحث عن المسؤول . إذا كنت تستخدم نفس الحساب لتسجيل الدخول لعدة مستخدمين.

- تحليل الأداء . المستخدمين الأفراد أو الإدارات أو المنظمات بأكملها.

- التحكم في الوصول بالضبط . تقييد حركة المرور والوصول للمستخدمين في فترات زمنية معينة.

حسنًا ، أهم علامة زائد - تتكشف حرفيًا في غضون ساعتين ، وبعد ذلك يكون النظام جاهزًا للاستخدام.

بالنسبة لأولئك المهتمين بالمنتج ، في .... سيتم عقد ندوة عبر الإنترنت مع عرض تفصيلي وعرض للوظيفة. سننتقل إلى المشكلات الحقيقية التي يمكن العثور عليها في إطار المشاريع الرائدة لأنظمة التحكم في الوصول المتميزة.

1. يفتح مسؤولو الشبكة بانتظام إمكانية الوصول إلى الموارد المحظورة

بشكل غريب ، لكن الحوادث الأولى التي يمكن اكتشافها هي انتهاكات من قبل المسؤولين. غالبًا ما يكون هذا تغييرًا غير قانوني لقوائم الوصول على أجهزة الشبكة. على سبيل المثال ، لفتح الوصول إلى موقع محظور أو لتطبيق محظور. تجدر الإشارة إلى أن هذه التغييرات يمكن أن تظل بعد ذلك في تكوين الجهاز لسنوات.

2. استخدام حساب واحد في وقت واحد من قبل العديد من المسؤولين

مشكلة شائعة أخرى مع المسؤولين. "خلط" حساب واحد بين الزملاء هو ممارسة شائعة للغاية. إنه مناسب ، لكن بعد ذلك يصعب فهم من المسؤول عن إجراء معين.

3. الموظفين عن بعد يعملون أقل من ساعتين في اليوم

لدى العديد من الشركات موظفين عن بُعد أو شركاء يحتاجون إلى الوصول إلى الموارد الداخلية (في معظم الأحيان ، سطح مكتب بعيد). يسمح لك Fudo PAM بمراقبة النشاط الحقيقي في مثل هذه الجلسات. غالبًا ما يوجد أن الموظفين عن بُعد يعملون أقل بكثير مما هو مذكور.

4. يستخدم نفس كلمة المرور لأنظمة متعددة

مشكلة خطيرة جدا. من الصعب دائمًا تذكر العديد من كلمات المرور ، لذلك في كثير من الأحيان يستخدم المستخدمون كلمة مرور واحدة لجميع الأنظمة تمامًا. إذا "تسربت" كلمة المرور هذه ، فسيتمكن المهاجم المحتمل من الوصول إلى البنية التحتية لتكنولوجيا المعلومات بالكامل تقريبًا.

5. المستخدمين لديهم حقوق أكثر من المقصود

غالبًا ما يتم العثور على المستخدمين الذين يتمتعون بحقوق مقطوعة على ما يبدو ، لديهم امتيازات أكثر مما ينبغي. على سبيل المثال ، يمكنهم إعادة تشغيل الجهاز المراقبة. كقاعدة عامة ، يكون هذا إما خطأ لمصدر الحق ، أو ببساطة أوجه قصور في نظام التمييز في الحقوق المدمج.

الويبينار

إذا كنت مهتمًا بموضوع PAM ، فنحن ندعوك إلى

ندوة الويب القادمة على Fudo PAM ، والتي ستعقد في 21 نوفمبر.

هذه ليست آخر ندوة لدينا عبر الإنترنت هذا العام ، والتي سننظمها ، لذا تابعونا (

Telegram ،

Facebook ،

VK ،

TS Solution Blog )!