قبل سنوات عديدة ، عندما اضطررت لتدريب المحترفين الشباب في العمل مع Active Directory ، كنت أحزن بحزن نوع القوة الحاسوبية التي سأحتاجها من مركز التدريب. كان ذلك الوقت البعيد عندما بدأت المحاكاة الافتراضية في التغلب على تكنولوجيا المعلومات. لقد وضعت متطلبات الوظائف ، ووحدات التحكم بالمجال ، وخوادم التطبيقات في عمود ، والأرقام لم ترضني على الإطلاق. لم يرضوا مدير مركز التدريب.

منذ ذلك الحين ، تم قراءة عدد كبير من الدورات ، ولكن مشكلة الموارد لم تختف في أي مكان ، في حين تلوح في الأفق ثدي أزرق ضخم محمل بحاويات.

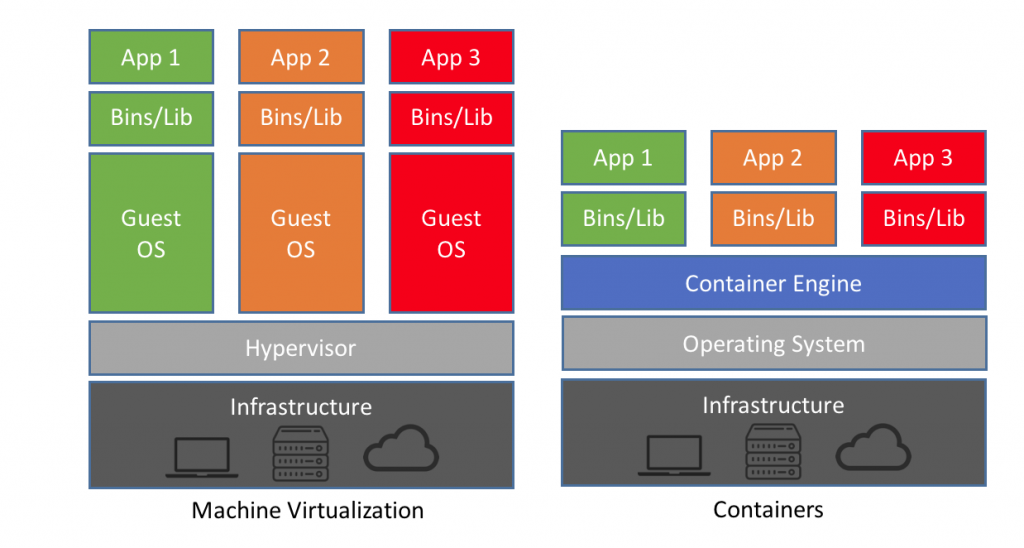

بالطبع ، أعتقد أن الجميع غوغل "Container vs VM" وحصلت على شيء من هذا القبيل.

لا تشرح الكثير ، ولكن الجوهر العام واضح: بدلاً من عدد كبير من أنظمة التشغيل والتطبيقات عليها ، نطلق نظام تشغيل واحد ، وتبدأ التطبيقات الضرورية داخله. هذا النهج له إيجابيات وسلبيات ، ولكن اليوم سنتحدث عن كيف يمكن للحاويات أن تساعد في تدريب المكلفين والمراجعين.

إن أبسط شيء يمكن أن يكون هو استخدام الحاويات لإنشاء بيئات عمل معرضة للإعاقة. الآن ، بدلاً من نشر الإصدارات الضرورية من apache و mysql وأشياء أخرى ، يمكننا الحصول على حاوية جاهزة بكل ما تحتاجه. لنبدأ ، بالطبع ، مع الكلاسيكية:

• تطبيق ويب DVWA الأكثر شعبية وعرضة للخطر. تطبيق php / mysql كلاسيكي مع XSS و CSRF و LFI المفضلة لديك. عفا عليها الزمن بعض الشيء ، ولكن لا يزال يتم العثور عليها في كل pentest الثانية:

تطبيق ويب عرضة للخطر لعنة (DVWA) (عامل ميناء سحب مواطن / dvwa)• تطبيق شائع آخر حيث يتم هيكلة الثغرات الأمنية وفقًا لـ OWASP TOP10:

OWASP Mutillidae II تطبيق اختبار القلم على شبكة الإنترنت (عامل ميناء يسحب مواطنه / nowasp)• متجر عصير OWASP ، الذي تم إنشاؤه على أساس الزاوي ، node.js ، nosql الشعبية ، ولكن ليس أقل عرضة لهذا. خياري لأي شخص يغرق في عالم اختبار الاختراق الشجاع:

OWASP Juice Shop (عامل ميناء سحب bkimminich / عصير متجر).• نفس OWASP TOP10 ، يعتمد فقط على Node.js:

OWASP NodeGoat (إنشاء عامل بناء && عامل إنشاء - إنشاء)• تطبيق آخر من OWASP مع نفس مجموعة الثغرات الأمنية:

OWASP WebGoat Project 8.0 صورة عامل ميناء (عامل ميناء سحب webgoat / webgoat-8.0)• بمجرد وجود عنزة ، يجب أن يكون هناك راعٍ. في حالتنا ، هذا هو OWASP Security Shepherd ، والذي يسمح لك بالنظر إلى جانب العميل من تطبيقات الويب ، وكذلك تطبيقات الهاتف المحمول:

الراعي الأمن OWASP (عامل ميناء سحب ismisepaul / securityshepherd)بشكل دوري ، عندما يتم الكشف عن ثغرة أمنية أخرى ، قد يكون من المفيد لمسها بيديك. لا تحتاج إلى رفع جهاز افتراضي لهذا الغرض. لدينا VaaS - الضعف كخدمة:

•

الضعف كخدمة: Heartbleed (عامل ميناء سحب hmlio / vaas-cve-2014-0160)•

الضعف كخدمة: SambaCry (عامل ضعف سحب عامل الإرساء / cve-2017-7494)•

الضعف كخدمة: Shellshock (عامل ميناء سحب hmlio / vaas-cve-2014-6271)يمكنك أيضًا استكشاف منتجات محددة تواجهها غالبًا في المواقف ، على سبيل المثال ، WordPress الضعيفة:

•

تثبيت WordPress الضعيف (عامل ميناء سحب wpscanteam / الضعيفة Wordpress)بالإضافة إلى ذلك ، يمكن الحصول على أدوات الاختبار نفسها في شكل حاويات:

nmap ،

zap ،

wpscan ،

metasploit ، إلخ.

وحتى يمكن الحصول على صورة Kali Linux بأكملها باستخدام الأمر

docker pull kalilinux / kali-linux-dockerبالمناسبة ، أصبحت الحاويات الآن كائنات للاختبار ، لذلك بدأت الأجهزة الظاهرية المقابلة تظهر للدراسة الذاتية -

Vulnerable Docker: 1 ،

BSidesTLV: 2018 CTF ،

myHouse7: 1 ،

DonkeyDocker: 1 .

للحاويات العديد من المزايا ، ومع ذلك ، فمن الواضح أن عدد أتباع الأجهزة الافتراضية الكلاسيكية لا ينقص. هناك العديد من الأسباب لذلك ، ولكن في الواقع ، إذا سمحت موارد مركز التدريب الخاص بك ، ويمكنك أتمتة العمل باستخدام Packer و Vagrant ، فمن السابق لأوانه التفكير في هذا الموضوع.

سيرجي بولونين ،

قائد فريق ، قسم التصميم ، Gazinformservice LLC