تغطي موجات العاصفة الرقمية المزيد والمزيد من قطاعات الاقتصاد ، مما يشكل حقيقة جديدة. لم تكن الصناعة المالية استثناءً من ذلك: فالدول ، واحدة تلو الأخرى ، تقوم بتطوير وتنفيذ نهج ثوري في عمل المؤسسات الائتمانية - مفهوم الخدمات المصرفية المفتوحة أو الخدمات المصرفية المفتوحة.

Open Banking هي واجهة برمجية موحدة لأنظمة المعلومات المصرفية. يمكن استخدامه من قبل مطوري التطبيقات المالية وشركات fintech لتزويد العملاء بخدمات مالية من الجيل الجديد.

التفاعل مع البنوك من خلال واجهة مفتوحة ليس فقط الفرص ، ولكن أيضا المخاطر. في هذا المنشور ، سننظر في المخاطر والتهديدات التي تنشأ مع تطبيق الخدمات المصرفية المفتوحة ، ونناقش الخيارات الممكنة للحماية منها.

حول شركات fintech

على الرغم من رغبة البنوك في إنشاء منتجات مالية مبتكرة ، من الصعب عليهم التنافس في هذا الصدد مع شركات التكنولوجيا الفائقة التي لا ترتبط بمتطلبات الهيئة التنظيمية واللوائح الداخلية. والمنافسة بين البنوك والرغبة في جذب العملاء إلى الخدمة في حد ذاتها تفرض قيودًا طبيعية على إنشاء خدمات تدمج خدمات العديد من المؤسسات الائتمانية.

شركات Fintech مقارنة إيجابية مع البنوك المحافظة. يمكنهم تحمل تكاليف جذب العملاء من مختلف البنوك ، وتقديم منتجات جديدة غير قياسية بسرعة ، وذلك باستخدام جميع مزايا الاستقلال عن الجهة المنظمة.

الطبيعة الديناميكية للشركات المالية والتكنولوجية هي إلى حد ما نتيجة لخصائصها التنظيمية. أظهر تحليل لمقدمي التكنولوجيا المالية من قبل تريند مايكرو للتحضير لدراسة "

جاهز أم لا لـ PSD2: مخاطر الخدمات المصرفية المفتوحة " أن معظم هذه الشركات:

- لديك عدد قليل من الموظفين ؛

- محدودة في الموارد المالية ؛

- بنشاط استخدام البنية التحتية السحابية للعمل ؛

- تطبيق المحاكاة الافتراضية وحاويات الخدمات ؛

- استخدام SDK الطرف الثالث لتقصير دورة التطوير والتركيز على الابتكار ؛

- تقصير دورة الاختبار لتوفير الوقت والمال. هذا ليس مستغربا. تمارس هذه الطريقة في محاولة لخفض التكاليف حتى من قبل الشركات العملاقة مثل Microsoft ، التي تخلت عن اختبار بدوام كامل لصالح المشاركين في برنامج Windows Insider.

الجانب الآخر من هذه الميزات هو ضعف أكبر بكثير مقارنة بالبنوك. مع تزايد عدد البلدان التي تقدم الخدمات المصرفية المفتوحة ، أصبح مشهد التهديدات أكثر تنوعًا ، حيث أن مجرمي الإنترنت لديهم أهداف جديدة للهجمات. دعونا نتحدث عنها بمزيد من التفصيل.

أهداف للهجمات المصرفية المفتوحة

واجهات برمجة التطبيقات العامة للبنك

تعد API المفتوحة ، التي يتم تنفيذها في البنوك الأوروبية وفقًا لـ

PSD2 - "التوجيه المنقح لخدمات الدفع" - مجرد جزء من عملية كبيرة. يتم تنفيذ واجهات البرمجة هذه في العديد من البلدان. في مكان ما ، هذه الأعمال هي مبادرة لتوحيد الشركات والبنوك الخاصة. على سبيل المثال ، يتم دعم تطوير واجهة برمجة تطبيقات البيانات المعمرة في الولايات المتحدة الأمريكية من قبل جمعية

FDX غير الربحية ، وهي شركة تابعة

لمركز تحليل معلومات الخدمات المالية (FS-ISAC) . تفضل حكومات أخرى أن تتحكم بالكامل في العملية ، مثل المكسيك ، التي

أقرت قانون Fintech ، أو أستراليا ، والذي لا يمثل فيه الوصول إلى التكنولوجيا البينية لواجهات البرمجة المصرفية سوى جزءًا من مجموعة كبيرة من الأحداث تسمى

حق بيانات المستهلك .

نمو الانهيار في واجهات برمجة التطبيقات المالية التي يتم تقديمها في العالم. المصدر: تريند مايكرو

نمو الانهيار في واجهات برمجة التطبيقات المالية التي يتم تقديمها في العالم. المصدر: تريند مايكروالزيادة في عدد واجهات برمجة التطبيقات المصرفية العامة ستؤدي حتما إلى زيادة في محاولات استخدامها لتحقيق الربح. لماذا كسر حماية البنك إذا كان هناك واجهة يمكنك من خلالها أن تتحضّر من أجل الاتصال بنظام آلي وتحويل الملايين إلى نفسك؟

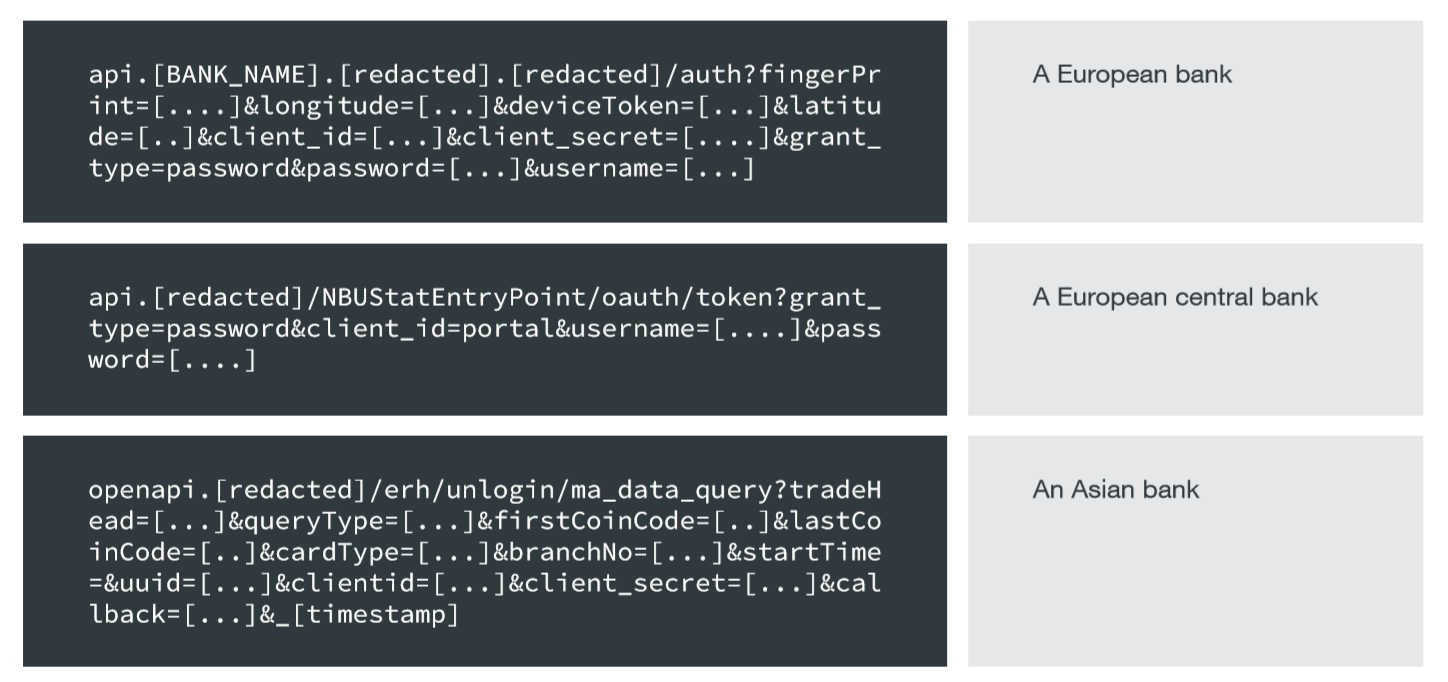

كشفت دراسة أجرتها شركة Trend Micro عن عدد كبير من البنوك التي تكشف عن معلومات سرية - كلمات المرور لمرة واحدة ، ورموز الوصول ، ورسائل البريد الإلكتروني ، و IMEI ، وبيانات المعاملات في API وعناوين URL الخاصة بالمواقع الإلكترونية.

على الرغم من أن استخدام طبقة المقابس الآمنة يحمي من اعتراض حركة المرور ، إلا أن نقل هذه المعلومات في عنوان URL أمر خطير لأن هذه المعلمات:

- قد تظهر في سجلات خادم الويب ؛

- سيتم عرضه في عنوان المتصفح.

- تظهر في سجل التصفح المتصفح.

- ستكون مرئية لأي جهاز يقوم بإجراء اعتراض SSL ، على سبيل المثال ، معدات مراقبة الشبكة مع شهادة موثوق بها.

سرية البيانات في عناوين المواقع API المصرفية. المصدر: تريند مايكرو

سرية البيانات في عناوين المواقع API المصرفية. المصدر: تريند مايكروفي بعض المتصفحات ، تتم مشاركة سجل التصفح عبر الأجهزة ، مثل الكمبيوتر المحمول والهاتف الذكي والكمبيوتر اللوحي. سيؤدي عرض المعلومات الحساسة في عنوان URL إلى إضعاف فعالية المصادقة متعددة العوامل ، مما يسمح للمتسللين بمهاجمة الأجهزة الأقل أمانًا لسرقة هذه المعلومات.

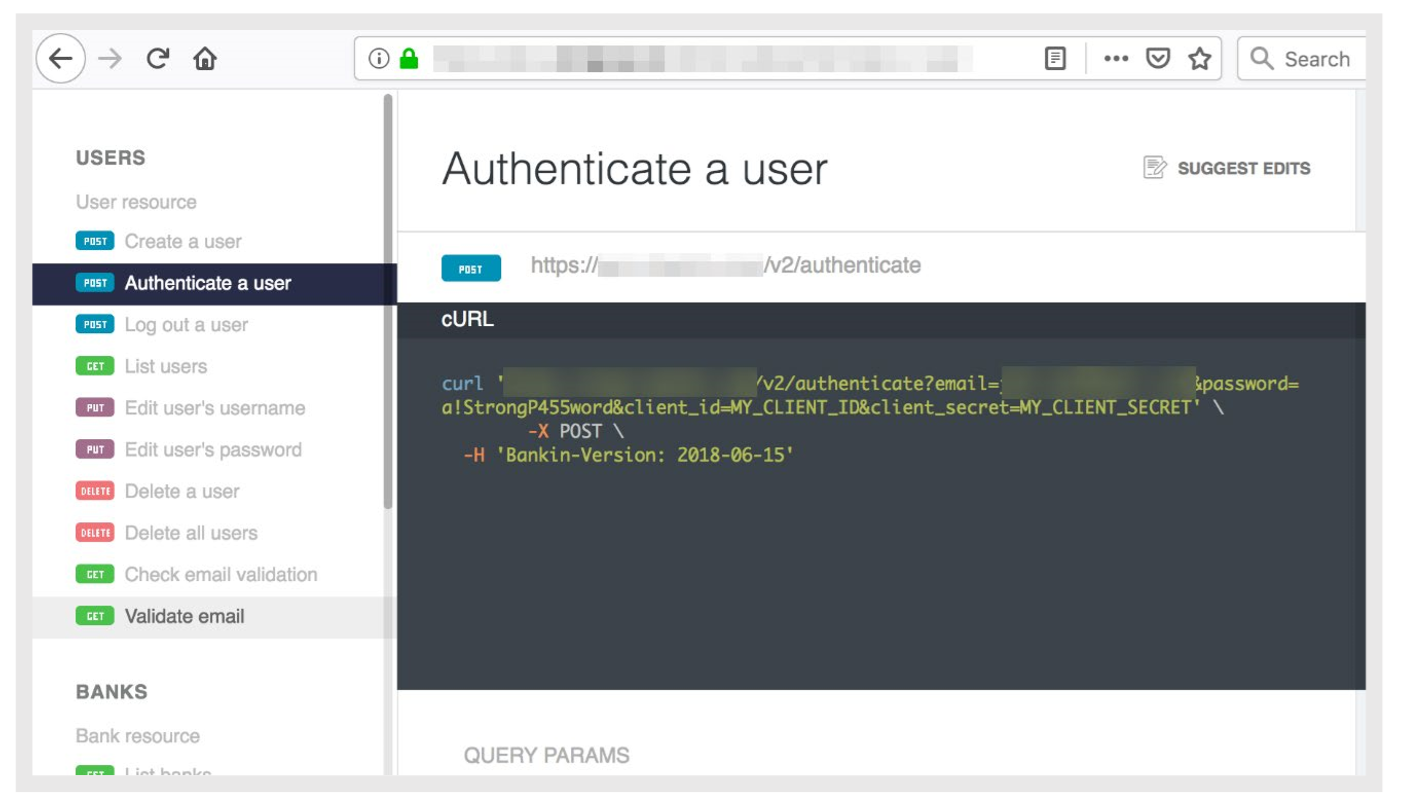

مثال على الحياة الواقعية: قامت شركة fintech أوروبية تضم ملايين العملاء بنشر وثائق API تفيد بأن عناوين البريد الإلكتروني وكلمات المرور وكلمات المرور ومعرفات العملاء يتم إرسالها في عناوين URL لواجهة برمجة التطبيقات.

مثال على الحياة الواقعية: قامت شركة fintech أوروبية تضم ملايين العملاء بنشر وثائق API تفيد بأن عناوين البريد الإلكتروني وكلمات المرور وكلمات المرور ومعرفات العملاء يتم إرسالها في عناوين URL لواجهة برمجة التطبيقات.

المصدر: تريند مايكروهناك طريقة أخرى للاستخدام الضار لواجهات برمجة التطبيقات (APIs) العامة وهي هجمات DoS / DDoS. يمكن لأي متسلل مهتم تجربة الإصدار التجريبي والخطأ للعثور على مجموعة من المعلمات التي ستؤدي إلى فشل الخدمة.

تطبيقات المحمول

بالإضافة إلى الهجمات التقليدية على التطبيقات المحمولة التي تستخدم التراكبات والخيارات المألوفة الأخرى ، فإن استخدام أدوات تطوير البرامج (SDK) التابعة لجهات أخرى ينطوي أيضًا على خطر إضافي.

هناك حالات تم فيها إدخال وظائف ضارة فيها اشتركت في أحد مستخدمي برنامج ما باستخدام هذه المكتبة

لتميز خدمة الرسائل النصية القصيرة أو الخدمات المدفوعة ، مثل E

xpensiveWall ، الذي تم تضمينه في مكتبة gtk ، أو

DrainerBot ، والذي تم تقديمه في Tapcore SDK وعرض مقاطع الفيديو غير المرئية للغش عليها .

في بعض الحالات ، أصبحت التطبيقات الآمنة والمفيدة في البداية ضارة ، مثل برنامج CamScanner - Phone PDF Creator ، الذي

حصل فجأة على مكتبة بها ميزات طروادة .

من الواضح أن الوظائف الخفية في برامج العمل مع البيانات المالية يمكن أن تؤدي إلى عواقب غير سارة.

وحتى إذا كانت التطبيقات المصرفية المفتوحة محدودة في الحق في الدفع نيابة عن العملاء ، فسيظل المهاجمون قادرين على استخدامها لتحقيق الربح. البيانات عن المعاملات المنجزة هي أيضا سلعة ثمينة. تتيح لك المعلومات المتعلقة بموعد ومكان إجراء عمليات الشراء الحصول على فكرة عن الحركات اليومية للمستخدمين وعاداتهم واهتماماتهم ووضعهم المالي.

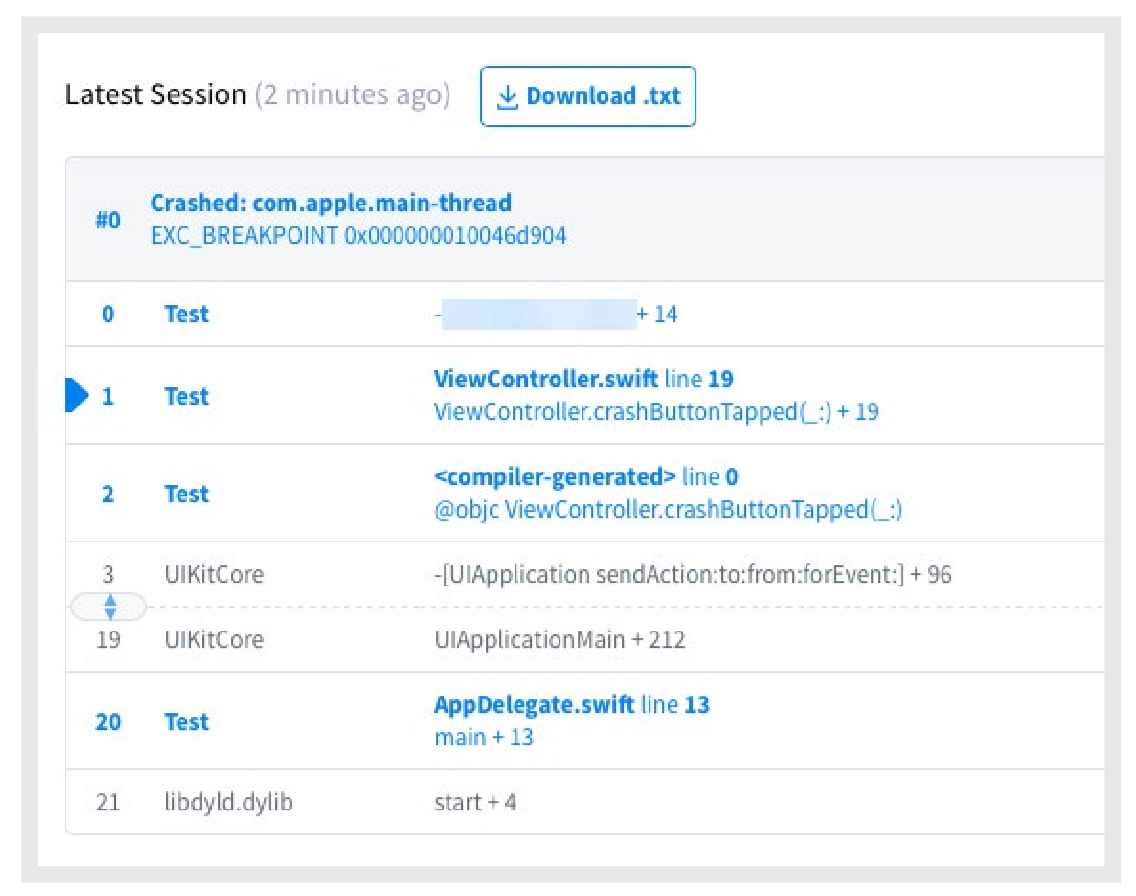

الهدف الآخر لمهاجمة تطبيقات الأجهزة المحمولة هو تقارير الأخطاء. في حالة تعطل التطبيق ، يتم إرسال معلومات حول حالة الجهاز والظروف التي تسببت في الخطأ إلى خادم المطور. علاوة على ذلك ، قد تحتوي المعلومات المنقولة أيضًا على معلومات سرية:

تقرير الشوائب. المصدر: تريند مايكرو

تقرير الشوائب. المصدر: تريند مايكروإذا قام أحد المهاجمين بخرق مطور البرامج لتقارير الأعطال ، فسوف يتمكن من الوصول إلى هذه المعلومات.

البنية التحتية لشركات Fintech

يعد استخدام البنية التحتية السحابية لتنفيذ مشاريع fintech طريقة معقولة لإنقاذ الشركة من تكلفة شراء خوادم "حديدية" وضمان التشغيل السلس لها. ومع ذلك ، في هذه الحالة ، تتم إضافة مشارك آخر إلى الشركة والبنك والعميل ومؤسسة fintech - موفر الخدمات السحابية.

يمكن للمتسللين تنظيم هجوم على سلسلة التوريد من خلال التسلل إلى شبكة الموفر السحابي. سيؤثر هذا الهجوم على العديد من شركات التكنولوجيا الفائقة التي لديها موارد في هذه السحابة. خطرها هو أن لا العملاء ، ولا البنوك ، ولا الشركات المالية نفسها سوف تتعلم عن التسوية ، لأن الهجوم سيحدث خارج متناولهم.

المستخدمين

الهجمات على المستخدمين هي في المقام الأول من حيث الكفاءة والأهمية. إنها أبسط وأقل تكلفة من تنفيذ الهجمات الإلكترونية "التقنية".

خلال عملها مع المستخدمين ، تمكنت البنوك من التأكد من أن رسائل البريد الإلكتروني للخداع الجماعي مثل "بيانات اعتمادك الخاصة ببنك SuperCredit قديمة. انقر هنا لإعادة تعيين كلمة المرور "فقدت فعاليتها. أصبح المستخدمون أكثر حذرا منهم.

عند العمل مع تطبيق fintech ، هذه التجربة غير قابلة للتطبيق بالفعل. لذلك ، الرسالة "نحن شركة fintech MegaTech ، مزود الخدمات لبنك SuperCredit. يرجى النقر هنا لتحديث تفاصيل حسابك. "يبدو آمنا تماما. لا يدرك المستخدمون أن كلمة مرور حساب موفر fintech مهمة مثل كلمة مرور بنك الإنترنت. والشيء الأكثر حزنا هو أن البنوك لن تعرف عن حل وسط المستخدم.

هناك طريقة أكثر صعوبة لمهاجمة المستخدمين وهي تطبيقات fintech المزيفة ، والتي يتم عرضها في أعلى سوق Play أو App Store ، ثم تسرق بيانات الاعتماد والمعلومات المالية والمال.

كيفية حماية فتح المصرفية

يوفر الرد الفعال للمحتالين مجموعة من الإجراءات ، والخدمات المصرفية المفتوحة ليست استثناءً. نحن ندرج طرق لحماية عملاء fintech من التهديدات.

مصادقة متعددة العوامل

هذا مطلب إلزامي لتوجيهات PSD2 واللوائح المماثلة المتعلقة بالخدمات المصرفية المفتوحة. وفقا لمايكروسوفت ، فإن

استخدام مصادقة متعددة العوامل يمنع 99.9 ٪ من محاولات كسر الحسابات. ثلاث حيتان من وزارة الخارجية - المعرفة ، حيازة ، القياسات الحيوية. المصدر: WSO2

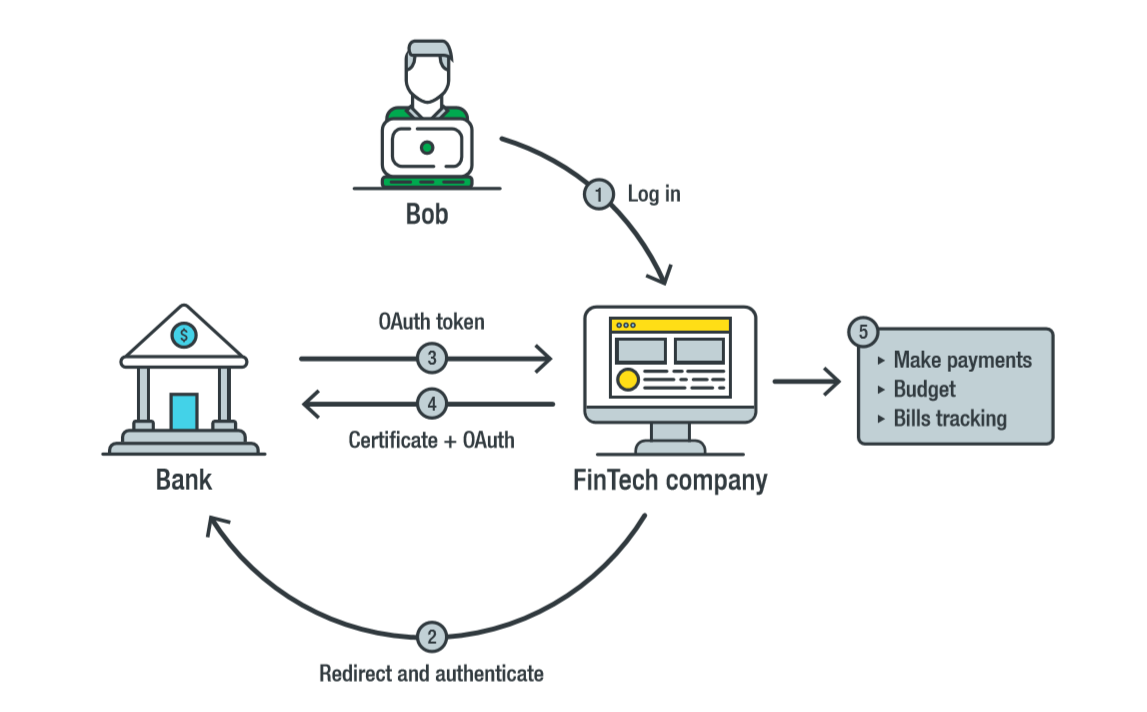

ثلاث حيتان من وزارة الخارجية - المعرفة ، حيازة ، القياسات الحيوية. المصدر: WSO2بالإضافة إلى MFA ، يضيف PSD2 مفهوم

الارتباط الديناميكي - استخدام رمز المصادقة الذي يعتمد على المبلغ والمستلم. أي تغيير في هذه المعلمات سوف يبطل هذا الرمز.

تأمين API

على هذا النحو ، تقترح Open Banking استخدام

API Financial-grade (FAPI) ، وهي واجهة برمجية تستند إلى OAuth 2.0. FAPI ، التي يتم تطويرها من قبل مؤسسة OpenID والمؤسسة البريطانية لتنفيذ الخدمات المصرفية المفتوحة.

يعد FAPI إصدارًا أكثر أمانًا من بروتوكول OAuth 2.0 ، والذي يسمح للجهات الخارجية بالوصول إلى مزود الخدمة دون تقديم بيانات اعتماد المستخدم. بدلاً من كلمة المرور ، يتلقى طرف ثالث رمزًا للوصول إلى بيانات المستخدم بعد الحصول على موافقته الصريحة. يتحكم المستخدم في حقوق وصول الأطراف الثالثة بمساعدة رمز مميز ، على سبيل المثال ، الوصول المؤقت والوصول للقراءة فقط. يمكنه سحب الرمز المميز في أي وقت ، وفي حالة السرقة ، لا يلزم تغيير كلمة المرور ، حيث لم يتم تقديم كلمة المرور لأي شخص.

التفاعل باستخدام FAPI. المصدر: تريند مايكرو

التفاعل باستخدام FAPI. المصدر: تريند مايكروأضاف مطورو FAPI وحدات أمان إلى OAuth 2.0. من بين هذه الوحدات ، تجدر الإشارة إلى:

- mTLS (TLS المتبادل) هو بروتوكول مصادقة متبادل مماثل لـ HTTPS ، ولكن هنا لا يؤكد الخادم فقط أصالته على العميل ، ولكن أيضًا العميل للخادم. بمعنى آخر ، لإكمال معاملة ، يجب ألا يقوم تطبيق fintech بالتحقق من صحة الخادم فحسب ، بل يجب أيضًا تأكيد صحته على الخادم.

- OAuth 2.0 Token Binding (OAUTB) - رموز الوصول الملزمة و / أو رموز التفويض لاتصال TLS. إذا قام المهاجم بسرقة رمز التفويض ، فلن يكون قادرًا على استخدامه في اتصال TLS آخر. لسوء الحظ ، رمز الرمز المميز معتمد حاليًا فقط على Microsoft Edge.

- بيانات العميل JSON Web Signature (تأكيدات عميل JWS) - تحدد أن عميلًا معينًا فقط يمكنه استخدام رمز الوصول على خادم تخويل البنك.

- رمز التحقق من تبادل الرموز (PKCE) - يساعد في منع المهاجمين من استخدام رمز وصول العميل. للقيام بذلك ، يرسل التطبيق رمز تحقق إضافي إلى خادم المصادقة للتأكد من أن العميل يريد استخدام رمز الوصول هذا.

حاليًا ، حددت FAPI مشكلات الأمان التي يجب معالجتها.

البنية التحتية والأمن نقطة النهاية

تعد حماية البنية التحتية لشركات fintech عاملاً مهمًا في سد الثغرات للمتسللين. يجب

حماية نقاط النهاية وأنظمة الحوسبة السحابية وآليات التطوير ، بالإضافة

إلى المراقبة الشاملة للبنية التحتية بأكملها .

تحدثنا عن سلامة نقاط النهاية في المنشور

عندما لا تكفي الجدران. كيفية حماية نقاط النهاية " .

استنتاج

لا تتطلب أي تقنية جديدة النظر في الآفاق فحسب ، بل تتطلب أيضًا تحليلًا دقيقًا للمخاطر التي تمثلها. من المهم بشكل خاص الأخذ في الاعتبار الأخطار في حالة تطبيق نهج جديد في المجال الذي يتم فيه توجيه الاهتمام الأوثق لمجرمي الإنترنت.

فتح الخدمات المصرفية يغير بالفعل المشهد من العلاقات المالية. في السنوات القليلة المقبلة ، يمكن لهذه التغييرات أن تغير حياتنا ، وتحدث ثورة في الطريقة التي ندير بها أموالنا. من أجل أن تكون هذه التغييرات إيجابية ، من المهم للغاية ألا تأخذ شركات التكنولوجيا والبنوك والمشاركون الآخرون في العملية في الاعتبار التهديدات المحددة فحسب ، بل يجب أيضًا تحسين واجهات برمجة التطبيقات والمعايير على الفور للقضاء على المشكلات الأمنية.