مرحبا يا هبر! اسمي Yaroslav Stashevsky ، أنا مدير أمن تكنولوجيا المعلومات في IT-GRAD. اليوم ، أود أن أطرح موضوعًا يهم الجميع - ضعف الهواتف الذكية. اعتاد الناس على الثقة في المعلومات الحساسة للغاية مع أجهزتهم النقالة. ينطبق هذا أيضًا على الملفات المخزنة على الجهاز وما يتم إرساله لاسلكيًا. توافق ، أنت من غير المرجح أن تفكر غالبًا في أن شخصًا ما قد يضر هاتفك الذكي أو يسرق البيانات. إنه يخلق إحساسًا خاطئًا بالأمان الشخصي ، استنادًا إلى الثقة في التكنولوجيا والقناعة "من سيفشلني ومن يحتاجني كثيرًا؟"

مع هذه الملاحظة الصغيرة ، أود أن أذكّر الجميع بأن هناك الكثير من الطرق لمهاجمة هاتف محمول والعديد منهم سهل التنفيذ. على وجه الخصوص ، أود أن أتحقق من مدى الأمان الحقيقي للمصادقة المزدوجة (إدخال كلمة مرور على رمز الموقع + من SMS / call).

المفسد: سأنقض هاتفي الذكي.

بادئ ذي بدء ، كنت مهتمًا بهجمات حديثة إلى حد ما: ما يسمى SS7 ، و simjacker ، و WIBAttack "شقيقه" ، بالإضافة إلى خيارات الهجوم على هواتف من بائعين محددين (Huawei ، Samsung ، إلخ).

للتطوير العام ، سنتجاوز الهجمات المذكورة أعلاه ونقاط الضعف التي تستغلها:

- الهجوم على بروتوكول SS7 (نظام الإنذار رقم 7)

يسمح لك باعتراض مكالمات ورسائل شخص آخر. نوع غير مكلف نسبيًا من الهجوم على أحد المتسللين وتهديد للضحية. اقرأ المزيد عنها هنا . - WIBAttack / SimJacker

تستغل كلا الهجومين ثغرة أمنية مماثلة لبطاقات SIM وتسمح للمتسلل بالتحكم في المكالمات الواردة / الصادرة ورسائل SMS الخاصة بالضحية. بالنسبة لأولئك المهتمين بالتفاصيل ، سأترك الروابط: WIB و Simjacker . - نقاط الضعف بناءً على نقاط الضعف المحددة

جوهرها ، كما يوحي الاسم ، هو استغلال البرامج و / أو نقاط الضعف في أجهزة الهواتف الذكية.

لسوء الحظ ، لم أجد معلومات عن simjacker و WIB كافية لتنفيذ "المنزل" لمثل هذا الهجوم. استخدام SS7 غير قانوني (تحتاج إلى شراء الوصول إلى النظام ، على سبيل المثال ، على شبكة darknet) ، لذلك استقرت على إصدار "البائع" وقررت مهاجمة Huawei الخاصة بي.

وقع اختياري على الهجوم ، وجوهره هو إعداد وإرسال رسالة خدمة خاصة لهاتف الضحية مع حمل ضار. عادةً ما يتم إرسال هذه الرسائل من قِبل مشغلي الأجهزة المحمولة ، على سبيل المثال ، لتحديث برنامج بطاقة SIM ، ونقل إعدادات الشبكة إلى الهاتف وإرسال إعلامات منبثقة خاصة إلى المستخدم (Flash SMS).

بالطبع ، من المستحيل تصنيع مثل هذه الرسالة باستخدام برامج الرسائل النصية القصيرة التي تعمل بنظام Android ، وسنحتاج إلى برنامج خاص. بدا لي التطبيقات التالية الأكثر إثارة للاهتمام:

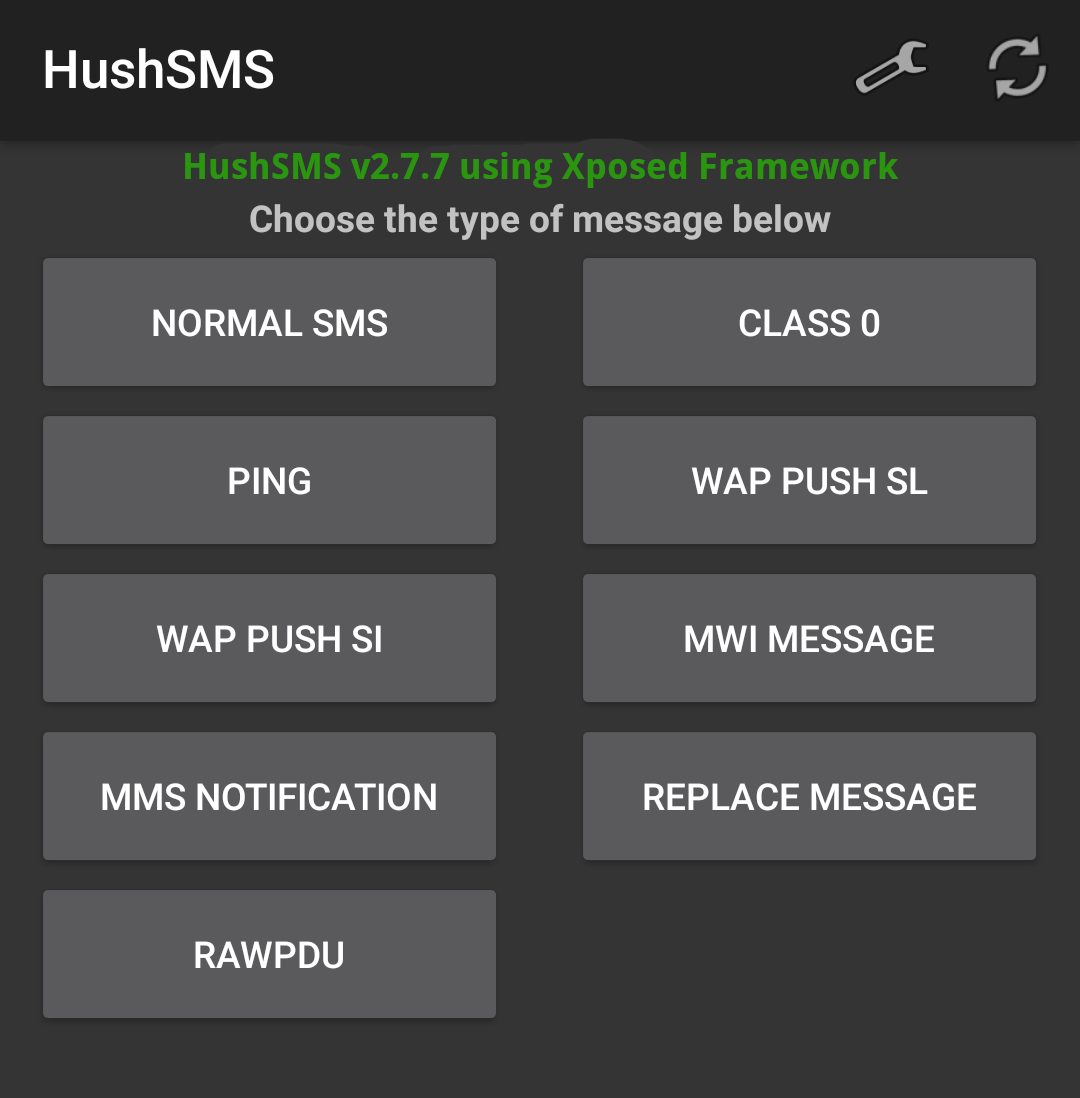

HushSMS هو تطبيق أندرويد بسيط ، مع ذلك ، لديه كل الوظائف اللازمة للهجوم.

/ HushSMS واجهة

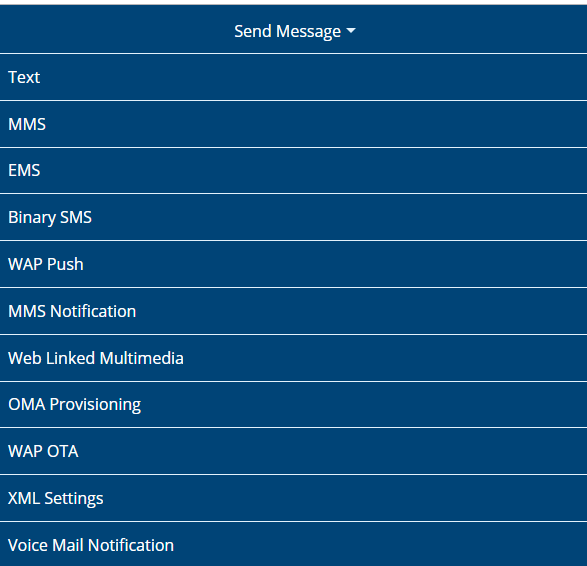

NowSMS هي أداة أكثر تقدما. يستخدم الهاتف المحمول كمودم ولديه وظيفة رائعة لتوليد رسائل الخدمة.

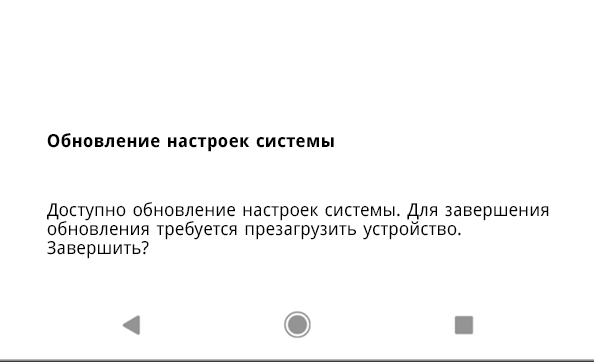

باستخدام بروتوكول OMA CP ، قمت بتكوين رسالة خاصة تمكنت من تجاوز حماية Huawei ولم يتم التحقق منها. من خلال التجربة والخطأ ، تمكنت من اختيار أفضل خيار مصادقة وتحقيق النتيجة: باستخدام رسالة "خدمة" قمت بتغيير إعدادات نقطة الوصول في هاتفي. تأكيد الضعف.

في الحياة الحقيقية ، هذا يعني أن المهاجم المحتمل يمكنه ، على سبيل المثال ، إعادة توجيه حركة المرور من جهازي إلى خادم يتحكم فيه الوكيل. أو ، بالمثل ، قم بتغيير إعدادات الهاتف الأخرى والتحكم في المكالمات والرسائل النصية القصيرة. كما تعلمون ، في هذه الحالة ، لن ينقذني المصادقة المزدوجة.

أدناه سوف أعطي بعض لقطات كتوضيح للهجوم.

تحديث الإعدادات:

النتيجة:

اختبارات الرسائل القصيرة فلاش. المثير للدهشة ، يمكن استخدام هذا لإخفاء رقم المرسل.

ما يلي من هذا؟

كلنا نعرف تمامًا قواعد أمن المعلومات ونحاول الامتثال لها. ومع ذلك ، عندما يتعلق الأمر بأجهزتنا المحمولة ، فإننا غالبًا لا نلاحظ الخطر أو لا نفهمه. كما ترى ، يمكن للمهاجمين اختراق جهازك المحمول بسهولة والحصول على معلومات مهمة عنك وعن شركتك لفترة طويلة.

كن حذرا وتنبيه.