اكتشف طبيب الويب موقعًا للضغط على حصان طروادة في الكتالوج الرسمي لتطبيقات Android والذي يمكنه اشتراك المستخدمين تلقائيًا في الخدمات المدفوعة. حدد محللو الفيروسات العديد من التعديلات لهذا البرنامج الضار ، المسمى

Android.Click.322.origin و

Android.Click.323.origin و

Android.Click.324.origin . لإخفاء الغرض الحقيقي ، وكذلك تقليل احتمالية اكتشاف حصان طروادة ، استخدم المهاجمون العديد من الحيل.

أولاً ، قاموا بدمج برنامج الفرس في التطبيقات غير الضارة - الكاميرات ومجموعات الصور - التي أدت الوظائف المعلنة. ونتيجة لذلك ، لم يكن لدى المستخدمين وخبراء أمن المعلومات أي سبب واضح لاعتبارهم تهديدًا.

ثانياً ، تمت حماية جميع البرامج الضارة من قِبل باكر Jiagu التجارية ، مما يعقد عملية الكشف عن الفيروسات وتؤدي إلى صعوبة تحليل الشفرة. وبالتالي ، كان على الأرجح أن طروادة تجنب الكشف عن طريق الحماية المضمنة للدليل جوجل بلاي.

ثالثًا ، حاول كتاب الفيروسات إخفاء طروادة كمكتبات إعلانية وتحليلية معروفة. بعد الإضافة إلى البرامج المضيفة ، تم تضمينها في Facebook و Adjust SDKs الموجودة فيها ، مختبئة بين مكوناتها.

بالإضافة إلى ذلك ، هاجم الفرس المستخدمين بشكل انتقائي: لم يقم بأي إجراءات ضارة إذا لم تكن الضحية المحتملة مقيمة في إحدى الدول التي تهم المهاجمين.

فيما يلي أمثلة للتطبيقات مع تضمين طروادة فيها:

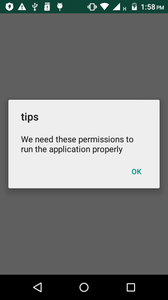

بعد تثبيت الفرس وبدء تشغيله (يشار إليه فيما يلي ، سيعد تعديل

Android.Click.322.origin مثالاً) ، يحاول الوصول إلى إعلامات نظام التشغيل عن طريق إظهار الطلب التالي:

إذا وافق المستخدم على منحه الأذونات اللازمة ، فسيتمكن Trojan من إخفاء جميع الإشعارات حول رسائل SMS الواردة واعتراض نصوص الرسائل.

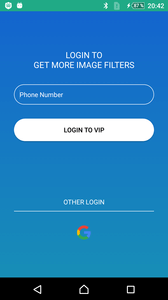

بعد ذلك ، يرسل الفرس إلى خادم التحكم البيانات الفنية حول الجهاز المصاب ويتحقق من الرقم التسلسلي لبطاقة SIM الخاصة بالضحية. إذا كان يطابق أحد البلدان المستهدفة ، يرسل

Android.Click.322.origin معلومات حول رقم الهاتف المرفق به إلى الخادم. في الوقت نفسه ، يعرض المستخدمون من ولايات معينة نافذة تصيّد حيث يعرض عليه إدخال الرقم أو تسجيل الدخول إلى حسابه في Google:

إذا كانت بطاقة SIM الخاصة بالضحية لا تنتمي إلى البلد الذي تهم المهاجمين ، فإن Trojan لا تتخذ أي إجراء وتوقف النشاط الضار. تعديلات الفرس المدروسة تهاجم سكان الولايات التالية:

- النمسا

- إيطاليا

- فرنسا

- تايلاند

- ماليزيا

- ألمانيا

- قطر

- بولندا

- يونان

- أيرلندا

بعد نقل المعلومات المتعلقة بالرقم ، يتوقع

Android.Click.322.origin أمرًا من خادم الإدارة. يرسل طروادة وظائف إلى طروادة التي تحتوي على عناوين مواقع ويب للتنزيل ورمز JavaScript. يستخدم هذا الرمز للتحكم في الفرس من خلال واجهة JavascriptInterface ، وعرض الرسائل المنبثقة على الجهاز ، وتنفيذ النقرات على صفحات الويب وغيرها من الإجراءات.

بعد تلقي عنوان الموقع ، يقوم

Android.Click.322.origin بفتحه في WebView غير مرئي ، حيث يتم أيضًا تحميل JavaScript التي تم اعتمادها مسبقًا مع معلمات النقرات. بعد فتح موقع مع خدمة متميزة ، يقوم طروادة تلقائيًا بالنقر فوق الروابط والأزرار الضرورية. ثم يتلقى رموز التحقق من الرسائل القصيرة ويؤكد الاشتراك بشكل مستقل.

على الرغم من أن الفرس ليس لديه وظيفة التعامل مع الرسائل القصيرة والوصول إلى الرسائل ، فإنه يتخطى هذا القيد. هذا يحدث على النحو التالي. تراقب خدمة طروادة الإخطارات من التطبيق ، والتي يتم تعيينها بشكل افتراضي للعمل مع SMS. عندما تصل رسالة ، تخفي الخدمة إشعار النظام المقابل. ثم يستخرج منه معلومات حول الرسائل القصيرة المستلمة ويرسلها إلى مستقبل بث طروادة. نتيجةً لذلك ، لا يرى المستخدم أي إعلامات حول الرسائل القصيرة الواردة ولا يعرف ما يحدث. يتعلم عن الاشتراك في الخدمة فقط عندما يبدأ المال في الاختفاء من حسابه ، أو عندما يذهب إلى قائمة الرسائل ويرى الرسائل القصيرة ذات الصلة بالخدمة المتميزة.

بعد اتصال متخصصي Doctor Web بـ Google ، تمت إزالة التطبيقات الضارة المكتشفة من Google Play. يتم اكتشاف جميع التعديلات المعروفة لهذا الفرس وحذفها بنجاح بواسطة Dr.Web Anti-virus products for Android ، وبالتالي لا تشكل تهديدًا لمستخدمينا.

اقرأ المزيد عن Android.Click.322.origin