المصدر: Proofpoint

المصدر: Proofpointنادراً ما تستخدم مجموعات الاستغلال ونقاط ضعف البرامج المعروفة للهجمات الإلكترونية. في الواقع ، يتم تنفيذ أكثر من 99 ٪ من الهجمات الناجحة

بمشاركة الضحية . الهدف هو فتح الملف بيديك أو تشغيل الماكرو أو النقر على الرابط أو القيام ببعض الإجراءات الأخرى. هذه هي الإحصاءات من

أحدث تقرير من Proofpoint.

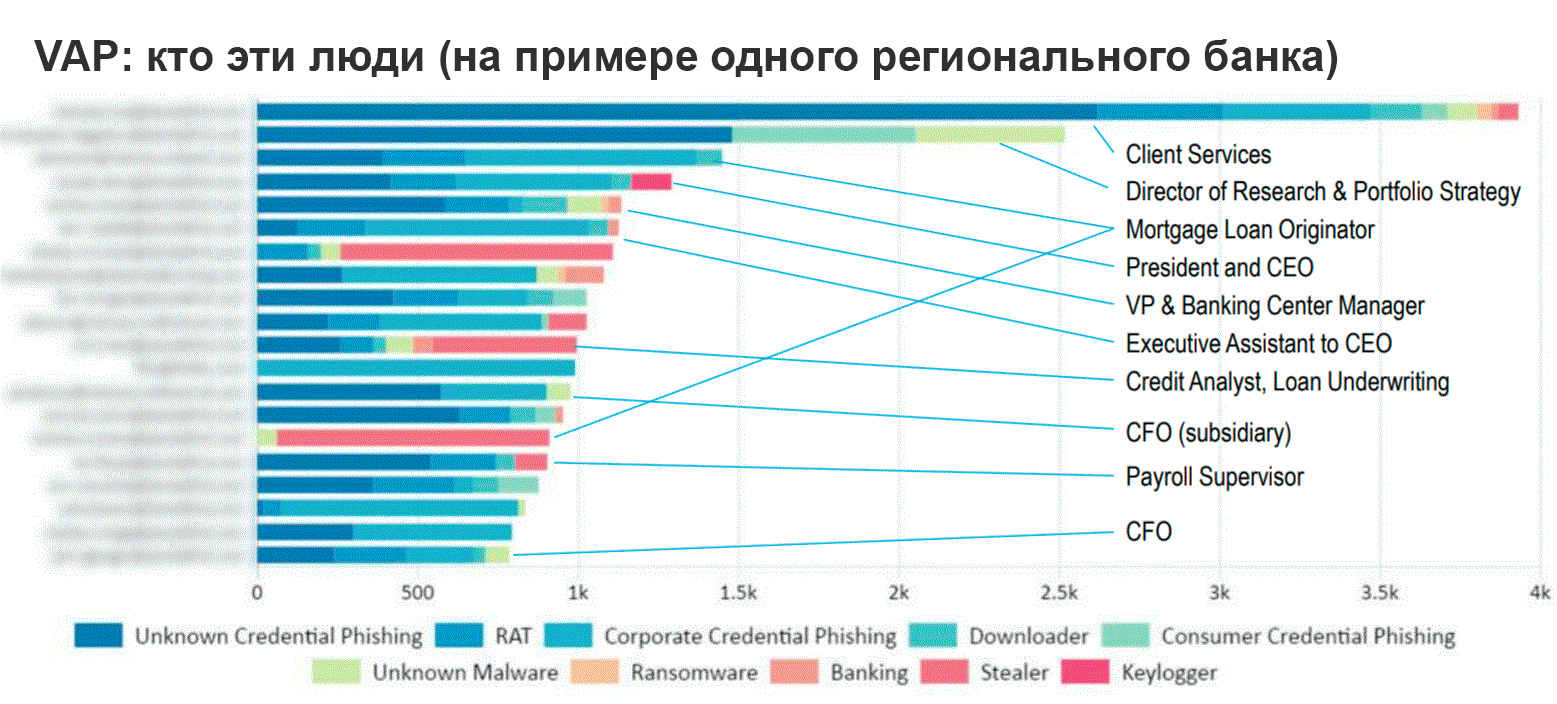

الهجمات الحديثة لا تركز على البنية التحتية ، ولكن على أشخاص محددين. يحدد المتخصصون حتى نوعًا خاصًا من المستخدمين الذين يشكلون أكبر تهديد لأي مؤسسة - ما يسمى مستخدمي VAP (الأشخاص الذين يتعرضون للهجوم الشديد) ، عن طريق القياس مع الشخصيات المهمة. قراصنة حقا نقدر لهم.

عامل بشري

بدلاً من مهاجمة أنظمة الكمبيوتر والبنية التحتية ، ركزت مواضيع التهديد على الأشخاص ، مع مراعاة موقف الضحية ، ودوره في المنظمة ، والوصول إلى البيانات - واحتمال قيام المستخدم بالنقر فوق الارتباط.

وبالتالي ، يتم اختيار نقطة الدخول إلى النظام قبل القيام بهجوم مستهدف ، ليس من بين الخوادم والبرامج الضعيفة ، ولكن بين موظفي الشركة.

بالإضافة إلى الهجمات المستهدفة ، هناك رسائل جماعية لرسائل البريد الإلكتروني المخادعة. يأمل المهاجمون أن يكون هناك شخص واحد على الأقل من VAP بين المستفيدين: "على مدى الـ 18 شهرًا الماضية ، أصبحت الهندسة الاجتماعية أكثر شيوعًا وفعالية في صيد الأشخاص" ، كما يقول تقرير Proofpoint. - يرسل المهاجمون رسائل نيابة عن شخص غير مصرح له أو يزعم من زميل موثوق به ، أو تثبيت برامج ضارة أكثر وأكثر تقدمًا بشكل سري للموظفين ، ويسرقون السرية وبيانات الاعتماد لجعل الهجمات المستقبلية أكثر فعالية. بغض النظر عن متجهات الهجوم - البريد الإلكتروني أو التطبيقات السحابية أو مواقع الويب أو الشبكات الاجتماعية أو غيرها من المتجهات - يثبت الضحايا مرارًا وتكرارًا فعالية الهندسة الاجتماعية ، التي تقنعهم بالضغط على الروابط الخبيثة وتنزيل الملفات غير الآمنة وتثبيت البرامج الضارة ونقل الأموال والكشف عن المعلومات السرية ".

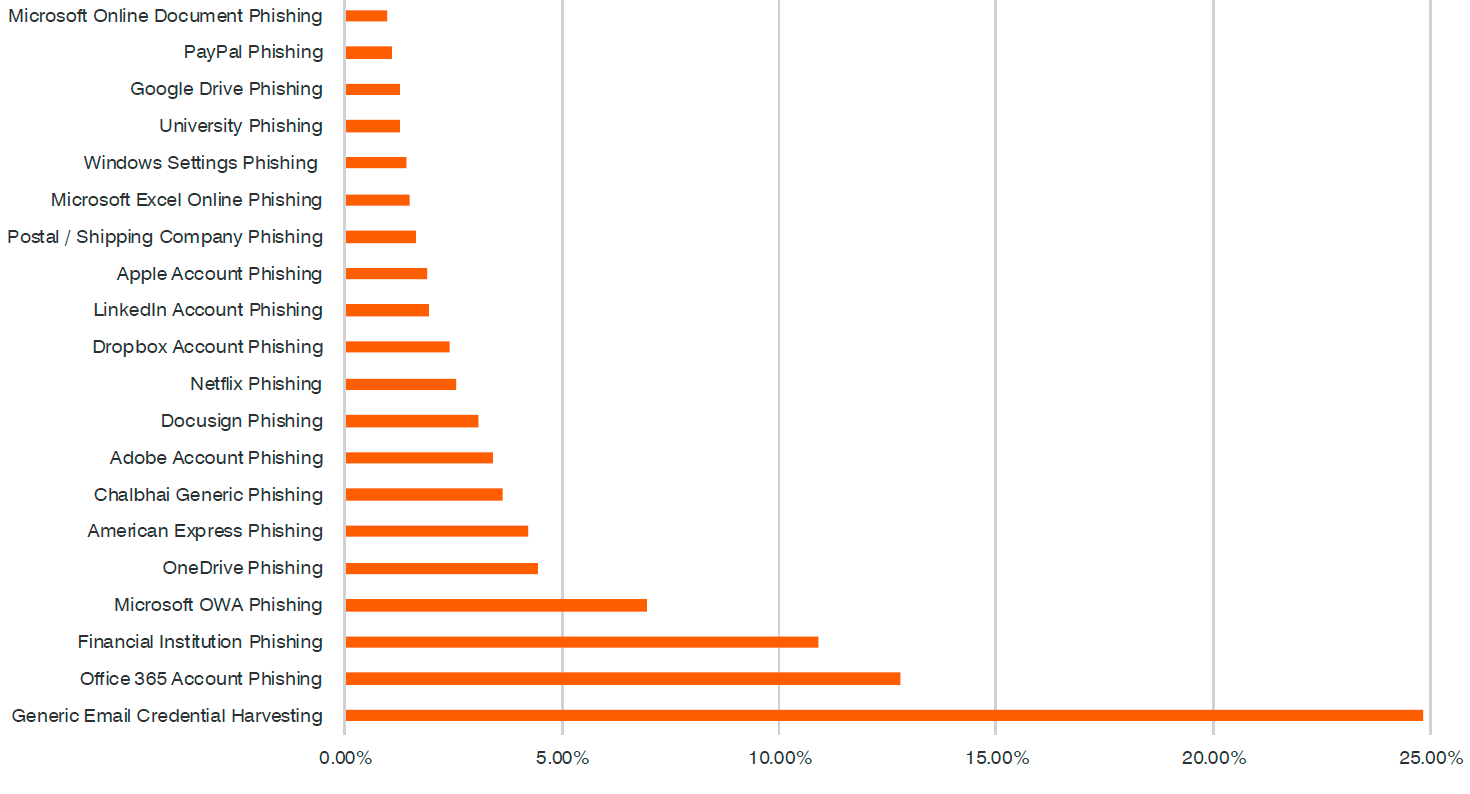

الأكثر شعبية الطعوم التصيد في عام 2018 ، كنسبة مئوية من المجموع

الأكثر شعبية الطعوم التصيد في عام 2018 ، كنسبة مئوية من المجموعيتم الآن تطبيق الهندسة الاجتماعية والتصيد الاحتيالي على نطاق واسع جدًا. هذه هي وسيلة رخيصة جدا وسهلة للهجوم. ولكن الأهم من ذلك ، أنها تعمل حقا.

متوسط نسبة النقر إلى الظهور لأكثر طعوم التصيد فاعلية في عام 2018

متوسط نسبة النقر إلى الظهور لأكثر طعوم التصيد فاعلية في عام 2018يبدو أن المشكلة في الناس. من السهل إلقاء اللوم على المستخدمين لاعتقادهم خطابًا من مصدر مشكوك فيه ، أو النقر فوق رابط ، أو فتح ملف. ولكن في الواقع ، أصبحت الهجمات أكثر تطوراً. غالبًا ما يكون من الصعب التمييز بين البريد الإلكتروني الضار والبريد الإلكتروني العادي لأن المهاجمين يقومون بتكييف قوائم البريد الخاصة بهم. على سبيل المثال ، يرسلون رسائل كما لو كانت من مصدر موثوق ، مثل مزود الخدمة السحابية ، أو Microsoft أو Google ، نيابة عن زميل أو حتى

من رئيس .

يحاول المهاجمون محاكاة العمليات التجارية داخل الشركة لزيادة فرص النجاح. على سبيل المثال ، قد يكون المستخدم متشككًا في خطاب يزعم من زميل له إذا وصل في منتصف الليل. لذلك ، يتم إرسال هذه الرسائل خصيصًا في منتصف يوم العمل: من المحتمل أن يقوم الضحية بالنقر فوق الارتباط.

يقول كيفن إبشتاين ، نائب رئيس قسم "مجرمو الإنترنت يستخدمون الهندسة الاجتماعية بقوة لأن إرسال رسائل بريد إلكتروني احتيالية وسرقة أوراق اعتماد وتنزيل مرفقات ضارة إلى التطبيقات السحابية أسهل وأكثر ربحية من إنشاء استغلال مكلف ويستغرق الكثير من الوقت ومن المرجح أن يفشل". رئيس عمليات التهديد ل Proofpoint. - أكثر من 99 ٪ من الهجمات السيبرانية تعتمد على التفاعل البشري ، مما يجعل المستخدمين الأفراد خط الدفاع الأخير. لتقليل المخاطر بشكل كبير ، تحتاج المنظمات إلى نهج شمولي للأمن السيبراني ، مع مراعاة العامل البشري ، بما في ذلك التدريب الأمني الفعال والحماية متعددة المستويات. "

حماية التصيد

على الرغم من أن هجمات الخداع مموهة بشكل جيد ، إلا أن هناك طرقًا لتحديد التهديد المحتمل تلقائيًا. من الضروري أيضًا إعلام الموظفين بأن موفري الخدمات السحابية مثل Microsoft و Google لن يطلبوا من المستخدمين النقر فوق روابط غير متوقعة لإدخال بيانات الاعتماد وغيرها من المعلومات. إذا رأى المستخدم عنوان URL مشبوهًا ، فمن الأفضل عدم النقر على الرابط ، ولكن مباشرةً إلى موقع الشركة في المتصفح واستخدام التنقل في الموقع.

يجب على المؤسسات أيضًا التأكد من تحديث تصحيحات البرامج والأمان بانتظام. يؤدي هذا إلى زيادة فرصة عدم ظهور البرامج الضارة على الثغرات المعروفة في حالة الإطلاق العرضي.

على سبيل المثال ، يمكن اعتبار رسائل البريد الإلكتروني غير المتوقعة التي تتطلب شيئًا مطلوبًا بشكل عاجل مشبوهة. إذا كان المستخدم في حالة شك ، فمن الأفضل الاتصال بالمرسل المحتمل ومعرفة ما إذا كان يقدم طلبًا عاجلاً حقًا. والأفضل من ذلك ، تطبيق نظام مصادقة بتوقيعات رقمية ، تحمي الرسائل تمامًا من التزوير.

على سبيل المثال ،

وقعت GlobalSign مؤخرًا

اتفاقية مع Sanmina ، المزود الرائد لحلول التصنيع المتكاملة ، لتوقيع جميع رسائل البريد الإلكتروني الصادرة رقميًا. باستخدام شهادات GlobalSign ، يمكن للشركات توقيع وتشفير البريد الإلكتروني باستخدام تقنية

S / MIME . لذلك ستقوم Sanmina بعمل 25000 من موظفيها. في الوقت نفسه ، ستستمر في استخدام موفر بريد Gmail كجزء من حزمة شركة GSuite ، لكن الموفر ليس لديه إمكانية الوصول التلقائي إلى محتويات الحروف ، لأن المستلم فقط هو الذي يستطيع قراءة الرسالة بتشفير S / MIME (نظريًا).

وقال مات رامبرغ ، نائب رئيس أمن المعلومات في سانمينا: "إن دمج GlobalSign يمكّننا من تنفيذ أفضل حلول أمان البريد الإلكتروني في الصناعة ، مما يعزز قدرتنا على منع هجمات التصيّد والهندسة الاجتماعية". "أتاح إدخال S / MIME مؤخرًا في حزمة GSuite هذه التحسينات مع GlobalSign لتوفير اتصالات أكثر أمانًا لموظفينا وعملائنا وموردينا."

GlobalSign هي شركة رائدة في حماية

البريد الإلكتروني المشفرة S / MIME ، حيث تحمي عشرات الآلاف من الشركات في جميع أنحاء العالم من التصيد وقضايا الأمان الأخرى.