في أواخر أغسطس ،

أبلغت Imperva عملاء

Cloud WAF (Incapsula سابقًا) عن تسرب المعلومات السرية وبدأت في إعادة تعيين كلمات مرور الحساب. اتضح أن الأجانب حصلوا على حق الوصول إلى تجزئة كلمة المرور ، ومفاتيح API ، وشهادات SSL.

في 10 أكتوبر ، حدد الرئيس التنفيذي للشركة كريس هيلين و CTO كونال أناند حالة

وفاة بعد الوفاة تفصل الحادث. كيف يمكن أن يحدث هذا مع شركة متخصصة في حماية البيانات والتطبيقات؟

للتلخيص ، نشأت المشكلة بسبب

الترحيل غير الصحيح لقاعدة البيانات من الاستضافة الخاصة بك إلى Amazon Web Services .

في منصبه ، يسرد كريس هيلان عددًا من الأخطاء التي ارتكبت أثناء الهجرة. معاً ، سمحوا للمجهول بسرقة مفتاح واجهة برمجة تطبيقات المسؤول في أحد الحسابات قيد الإنتاج على Amazon Web Services. كشف التحقيق أن الوصول غير المصرح به حدث مرة أخرى في أكتوبر 2018.

أعطى مفتاح المسؤول للمهاجم حق الوصول إلى لقطة قاعدة بيانات بمعلومات متنوعة حول العملاء الذين سجلوا قبل 15 سبتمبر 2017. تضمنت المعلومات عناوين البريد الإلكتروني وكلمات المرور المجزأة والمالحة لعدد من العملاء ومفاتيح واجهة برمجة التطبيقات وشهادات طبقة المقابس الآمنة المقدمة من العملاء.

التسلسل الزمني للفشل

وفقًا لقسم CTO ، بدأ كل شيء في عام 2017 ، عندما بدأت الشركة في التفكير في التحول إلى خدمة AWS (

خدمة قاعدة البيانات العلائقية ، RDS) ، لأن نظام Incapsula كان "تحت ضغط كبير بسبب جذب عملاء جدد وتلبية متطلباتهم الحرجة" . كان الانتقال إلى الاستضافة السحابية مطلوبًا لتوسيع نطاق العمل.

ومع ذلك ، "تم دمج بعض القرارات الرئيسية المتخذة أثناء عملية تقييم AWS لاستخراج المعلومات من لقطة قاعدة البيانات."

أحد هذه القرارات المميتة هو إنشاء هذه اللقطة.

هناك خطأ آخر يتمثل في إنشاء مثيل حوسبة داخلي باستخدام مفتاح AWS API ، والذي يمكن للمستخدمين الوصول إليه من الخارج.

وبالتالي ، كان المهاجم قادرًا على اختراق المثيل ، وسرقة المفتاح واستخدامه للوصول إلى لقطة قاعدة البيانات.

على الرغم من أن تسرب البيانات حدث في أكتوبر 2018 ، إلا أن Imperva علم فقط بالاختراق في 20 أغسطس 2019 ، عندما أرسل طرف ثالث الشركة مجموعة من البيانات من خوادمه ، مطالبًا بمكافأة لبرنامج مكافأة الأخطاء. يزعم Imperva أن هذا الطرف الثالث لم يكن معروفًا له من قبل: "لقد قارنا تفريغ قاعدة بيانات SQL في مجموعة البيانات المقدمة مع لقطاتنا - ووجدنا تطابقًا. في الوقت الحالي ، يمكننا القول أن عناصر بيانات العميل تقتصر على حسابات WAF حتى 15 سبتمبر 2017. لم يتم تصفية قواعد البيانات واللقطات الخاصة بمنتجاتنا الأخرى. "

وفقًا لقانون الناتج المحلي الإجمالي ، قامت الشركة على النحو المحدد بإخطار سلطات إنفاذ القانون والجهات التنظيمية ذات الصلة. استغرق فحص قاعدة البيانات وتقييم الأضرار عدة أسابيع. بعد ذلك ، كشف Imperva علنا عن معلومات حول الحادث.

تؤكد Imperva على أن المنتج الخاص بها لرصد نشاط مراقبة نشاط قاعدة البيانات (DAM) في عام 2017 لم يدعم AWS RDS (مثل أي خدمة استضافة سحابية أخرى) وبالتالي لم يستخدم داخليًا. فقط في عام 2019 ، تم تطوير Cloud Data Security (CDS) ، وهو مناسب لـ PaaS ، والذي يستخدم الآن أيضًا لمراقبة Cloud WAF.

دروس للمستقبل

يقول أناند إن Imperva قد اتخذ بعض الخطوات لمنع الحوادث المستقبلية ، بما في ذلك:

- تعزيز التحكم في الوصول.

- زيادة عدد عمليات التحقق من الوصول لـ "لقطات" ؛

- إيقاف تشغيل مثيلات غير نشطة (بما في ذلك الحالات المشتبه فيها) ؛

- استضافة مثيلات الحوسبة النشطة لشبكة VPN افتراضيًا ؛

- مراقبة البرمجيات وتثبيت التصحيحات دون تأخير ؛

- التغيير الدوري لأوراق الاعتماد والمفاتيح ؛

- تحسين إدارة الاعتماد

- زيادة وتيرة البنية التحتية المسح.

تم تمكين المصادقة متعددة العوامل لوحدة التحكم في إدارة AWS حتى قبل ذلك. ومع ذلك ، وفقًا لـ Anand ، لم تكن تمنع الوصول غير المصرح به إلى مفتاح API.

قال المدير الفني إنه بفضل التحسينات في الرقابة الداخلية ، لا يمكن تكرار هذا التسريب اليوم. سيقوم نظام Imperva الجديد بالإشارة على الفور في حالة اكتشاف مثيلات وقواعد البيانات الحساسة ، مثل تلك التي أدت إلى اختراق 2018. والحقيقة هي أن أنظمة التسجيل AWS CloudTrail و GuardDuty عملت من قبل ، وأنهم قاموا بتسجيل نشاط غير مصرح به في السجلات ، لم يشروا إلى ذلك ببساطة.

وفقًا لـ CTO ، في عملية التحقيق في الحادث ، لم تجد الشركة أي نقاط ضعف أخرى ولا تعرف أي نشاط ضار من قبل مجرمي الإنترنت فيما يتعلق بالعملاء الذين وقعوا ضحية لتسرب البيانات.

"في بداية تحقيقنا ، قمنا على الفور بإخطار عملائنا حتى يتمكنوا من اتخاذ قرارات مستنيرة والتصرف وفقًا للإجراءات الأمنية التي أوصينا بها. بفضل هذه التوصيات ، قام عملاؤنا بتغيير أكثر من 13000 كلمة مرور ، وتغيير أكثر من 13500 شهادة SSL واستعادة أكثر من 1400 مفتاح من واجهات برمجة التطبيقات. "لا تزال مهمتنا هي نفسها: نيابة عن عملائنا ومستخدميهم ، قيادة المعركة العالمية لحماية البيانات والتطبيقات من مجرمي الإنترنت."

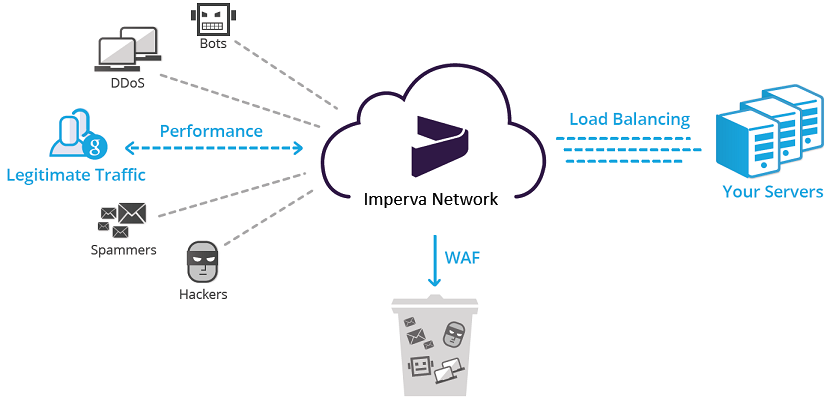

للرجوع اليها. تعد Imperva واحدة من الشركات الرائدة في العالم في توفير حلول تطبيقات الويب وحماية البيانات (CDN ، جدار الحماية السحابي ، الخادم الوكيل العكسي ، الحماية من هجمات DDoS وما إلى ذلك).

تأسست الشركة في عام 2002 ، عدد الموظفين يتجاوز 1000 شخص ، الدخل السنوي: 321.7 مليون دولار (2017). منذ عام 2011 ، تم تداول أسهم الشركة في بورصة نيويورك للأوراق المالية ، ولكن في يناير 2019 تم

شراؤها بالكامل من قبل شركة الاستثمار الخاصة توما برافو ، المتخصصة في شراء شركات التكنولوجيا والبرمجيات.

من الصعب تحديد كيف سيؤثر الحادث على صورة Imperva ومدى تهديدها للعمل. بالتأكيد ، لن يزداد عدد العملاء ، وسيتم إفساد الصورة.

لا أحد في مأمن من أخطاء DevOps ، وخاصة في الأعمال المعقدة المتمثلة في إعداد مثيلات السحاب. ولكن من المتوقع على الأقل حدوث مثل هذه الأخطاء من Imperva.

"نحن نتحمل المسؤولية عن حقيقة أن الحادث كان نتيجة اختيارنا ، والإجراءات التي اتخذناها أو لم نتخذها قبل وأثناء وبعد ترحيل قاعدة البيانات. نوصي بأن تأخذ جميع المؤسسات الوقت الكافي للاعتراف الكامل بالمسؤولية المشتركة عن نشر وإدارة التطبيقات والبيانات في حلول البنية التحتية كخدمة (IaaS) ، "قال Imperva CTO. "لا يمكنك أبدًا إنهاء" بالأمان. كل يوم يجب أن نواصل العمل - لتقييم وتحسين عملياتنا ".