يلعب تحليل البنية التحتية للشبكة دورًا كبيرًا في دراسة الحملات الضارة. تتيح لك المعلومات حول عناوين IP التي تتوافق مع اسم المجال على فترات زمنية مختلفة تحديد خوادم المهاجمين الجديدة. يوفر حل المشكلة المعاكسة (استرجاع بأثر رجعي للمجالات التي تم حلها لعنوان IP معين) مجالات جديدة يمكنك من خلالها تكرار إجراء البحث ، وتدور السلسلة إلى أبعد من ذلك. تساعد جميع المعلومات التي تم الحصول عليها في الحصول على فكرة عن جغرافية العقد ، وتسليط الضوء على المضيفين والمسجلين "المفضلين" ، ولاحظ القيم المميزة للحقول التي يشير إليها المهاجم عندما يسجل النطاق التالي.

للوهلة الأولى ، يمكن أن تكون المعلومات الوصفية عديمة الفائدة في متناول يدي بعد بضعة أيام وأسابيع وحتى شهور. في الواقع ، في سياق تحليل البرمجيات الخبيثة ، ينشأ السؤال عاجلاً أم آجلاً عن الإسناد ، وامتلاك أداة لمجموعة إجرامية معينة: وهنا تأتي جميع العلامات غير المباشرة للمساعدة ، بما في ذلك البيانات المتعلقة بمؤشرات الشبكة.

في هذه المقالة ، سوف نلقي نظرة على أكثر الميزات المميزة للبنية التحتية لشبكة TA505 وإظهار التقاطعات مع مجموعة أخرى من المتسللين ، Buhtrap.

مسجلي اسم المجال

في المجمل ، قمنا بتحليل 372 نطاقًا للمجموعة وحددنا 22 منظمة تقدم خدمات الحصول على اسم النطاق. كانت الموارد التالية ذات أهمية كبرى للمهاجمين:

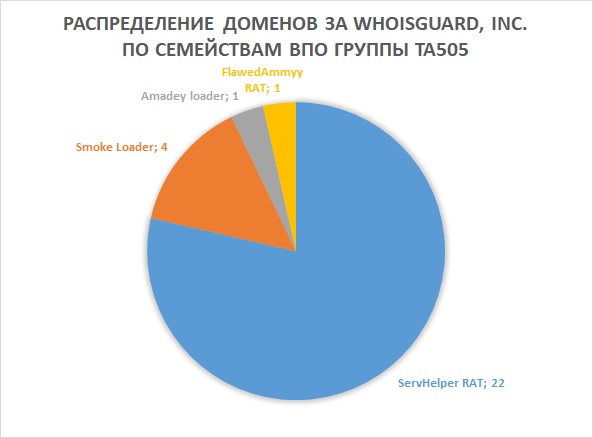

- WhoisGuard، Inc. - 28 اسم نطاق ،

- Eranet International Limited - 26 أسماء النطاقات.

توفر منظمة

WhoisGuard البنمية فرصة لإخفاء بيانات تسجيلهم عن الوصول العام. هذه ليست

بأي حال الحالة الأولى لاستخدام خدمات هذه الشركة لإخفاء الهوية وتعقد التحقيقات.

توزيع نطاقات TA505 المسجلة باستخدام خدمة WhoisGuard بواسطة عائلات البرامج الضارة في المجموعة

توزيع نطاقات TA505 المسجلة باستخدام خدمة WhoisGuard بواسطة عائلات البرامج الضارة في المجموعةبالإضافة إلى ذلك ، وجدنا استخدام خدمات أخرى مماثلة - PROTECTSERVICE، LTD، Whois Privacy Protection Foundation، Domains by Proxy، LLC - ولكن بدرجة أقل.

Eranet International Limited هي واحدة من أكبر المسجلين في هونغ كونغ. تجدر الإشارة إلى أنه عند تسجيل معظم المجالات مع هذا الموفر ، استخدم المهاجمون

DNS الديناميكي - ونتيجة لذلك ، تغيرت عناوين IP التي تم حل اسم النطاق إليها كثيرًا ، مما يجعل من الصعب العثور على مزيد من التتبعات.

توزيع نطاقات TA505 المسجلة باستخدام خدمة Eranet International Limited بواسطة عائلات البرامج الضارة في المجموعة

توزيع نطاقات TA505 المسجلة باستخدام خدمة Eranet International Limited بواسطة عائلات البرامج الضارة في المجموعةمسجلي أسماء النطاقات

أثناء دراسة معلومات WHOIS الخاصة بأسماء النطاقات في بعض الحالات ، كان من الممكن الحصول على قيم فريدة لبعض الحقول.

TA505 Group Domain Name WHOIS information:

بالطبع ، ليس كل الحقول يمكن الوثوق بها عمياء. ومع ذلك ، يمكن أن توفر قيم بعضها معلومات مثيرة للاهتمام. على سبيل المثال ، عبر البريد الإلكتروني على

ctouma2@gmail.com ، يمكنك الانتقال إلى

قائمة المجالات الأخرى التي تم تسجيلها بنفس القيمة. صندوق بريد آخر

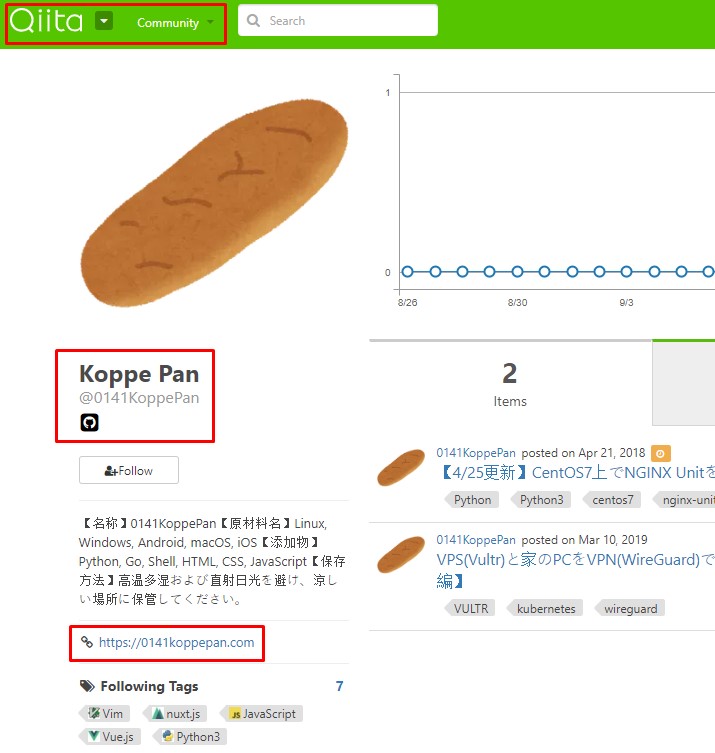

0141.koppe.pan@gmail.com يؤدي إلى العديد من الموارد المختلفة: حساب على

Github ،

Steam ، منتدى القراصنة الياباني

Qiita مع وجود رابط إلى مجال ضار في الملف الشخصي ،

قناة YouTube ، حساب Skype (مباشر: 141.koppe. عموم) ، الخ

المشبوهة صفحة مسجّل المجال على Qiita القراصنة المنتدى

المشبوهة صفحة مسجّل المجال على Qiita القراصنة المنتدىسنترك تحليلًا متعمقًا لبيانات WHOIS خارج نطاق هذه المقالة. نلاحظ فقط أن المهاجمين غالباً ما يلجأون إلى موارد شرعية مخترقة لاستضافة البرامج الضارة في المرحلة الأولى. فيما يلي أمثلة على هذه المجالات:

- greenthumbsup [.] jp

- fakers.co [.] jp

- nanepashemet [.] كوم

- nagomi-753 [.] jp

- iluj [.] في

أنظمة الحكم الذاتي (ع)

من أجل الاكتمال ، نقدم أعلى أنظمة الحكم الذاتي (AS) ، التي تمتلك عناوين IP لخوادم الإدارة. بالطبع ، هناك نظام واحد مستقل يتمتع بالعديد من المضيفين: سواء شرعيًا أم لا ، بما في ذلك عائلات البرامج الضارة المختلفة ذات الأصول المختلفة جدًا. يجب فهم الإحصائيات أدناه كخاصية لتفضيلات المهاجم. جنبا إلى جنب مع الحقائق الأخرى ، يمكن أن يكون مادة للإسناد.

الأنظمة المستقلة التي تستخدمها في الغالب مجموعة TA505:

تقاطع مع مجموعة بوهتراب

في 11 تموز (يوليو) 2019 ، نشر زملاؤنا ESET

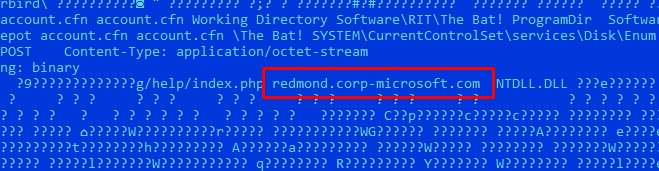

مقالًا حول هجوم تم شنه مؤخرًا من قِبل مجموعة Buhtrap باستخدام ثغرة يوم صفر في مكون Windows Win32k. إحدى الوحدات التي تم وصفها كانت ما يسمى بـ "وحدة الإمساك" لسرقة كلمات مرور المستخدم من عملاء البريد الإلكتروني والمتصفحات وما إلى ذلك. بعد بعض الوقت ، وجدنا وحدة نمطية مشابهة للوصف الموضح (MD5: c6e9d7280f77977a6968722e8124f51c) مع نفس خادم الإدارة في الجسم (redmond.corp- مايكروسوفت [.] كوم).

إدارة الخادم في وحدة المختطف Buhtrap

إدارة الخادم في وحدة المختطف Buhtrapوفقًا

لمورد PaSiveTotal ، يحل هذا المضيف إلى عنوان IP 95 [.] 179.159.170 من 6 يونيو 2019.

قبل ذلك بقليل ، في 2 تموز (يوليو) 2019 ،

أعلن زملاؤنا من Proofpoint

عن أدوات TA505 جديدة ، تسمى إحداها Andromut (

المعروفة أيضًا

باسم Gelup) وهي أداة تحميل التشغيل FlawedAmmyy RAT. يستخدم أحد الاختلافات في أداة تحميل التشغيل (MD5: 0cbeb424d96e5c268ec2525d603f64eb) التي قابلناها ، compatexchange-cloudapp [.] Net domain كخادم إدارة.

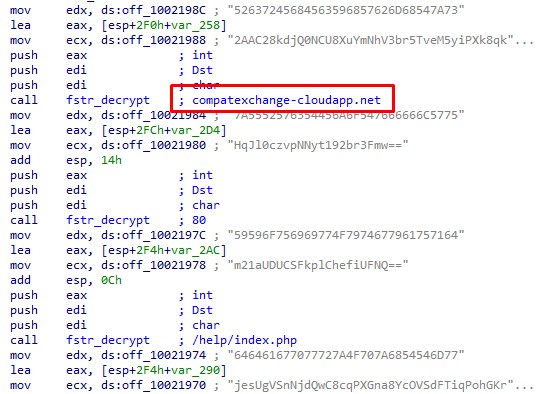

خادم إدارة Gelup من TA505 بعد فك التشفير

خادم إدارة Gelup من TA505 بعد فك التشفيروفقًا لمورد PaSiveTotal ، يحل هذا المضيف إلى عنوان IP 95 [.] 179.159.170 من 8 يونيو 2019.

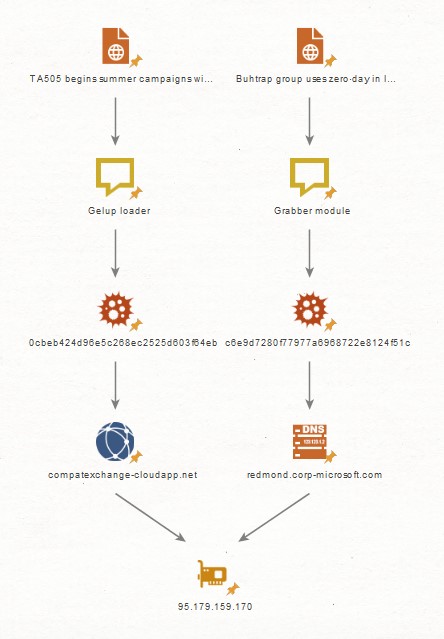

يتم تسجيل كلا المجالين مع نفس المسجل (Tucows Domains Inc.) بفارق يومين ، مع حلها بنفس عنوان IP. بالنظر إلى حقيقة أن كلا المجموعتين نفذتا هجمات منتظمة خلال شهر يونيو ، فإننا نستنتج أن Buhtrap و TA505 يستخدمان مضيفًا مشتركًا كخادم إدارة.

نضيف أن المجال compatexchange-cloudapp [.] تم استخدام Net ليس فقط في أداة تحميل التشغيل أعلاه ، ولكن أيضًا في الإصدارات القديمة من مكونات Buhtrap.

أول تقاطع TA505 و Buhtrap في البنية التحتية

أول تقاطع TA505 و Buhtrap في البنية التحتيةبعد مرور بعض الوقت ، التقينا تقاطعًا مشابهًا آخر: هذه المرة ، قابلت مجالات مختطف آخر من Buhtrap و Smoke Loader من TA505 بنفس الطريقة: domain test-service012505 [.] Com Smoke Loader (MD5: 5fc6f24d43bc7ca45a81d159291955d1) ] صافي المنتزع (MD5: 79d1a836423c7ee57b6127cf2930a9d9) من 17 يوليو و 16 ، 2019 على التوالي يتم حلها على عنوان IP 194 [.] 4.56.252.

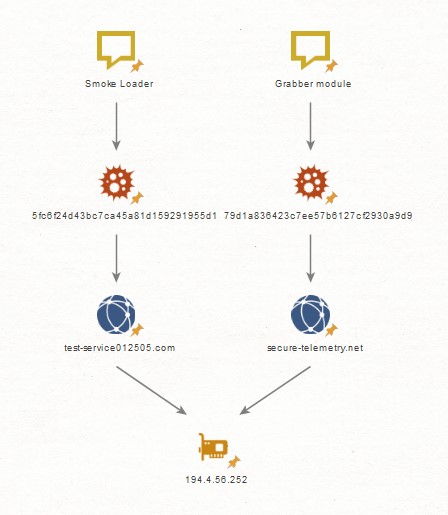

التقاطع الثاني من TA505 و Buhtrap في البنية التحتية

التقاطع الثاني من TA505 و Buhtrap في البنية التحتيةالنتائج

تعرفنا على ميزات البنية التحتية للشبكة لمجموعة TA505. درسنا خصائص مسجلي أسماء النطاقات والمضيفين لخوادم الإدارة. لاحظنا الميزات الغريبة لمعلومات العملاء المحددة أثناء تسجيل النطاق ؛ هذا قد يكون بمثابة نقطة انطلاق للبحث أكثر تفصيلا. درسنا تقاطعات البنية التحتية بين مجموعات TA505 و Buhtrap. يمكن شرح الموقف مع الخوادم المشتركة بطرق مختلفة: يمكن للمجموعات مشاركة الخوادم بالاتفاق ؛ يمكن للمجموعات أن يكون لها كيان إداري واحد ينسق أعماله يمكن لكلتا المجموعتين استئجار خوادم من أطراف ثالثة (وتؤدي هذه بدورها إلى توفير الموارد). سنستمر في مراقبة نشاط كلتا المجموعتين وسنبحث عن معلومات جديدة حول الصلات الممكنة بينهما والأنشطة المشتركة.

المؤلفون : أليكسي فيشناكوف ومكسيم أنفينوجينوف ، تقنيات إيجابية

شركات النفط العالميةTA505 C2:

0141koppepan [.] كوم

bigpresense [.] أعلى

إيلاست [.]

fakers.co [.] jp

greenthumbsup [.] jp

iluj [.] في

kentona [.] سو

koppepan [.] التطبيق

makosoft [.] هو

microsoftsyncservice [.] بيز

nagomi-753 [.] jp

nanepashemet [.] كوم

newfolder2 خدمة [.] الفضاء

office365onlinehome [.] كوم

سولسين [.] أعلى

اختبار service012505 [.] كوم

نوافذ عدة التحديث [.] كوم

windows-update-02-en [.] com

c6e9d7280f77977a6968722e8124f51c - وحدة المختطف Buhtrap

redmond.corp-microsoft [.] com - Grabber C&C

0cbeb424d96e5c268ec2525d603f64eb - Gelup downloader من TA505

compatexchange-cloudapp [.] net - Gelup C&C

95.179.159 [.] 170 - TA505 و Buhtrap Shared Host

79d1a836423c7ee57b6127cf2930a9d9 - وحدة المختطف Buhtrap

تأمين القياس عن بعد [.] net - Grabber C&C

5fc6f24d43bc7ca45a81d159291955d1 - أداة تنزيل الدخان من TA505

test-service012505 [.] com - C&C Loader Smoke

194 [.] 4.56.252 - TA505 و Buhtrap Shared Host

المقالات السابقة في السلسلة: