في الأسبوع الماضي ، نوقش على نطاق واسع القرصنة من مزود VPN NordVPN ، وكذلك اثنين من الخدمات المماثلة الأخرى (على وجه الخصوص ، تم ذكر TorGuard). أصبح

Twitter مصدر المعلومات ، ثم تم استلام الرسائل من هناك (

Techcrunch ،

Habr ). نشر

NordVPN و

TorGuard دحضًا في أعقاب هذه المقالات: في كلتا الحالتين كان هناك تسرب للمفتاح الخاص (في إحدى الحالات - في عام 2018 ، في المفتاح الآخر سرق المفتاح مرة أخرى في عام 2017). ما نوع المفتاح الذي كان عليه وما هي عواقب مثل هذا التسرب (أو كان له في الماضي) بالنسبة للمستخدمين - تختلف الآراء. تشير الوقائع الصادرة عن NordVPN إلى أن المئات من خوادم الشركة الوحيدة التي تم اختراقها ، وأن تسرب المفتاح لم يعرض للخطر حتى أولئك العملاء المتصلين عبر خادم تم اختراقه على الشبكة.

الموقف معقد ، دعنا نقول ، من خلال التسويق العدواني لخدمات VPN مع التركيز على أمان بيانات المستخدم. لذلك ، تعتبر هذه الأخبار حساسة للغاية لمقدمي VPN ، وتناقش في الشبكات الاجتماعية بدرجة كبيرة من الدراما. في تقرير منفصل لـ NordVPN حول التدابير الرامية إلى تحسين أمن الخدمة ، تم التوصل إلى الاستنتاج الصحيح: لا توجد حصانة مائة بالمائة من القرصنة. وهذا ينطبق على كل من مقدمي VPN أنفسهم والمستخدمين. والنقطة هنا ليست نوع VPN المستخدم: تجاري أو مجاني أو خادم خاص بك مع التفضيل والشاعرات.

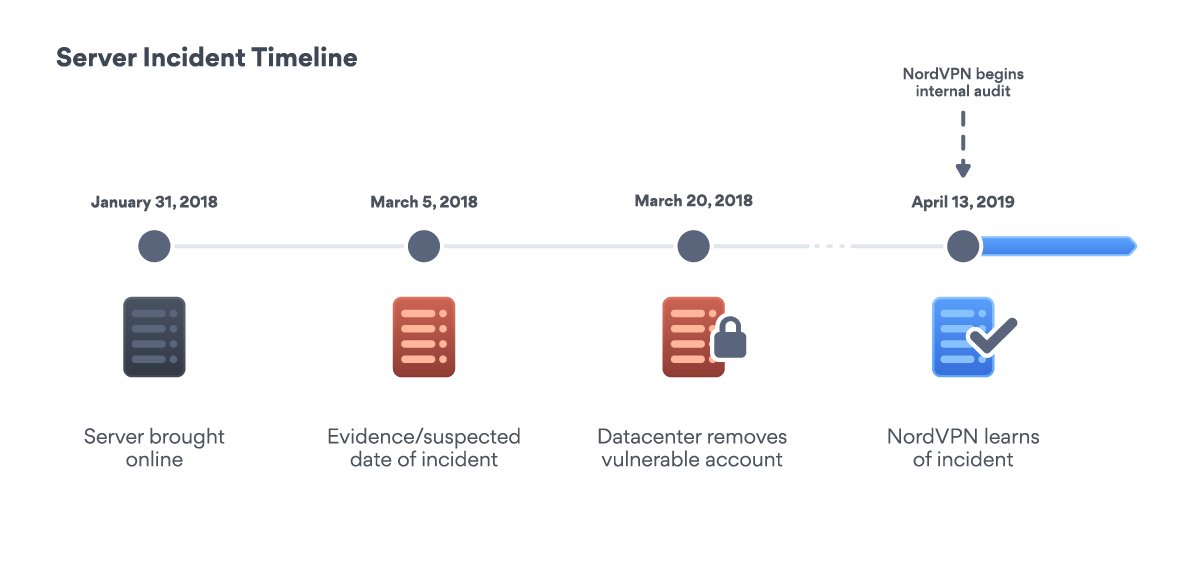

يحتوي منشور Twitter الأصلي على رابط إلى مفتاح خاص تم تسريبه يملكه NordVPN ، والذي انتهى في أكتوبر 2018. تم سرقة هذا المفتاح ، وفقًا لـ NordVPN ، من خادم تم اختراقه في مارس 2018. كانت واحدة من أكثر من ثلاثة آلاف خادم يمكن من خلالها لمستخدمي خدمة VPN إعادة توجيه حركة المرور الخاصة بهم. مرة أخرى ، وفقًا لـ NordVPN ، ارتكب المضيف نفسه خطأ في التكوين - حيث تمكن المهاجمون من الوصول إلى خوادم العملاء من خلال لوحة التحكم. بدلاً من إعلام العملاء بهذا ، قام المضيف بحذف الحساب المشبوه بصمت. لقد علموا بالقرصنة في NordVPN في 13 أبريل 2019 ، وبعد ذلك قاموا بحذف الخادم على الفور.

تمكن المهاجم من الوصول إلى المفتاح الخاص. وفقًا لـ NordVPN ، انتهت صلاحية هذه الشهادة في وقت السرقة ، ولكن هناك تعارض مع التواريخ. ربما يكون الأمر يتعلق بحقيقة أن المفتاح ظهر على الشبكة بعد تاريخ انتهاء الصلاحية. في أي حال ، لا يمكن استخدام المفتاح لفك تشفير حركة مرور العميل. ومع ذلك ، وفقًا للإصدار الموجود في tweet أعلاه ووفقًا لأحد المعلقين المجهولين في مقالة على TechCrunch ، فإن المشكلة أكثر خطورة. اقتباس من TechCrunch: "هذه علامة على قرصنة كاملة عن بُعد للبنية التحتية لهذا المزود."

من يصدق؟ من ناحية ، هناك وصف مفصل إلى حد ما للحادث من NordVPN ، من ناحية أخرى ، تعليقات الخبراء ومستخدمي Twitter الذين يفضلون عدم الاتصال بأنفسهم. على الأرجح ، لا شيء خطير والحقيقة حدثت. لم يُسرب الوصول إلى الخادم معلومات حول حركة مرور المستخدمين المتصلين عبر هذا الخادم: على أي حال ، لا يقوم NordVPN بتخزين السجلات. لم تتسرب بيانات الاعتماد أيضًا ، لأن تطبيقات NordVPN لا تنقل معلومات تسجيل الدخول وكلمات المرور الحقيقية إلى الخادم. لكن انتظر ، NordVPN ومقدمي الخدمات الآخرين لديهم القدرة على الاتصال بالخادم مباشرة! ما هو الوضع إذن؟

في أفضل الأحوال ، يمكن استخدام مفتاح مسروق فيما يسميه NordVPN "هجوم MITM معقد". وهذا ، من الناحية النظرية ، يمكن لأي شخص استخدام مفتاح لا يزال لالتقاط خادم مزيف ، من المفترض أنه ينتمي إلى NordVPN ، وجذب المستخدم إليه باستخدام خداع DNS وسرقة جميع البيانات المنقولة. هل هذا السيناريو ممكن؟ الاحتمال ليس صفرا. هل كان يستخدم حقًا؟ ما هي نسبة مستخدمي NordVPN الذين يمكن أن يعانون إذا كانوا كذلك؟

هذه المناقشة برمتها معقدة بسبب نهج العديد من خدمات VPN في الإعلان عن خدماتها. إنهم يميلون إلى المبالغة في فوائد اتصال VPN ، ويقولون إن بياناتك آمنة تمامًا ، رغم أنه في الواقع ، لا توفر أي تقنية أمانًا مطلقًا. المنافسة في سوق VPN مرتفعة ، ونتيجة للمناقشات مثل "أمن VPN لدينا أكثر أمانًا من المنافسين" ، والاتهامات المتبادلة وغيرها من الأحداث البعيدة عن التكنولوجيا.

يتم إدراك أي رسالة حول مشكلة عدم الحصانة من قِبل مقدمي الخدمة أنفسهم ، وعملائهم ، والإضافات في الشبكات الاجتماعية كنوع من العالم ، وهذا غير صحيح تمامًا. والنتيجة هي أن: أولئك الذين تحدثوا عن "اختراق البنية التحتية بالكامل" لم يقدموا أي دليل مقنع. وصف NordVPN بتفاصيل كافية المشكلة وطرق حلها ، لكن موادهم لا تحتوي على أي تفاصيل تقنية تقريبًا عن الحادث. ليست حقيقة أن خادم VPN الخاص بك ، كما يقترح بعض الناس ، هو الحل الصحيح. إنها تتطلب مهارات تقنية ، وفي الواقع تتغير مجموعة المخاطر قليلاً. يجب ألا ننسى أن أي علاج يحل أي مشكلة واحدة وغير قادر على التخلص من جميع التهديدات على نطاق عالمي. وهذا ليس سببا للتخلي عن الحماية تماما.

ماذا حدث:تمت

إزالة 18 تطبيقًا من Apple App Store ، مما يزيد في الخلفية حركة مرور موقع الويب. حدث نشاط ضار مع تأخير ، مما أتاح للتطبيقات اجتياز تدقيق Apple.

تم

تحديث Google Chrome إلى الإصدار 78. تم إغلاق بعض الثغرات الأمنية الخطيرة ؛ علة ثابتة تؤدي إلى خداع URL. لقد تم تأجيل اختبار بيتا الموعود مسبقًا لوظائف DNS over-HTTPS إلى الإصدار التالي.

ظهرت ميزة مماثلة في Firefox في سبتمبر ، وفي الإصدار الأخير من Firefox 70

بدأوا في حظر ملفات تعريف الارتباط عبر المواقع على الشبكات الاجتماعية.

خبراء كاسبرسكي لاب! إصدار

نظرة عامة على التهديد لمستخدمي منصة ألعاب Steam. يتم توفير أمثلة مثيرة للاهتمام من الخداع التي تأخذ في الاعتبار آلية المصادقة ثنائية العامل.

تم العثور على

ثغرة أمنية مثيرة للاهتمام في المساعدين الروبوتيين المستخدمة في سلسلة الفنادق اليابانية. يسمح لك الخطأ باعتراض التدفقات من كاميرا الفيديو وميكروفون الجهاز. تتطلب العملية وصولاً فعليًا - أولاً يتم اختراق الجهاز في الفندق ، ثم يتم إجراء المراقبة.

تم اكتشاف

ثغرة أمنية في موزع أغذية Cat Xiaomi. يسمح لك بتعطيل الأجهزة عن بعد. أو ترتيب وليمة لحيواناتك الأليفة.