بنيت البنية التحتية للمدينة الحديثة على إنترنت الأشياء: من كاميرات الفيديو على الطرق إلى محطات الطاقة الكهرومائية الكبيرة والمستشفيات. القراصنة قادرون على جعل أي جهاز متصل روبوت واستخدامه أكثر لتنفيذ هجمات DDoS.

يمكن أن تكون الدوافع مختلفة تمامًا: على سبيل المثال ، يمكن أن تدفع الحكومة أو المؤسسة للمتسللين ، وأحيانًا ما يكونون مجرد مجرمين يرغبون في الحصول على المتعة وكسب المال.

في روسيا ، يخيفنا الجيش أكثر فأكثر بهجمات إلكترونية محتملة على "مرافق البنية التحتية الحيوية" (فقط للحماية من هذا ، على الأقل بشكل رسمي ، أصدروا قانونًا على الإنترنت السيادي).

ومع ذلك ، هذه ليست مجرد قصة رعب. وفقًا لكاسبرسكي ، في النصف الأول من عام 2019 ، هاجم المتسللون أجهزة الإنترنت الخاصة بأشياء أكثر من 100 مليون مرة - وغالبًا ما يستخدمون شبكات الروبوت Mirai و Nyadrop. بالمناسبة ، فإن روسيا من حيث عدد مثل هذه الهجمات هي في المرتبة الرابعة فقط (على الرغم من الصورة الشريرة من "المتسللين الروس" التي أنشأتها الصحافة الغربية) ؛ في الثلاثة الأولى - الصين والبرازيل وحتى مصر. الولايات المتحدة فقط في المركز الخامس.

فهل من الممكن صد مثل هذه الهجمات بنجاح؟ دعونا أولاً نلقي نظرة على العديد من الحالات المعروفة من مثل هذه الهجمات للعثور على إجابة عن سؤال حول كيفية تأمين أجهزتك على الأقل على المستوى الأساسي.

سد شارع بومان

يقع سد بومان أفينيو في مدينة باراديس بروك (ولاية نيويورك) ويبلغ عدد سكانها أقل من 10 آلاف شخص - يبلغ ارتفاعها ستة أمتار فقط ، ولا يتجاوز عرضها خمسة أمتار. في عام 2013 ، رصدت وكالات الاستخبارات الأمريكية برامج ضارة في نظام معلومات السد. ثم لم يستخدم المتسللون البيانات المسروقة لتعطيل تشغيل الكائن (على الأرجح ، لأن السد تم فصله عن الإنترنت أثناء أعمال الإصلاح).

هناك حاجة إلى شارع بومان لمنع فيضان المناطق القريبة من التيار أثناء الانسكاب. ولا يمكن أن تكون هناك عواقب مدمرة ناجمة عن فشل السد - في أسوأ الحالات ، سيتم غمر الطابق السفلي للعديد من المباني على طول مجرى النهر ، لكن لا يمكن حتى تسمية الفيضان.

اقترح رئيس بلدية بول روزنبرغ بعد ذلك أن المتسللين قد يخلطوا بين الهيكل وسد كبير آخر بنفس الاسم في ولاية أوريغون. يتم استخدامه لري المزارع العديدة ، وهناك أعطال قد تسبب أضرارا جسيمة للسكان المحليين.

من الممكن أن يكون المتسللون قد تدربوا ببساطة على سد صغير ، ثم الترتيب لغزو خطير لمحطة طاقة مائية كبيرة أو أي عنصر آخر في نظام الطاقة الأمريكي.

تم التعرف على الهجوم على سد بومان أفينيو كجزء من سلسلة من اختراقات النظام المصرفي التي نفذها بنجاح سبعة قراصنة إيرانيين طوال العام (هجمات DDoS). خلال هذا الوقت ، تم تعطيل عمل 46 أكبر المؤسسات المالية في البلاد ، وتم حظر الحسابات المصرفية لمئات الآلاف من العملاء.

في وقت لاحق ، اتهم الإيراني حميد فيروزي بسلسلة من هجمات القراصنة على البنوك وعلى سد بومان أفينيو. اتضح أنه استخدم طريقة Google Dorking للبحث عن "ثقوب" في عمل السد (فيما بعد ، أسقطت الصحافة المحلية موجة من الاتهامات ضد Google). حميد الفزوري لم يكن في الولايات المتحدة. نظرًا لعدم وجود تسليم من إيران إلى الولايات المتحدة ، لم يتلق المتسللون أي شروط حقيقية.

2. مترو الحرة في سان فرانسيسكو

في 25 نوفمبر 2016 ، ظهرت رسالة في جميع المحطات الإلكترونية لبيع تذاكر النقل العام في سان فرانسيسكو: "لقد تم الاختراق ، يتم تشفير جميع البيانات." كما تم مهاجمة جميع أجهزة الكمبيوتر التي تملكها Windows والتي تملكها وكالة نقل المدينة تم الحصول على برنامج HDDCryptor الضار (مشفر يهاجم سجل التمهيد الرئيسي لجهاز كمبيوتر يعمل بنظام Windows) إلى وحدة تحكم المجال بالمؤسسة.

يقوم HDDCryptor بتشفير محركات الأقراص الثابتة المحلية وملفات الشبكة باستخدام مفاتيح تم إنشاؤها عشوائيًا ، ثم يقوم بالكتابة فوق MBR لمحركات الأقراص الصلبة لمنع الأنظمة من التحميل بشكل صحيح. عادةً ما تكون المعدات مصابة بسبب تصرفات الموظفين الذين يقومون بفتح مصيدة ملف في رسالة بريد إلكتروني ، ثم ينتشر الفيروس عبر الشبكة.

اقترح المهاجمون أن تتصل بهم الحكومة المحلية بواسطة cryptom27@yandex.com (نعم ، ياندكس). للحصول على مفتاح لفك تشفير جميع البيانات ، طلبوا 100 بيتكوين (في ذلك الوقت حوالي 73 ألف دولار). اقترح المتسللون أيضًا فك تشفير جهاز واحد لعملة بيتكوين واحدة لإثبات إمكانية الاسترداد. لكن الحكومة تعاملت مع الفيروس من تلقاء نفسها ، إلا أن الأمر استغرق أكثر من يوم. أثناء استعادة النظام بأكمله ، تمت عملية ركوب المترو مجانًا.

"لقد فتحنا الأبواب الدوارة كإجراء احترازي لتقليل تأثير هذا الهجوم على الركاب" ، كما أوضح المتحدث باسم البلدية بول روز.

كما ادعى المجرمون أنهم تمكنوا من الوصول إلى 30 جيجابايت من الوثائق الداخلية من وكالة النقل في مدينة سان فرانسيسكو ووعدوا بدمجها في الشبكة إذا لم يتم دفع الفدية في غضون 24 ساعة.

بالمناسبة ، قبل عام في نفس الولاية تعرض مركز هوليود المشيخي الطبي لهجوم. ثم تم دفع المتسللين 17 ألف دولار لاستعادة الوصول إلى نظام الكمبيوتر في المستشفى.

3. دالاس نظام الإنذار في حالات الطوارئ

في أبريل 2017 ، في دالاس في الساعة 23:40 ، تم تنشيط 156 صفارة إنذار لتنبيه الجمهور بشأن حالات الطوارئ. يمكن إيقافها بعد ساعتين فقط. خلال هذا الوقت ، تلقت خدمة 911 الآلاف من المكالمات المثيرة للقلق من السكان المحليين (قبل أيام قليلة من الحادث ، مرت ثلاثة أعاصير ضعيفة في دالاس ، ودمرت عدة منازل).

تم تثبيت نظام تحذير للطوارئ في دالاس في عام 2007 ، وتم توفير صفارات الإنذار من قبل Federal Signal. لم تحدد السلطات تفاصيل تشغيل الأنظمة ، لكنها ذكرت أنها تستخدم "إشارات نغمية". عادةً ما يتم بث هذه الإشارات من خلال خدمة الأرصاد الجوية باستخدام التردد المزدوج متعدد النغمات (DTMF) أو مفتاح إزاحة التردد الصوتي (AFSK). هذه هي الأوامر المشفرة التي تم إرسالها على تردد 700 ميغاهيرتز.

اقترحت سلطات المدينة أن المهاجمين سجلوا إشارات صوتية تم بثها أثناء اختبار نظام الإنذار ، ثم أعادوا إنتاجها (هجوم إعادة كلاسيكي). لتنفيذه ، كان يكفي للمتسللين لشراء معدات الاختبار للعمل مع الترددات اللاسلكية ، ويمكن شراؤها دون مشاكل في المتاجر المتخصصة.

أشار خبراء من شركة الأبحاث باستيل إلى أن سلوك مثل هذا الهجوم يعني أن المهاجمين قد درسوا جيدًا عمل تنبيهات المدينة الطارئة والترددات والرموز.

أدلى رئيس بلدية دالاس في اليوم التالي ببيان بأنه سيتم العثور على المتسللين ومعاقبتهم ، وسيتم تحديث جميع أنظمة الإنذار في تكساس. ومع ذلك ، لم يتم العثور على الجناة.

***

مفهوم المدن الذكية محفوف بالمخاطر الخطيرة. إذا تم اختراق نظام إدارة المدن الكبرى ، فسيحصل المهاجمون على إمكانية الوصول عن بُعد للتحكم في مواقف حركة المرور وأشياء مهمة من الناحية الاستراتيجية بالمدينة.

ترتبط المخاطر أيضًا بسرقة قواعد البيانات ، والتي لا تتضمن فقط المعلومات حول البنية التحتية للمدينة بأكملها ، ولكن أيضًا البيانات الشخصية للمقيمين. يجب ألا ننسى الاستهلاك المفرط للطاقة وازدحام الشبكة - جميع التقنيات مرتبطة بقنوات الاتصال والعقد ، بما في ذلك الكهرباء المستهلكة.

يميل مستوى القلق لدى مالكي أجهزة إنترنت الأشياء إلى الصفر

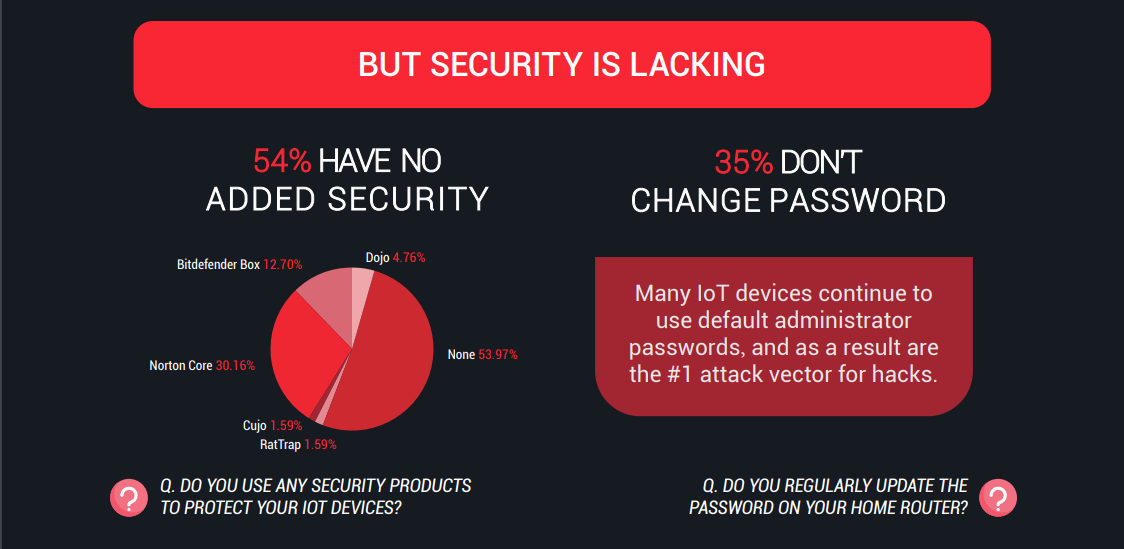

في عام 2017 ، أجرت Trustlook دراسة عن مستوى الوعي لدى مالكي أجهزة إنترنت الأشياء حول أمنهم. اتضح أن 35 ٪ من المستطلعين لا يغيرون كلمة المرور (المصنع) الافتراضية قبل استخدام الجهاز. ولا يقوم أكثر من نصف المستخدمين بتثبيت برامج تابعة لجهات خارجية للحماية من هجمات القراصنة. 80٪ من مالكي أجهزة إنترنت الأشياء لم يسمعوا قط بوجود شبكة ميراي الروبوتية.

في الوقت نفسه ، ومع تطور إنترنت الأشياء ، سيزداد عدد الهجمات الإلكترونية فقط. بينما يتم شراء الشركات باستخدام أجهزة "ذكية" ، متجاهلة قواعد السلامة الأساسية ، يكتسب مجرمو الإنترنت المزيد والمزيد من الفرص لكسب المال على المستخدمين غير المبالين. على سبيل المثال ، يستخدمون شبكات من الأجهزة المصابة للقيام بهجمات DDoS أو كخادم وكيل لإجراءات ضارة أخرى. ويمكن منع معظم هذه الحوادث غير السارة من خلال اتباع قواعد بسيطة:

- قم بتغيير كلمة مرور المصنع قبل استخدام الجهاز.

- قم بتثبيت برنامج أمان إنترنت موثوق به على أجهزة الكمبيوتر والأجهزة اللوحية والهواتف الذكية.

- هل البحوث الخاصة بك قبل الشراء. تصبح الأجهزة ذكية لأنها تجمع الكثير من البيانات الشخصية. تحتاج إلى معرفة نوع المعلومات التي سيتم جمعها ، وكيف سيتم تخزينها وحمايتها ، سواء تم إرسالها إلى أطراف ثالثة.

- تحقق من تحديثات البرامج الثابتة بانتظام على موقع الشركة المصنعة للجهاز.

- لا تنس مراجعة سجل الأحداث (أولاً وقبل كل شيء ، تحليل جميع استخدامات منافذ USB)