باتباع Google ، تم اعتماد نهج "

الجوال أولاً " ليس فقط من قبل المصممين ، ولكن أيضًا من قِبل مجرمي الإنترنت الذين يتبعون الاتجاه ، بحثًا عن الفوائد:

في عام 2016 ، تجاوزت نسبة حركة مرور الإنترنت عبر الهاتف المحمول حركة مرور سطح المكتب . في عام 2019 ،

بلغت نسبة حركة مستخدمي الهواتف المحمولة 52.9٪ من المجموع ، 5.1 مليار شخص يستخدمون الإنترنت من الأجهزة المحمولة ، بينما من أجهزة الكمبيوتر المكتبية - 4.4 مليار فقط ، وبالتالي ، أصبحت الهجمات على الأجهزة المحمولة أكثر ربحية: المزيد المستخدمين هم أكثر عرضة لكسب المال.

ولكن هناك عقبة واحدة في طريق المجرمين. يقوم مصنعو الأجهزة المحمولة بأعمال منتظمة لتحسين أمان منتجاتهم ، لذا فإن اختراق الهاتف الذكي أو الجهاز اللوحي الحديث ليس بالأمر السهل. من أجل عدم خلق صعوبات لأنفسهم ، قام مجرمو الإنترنت بتغيير تكتيكاتهم وإعادة توجيه الهجمات إلى الرابط الضعيف - المستخدم ، مستخدمين أكثر التكتيكات فاعلية - الخداع.

إن الجمع بين الفعالية العالية لهجمات الخداع والاستخدام المكثف للأجهزة المحمولة جعل الخداع عبر الهاتف المحمول أحد أكثر التهديدات الظاهرة في عصرنا. سنتحدث اليوم عن ميزات الخداع عبر الأجهزة المحمولة ، وأسباب نمو شعبيتها وكفاءتها العالية ، ونكتشف أيضًا ما يمكن معارضة حيل المجرمين الإلكترونيين.

ما هي القيمة؟

الهدف النهائي لإدارة معظم حملات التصيد الاحتيالي هو الحصول على أموال ، والتصيد عبر الجوال ليس استثناءً. توفر الهواتف الذكية والأجهزة اللوحية الكثير من الفرص للحصول على دخل احتيالي. بمهاجمة أصحابها ، يمكن لمجرمي الإنترنت:

- بيع البيانات الشخصية المسروقة على Darknet ؛

- استخدام المعلومات الخاصة المسروقة للابتزاز ؛

- السيطرة على الجهاز ، واستخدامه لتعدين العملة المشفرة ، كخادم وكيل أو كمشارك في شبكة الزومبي لنظام الروبوت DDoS ؛

- سرقة حسابات الوصول إلى موارد الشركة ، اختراق شبكة الشركة وسرقة المعلومات السرية أو التجارية ؛

- إجباره على خداعه لتثبيت برنامج للتحكم عن بعد وسرقة أموال من حساب بنكي ؛

- التنازل عن بيانات اعتماد أحد التطبيقات المصرفية وسرقة الأموال من خلال اعتراض رموز الرسائل القصيرة / الدفع ل 2FA وتأكيد المعاملات ؛

- بعد قيام أحد المستخدمين بتثبيت تطبيق احتيالي ، أظهر له إعلانات غير مرغوب فيها ، وقام بأنشطة ضارة أخرى ؛

- قم بتوصيل المستخدم من خلال اشتراك بريميوم متميز بالرسائل القصيرة أو ميزات إضافية في التطبيق.

لا يمثل العدد المتزايد للأدوات المحمولة السبب الوحيد لانتشار تهديد الخداع عبر الأجهزة المحمولة. النظر في ميزات الهواتف الذكية التي تجعل الحياة أسهل لمنظمي الحملات الاحتيالية.

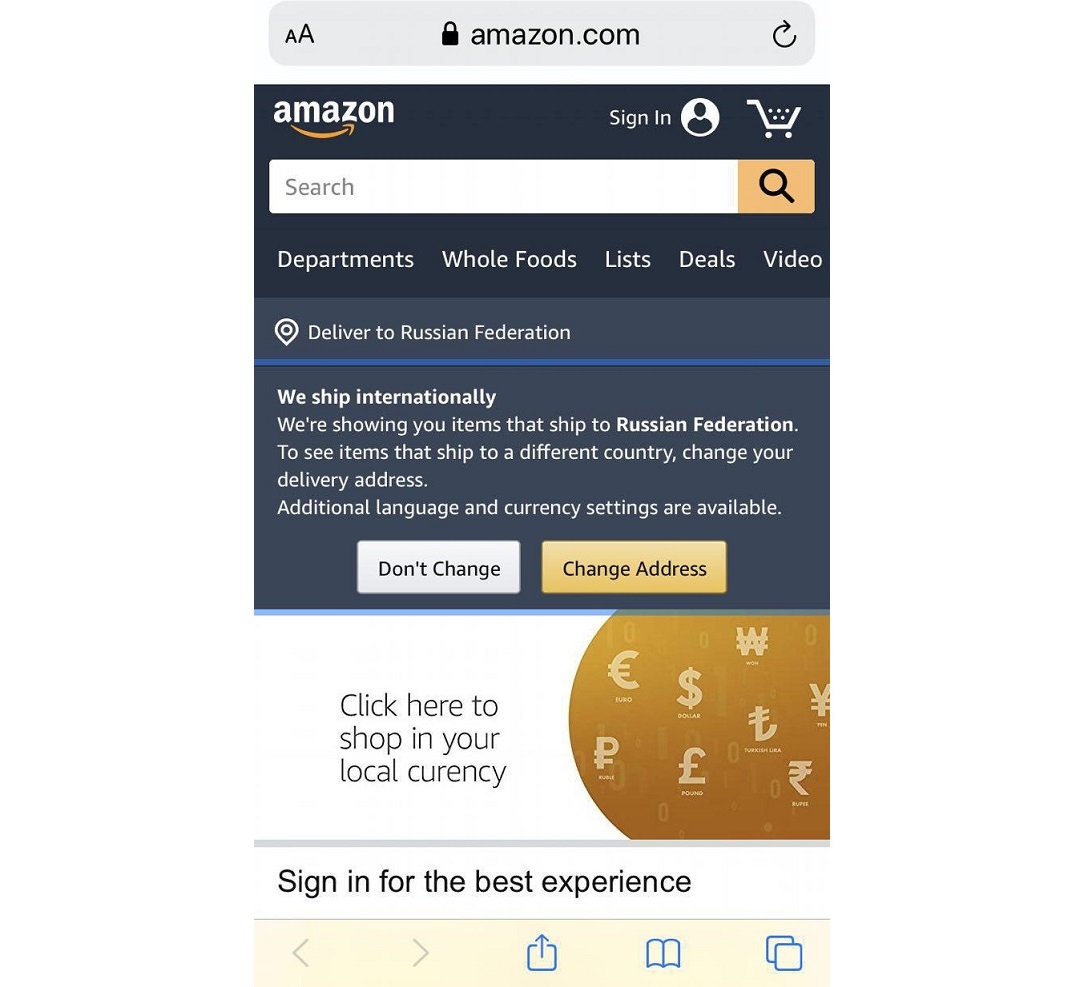

حجم الشاشة صغير نسبيا

على الرغم من الدقة العالية والعالية للغاية ، لا يتجاوز حجم الشاشة الفعلي لمعظم الأجهزة المحمولة 6 بوصات. هذا يجعل من الصعب التحقق من عناوين URL المشبوهة ويجعل من المستحيل تقريبًا اكتشاف هجمات العقوبة المرتبطة باستخدام أحرف UTF من الحروف الهجائية الأخرى ، فضلاً عن الهجمات التي تحمل أسماء نطاقات بها أخطاء إملائية.

www.amazon.com/homewww.arnazon.com/homeقد يصعب التمييز بين الحروف "rn" من "m" حتى على شاشة الكمبيوتر.

متصفحات المحمول

لتوفير مساحة على شاشة الأداة ، عند التمرير عبر صفحة الموقع ، يتم تصغير شريط العناوين أو إخفاءه تمامًا ، مما يجعل مهمة التعرف على عناوين URL المزورة مستحيلة.

تحذير

الرسائل المنبثقة والإشعارات الصوتية من برامج المراسلة الفورية وعملاء البريد الإلكتروني والتذكير بأعياد الميلاد للأقارب والأصدقاء ، لقد حان الوقت لإجراء قسط آخر على رهن عقاري أو تحديث العديد من التطبيقات أو الرد على تعليق جديد على صورة وما إلى ذلك ، إلخ. ، أصبحت منذ فترة طويلة جزءا مألوفا من الحياة. في الوقت نفسه ، عندما يأتون بانتظام وبأعداد كبيرة ، فإن انتباه المستخدم منتشر: مع وجود عدد كبير من الإخطارات ، لا يوجد وقت لقراءتها ، فإن مالك الأداة لديه مهارة خاطئة في رد الفعل الفوري للإشعارات - بترتيب الأشياء التي تبدأ بمسح تذكير آخر من الشاشة حتى لا تتداخل مع العمل. هذه الممارسة تزيد بشكل كبير من فرص نجاح هجوم تصيد المعلومات.

ثقة

حقيقة غريبة ، أن مستخدمي الأجهزة المحمولة يثقون في أدواتهم أكثر من مستخدمي أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر الخاصة بهم. الأداة ، على عكس الكمبيوتر ، هي شيء شخصي ، مخفية عن أعين المتطفلين ، مخبأة في جيب سترة أو محفظتك. هذا جهاز للاستخدام الشخصي لا يمكن استخدامه إلا من قبل المالك. يؤدي فتح الشاشة بكلمة مرور أو بصمة أو FaceID إلى تعزيز الثقة وإنشاء شعور زائف بالأمان. بعد كل شيء ، يؤكد المصنعون أنه لا يمكن لأي شخص خارجي اختراق الجهاز. ومع ذلك ، فإن المشكلة تكمن في أن ضحايا التصيد الاحتيالي يلحقون أضرارًا بأفعالهم ، ويقيمون عواقبها بشكل أقل خطورة عندما يكونون واثقين من الحرمة. في الواقع ، هم أنفسهم "السماح" للمحتالين.

مجموعة متنوعة من قنوات الهجوم

أصبح الوسيط الرئيسي لهجمات التصيد في بيئة الشركة بريدًا إلكترونيًا. وهذا هو السبب في أن معظم الحلول الأمنية المقدمة للشركات تركز على خدمات البريد. ومع ذلك ، فإن انتشار تكنولوجيا الهاتف المحمول ، إلى جانب الشعبية المتزايدة لنهج BYOD ، قد غيّر بشكل كبير مشهد هجمات التصيد الاحتيالي.

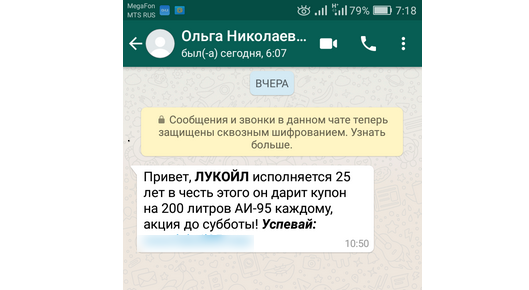

وفقًا لتقرير Wandera ، تحدث

83٪ من هجمات التصيد الاحتيالي بنجاح خارج البريد الإلكتروني . يوفر جيش مستخدمي WhatsApp و Viber و Facebook Messenger بمليارات الدولارات

مجالًا واسعًا من الأنشطة للمحتالين .

بالإضافة إلى الرسل ، يتم توزيع رسائل التصيد الاحتيالي على الأجهزة المحمولة بنجاح عبر الرسائل القصيرة SMS و iMessage و Skype والشبكات الاجتماعية والألعاب وتطبيقات المواعدة. يمكنك استخدام أي نظام أساسي تقريبًا لتوزيع رسائل احتيالية تتيح لك إرسال بعض الرسائل النصية إلى مستخدم آخر.

وظيفة غنية

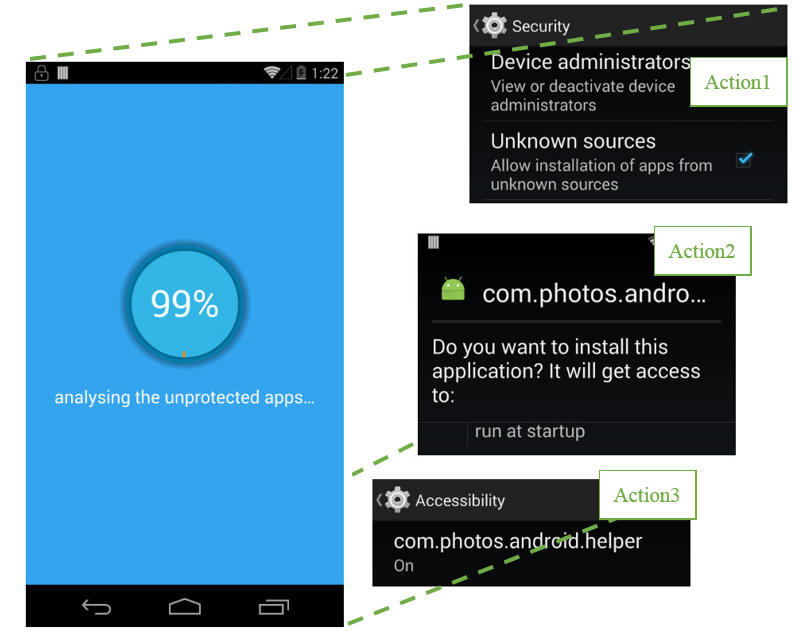

تحتوي الأدوات المحمولة على العديد من الميزات التي تسهل اختراق التطبيقات الضارة وتشغيلها. على سبيل المثال ، تستخدم تطبيقات Android ميزة تسمى رسائل توست. هذه تختفي بسرعة الإخطارات التي تظهر في الجزء السفلي من الشاشة. يستخدمون ، على سبيل المثال ، Gmail ، مع العلم أنه تم إرسال الرسالة.

من ميزات رسائل Toast أن يتم عرضها أعلى نافذة البرنامج.

استخدمت البرامج الضارة ToastAmigo التي اكتشفها Trend Micro في عام 2017

استخدمت البرامج الضارة ToastAmigo التي اكتشفها Trend Micro في عام 2017 هذه الوظيفة لعرض إشعار ضخم بواجهة وهمية ، والتي أخفت طلبات الوصول إلى خدمة Android Accessibility. نقر المستخدمون على أزرار الواجهة المزيفة ، ولكن في الواقع أعطوا الإذن للبرنامج الضار.

ToastAmigo العمل. المصدر: تريند مايكرو

ToastAmigo العمل. المصدر: تريند مايكروبعد تلقي الأذونات اللازمة ، قام ToastAmigo بتثبيت AmigoClicker على الجهاز ، وهو تطبيق يقوم بتنزيل الإعلانات في الخلفية والنقر على لافتات الإعلانات.

ميزة أخرى شائعة بين المحتالين عبر الإنترنت ترتبط Android بوجود عيوب في نظام الأذونات. تم استخدامها ، على سبيل المثال ، من خلال

الهجوم "Cloak & Dagger" (Cloak & Dagger) ، الذي انتهك حقوق التطبيق. باستخدام الدالتين SYSTEM_ALERT_WINDOW و BIND_ACCESSIBILITY_SERVICE ، يمكن للتطبيق الضار عرض النوافذ التي منعت واجهة الهاتف الذكي وتنفيذ أي إجراءات في الخلفية دون تأكيد المستخدم. ولكن الأهم من ذلك أن أي تطبيق تم تثبيته من متجر Google Play الرسمي تلقى هذه الحقوق.

وفقًا لـ Check Point ،

تم استخدام عيوب أذونات Android بواسطة 74٪ من برامج الفدية ، و 57٪ من البرامج الضارة للبرامج الضارة ، وما لا يقل عن 14٪ من المصرفيين .

وهذه هي الطريقة التي تحدث بها سرقة كلمة مرور Facebook (فيديو):

https://www.youtube.com/watch؟v=oGKYHavKZ24متاجر البرمجيات الخبيثة

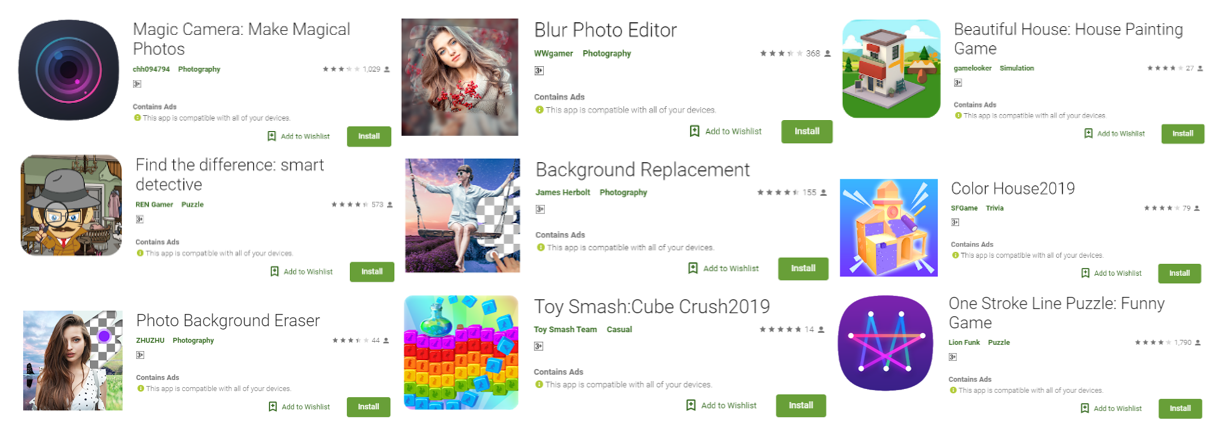

على الرغم من جميع عمليات الفحص التي تجريها متاجر تطبيقات Google و Apple الرسمية ، فإن المحتالين يجدون طرقًا لإضافة وظائف ضارة إلى تصميماتهم عن طريق إخفاءهم كألعاب وبرامج معالجة الصور وبرامج أخرى شائعة.

في أغسطس 2019 ،

وجد باحثو تريند مايكرو 85 تطبيقًا ضارًا مثبتًا

على Google Play أكثر من 8 ملايين مرة.

تتخصص جميع البرامج الضارة في عرض الإعلانات التي يصعب إغلاقها وتستخدم طرقًا فريدة لتتبع سلوك المستخدم.

راقب مؤلف مجموعة ضارة أخرى من 42 تطبيقًا من تطبيقات Android واجهات برمجة تطبيقات Google لحماية أنفسهم من التحليل ،

وانتظر 24 دقيقة قبل البدء في عرض الإعلانات غير المرغوب فيها . سمح له ذلك بتجاوز الفحص التلقائي القياسي لتطبيقات Android ، والذي يستغرق 10 دقائق.

مجموعة مختارة من تطبيقات iOS الخبيثة للمطور الهندي AppAspect Technologies. المصدر: وانديرا

مجموعة مختارة من تطبيقات iOS الخبيثة للمطور الهندي AppAspect Technologies. المصدر: وانديراعلى الرغم من تشديد الرقابة الأمنية ، هناك أيضًا برامج احتيالية في متجر تطبيقات Apple. في نهاية شهر أكتوبر ، تم اكتشاف 17 تطبيقًا في متجر التطبيقات الذي

يحتوي على وحدات ضارة للنقرات على الإعلانات وفتح المواقع في الخلفية.

كيفية التعامل مع التصيد المحمول

نظرًا لتنوعها الضخم ، من الصعب الدفاع عن نفسها ضد هجمات الخداع عبر الأجهزة المحمولة. ولكن هنا التوصيات التي نقدمها للشركات التي ترغب في حماية نفسها من

التسوية بين المراسلات التجارية والهجمات المستهدفة وغيرها من أنواع الاحتيال عبر البريد الإلكتروني ستكون ذات صلة هنا.

- تحسين معرفة المستخدم في مجال الأمان: يجب أن يكونوا على دراية بأخطار الاستخدام غير المدروس للأجهزة المحمولة ، وبصورة خاصة ، متابعة الروابط في الرسائل وتثبيت البرامج من مصادر لم يتم التحقق منها. وإذا كنا نتحدث عن الأجهزة التي تستخدمها BYOD في العمل ، فمن الأفضل الامتناع عن تثبيت التطبيقات غير الضرورية للعمل.

- التدريب على مهارات السلوك الآمن: لهذا ، يجب عليك الاتصال بالشركات التي تقدم خدمات هجمات التصيد الاحتيالي ومعرفة ما إذا كان هناك تدريب على مكافحة الاحتيال عبر الأجهزة المحمولة في قائمة خدماتها.

- تثبيت حلول الأمان على الأجهزة المحمولة: من قائمة منتجات Trend Micro ، يمكن تمييز Mobile Security & Antivirus و Enterprise Mobile Security لنظامي Android و iOS ، بالإضافة إلى تطبيق Trend Micro WiFi Protection للحماية عند العمل على الشبكات اللاسلكية العامة.