عادةً ، مع عبارة "المصادقة متعددة العوامل" ، يتذكر الأشخاص أولاً رموز الرسائل القصيرة التي تأتي عند الدفع باستخدام بطاقة شراء عبر الإنترنت. عادة ما يتبادر إلى الأذهان محرك أقراص محمول يحتوي على أرقام ورمز.

سأتحدث اليوم عن طرق أخرى للمصادقة متعددة العوامل والمهام التي تساعد الشركات على حلها. سأتحدث عن مثال حل خدمة Gemalto Safenet Authentication Service (SAS) ، الموجود في شكل خدمة سحابية وإصدار محلي معتمد من FSTEC.

الجميع يفهم تقريبًا ماهية المصادقة متعددة العوامل: هذا عندما تحتاج إلى إدخال عامل تأكيد إضافي بالإضافة إلى كلمة المرور (عامل المعرفة). هناك اثنان منهم:

- عامل الملكية (ما لدي): رموز من الرسائل القصيرة والبريد الإلكتروني وتطبيقات الهاتف المحمول ومفاتيح USB والمزيد.

- عامل الملكية (ما أنا): بصمات الأصابع ، القزحية.

عادةً ما يتم استخدام المصادقة متعددة العوامل داخل الشركة للحماية من الوصول غير المصرح به VDI وبوابات الويب (OWA و ServiceDesk و Confluence و Microsoft IIS) و VPN والتطبيقات السحابية (Office 365 و Salesforce).

فيما يلي بعض الأمثلة على المهام التي يمكن حلها باستخدام خدمة مصادقة SafeNet.

التحدي: التوافق مع PCI DSSتعد المصادقة متعددة العوامل أحد متطلبات

معيار PCI DSS (الفقرة 8.3.). علاوة على ذلك ، يتطلب المعيار أن تكون المصادقة متعددة العوامل خطوة واحدة: يجب إدخال كلمة المرور والعامل الثاني في نفس الحقل. إذا حاول أحد المهاجمين السيطرة على الحساب وارتكب خطأ عند الدخول ، فلن يفهم مكان حدوث الخطأ - في كلمة المرور أو الرمز المميز.

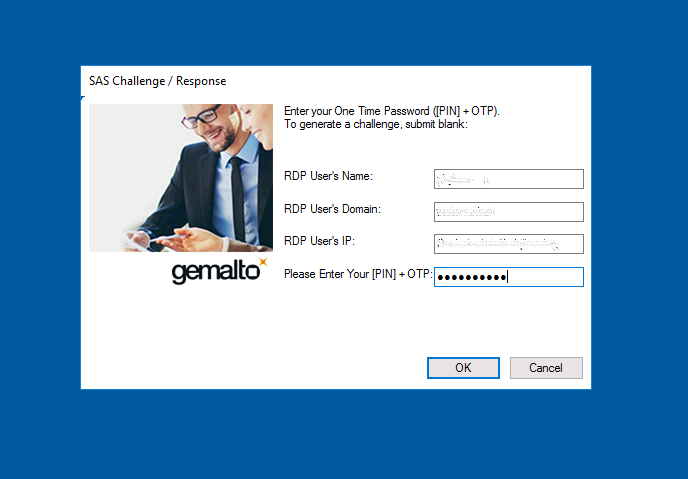

الحل: مصادقة PIN + OTP متعددة الخطوات من خطوة واحدةيتم تطبيق نظام المصادقة هذا المستند إلى SafeNet في نظام IaaS الخاص بنا والذي يتوافق مع متطلبات PCI DSS و 152-- -

Cloud-152 . يمررها مسؤولو النظام الأساسي Cloud-152 للوصول إلى قطاع الإدارة. للحصول على إذن ، تحتاج إلى إدخال PIN و OTP في حقل واحد ، والذي يأتي مع إشعار الدفع في تطبيق Mobile Pass.

هذه هي الطريقة التي تبدو بها مصادقة Cloud-152 للمسؤولين في جانب DataLine.

هذه هي الطريقة التي تبدو بها مصادقة Cloud-152 للمسؤولين في جانب DataLine.

* يجب أن يكون هناك لقطة شاشة من SafeNet Mobile Pass ، لكن التطبيق يمنع لقطات الشاشة.التحدي: مصادقة ثنائية للعاملين بدون هاتف ذكي والإنترنت المحمولتعتزم الشركة تقديم مصادقة ثنائية للوصول إلى محطات العمل. وتمتلك الشركة شبكة موزعة من المكاتب في جميع أنحاء روسيا ، والعديد من الموظفين لديهم الإنترنت عبر الهاتف المحمول غير المستقر أو أي هاتف ذكي على الإطلاق. اتضح أن إعلامات الدفع من التطبيقات المحمولة كعامل ثانٍ لن تعمل. تختفي الرموز النصية والرسائل النصية القصيرة بسبب التكلفة العالية.

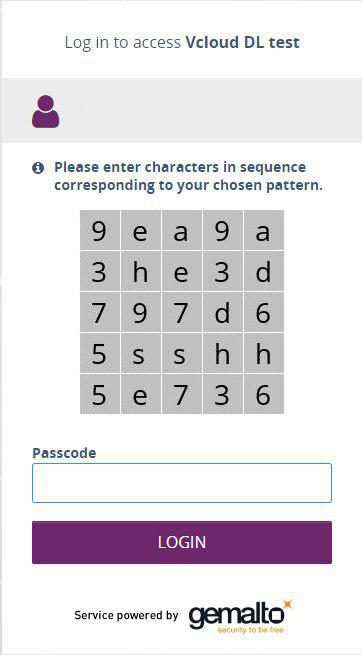

الحل: استخدم GrIDSure كعامل ثانٍGrIDSure هي كلمة مرور لمرة واحدة (OTP). يتكون من جدول به حروف ونمط يحدده المستخدم عند إعداد المصادقة. للحصول على إذن ، يحدد المستخدم الأحرف من الجدول وفقًا لهذا النمط ويدخل كعامل ثانٍ.

الجدول بالأحرف التي يتلقاها المستخدم عند التصريح لمحطات العمل.

الجدول بالأحرف التي يتلقاها المستخدم عند التصريح لمحطات العمل. بعد ذلك ، يتبع المستخدم ببساطة النمط المحدد. على سبيل المثال ، مثل هذا.

بعد ذلك ، يتبع المستخدم ببساطة النمط المحدد. على سبيل المثال ، مثل هذا.كأحرف ، يمكنك استخدام الأرقام والحروف والأحرف الخاصة. حجم الجدول قابل للتخصيص: يمكن أن يكون جدول 5 في 5 أو أكثر.

مع كل محاولة مصادقة ، يتم تحديث الجدول ، لذلك لا يمكن تنظيف كلمة المرور هذه.

لا يحتاج Gridsure أيضًا إلى تطبيق محمول ، وبالتالي هاتف ذكي به خدمة الإنترنت عبر الهاتف المحمول. يتم عرض GrIDSure على نفس الواجهة والجهاز مثل الخدمة المحمية.

الهدف: حماية خدمة الويب من هجوم القوة الغاشمةيمكن استخدام المصادقة متعددة العوامل المستندة إلى SafeNet لحماية خدمات الويب المنشورة على الإنترنت ، مثل Outlook Web App (OWA). يدعم Safenet بروتوكولات RADIUS و SAML ، لذلك يتكامل بسهولة مع Microsoft Outlook و Office 365 و Saleforce و Dropbox و Apache وما إلى ذلك.

إذا كان المهاجم يعرف رسائل البريد الإلكتروني ، فسيتمكن من مهاجمة هذه الخدمات عن طريق التخمين بكلمة المرور. قد لا يكون الغرض من مثل هذا الهجوم هو تسجيل الحساب دائمًا ، ولكن حظره. من الناحية النظرية ، يمكنك حظر بريد الشركة بالكامل.

الحل: استخدام OTP كعامل ثانٍهنا يمكنك استخدام GrIDSure أو Mobile Pass كعامل ثانٍ.

المهمة: أتمتة إصدار وصيانة الرموزشركة لديها شبكة موزعة من الفروع لـ 20 ألف موظف تستخدم بالفعل المصادقة الثنائية مع GrIDSure كعامل ثانٍ.

المشكلة هي أن المسؤولين يجب أن يقضوا الكثير من الوقت في صيانة الرمز المميز: حرروا نماذج جديدة ، إعادة تعيين أنماط ، إلخ.

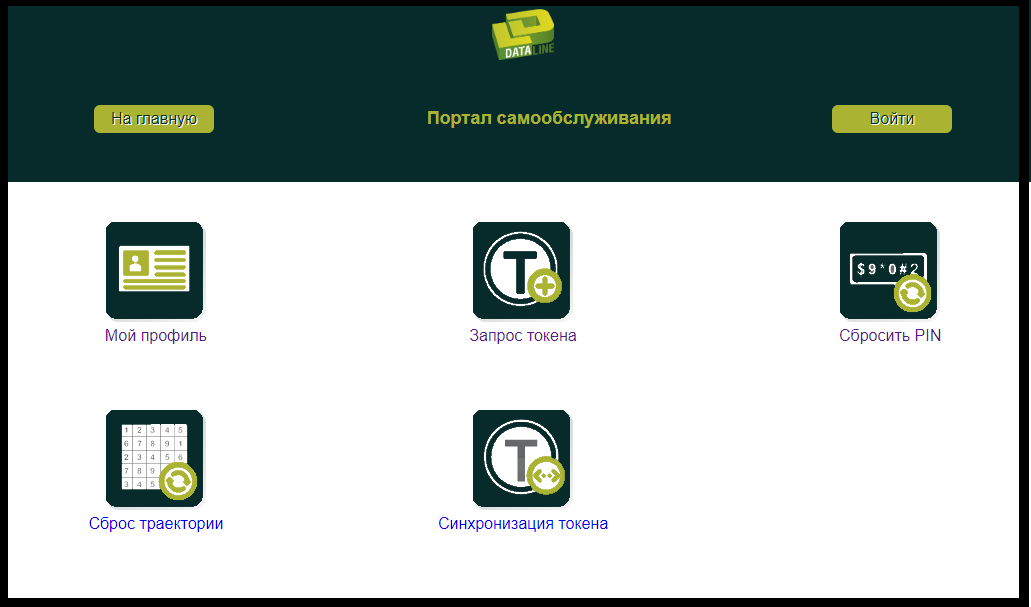

الحل: استخدم بوابة الخدمة الذاتيةتحتوي SafeNet على بوابة خدمة ذاتية تساعد على أتمتة العمليات الروتينية وتقليل العبء على المسؤولين.

على بوابة الخدمة الذاتية ، يمكن للمستخدم ترك جميع المعلومات اللازمة لإصدار رمز مميز. يمكن للمسؤول تأكيده فقط وإرسال رابط لتشكيل الرمز المميز. إذا نسي المستخدم المسار الذي اختاره لـ GrIDSure ، فيمكنه مرة أخرى إعادة تعيينه بشكل مستقل هنا وتعيين مسار جديد.

المهام: تنظيم الوصول إلى محطات العمل

المهام: تنظيم الوصول إلى محطات العمليوجد في مركز الاتصال 200 عامل تحويل. لتوفير الموارد ، يوجد لدى اثنين من الموظفين محطة عمل واحدة. تحتاج إلى تكوين الوصول بحيث لا توجد جلسات تنافسية.

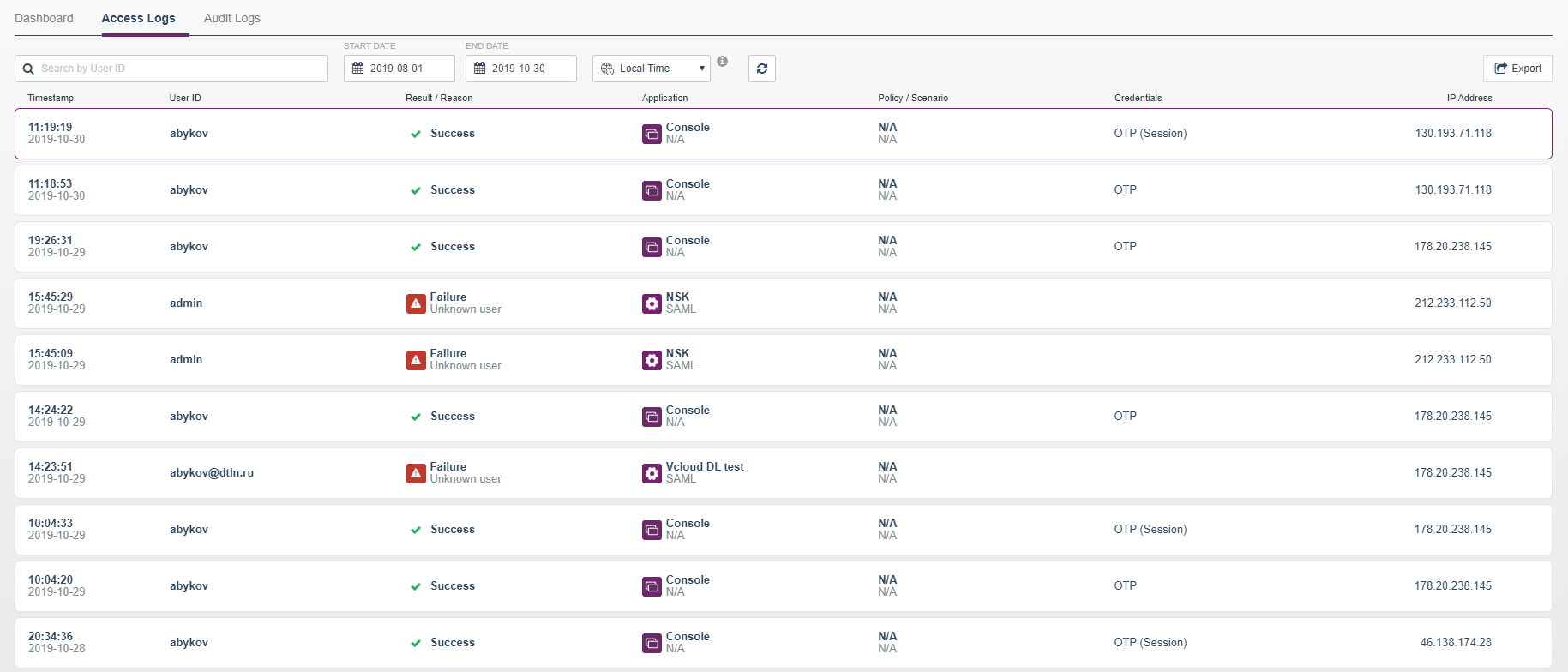

الحل: تطبيق سياسات تسجيل الدخول والوصول إلى الرمز المميزيمكن تثبيت SafeNet على كل محطة عمل ومن خلالها تقوم بتعيين سياسات الوصول للوقت وعناوين IP. إذا لم يبدأ تغيير الموظف بعد ، فلن يتمكن من الذهاب إلى محطة عمله. سيتمكن المسؤول من تتبع وقت تسجيل دخول الموظف وعنوان IP الخاص به في السجل.

أصبحت المصادقة متعددة العوامل أكثر أهمية ، لأن كلمة المرور الثابتة حتى مع وجود عدد كبير من الأحرف لم تعد عقبة صعبة أمام المهاجمين.

من الاتجاهات الأخرى في هذا الاتجاه استخدام رمز مميز للوصول إلى العديد من أنظمة أو تطبيقات الشركة في وقت واحد (إدخال SSO). يمكن أيضًا تنفيذ مثل هذا السيناريو باستخدام SafeNet. إذا كنت مهتمًا ، فسأخبرك عنه في منشور منفصل.