لقد تم إثارة موضوع أمان خادم Windows أكثر من مرة ، بما في ذلك على هذه المدونة. ومع ذلك ، أود مرة أخرى أن أنعش ذكرى أساليب الدفاع القديمة وأن أتحدث عن أساليب جديدة غير معروفة. بالطبع ، سوف نستخدم الأدوات المدمجة إلى أقصى حد.

لذلك ، لنفترض أن لدينا شركة صغيرة تستأجر خادم طرفي في مركز بيانات بعيد.

عند تصميم أي حماية ، يجب أن تبدأ بنموذج تهديد - من أو من في الواقع ، سوف ندافع عنه. في تكويننا المعتاد ، سوف أقوم بالدفاع ضد المتسللين الخارجيين الشر ، من المستخدمين غير الأكفاء (وربما القليل من الخبيثة). لنبدأ بالمحيط الخارجي للدفاع - جدار الحماية.

خلفك مثل جدار النار

في أيام Windows 2003 ، كان جدار الحماية المدمج مشهداً بائسة ، وإذا كان من المستحيل استخدام أدوات الجهة الخارجية ، فعليك استخدام IPSec. تتم مناقشة مثال على هذا التكوين ، على سبيل المثال ، في المادة خوادم Windows الآمنة باستخدام جدار حماية IPSec .

الآن ، مع ظهور برنامج الأغذية العالمي ( Windows Filtering Platform ) ، أصبحت الأمور أفضل. من حيث المبدأ ، ربما واجه كل مسؤول نظام Windows جدار الحماية هذا على أي حال ، لذلك لا ينبغي أن يكون إعداد الوصول عن بعد إلى الخادم فقط من عناوين IP معينة صعبًا. سأنتبه إلى بعض "الرقائق" ، التي نادراً ما تستخدم.

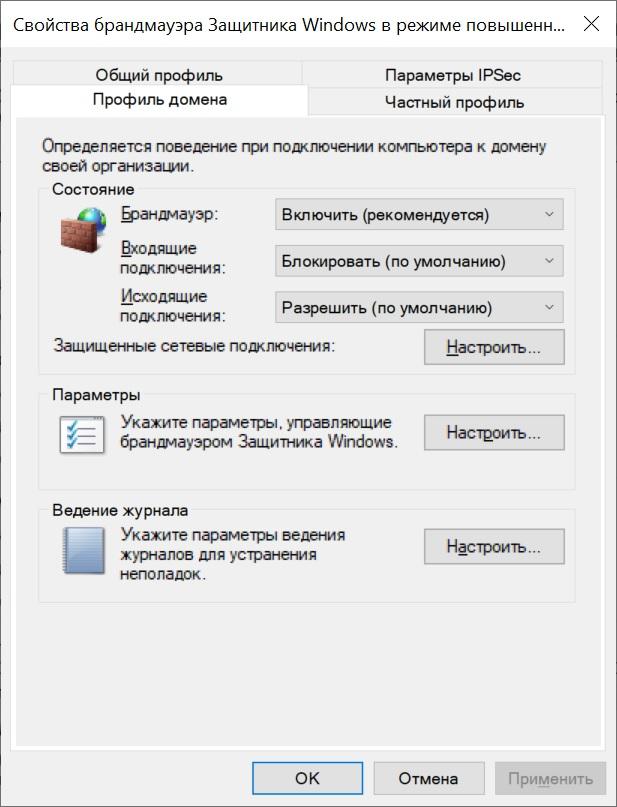

بشكل افتراضي ، يقوم جدار الحماية بحظر جميع الاتصالات الواردة ، باستثناء الاتصالات المسموح بها بشكل صريح ، ولكن يسمح الصادرة بالاتصال بجميع الاتصالات الممنوعة بشكل صريح. يمكن تغيير هذه السياسة عن طريق فتح إدارة جدار الحماية من خلال wf.msc وتحديد "خصائص".

إعدادات جدار الحماية.

الآن ، إذا أردنا منع مستخدمي الخادم الطرفي من الوصول إلى الإنترنت من هذا الخادم ، فسوف ننجح.

تجدر الإشارة إلى أنه عند إعداد قواعد الوصول إلى الخادم (الاتصالات الواردة) ، فإن إنشاء قواعد لحركة المرور الصادرة بشكل صريح ليس ضروريًا. من حيث iptables ، يُسمح دائمًا بتأسيسها وما يتصل بها.

لخبراء سطر الأوامر ، يمكنك تكوين جدار الحماية في سياق netsh advfirewall. يمكنك أن تقرأ عن الأوامر الواردة في مقالة " جدار حماية Windows 7 مع الأمان المتقدم " ، وسأضيف أن حظر الاتصالات الواردة والصادرة ممكن بواسطة الأمر:

netsh advfirewall set currentprofile firewallpolicy blockinbound,blockoutbound

ميزة أخرى لجدار الحماية ويندوز هي أن أي برنامج أو إعداد يغير قواعده دون إشعار. على سبيل المثال ، لقد قمت بإيقاف تشغيل جميع القواعد الموجودة في جدنا ، وظهرت الثانية بجانبك ، وقمت بإنشاء شبكة محلية بينهما ، وقمت بإعداد الوصول المشترك ... وفجأة ، قمت بإيقاف تشغيل الجميع للجميع وكل شيء مع كل العواقب.

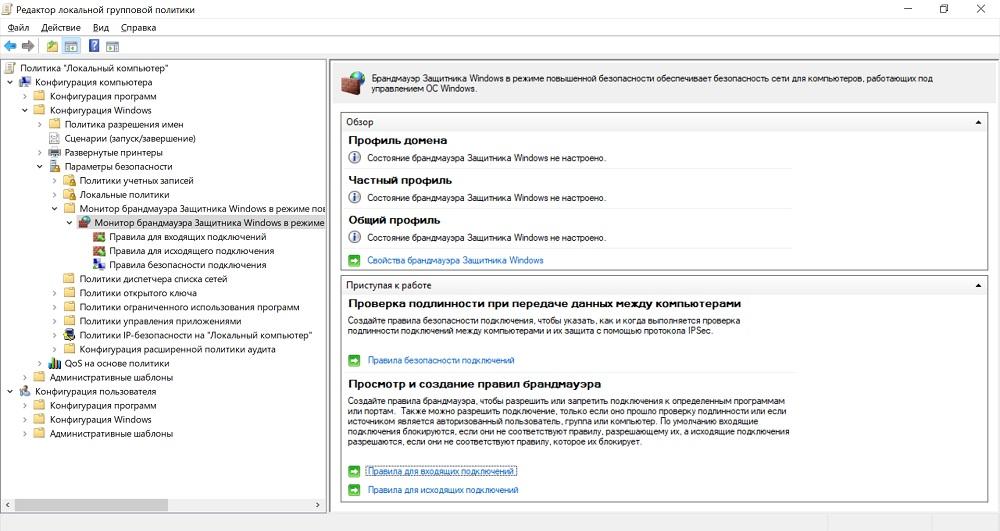

يوجد بشكل أساسي مخارجان ونصف (دعني أذكرك ، نحن نتحدث فقط عن الأدوات المضمنة): تحقق بشكل دوري لمعرفة ما إذا كانت القواعد قد تغيرت ، واستخدام IPSec القديم الجيد أو ، بالنسبة لي ، فإن الخيار الأكثر منطقية هو تكوين جدار الحماية باستخدام Group Policy. يتم إجراء الإعدادات في تكوين الكمبيوتر - تكوين Windows - إعدادات الأمان - مراقب جدار حماية Windows Defender في أمان متقدم.

تكوين سياسة مجموعة جدار الحماية.

أيضا ، باستخدام جدار الحماية ويندوز ، يمكنك تنفيذ fail2ban بسيطة. يكفي تمكين تدقيق محاولات تسجيل الدخول الفاشلة ، وإذا كان هناك العديد من حالات الفشل على التوالي ، فقم بحظر عنوان IP المصدر. يمكنك استخدام البرامج النصية المكتوبة ذاتيا ، أو يمكنك استخدام الأدوات الجاهزة ، التي كتبت عنها في المقال " كيفية منح المشفرين لإغراق شركة ".

إذا كان جدار الحماية المدمج غير كافٍ وتريد استخدام شيء أكثر خطورة ، فيمكنك تثبيت برنامج تابع لجهة خارجية. إنه لأمر مؤسف أن يتم دفع معظم الحلول المعروفة لنظام التشغيل Windows Server. خيار آخر هو وضع جهاز توجيه أمام الخادم. من الواضح أن مثل هذا التثبيت مناسب إذا استخدمنا التنسيق ، ولم نستأجر خادمًا في مكان ما بعيدًا ، في الخارج. إذا كان مركز البيانات الأجنبي هو خيارنا ، فيمكنك استخدام الظاهرية - على سبيل المثال ، Hyper-V المدمج - وتثبيت GNU \ Linux أو FreeBSD المألوف في الجهاز الظاهري.

السؤال الذي يطرح نفسه: كيفية جعل الجهاز الظاهري لديه إمكانية الوصول المباشر إلى الإنترنت ، ولكن الخادم لا؟ علاوة على ذلك ، لا يلمع عنوان MAC الخاص بالخادم على المضيف وبالتالي لا يتطلب شراء عنوان IP آخر.

الحذر! من الأفضل القيام بأعمال أخرى من خلال IP-KVM!

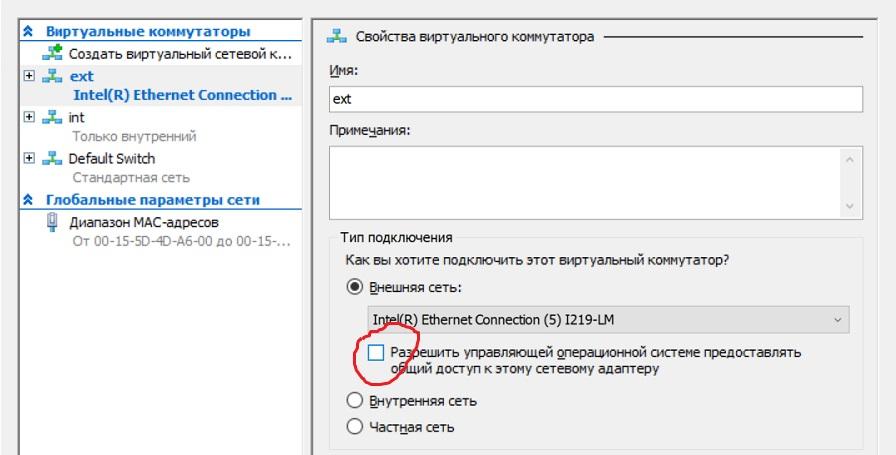

لهذا ، يجب أن يكون الجهاز الظاهري مجهزًا بمحولين للشبكة. أحدهما هو الاتصال المباشر بالإنترنت ، لأنه سنقوم بإجراء تبديل افتراضي من النوع "الخارجي" وإلغاء تحديد المربع الذي يسمح لنظام التشغيل بالتفاعل مع رمز التبديل هذا. باستخدام علامة الاختيار هذه ، فإننا نحرم الخادم من الوصول المباشر إلى الإنترنت (من الأفضل تكوين جدار الحماية الظاهري مقدمًا) ، ولن يضيء MAC الخاص به إلى المضيف.

تكوين التبديل الظاهري الخارجي.

يجب إجراء تبديل افتراضي آخر من النوع "الداخلي" للتفاعل بين الجهاز الظاهري والخادم. يحتاج بالفعل إلى تكوين عنونة محلية. سيؤدي ذلك إلى إنشاء جهاز توجيه افتراضي يقف أمام الخادم ويحميه.

في الوقت نفسه ، يمكنك تكوين VPN المفضل لديك على المكتب أو الموظفين عن بعد على هذا الجهاز الظاهري دون عناء مع دور "التوجيه والوصول عن بعد" أو باستخدام IPSec المدمج ، كما هو موضح في المقال " كيف أخفيت قاعدة 1C في ألمانيا ". الشيء الرئيسي هو عدم نسيان التحقق من بدء تشغيل هذا الجهاز الظاهري عند بدء تشغيل النظام.

يمكنك الاتصال بمثل هذا الخادم باستخدام RDP العادي أو استخدام عملاء HTML5 مع مصادقة ثنائية. تجدر الإشارة إلى أنه في حالة القوة الغاشمة لرعاية كل من حلول fail2ban وحجب الحساب لبعض الوقت مع عدة محاولات فاشلة للترخيص في صف واحد.

في الخارج ، قمنا بحماية الخادم بشكل أو بآخر ، دعنا ننتقل إلى الحماية الداخلية.

الحماية الداخلية: توقف ولا تترك

بالطبع ، لحماية الخادم من الداخل ، أريد حقًا تثبيت نوع من برامج مكافحة الفيروسات - فأنت لا تعرف أبدًا ما يتراكم عليه مستخدمو الخادم أو يضخونه من الإنترنت. لكن في الممارسة العملية ، يمكن أن تؤدي مكافحة الفيروسات على الخادم إلى إلحاق ضرر أكبر من نفعها. لذلك ، عادةً ما أستخدم آليات حظر بدء تشغيل البرامج غير المدرجة في القائمة البيضاء - وعلى وجه الخصوص ، آلية تقييد استخدام البرامج (SRP) ، والتي ذكرتها أيضًا في المقالة " كيفية تمكين المشفرين لإغراق شركة ".

سوف أتطرق بمزيد من التفاصيل إلى مجموعة واحدة ، والتي كثيراً ما ننسىها عند تشغيل SRP بالإعدادات القياسية ، عندما يتم حظر كل شيء باستثناء مجلدات Windows و Program Files. في الواقع ، هذا تصفية جميع البرامج الضارة تقريبا. لكنه لا يعمل حقًا مع ضرر الموظفين ، لأنه توجد في مجلدات النظام مجلدات فرعية لها الحق في إنشاء كائنات بواسطة المستخدمين. على سبيل المثال ، يمكنك إلقاء نظرة على المجلد C: \ Windows \ Temp.

أذونات للمجلد الذي هو في القائمة البيضاء.

ومثل هذا المجلد ليس وحده. يمكنك ، بالطبع ، تدوين مجلدات النظام بنفسك ، أو يمكنك الوثوق بالأشخاص الذين قاموا بذلك بالفعل. على سبيل المثال ، يمشي اختصاصي ستيفان كانثاك على مدونته (يوجد فيروس اختبار EICAR حسب المرجع ، يمكن أن يعمل مضاد فيروسات) بطريقة عدوانية إلى حد ما من خلال أساليب الحماية من الفيروسات ونظام Windows ، وفي الوقت نفسه يقدم حزمة إعدادات SRP تم تجميعها بالفعل والتي تحظر أيضًا مثل هذه المجلدات المشبوهة. بناءً على الطلب ، يوفر المؤلف برنامجًا لتحويل إعدادات السجل هذه إلى ملفات السياسة المحلية.

إذا كنت تفضل استخدام آلية AppLocker مع إعدادات أكثر مرونة ، فإن حل AaronLocker يمكن أن يساعدك.

لا يوصي المحررون باستخدام البرامج النصية والبرامج الأخرى وتثبيتها من الإنترنت دون دراستها أولاً.

إذا ظهر AppLocker لفترة طويلة ، وتجاوز عمر SRP 15 عامًا ، فإن البديل الجديد نسبيًا هو WDAC (التحكم في تطبيق Windows Defender). في الواقع ، منذ أساسيات الأمان ، اكتسب "مكافحة الفيروسات" المدمج العديد من الميزات المثيرة للاهتمام. على سبيل المثال ، تعد WDAC هي الوحدة المسؤولة عن سياسات الوصول للتطبيقات والمكتبات. في السابق ، كان جزءًا من Device Guard (حماية جهاز كمبيوتر ، بما في ذلك استخدام تقنيات المحاكاة الافتراضية) ، وقد تم وصفه قليلاً حول التكوين الخاص به في المقالة " مبدأ S Mode في نظام التشغيل Windows 10 وإعداد Device Guard بيديك ". يمكن العثور على مزيد من التفاصيل حول جميع التفاصيل الدقيقة في الوثائق الرسمية ، لكن يمكنني إضافة بعض العيوب التي تميزها عن الحلول الكلاسيكية مثل SRP و AppLocker:

- لا يوجد تكوين رسومي ، كل ذلك من خلال أوامر cmdlets من PowerShell.

- لا توجد إعدادات في شريحة المستخدم ، فقط للكمبيوتر.

- يتم الإعداد بشكل غير عادي - يتم إعداد ملف xml ، والذي يتم تحويله بعد ذلك إلى ثنائي ، ويتم توزيعه على أجهزة الكمبيوتر.

ولكن من الممكن تكوين التطبيق في شريحة: على سبيل المثال ، إذا كنت ترغب في منح cmd.exe حق الوصول إلى البرنامج النصي الخاص بك ، وليس لفيروس طرف ثالث ، يمكن تنفيذ ذلك. علاوة على ذلك ، يمكن تطبيق السياسة قبل تشغيل النظام باستخدام UEFI.

قفل كروم عبر WDAC.

بشكل عام ، نظرًا للتكوين المؤلم ، كان الانطباع هو أن WDAC لم تعد في موقعها نفسه لإدارة أجهزة الكمبيوتر ، ولكن كأداة تسمح لك بالتكامل مع أنظمة MDM مركزية مثل Microsoft Intune . ولكن في الوقت نفسه ، تم إيقاف تطوير SRP القديم الجيد في Windows 10 1803.

إذا تحدثنا عن Windows Defender ، فلا يسعك إلا أن تذكر حارس الاعتماد وحماية بيانات الاعتماد عن بُعد.

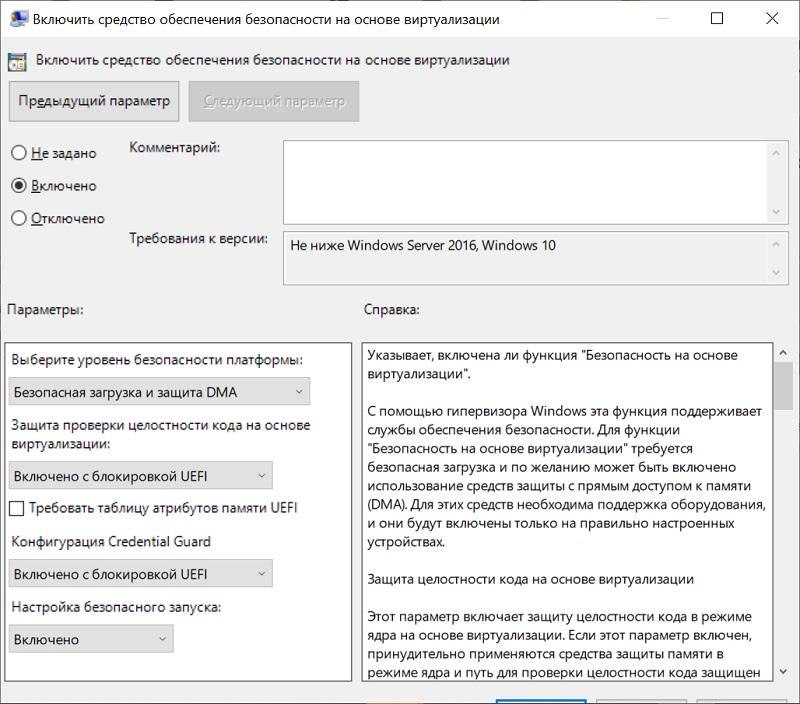

تستخدم الأداة الأولى مرة أخرى المحاكاة الافتراضية ، بدء تشغيل مكون LSA (مرجع الأمان المحلي) في عملية معزولة عن نظام التشغيل ، مما يعقد عملية سرقة تجزئة كلمات المرور وتذاكر Kerberos بشكل كبير. اقرأ المزيد عن التكنولوجيا في الوثائق الرسمية. لكي يعمل المعالج ، يجب أن يدعم المحاكاة الافتراضية ، ويجب أن يكون النظام مزودًا بـ "التمهيد الآمن" ووحدة TPM لربط بيانات الاعتماد بالمعدات. يمكنك تمكين Credential Guard من خلال نهج المجموعة تكوين الكمبيوتر - قوالب الإدارة - النظام - حارس الأجهزة - تمكين الأمان القائم على المحاكاة الافتراضية.

تمكين الحرس الاعتمادات.

تعمل الأداة الثانية على حماية بيانات الاعتماد المنقولة (خاصة المشرف!) للاتصال عن بُعد ، على سبيل المثال ، من خلال نفس RDP. في السابق ، تم اقتراح آلية وضع المسؤول المقيد لهذه الأغراض ، ولكنها حصرت الاتصال بخادم واحد فقط. بعد الاتصال بالخادم ، كان من المستحيل استخدام موارد الشبكة فقط ، وتم تطبيق حقوق المسؤول على خادم واحد فقط وهو حساب نظام محلي.

يسمح لك Remote Credential Guard بنقل بيانات الاعتماد من الجهاز المحلي إلى خادم بعيد دون إدخال كلمة مرور واضحة ، والتي ، بالإضافة إلى الأمان المتقدم ، ستوفر أيضًا راحة الاتصال بالخوادم (SSO). يمكنك قراءة المزيد في الوثائق ، لكنني سأضيف أنه لكي تعمل الآلية بما يكفي لتمكين دعمها على الخادم - على سبيل المثال ، من خلال السجل باستخدام الأمر:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0

ثم اتصل بالخادم باستخدام الأمر:

mstsc.exe /remoteGuard

أصبحت بيانات الاعتماد الآن آمنة ، والخادم آمن تمامًا. صحيح ، في المادة لم أتطرق بوعي لقضايا الحماية ضد مضيف خبيث ، ولكن هنا يتعلق الأمر بشيء واحد بشكل عام - تشفير القرص.