بالأمس

، ظهرت معلومات حول محاولات استغلال BlueKeep (CVE-2019-0708) ، وهي مشكلة عدم حصانة RCE في Windows ، بهدف تثبيت Minero crypto miner. قام الباحث كيفن بيمونت بتغريد العديد من المضيفين من شبكته من RDP Hanipots غادروا في ولاية الموت الزرقاء ، مع عمر الجهوزية مجتمعة حتى تلك المرحلة يبلغ عمرهم 6 أشهر تقريبًا.

يسمح تحليل تفريغ ذاكرة الوصول العشوائي باكتشاف آثار

كود shell مصمم لتنزيل وتشغيل cryptominer من خادم بعيد عن طريق تشغيل برنامج نصي powerhell. في نفس الوقت ، فإن كود القشرة مماثل لرمز القشرة لوحدة BlueKeep في مشروع Metasploit.

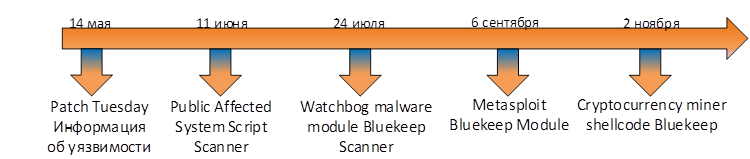

فيما يلي محفوظات عامة للأحداث المرتبطة مشكلة عدم الحصانة هذه.

تجدر الإشارة إلى أن النشاط الذي تم اكتشافه الأسبوع الماضي هو ثاني محاولة معروفة من قبل مجرمي الإنترنت لتضمين كود من الجمهور بخصوص BlueKeep في مشاريعهم. أذكر أنه في نهاية شهر يوليو

، أصبح من المعروف أن برنامج Lunix Watchbog للبرامج الضارة لديه وحدة نمطية لأنظمة المسح الضوئي المعرضة لـ BlueKeep.

يشير رمز الاقتراض من الجمهور ، بالإضافة إلى ترك الخوادم من شبكة RDP Honeypot إلى حالة الموت الزرقاء ، إلى أن المهاجمين الذين يحاولون إصابة الخوادم باستخدام منجم تشفير Monero ليس لديهم في الوقت الحالي استغلال مستقر ويحاولون فقط صقل مهاراتهم. ومع ذلك ، يشير التسلسل الزمني للأحداث إلى أننا سنرى قريبًا مقاطع من التعليمات البرمجية التي تعمل على BlueKeep ، كجزء من مجموعة واسعة من العائلات الضارة.

ضع في اعتبارك أن BlueKeep ليس هو الثغرة الأمنية الوحيدة التي تهدف إلى تنفيذ بروتوكول RDP. في وقت سابق ،

كتبنا عن ثغرات DejaBlue (CVE-2019-1181 / 1182) ، والتي تتمتع بتغطية محتملة أكبر بكثير ، نظرًا لأن أحدث إصدارات Windows تتأثر بها.

نوصي بشدة أن تأخذ قائمة جرد بالخدمات المنشورة لشركتك ومتابعة التوصيات التي قدمناها سابقًا.