هذا هو ما يبدو عليه مركز المراقبة في مركز بيانات NORD-2 الموجود في موسكوحول التدابير المتخذة لضمان أمن المعلومات (IS) ، لقد قرأت أكثر من مرة. يمكن لأي شخص يحترم تكنولوجيا المعلومات بسهولة تسمية قواعد 5-10 IS. يقدم Cloud4Y أيضًا التحدث عن أمن المعلومات في مراكز البيانات.

هذا هو ما يبدو عليه مركز المراقبة في مركز بيانات NORD-2 الموجود في موسكوحول التدابير المتخذة لضمان أمن المعلومات (IS) ، لقد قرأت أكثر من مرة. يمكن لأي شخص يحترم تكنولوجيا المعلومات بسهولة تسمية قواعد 5-10 IS. يقدم Cloud4Y أيضًا التحدث عن أمن المعلومات في مراكز البيانات. عند ضمان أمن معلومات مركز البيانات ، فإن أكثر الكائنات "المحمية" هي:

- موارد المعلومات (البيانات) ؛

- عمليات جمع ومعالجة وتخزين ونقل المعلومات ؛

- مستخدمي النظام وموظفي الصيانة ؛

- البنية التحتية للمعلومات ، بما في ذلك الأجهزة والبرامج لمعالجة المعلومات ونقلها وعرضها ، بما في ذلك قنوات تبادل المعلومات وأنظمة حماية المعلومات والمباني.

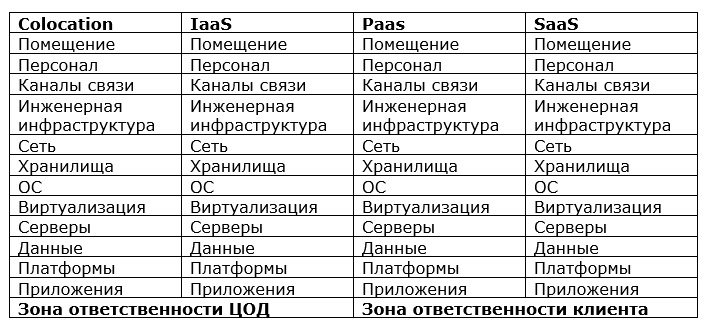

تعتمد منطقة مسؤولية مركز البيانات على نموذج الخدمات المقدمة (IaaS / PaaS / SaaS). كيف يبدو ، انظر الصورة أدناه:

نطاق سياسة أمان مركز البيانات اعتمادًا على نموذج الخدمات المقدمة

نطاق سياسة أمان مركز البيانات اعتمادًا على نموذج الخدمات المقدمةالجزء الأكثر أهمية في تطوير سياسة أمن المعلومات هو بناء نموذج للتهديدات والمنتهكين. ما يمكن أن يصبح تهديدا لمركز البيانات؟

- الأحداث السلبية ذات الطبيعة الطبيعية والتكنولوجية والاجتماعية

- الإرهابيون ، العناصر الإجرامية ، إلخ.

- الاعتماد على الموردين ومقدمي الخدمات والشركاء والعملاء

- الأعطال والفشل والتدمير والأضرار التي لحقت البرمجيات والأجهزة

- موظفو مركز البيانات الذين يدركون تهديدات داعش باستخدام الحقوق والصلاحيات الممنوحة لهم قانونيًا (منتهكي داعش الداخليون)

- موظفو مركز البيانات الذين يدركون تهديدات IS خارج الحقوق والصلاحيات الممنوحة لهم قانونيًا ، وكذلك الكيانات التي لا تنتمي إلى موظفي مركز البيانات ، ولكن الذين يحاولون الوصول غير المصرح به والإجراءات غير المصرح بها (منتهكي IS الخارجيين)

- عدم الامتثال لمتطلبات الهيئات الرقابية والتنظيمية والقانون المعمول به

سيساعد تحليل المخاطر - تحديد التهديدات المحتملة وتقييم حجم عواقب تنفيذها - في اختيار المهام ذات الأولوية التي ينبغي حلها من قبل خبراء أمن معلومات مركز البيانات ، وتخطيط الميزانيات لشراء الأجهزة والبرامج.

الأمن هو عملية مستمرة تشمل مراحل التخطيط والتنفيذ والتشغيل والمراقبة والتحليل وتحسين نظام أمن المعلومات. لإنشاء أنظمة إدارة أمن المعلومات ، يتم استخدام ما يسمى "

دورة deming ".

جزء مهم من السياسات الأمنية هو توزيع أدوار ومسؤوليات الموظفين لتنفيذها. يجب مراجعة السياسات باستمرار لمراعاة التغييرات التشريعية والتهديدات الجديدة وسبل الانتصاف الناشئة. وبطبيعة الحال ، لتقديم متطلبات أمن المعلومات للموظفين وإجراء تدريبهم.

التدابير التنظيمية

بعض الخبراء يشككون في الأمن "الورقي" ، بالنظر إلى المهارات العملية الرئيسية لمقاومة محاولة الاختراق. تجربة حقيقية في ضمان أمن المعلومات في البنوك تشير إلى عكس ذلك. يمكن أن يتمتع خبراء أمن المعلومات بخبرة ممتازة في تحديد المخاطر وتخفيفها ، ولكن إذا لم يتبع موظفو مركز البيانات تعليماتهم ، فسيذهب كل شيء دون جدوى.

الأمن ، كقاعدة عامة ، لا يجلب المال ، لكنه يقلل المخاطر فقط. لذلك ، غالبًا ما يتم التعامل معها على أنها شيء يتدخل وثانويًا. وعندما يبدأ المتخصصون في مجال الأمن بالاستياء (لديهم الحق الكامل في القيام بذلك) ، تنشأ النزاعات في الغالب مع موظفي ومديري الوحدات التشغيلية.

يساعد وجود معايير الصناعة ومتطلبات المنظمين حراس الأمن في الدفاع عن مناصبهم في المفاوضات مع الإدارة ، وتتيح لنا سياسات وأنظمة وقواعد IS المعتمدة اعتماد الموظفين لجعلهم يستوفون المتطلبات المحددة هناك ، ويلخصون الأساس لقرارات لا تحظى بشعبية في كثير من الأحيان.

حماية الغرفة

عند تزويد مركز البيانات بنموذج التجميع ، يتصدر الأمان المادي والتحكم في الوصول إلى أجهزة العميل. لهذا الغرض ، يتم استخدام الأقسام (الأجزاء المسورة من القاعة) ، والتي تخضع للمراقبة بالفيديو للعميل والتي يقتصر وصول موظفي مركز البيانات عليها.

في مراكز الكمبيوتر الحكومية ذات الأمن المادي ، في نهاية القرن الماضي ، لم تكن الأمور سيئة. كان هناك التحكم في الوصول ، والتحكم في الوصول إلى الغرف ، وإن لم يكن من أجهزة الكمبيوتر وكاميرات الفيديو ، وأنظمة إطفاء الحرائق - في حالة نشوب حريق ، أطلق الفريون تلقائيًا في غرفة الآلة.

في أيامنا هذه ، الأمن المادي هو أفضل. أصبحت أنظمة التحكم في الوصول وإدارتها (ACS) ذكية ؛ ويجري إدخال أساليب تقييد الوصول إلى البيانات البيولوجية.

أصبحت أنظمة إطفاء الحرائق أكثر أمانًا بالنسبة للأفراد والمعدات ، ومن بينها منشآت لمنع التأثيرات العازلة ونقص الأكسجين في منطقة الإشعال ومنعها وعزلها وتبريدها. جنبا إلى جنب مع أنظمة الحماية من الحرائق الإلزامية في مراكز البيانات ، وغالبا ما يستخدم نظام الكشف المبكر عن الحريق من نوع الطموح.

لحماية مراكز البيانات من التهديدات الخارجية - الحرائق والانفجارات وانهيار هياكل المباني والفيضانات والغازات المسببة للتآكل - تم استخدام غرف وخزائن أمان ، حيث تم حماية أجهزة الخادم من جميع العوامل الضارة الخارجية تقريبًا.

ضعف الارتباط - رجل

أنظمة CCTV "الذكية" ، أجهزة استشعار التعقب الحجمي (الصوتية ، الأشعة تحت الحمراء ، الموجات فوق الصوتية ، الميكروويف) ، قللت ACS المخاطر ، لكنها لم تحل جميع المشاكل. لن تساعد هذه الأدوات ، على سبيل المثال ، عندما يدخل الأشخاص بشكل صحيح إلى مركز البيانات باستخدام أداة ربط "شيء". وكما يحدث في كثير من الأحيان ، فإن ربط عشوائي سيجلب أقصى قدر من المشاكل.

يمكن أن يتأثر عمل مركز البيانات بسوء استخدام الموارد من قبل الموظفين ، على سبيل المثال ، التعدين غير القانوني. يمكن أن تساعد أنظمة إدارة البنية التحتية لمركز البيانات (DCIM) في هذه الحالات.

يحتاج الأفراد أيضًا إلى الحماية ، حيث يُطلق على الشخص في الغالب الحلقة الأكثر ضعفًا في نظام الحماية. تبدأ الهجمات المستهدفة من قبل مجرمين محترفين في معظم الأحيان باستخدام أساليب الهندسة الاجتماعية. في كثير من الأحيان ، تقع معظم الأنظمة المحمية أو تتعرض للاختراق بعد نقر / تنزيل / تنفيذ شخص ما في مكان ما. يمكن التقليل من هذه المخاطر عن طريق تدريب الموظفين وإدخال أفضل الممارسات العالمية في مجال أمن المعلومات.

حماية البنية التحتية الهندسية

التهديدات التقليدية لعمل مركز البيانات هي انقطاع التيار الكهربائي وفشل نظام التبريد. لقد اعتدنا على مثل هذه التهديدات وتعلمنا التعامل معها.

كان الاتجاه الجديد هو إدخال الأجهزة الذكية على نطاق واسع: شبكات UPS التي يتم التحكم فيها وأنظمة التبريد والتهوية الذكية ومجموعة متنوعة من أجهزة التحكم وأجهزة الاستشعار المتصلة بأنظمة المراقبة. عند إنشاء نموذج لتهديد مركز البيانات ، لا ينبغي لأحد أن ينسى احتمال وقوع هجوم على شبكة البنية التحتية (وربما على شبكة تكنولوجيا المعلومات الخاصة بمركز البيانات المرتبطة به). الموقف معقد بسبب حقيقة أنه يمكن نقل جزء من المعدات (على سبيل المثال ، المبردات) خارج مركز البيانات ، على سطح مبنى مستأجر ، على سبيل المثال.

حماية قناة الاتصال

إذا كان مركز البيانات يوفر خدمات ليس فقط وفقًا لنموذج colocation ، فسيتعين عليك التعامل مع الحماية السحابية. وفقًا لـ Check Point ، في العام الماضي فقط ، واجه 51٪ من المنظمات حول العالم هجمات على الهياكل السحابية. توقف هجمات DDoS عن العمل ، وتتطلب فيروسات الفدية فدية ، وتؤدي الهجمات المستهدفة على الأنظمة المصرفية إلى سرقة الأموال من حسابات المراسلة.

تهديدات الاختراقات الخارجية تثير قلق أخصائيي أمن المعلومات في مراكز البيانات. تعتبر الهجمات الموزعة التي تهدف إلى إيقاف تقديم الخدمات ، فضلاً عن تهديدات القرصنة أو سرقة أو تغيير البيانات الموجودة في البنية التحتية الافتراضية أو أنظمة التخزين ، أكثر أهمية لمراكز البيانات.

لحماية المحيط الخارجي لمركز البيانات ، يتم استخدام أنظمة حديثة مع وظائف الكشف عن الشفرات الضارة وتحييدها وتطبيقات المراقبة والقدرة على استيراد تكنولوجيا الدفاع الاستباقية Threat Intelligence. في بعض الحالات ، قم بنشر أنظمة ذات وظيفة IPS (منع التطفل) مع الضبط التلقائي للتوقيع المعين على معلمات البيئة المحمية.

للحماية من هجمات DDoS ، تستخدم الشركات الروسية ، كقاعدة عامة ، خدمات متخصصة خارجية تأخذ حركة المرور إلى العقد الأخرى وتصفيتها في السحابة. تعد الحماية من جانب المشغل أكثر فاعلية بكثير من جانب العميل ، وتعمل مراكز البيانات كوسطاء لبيع الخدمات.

هجمات DDoS الداخلية ممكنة أيضًا في مراكز البيانات: يقوم المهاجم باختراق الخوادم المحمية بشكل ضعيف في إحدى الشركات التي تستضيف معداتها باستخدام نموذج المملوك ، ومنها تقوم بتنفيذ هجمات رفض الخدمة ضد العملاء الآخرين لمركز البيانات هذا عبر شبكة داخلية.

الانتباه إلى البيئات الافتراضية

من الضروري مراعاة خصائص الكائن المحمي - استخدام المحاكاة الافتراضية ، وديناميكية تغيير البنية التحتية لتكنولوجيا المعلومات ، وترابط الخدمات ، عندما يهدد الهجوم الناجح على عميل واحد أمن الجيران. على سبيل المثال ، عن طريق اختراق عامل إرساء أمامي عند العمل في PaaS المستندة إلى Kubernetes ، يمكن للمهاجم الحصول على الفور على جميع معلومات كلمة المرور وحتى الوصول إلى نظام الأوركسترا.

المنتجات التي يقدمها نموذج الخدمة لديها درجة عالية من الأتمتة. من أجل عدم التدخل في الأعمال ، ينبغي أن يكون هناك درجة أقل من الأتمتة والقياس الأفقي تفرض أدوات حماية المعلومات. يجب توفير القياس على جميع مستويات أمن المعلومات ، بما في ذلك أتمتة التحكم في الوصول وتناوب مفاتيح الوصول. هناك تحد خاص يتمثل في توسيع نطاق الوحدات الوظيفية التي تفقد حركة مرور الشبكة.

على سبيل المثال ، يجب إجراء تصفية حركة مرور الشبكة على مستويات التطبيق والشبكة وجلسة العمل في مراكز البيانات بدرجة عالية من المحاكاة الافتراضية على مستوى وحدات الشبكة في برنامج hypervisor (على سبيل المثال ، جدار الحماية الموزع لـ VMware) أو عن طريق إنشاء سلاسل خدمة (جدران الحماية الافتراضية من Palo Alto Networks).

إذا كانت هناك نقاط ضعف في مستوى محاكاة موارد الحوسبة الافتراضية ، فإن الجهود المبذولة لإنشاء نظام متكامل لأمن المعلومات على مستوى المنصة لن تكون فعالة.

مستويات حماية البيانات في مركز البيانات

تتمثل الطريقة العامة للحماية في استخدام أنظمة أمان IS متكاملة ومتعددة المستويات ، بما في ذلك تجزئة الماكرو على مستوى جدار الحماية (تجزئة لمناطق وظيفية مختلفة من العمل) أو التجزئة الجزئي استنادًا إلى جدران الحماية الافتراضية أو وضع علامات مع تسميات حركة مرور المجموعات (أدوار المستخدم أو الخدمات) المحددة بواسطة سياسات الوصول .

المستوى التالي هو تحديد الحالات الشاذة داخل القطاعات وفيما بينها. يتم تحليل ديناميات حركة المرور ، والتي يمكن أن تشير إلى وجود أنشطة ضارة ، مثل المسح الضوئي للشبكة ، وهجمات DDoS ، وتنزيل البيانات ، على سبيل المثال ، من خلال تشريح ملفات قاعدة البيانات وإخراجها بشكل دوري من خلال ظهور جلسات على فترات زمنية طويلة. تمر وحدات التخزين الضخمة من حركة المرور داخل مركز البيانات ، وذلك لتحديد الحالات الشاذة التي تحتاج إليها لاستخدام خوارزميات البحث المتقدمة ، وبدون تحليل الدُفعات. من المهم عدم التعرف على علامات النشاط الضار وغير الطبيعي فحسب ، بل أيضًا أن البرامج الضارة تعمل حتى في حركة المرور المشفرة دون فك تشفيرها ، كما هو مقترح في حلول Cisco (Stealthwatch).

الحد الأخير هو حماية الأجهزة الطرفية على شبكة محلية: الخوادم والأجهزة الظاهرية ، على سبيل المثال ، استخدام الوكلاء المثبتين على الأجهزة الطرفية (الأجهزة الظاهرية) التي تعمل على تحليل I / O ، وحذف ، ونسخ ، وأنشطة الشبكة ، ونقل البيانات إلى

السحابة ، أين و الحسابات المطلوبة تتطلب طاقة حوسبية كبيرة. هناك ، يتم إجراء تحليل باستخدام خوارزميات البيانات الكبيرة ، ويتم إنشاء أشجار منطق الجهاز ، ويتم الكشف عن الحالات الشاذة. الخوارزميات تتعلم ذاتيا على أساس كمية هائلة من البيانات التي توفرها شبكة عالمية من أجهزة الاستشعار.

يمكنك القيام به دون تثبيت الوكلاء. يجب أن تكون الوسائل الحديثة لحماية المعلومات بدون وكيل وأن تكون مدمجة في أنظمة التشغيل على مستوى برنامج Hypervisor.

تقلل هذه التدابير إلى حد كبير من مخاطر أمن المعلومات ، ولكن هذا قد لا يكون كافياً لمراكز البيانات التي توفر أتمتة عمليات الإنتاج ذات الخطر المتزايد ، على سبيل المثال ، محطات الطاقة النووية.

المتطلبات التنظيمية

اعتمادًا على المعلومات التي تتم معالجتها ، يجب أن تفي البنية الأساسية المادية والافتراضية لمركز البيانات بمتطلبات الأمان المختلفة المنصوص عليها في القوانين ومعايير الصناعة.

تشمل هذه القوانين قانون "البيانات الشخصية" (152-) وقانون "سلامة الأشياء في RF KII RF" (187-) ، الذي دخل حيز التنفيذ هذا العام - أصبح مكتب المدعي العام مهتمًا بالفعل بالتقدم المحرز في تنفيذه. لا تزال المنازعات المتعلقة بانتماء مراكز البيانات لمواضيع KII مستمرة ، ولكن على الأرجح ، يتعين على مراكز البيانات التي ترغب في تقديم خدمات لمواضيع KII أن تفي بمتطلبات التشريع الجديد.

لن يكون الأمر سهلاً على مراكز البيانات التي تستضيف أنظمة معلومات الولاية. وفقًا لمرسوم حكومة الاتحاد الروسي بتاريخ 11.05.2017 رقم 555 ، يجب حل مشكلات أمن المعلومات قبل تشغيل GIS في العملية التجارية. ويجب أن يفي مركز البيانات الذي يريد استضافة نظم المعلومات الجغرافية بمتطلبات المنظمين مقدمًا.

على مدار الثلاثين عامًا الماضية ، قطعت أنظمة أمان مركز البيانات شوطًا طويلًا: من أنظمة الحماية المادية البسيطة والتدابير التنظيمية التي لم تفقد أهميتها ، إلى الأنظمة الذكية المعقدة التي تستخدم عناصر الذكاء الاصطناعي بشكل متزايد. لكن جوهر النهج لم يتغير. لن توفر أحدث التقنيات دون التدابير التنظيمية وتدريب الموظفين ، والورق - بدون البرامج والحلول التقنية. لا يمكن ضمان أمان مركز البيانات مرة واحدة وإلى الأبد ، إنه عمل يومي مستمر لتحديد التهديدات ذات الأولوية والحل الشامل للمشكلات الناشئة.

ما هو مفيد آخر للقراءة في مدونة Cloud4Y→

تكوين القمة في جنو / لينكس→

العاهرات في طليعة الأمن السيبراني→

طريق الذكاء الاصطناعي من فكرة رائعة إلى الصناعة العلمية→

4 طرق للحفظ على النسخ الاحتياطية في السحابة→

قصة المغفلاشترك في قناة

Telegram الخاصة بنا حتى لا يفوتك مقال آخر! نكتب أكثر من مرتين في الأسبوع وفقط في الأعمال. نذكرك أيضًا أنه يمكنك

اختبار حلول Cloud4Y السحابية مجانًا.