في إحدى أمسيات الربيع الجميلة ، عندما كنت لا أرغب في العودة إلى المنزل ، والرغبة التي لا تضاهى في العيش والتعلم سقطت وأحرقت مثل المكواة الساخنة ، ظهرت الفكرة

لكزة ميزة

طائشة مغرية على جدار الحماية تسمى "

سياسة IP DOS ".

بعد المداعبات الأولية والتعرف على الدليل ، قمت بإعداده في وضع

المرور والتسجيل للنظر في العادم والفائدة المشكوك فيها لهذا الإعداد.

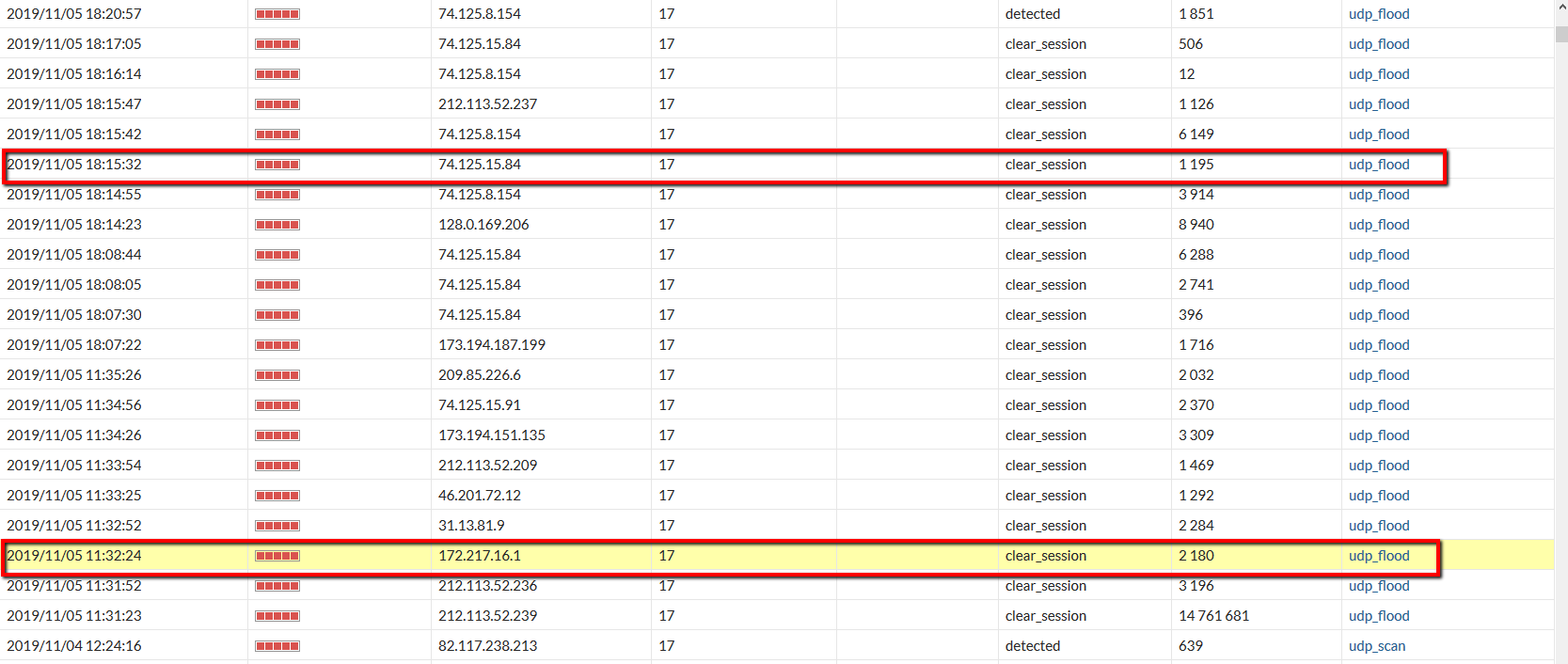

بعد بضعة أيام (بحيث تم تجميع الإحصائيات ، بالطبع ، وليس لأنني نسيت) ، نظرت إلى السجلات ، والرقص على الفور ، صفق يدي - لم تكن هناك قيود على الإطلاق. قد يبدو الأمر أسهل - قم بتشغيل السياسة في وضع الحجب لجميع الفيضانات والمسح الضوئي ، والتي تنشئ جلسات

نصف مفتوحة مع حظر لمدة ساعة والنوم بهدوء مع العلم أن الحدود مغلقة. لكن السنة الرابعة والثلاثين من العمر تغلبت على التطرف الشبابي وفي مكان ما في الجزء الخلفي من الدماغ ، بدا صوت رقيق: "هيا نرفع جفوننا ونرى من الذي يخاطب جدارنا المحبوب المعترف به باعتباره صانعا للفيضانات؟ حسنا ، من أجل الهذيان ".

نبدأ في تحليل البيانات التي تم الحصول عليها من قائمة الحالات الشاذة. أقود العناوين من خلال برنامج

Powershell البسيط وعيني تتعثر على رسائل

google المألوفة.

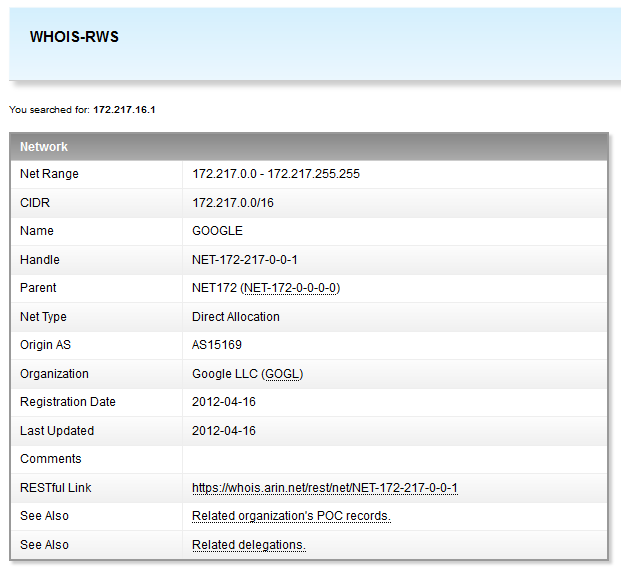

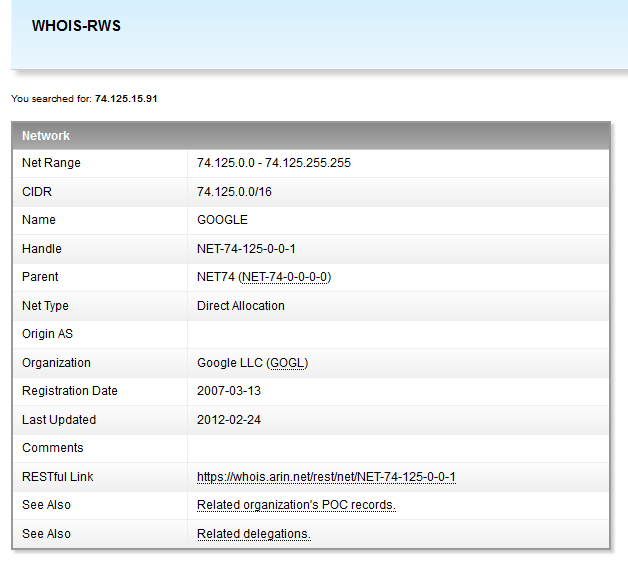

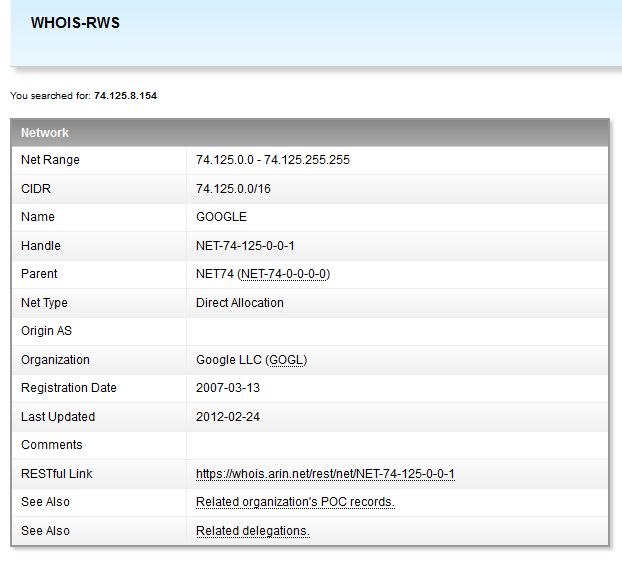

أفرك عيني ، وأومض لمدة خمس دقائق تقريبًا ، حتى أتأكد من أنني لم أفكر في الأمر - إنه حقًا في قائمة الأشخاص الذين اعتبرهم جدار الحماية صانعًا للفيضانات الخبيث ، ونوع الهجوم هو

فيضان هائل ، وعناوين تابعة لشركة الخير.

أنا خدش رأسي ، في وقت واحد إعداد التقاط الحزمة على الواجهة الخارجية لمزيد من التحليل. تنطلق أفكار راينبو من رأسي: "كيف يصاب شيء ما في نطاق Google؟ وهل وجدت هذا؟ حسنًا ، حسنًا ، جوائز جيدة ، مرتبة الشرف وسجادة حمراء ، وكازينوك مع لعبة ورق ، وكذلك ، أنت تفهم ... "

أنا تحليل الملف الناتج

Wireshark .

نعم ، في الواقع ، من العنوان من مغرفة

Google ، يتم عرض حزم UDP من المنفذ 443 إلى المنفذ العشوائي على جهازي.

لكن انتظر

لحظة ... هنا يتغير البروتوكول من

UDP إلى

GQUIC .

المني Semenych ...

أتذكر على الفور تقرير

High Toad من ألكساندر توبول "

UDP ضد

TCP أو مستقبل مكدس الشبكة" (

الرابط ).

من ناحية ، هناك خيبة أمل طفيفة - لا بالنسبة لك ، أيها الرجل المحترم ، والأوسمة ، ولا الأوسمة. من ناحية أخرى ، فإن المشكلة واضحة ، يبقى أن نفهم مكان ومقدار الحفر.

بضع دقائق من التواصل مع مؤسسة الخير - وكل شيء يقع في مكانه الصحيح. في محاولة لتحسين سرعة تقديم المحتوى ، أعلنت

Google مرة أخرى في عام 2012 عن بروتوكول

QUIC ، والذي يسمح لك بإزالة معظم أوجه القصور في TCP (نعم ، نعم ، في هذه المقالات ،

يشير Rrraz and

Two إلى مقاربة ثورية تمامًا ، لكنني بصراحة ، أريد أن fotochki مع القطط تحميلها بسرعة ، وليس هذه الثورات من وعيك والتقدم). كما أظهرت الأبحاث الإضافية ، فإن العديد من المؤسسات تنتقل الآن إلى خيار مماثل لتقديم المحتوى.

المشكلة هي مشكلتي ، كما أعتقد ، ليس فقط في حالتي فقد تبين أنه في النهاية هناك الكثير من الحزم وجدار الحماية ينظر إليها على أنها فيضان.

كانت هناك حلول قليلة:

1. أضف إلى قائمة الاستثناءات

لسياسة DoS على نطاقات جدار الحماية لعناوين

Google . مجرد التفكير في مجموعة من العناوين الممكنة ، بدأت العين ترتجف بعصبية - تم تأجيل الفكرة على أنها وهمية.

2. رفع عتبة الاستجابة

لسياسة فيضان udp هو أيضًا أمر غير مرغوب فيه ، ولكن فجأة سوف يتسلل شخص ضار حقًا.

3. حظر المكالمات من الشبكة الداخلية عبر

UDP إلى منفذ

443 خارج.

بعد أن قرأت بالإضافة إلى ذلك حول تنفيذ ودمج

QUIC في

Google Chrome ، تم اعتماد الخيار الأخير كدليل على الإجراء. والحقيقة هي أنه ، أيها الحبيبة من قِبل الجميع في كل مكان وبلا رحمة (لا أفهم السبب ، من الأفضل أن تحصل على

فايرفوكس ذي الشعر الأحمر ذي اللون الأحمر من أجل غيغابايت من ذاكرة الوصول العشوائي RAM) ، فإن

Google Chrome يحاول في البداية إنشاء اتصال باستخدام معاناته

السريعة ، ولكن إذا لم تحدث المعجزة ، ثم يعود إلى أساليب مجربة مثل

TLS ، على الرغم من أنه يخجل من هذا الأكثر وحشية.

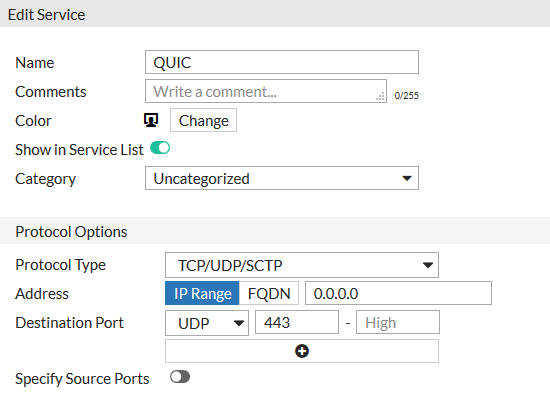

نقوم بإنشاء إدخال للخدمة

السريعة على جدار الحماية:

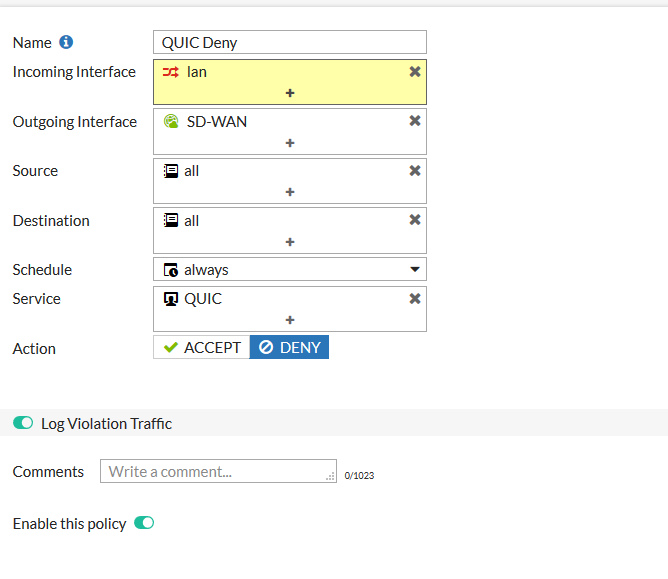

نقوم بتكوين قاعدة جديدة ووضعها في مكان أعلى في السلسلة.

بعد إدراج القاعدة في قائمة الحالات الشاذة ، هادئة وسلسة ، باستثناء المخالفين الخبيثة حقا.

شكرا لكم جميعا على اهتمامكم.

الموارد المستخدمة:1.

تقرير الكسندر توبول2.

وصف بروتوكول QUIC من Infopulse3.

ويكيبيديا4.

كيلوبايت من Fortinet