سيكون هذا النص أحد الفصول المعاد كتابتها عن دليل حماية المعلومات في قسم هندسة الراديو وأنظمة التحكم ، وكذلك من قانون التدريب هذا ، قسم حماية المعلومات في MIPT (GU). البرنامج التعليمي الكامل متاح على جيثب (انظر أيضًا مسودات الإصدارات ). أخطط لتحميل مقاطع "كبيرة" جديدة على المحور ، أولاً ، لجمع تعليقات وملاحظات مفيدة ، وثانياً ، لإعطاء المجتمع المزيد من المواد النظرية العامة حول مواضيع مفيدة ومثيرة للاهتمام.المفاهيم الأساسية

من أجل تحقيق أي أهداف لحماية المعلومات بنجاح ، من الضروري المشاركة في عملية حماية العديد من الكيانات التي ، وفقًا لقواعد معينة ، ستؤدي إجراءات تقنية أو تنظيمية أو عمليات تشفير أو تتفاعل مع بعضها البعض ، على سبيل المثال ، نقل الرسائل أو التحقق من هويات بعضها البعض.

تتم إضفاء الطابع الرسمي على مثل هذه الإجراءات من خلال وصف البروتوكول.

البروتوكول - وصف لخوارزمية موزعة يقوم خلالها مشاركان أو أكثر بأداء إجراءات معينة وتبادل الرسائل (المشار إليها فيما يلي ، في هذا القسم ، يتم تقديم التعاريف بناءً على

[Cheremushkin: 2009] ).

من جانب أحد المشاركين (الموضوع ، الطرف) من البروتوكول ، ليس فقط الأشخاص ، ولكن أيضًا التطبيقات أو مجموعات الأشخاص أو المنظمات بأكملها. رسميا ، يعتبر المشاركون فقط أولئك الذين يلعبون دورا فعالا في البروتوكول. على الرغم من أنه عند إنشاء البروتوكولات ووصفها ، يجب ألا تنسى الجوانب السلبية أيضًا. على سبيل المثال ، ليس أداة تشفير الشفرة السلبي مشاركًا رسميًا في البروتوكولات ، ولكن يتم تطوير العديد من البروتوكولات مع مراعاة الحماية من "غير المشاركين".

يتكون البروتوكول من

دورات (

دورة باللغة الإنجليزية) أو

تمريرات (

دورة باللغة الإنجليزية). الدورة هي فاصل زمني لنشاط مشارك واحد فقط. باستثناء دورة البروتوكول الأولى ، تبدأ عادةً باستلام الرسالة ، وتنتهي بالإرسال.

تتكون الدورة (أو المقطع) من

الخطوات (الإجراءات ،

الخطوة الإنجليزية

، الإجراء ) - الإجراءات المكتملة المحددة التي يؤديها أحد المشاركين في البروتوكول. على سبيل المثال:

- توليد قيمة (عشوائية) جديدة ؛

- حساب القيم الوظيفية ؛

- التحقق من الشهادات والمفاتيح والتوقيعات وما إلى ذلك ؛

- تلقي وإرسال الرسائل.

يسمى التنفيذ الماضي أو حتى الموصوف نظريًا للبروتوكول الخاص بمشاركين معينين

بالجلسة . يؤدي كل مشارك في الجلسة

دورًا واحدًا أو أكثر. في جلسة بروتوكول أخرى ، يمكن للمشاركين تبديل الأدوار وأداء وظائف مختلفة تمامًا.

يمكننا أن نقول أن البروتوكول يصف بشكل إلزامي قواعد سلوك كل دور في البروتوكول. الجلسة عبارة عن وصف وصفي (ربما من الناحية النظرية) لتطبيق البروتوكول الذي حدث في الماضي.

مثال على وصف البروتوكول.

- يجب على المشارك مع دور المرسل إرسال رسالة إلى مشارك مع دور المستلم.

- يجب أن يتلقى المشارك مع دور المستلم رسالة من مشارك له دور المرسل.

مثال لوصف جلسة البروتوكول.

- في الأول من أبريل ، الساعة 13:00 ، أرسلت أليس رسالة إلى بوب.

- في الأول من أبريل ، الساعة 13:05 ، تلقى بوب رسالة من أليس.

يُطلق على البروتوكول

المحمي أو

بروتوكول الأمان البروتوكول الذي يوفر وظيفة وقائية واحدة على الأقل

[ISO: 7498-2: 1989] :

- مصادقة الأطراف ومصدر البيانات ،

- التحكم في الوصول

- السرية،

- سلامة،

- عدم القدرة على رفض حقيقة إرسال أو استقبال.

إذا تم تصميم بروتوكول آمن لأداء وظائف الأمان لنظام تشفير ، أو إذا تم استخدام خوارزميات التشفير أثناء تنفيذه ، فسيتم تسمية هذا البروتوكول

بالتشفير .

تسجيل البروتوكول

لتسجيل البروتوكولات المتعلقة بتنفيذ وظائف حماية المعلومات ، لا تستخدم التعبيرات مثل "مشارك مع دور" المرسل "، ولكن استبدلها برموز قصيرة مثل" المرسل "أو استخدم

أمثلة مقبولة بشكل عام: أليس ، بوب ، كلارا ، إيفا ، إلخ ، هـ - يتم استخدام الاتفاقيات التالية.

- أليس ، بوب (من الإنجليزية A ، B ) - المرسل والمستقبل.

- كارل ، كلارا ، تشارلي (من الإنجليزية. C ) - طرف ثالث متساو.

- حواء (من المتنصت الإنجليزية) هي أداة تشفير سلبية.

- Mellory (من الإنجليزية الخبيثة ) هو cryptanalyst نشط.

- تعد Trent (من اللغة الإنجليزية Trust ) طرفًا موثوقًا به.

لا يوجد تنسيق لتسجيل بروتوكول مقبول عالميًا ، بل يمكن أن يختلف في المظهر وفي اكتمال الوصف. على سبيل المثال ، إليك تنسيق تسجيل بروتوكول Diffie-Hellman الأكثر شمولاً.

- المرحلة الأولية.

- اختارت جميع الأطراف المشتركة ز و ع .

- تمرير 1.

- أليس يولد عشوائي د و ل ا .

- أليس تحسب A = g a b m o d p .

- أليس ترسل بوب د و ل ا .

- مرور 2.

- بوب يأخذ من أليس د و ل ا .

- بوب يولد عشوائي ب .

- بوب يحسب B = g b b m o d p .

- بوب يرسل أليس B .

- بوب يحسب s = A b b m o d p .

- مرور 2.

- أليس تقلع بوب B .

- أليس تحسب s = B a b m o d p .

- نتيجة البروتوكول.

- الأطراف حساب مفتاح جلسة مشتركة الصورة .

قارن الآن بسجل قصير لنفس البروتوكول.

- A إ ل ى B : A = g a b m o d p

- B إلىA:B=gb bmodp

في سجل موجز ، التهيئة والشروط المسبقة ، تم حذف حسابات البيانات غير المرسلة (في هذا المثال ، مفتاح جلسة مشتركة)

s ) ، وكذلك أي الشيكات.

في هذا البرنامج التعليمي ، سنلتزم بتنسيق التسجيل الوسيط.

- أليس يولد دولا .

Alice \ to \ left \ {A = g ^ a \ bmod p \ right \} \ to Bob . - بوب يولد ب .

بوب يحسب s=Ab bmodp .

Bob \ to \ left \ {B = g ^ b \ mod p \ right \} \ إلى Alice . - أليس تحسب s=Ba bmodp .

نحن نتفق أيضًا على قواعد تسجيل الحالة عندما يظهر محلل تشفير نشط (Mellory) كمستخدم قانوني.

\ start {array} {llllc} (1) & A & \ إلى M \ left (B \ right) &: & A = g ^ a \ bmod p، \\ (2) & M \ left (A \ right ) & \ to B &: & A ^ * = g ^ {a ^ *} \ bmod p، \\ (3) & B & \ to M \ left (A \ right) &: & B = g ^ b \ bmod p، \\ (4) & M \ left (B \ right) & \ to A &: & B ^ * = g ^ {b ^ *} \ bmod p. \\ \ end {array}

أو عن طريق تعيين عمود منفصل لكل مشارك.

\ start {array} {lllclllc} (1) & A & \ to & M \ left (B \ right) & {} & {} &: & A = g ^ a \ bmod p، \\ (2) & {} & {} & M \ left (A \ right) & \ to & B &: & A ^ * = g ^ {a ^ *} \ bmod p، \\ (3) & {} & {} & M \ left (A \ right) & \ gets & B &: & B = g ^ b \ bmod p، \\ (4) & A & \ gets & M \ left (B \ right) & {} & {} & : & B ^ * = g ^ {b ^ *} \ bmod p. \\ \ end {array}

لتقليل الوصف وتبسيط مقارنة البروتوكولات المختلفة ، استخدم الاصطلاحات التالية لتعيين البيانات المرسلة.

- دولا . B . C الخ - محددات المشاركين في البروتوكول: أليس وبوب وكلارا ، على التوالي.

- M (من رسالة باللغة الإنجليزية) - رسالة في شكلها الأصلي ، نص عادي ، بغض النظر عن الترميز. هذا هو ، تحت M يمكن فهم النص المصدر على أنه نص أو ، على سبيل المثال ، صوت ، أو بالفعل رقم معين أو مجموعة من البتات التي تتوافق بشكل فريد مع هذه الرسالة.

- K (من مفتاح اللغة الإنجليزية) - بعض المفاتيح. بدون مزيد من التفصيل ، فإنه يشير عادةً إلى مفتاح جلسة سرية.

- KA - مفتاح سر مشترك بين Alice و Trent (لأنظمة التشفير المتناظر).

- KA - مفتاح Alice العام (لأنظمة التشفير غير المتماثلة).

- EK left( dots right) (من تشفير اللغة الإنجليزية) - البيانات المشفرة على المفتاح K .

- EA left( dots right) . EB left( dots right) - البيانات المشفرة على مفاتيح أليس وبوب ، على التوالي.

- L (من عمر اللغة الإنجليزية) - عمر ، على سبيل المثال ، شهادة.

- SK left( dots right) (من علامة الإنجليزية) - البيانات والتوقيع الرقمي المقابل على المفتاح العمومي K .

- TA . TB (من اللغة الإنجليزية الطابع الزمني ) - الطوابع الزمنية من المشاركين المعنيين.

- RA . RB (من الإنجليزية العشوائية ) - أرقام عشوائية يختارها المشاركون المعنيون.

أمثلة على استخدام الترميز.

- EKB(M) او فقط EB(M) - رسالة M مشفرة مع مفتاح بوب KB .

- SA(RA) - رقم عشوائي RA التي أنشأتها أليس وتوقيعها. بمعنى ، ستتضمن الرسالة رقمًا عشوائيًا (بنص عادي) وتوقيعًا إلكترونيًا لهذا الرقم.

- ST(A،KA،TT،L) - مُعرِّف أليس ومفتاحه وختمه الزمني وعمره لهذا السجل ، وكل ذلك موقَّع من قِبل المفتاح العمومي للمركز الموثوق به (Trent). هذا هو ، في الواقع ، شهادة أليس الرئيسية .

خصائص أمان البروتوكول

نظام آمن ، وبالتالي ، يمكن للبروتوكول آمن أداء وظائف أمنية مختلفة. يمكن صياغة العديد من هذه الوظائف أو الأهداف (الأهداف الإنجليزية) كمقاومة لفئة معينة من الهجمات. الأكثر اكتمالا وذات الصلة يعتبر إدراج وتفسير هذه الأهداف في وثيقة مشروع AVISPA (

التحقق الآلي باللغة الإنجليزية

من بروتوكولات وتطبيقات أمان الإنترنت )

[AVISPA] ، لتلخيص الأوصاف من وثائق IETF المختلفة (

فريق هندسة الإنترنت ). تعتبر هذه الأهداف ذات

طابع رسمي - أي أنه بالنسبة للبروتوكولات الفردية ، هناك فرصة لإثبات أو دحض رسميًا لتحقيق هذه الأهداف.

- المصادقة (أحادي الاتجاه).

المهندس المصادقة (أحادي الإرسال) .

- (G1) مصادقة الموضوع.

المهندس مصادقة الكيان (مصادقة كيان النظير) .

ضمان لجانب واحد من البروتوكول من خلال تقديم الأدلة و / أو أوراق اعتماد الطرف الثاني المشارك في البروتوكول وأن الطرف الثاني قد شارك بالفعل في الدورة الحالية للبروتوكول. وعادة ما يتم ذلك من خلال عرض هذه البيانات التي لا يمكن إنشاؤها إلا عن طريق الجانب الآخر. مصادقة الموضوع تعني أن البيانات المستلمة يمكن تتبعها بشكل لا لبس فيه لموضوع البروتوكول ، مما يعني مصادقة مصدر البيانات. - (G2) مصادقة الرسالة.

المهندس مصادقة الرسالة (مصادقة أصل البيانات) .

ضمان بأن الرسالة المستلمة أو جزء من البيانات تم إنشاؤه بواسطة موضوع معين في وقت ما (غير محدد عادةً) في الماضي ، وأن هذه البيانات لم تتلف أو تم العبث بها. ولكن دون تقديم تفرد أو توقيت. مصادقة الرسائل تعني سلامتها. - (G3) كرر الحماية.

المهندس إعادة الحماية

الحماية من الموقف عندما يقوم بعض الأطراف بتسجيل بعض الرسائل وتشغيلها لاحقًا (ربما في جلسة بروتوكول أخرى) ، مما سيؤدي إلى تفسير غير صحيح لهذا الجانب على أنه موثق.

- المصادقة عند الإرسال إلى العديد من العناوين أو عند الاتصال بخدمة الاشتراك / الإعلام.

المهندس المصادقة في البث المتعدد أو عبر خدمة اشتراك / إعلام .

- (G4) مصادقة صريحة للمستلم.

المهندس مصادقة الوجهة الضمنية .

يجب أن يضمن البروتوكول أن الرسالة المرسلة قابلة للقراءة فقط للمستلمين الشرعيين. أي أن المشاركين القانونيين المصرح لهم فقط يمكنهم الوصول إلى المعلومات ذات الصلة أو رسالة البث المتعدد أو جلسة اتصال جماعية. يشمل مجموعات التوزيع مع عضوية ديناميكية للغاية. - (G5) مصادقة المصدر.

المهندس مصادقة المصدر .

سيتمكن المستلمون القانونيون من مصادقة مصدر ومحتوى المعلومات أو التواصل الجماعي. يشمل الحالات التي لا يثق فيها أعضاء المجموعة.

- (G6) التفويض (من قبل طرف موثوق موثوق به).

المهندس التفويض (بواسطة طرف ثالث موثوق به) .

ضمان القدرة على التصريح (من حيث البروتوكول) لأحد الموضوعات للوصول إلى مورد آخر باستخدام جهة خارجية موثوق بها. يعني ذلك أن مالك المورد قد لا يكون لديه قوائم وصول خاصة به ( قائمة التحكم في الوصول إلى المهندس ، ACL ) ويعتمد على تلك الموجودة في الجانب الموثوق به. - جيل مفتاح مشترك.

المهندس خصائص الاتفاقية الرئيسية .

- (G7) المصادقة الرئيسية.

المهندس المصادقة الرئيسية .

ضمان لأحد الكيانات التي يمكن للمستخدمين القانونيين فقط الوصول إلى مفتاح سري معين. - (G8) إثبات ملكية المفتاح.

المهندس تأكيد المفتاح (مفتاح إثبات الملكية) .

ضمان لأحد الكيانات أن الكيان الآخر يمتلك بالفعل مفتاح سري معين (أو المعلومات اللازمة للحصول على هذا المفتاح). - (G9) الكمال السرية المباشرة.

المهندس الكمال إلى الأمام السرية (PFS) .

التأكد من أن التسوية المستقبلية للمفاتيح الرئيسية لا تؤدي إلى تسوية مفاتيح جلسات جلسات البروتوكول السابقة. - (G10) توليد مفاتيح جديدة.

المهندس اشتقاق مفتاح جديد .

مضمونة لإنشاء مفاتيح جلسة جديدة لكل جلسة بروتوكول. - (G11) فرصة آمنة للاتفاق على إعدادات الأمان.

المهندس تأمين قدرات التفاوض (المقاومة ضد خفض مستوى الهجمات والتفاوض) .

لا يقتصر الضمان على إتاحة الفرصة للأطراف القانونية للاتفاق على معايير الأمان ، ولكن أيضًا أن الجانب غير القانوني لم يتدخل في البروتوكول ولم يؤدي إلى اختيار معايير الأمان المفضلة (ربما الأضعف).

- (G12) السرية.

المهندس السرية (السرية) .

ضمان بقاء عنصر بيانات محدد (جزء من الرسالة التي يتم إرسالها) غير معروف للمهاجمين. لهذا الغرض ، لا يتم النظر في سرية مفتاح الجلسة أو مصادقة المفتاح أو موثوقية المفاتيح الرئيسية طويلة الأجل. - عدم الكشف عن هويته.

المهندس عدم الكشف عن هويته .

- (G13) حماية المعرفات من الاستماع (عدم الاتصال).

المهندس حماية الهوية ضد التنصت .

ضمان أن المهاجم (المتنصت) غير قادر على ربط مراسلة الموضوع بهويته الحقيقية. - (G14) حماية المعرفات من الأطراف الأخرى.

المهندس حماية الهوية ضد الأقران .

ضمان أن المشارك في المراسلات غير قادر على توصيل رسائل الموضوع مع شخص حقيقي ، ولكن فقط باسم مستعار معين.

- (G15) حماية محدودة ضد هجمات الحرمان من الخدمة.

المهندس (محدود) رفض الخدمة (DoS) المقاومة .

التأكد من أن البروتوكول يتبع بعض المبادئ التي تقلل من احتمال (تعقيد الاستخدام) لفئات معينة من هجمات رفض الخدمة. - (G16) ثبات المرسل.

المهندس المرسل الثبات .

ضمان لأحد الأطراف أن مصدر الرسالة لا يزال هو نفسه الذي بدأ الاتصال ، على الرغم من أن التحديد الفعلي للمصدر ليس مهمًا للمستلم. - غير الطلاق.

المهندس عدم التنصل .

- (G17) المساءلة.

المهندس المساءلة .

مضمونة القدرة على تتبع الإجراءات من الموضوعات على الأشياء. - (G18) إثبات المنشأ.

المهندس إثبات المنشأ .

ضمان أدلة دامغة على مصدر الرسالة - (G19) إثبات التسليم.

المهندس إثبات التسليم .

ضمان أدلة دامغة على حقيقة تلقي الرسالة.

- (G20) الممتلكات المؤقتة المحمية.

المهندس سلامة الممتلكات الزمنية .

إن ضمان القدرة على إثبات أن حقيقة وجود النظام في إحدى الولايات يعني أنه في الماضي كان النظام مرة واحدة على الأقل في دولة أخرى. على سبيل المثال ، يعني الحصول على وصول إلى أحد الموارد أنه في الماضي كان الموضوع يدفع بنجاح مقابل هذا الوصول.

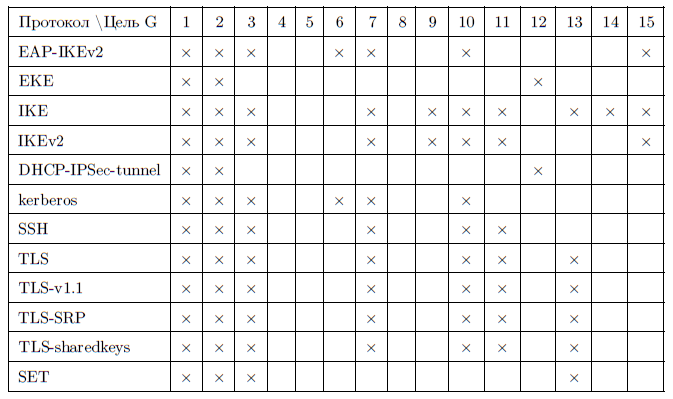

وترد في الجدول أمثلة لخصائص الأمان التي تنفذها بروتوكولات مختلفة.

تصنيف البروتوكول

لا يوجد تصنيف مقبول عالميًا لبروتوكولات الأمان. ومع ذلك ، يمكن تمييز مجموعة من الميزات

الموضوعية والواضحة التي تصنف البروتوكولات.

- التصنيف حسب عدد المشاركين في البروتوكول:

- في اتجاهين،

- ثلاثي ، إلخ ،

- متعددة الأطراف.

- التصنيف حسب عدد الرسائل المرسلة:

- تفاعلية (مع وجود رسائل متبادلة) ؛

- غير تفاعلي (مع المراسلة لمرة واحدة) ، وغالبًا ما تسمى المخططات . التعريف غير كامل بالكامل. أي مخطط ينطوي على مرحلتين على الأقل. في المرحلة الأولية الأولى ، يوزع المركز الموثوق بعض المعلومات بين المشاركين النظراء. في المرحلة الثانية (جلسات بروتوكول محددة) ، يتبادل المشاركون هذه المعلومات ، ويتلقون السر الأصلي أو مفتاح جلسة سرية جديدة. علاوة على ذلك ، يمكن أن يتبادل تبادل المعلومات بين أكثر من مشاركين. ومع ذلك ، بعد التبادل المتبادل للمعلومات ، لا يلزم الحصول على تصاريح إضافية لتحقيق أهداف المخطط.

- التصنيف حسب عدد التمريرات (جولات):

- التصنيف حسب أنظمة التشفير المستخدمة:

- بناءً على أنظمة التشفير المتماثلة فقط ؛

- استنادا إلى بما في ذلك أنظمة التشفير غير المتماثلة.

- التصنيف حسب خصائص البروتوكول المحمي:

- (G1) توفر أو لا تصديق الجانب الأول والثاني من البروتوكول ، وما إلى ذلك ؛

- (G2) يوفر أو لا مصادقة الرسائل ؛

- (G3) يوفر أو لا يوفر حماية التكرار ؛

- وم. ع.

- التصنيف حسب نوع المشاركين:

- نظير إلى نظير ، عندما يتمكن جميع المشاركين من أداء أي أدوار ضمن البروتوكول ؛

- مع وسيط موثوق عندما يكون طرف ثالث موثوق دائمًا مشتركًا في البروتوكول ؛

- مع محكّم موثوق ، عندما يشارك طرف موثوق آخر في البروتوكول ، إذا لم يتفق المشاركون الآخرون.

يمكن أيضًا تقديم تصنيف أقل موضوعية وغير غامض بناءً على تقييم شخصي للبروتوكولات.

- التصنيف حسب الغرض من البروتوكول:

- ... ضمان النزاهة

- ... موقع رقميا

- ... تحديد الهوية

- ... الخصوصية

- ... التوزيع الرئيسي ،

- ... الخ

- تصنيف "اكتمال" الوظائف المنفذة:

- البدائية ، تستخدم كعنصر أساسي في بناء بروتوكولات التطبيق ؛

- وسيطة.

- تطبيقها ، تهدف إلى حل المشاكل العملية.

يمكن إعادة صياغة التصنيف حسب الغرض كتصنيف حسب الخصائص المحمية للبروتوكول الذي تم تطويره من أجله. في هذه الحالة ، سيكون من الضروري إبراز "الخصائص الأساسية" (على سبيل المثال ، G10 - تكوين مفاتيح جديدة) ، ويعزى معظم الباقي إلى مفاتيح إضافية (على سبيل المثال ، G7 - مصادقة المفتاح ، و G8 - تأكيد ملكية المفتاح). تحديد أي من الخصائص "أساسية" وأي "إضافية" سيخلق غموضًا في التصنيف وفقًا للغرض من البروتوكول. إذا كانت جميع خصائص البروتوكول تسمى "أساسية" ، فسيصبح هذا التصنيف مفصلاً للغاية.

يعد التصنيف حسب "اكتمال" الوظائف التي تم إجراؤها إشكالية نظرًا لحقيقة أنه لا يمكن تسمية بروتوكول واحد بالكامل "تطبيق". أي بروتوكول في حد ذاته ليس سوى جزء من نظام معين من المعلومات (أو التنظيمية) ، والذي يؤدي فقط الوظيفة المطلوبة من قبل المستخدمين. ومع ذلك ، يمكننا القول أن البروتوكولات الفردية (على سبيل المثال ، TLS) عبارة عن بروتوكولات ذات مستوى أعلى من البروتوكولات ، على سبيل المثال ، Diffie-Hellman ، لأن الأخير غالباً ما يكون جزءًا لا يتجزأ من بروتوكول TLS نفسه.

هجمات البروتوكول

يمكن إعلان الخواص المحمية للبروتوكولات عندما يعلن مؤلفو البروتوكول أنفسهم عنها (وعادةً ما يقدمون حججًا متعددة مؤيدة لأداء هذه الوظائف) ، ويكون ذلك ضمنيًا عندما يعتمد مؤلفو النظام على تنفيذ الخصائص المحمية بواسطة بروتوكول معين.تحت الهجوم على بروتوكول آمن ويفهم على أنه محاولة لتحليل رسائل بروتوكول و / أو تنفيذ الإجراءات غير مقصودة لخرق البروتوكول ذكر أو ضمنية من خصائص البروتوكول. (يتم استخدام تعريف معدّل من [Cheremushkin: 2009] . الفرق هو أن Cheryomushkin في تعريفه لا يصف "خلل البروتوكول" ويترك حالات غامضة للانتهاك ، على سبيل المثال ، خصائص G9 / PFS و G20 / STP.)يعتبر أي هجوم ناجحًا في حالة انتهاك واحد من الخصائص المعلنة أو الضمنية للبروتوكول.في حالة حدوث هجوم ناجح على الخصائص الضمنية ، سنوضح أن الهجوم على استخدام البروتوكول في بعض الأنظمة يكون ناجحًا . لن يتحدث هذا بالطبع عن عيوب البروتوكول نفسه ، ولكن عن الاختيار الخاطئ للبروتوكول (أو إعداداته) من قبل مؤلفي النظام.هناك العديد من أنواع هجمات البروتوكول. العديد من الهجمات لها بعض المبادئ العامة ، مما يجعل من الممكن التمييز بين فئات الهجوم لتبسيط تحليل وتطوير البروتوكولات المقاومة لفئات الهجوم بأكملها.- MitM « »

. man-in-the-middle attack

, , , , , , , . , ( G1). —. - Replay

. replay attack

, , , , . , , - . - TF

. type flaw attack

, , () ( ). , , Wide-Mouth Frog, —, Yahalom —. - PS

. parallel-session attack

, . , , —. - STS

. short-term secret attack - KN

. known-key attack

, , (, ), , , . - UKS

. unknown key-share attack

, ( , , ), . , , -.

من المهم الإشارة إلى أنه ما لم يُنص على خلاف ذلك ، ثم في إطار تحليل بروتوكولات التشفير (وليس أنظمة محددة) ، يتم استخدام افتراض قوة جميع أشكال التشفير الأولية المستخدمة. على سبيل المثال ، من المفترض أنه على الرغم من وجود تبادل آمن للمعلومات باستخدام مفتاح جلسة تم إنشاؤه في جلسة لبروتوكول تشفير معين ، فإن المهاجم لن يكون لديه ما يكفي من الموارد والوقت للحصول على مفتاح الجلسة هذا من خلال هجوم على الأصفار المستخدمة أو وظائف تجزئة مقاومة للتشفير.من ناحية أخرى ، ينبغي افتراض أن مفاتيح الجلسة التي تم الحصول عليها في إطار جلسات البروتوكول سيتم الحصول عليها بعد بعض الوقت (ومع ذلك ، تكون أطول بكثير من جلسة الاتصال نفسها) من قبل المهاجم (فئات الهجوم STS و KN). وبعد المزيد من الوقت ، سيتمكن المهاجم من الوصول إلى المفاتيح "الرئيسية" - مفاتيح الاستخدام طويل الأجل ، لذلك يجب تطوير البروتوكولات التي تحتوي على إنشاء مفاتيح الجلسة بما في ذلك خاصية G9 / PFS.(تصف الأقسام التالية البروتوكولات المحددة.)مراجع

خاتمة

سيكون المؤلف ممتنًا للتعليقات الواقعية وغيرها من التعليقات على النص.

تم إعداد العرض التقديمي والنص إلى حد كبير على المحاضرة الممتازة التي أجرتها شيريوموشكين (الرابط أعلاه).