هذه المادة سوف تحل العديد من المشاكل. روابط لأجزاء أخرى أدناه.

الجزء الأول:

الإيثرنت ، FTP ، Telnet ، HTTP ، Bluetooth - أساسيات تحليل حركة المرور. حل المشكلات على الشبكة باستخدام r0ot-mi.المعلومات التنظيميةخاصةً لأولئك الذين يرغبون في تعلم شيء جديد وتطويره في أي من مجالات أمن المعلومات والحاسوب ، سأكتب وأتحدث عن الفئات التالية:

- PWN.

- التشفير (التشفير) ؛

- تقنيات الشبكات (الشبكة) ؛

- عكس (الهندسة العكسية) ؛

- إخفاء المعلومات (Stegano) ؛

- بحث واستغلال مواطن الضعف WEB.

بالإضافة إلى ذلك ، سوف أشارك تجربتي في الطب الشرعي للكمبيوتر ، وتحليل البرامج الضارة والبرامج الثابتة ، والهجمات على الشبكات اللاسلكية وشبكات المناطق المحلية ، وإجراء عمليات pentests واستغلال الكتابة.

حتى تتمكن من معرفة المقالات الجديدة والبرامج والمعلومات الأخرى ، أنشأت

قناة في Telegram ومجموعة لمناقشة أي مشاكل في مجال التصنيف الدولي للأمراض. أيضًا ، سأدرس شخصيًا طلباتك الشخصية وأسئلتك واقتراحاتك وتوصياتك

شخصيًا وسأجيب على الجميع .

يتم توفير جميع المعلومات للأغراض التعليمية فقط. لا يتحمل مؤلف هذا المستند أية مسؤولية عن أي ضرر يلحق بشخص ما نتيجة استخدام المعرفة والأساليب التي تم الحصول عليها نتيجة لدراسة هذا المستند.

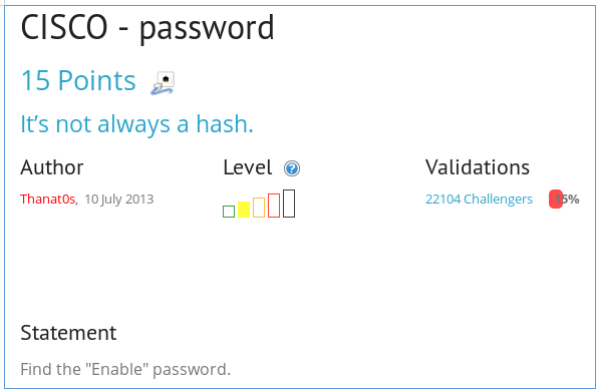

كلمة مرور سيسكو

يطلب منا العثور على تمكين كلمة المرور وإعطاء التكوين سيسكو.

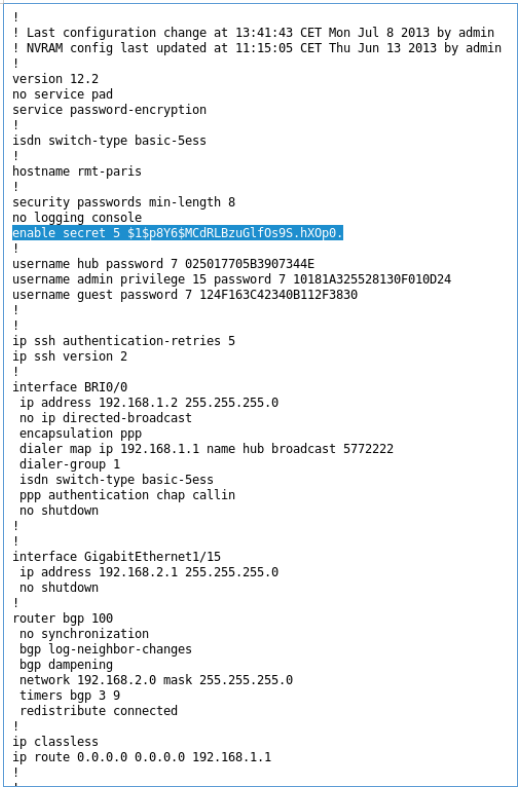

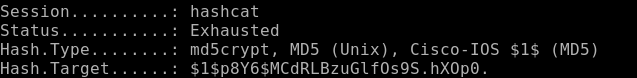

يحتوي التكوين على تجزئة ، دعنا ننتقل عبره. سأستخدم hashcat.

hashcat -a 0 -m 500 cisco_hash rockyou.txt --force

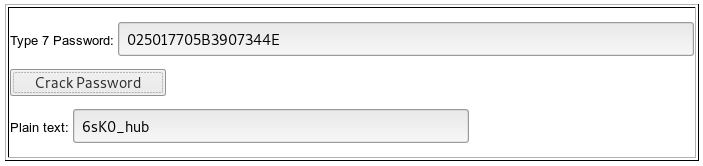

ونحن لا نجد كلمة المرور. دعونا الدجال الآخرين. يمكنك استخدام

هذا الموقع لهذا

الغرض .

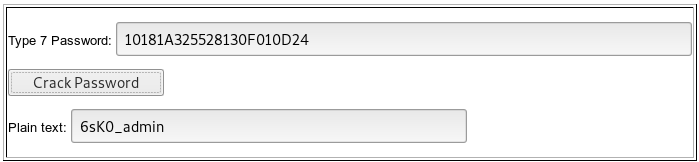

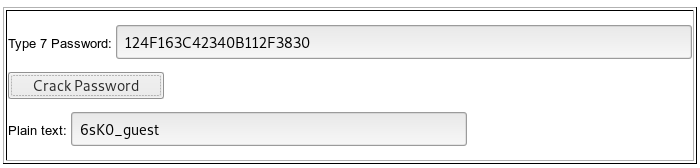

نحن نتصدع لكل كلمات مرور سيسكو من النوع 7. نرى النمط: 6sK0_ اسم المستخدم. لنأخذ علامة التجزئة من السطر 6sK0_enable وفقًا لمبدأ مماثل. أولا ، قليلا عن تنسيق التجزئة.

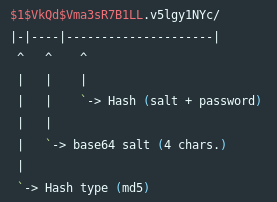

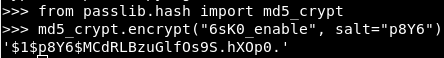

كما ترون ، تتكون التجزئة من ثلاثة أجزاء. الجزء الأول هو نوع التجزئة (في هذه الحالة MD5 ، استخدمناها في hashcat) ، والجزء الثاني والثالث هما الملح والتجزئة. نحن نستخدم الثعبان.

يطابق هذا التجزئة التجزئة في التكوين. تم حل المشكلة.

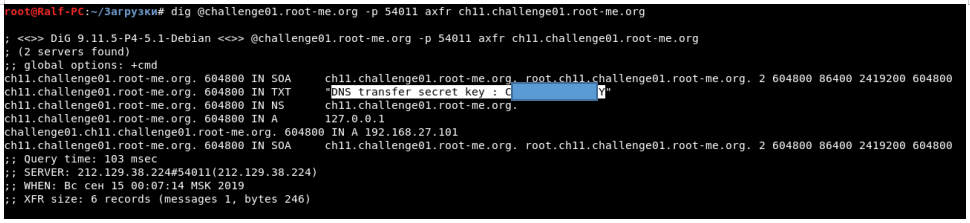

نقل منطقة DNS

كما يمكن فهمه من المهمة ، نحن بحاجة إلى إجراء نقل منطقة DNS.

نقل منطقة DNS هو نوع من معاملة DNS. إنها إحدى آليات مزامنة محتويات العديد من قواعد بيانات DNS بين الخوادم. يمكن اعتبار المعلومات الواردة في منطقة DNS سرية من وجهة نظر الأمن التشغيلي. على سبيل المثال ، قد تحتوي سجلات الموارد على معلومات دور الخادم أو بصمات مفتاح SSH.

يمكنك نقل منطقة ما باستخدام برنامج الحفر ، حيث نحدد المضيف والمنفذ ونوع المعاملة - axfr والمجال.

dig @challenge01.root-me.org -p 54011 axfr ch11.challenge01.root-me.org

نحصل على المفتاح السري.

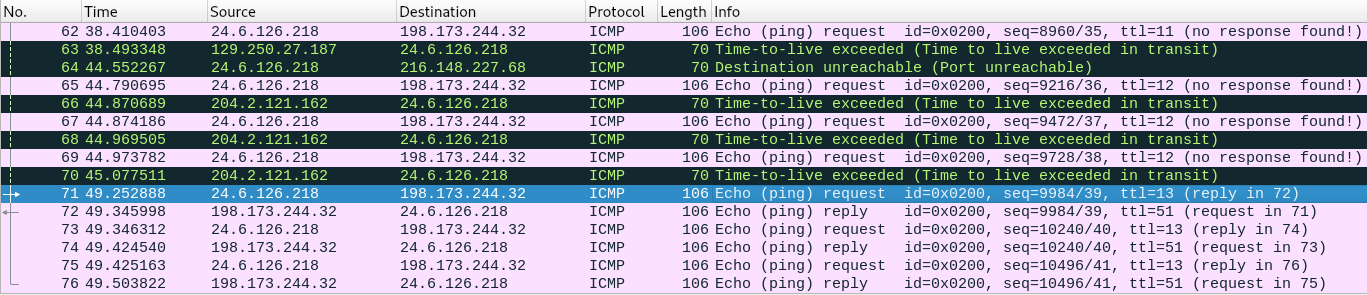

IP TTL

أنها تعطينا تفريغ حركة المرور ويطلب منهم العثور على TTL المستخدمة للوصول إلى المضيف الهدف. إنه سهل جدا. نفتح التفريغ ونلاحظ أن بعض الإجابات وضعت باللون الأسود ، في حين أن TTL هي 11 و 12. عندما يكون طلب TTL هو 13 ، فإن الإجابة تأتي بدون أخطاء. وهذا هو ، TTL المطلوب هو 13.

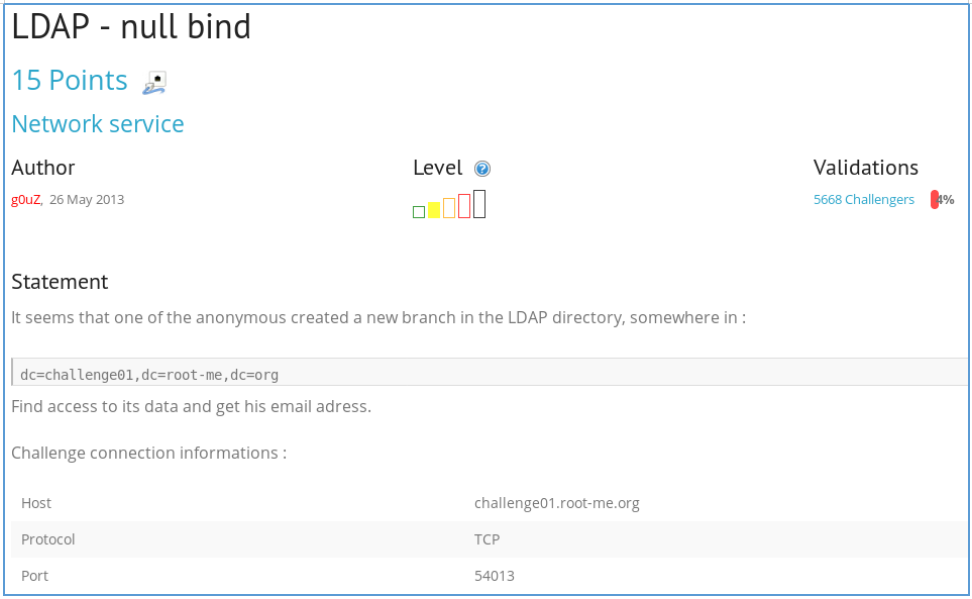

ربط LDAP فارغة

نحتاج إلى الوصول إلى البيانات ، حيث سيكون من الضروري معرفة عنوان البريد الإلكتروني.

LDAP هو بروتوكول الوصول إلى الدليل سهل الامتداد والذي يستخدم TCP / IP ويسمح بالمصادقة (ربط) ، والبحث (البحث) ، والمقارنة (مقارنة) ، بالإضافة إلى إضافة إدخالات أو تغييرها أو حذفها.

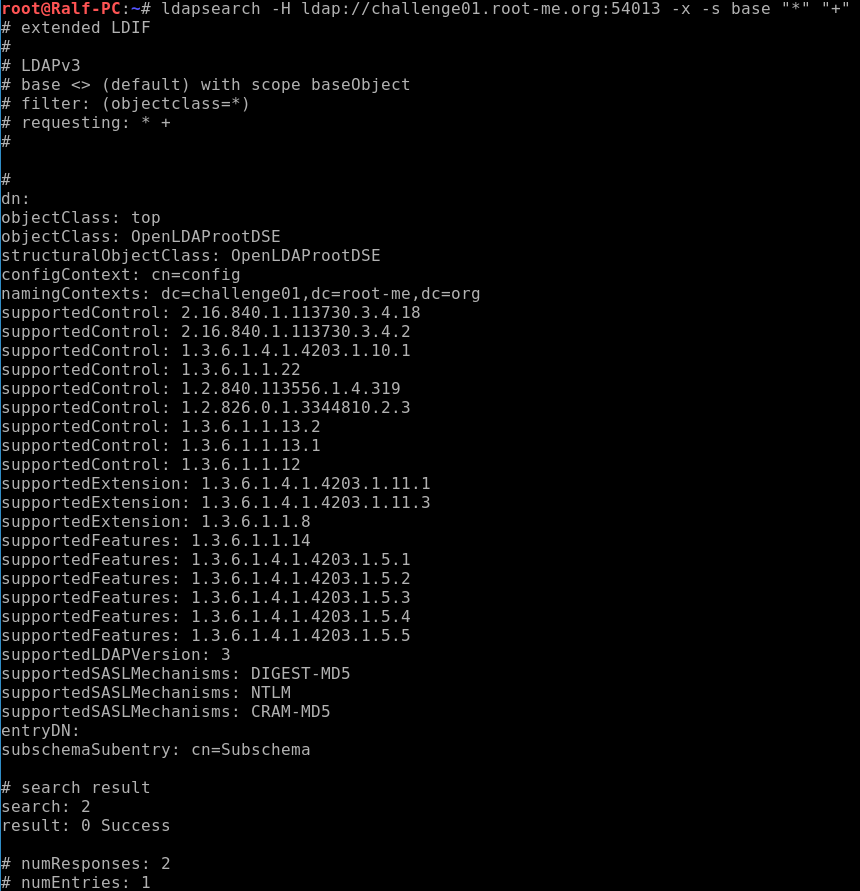

تلميحات اسم المهمة بناء على طلب فارغ. الحقيقة هي أن مثل هذا الطلب لا يتطلب مصادقة لتلقي المعلومات. سنختبر باستخدام برنامج ldapsearch. القليل من الخيارات: نحتاج إلى تحديد المضيف (-H) ، وتحديد المصادقة العادية (-x) ، ومستوى تداخل البحث (-s) في هذه الحالة فقط في إدخال الجذر (الأساسي) ، وكذلك نوع السمات - سنبحث أيضًا عن سمات المستخدم (* ) والتشغيل (+).

كما ترون ، تم إرجاع السمات إلينا ، مما يعني أن الافتراض حول طلب الصفر كان صحيحًا. علاوة على ذلك ، يطابق namingContexts ما يرد في المهمة.

العنوان المقدم لنا يفتقد إلى وحدة تنظيمية. نظرًا لأن الطلب صفري ، فسنحدد المعيار المجهول.

نحصل على البيانات حيث نجد البريد.

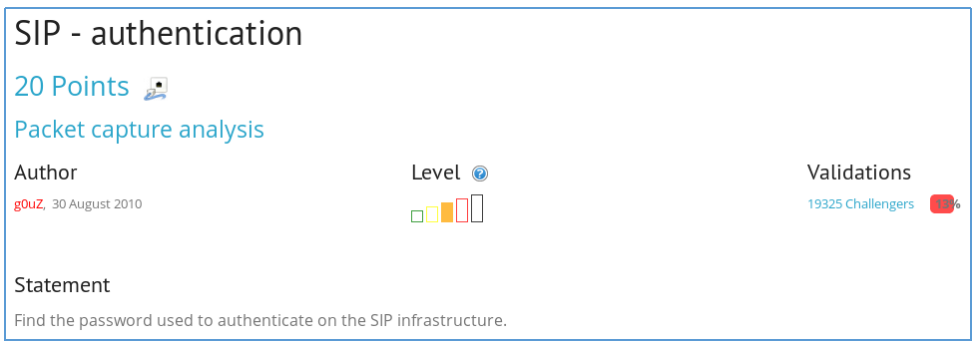

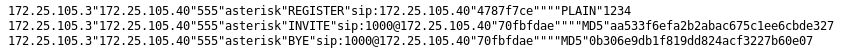

مصادقة SIP

بحاجة الى ايجاد كلمة مرور. هذا سهل للغاية ، حيث يحتوي العمود الأخير إما على كلمة مرور أو كلمة مرور. جرب عادي ... يناسب ...

أود أن أجادل حول مدى تعقيد هذه المهمة وتقييمها.

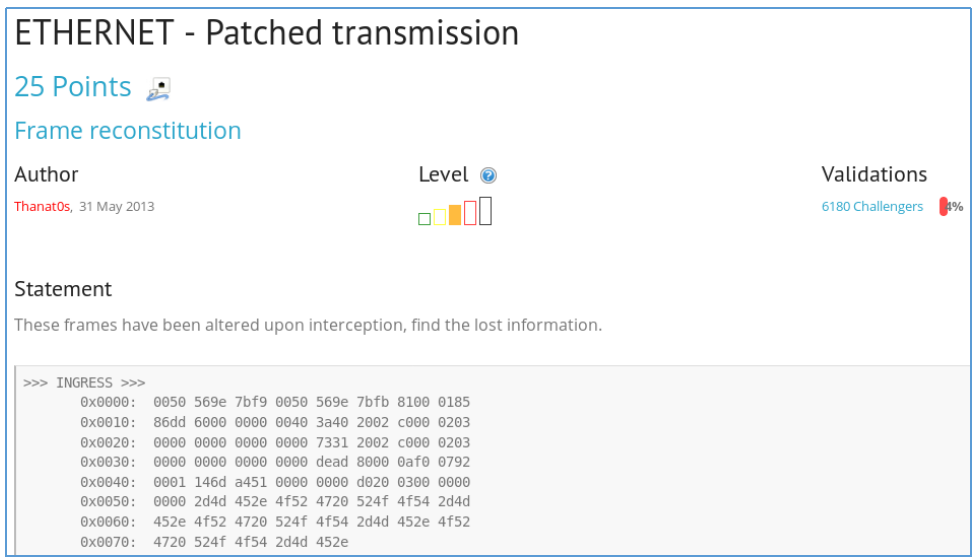

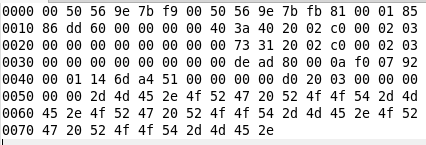

ETHERNET - انتقال مصححة

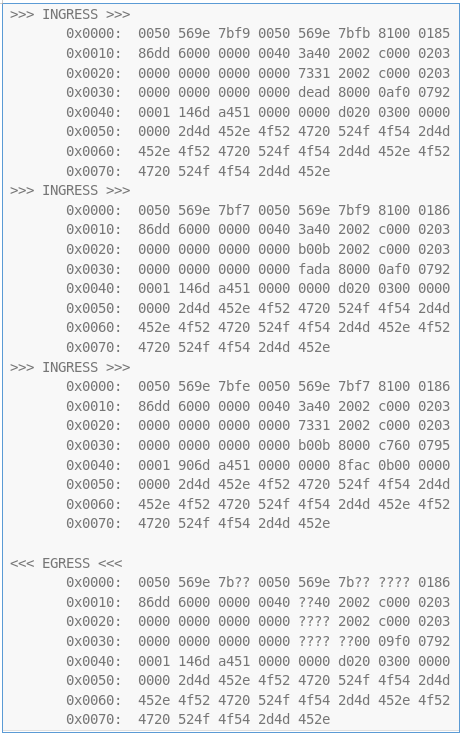

يتم إعطاء الحزم في شكل سداسي عشري. في الحزمة الأخيرة ، تم تغيير 10 بايت ، يجب استعادتها. الطريقة الأكثر ملاءمة للعمل مع الحزم في Wireshark. لتحميل تفريغ سداسي عشري ، تحتاج إلى إحضاره إلى النموذج التالي.

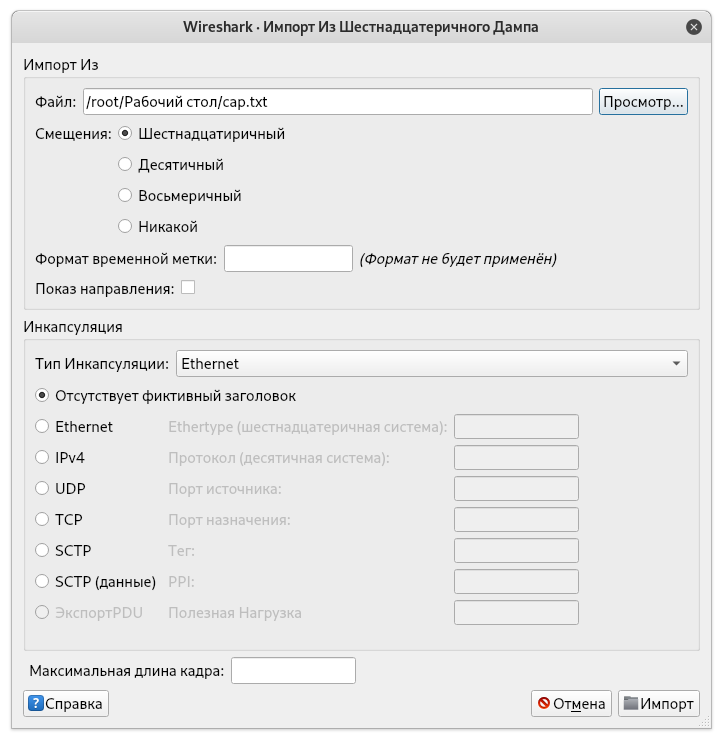

بعد ذلك ، حدد ملف -> استيراد من Hex ...

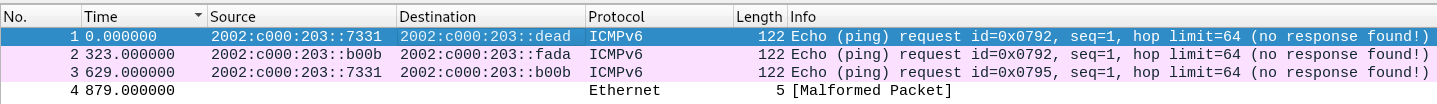

بعد تنزيل جميع الحزم ، يجب دمجها. للقيام بذلك ، حدد ملف -> دمج. الآن لدينا الصورة التالية.

نحن ننظر إلى ما تحتاج إلى استعادة بايت.

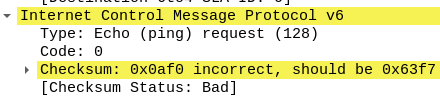

نأخذ في الاعتبار 2 الحقائق. الأول: ثلاثة رزم طلبية وحزمة استجابة واحدة ، والثانية: 1 و 3 رزم تحمل اختباريًا سيئًا.

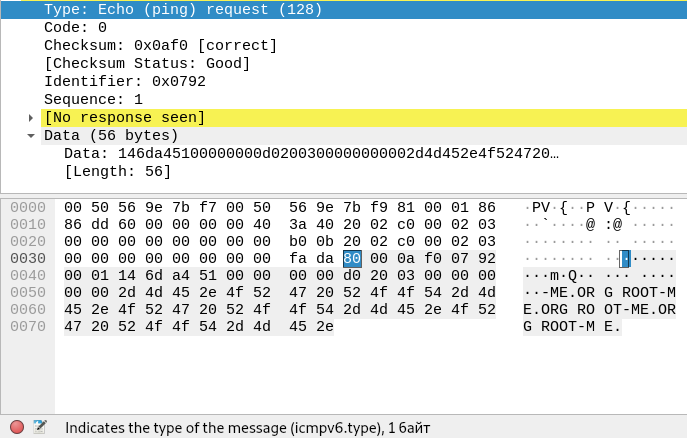

من هذا يمكننا أن نستنتج أننا نقوم بتحليل استجابة ICMPv6 لطلب الحزمة الثانية. لنبدأ الطلب. أول 16 بايت هي عناوين MAC للمستقبل والمصدر. نحن نأخذ من الحزمة الثانية ونغير الأماكن ، أي أول 2 بايت غير معروف من f9f7. يأتي بعد ذلك الأنواع 8100 و 3 a. بعد ذلك تأتي عناوين IP للمصدر والمتلقي ، وكذلك التبديل من الحزمة الثانية - fadab00b.

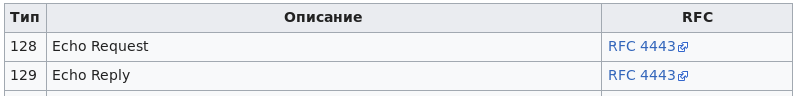

البايت الأخير هو اليسار. هذا هو نوع من رسالة ICMPv6.

في الطلب الثاني (128) حزمة ، لدينا استجابة.

وهذا هو ، البايت الأخير سعى هو 81. نجمع ، نرسل ، والجواب هو الصحيح.

المزيد والمزيد من التعقيد ... يمكنك الانضمام إلينا على

Telegram . هناك يمكنك اقتراح الموضوعات الخاصة بك والتصويت على اختيار الموضوعات للمقالات التالية.