مساء الخير أيها الأصدقاء! اليوم سأواصل سلسلة

مفاتيح التبديل المتطرفة بمقال عن تصميم شبكة المؤسسة.

في المقالة سأحاول بإيجاز قدر الإمكان:

- وصف نهج وحدات لتصميم شبكة Etnterprise

- للنظر في أنواع بناء واحدة من أهم وحدات شبكة المؤسسة - الشبكة الأساسية (IP-campus)

- وصف مزايا وعيوب خيارات النسخ الاحتياطي لعقد الشبكة الهامة

- على سبيل المثال المجردة ، تصميم / تحديث شبكة المؤسسة الصغيرة

- اختر رموز التبديل القصوى لتطبيق الشبكة المصممة الخاصة بك

- العمل مع الألياف والعنوان IP

سيكون هذا المقال أكثر أهمية لمهندسي الشبكات ومسؤولي الشبكات الذين بدأوا حياتهم المهنية كمحترف في الشبكة ، بدلاً من المهندسين ذوي الخبرة الذين عملوا لسنوات عديدة في مشغلي الاتصالات أو في الشركات الكبرى ذات الشبكات الموزعة جغرافيًا.

في أي حال ، المهتمين يرجى السؤال عن القط.

نهج تصميم شبكة وحدات

سأبدأ مقالتي بنهج وحدات شائع إلى حد ما في تصميم الشبكة ، والذي يسمح لك بتجميع لغز من أجزاء الشبكة إلى صورة واحدة كاملة.

أولاً ، التجريد قليلاً - غالبًا ما أقدم هذا النهج كتكبير للخرائط الجغرافية ، عندما يكون البلد مرئيًا في التقريب الأول ، في المنطقة الثانية ، في المدينة الثالثة ، إلخ.

كمثال ، خذ بعين الاعتبار هذا المثال:

- التقريب الأول - شبكة المؤسسة بالكامل عبارة عن مجموعة من مستويات مختلفة:

- الشبكة الأساسية أو الحرم الجامعي

- مستوى الحدود

- مستوى مشغلي الاتصالات

- المناطق النائية

- التقريب الثاني - يتم تفصيل كل مستوى من هذه المستويات في وحدات منفصلة

- تتكون الشبكة الأساسية أو الحرم الجامعي من:

- 3 أو 2 وحدة المستوى تصف شبكة المؤسسة ومستوياتها - الوصول والتوزيع و / أو الأساسية

- وحدة تصف مركز البيانات - مركز البيانات (في الأساس جزء الخادم من البنية التحتية)

- يتكون مستوى الحدود بدوره من:

- وحدة اتصال بالإنترنت

- وحدة WAN و MAN ، المسؤولة عن توصيل الكائنات الموزعة جغرافيا للمؤسسة

- وحدة لبناء أنفاق VPN والوصول عن بعد

- غالبًا ما تحتوي العديد من المؤسسات الصغيرة على العديد من هذه الوحدات ، أو حتى جميعها ، يتم دمجها في واحدة

- مستوى المزود:

- يشمل هذا المستوى الاتصالات "إلى العالم الخارجي" - الألياف الضوئية المظلمة (تأجير الألياف من المشغلين) ، وقنوات الاتصال (Ethernet ، G.703 ، إلخ) ، والوصول إلى الإنترنت.

- المستوى البعيد:

- بالنسبة للجزء الأكبر ، هذه فروع لمؤسسة يتم توزيعها داخل مدينة أو منطقة أو بلد أو حتى قارات.

- يمكن أن تتضمن هذه المنطقة أيضًا مركز بيانات نسخ احتياطي ، مما يكرر عمل الرئيسي

- وبالطبع ، العاملون عن بُعد (محطات العمل عن بُعد) التي اكتسبت شعبية مؤخرًا

- التقريب الثالث - يتم تقسيم كل وحدة إلى وحدات أو مستويات أصغر. على سبيل المثال ، على شبكة الحرم الجامعي:

- تنقسم الشبكة ذات المستوى الثالث إلى:

- مستوى الوصول

- مستوى التوزيع

- المستوى الأساسي

- يمكن تقسيم مركز البيانات في الحالات الأكثر تعقيدًا إلى:

- 2 أو 3 جزء الشبكة المستوى

- جانب الخادم

سأحاول عرض كل ما سبق في الشكل المبسط التالي:

كما يتضح من الشكل أعلاه ، فإن النهج المعياري يساعد على تفصيل وتنظيم الصورة العامة في العناصر المكونة ، والتي يمكنك العمل معها بالفعل في المستقبل.

في هذه المقالة ، سأركز على مستوى Campus Enterprise وأصفه بمزيد من التفاصيل.

أنواع شبكات IP-Campus

عندما كنت أعمل في أحد الموفرين وخاصةً فيما بعد في عمل أحد المُدمجين ، واجهت "نضج" مختلف لشبكات العملاء. لا أستخدم مصطلح النضج من أجل لا شيء ، لأنه في كثير من الأحيان توجد حالات عندما ينمو هيكل الشبكة مع نمو الشركة نفسها وهذا ، من حيث المبدأ ، منطقي.

في شركة صغيرة تقع داخل نفس المبنى ، يمكن أن تتكون شبكة المؤسسة من جهاز توجيه حد واحد فقط يعمل كجدار حماية والعديد من مفاتيح الوصول وعدد من الخوادم.

أسمي مثل هذه الشبكة بنفسي شبكة "ذات مستوى واحد" - لا تحتوي على مستوى أساسي صريح للشبكة ، ويتم نقل مستوى التوزيع إلى جهاز التوجيه الحدودي (مع جدار الحماية ، و VPN ، وربما وظائف الوكيل) ، وتخدم مفاتيح الوصول كلاً من أجهزة كمبيوتر الموظفين والخادم.

في حالة نمو المؤسسة - زيادة عدد الموظفين والخدمات والخوادم ، غالبًا ما يتعين عليك:

- زيادة عدد مفاتيح الشبكة ومنافذ الوصول

- زيادة سعة الخادم

- محاربة مجالات البث - تنفيذ تجزئة الشبكة والتوجيه بين القطاعات

- للتعامل مع حالات فشل الشبكة التي تتسبب في توقف الموظف ، حيث يستلزم ذلك نفقات مالية إضافية للإدارة (الموظف في وضع الخمول ، ويتم دفع الراتب ، لكن العمل لم ينجز)

- في عملية التعامل مع حالات الفشل ، فكر في عمل نسخة احتياطية من عقد الشبكة الهامة - الموجهات ، والمحولات ، والخوادم والخدمات

- تشديد السياسة الأمنية ، حيث قد تنشأ مخاطر تجارية ، ومرة أخرى ، لتشغيل شبكة أكثر استقرارًا

كل هذا يؤدي إلى حقيقة أن المهندس (مسؤول الشبكة) يفكر عاجلاً أم آجلاً في الإنشاء الصحيح للشبكة ويأتي إلى نموذج من مستويين.

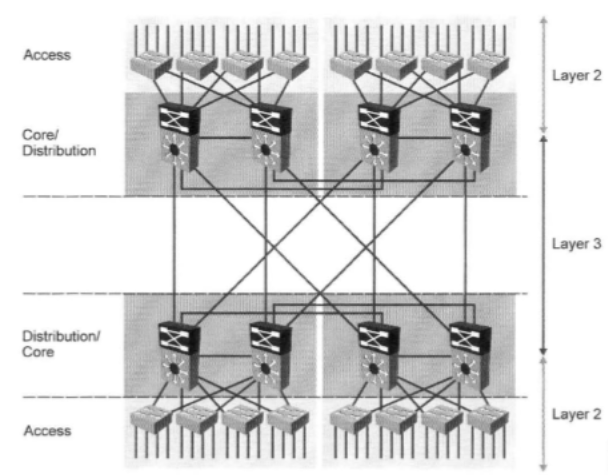

هذا النموذج يميز بوضوح نفسه عن مستويين - مستوى الوصول ومستوى التوزيع ، والذي هو في الأساس المستوى الأساسي (القلب المنهار).

يؤدي التوزيع المشترك ومستوى kernel الوظائف التالية:

- تجميع الروابط من مفاتيح الوصول

- يقدم توجيه قطاعات الشبكة - هناك العديد من المستخدمين والأجهزة التي لا تناسبهم على نفس الشبكة / 24 ، وإذا كانوا كذلك ، فإن عواصف البث تسبب فشلًا دائمًا (خاصةً إذا ساعدهم المستخدمون عن طريق إنشاء حلقات)

- يوفر التواصل بين قطاعات التبديل المجاورة (عبر روابط أسرع)

- إنه يوفر التواصل بين المستخدمين وأجهزتهم ومجموعة الخوادم ، والتي تبدأ أيضًا بحلول هذا الوقت في الظهور في مقطع شبكة منفصل - مركز البيانات.

- يبدأ في توفير ، مع مفاتيح الوصول ، إلى درجة أو أخرى ، سياسة الأمن التي تبدأ في الظهور في المؤسسة بحلول هذا الوقت. الشركة تنمو ، والمخاطر التجارية تتزايد أيضًا (أعني هنا ليس فقط الأحكام المتعلقة بالأسرار التجارية ، والتمايز بين سياسات الوصول ، وما إلى ذلك ، ولكن أيضًا بشأن التعطل الأولي للشبكة والموظفين).

وبالتالي ، فإن الشبكة تنمو عاجلاً أم آجلاً إلى نموذج ثنائي المستوى:

في هذا النموذج ، تظهر متطلبات خاصة لكل من مفاتيح مستوى الوصول التي تجمع الروابط من المستخدمين وأجهزة الشبكة (الطابعات ونقاط الوصول وأجهزة VoIP وهواتف IP وكاميرات IP وغيرها) ومفاتيح تبديل مستوى التوزيع وحبات.

يجب أن تكون مفاتيح الوصول أكثر ذكاءً ووظيفية بالفعل للوفاء بمتطلبات أداء الشبكة والأمن والمرونة ، وينبغي:

- لديهم أنواع مختلفة من منافذ الوصول ومنافذ التوصيل - يفضل أن يكون ذلك مع وجود هامش لنمو الحركة وعدد المنافذ

- لديها قدرة التبديل كافية وعرض النطاق الترددي

- لديهم وظيفة الأمان الضرورية التي تفي بسياسة الأمن الحالية (وبشكل مثالي ، نمو متطلباتها الإضافية)

- تكون قادرة على تشغيل أجهزة الشبكة التي يصعب الوصول إليها مع القدرة على إعادة تشغيلها عن بعد على الطاقة (PoE ، PoE +)

- تكون قادرة على حجز الطاقة الكهربائية الخاصة بهم لاستخدامها في تلك الأماكن التي يكون ذلك ضروريا

- أن يكون (إن أمكن) إمكانات نمو إضافية لأحد الوظائف هو مثال متكرر عندما يتحول مفتاح الوصول إلى مفتاح توزيع بمرور الوقت

مفاتيح التوزيع ، بدورها ، تخضع أيضًا للمتطلبات التالية:

- فيما يتعلق بمنافذ التحويل إلى الجذع باتجاه مفاتيح الوصول ، وفي اتجاه واجهات النظراء لمفاتيح التوزيع المجاورة (وبالتالي واجهات الوصلة الصاعدة المحتملة باتجاه النواة)

- من حيث L2 و L3 وظيفية

- من حيث وظائف الأمن

- من حيث ضمان التسامح مع الخطأ (التكرار والتجميع والتكرار لمصدر الطاقة)

- فيما يتعلق بالمرونة في موازنة حركة المرور

- لديهم (إن أمكن) إمكانات نمو وظيفية إضافية (تحول بمرور الوقت لجهاز التجميع إلى القلب)

- في بعض الحالات على مفاتيح التوزيع ، قد يكون من المناسب استخدام منافذ PoE و PoE +.

علاوة على ذلك ، أكثر من ذلك: إذا اتبعت الشركة سياسة النمو والتطور الفعّالين للمشروع ، فستستمر الشبكة أيضًا في التطوير في المستقبل - يمكن أن تبدأ المؤسسة في استئجار المباني المجاورة أو بناء مبانيها الخاصة أو استيعاب منافسين أصغر ، وبالتالي زيادة عدد الوظائف للموظفين. في الوقت نفسه ، تنمو الشبكة أيضًا ، مما يتطلب:

- تزويد الموظفين بالوظائف - هناك حاجة إلى مفاتيح وصول جديدة بمنافذ وصول

- توفر مفاتيح توزيع جديدة لتجميع الارتباطات من مفاتيح الوصول

- بناء جديدة وكذلك تحديث خطوط الاتصالات الحالية

نتيجة لذلك ، يحدث نمو حركة المرور للأسباب التالية:

- بسبب الزيادة في منافذ الوصول ، وبالتالي مستخدمي الشبكة

- بسبب الزيادة في حركة النظم الفرعية ذات الصلة التي تختار شبكة المؤسسة لأنفسهم مثل النقل - الاتصالات الهاتفية ، الأمن ، الأنظمة الهندسية ، إلخ.

- نظرًا لإدخال خدمات إضافية - مع نمو عدد الموظفين ، تظهر أقسام جديدة تتطلب برامج معينة

- القدرة الحاسوبية لمركز البيانات لتلبية متطلبات البنية التحتية والتطبيق

- متطلبات الأمان للشبكة والمعلومات في تزايد - ثالثة CIA الشهيرة (تمزح فقط) ، ولكن على محمل الجد ، CIA - السرية والنزاهة والتوافر:

- في هذا الصدد ، إلى المستويات الحرجة للشبكة - مركز التوزيع والبيانات هناك متطلبات إضافية للتسامح مع الخطأ والتكرار

- مرة أخرى ، هناك زيادة في حركة المرور بسبب إدخال أنظمة أمان جديدة - على سبيل المثال ، RKVI ، إلخ.

عاجلاً أم آجلاً ، سيؤدي نمو الحركة والخدمات وعدد المستخدمين إلى الحاجة إلى تقديم مستوى إضافي من الشبكة - النواة ، والتي ستؤدي إلى تبديل / توجيه حزم عالية السرعة باستخدام روابط اتصالات عالية السرعة.

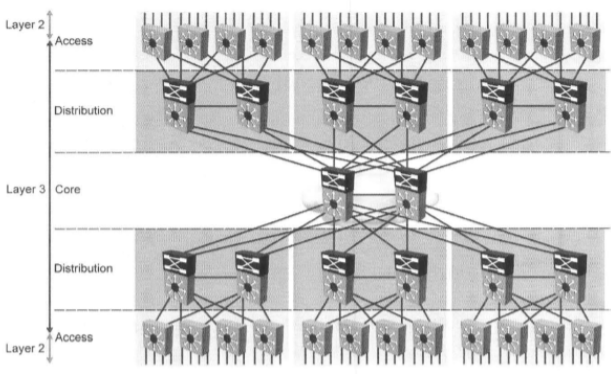

في هذه المرحلة ، يمكن للمؤسسة الانتقال إلى نموذج شبكة من ثلاثة مستويات:

كما ترون في الشكل أعلاه - يوجد في مثل هذه الشبكة مستوى أساسي يقوم بتجميع ارتباطات السرعة من مفاتيح التوزيع. وبالتالي ، فإن مفاتيح kernel لها متطلبات من أجل:

- عرض النطاق الترددي للواجهة - 1GE ، 2.5GE ، 10GE ، 40GE ، 100GE

- أداء التبديل (قدرة التبديل وإعادة توجيه برفومنس)

- أنواع الواجهات - 1000BASE-T و SFP و SFP + و QSFP و QSFP +

- عدد ومجموعة من واجهات

- خيارات التكرار (التراص ، التجميع ، التكرار لبطاقات التحكم (ذات الصلة بالمفاتيح المعيارية) ، مزود الطاقة المتكرر ، إلخ.)

- وظيفي

في هذا المستوى من الشبكة ، من الضروري بالتأكيد تعديله الفني:

- حجز العقد والروابط kernel (مرغوب جدًا جدًا جدًا)

- حجز العقد وروابط وصلات مستوى التوزيع (حسب الأهمية)

- حجز روابط الاتصال بين مفاتيح الوصول ومستوى التوزيع (إذا لزم الأمر)

- إدخال بروتوكول التوجيه الديناميكي

- موازنة حركة المرور في النواة وعلى مستويات التوزيع والوصول (إذا لزم الأمر)

- تقديم خدمات إضافية - خدمات النقل والأمن (إذا لزم الأمر)

والقانونية ، تحديد سياسة أمان الشبكة للمشروع ، والتي تكمل سياسة الأمان العامة من حيث:

- متطلبات تنفيذ وتكوين بعض وظائف الأمن على مفاتيح الوصول والتوزيع

- متطلبات الوصول إلى معدات الشبكة ومراقبتها وإدارتها (يُسمح لبروتوكولات الوصول عن بُعد بإدارة قطاعات الشبكة وإعدادات التسجيل وما إلى ذلك)

- متطلبات الحجز

- متطلبات تشكيل الحد الأدنى الضروري لقطع الغيار

في هذا القسم ، وصفت باختصار تطور الشبكة والمؤسسة من عدة رموز تبديل وعشرات الموظفين إلى عشرات (أو ربما مئات من المحولات) وعدة مئات (أو حتى الآلاف) من هؤلاء الموظفين الذين يعملون مباشرة في شبكة المؤسسة (وبعد كل شيء) هناك أيضا أقسام الإنتاج والشبكات الهندسية).

من الواضح أنه في الواقع لا يحدث مثل هذا التطور "الرائع" والسريع للمشروع.

عادةً ما يستغرق نمو مؤسسة وشبكة من سنوات من المستوى الأول الأولي إلى المستوى الثالث الذي وصفته أنا.

لماذا أكتب كل هذه الحقائق المشتركة؟ ثم ، ما أريد ذكره هنا هو مصطلح مثل ROI - العائد على الاستثمار (العائد / العائد على الاستثمار) والنظر في جانبه الذي يرتبط مباشرة باختيار معدات الشبكات.

عند اختيار المعدات ، فإن مهندسي الشبكات ومديريهم غالباً ما يختارون المعدات بناءً على عاملين - السعر الحالي للمعدات والوظائف التقنية الدنيا اللازمة حاليًا لحل مهمة أو مهام محددة (سأناقش شراء المعدات للنسخ الاحتياطي لاحقًا).

في الوقت نفسه ، نادراً ما يتم النظر في إمكانيات "نمو" المعدات. إذا نشأ موقف عندما يستنفد الجهاز نفسه من حيث الأداء الوظيفي أو الإنتاجية ، يتم شراء أكثر قوة وظيفية في المستقبل ، ويتم تسليم القديم إلى المستودع ، أو في مكان ما إلى الشبكة على مبدأ "البقاء" (وهذا ، بالمناسبة ، يؤدي أيضًا إلى ظهور حديقة كبيرة من المعدات وشراء مجموعة من أنظمة المعلومات التي تعمل معها).

وبالتالي ، بدلاً من شراء جزء من التراخيص للإضافة. الوظائف والأداء ، والتي هي أرخص بكثير من المعدات الجديدة ذات الأداء العالي ، يجب عليك شراء قطعة جديدة من الأجهزة ودفع مبالغ زائدة للأسباب التالية:

- غالبًا ما تنمو الشبكة ببطء وقد يستمر توسيع وظائفها ، أو قد يستمر أداء مفتاح الشبكة لفترة طويلة

- ليس سراً أن معدات البائعين الأجانب مرتبطة بالعملات الأجنبية (الدولار أو اليورو). لنكون صادقين - يؤدي نمو الدولار أو اليورو (أو تخفيض قيمة الروبل بشكل دوري ، وإليك كيفية البحث) إلى حقيقة أن الدولار قبل 10 أعوام والدولار أصبحا الآن أشياء مختلفة تمامًا عن وجهة نظر الروبل.

بإيجاز كل ما سبق ، أريد أن أشير إلى أن شراء معدات الشبكات ذات الوظائف الأوسع الآن يمكن أن يؤدي إلى تحقيق وفورات في المستقبل.

هنا ، أنا أعتبر تكاليف شراء المعدات في سياق الاستثمار في شبكتي والبنية التحتية الخاصة بي.

وبالتالي ، فإن العديد من البائعين (وليس فقط Extreme) يلتزمون بمبدأ الدفع مقابل النمو ، حيث يضعون في الجهاز مجموعة من الوظائف والفرص لزيادة إنتاجية الواجهات ، والتي يتم تنشيطها لاحقًا عن طريق شراء التراخيص الفردية. كما أنها توفر مفاتيح تبديل وحدات مع مجموعة واسعة من بطاقات واجهة المعالج ، والقدرة على زيادة كل من عدد وأداء تدريجيا.

حجز العقدة الحرجة

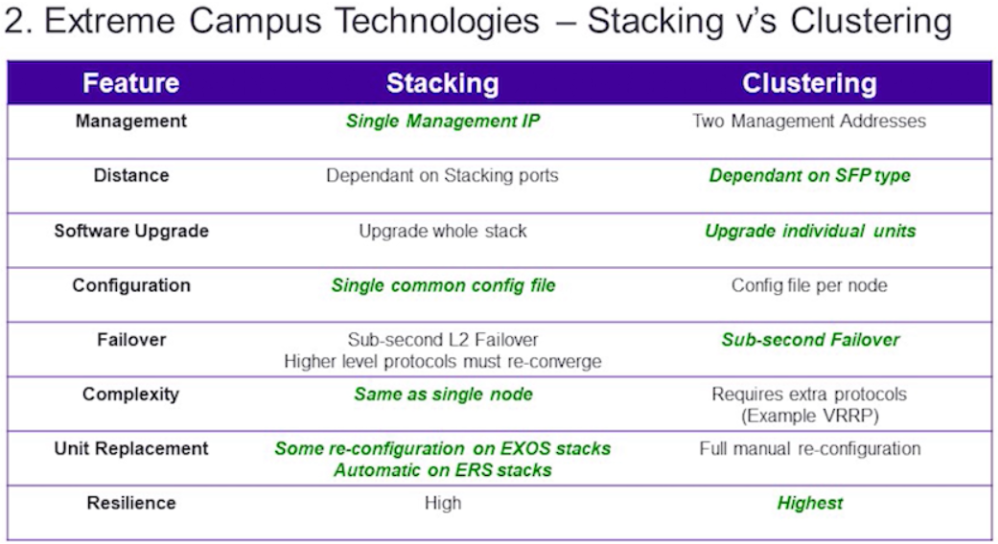

في هذا الجزء من المقالة ، أود أن أصف بإيجاز المبادئ الأساسية لتكرار عقد الشبكة الهامة مثل المحولات الأساسية أو مراكز البيانات أو التوزيعات. وأريد أن أبدأ بالنظر في الأنواع الشائعة من التكرار - التراص والتجميع.

كل طريقة من الطرق لها إيجابيات وسلبيات ، والتي أود التحدث عنها.

فيما يلي جدول ملخص عام يقارن بين طريقتين:

- الإدارة - كما يتضح من الجدول ، فإن التكديس هو ميزة في هذا الصدد لأنه من وجهة نظر إدارة مجموعة من المحولات المتعددة ، يبدو أنه مفتاح واحد مع عدد كبير من المنافذ. بدلاً من الإدارة على سبيل المثال 8 رموز تبديل مختلفة أثناء التجميع ، يمكنك إدارة مفتاح واحد فقط عند التراص.

- المسافة - في الوقت الحالي ، بالمعنى الدقيق للكلمة ، ليست ميزة التجميع واضحة للغاية ، نظرًا لوجود تقنيات لمكدس المفاتيح من خلال منافذ التكديس أو المنافذ مزدوجة الغرض (على سبيل المثال ، SummitStack-V مع Extreme و VSS مع Cisco ، وما إلى ذلك) ، والتي تعتمد أيضا على أنواع أجهزة الإرسال والاستقبال. هنا يتم منح ميزة للتجميع على مبدأ أنه عند التكديس هناك خيارات يجب عليك فيها استخدام منافذ التكديس المعتادة ، والتي غالباً ما تكون متصلة بكابلات خاصة بطول محدود - 0.5 ، 1 ، 1.5 ، 3 أو 5 أمتار.

- تحديث البرنامج - هنا نرى أن التجميع له ميزة على التكديس والشيء التالي - عند تحديث إصدار البرنامج من الجهاز أثناء التكديس ، تقوم بتحديث البرنامج على المفتاح الرئيسي ، الذي يتولى فيما بعد دور وضع برامج جديدة على مفاتيح تبديل الأعضاء الاحتياطية للمكدس. من ناحية ، يسهل هذا عملك ، لكن تحديثات البرامج تتطلب غالبًا إعادة تشغيل الأجهزة ، مما يؤدي إلى إعادة تشغيل المجموعة بالكامل وبالتالي انقطاع عملها وجميع الخدمات المرتبطة به لفترة زمنية = إعادة تشغيل. هذا عادة ما يكون حاسمًا جدًا بالنسبة للبيانات الأساسية ومركز البيانات. في التجميع - لديك جهازان مستقلان عن بعضهما البعض ، حيث يمكنك تحديث البرنامج بالتتابع واحدًا تلو الآخر. في الوقت نفسه ، يمكن تجنب انقطاع الخدمة.

- تكوين الإعدادات - هنا تكمن الميزة بالطبع في التراص ، لأنه في الحالة ومع الإدارة تحتاج إلى تحرير الإعدادات لجهاز واحد فقط وملف التكوين الخاص به. في نظام المجموعة ، سيكون عدد ملفات التكوين مساوياً لعدد عقد نظام المجموعة.

- التسامح مع الخطأ - هنا كلا التقنيات متساوية تقريبًا ، ولكن التجميع مع ذلك لديه ميزة بسيطة. يكمن السبب هنا في ما يلي - إذا أخذنا في الاعتبار المكدس من وجهة نظر العمليات والبروتوكولات الجارية ، فسنرى ما يلي:

- يوجد رمز تبديل رئيسي تعمل عليه جميع العمليات والبروتوكولات الرئيسية (على سبيل المثال ، بروتوكول التوجيه الديناميكي - OSPF)

- هناك مفاتيح تبديل الرقيق الأخرى التي تدير العمليات الرئيسية اللازمة للعمل في المكدس وخدمة المرور التي تمر عبرها

- في حالة فشل المفتاح الرئيسي للمفتاح ، يكتشف مفتاح الرقيق ذي الأولوية التالية عطلًا رئيسيًا

- يبدأ نفسه كسيد ويبدأ جميع العمليات التي عملت على السيد (بما في ذلك بروتوكول OSPF الذي نلاحظه)

- ( ), OSPF

- OSPF ( , slave ). , , , - .

- — , . «» « ». . — VRRP, HSRP .

- — . , :

- — . , - . 4:3 . . -, — , , , .

IT ( , ), /o , . Putty Windows ( ).

( ) , - .

. , , — .

, :

:

/ ( ) :

:

- , , — .

- (LACP, MLT, PAgP ..) .

- ECMP (Equal-Cost-Multi-Path) — best path ( ) best-path ( ), , .

, , , :

- , X, 3- :

- :

- — OSPF, MP-BGP, MPLS, PIM, IGMP, IPv6 ..

- — , L2 L3 VPN, VoIP, IPTV, ..

- — , BGP-

- , ( )

- ,

- , — MTBF

- , 4 , 22 .

, .

, ( , - . , 2- RP , ).

— RP , NBD.

, RP, ( 3 ).

( ) :

- , , 60-70%

- , 900 . ()

- 3 1 620 . 1 890 .

, , , :

:

, , .

Enterprise

. PPDIOO (Prepare-Planning-Design-Implement-Operate-Optimize), :

- Prepare/ — , — , . — , , . .

- Planning/ — ( ), .. :

- L2 L3

- Wi-Fi c

- , , , , ( ). - . , . . operate.

- Design/ — , , - . .

, .

Prepare , :

- , 700-800 ( , )

- - :

- :

- :

- ( , ) :

- 2- L2:

- 1Gb RJ-45 — 24

- 1Gb SFP — 4

- 1- L2:

- —

- peer-to-peer

- :

- :

- L2 16 x 100 Mb RJ-45 2- combo- RJ-45/SFP

- :

- (hub-and-spoke — ) /

- /spoke — 3

- 9 ( )

- :

- :

- 2- 8

- 1- ( ) 8

- 1- . 4 ( )

- — /SMF

- 2- SFP

- (ODF) (-/),

- :

- :

- Cat5e — 10 ( 100 )

- /MMF 4 8 — 1

- /MMF 4

- Cat5e

- :

- L2, L3 :

- VLAN — 2,3

- /24

- B, — 172.16.0.0/16

- L3 /

- :

- :

- :

- :

- :

- , :

- N

- — , port-security 802.1.

- — , —

- مبلغ الميزانية - هنا ، تحدد كل شركة بالفعل لنفسها ، تسترشد مؤشراتها المالية

- المواعيد النهائية - في الحالة المثالية ، لن يكون هناك مواعيد نهائية واضحة ، لأن هذا هو مشروع داخلي للشركة ، يتم تنفيذه من قبل قوات موظفيها ، أو سيكونون مريحين نسبياً - على سبيل المثال ، سنة واحدة (أو أكثر). في أسوأ الحالات ، يمكن أن يكون من 3 أشهر إلى ستة أشهر.

- إصلاح مشاكل الشبكة الحالية:

- فقدان الحزمة

- مشاكل DHCP على مفاتيح الوصول الذكية أكثر أو أقل المرتبطة باستخدام عائلة بروتوكول STP لمكافحة الحلقات على منافذ الوصول.

- تخلص من وجود واجهة خادم DHCP في كل VLAN من الموظفين

- حدوث حلقات التبديل المرتبطة بالإدراج غير المصرح به للمفاتيح المدارة / غير المُدارة في الخزانات وتوصيل الأجهزة المختلفة بها

- القائمة تطول وتطول ...

تعتمد خطوة التخطيط - وهي إحدى خصائص حالة شبكتك الحالية ، كما كتبت بالفعل ، على مدى توفر نظام مراقبة عالي الجودة ودرجة توثيقه. في هذه الخطوة ، يجب عليك:

- على الأقل رسم شبكة موجودة لمزيد من التحليل

- جمع البيانات من المعدات:

- حركة المرور في ميناء الجذع

- أخطاء الميناء

- استخدام وحدة المعالجة المركزية واستهلاك الذاكرة على مفاتيح وأجهزة التوجيه

- رسم مخططات L2-L3 بواسطة عناوين VLAN و IP

- رفع الرسوم البيانية طريق الكابل:

- الألياف البصرية والرسوم البيانية عبر الأسلاك

- مخططات توزيع الكابلات النحاسية بين الخادم والأرض

- مخططات توزيع الكابلات النحاسية بين الطوابق والخزائن

- التحقق من عمليات الانتقال الضوئية ولوحات التصحيح في الخادم والخزائن

- تحقق من مخططات الطاقة في خزانات الخادم والأرضيات

- تحقق من وجود UPS والبطارية في المواقع الهامة

- تحليل جميع البيانات

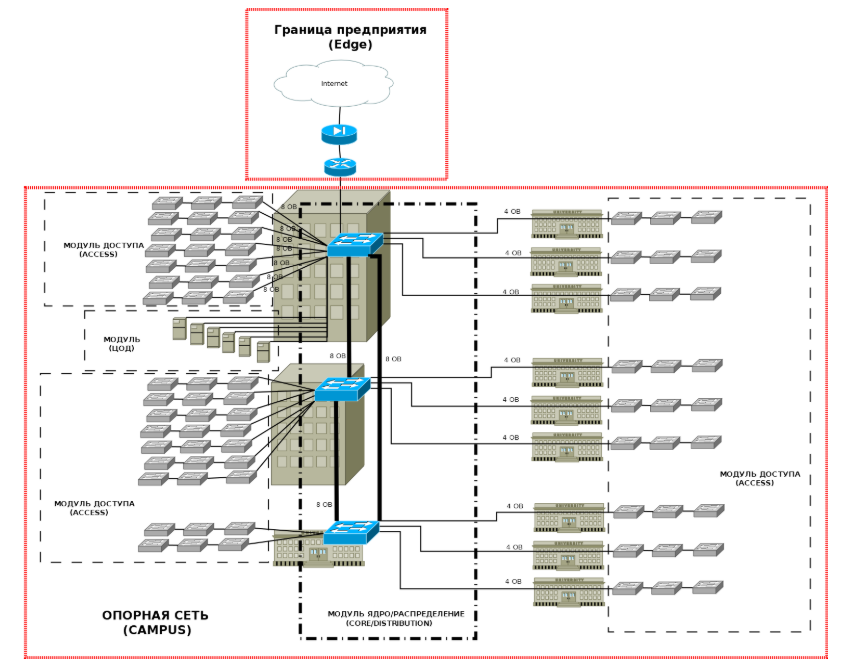

مسترشداً بالبيانات من مرحلة الإعداد ، حصلت على مخطط منطقي تقريبي:

علاوة على ذلك ، باتباع النهج المعياري ، من الضروري إبراز مستويات ووحدات المؤسسة:

لن أتطرق إلى الحدود في هذه المقالة ، لكنني أذكر بإيجاز الأطروحات الأساسية لكل وحدة من وحدات الحرم الجامعي:

- الوصول - في هذا المستوى يجب أن يوفر:

- العدد المطلوب من المنافذ لوصول المستخدم إلى الشبكة

- إنفاذ سياسات الأمن - تصفية حركة المرور والبروتوكولات

- ضغط مجال البث وتجزئة الشبكة باستخدام شبكة محلية ظاهرية

- تنفيذ شبكات محلية ظاهرية منفصلة لحركة الصوت

- دعم جودة الخدمة

- دعم لمنافذ وصول PoE

- دعم البث المتعدد IP

- التسامح مع الخطأ لوصلات الوصلة الصاعدة مع مستوى التوزيع (مرغوب فيه)

- التوزيع - على هذا المستوى يجب توفير:

- العدد المطلوب من المنافذ لتوصيل مفاتيح الوصول

- تجميع وحجز وصلات التبديل الوصول

- توجيه IP

- تصفية الحزمة

- دعم جودة الخدمة

- خطأ التسامح على مستوى الروابط والمعدات وإمدادات الطاقة (مرغوب فيه للغاية)

- جوهر - ينبغي أن توفر:

- تبديل حزمة عالية وسرعة التوجيه

- عدد المنافذ المطلوب لتوصيل مفاتيح التوزيع

- دعم لتوجيه IP وبروتوكولات التوجيه الديناميكية مع تقارب سريع للشبكة

- دعم جودة الخدمة

- وظيفة الأمان لحماية الوصول إلى المعدات وطائرة التحكم

- خطأ التسامح على مستوى المعدات وامدادات الطاقة (مطلوب)

- DPC - يجب أن يوفر مستوى الشبكة لهذه الوحدة:

- روابط الاتصالات عالية السرعة

- العدد المطلوب من المنافذ لربط الخوادم

- حجز روابط الاتصالات بين الخوادم ومفاتيح تبديل مركز البيانات ، وبين محولات مركز البيانات ونواة الشبكة (مطلوب)

- المعدات والطاقة التكرار (مطلوب)

- دعم جودة الخدمة

بعد ذلك ، نحتاج إلى حساب منافذنا وروابط الاتصال الخاصة بنا وتحديد المتطلبات.

مستوى الوصول - مخطط حساب المنفذ

لذلك ، حصلنا على البيانات المتعلقة بتوزيع منافذ الوصول للمباني. أنت الآن بحاجة إلى تحليل متطلبات مستوى الوصول والتعليقات وحلول الخطوط العريضة.

مستوى الوصول - المتطلبات وخيارات الحل

بعد ذلك ، نحسب المنافذ وروابط الاتصالات للمستويات التالية:

مستوى التوزيع

المستوى الأساسي

مستوى مركز البيانات

في الحساب حصلنا على ما يلي:

- مستوى الوصول - يتطلب مفاتيح الوصول إلى 24 و 48 منفذًا ، ويفضل أن يكون ذلك مع منافذ وصول بسرعة 1 جيجابت ومنافذ SFP للوصلة الصاعدة البصرية مع دعم PoE ووظائف واسعة

- في المجموع ، سوف يمنحون 504 منفذ وصول ، والتي سوف تغطي من حيث المبدأ متطلبات المنافذ الاحتياطية ، إذا تقرر استخدام منفذين لكل محطة عمل - هاتف IP ومنفذ بيانات.

- من الممكن استخدام محول واحد مكون من 48 منفذًا في كل طابق مزود بوظيفة PoE ، مما يوفر منافذ وصول للمتطلبات:

- احتياطي - حوالي 102 منفذ احتياطي (22٪) على المباني الرئيسية. للمباني الإضافية أكثر بقليل - 25 ٪.

- المراقبة بالفيديو

- شبكة لاسلكية

- مستوى التوزيع - يتطلب التبديل مع مجموعة من منافذ SFP من 12 إلى 48 منفذًا مع منفذي SFP + على الأقل ، مع إمكانات التراص والوظائف المتقدمة ، فضلاً عن مزودات الطاقة الزائدة.

- مستوى kernel - يتطلب مفاتيح عالية السرعة من 12 إلى 24 منفذًا SFP / SFP + مع دعم للتكديس والتكتلات مع دعم MC-LAG. يجب أن أقول أنه من الممكن استخدام أدوات التوجيه لموازنة حركة المرور. تدعم الأجيال الأخيرة من مفاتيح L3 وأجهزة التوجيه ECMP بموازنة حركة المرور على 4 مسارات أو أكثر بنفس القياس.

- مستوى مركز البيانات - يتطلب التبديل من 8 إلى 24 منفذًا SFP / SFP + مع دعم للتكديس والتكتلات مع دعم MC-LAG.

تحول مخطط الشبكة الهدف في النهاية إلى أن يكون

اختيار مفاتيح المتطرفة لمشروع

حسنًا ، لقد وصلنا إلى النقطة الرئيسية - لحظة اختيار المفاتيح لتنفيذ مشروعنا. مفاتيح Extreme التالية مناسبة للدائرة المستهدفة الناتجة:

* يمكن العثور على مواصفات المفاتيح المختارة في المقالة الأولى من السلسلة - نظرة عامة على المفاتيح المتطرفة

في هذا الصدد ، يمكنني إنهاء المقالة ، لكنني أود إبراز جانبين إضافيين يواجههما أي مهندس عند تطوير شبكته أو ترقيتها:

- العمل مع طرق الكابلات - الألياف وخطوط النحاس

- عنونة IP

التعامل مع الألياف

أعلاه ، قادت مخطط الهدف الذي من الضروري أن يأتي. لتنفيذه ، يلزم توفر عدد الوصلات التالية للمعدات:

عدد الروابط

كما يتضح من الجدول ، فإن الحد الأدنى لعدد الألياف المطلوبة لضمان تحمل الأعطال لمستويات الشبكة (الوحدة الأساسية ، مركز البيانات والتوزيعات في مبنيين) هو 10 قطع.

في مرحلة توصيف الشبكة ، اكتشفنا أن هناك 8 ألياف فقط في الكبل بين المباني. ماذا تفعل في هذه الحالة؟

سأقدم بعض الحلول:

- الخطوة الأولى الواضحة هي استخدام الألياف المجانية في الكبل بين المبنى 1 - المبنى 1 والبناء 1 - المبنى 2 (كما يمكن رؤيته من الجدول - يتم استخدام 2 من 8 ألياف فقط في كل كابل). للقيام بذلك ، يكفي وضع عمليات الانتقال البصرية بين الصلبان في الحالة 1 ، وإذا لزم الأمر ، استخدم وحدات SFP بهامش ميزانية بصرية.

- والخطوة الثانية هي استخدام تكنولوجيا CWDM - ضغط الأطوال الموجية الحاملة داخل ليف واحد. هذه التكنولوجيا أرخص بكثير من DWMD وبسيطة للغاية لتنفيذها. بشكل أساسي ، يتم وضع المتطلبات على جودة الألياف الضوئية وأجهزة الإرسال والاستقبال SFP / SFP + ذات طول وميزانية محددين. كما قلت في مقال سابق ، فإن قدرة المحولات على التعرف على مستقبلات الطرف الثالث يمكن أن تبسط حياتنا وتقلل التكلفة الرأسمالية لبناء كبلات ضوئية إضافية.

- والخطوة الثالثة هي النظر في إمكانية زيادة الألياف عن طريق وضع كابلات بصرية إضافية.

بعد ذلك ، ننظر إلى عدد الألياف بين المباني المزودة بمفاتيح توزيع مثبتة ومكونات إضافية. المباني 2-10. هنا أيضًا ، بعيدًا عن كل شيء بسيط جدًا:

- أولاً ، لا توجد ألياف كافية لتنفيذ مخططنا المستهدف - 2 ألياف لكل مفتاح (كما نذكر ، لدينا كابلات مزودة بـ 4 OV لكل حالة)

- ثانياً ، حتى إذا كان هناك عدد كافٍ من الألياف بين المباني ، يتم استخدام ألياف MMF داخل المباني ، مما لن يسمح لنا بالانضمام إلى ألياف SMF و MMF (أتحدث عن المسافات بين المباني التي يتراوح ارتفاعها بين 300 و 400 متر)

في مثل هذه الحالات ، يمكن النظر في الخيارات التالية:

- توفير كل مفتاح بألياف SMF:

- إذا سمحت المسافة ، يمكنك تمديد حبال تصحيح طويلة إضافية بين المفاتيح. في وقت واحد ، استخدمنا التصحيح بالحبال التي يتراوح طولها بين 30 و 50 م.

- قم بتشغيل كابل SMF صغير الحجم نسبيًا بين الخزانات

- كحل أخير استخدم محولات SMF-MMF المختلفة

- لتقليل الألياف المستخدمة بين المباني ، يمكنك:

- استخدم وظيفة التراص لمفاتيح الوصول إلى x440-G2 - في نفس الوقت استخدم 1 SMF ليف لكل تبديل على الأرض ، والذي يسمح بدلاً من 6 ألياف ومنافذ باستخدام 3 ألياف ومنافذ على كل جانب

- استخدام 2 الألياف لتوصيل التبديل الأول في الفرع والأخير. تجميع الروابط على مفاتيح الوصول إلى الحدود واستخدام بروتوكولات STP في الحلقة الناتجة.

عنونة IP

هنا سأقدم حساب تقريبي لمعالجة دائرتنا.

في الوقت الحالي ، لدينا العديد من شبكات الفئة B - 172.16.0.0/16. عند حساب مساحة عنوان IP ، سأسترشد بالاعتبارات التالية:

- سوف 4 بت من الثماني الثانية تشير المباني - 172.16.0.0/12.

- سيشير الرقم الثماني إلى رقم الطابق للمبنى.

- سيتم تخصيص 3 ثماني = 255 لوصلات من نقطة إلى نقطة من المعدات وشبكة التحكم.

- إدارة VLAN واحدة لكل طابق لإدارة المحولات.

- مستخدم VLAN واحد لكل محول (24 منفذًا في المتوسط).

- VLAN صوت واحد لكل محول (24 منفذًا في المتوسط).

- شبكة محلية ظاهرية واحدة لنظام المراقبة بالفيديو لكل طابق.

- شبكة محلية ظاهرية واحدة لأجهزة Wi-Fi في كل طابق.

حصلت على شيء مثل الجداول التالية:

شبكة 172.16.0.0/14

شبكة 172.20.0.0/14

في الجدول أعلاه ، قدمت فصلًا تقريبيًا للشبكات بين المباني والأرضيات من ناحية والشبكات (المستخدم والإدارة والخدمات) من ناحية أخرى.

في الواقع ، ليس اختيار الشبكة الرمادية 172.16.0.0/12 هو الأفضل ، لأنه يحدنا من عدد الشبكات (من 16 إلى 31) للمباني ، وهناك أيضًا مكاتب بعيدة تحتاج أيضًا إلى قطع كتل الشبكة ، وربما أكثر مثالية سيكون هناك خيار باستخدام شبكات 10.0.0.0/8 ، أو مشاركة شبكات 172.16.0.0/12 (على سبيل المثال ، لاحتياجات المكاتب والخوادم) و 10.0.0.0/8 (لشبكات المستخدمين).

بشكل عام ، يعد النهج المتبع في تخصيص شبكات IP نموذجيًا أيضًا ، وينصح بالالتزام بقواعد تجميع الشبكات الفرعية في شبكة ملخص واحدة بمستويات التوزيع ، وكذلك في أجهزة توجيه الحدود في الفروع البعيدة. يتم ذلك لعدة أسباب:

- لتقليل جداول التوجيه على أجهزة التوجيه

- لتقليل الحمل الإضافي لبروتوكولات التوجيه (جميع أنواع رسائل التحديث ، إذا كانت الشبكات الفرعية غير متوفرة)

- لتبسيط الإدارة وقراءة أفضل لشبكات L3

على الرغم من أنه في النقطتين الأوليتين ، تجدر الإشارة إلى أن قوة أجهزة التوجيه الحديثة أعلى بكثير من تلك التي كانت قبل 15-20 عامًا وتسمح لك باحتواء جداول توجيه كبيرة في ذاكرة الوصول العشوائي الخاصة بك ، وقد انخفضت نسبة السعر وعرض النطاق الترددي لقنوات الاتصال مقارنة مع أسعار أوقات الاستخدام العام للتدفقات E1 / T1 (G.703).

استنتاج

الأصدقاء ، في هذا المقال حاولت أن أتحدث بإيجاز عن المبادئ الأساسية لتصميم شبكات الحرم الجامعي. نعم ، كان هناك الكثير من المواد ، وهذا على الرغم من أنني لم أتطرق إلى مواضيع مثل:

- تنظيم حدود المؤسسة (وهذه قصة أخرى من خلال المحولات ولوح الحدود وجدار الحماية وأنظمة IPS / IDS و DMZ و VPN وأشياء أخرى)

- تنظيم شبكات Wi-Fi

- تنظيم شبكات الصوت عبر بروتوكول الإنترنت

- تنظيم مركز البيانات

- الأمان (وهذا هو أيضًا عالمها المنفصل ، والذي من حيث الحجم والمتطلبات لا يكون أدنى من تصميم البنية الأساسية للشبكة النظيفة ، وفي بعض الأحيان يتفوق عليه)

- هندسة الطاقة

- القائمة تطول وتطول

في الواقع ، يعد تصميم وبناء شبكة مؤسسة مهمة شاقة ، تتطلب الكثير من الوقت والموارد.

ولكني آمل أن يساعدك مقالتي في تقييم وفهم كيفية التعامل مع هذه المهمة في المستوى الأولي.

هذا أبعد ما يكون عن المقال الأخير عن شبكات المتطرفة ، لذلك ترقبوا ( Telegram ، Facebook ، VK ، TS Solution Blog )!