وكتبت جميع وسائل الإعلام تقريبًا عن اختراق مكبرات الصوت الذكية عن بعد باستخدام الليزر الأسبوع الماضي (

أخبار ،

موقع مشروع ،

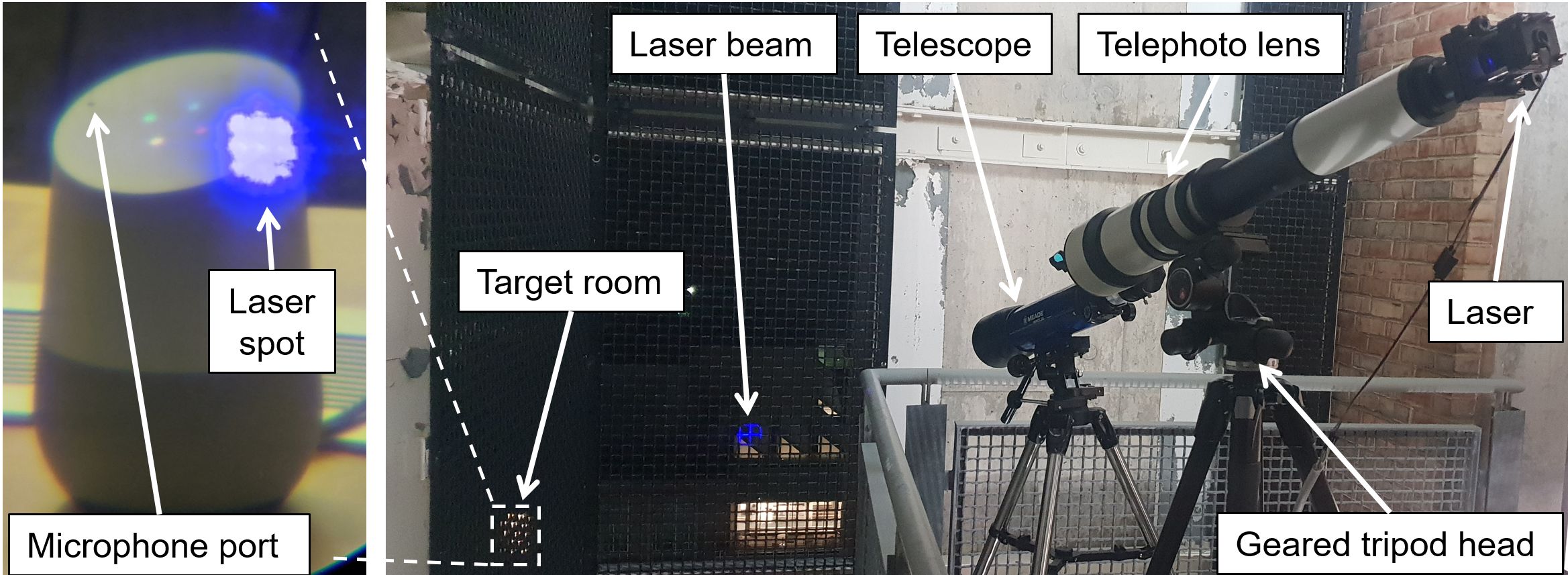

بحث علمي ، منشور على Habré). الفكرة جذابة للغاية: مثل هذا الاختراق في أسلوب أفلام جيمس بوند. أظهر باحثون من جامعات في الولايات المتحدة الأمريكية واليابان كيف يمكنك نقل الأوامر الصوتية إلى مكبر صوت ذكي على مسافة تصل إلى 110 متر (ربما أكثر ، لكن هذا لم يتم التحقق منه) باستخدام حزمة ليزر موجهة. اختبرت الدراسة مكبرات الصوت الذكية Google Home و Amazon Echo ، لكن أي أجهزة قادرة على التعرف على الأوامر الصوتية ومجهزة بميكروفونات

ممس الحساسة للغاية "معرضة للخطر".

هذا كل شيء رائع بالطبع ، ولكن لا تنسى نقطة واحدة مهمة: في الممارسة ، لن يضيء أحد الليزر في الميكروفون باستخدام الليزر. بالإضافة إلى أنه لن يقوم أحد

بقراءة الصورة من شاشة العرض ، مع تحليل الإشعاع الخاص بمصدر الطاقة الخاص به. أظهرت الدراسة مرة أخرى أن المساعدين الصوتيين لديهم نقطة ضعف أساسية فيما يتعلق بتفويض المالك ، وكذلك يمكن تنفيذ الهجوم على مسافة لائقة. وكلما زاد اعتمادنا على دقة أجهزة الكمبيوتر في جميع أنحاء العالم. لا تقتصر هذه المشكلة على الكلام البشري ، ولكن من أجل السلامة ، تلعب قدرة الماكينة على تحديد علامة أو علامات الحد الأقصى للسرعة بدقة على الإسفلت دورًا كبيرًا.

لقد وجد الباحثون أنه ، وفقًا لعدد من الشروط ، تستجيب الميكروفونات الحساسة للأجهزة المنزلية التي يتم تنشيطها صوتيًا لإشعاع الليزر بالطريقة نفسها التي تستجيب بها للصوت. يمكنك تعديل طاقة الإشعاع بحيث ترسل عن بعد الأوامر بصمت ، حتى من خلال نافذة مزدوجة الزجاج ، الأوامر الصوتية إلى الميكروفون. ثم كل هذا يتوقف على قدرات النظام الذكي. يمكنك تخمين الخيارات من "Alexa ، اطلب البيتزا" إلى "Hey Google ، افتح الباب." يتطلب العمل على مسافة كبيرة (من 100 متر) بعض التحضير ، على وجه الخصوص ، دقة تركيز شعاع الليزر لها أهمية حاسمة. تم تحقيق ذلك لاثنين من الأجهزة الـ 18 التي تم فحصها ؛ كانت هناك حاجة إلى معدات خاصة ، لكنها غير مكلفة - يمكن شراء كل شيء على الإنترنت ، ولن تتجاوز الميزانية الإجمالية 500 دولار.

توفر الدراسة روابط لأبحاث سابقة حول هذا الموضوع. بدأ كل شيء بمحاولات بسيطة لتشغيل أمر صوتي على الهاتف الذكي دون علم مالكه. من السهل جدًا القيام بذلك عن طريق تضمين وظائف إضافية في تطبيق لا يتطلب امتيازات خاصة في نظام التشغيل. والخطوة التالية: إخفاء الإشارة الصوتية في الضوضاء بحيث يبدو لشخص عطلًا غير مفهوم ، وتعرّف الأمر على مكبر صوت أو هاتف ذكي. نوبات الموجات فوق الصوتية هي مستوى آخر لا يزعج الشخص على الإطلاق. كان العيب في كل هذه الأساليب هو نطاق العمل المحدود للغاية ، والهجوم بالليزر يحل هذه المشكلة إلى حد ما. يمكنك إرسال أمر عبر نافذة ، من مبنى مجاور ، من سيارة. نعم ، عليك أولاً التركيز بدقة على نقطة مستضعفة ذات مساحة من عملة الروبل ، ولن تتمكن جميع الأجهزة من الهجوم من مسافة طويلة. لذلك ، تتفاعل الهواتف مع الإشعاع أسوأ من السماعات الذكية. ومع ذلك ، يمكنك الاقتراب - بحيث تبقى 20 مترًا للهدف ، أو تزيد من طاقة الليزر.

البيان في بداية المنشور حول عدم وجود أدوات ترخيص لأصحاب المساعد الصوتي ليس صحيحًا تمامًا. في الأجهزة المنزلية ، يتم عادة إيقاف تشغيل القدرة على التعرف على المالك حتى من خلال طبيعة نطق "كلمة الكود" ، في الهواتف الذكية يتم تشغيلها بشكل افتراضي. تم التحايل على هذا القيد باستخدام أداة تحويل النص إلى كلام. في الواقع ، تم إجراء "القوة الغاشمة" - تم استخدام الأصوات المختلفة الناتجة عن الكمبيوتر بالتتابع حتى تم العثور على تطابق. تصف الدراسة طرق لتجاوز وترخيص باستخدام رمز PIN. إذا كان الأمر كذلك ، فيمكنك كسر الحماية - على سبيل المثال ، في المساعد الصوتي للسيارة (يتم ذكر أحدث الأنظمة في سيارات Ford و Tesla) ، مما يتطلب وجود رمز سري لبدء تشغيل المحرك أو فتح الأبواب. وهذا يبدو بالفعل وكأنه هجوم محتمل في الممارسة: يمكنك التألق باستخدام الليزر في سيارة متوقفة في الشارع لفترة طويلة دون جذب انتباه

النظام .

بالإضافة إلى السحر باستخدام الليزر ، توضح الدراسة أن أمان المساعدين الصوتيين يتوافق تقريبًا مع أمان البروتوكولات المبكرة على الإنترنت: فقد كان من المعتاد ذات مرة تلقي البريد عبر بروتوكول POP3 دون تشفير البيانات ، وتمرير كلمات المرور وأرقام بطاقات الائتمان عبر اتصال غير آمن ، وتخزين كلمات مرور المستخدم في قاعدة البيانات المفتوحة أ. تغير كل شيء بعد العديد من الاختراقات والتسريبات الخطيرة ، ثم لم يكتمل بعد الانتقال إلى تأمين اتصالات HTTPS فقط. افترض أنه سيكون هو نفسه مع التحكم الصوتي: في البداية لا يوجد أمان ، لأنه لا يوجد أحد يحاول كسر هذه الأنظمة. أو حاول ، ولكن مع هذه الأساليب غير المرجح علميا. ثم هناك هجمات عملية: سرقة السيارات وسرقة الصوت وما شابه ذلك. وفقط بعد أن تبدأ تقنيات الحماية في التطور. البحث بالليزر هو محاولة لبدء تطوير أساليب الدفاع قبل أن تصبح الهجمات العملية على أنظمة التحكم الصوتي ممكنة.

ماذا حدث:عثر Amazon Ring

على ثغرة أمنية في جرس الباب الذكي أثناء الإعداد الأولي. في هذا الوضع ، تحتاج إلى الاتصال بالجهاز من هاتفك الذكي عبر نقطة وصول غير محمية ونقل معلمات شبكة Wi-Fi المنزلية "العادية". يتم إرسال كلمة المرور من نقطة الوصول بنص واضح ويمكن التنصت عليها على مسافة قصيرة.

يسمح لك عدد من الثغرات الموجودة في أداة تحميل التشغيل

Das U-Boot العالمية

بالتحكم الكامل في الجهاز. يستخدم أداة تحميل التشغيل هذه العديد من الأجهزة ، مثل قارئات Amazon Kindle و Chromebooks وغيرها.

مشكلة عدم

حصانة الأطفال في Office 2016 و 2019 لنظام التشغيل Mac OS X. لا يحظر خيار "حظر تنفيذ جميع وحدات الماكرو دون إخطار" كافة وحدات الماكرو: سيظل رمز XLM يعمل دون علم المستخدم.

تم

إغلاق مجموعة أخرى من الثغرات الخطيرة في برامج تشغيل Nvidia. يمكن رفض الخدمة وتسرب البيانات وتنفيذ التعليمات البرمجية التعسفية.

يشكو نواب الصحفيين

من طلبات الإعلان عن المواقع المزيفة التي تعد مالكي iPhone بإمكانية كسر الحماية (مع عواقب ذلك بالنسبة للضحايا من تثبيت برامج الإعلانات إلى السيطرة على الجهاز من خلال إدارة الأجهزة المحمولة).

تقوم مدونة Kaspersky Lab بمشاركة نتائج التجربة بناءً على أحدث فاصل. هل من الممكن حماية الهاتف المحمول من المراقبة إذا كنت تحمله في كيس من الرقائق؟ المفسد: ممكن ، لكن ستحتاج إلى كيسين.