لقد كتبت هذه المراجعة (أو ، إذا كنت تريد ، دليل للمقارنة) عندما تلقيت تعليمات بمقارنة العديد من الأجهزة من مختلف البائعين فيما بينهم. بالإضافة إلى ذلك ، تنتمي هذه الأجهزة إلى فئات مختلفة. كان من الضروري لفهم بنية وخصائص كل هذه الأجهزة وتشكل "الإطار المرجعي" للمقارنة. سأكون سعيدًا إذا ساعد تقييمي شخصًا ما:

- فهم أوصاف ومواصفات أجهزة التشفير

- تميز خصائص "الورق" عن الخصائص المهمة حقًا في الحياة الواقعية

- تجاوز المجموعة المعتادة من البائعين وقم بتضمين أي منتجات مناسبة لحل المهمة

- اطرح الأسئلة الصحيحة في المفاوضات.

- إنشاء متطلبات المناقصة (RFP)

- فهم الخصائص التي يجب عليك التضحية بها إذا تم تحديد طراز الجهاز

ما يمكن تقديره

من حيث المبدأ ، تنطبق هذه الطريقة على أي أجهزة قائمة بذاتها مناسبة لتشفير حركة مرور الشبكة بين قطاعات Ethernet البعيدة (تشفير المواقع المشتركة). وهذا يعني أن "الصناديق" في علبة منفصلة (جيدًا ، يتم أيضًا تضمين الشفرات / الوحدات الخاصة بالهيكل هنا) ، والتي تتصل عبر منفذ Ethernet واحد أو أكثر بشبكة Ethernet محلية (بالحرم الجامعي) بحركة مرور غير مشفرة ، ومن خلال منفذ آخر (منافذ) - إلى القناة / الشبكة التي يتم من خلالها نقل حركة المرور المشفرة بالفعل إلى شرائح نائية أخرى. يمكن نشر حل التشفير هذا في شبكة خاصة أو شبكة نقل عبر أنواع مختلفة من "النقل" (الألياف الضوئية "المظلمة" ، معدات فصل التردد ، الإيثرنت بتبديلها ، وكذلك "الأسلاك الزائفة" الموضوعة عبر شبكة لها بنية توجيه مختلفة ، وغالبًا ما تكون MPLS) ، باستخدام تقنية VPN أو بدونها.

تشفير الشبكة في شبكة إيثرنت موزعة

تشفير الشبكة في شبكة إيثرنت موزعةيمكن أن تكون الأجهزة نفسها

متخصصة (مخصصة حصريًا للتشفير) أو متعددة الوظائف (مختلطة ،

متقاربة ) ، أي أنها تؤدي أيضًا وظائف أخرى (على سبيل المثال ، جدار حماية أو جهاز توجيه). وتشمل الشركات الأخرى أجهزتهم لمختلف فئات / فئات، ولكن لا يهم - المهم هو ما إذا كانت قادرة على تشفير حركة المرور عبر الموقع، وما الخصائص في الوقت نفسه تمتلك.

في الحالة ذاتها ، أذكرك بأن "تشفير الشبكة" و "تشفير حركة المرور" و "التشفير" هي مصطلحات غير رسمية ، رغم أنها تستخدم غالبًا. في القوانين القانونية التنظيمية الروسية (بما في ذلك تلك التي تقدم GOSTs) من المحتمل ألا تقابلها.

مستويات وسائط التشفير ونقل

قبل متابعة وصف الخصائص نفسها ، والتي سيتم استخدامها للتقييم ، سيكون عليك أولاً التعامل مع شيء واحد مهم ، ألا وهو "مستوى التشفير". لقد لاحظت أنه غالبًا ما يتم ذكره في الوثائق الرسمية للبائعين (في الأوصاف والأدلة وغيرها) وفي المناقشات غير الرسمية (في المفاوضات وفي الدورات التدريبية). هذا هو كل شيء كما لو أن كل يدركون جيدا ما يجري، ولكن أنا شخصيا شهدت بعض الارتباك.

فما هو بالضبط "مستوى التشفير"؟ ومن الواضح أننا نتحدث عن عدد من المستويات المرجعية نموذج شبكة OSI / ISO، الذي التشفير. نقرأ GOST R ISO 7498-2–99 "تكنولوجيا المعلومات. ربط النظم المفتوحة. النموذج المرجعي الأساسي. الجزء 2. بنية أمن المعلومات ". من هذا المستند ، يمكن فهم أن مستوى خدمة السرية (إحدى الآليات التي تشفيرها بالتحديد) هو مستوى البروتوكول ، كتلة بيانات الخدمة ("الحمولة" ، بيانات المستخدم) المشفرة. وإلا كيف هو مكتوب في معيار، وخدمة يمكن تقديمها سواء على الصعيد نفسه، "من تلقاء نفسها"، وبمستوى أقل (حتى، على سبيل المثال، غالبا ما يتم تنفيذه في MACsec).

في الممارسة العملية ، يمكن وضع طريقتين لنقل المعلومات المشفرة عبر الشبكة (يتبادر IPsec إلى الذهن على الفور ، ولكن توجد نفس الأوضاع أيضًا في البروتوكولات الأخرى). في وضع

النقل (أحيانًا ما يطلق عليه أيضًا الأصلي) ، يتم تشفير كتلة بيانات

الخدمة فقط ، وتظل الرؤوس "مفتوحة" ، غير مشفرة (تتم إضافة حقول إضافية في بعض الأحيان مع معلومات الخدمة الخاصة بخوارزمية التشفير ، وتعديل الحقول الأخرى وإعادة فرزها). في وضع

النفق، وحدة البيانات

بروتوكول كامل (أي حزمة نفسه) مشفرة ومغلفة في وحدة خدمة البيانات من نفس أو مستوى أعلى، وهذا هو، ويحيط بها العناوين الجديدة.

في حد ذاته، ومستوى التشفير بالتعاون مع بعض اسطة نقل ليست جيدة أو سيئة، لذلك لا نستطيع أن نقول، على سبيل المثال، L3 في واسطة النقل هو أفضل من النفق L2. ببساطة ، تعتمد العديد من الخصائص عليها ، وفقًا للأجهزة التي يتم تقييمها. على سبيل المثال ، المرونة والتوافق. للعمل في شبكة L1 (بت تيار إعادة الإرسال)، وL2 (إطار التبديل) وL3 (حزمة التوجيه) في واسطة النقل، وتبحث عن الحلول التي تشفير في الوقت نفسه أو مستوى أعلى (معلومات العنوان وإلا سيتم تشفيرها، والبيانات لن تحصل على الوجهة) ووضع نفق يسمح لك للتغلب على هذا القيد (ولو التضحية الخصائص المهمة الأخرى).

وسائط تشفير النقل والنفق L2

وسائط تشفير النقل والنفق L2الآن دعنا ننتقل إلى تحليل الخصائص.

إنتاجية

بالنسبة لتشفير الشبكة ، يعتبر الأداء مفهومًا متعدد الأبعاد معقدًا. حتى يحدث ذلك نموذج معين، التفوق في الأداء واحدة مميزة هو أقل شأنا من غيرها. لذلك ، من المفيد دائمًا مراعاة جميع مكونات أداء التشفير وتأثيرها على أداء الشبكة وتطبيقاتها. هنا يمكنك رسم تشبيه مع سيارة ، والتي لا تمثل الحد الأقصى للسرعة أهمية لها فحسب ، بل أيضًا وقت التسارع إلى "المئات" ، واستهلاك الوقود وما إلى ذلك. خصائص الأداء للشركات البائع وعملائها المحتملين تولي اهتماما كبيرا. كقاعدة عامة ، هو الأداء الذي يحتل المرتبة في خط بائعي أجهزة التشفير.

فمن الواضح أن الأداء يعتمد على مدى تعقيد الشبكة وعمليات التشفير التي أجريت على الجهاز (بما في ذلك مدى تضفي هذه المهام أنفسهم إلى الموازاة وخط الأنابيب) وعلى أداء الجهاز وجودة البرمجيات المدمجة. لذلك، في الموديلات القديمة تستخدم أكثر إنتاجية "الحديد"، وأحيانا أنه من الممكن أن التحديثية معالجات إضافية وحدات الذاكرة. هناك عدة طرق لتنفيذ وظائف التشفير: على وحدة معالجة مركزية عالمية (CPU) ، أو دائرة متكاملة مخصصة مخصصة (ASIC) ، أو على دائرة متكاملة منطق قابلة للبرمجة (FPGA). كل نهج له ايجابيات وسلبيات. على سبيل المثال ، يمكن أن تصبح وحدة المعالجة المركزية عنق الزجاجة في التشفير ، خاصةً إذا لم يكن لدى المعالج إرشادات متخصصة لدعم خوارزمية التشفير (أو إذا لم يتم استخدامها). تفتقر الدوائر الدقيقة المتخصصة إلى المرونة ؛ فليس من الممكن دائمًا "إعادة تحميلها" لتحسين الأداء أو إضافة ميزات جديدة أو إزالة الثغرات الأمنية. بالإضافة إلى ذلك ، يصبح استخدامها مربحًا فقط مع وجود كميات كبيرة من الإنتاج. هذا هو السبب في أن "الوسط الذهبي" أصبح شائعًا للغاية - استخدام FPGA (FPGA باللغة الروسية). على FPGA يتم إنشاء ما يسمى مسرعات التشفير - المدمج في أو المكونات في وحدات الأجهزة المتخصصة لدعم عمليات التشفير.

نظرًا لأننا نتحدث بالتحديد عن تشفير

الشبكة ، فمن المنطقي أن يتم قياس أداء الحلول بنفس القيم التي يتم بها قياس أجهزة الشبكة الأخرى - عرض النطاق الترددي ونسبة فقدان الإطار والكمون. يتم تعريف هذه القيم في RFC 1242. بالمناسبة ، لا يوجد شيء مكتوب حول هذا الاختلاف المتذبذب الذي غالبًا ما يذكر في هذا الطلب كيف تقيس هذه القيم؟ موافق عليه في أي معايير (نوع رسمي أو غير رسمي RFC) خصيصًا لتشفير الشبكة ، لم أجد طريقة. سيكون من المنطقي استخدام المنهجية الخاصة بأجهزة الشبكة ، المنصوص عليها في معيار RFC 2544. يتبعه العديد من البائعين - كثير ، ولكن ليس جميعهم. على سبيل المثال ، يتم تقديم اختبار حركة المرور في اتجاه واحد فقط بدلاً من الاثنين ، على النحو

الموصى به من قبل المعيار. حسنا

لا يزال قياس أداء أجهزة تشفير الشبكة له خصائصه الخاصة. أولا، صحيح أداء جميع القياسات لزوج من الأجهزة: في خوارزميات التشفير أقل ومتماثل، والتأخر، وفقدان الحزمة في التشفير وفك التشفير ليست متساوية بالضرورة. ثانياً ، من المنطقي قياس دلتا ، وتأثير تشفير الشبكة على الأداء الكلي للشبكة ، ومقارنة تكوينين مع بعضهما البعض: بدون وبدون أجهزة تشفير. أو ، كما في حالة الأجهزة الهجينة التي تجمع بين العديد من الوظائف بالإضافة إلى تشفير الشبكة ، مع وبدون تشفير. قد يكون هذا التأثير مختلفًا ويعتمد على مخطط اتصال أجهزة التشفير ، وعلى أوضاع التشغيل ، وأخيرا على طبيعة حركة المرور. على وجه الخصوص ، تعتمد العديد من معلمات الأداء على طول الحزم ، وهذا هو السبب في مقارنة أداء الحلول المختلفة ، وكثيراً ما يستخدمون رسومات بيانية لاعتماد هذه المعلمات على طول الحزم ، أو يستخدمون IMIX - توزيع حركة المرور حسب أطوال الرزم ، وهو ما يعكس تقريباً الرزمة الحقيقية. إذا أخذنا نفس التكوين الأساسي للمقارنة دون تشفير ، فيمكننا مقارنة حلول تشفير الشبكة المطبقة بطرق مختلفة ، دون الخوض في هذه الاختلافات: L2 مع L3 ، المخزن وإعادة التوجيه (المخزن وإعادة التوجيه) ) مع قطع ، المتخصصة مع التقارب ، GOST مع AES وهلم جرا.

خطة الأسلاك لاختبار الأداء

خطة الأسلاك لاختبار الأداءالسمة الأولى التي نوليها الاهتمام هي "سرعة" جهاز التشفير ، أي عرض النطاق الترددي لواجهات شبكته ، ومعدل البت. يتم تعريفه بواسطة معايير الشبكة التي تدعمها واجهات. بالنسبة للإيثرنت ، الأرقام المعتادة هي 1 جيجابت / ثانية و 10 جيجابت / ثانية. ولكن، كما نعلم، في أي أقصى شبكة

النطاق الترددي النظري (الإنتاجية) في كل من مستوياته دائما أقل عرض النطاق الترددي: جزء من الفرقة "استهلاك" فترات الإطار، العناوين الرسمية، وهلم جرا. إذا كان الجهاز قادرًا على استقبال ومعالجة (في حالتنا ، تشفير أو فك تشفير) ونقل الحركة بأقصى سرعة لواجهة الشبكة ، أي مع الحد الأقصى للنطاق الترددي النظري لهذا المستوى من طراز الشبكة ، فإنهم يقولون إنه يعمل

بسرعة الخط . لهذا الغرض، يتم فقدان الجهاز، لا إسقاط الحزم مع أي من حجمها وأي حال التكرار. إذا كان جهاز التشفير لا يدعم التشغيل بسرعة الخط ، فسيتم الإشارة إلى الحد الأقصى لعرض النطاق الترددي في نفس غيغا بايت في الثانية (مع الإشارة في بعض الأحيان إلى طول الحزم - كلما كانت الحزم أقصر ، كان عرض النطاق الترددي أقل عادة). من المهم للغاية أن نفهم أن الحد الأقصى لعرض النطاق الترددي هو الحد الأقصى

المفقود (حتى لو كان بإمكان الجهاز "ضخ" حركة المرور عبر نفسه بسرعة أعلى ، ولكن في الوقت نفسه فقد بعض الحزم). بالإضافة إلى ذلك ، تحتاج إلى الانتباه إلى حقيقة أن بعض البائعين يقيسون النطاق الترددي الكلي بين جميع أزواج المنافذ ، وبالتالي فإن هذه الأرقام لا تعني الكثير إذا كانت كل حركة المرور المشفرة تمر عبر منفذ واحد.

أين العمل في سرعة الخط (أو ، دون فقدان الحزمة) مهم بشكل خاص؟ في القنوات ذات النطاق الترددي العالي والتأخير الطويل (على سبيل المثال ، القمر الصناعي) ، حيث يجب عليك تعيين حجم نافذة TCP كبيرة للحفاظ على سرعة نقل عالية ، وحيث يقلل فقدان الحزمة بشكل كبير من أداء الشبكة.

ولكن ليس كل النطاق الترددي يستخدم لنقل البيانات المفيدة. علينا أن نحسب حساب ما يسمى عرض النطاق الترددي (النفقات العامة). هذا جزء من عرض النطاق الترددي لجهاز التشفير (في المئة أو بالبايت لكل رزمة) ، والتي فقدت بالفعل (لا يمكن استخدامها لنقل بيانات التطبيق). تنشأ النفقات العامة ، أولاً ، بسبب الزيادة في الحجم (الإضافات ، "الحشو") لحقل البيانات في حزم الشبكة المشفرة (يعتمد على خوارزمية التشفير وطريقة تشغيلها). ثانياً ، نظرًا للزيادة في طول رؤوس الرزم (وضع النفق ، وإدراج الخدمة في بروتوكول التشفير ، والإدخال الذاتي ، وما إلى ذلك ، اعتمادًا على البروتوكول والوضع ، وعمل التشفير ووضع الإرسال) - عادة ما تكون هذه النفقات العامة هي الأهم بالنسبة لها إيلاء الاهتمام في المقام الأول. ثالثًا ، بسبب تجزئة الحزمة عند تجاوز الحد الأقصى لحجم كتلة البيانات (MTU) (إذا كان يمكن للشبكة تقسيم حزمة باستخدام وحدتي MTU تجاوزتها ، مع تكرار رؤوسها). رابعا، بسبب ظهور في شبكة (مراقبة) الاتجار خدمة إضافية بين تشفير الجهاز (لتبادل المفاتيح والأنفاق التثبيت، وما إلى ذلك). الحمل المنخفض مهم عندما تكون سعة القناة محدودة. هذا واضح بشكل خاص على حركة المرور من الحزم الصغيرة ، على سبيل المثال ، الحمل الصوتي هناك يمكن أن "يأكل" أكثر من نصف سرعة القناة!

قدرة

قدرةأخيرًا ، لا يزال هناك

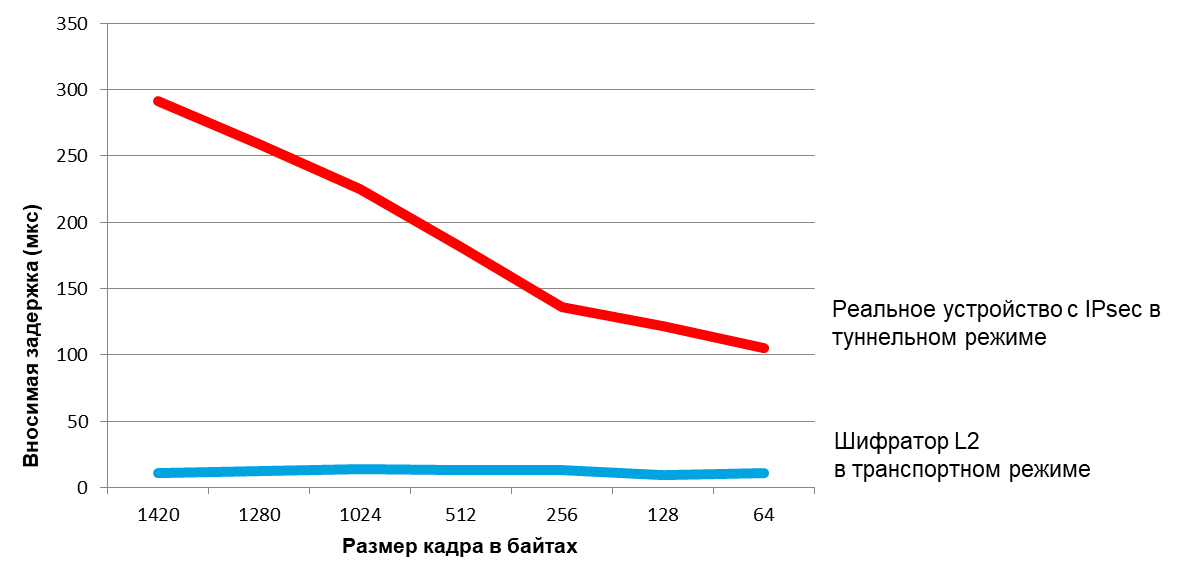

تأخير في الإدخال - الفرق (في كسور الثانية) في تأخير الشبكة (الوقت الذي تستغرقه البيانات للانتقال من دخول الشبكة إلى الخروج منها) بين نقل البيانات بدون تشفير الشبكة ومعه. بشكل عام ، كلما كان زمن الوصول ("الكمون") الخاص بالشبكة أصغر ، كلما أصبح التأخير الذي أحدثته أجهزة التشفير أكثر أهمية. يتم تقديم التأخير من خلال عملية التشفير نفسها (يعتمد ذلك على خوارزمية التشفير وطول الكتلة ووضع عملية التشفير ، وكذلك على جودة تنفيذها في البرنامج) ، وكذلك معالجة حزمة الشبكة في الجهاز. يعتمد تأخير الإدراج على كل من وضع معالجة الحزمة (من البداية إلى النهاية أو "الحفظ والإرسال") وأداء المنصة (تنفيذ "الأجهزة" على FPGA أو ASIC ، كقاعدة عامة ، هو أسرع من "البرنامج" على وحدة المعالجة المركزية). تشفير L2 دائمًا ما يكون له تأخير إدخال أقل من تشفير L3 أو L4: التأثير هو أن الأجهزة المشفرة على L3 / L4 غالباً ما تكون متقاربة. على سبيل المثال ، بالنسبة لتشفير Ethernet عالي السرعة المطبق على FPGA والتشفير على L2 ، يكون التأخير الناجم عن عملية التشفير ضئيلًا إلى حد كبير - في بعض الأحيان عندما يتم تمكين التشفير على زوج من الأجهزة ، يتناقص التأخير الكلي الذي يتم تقديمه بواسطة هذه الأجهزة! تأخير منخفض مهم حيث تعادل مع مجموع التأخير في القناة، بما في ذلك إشارة تأخير نشر، وهي عبارة عن 5 ميكروثانية لكل كيلومتر. بمعنى أنه يمكننا القول أنه بالنسبة للشبكات الحضرية (عشرات الكيلومترات) ، يمكن أن تحل المشكلات بالجزئية البالغة الصغر كثيرًا. على سبيل المثال ، لتكرار قاعدة البيانات المتزامنة ، التداول عالي التردد ، نفس blockchain.

تأخير الإدراج

تأخير الإدراجالتدرجية

يمكن للشبكات الموزعة الكبيرة أن تشمل عدة آلاف من العقد وأجهزة الشبكة ، ومئات شرائح الشبكات المحلية. من المهم ألا تفرض حلول التشفير قيودًا إضافية على حجم الشبكة الموزعة وطوبولوجيتها. وهذا ينطبق في المقام الأول إلى العدد الأقصى من العقد وعناوين الشبكات. يمكن مواجهة هذه القيود ، على سبيل المثال ، عند تنفيذ طوبولوجيا متعددة النقاط محمية بواسطة شبكة تشفير (مع اتصالات أو أنفاق آمنة مستقلة) أو تشفير انتقائي (على سبيل المثال ، حسب رقم البروتوكول أو VLAN). إذا تم استخدام عنوان الشبكة (MAC، IP، VLAN ID) كمفاتيح في الجدول، وعدد الصفوف التي محدودة، وهنا، يبدو أن هذه القيود.

بالإضافة إلى ذلك ، غالبًا ما يكون للشبكات الكبيرة عدة مستويات هيكلية ، بما في ذلك شبكة أساسية ، ولكل منها مخطط معالجة خاص به وسياسة توجيه خاصة به. لتنفيذ هذا النهج غالبا ما تستخدم الأشكال إطار الخاصة (مثل Q-في-Q أو MAC في وMAC) البروتوكولات وتحديد الطرق. من أجل عدم إعاقة إنشاء مثل هذه الشبكات ، يجب أن تتعامل أجهزة التشفير مع هذه الإطارات بشكل صحيح (وهذا يعني أن قابلية التوسع تعني التوافق - أكثر على ذلك أدناه).

مرونة

نحن هنا نتحدث عن دعم التكوينات المختلفة ، مخططات الأسلاك ، الطبولوجيا ، وأكثر من ذلك. على سبيل المثال ، بالنسبة إلى الشبكات التي تعمل بتبديلها استنادًا إلى تقنيات Carrier Ethernet ، فإن هذا يعني دعم أنواع مختلفة من الاتصالات الافتراضية (E-Line و E-LAN و E-Tree) وأنواع مختلفة من الخدمة (سواء على المنافذ أو VLAN) وتقنيات نقل مختلفة (فهي المدرجة بالفعل أعلاه). وهذا يعني أن الجهاز يجب أن يكون قادرًا على العمل في وضع خطي (من نقطة إلى نقطة) ووضع نقاط متعددة ، وإنشاء أنفاق منفصلة لشبكات محلية ظاهرية مختلفة ، والسماح بتوصيل الحزمة غير المرتبة داخل القناة الآمنة. تتيح لك القدرة على اختيار أوضاع تشغيل مختلفة للشفرات (بما في ذلك مع أو بدون مصادقة المحتوى) وأنماط مختلفة من نقل الحزمة موازنة القوة والأداء حسب الظروف الحالية.

ومن المهم أيضا أن الدعم والشبكات الخاصة، والمعدات التي تنتمي إلى نفس المؤسسة (أو يؤجرها)، والمشغل، قطاعات المختلفة التي يتم تشغيلها من قبل شركات مختلفة. من الجيد أن يسمح لك الحل بإدارة كل من الموارد الخاصة بك والمؤسسة الخارجية (وفقًا لنموذج الخدمة المدارة). – ( ) (), . , .

- , – , , . « », , « », – ( ).

– . , , . , , , , , . , . –

« » (bump-in-the-wire), , , . : - , «» ( , ). , – . « »

,

– . , , , - . . , ( ) (« ») .

, , . . . , . , «» . , , .

– . , , - , . , ( , - ) ( ). –

(out-of-band) , ,

(in-band) , , . , . , . . / . PKI – .

. , IEEE, , , , Cisco. :

,

( - ). . PHY (, , ), Ethernet MTU, L3 ( TCP/IP).

( ), ( ) ( ).

, . .

, , , . . L1 .

L2 Ethernet 802.1ae (MACsec),

(end-to-end),

, «» (hop-by-hop) , , , (, ). , 2018 802.1ae , - . , L2, , ( , ) ( ).

(L3 L4) , IPsec TLS, . , – , . , L3/L4. , , .

, . ( ), . ( ), ( ), , «» .

, , -, . , (, Gartner) (, , TCO). ,

, , (, ),

( ). , . -: , , «» / , - . , , « » : . , , TCO – .

– . , . , , . . , . , ( / ). , ( ), , , , , , , . , , , , ( ). ? : ( ) ), . – .

– , ( ).

– . « » , ( , ), , , . : , , .

, – , . , «», «», .

, -

p – , r – , «» . , , .

.