المذيع: سيداتي وسادتي ، هذا الأداء مضحك للغاية وممتع للغاية ، اليوم سنتحدث عن أشياء حقيقية يتم ملاحظتها على الإنترنت. تختلف هذه المحادثة قليلاً عن تلك التي اعتدنا عليها في مؤتمرات Black Hat لأننا سنتحدث عن كيفية كسب المهاجمين المال من هجماتهم.

سوف نعرض عليك بعض الهجمات المثيرة للاهتمام التي يمكن أن تحقق ربحًا ، ونتحدث عن الهجمات التي حدثت بالفعل في تلك الليلة عندما مررنا Jägermeister ونفذنا عاصفة دماغية. كان الأمر ممتعًا ، لكن عندما استيقظنا قليلاً ، تحدثنا إلى أشخاص يشاركون في عملية تحسين محركات البحث وتعلموا حقًا أن الكثير من الناس يكسبون أموالًا من هذه الهجمات.

أنا مجرد مدير متوسط المستوى بلا عقول ، ولذا فإنني أتخلى عن مقعدي وأريد أن أقدم لكم جيريمي وتري ، وهما أكثر ذكاءً مني. يجب أن يكون لدي مقدمة ذكية ومضحكة ، لكنها ليست موجودة ، لذلك سأعرض هذه الشرائح بدلاً من ذلك.

تظهر الشاشة شرائح تمثل جيريمي غروسمان وتري فورد.

تم تسمية جيريمي غروسمان ، مؤسس CTO لـ WhiteHat Security ، من بين أفضل 25 مديرًا تجريبيًا من قبل InfoWorld في عام 2007 ، والمؤسس المشارك لاتحاد أمان تطبيقات الويب والمؤلف المشارك لهجمات البرمجة النصية عبر المواقع.

Trey Ford هو مدير قسم الحلول المعمارية WhiteHat Security ، ولديه 6 سنوات من الخبرة كمستشار أمن لشركات Fortune 500 ، وأحد مطوري معيار أمان بيانات بطاقة الدفع PCI DSS.

أعتقد أن هذه الصور تعوض عن قلة فكاهي. على أي حال ، آمل أن تستمتع بأدائها ، وبعد ذلك ستفهم كيفية استخدام هذه الهجمات على الإنترنت لكسب المال.

جيريمي غروسمان: مساء الخير ، أشكركم جميعًا على حضوركم. ستكون محادثة ممتعة للغاية ، على الرغم من أنك لن ترى هجومًا في يوم صفر أو تقنية جديدة رائعة. سنحاول فقط أن نقول بشكل مثير للاهتمام الأشياء الحقيقية التي تحدث كل يوم والسماح للأشرار بـ "طهي" الكثير من المال.

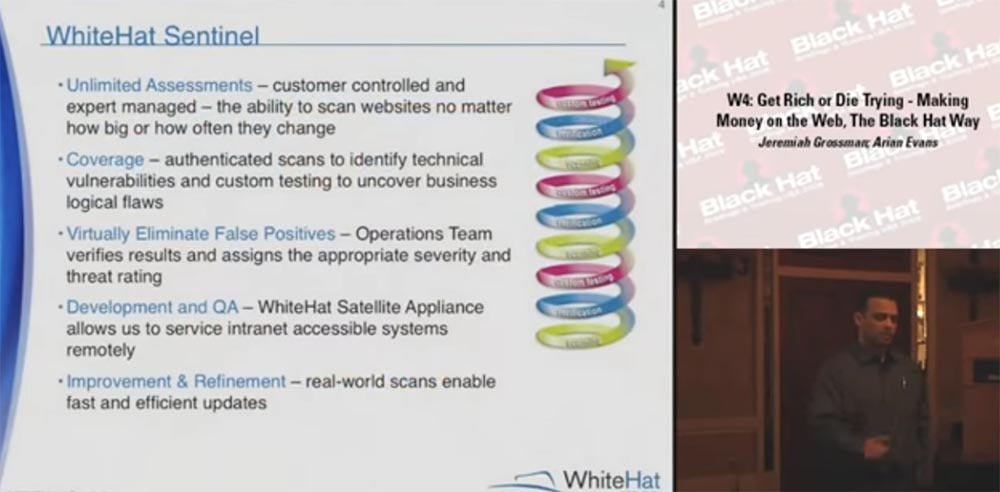

نحن لا نسعى جاهدين لإقناعكم بما هو مبين في هذه الشريحة ، ولكن ببساطة شرح ما تقوم به شركتنا. لذلك ، القبعة البيضاء الحارس ، أو "القبعة البيضاء الحارس" هي:

- عدد غير محدود من التصنيفات - التحكم وإدارة مواقع العملاء بشكل خبير ، والقدرة على مسح المواقع بغض النظر عن حجمها وتواتر التغييرات ؛

- مسح ضوئي واسع النطاق للمواقع لاكتشاف الثغرات التقنية واختبار المستخدم للكشف عن الأخطاء المنطقية في مجالات الأعمال التي لم يتم الوصول إليها ؛

- القضاء على النتائج الإيجابية الخاطئة - تقوم فرقة العمل لدينا بالتحقق من النتائج وتعيين الخطورة المناسبة وتقييم التهديدات ؛

- التطوير ومراقبة الجودة - يتيح نظام WhiteHat Satellite Appliance خدمة أنظمة العملاء عن بُعد من خلال الوصول إلى الشبكة الداخلية ؛

- التحسين والتحسين - يتيح لك المسح الواقعي تحديث النظام بسرعة وكفاءة.

لذلك ، نحن نجري تدقيقًا على أي مواقع في العالم ، ولدينا أكبر فريق من خبراء بيع تطبيقات الويب ، ونجري 600-700 اختبارات تقييم كل أسبوع ، وجميع البيانات التي ستراها في هذا العرض التقديمي مأخوذة من تجربتنا في أداء هذا النوع من العمل.

في الشريحة التالية ، ترى أفضل 10 أنواع من الهجمات الشائعة على المواقع العالمية. يُظهر النسبة المئوية لضعف بعض الهجمات. كما ترون ، 65 ٪ من جميع المواقع عرضة للبرمجة النصية عبر المواقع ، 40 ٪ تسمح تسرب المعلومات ، 23 ٪ عرضة للخداع المحتوى. بالإضافة إلى البرمجة النصية للمواقع المشتركة ، تعتبر عمليات حقن SQL واستعلامات المواقع المتقاطعة المزيفة سيئة السمعة ، وهي ليست من بين المراكز العشرة الأولى لدينا ، شائعة. ولكن في هذه القائمة ، توجد هجمات بأسماء مقصورة على فئة معينة ، حيث يتم استخدام وصفات غامضة وتكمن خصوصيتها في حقيقة أنها موجهة ضد شركات معينة.

هذه هي العيوب في المصادقة ، والعيوب في عملية الترخيص ، تسرب المعلومات ، وهلم جرا.

تتحدث الشريحة التالية عن الهجمات على منطق العمل. ضمان الجودة تتجاهلهم فرق ضمان الجودة عادةً. إنهم يختبرون ما يجب أن يفعله البرنامج ، وليس ما يمكنه القيام به ، ثم يمكنك رؤية أي شيء. الماسحات الضوئية ، كل هذه الألواح البيضاء / السوداء / الرمادية ، (الصناديق البيضاء / السوداء / الرمادية) ، كل هذه الصناديق متعددة الألوان غير قادرة على اكتشاف هذه الأشياء في معظم الحالات ، لأنها مثبتة ببساطة في سياق ما قد يكون الهجوم أو ما يحدث يبدو عندما يحدث ذلك. لديهم نقص في الذكاء ولا يعرفون ما إذا كان أي شيء يعمل على الإطلاق أم لا.

الأمر نفسه ينطبق على أنظمة كشف التسلل IDS وجدران الحماية WAF على مستوى التطبيق ، والتي تفشل أيضًا في اكتشاف العيوب في منطق الأعمال لأن طلبات HTTP تبدو طبيعية تمامًا. سنعرض لك أن الهجمات المتعلقة بأوجه القصور في منطق الأعمال تنشأ بشكل طبيعي تمامًا ، فلا يوجد أي متسللين ولا مفسرين وغيرهم من الغرائب ، إنهم يشبهون العمليات الطبيعية. والأهم من ذلك ، أن الأشرار يحبون هذه الأنواع من الأشياء لأن عيوب منطق العمل تجعلهم أموالاً. إنهم يستخدمون XSS و SQL و CSRF ، ولكن لتنفيذ هجمات من هذا النوع أصبحت أكثر صعوبة ، ونحن نرى أنه على مدى 3-5 سنوات الماضية أصبحت أقل. لكنها لن تختفي من تلقاء نفسها ، لأن التدفقات العازلة لن تذهب إلى أي مكان. ومع ذلك ، يفكر الأشرار في كيفية استخدام هجمات أكثر تطوراً ، لأنهم يعتقدون أن "الأشرار حقًا" يحاولون دائمًا جني الأموال من هجماتهم.

أرغب في عرض حيل حقيقية لك ، ويمكنك اصطحابها إلى ترسانتك لاستخدامها بالطريقة الصحيحة لحماية عملك. هدف آخر من عرضنا هو أنك قد تتساءل عن الأخلاق.

استطلاعات الرأي والاستطلاعات عبر الإنترنت

لذلك ، في بداية مناقشة أوجه القصور في منطق الأعمال ، دعونا نتحدث عن الاستطلاعات عبر الإنترنت. استطلاعات الرأي على الإنترنت هي الطريقة الأكثر شيوعًا لمعرفة الرأي العام أو التأثير عليه. سنبدأ مع ربح قدره 0 دولار ثم نأخذ في الاعتبار نتيجة استخدام مخططات الاحتيال لمدة 5 و 6 و 7 أشهر. لنبدأ بمسح بسيط للغاية. أنت تعرف أن الاستطلاعات عبر الإنترنت تتم بواسطة كل موقع جديد وكل مدونة وكل بوابة أخبار. علاوة على ذلك ، لا يوجد مكان واحد كبير جدًا أو ضيق جدًا ، لكننا نريد أن نرى الرأي العام في مناطق محددة.

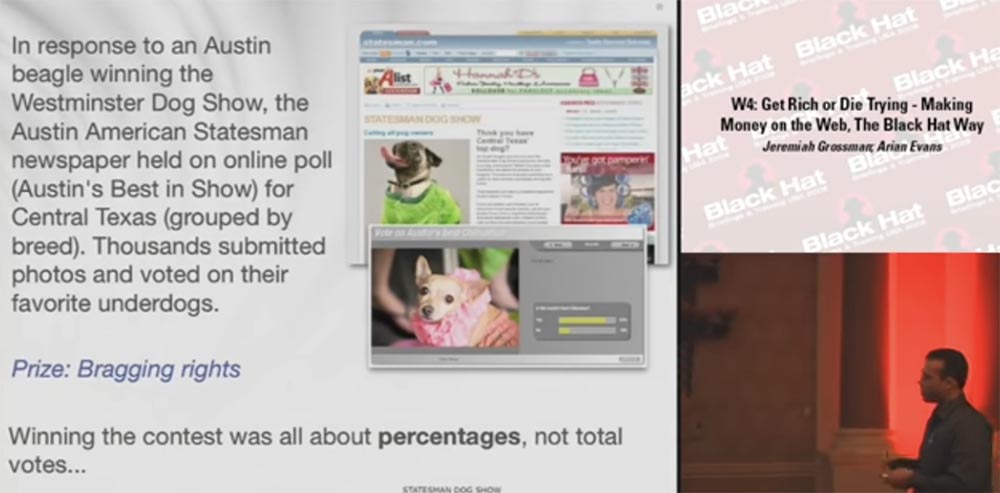

أود أن ألفت انتباهكم إلى دراسة استقصائية واحدة أجريت في أوستن ، تكساس. منذ أن فاز أوستن بيغل بجائزة Westminster Dog Show ، قرر أوستن أمريكان ستيتسمان إدارة أفضل عرض أوستن على الإنترنت (أفضل سلالة) لأصحاب الكلاب في وسط تكساس. أرسل الآلاف من أصحاب الصور وصوتوا لمفضلتهم. كما هو الحال في العديد من استطلاعات الرأي الأخرى ، لم تكن هناك جائزة سوى الحق في عرض حيوانك الأليف.

للتصويت ، تم استخدام تطبيق نظام الويب 2.0. قمت بالنقر فوق "نعم" إذا كنت تحب الكلب ومعرفة ما إذا كان أفضل كلب في سلالة أم لا. وبالتالي ، قمت بالتصويت على عدة مئات من الكلاب المنشورة على الموقع كمرشحين للفائز بالعرض.

مع طريقة التصويت هذه ، كان من الممكن 3 أنواع من الغش. الأول هو عدد لا يحصى من الأصوات ، عندما تصوت لنفس الكلب مرارًا وتكرارًا. انها بسيطة جدا. الطريقة الثانية هي التصويت السلبي المتعدد عند التصويت لعدد كبير من المرات ضد كلب منافس. كانت الطريقة الثالثة هي أنك في اللحظة الأخيرة من المسابقة ، وضعت كلبًا جديدًا ، وصوتت لصالحها ، بحيث كانت فرصة الحصول على أصوات سلبية ضئيلة ، وفزت بالحصول على أصوات إيجابية بنسبة 100٪.

علاوة على ذلك ، تم تحديد النصر كنسبة مئوية ، وليس من خلال إجمالي عدد الأصوات ، وهذا يعني أنه لا يمكنك تحديد أي من الكلاب سجلت أكبر عدد ممكن من التصنيفات الإيجابية ، تم حساب النسبة المئوية فقط من التصنيفات الإيجابية والسلبية لكلب معين. فاز الكلب مع أفضل نسبة إيجابية / سلبية.

وطلب منه صديق زميل هانسن روبرت "RSnake" مساعدته في تشيهواهوا تايني في الفوز بالمنافسة. أنت تعرف روبرت ، إنه من أوستن. قام ، بصفته متسللًا فائقًا ، بإغلاق وكيل Burp وسلك طريق المقاومة الأقل. لقد استخدم أسلوب الغش رقم 1 ، بعد أن قادها خلال دورة التجشؤ على مئات أو آلاف الطلبات ، مما أدى إلى حصول الكلب على 2000 صوت إيجابي ووضعها في المرتبة الأولى.

ثم استخدم أسلوب الغش رقم 2 ضد منافسه تايني ، الملقب بتشو. في الدقائق الأخيرة من المسابقة ، ألقى 450 صوتًا ضد تشوتشو ، مما عزز مكانة تيني في المرتبة الأولى بنسبة تصويت بأكثر من 2: 1 ، ومع ذلك ، في نسبة المراجعات الإيجابية والسلبية ، لا يزال تيني يخسر. في هذه الشريحة ، ترى وجهًا جديدًا لمجرم عبر الإنترنت محبط من هذه النتيجة.

نعم ، لقد كان سيناريو مثيرًا للاهتمام ، لكنني أعتقد أن صديقتي لم تحب هذا الأداء. أردت فقط الفوز في مسابقة تشيهواهوا في أوستن ، ولكن كان هناك شخص ما كان يحاول "اختراقك" وفعل الشيء نفسه. حسنًا ، الآن أنقل الكلمة إلى Trey.

خلق الطلب الاصطناعي والأرباح على هذا

Trey Ford: يشير مفهوم "DoS defector الاصطناعي" إلى العديد من السيناريوهات المختلفة المثيرة للاهتمام عندما نشتري التذاكر عبر الإنترنت. على سبيل المثال ، عند حجز مكان خاص للرحلة. يمكن أن ينطبق هذا على أي نوع من التذاكر ، على سبيل المثال ، على بعض الأحداث الرياضية أو الحفلات الموسيقية.

لمنع الشراء المتكرر للأشياء النادرة ، مثل المقاعد على متن الطائرة ، والعناصر المادية ، وأسماء المستخدمين ، وما إلى ذلك ، يحظر التطبيق الكائن لفترة من الوقت لمنع التعارضات. وهنا هناك ثغرة أمنية مرتبطة بالقدرة على حجز شيء مقدمًا.

كلنا نعرف عن المهلة ، كلنا نعرف عن نهاية الجلسة. ولكن هذا الخلل المنطقي الخاص يسمح لنا باختيار مكان للرحلة ثم العودة لاتخاذ خيار مرة أخرى دون دفع أي شيء. بالتأكيد كثير منكم كثيرًا ما يسافر في رحلات عمل ، لكن بالنسبة لي هذا جزء أساسي من العمل. لقد قمنا باختبار هذه الخوارزمية في العديد من الأماكن: حددت رحلة ، واخترت مكانًا ، وبعد أن تكون مستعدًا فقط ، تقوم بإدخال معلومات الدفع. أي أنه بعد اختيارك لمكان ما ، فهو محجوز لك لفترة زمنية محددة - من عدة دقائق إلى عدة ساعات ، وطوال هذا الوقت لا يمكن لأي شخص آخر حجز هذا المكان. بسبب فترة الانتظار هذه ، لديك فرصة حقيقية لحجز جميع المقاعد على متن الطائرة ، ببساطة عن طريق العودة إلى الموقع وحجز الأماكن التي تريدها.

وبالتالي ، يظهر خيار هجوم DoS: كرر هذه الدورة تلقائيًا لكل مكان على الطائرة.

اختبرنا هذا مع اثنين على الأقل من أكبر شركات الطيران. يمكنك أن تجد نفس الضعف مع أي حجز آخر. هذه فرصة رائعة لرفع أسعار التذاكر الخاصة بك لأولئك الذين يرغبون في إعادة بيعها. لهذا ، يحتاج المضاربون ببساطة إلى حجز التذاكر المتبقية دون أي خطر حدوث خسارة نقدية. وبهذه الطريقة ، يمكنك "تعطل" التجارة الإلكترونية التي تبيع المنتجات عالية الطلب - ألعاب الفيديو وأجهزة الألعاب وأجهزة iPhone وما إلى ذلك. أي أن العائق الحالي لنظام الحجز أو الحجز عبر الإنترنت يجعل من الممكن للمهاجمين جني الأموال من هذا أو الإضرار بالمنافسين.

فك الشفرة

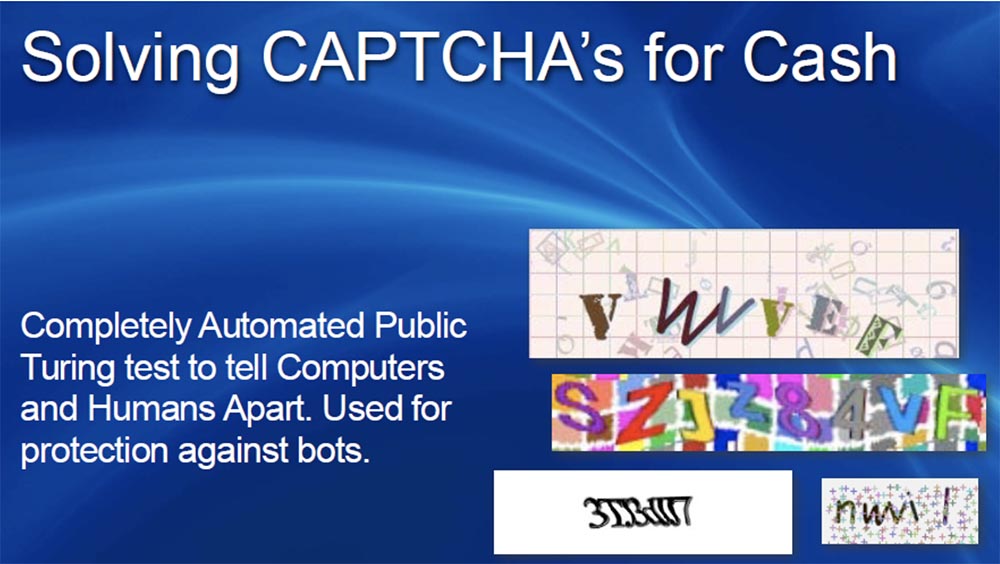

جيريمي غروسمان: الآن دعنا نتحدث عن كلمة التحقق. يعلم الجميع هذه الصور المزعجة التي تسد شبكة الإنترنت وتستخدم لمكافحة البريد المزعج. من المحتمل ، يمكنك أيضًا تحقيق ربح من captcha. Captcha هو اختبار Turing الآلي بالكامل والذي يسمح لك بتمييز شخص حقيقي عن الروبوت. لقد وجدت الكثير من الأشياء المثيرة للاهتمام عند دراسة مسألة استخدام كلمة التحقق.

تم استخدام Captcha لأول مرة حوالي 2000-2001. يريد مرسلو البريد العشوائي التخلص من captcha من أجل التسجيل في خدمات البريد الإلكتروني المجانية Gmail و Yahoo Mail و Windows Live Mail و MySpace و FaceBook وما إلى ذلك. وإرسال البريد المزعج. نظرًا لاستخدام اختبار captcha على نطاق واسع بما فيه الكفاية ، فقد ظهر سوق كامل من الخدمات يتيح التحايل على اختبار captcha في كل مكان. في النهاية ، يحقق ربحًا - مثال على ذلك البريد الإلكتروني العشوائي. يمكنك تجاوز اختبار captcha بثلاث طرق ، دعنا ننظر إليهم.

الأول هو العيوب في تنفيذ الفكرة ، أو أوجه القصور في استخدام كلمة التحقق.

لذلك ، تحتوي إجابات الأسئلة على القليل من الانتروبيا ، مثل "الكتابة ، ما هو 4 + 1." يمكن تكرار نفس الأسئلة عدة مرات ، في حين أن مجموعة الإجابات المحتملة صغيرة جدًا.

يتم التحقق من فعالية captcha بهذه الطريقة:

- يجب إجراء الاختبار في الحالات التي تتم فيها إزالة الشخص والخادم من بعضهما البعض ،

يجب ألا يكون الاختبار صعبًا على أي شخص ؛ - يجب أن يكون السؤال بحيث يمكن للشخص الإجابة عليه في غضون ثوانٍ قليلة ،

يجب على الشخص الذي يتم طرح السؤال عليه فقط الإجابة عليه ؛ - يجب أن تكون الإجابة على السؤال صعبة على الكمبيوتر ؛

- يجب ألا تؤثر معرفة الأسئلة السابقة أو الإجابات أو توليفة منها على إمكانية التنبؤ للاختبار التالي ؛

- يجب ألا يميز الاختبار ضد الأشخاص ذوي الإعاقات البصرية أو السمعية ؛

- يجب ألا يكون للاختبار انحياز جغرافي أو ثقافي أو لغوي.

كما اتضح ، فإن إنشاء كلمة التحقق "الصحيحة" أمر صعب للغاية.

العيب الثاني في captcha هو القدرة على استخدام التعرف الضوئي على الحروف OCR. هناك جزء من الكود قادر على قراءة صورة الكابتشا بغض النظر عن مقدار الضوضاء البصرية التي يحتويها ، ومعرفة الحروف أو الأرقام التي تشكلها ، وأتمتة عملية التعرف. وقد أظهرت الدراسات أن معظم الكابتشا يمكن تصدعها بسهولة.

سوف أقتبس اقتباسات من كلية علوم الحاسب بجامعة نيوكاسل بالمملكة المتحدة. يقولون عن سهولة تكسير Microsoft CAPTCHA: "لقد تمكن هجومنا من ضمان نجاح تجزئة 92٪ ، وهذا يعني أن مخطط MSN captcha يمكن كسره في 60٪ من الحالات من خلال تجزئة الصورة مع التعرف عليها لاحقًا." كان اختبار captcha من Yahoo مكتوب بنفس السهولة: "لقد نجح هجومنا الثاني في تجزئة 33.4٪. وبالتالي ، يمكن تصدع حوالي 25.9 ٪ captcha. يظهر بحثنا أن مرسلي البريد العشوائي يجب ألا يستخدموا العمالة البشرية الرخيصة للتغلب على اختبار Yahoo ، بل يجب عليهم الاعتماد على هجوم آلي منخفض التكلفة. "

الطريقة الثالثة لتجاوز captcha تسمى "Turk Turk" أو "Turk". لقد اختبرناها ضد Yahoo CAPTCHA فور نشرها ، وحتى يومنا هذا لا نعرف ، ولا أحد يعرف ، كيف ندافع عن مثل هذا الهجوم.

هذا هو الحال عندما يكون لديك رجل سيء يقوم بتشغيل موقع للبالغين أو لعبة على الإنترنت حيث يطلب المستخدمون نوعًا من المحتوى. قبل أن يتمكنوا من رؤية الصورة التالية ، سيقدم الموقع الذي يملكه المتسلل طلبًا خلفيًا إلى النظام عبر الإنترنت الذي تعرفه ، على سبيل المثال Yahoo أو Google ، والاستيلاء على captcha من هناك وإدخاله إلى المستخدم. وبمجرد أن يجيب المستخدم على السؤال ، سوف يقوم المتسلل بإرسال كلمة التحقق المسجلة إلى الموقع المستهدف وإظهار للمستخدم الصورة المطلوبة من موقعه. إذا كان لديك موقع مشهور جدًا يحتوي على الكثير من المحتوى المثير للاهتمام ، فيمكنك تعبئة جيش من الأشخاص الذين سيقومون تلقائيًا بملء كلمة التحقق الخاصة بك من أجلك. هذا شيء قوي جدا.

ومع ذلك ، لا يحاول الناس التحايل على كلمة التحقق فحسب ، بل تستخدم هذه التقنية أيضًا الأعمال. تحدث روبرت "RSnake" Hansen في مدونته ذات مرة مع أحد "captcha solver" الروماني ، الذي قال إنه يستطيع حل ما يتراوح بين 300 و 500 captcha في الساعة بمعدل يتراوح بين 9 و 15 دولارًا مقابل ألف captcha تم حلها.

يقول مباشرة إن أعضاء فريقه يعملون 12 ساعة في اليوم ، ويحلون حوالي 4800 كلمة التحقق خلال هذا الوقت ، واعتمادًا على مدى صعوبة اختبار كلمة التحقق ، يمكنهم الحصول على ما يصل إلى 50 دولارًا يوميًا مقابل عملهم. كان هذا منشورًا مثيرًا للاهتمام ، لكن الأكثر إثارة للاهتمام هي التعليقات التي تركها مستخدمو المدونات تحت هذا المنشور. ظهرت على الفور رسالة من فيتنام ، حيث قام بعض أعضاء كوانغ هونغ بالإبلاغ عن مجموعته المؤلفة من 20 شخصًا ، والذين وافقوا على العمل مقابل 4 دولارات مقابل 1000 كلمة التحقق.

كانت الرسالة التالية من بنغلاديش: "Hello! أتمنى أن تكون بخير! نحن شركة تصنيع رائدة من بنغلاديش. حاليًا ، 30 من المشغلين لدينا قادرون على حل أكثر من 100000 اختبار في اليوم. نحن نوفر ظروفًا ممتازة ومعدل منخفض - 2 دولار لكل 1000 كلمة تخمين من Yahoo و Hotmail و Mayspace و Gmail و Facebook وما إلى ذلك. ونحن نتطلع إلى مزيد من التعاون ".

تم إرسال رسالة أخرى مثيرة للاهتمام من قبل بابو معين: "كنت مهتمًا بهذا العمل ، يرجى الاتصال بي على الهاتف".

لذلك هو مثير للاهتمام للغاية. يمكننا مناقشة مدى قانونية أو عدم قانونية مثل هذا النشاط ، ولكن الحقيقة هي أن الناس حقًا يكسبون المال منه.

الوصول إلى الحسابات الأجنبية

تري فورد: السيناريو التالي الذي سنتحدث عنه هو كسب المال عن طريق الاستيلاء على حساب شخص آخر.

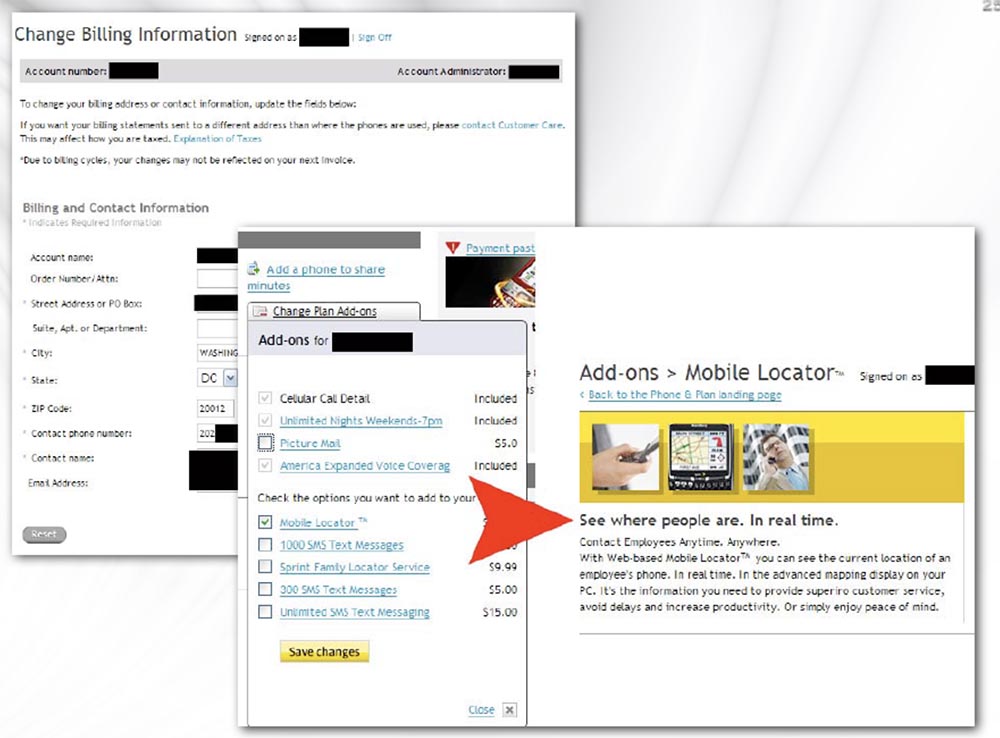

الجميع ينسى كلمات المرور ، ولاختبار أمان التطبيق ، إعادة تعيين كلمة المرور والتسجيل عبر الإنترنت هما عمليتان تجاريتان مختلفتان مركّزتان. , . , , , .

- Sprint. White Hat Sprint -. , , , – , , . - , , . , . – , , . -: GPS- .

, Sprint . , , . Sprint, . , : « , », : Lotus, Honda, Lamborghini, Fiat « ». , , , - ? , — .

: « »? , . (Stifliin) — «», , — , . , , . , , - , «i». , – , , . .

: « ?» — (Longmont), (North Hollywood), (Genoa) (Butte)? , – .

- Sprint , . , , . , , « ».

, GPS , . , .

, . , , .

, . , . , , , . , , , . , . , !

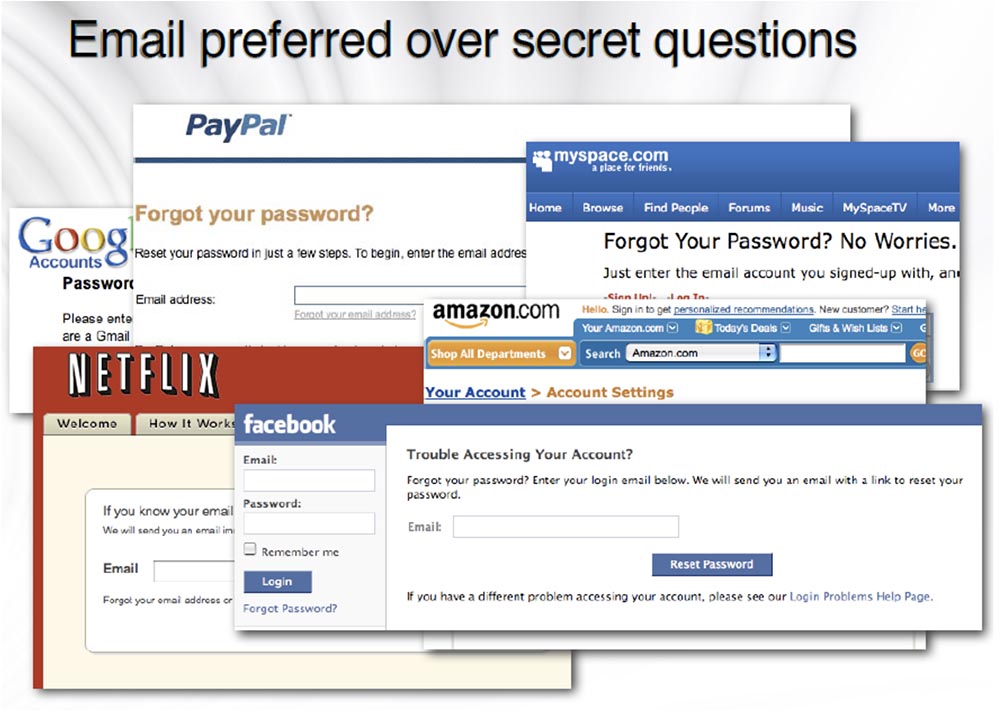

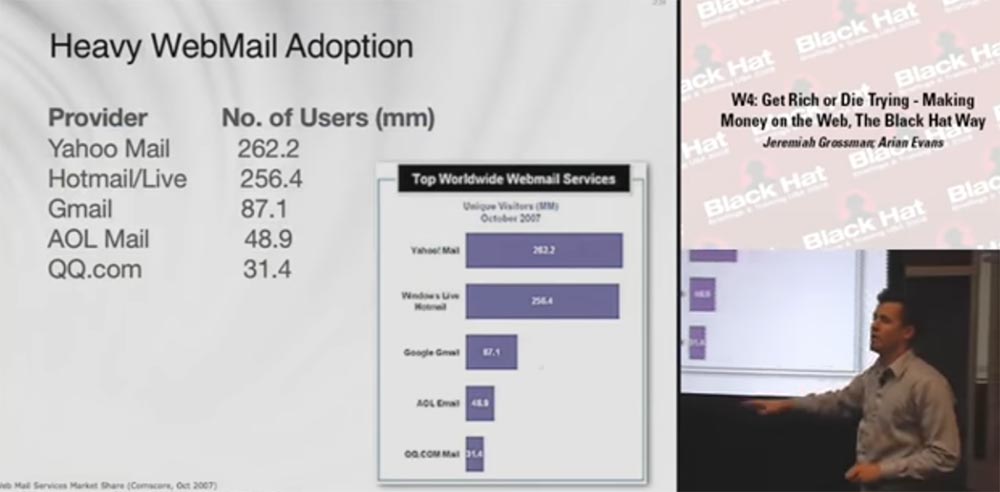

, . Gmail, Yahoo Mail, Hotmail, AOL Mail, -, , , . , , .

لذلك ، في الصين ، تعتمد خدمة "استعادة كلمة المرور" على الإنترنت ، حيث تدفع مقابل اختراق حساب "حسابك". مقابل 300 يوان ، هذا حوالي 43 دولارًا ، يمكنك محاولة إعادة تعيين كلمة المرور الخاصة بصندوق بريد أجنبي بمعدل نجاح قدره 85٪. مقابل 200 يوان ، أو 29 دولارًا ، سيتم إعادة تعيينك بنجاح باستخدام كلمة مرور صندوق البريد بنسبة 90٪ لخدمة البريد المنزلي. ألف يوان ، أو 143 دولار ، يكلف اختراق أي صندوق بريد للشركة ، ولكن النجاح غير مضمون. يمكنك أيضًا استخدام الاستعانة بمصادر خارجية لتكسير كلمات المرور على الخدمات 163 و 126 و QQ و Yahoo و Sohu و Sina و TOM و Hotmail و MSN وما إلى ذلك.

لذلك ، في الصين ، تعتمد خدمة "استعادة كلمة المرور" على الإنترنت ، حيث تدفع مقابل اختراق حساب "حسابك". مقابل 300 يوان ، هذا حوالي 43 دولارًا ، يمكنك محاولة إعادة تعيين كلمة المرور الخاصة بصندوق بريد أجنبي بمعدل نجاح قدره 85٪. مقابل 200 يوان ، أو 29 دولارًا ، سيتم إعادة تعيينك بنجاح باستخدام كلمة مرور صندوق البريد بنسبة 90٪ لخدمة البريد المنزلي. ألف يوان ، أو 143 دولار ، يكلف اختراق أي صندوق بريد للشركة ، ولكن النجاح غير مضمون. يمكنك أيضًا استخدام الاستعانة بمصادر خارجية لتكسير كلمات المرور على الخدمات 163 و 126 و QQ و Yahoo و Sohu و Sina و TOM و Hotmail و MSN وما إلى ذلك.مؤتمر قبعة سوداء الولايات المتحدة الأمريكية. الثراء أو الموت: كسب المال على الإنترنت باستخدام القبعة السوداء.

الجزء 2 (سيكون الرابط متاحًا غدًا)قليلا من الإعلان :)

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية لأصدقائك ،

سحابة VPS للمطورين من 4.99 دولار ،

خصم 30 ٪ لمستخدمي Habr على تناظرية فريدة من الخوادم على مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 النوى) 10GB DDR4 240GB SSD 1Gbps من 20 دولار أو كيفية مشاركة خادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 من Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6 جيجا هرتز 14 جيجا بايت 64 جيجا بايت DDR4 4 × 960 جيجا بايت SSD 1 جيجابت في الثانية 100 TV من 199 دولار في هولندا! Dell R420 - 2x E5-2430 سعة 2 جيجا هرتز 6 جيجا بايت 128 جيجا بايت ذاكرة DDR3 2x960GB SSD بسرعة 1 جيجابت في الثانية 100 تيرابايت - من 99 دولارًا! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟