مؤتمر قبعة سوداء الولايات المتحدة الأمريكية. الثراء أو الموت: كسب المال على الإنترنت باستخدام القبعة السوداء. الجزء 1مؤتمر قبعة سوداء الولايات المتحدة الأمريكية. الثراء أو الموت: كسب المال على الإنترنت باستخدام القبعة السوداء. الجزء 2ذهبوا إلى أبعد من ذلك لمناقشة إمكانية جلب سائقي UPS إلى مواجهة مع أحد المشتبه بهم. دعونا نتحقق الآن مما إذا كان ما نقلت عنه هذه الشريحة قانوني.

إليك ما تجيب عليه FTC Federal Trade Commission على السؤال: "هل يجب علي العودة أو الدفع مقابل عنصر لم أطلبه أبدًا؟" - "لا. إذا تلقيت منتجًا لم تطلبه ، فيحق لك أن تقبله كهدية مجانية. " هل هذا الصوت أخلاقي؟ أنا أغسل يدي لأنني لست ذكي بما فيه الكفاية لمناقشة مثل هذه القضايا.

لكن من المثير للاهتمام ، أننا نشهد اتجاهاً كلما قلت التكنولوجيا التي نستخدمها ، زادت الأموال التي نحصل عليها.

الاحتيال على الإنترنت التابعة لها

جيريمي غروسمان: من الصعب للغاية فهم ذلك ، لكن بهذه الطريقة يمكنك الحصول على مبلغ ستة أرقام. لذلك ، لجميع القصص التي سمعتها ، هناك روابط حقيقية ، ويمكنك أن تقرأ بالتفصيل عن كل هذا. أحد أكثر أنواع الاحتيال عبر الإنترنت إثارة للاهتمام هو الاحتيال التابع. تقوم المتاجر والمعلنون عبر الإنترنت ، من خلال الشبكات التابعة ، بنقل حركة المرور والمستخدمين إلى مواقعهم مقابل جزء من الأرباح الناتجة عن ذلك.

سأتحدث عن شيء عرفه الكثير من الناس لسنوات عديدة ، لكنني لم أجد رابطًا عامًا واحدًا يشير إلى عدد الخسائر التي سببها هذا النوع من الاحتيال. حسب علمي ، لم تكن هناك دعاوى ، ولا تحقيقات جنائية. لقد تحدثت مع رواد الأعمال المشاركين في الإنتاج ، وتحدثت مع شباب من الشبكات التابعة لها ، وتحدثت مع Black Cats - وكلهم على يقين من أن المحتالين حصلوا على أموال ضخمة من الشراكة.

أطلب منك أن تأخذ كلامي من أجل ذلك والتعرف على نتيجة "الواجب المنزلي" الذي أكملته بشأن هذه المشكلات المحددة. عليها ، يقوم المحتالون "باللحام" من 5 إلى 6 أرقام ، وأحيانًا بكميات من سبعة أرقام شهريًا ، باستخدام تقنيات خاصة. يوجد أشخاص في هذه الغرفة يمكنهم التحقق من ذلك إذا لم يكونوا ملزمين باتفاقية السرية. لذلك ، سأريك كيف يعمل هذا. يشارك العديد من اللاعبين في هذا المخطط. سترى ما هو الجيل الجديد من الألعاب الشريكة.

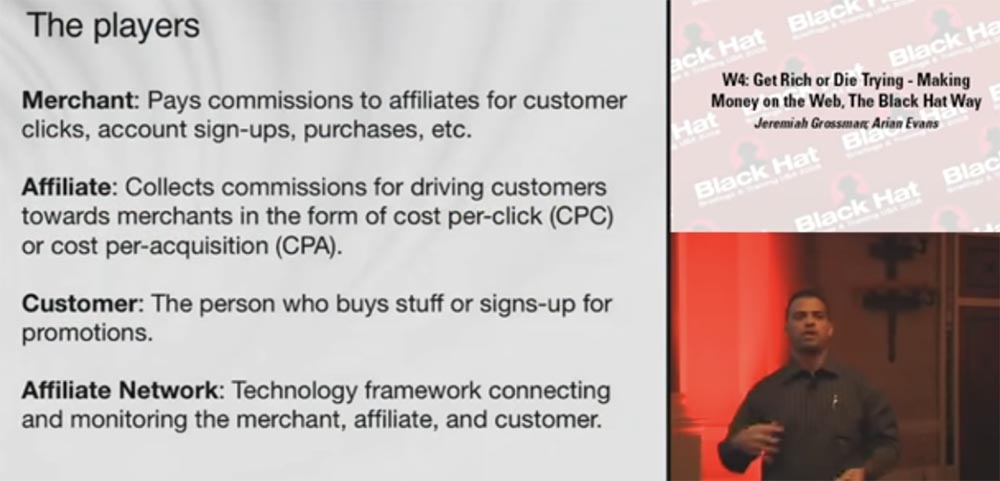

يشارك التاجر الذي لديه موقع ويب أو منتج في اللعبة ويدفع للشركاء عمولة مقابل نقرات المستخدمين والحسابات المنشأة والمشتريات وما إلى ذلك. إنه يدفع إلى الشريك الذي يزوره شخص ما موقعه على الويب ، وينقر على الرابط ، ويذهب إلى موقع البائع الخاص بك ، ويشتري شيئًا هناك.

اللاعب التالي هو شريك يتلقى الأموال في شكل مدفوعات مقابل كل نقرة (CPC) أو في شكل عمولة (CPA) لإعادة توجيه المشترين إلى موقع البائع على الويب.

تشير العمولات إلى أنه نتيجة لأنشطة الشريك ، قام العميل بشراء موقع البائع على الويب.

المشتري هو الشخص الذي يقوم بالشراء أو الاشتراك في أسهم البائع.

توفر الشبكات التابعة التقنيات التي تدمج وتتبع أنشطة البائع والشريك والمشتري. انهم "الغراء" جميع اللاعبين معا وتقديم تفاعلهم.

قد تحتاج إلى بضعة أيام أو بضعة أسابيع لفهم كيف يعمل كل هذا ، ولكن لا توجد تقنيات معقدة. تغطي الشبكات التابعة والبرامج التابعة جميع أنواع التداول وجميع الأسواق. جوجل ، يباي ، والأمازون لديهم ، تتقاطع مصالحهم من المفوضين ، فهي في كل مكان ولا تفتقر إلى الدخل. أنا متأكد من أنك تعلم أنه حتى عدد الزيارات من مدونتك قادر على تحقيق عدة مئات من الدولارات من الأرباح كل شهر ، لذلك سيكون هذا المخطط سهل الفهم لك.

إليك كيفية عمل النظام. أنت تابعة لموقع صغير ، أو لوحة إعلانات إلكترونية ، لا يهم ، توقيع برنامج تابع والحصول على رابط خاص تضعه على صفحة الويب الخاصة بك. انها تبدو مثل هذا:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

في ما يلي برنامج فرعي محدد ، معرف هويتك ، في هذه الحالة هو 100 ، واسم المنتج الذي يتم بيعه. وإذا نقر شخص ما على هذا الرابط ، فإن المتصفح يرسله إلى الشبكة التابعة ، ويقوم بإعداد ملفات تعريف ارتباط خاصة بالتتبع ، وربطها بمعرف الشركة التابعة = 100.

Set-Cookie: AffiliateID=100

ويعيد التوجيه إلى صفحة البائع. إذا قام المشتري لاحقًا بشراء بعض المنتجات خلال الفترة الزمنية X ، والتي يمكن أن تكون يومًا وساعة وثلاثة أسابيع وأي وقت متفق عليه ، وتستمر ملفات تعريف الارتباط طوال هذا الوقت ، فإن الشريك يتلقى عمولة.

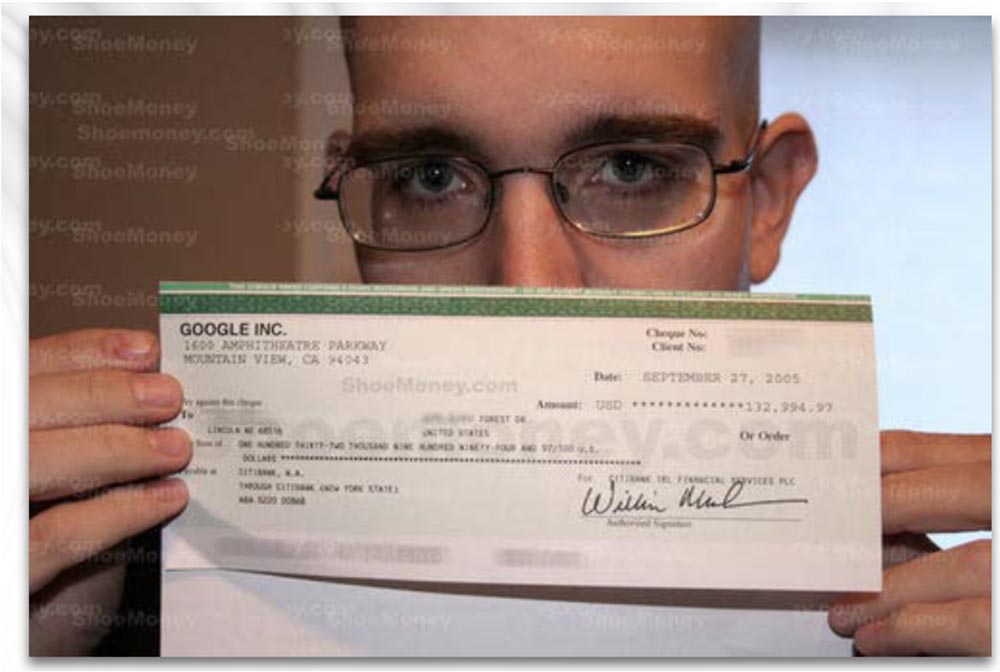

هذا هو ما هو المخطط ، وذلك بفضل الشركات التابعة التي تكسب مليارات الدولارات باستخدام أساليب فعالة لكبار المسئولين الاقتصاديين. سأقدم مثالا. تعرض الشريحة التالية الشيك ، والآن سأزيده لإظهار المبلغ. هذا شيك من Google مقابل 132 ألف دولار. اسم هذا الرجل هو شومان ، لديه شبكة من المواقع الإعلانية. هذا ليس كل المال ، جوجل يدفع مثل هذه المبالغ مرة واحدة في الشهر أو مرة واحدة كل شهرين.

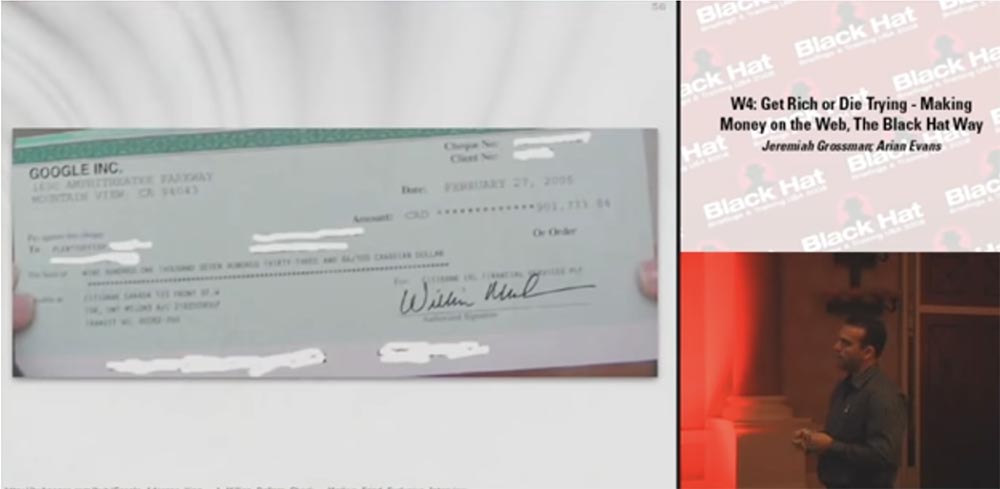

شيك آخر من Google ، سأزيده ، وسترى أنه تم إصداره بمبلغ 901 ألف دولار.

يجب أن أسأل شخص ما عن أخلاقيات مثل هذه الطرق في كسب؟ الصمت في القاعة ... هذا الشيك عبارة عن دفع لمدة شهرين ، لأن البنك المستفيد رفض الشيك السابق بسبب الدفع الزائد.

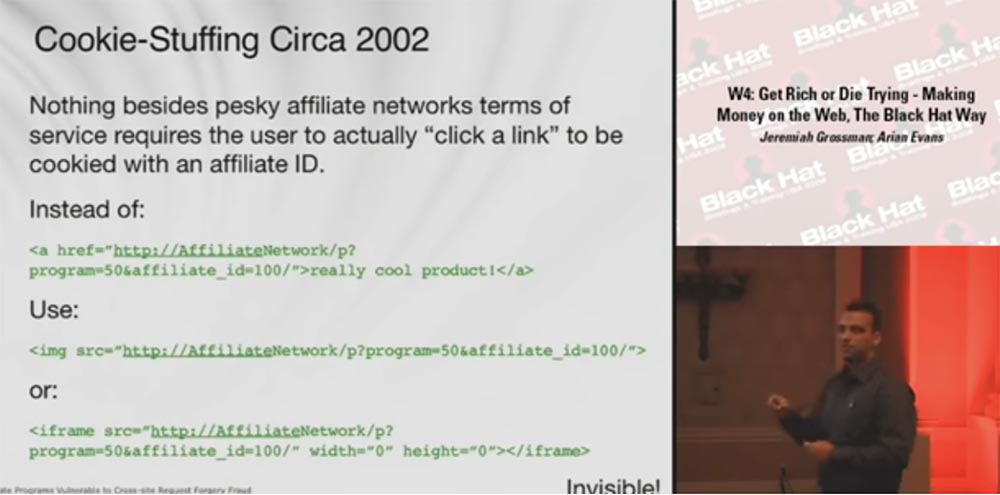

لذلك ، تأكدنا من أنه يمكن تقديم مثل هذه الأموال ، ويتم دفع هذه الأموال. كيف يمكنك التغلب على هذا المخطط؟ يمكننا استخدام تقنية تسمى Cookie-Stuffing ، أو "Stuffing for Cookies". هذا مفهوم بسيط للغاية ظهر في الفترة 2001-2002 ، وتوضح هذه الشريحة كيف بدت في عام 2002. وسأخبركم بقصة مظهرها.

لا يتطلب أي شيء سوى شروط الخدمة المزعجة للشبكات التابعة أن ينقر المستخدم حقًا على الرابط حتى يتمكن متصفحه من التقاط ملفات تعريف الارتباط بمعرف الشركة التابعة.

يمكنك تنزيل عنوان URL هذا تلقائيًا ، والذي ينقر عليه المستخدم عادة ، في مصدر الصورة أو في علامة iframe. علاوة على ذلك ، بدلاً من الرابط:

<a href=”http://AffiliateNetwork/p? program=50&affiliate_id=100/”>really cool product!</a>

قمت بتحميل هذا:

<img src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/”>

أم هو:

<iframe src=”http://AffiliateNetwork/p?program=50&affiliate_id=100/” width=”0” height=”0”></iframe>

وعندما يصل المستخدم إلى صفحتك ، سوف يلتقط ملفات تعريف الارتباط التابعة تلقائيًا. في الوقت نفسه ، بغض النظر عما إذا كان يشتري شيئًا ما في المستقبل ، ستتلقى عمولتك ، سواء قمت بإعادة توجيه حركة المرور أم لا - لا يهم.

خلال السنوات القليلة الماضية ، أصبح هذا ترفيهًا لكبار المسئولين الاقتصاديين SEO الذين ينشرون مواد مماثلة على لوحات الإعلانات ويطورون جميع أنواع البرامج النصية ، في أي مكان آخر لنشر روابطهم. أدرك الشركاء العدوانيون أنهم يمكنهم نشر الكود الخاص بهم في أي مكان على الإنترنت ، وليس فقط على مواقعهم الخاصة.

في هذه الشريحة ، ترى أن لديهم برامج حشو ملفات تعريف الارتباط الخاصة بهم والتي تساعد المستخدمين على ملء "ملفات تعريف الارتباط" الخاصة بهم. وهذا ليس ملف تعريف ارتباط واحد ، يمكنك تنزيل 20-30 معرّفًا للشبكات التابعة في نفس الوقت ، وبمجرد أن يشتري شخص ما شيئًا ما ، يتم الدفع مقابل ذلك.

سرعان ما أدرك هؤلاء الأشخاص أنهم قد لا ينشروا هذا الكود على صفحاتهم. لقد رفضوا البرمجة النصية عبر المواقع ، وبدأوا ببساطة في نشر مقتطفاتهم الصغيرة باستخدام تعليمات HTML البرمجية على لوحات الرسائل ، وكتب الضيوف ، والشبكات الاجتماعية.

بحلول عام 2005 تقريبًا ، اكتشف التجار والشبكات التابعة ما حدث ، وبدأوا في تتبع الإحالات ومعدلات النقر إلى الظهور ، وبدأوا في طرد الشركاء المشبوهين. على سبيل المثال ، لاحظوا أن المستخدم ينقر على موقع MySpace ، لكن هذا الموقع ينتمي إلى شبكة تابعة مختلفة تمامًا عن تلك التي تتلقى فوائد مشروعة.

أصبح هؤلاء الرجال أكثر حكمة قليلاً ، وفي عام 2007 ظهر نوع جديد من حشو ملفات تعريف الارتباط. بدأ الشركاء في وضع الكود الخاص بهم على صفحات SSL. وفقًا لبروتوكول Hypertext Transfer Protocol RFC 2616 ، يجب ألا يدرج العملاء حقل رأس المرجع في طلب HTTP غير آمن إذا تم ترحيل صفحة الإحالة من بروتوكول آمن. هذا لأنك لا تريد تسرب هذه المعلومات من نطاقك.

من هذا ، من الواضح أنه لا يمكن تتبع أي مرجع يتم إرساله إلى الشريك ، لذلك سيرى الشركاء الرئيسيون رابطًا فارغًا ولن يتمكنوا من طردك من أجل ذلك. الآن لدى المحتالين الفرصة لجعل "ملفات تعريف الارتباط المحشوة" الخاصة بهم دون عقاب. صحيح ، ليس كل متصفح يسمح لك بالقيام بذلك ، ولكن هناك العديد من الطرق الأخرى لفعل الشيء نفسه ، باستخدام التحديث التلقائي لصفحة التلوي وصفحة المتصفح الحالية ، أو العلامات الوصفية أو JavaScript.

في عام 2008 ، بدأوا في استخدام أدوات قرصنة أكثر قوة ، مثل هجمات إعادة الربط - إعادة ربط DNS ، ومحتوى Gifar والفلاش الضار ، والتي يمكن أن تدمر نماذج الحماية الحالية تمامًا. يتطلب الأمر بعض الوقت لمعرفة كيفية استخدامها ، لأن اللاعبين المشاركين في حشو ملفات تعريف الارتباط ليسوا متسللين متقدّمين للغاية ، فهم مجرد مسوّقون عدوانيون على دراية سيئة بكتابة الأكواد.

بيع المعلومات شبه المتاحة

لذلك ، نظرنا في كيفية كسب مبالغ مكونة من 6 أرقام ، والآن دعنا ننتقل إلى سبعة أرقام. نحن بحاجة إلى أموال كبيرة للثراء أو الموت. سننظر في كيفية كسب المال عن طريق بيع المعلومات شبه المتاحة. كان Business Wire يتمتع بشعبية كبيرة قبل عامين ، وما زال مهمًا ، فنرى وجوده في العديد من المواقع. بالنسبة لأولئك الذين لا يعرفون - توفر Business Wire خدمة تتكون من حقيقة أن المستخدمين المسجلين في الموقع يتلقون مجموعة من البيانات الصحفية ذات الصلة من آلاف الشركات. يتم إرسال البيانات الصحفية إلى هذه الشركة من قبل العديد من المؤسسات ، والتي يتم حظرها مؤقتًا أو حظرها في بعض الأحيان ، وبالتالي قد تؤثر المعلومات الواردة في هذه البيانات الصحفية على قيمة الأسهم.

يتم تحميل ملفات البيانات الصحفية إلى خادم الويب Business Wire ، ولكن لا تقم بالربط حتى يتم رفع الحظر. طوال هذا الوقت ، يتم ربط صفحات الويب الخاصة بالبيانات الصحفية بموقع الويب الرئيسي ، ويتم إعلام المستخدمين بها بواسطة عناوين URL من هذا النوع:

http://website/press_release/08/29/2007/00001.html http://website/press_release/08/29/2007/00002.html http://website/press_release/08/29/2007/00003.htm

وبالتالي ، عندما تكون تحت الحصار ، تقوم بنشر بيانات مثيرة للاهتمام على الموقع حتى يتم رفع الحظر فورًا ، حتى يتعرف المستخدمون على الفور. هذه الروابط مؤرخة وعبر البريد الإلكتروني للمستخدمين. بمجرد انتهاء الحظر ، سيعمل الرابط وسيوجه المستخدم إلى الموقع الذي يتم فيه نشر البيان الصحفي المقابل. قبل توفير الوصول إلى صفحة الويب الخاصة بالبيان الصحفي ، يجب على النظام التأكد من تسجيل المستخدم للدخول إلى النظام بشكل قانوني.

إنهم لا يتحققون مما إذا كان لديك الحق في التعرف على هذه المعلومات قبل الموعد النهائي للحظر ، ما عليك سوى تسجيل الدخول إلى النظام. يبدو هذا غير مؤذٍ في الوقت الحالي ، ولكن إذا لم تر شيئًا ما ، فهذا لا يعني أنه غير موجود.

اكتشف Lohmus Haavel & Viisemann ، وهي شركة مالية إستونية ، وليس المتسللين على الإطلاق ، أن صفحات الويب الخاصة بالبيانات الصحفية قد تمت تسميتها بطريقة يمكن التنبؤ بها وبدأت في تخمين عناوين URL هذه. على الرغم من عدم وجود روابط بعد لأن الحظر ساري المفعول ، فإن هذا لا يعني أن المتسلل لا يمكنه تخمين اسم الملف وبالتالي الوصول إليه قبل الأوان. نجحت هذه الطريقة لأن الفحص الأمني الوحيد لشركة Business Wire هو أن المستخدم قام بتسجيل الدخول بشكل قانوني وليس أكثر.

وهكذا ، تلقى الإستونيون معلومات قبل إغلاق السوق ، وبيعوا هذه البيانات. حتى تعقبهم المجلس الأعلى للتعليم وقاموا بتجميد حساباتهم ، تمكنوا من كسب 8 ملايين دولار من تداول المعلومات شبه المتاحة. فكر في حقيقة أن هؤلاء الرجال نظروا للتو في كيفية ظهور الروابط ، وحاولوا تخمين عناوين URL وصنعوا منها 8 ملايين. عادةً في هذه المرحلة أسأل الجمهور عما إذا كان يعتبر قانونيًا أو غير قانوني ، سواء كان يشير إلى مفاهيم التجارة أم لا. لكن الآن أريد فقط أن ألفت انتباهك إلى من فعل ذلك.

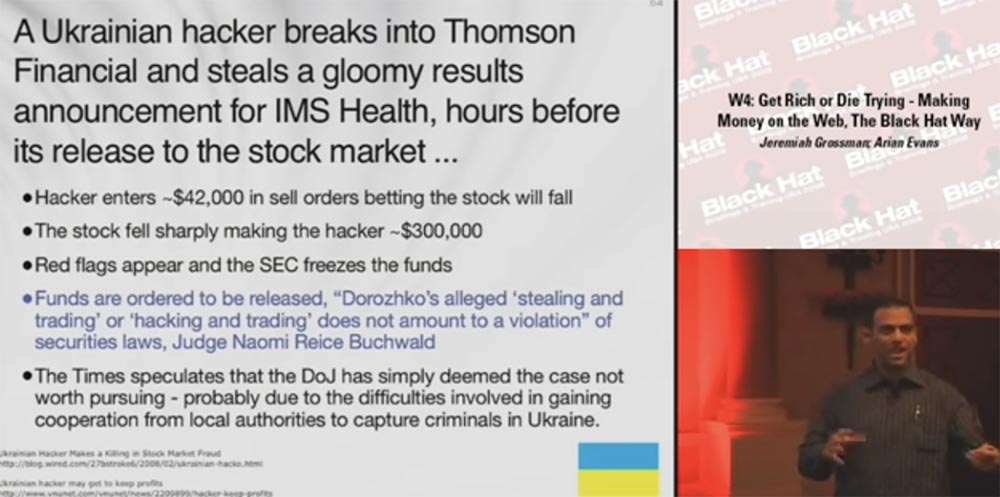

قبل أن تحاول الإجابة على هذه الأسئلة ، سأريك الشريحة التالية. لا يرتبط هذا مباشرة بالاحتيال عبر الإنترنت. قام أحد المتسللين الأوكرانيين باختراق شركة Thomson Financial ، وهي شركة تعمل في مجال الاستخبارات التجارية ، وسرق الضائقة المالية لشركة IMS Health قبل ساعات قليلة من المفترض أن تدخل السوق المالية. ليس هناك شك في أنه مذنب بالكسر.

قام القراصنة بوضع أوامر بيع بمبلغ 42 ألف دولار ، قبل لعب الرهانات. بالنسبة لأوكرانيا ، هذا مبلغ ضخم ، لذلك كان المتسلل يعرف جيدًا ما كان يفعله. جلب له انخفاض مفاجئ في أسعار الأسهم له لعدة ساعات حوالي 300 ألف دولار في الأرباح. نشرت البورصة علمًا أحمر ، جمدت SEC الأموال ، مشيرةً إلى أن شيئًا ما كان على ما يرام ، وبدأ التحقيق. ومع ذلك ، صرح القاضي نعومي ريس بوخوالد أنه ينبغي تجميد الأموال ، لأن "السرقة والتجارة" و "القرصنة والتجارة" المنسوبة إلى دوروزكو لا تنتهك قوانين الأوراق المالية. لم يكن المتسلل موظفًا في هذه الشركة ، لذلك لم ينتهك أي قوانين تتعلق بالكشف عن المعلومات المالية السرية.

اقترحت التايمز أن وزارة العدل الأمريكية نظرت ببساطة في القضية غير واعدة بسبب الصعوبات التي ينطوي عليها الحصول على موافقة السلطات الأوكرانية للتعاون في القبض على المجرم. لذلك حصل هذا القراصنة 300 ألف دولار بسهولة جدا.

الآن قارن هذا بالحالة السابقة عندما كسب الأشخاص المال ببساطة عن طريق تغيير عناوين URL للروابط في متصفحهم وبيع المعلومات التجارية. هذه هي مثيرة للاهتمام للغاية ، ولكن ليست الطريقة الوحيدة لكسب المال في البورصة.

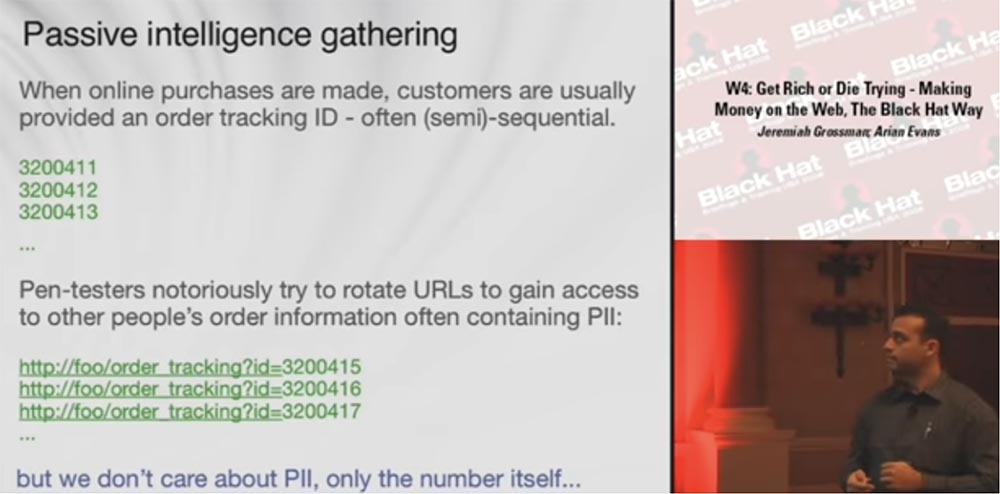

النظر في جمع المعلومات السلبية. عادةً ، بعد إجراء عملية شراء عبر الإنترنت ، يتلقى المشتري رمز تتبع للطلب ، والذي يمكن أن يكون متسلسلاً أو متسلسلاً زائفًا ويبدو مثل هذا:

3200411

3200412

3200413

مع ذلك ، يمكنك تتبع طلبك. يحاول المتسللون أو المتسللون "تمرير" عناوين URL للوصول إلى بيانات الطلب ، والتي تحتوي عادةً على معلومات شخصية (PII):

http://foo/order_tracking?id=3200415 http://foo/order_tracking?id=3200416 http://foo/order_tracking?id=3200417

التمرير عبر الأرقام ، يمكنهم الوصول إلى أرقام بطاقات الائتمان والعناوين والأسماء والمعلومات الشخصية الأخرى للمشتري. ومع ذلك ، فنحن لسنا مهتمين بالمعلومات الشخصية للعميل ، ولكننا نرمز لرمز الأمر نفسه ، نحن مهتمون بالذكاء السلبي.

فن رسم الاستنتاجات

النظر في "فن استخلاص النتائج". إذا كان بإمكانك تقدير عدد "الطلبات" التي تقوم الشركة بمعالجتها بدقة في نهاية الربع ، وبناءً على البيانات التاريخية ، يمكنك استنتاج ما إذا كانت شؤونها المالية جيدة وفي أي اتجاه ستتقلب قيمة أسهمها. على سبيل المثال ، لقد طلبت أو اشتريت شيئًا ما في بداية الربع ، لا يهم ، ثم قدمت طلبًا جديدًا في نهاية الربع. من خلال الاختلاف في الأرقام ، يمكننا أن نستنتج عدد الطلبات التي تمت معالجتها بواسطة الشركة خلال هذه الفترة الزمنية. إذا كنا نتحدث عن ألف طلب مقابل مائة ألف لنفس الفترة الماضية ، يمكنك افتراض أن شؤون الشركة سيئة.

ومع ذلك ، فإن الحقيقة هي أنه في كثير من الأحيان يمكن الحصول على هذه الأرقام التسلسلية دون الوفاء الفعلي بالترتيب أو الترتيب ، والذي تم إلغاؤه لاحقًا. آمل ألا يتم عرض هذه الأرقام في أي حال وأن يستمر التسلسل من الأرقام:

3200418

3200419

3200420

وبالتالي ، فأنت تعلم أن لديك الفرصة لتتبع الطلبات ، ويمكنك البدء في جمع المعلومات بشكل سلبي من الموقع الذي يقدمونه إلينا. نحن لا نعرف ما إذا كان هذا قانونيًا أم لا ، نحن نعرف فقط أنه يمكن القيام به.

لذلك ، قمنا بفحص مختلف العيوب في منطق الأعمال.

تري فورد: المهاجمون رجال أعمال. إنهم يعتمدون على العائد على استثماراتهم. فكلما زادت التقنية ، زاد حجم التعليمات البرمجية وأكثرها تعقيدًا ، والمزيد من العمل الذي تحتاج إلى القيام به ، والأرجح أن يتم اكتشافه. ولكن هناك العديد من الطرق المفيدة للغاية لتنفيذ الهجمات دون أي جهد. منطق الأعمال هو عمل ضخم ، وهناك دوافع هائلة للمجرمين لكسره. إن مساوئ منطق العمل هي الهدف الرئيسي للمجرمين وهذا شيء لا يمكن اكتشافه بمجرد إجراء فحص أو إجراء اختبارات قياسية في عملية ضمان الجودة. هناك مشكلة نفسية في ضمان الجودة لضمان الجودة ، والتي تسمى "الميل لتأكيد وجهة نظر المرء" ، لأننا ، مثل كل أنواع الأشخاص ، نريد أن نعرف أننا على صواب. لذلك ، تحتاج إلى إجراء اختبار في ظروف حقيقية.

من الضروري اختبار كل شيء وكل شيء ، لأنه لا يمكن اكتشاف جميع الثغرات الأمنية في مرحلة التطوير عن طريق تحليل الكود ، أو حتى أثناء ضمان الجودة. لذلك تحتاج إلى متابعة عملية الأعمال بالكامل وتطوير جميع التدابير لحمايتها. يمكن تعلم الكثير من التاريخ لأن بعض أنواع الهجمات تتكرر بمرور الوقت. إذا استيقظت في إحدى الليالي نظرًا لوجود ذروة الحمل على المعالج ، فيمكنك افتراض أن بعض المتسللين يحاول مرة أخرى العثور على كوبونات خصم صالحة. الطريقة الحقيقية للتعرف على نوع الهجوم هي مراقبة الهجوم النشط ، لأن التعرف عليه استنادًا إلى سجل السجل سيكون مهمة صعبة للغاية.

جيريمي غروسمان: إذن هذا ما تعلمناه اليوم.

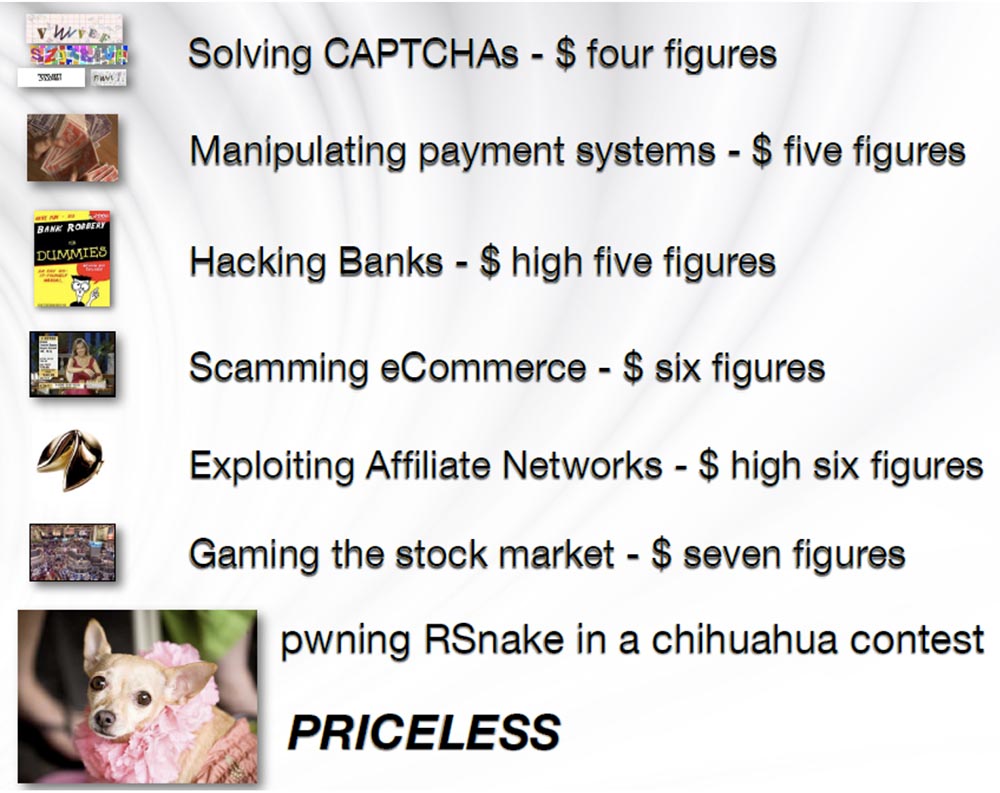

يمكن أن يوفر لك تخمين اختبار captcha مبلغًا من أربعة أرقام بالدولار. سيؤدي التعامل مع أنظمة الدفع عبر الإنترنت إلى تحقيق أرباح من خمسة أرقام للقراصنة. يمكن أن يجلب لك اختراق البنوك أكثر من خمسة أرقام ، خاصة إذا قمت بذلك أكثر من مرة.

يوفر لك الاحتيال على التجارة الإلكترونية مبلغًا من ستة أرقام ، وسيعطيك استخدام الشبكات التابعة ربحًا من 5 إلى 6 أرقام أو حتى سبعة أرقام. إذا كنت شجاعًا بما يكفي ، فيمكنك محاولة خداع سوق الأسهم والحصول على أكثر من سبعة أرقام. واستخدام طريقة RSnake في المسابقات للحصول على أفضل تشيهواهوا هو ببساطة لا تقدر بثمن!

على الأرجح ، لم تظهر الشرائح الجديدة لهذا العرض التقديمي على القرص المضغوط ، لذلك يمكنك تنزيلها لاحقًا من صفحة مدونتي. من المقرر عقد مؤتمر OPSEC في سبتمبر ، حيث سأشارك فيه ، وأعتقد أننا سنكون قادرين على خلق بعض الأشياء الرائعة معهم. والآن ، إذا كان لديك أي أسئلة ، فنحن مستعدون للإجابة عليها.

قليلا من الإعلان :)

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية لأصدقائك ،

سحابة VPS للمطورين من 4.99 دولار ،

خصم 30 ٪ لمستخدمي Habr على تناظرية فريدة من الخوادم على مستوى الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 النوى) 10GB DDR4 240GB SSD 1Gbps من 20 دولار أو كيفية مشاركة خادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

ديل R730xd 2 مرات أرخص؟ فقط لدينا

2 من Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6 جيجا هرتز 14 جيجا بايت 64 جيجا بايت DDR4 4 × 960 جيجا بايت SSD 1 جيجابت في الثانية 100 TV من 199 دولار في هولندا! Dell R420 - 2x E5-2430 سعة 2 جيجا هرتز 6 جيجا بايت 128 جيجا بايت ذاكرة DDR3 2x960GB SSD بسرعة 1 جيجابت في الثانية 100 تيرابايت - من 99 دولارًا! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟