متطلع الى الوراء

يتطور نطاق وتكوين وهيكل التهديدات السيبرانية للتطبيقات بسرعة. لسنوات عديدة ، وصل المستخدمون إلى تطبيقات الويب عبر الإنترنت باستخدام متصفحات الويب الشهيرة. في كل وقت ، كان من الضروري دعم 2-5 متصفحات الويب ، وكانت مجموعة المعايير لتطوير واختبار تطبيقات الويب محدودة بما فيه الكفاية. على سبيل المثال ، تم إنشاء جميع قواعد البيانات تقريبًا باستخدام SQL. لسوء الحظ ، بعد وقت قصير ، تعلم المتسللين استخدام تطبيقات الويب لسرقة البيانات أو حذفها أو تعديلها. لقد حصلوا على وصول غير قانوني وأساءوا استخدام قدرات التطبيقات باستخدام طرق مختلفة ، بما في ذلك خداع مستخدمي التطبيقات والتنفيذ وتنفيذ التعليمات البرمجية عن بُعد. سرعان ما ظهرت أدوات أمان تطبيقات الويب التجارية المعروفة باسم Web Application Firewalls (WAF) ، واستجاب المجتمع من خلال إنشاء مشروع أمان مفتوح لتطبيقات الويب ، ومشروع Open Web Application Security (OWASP) ، لتحديد معايير ومنهجيات التطوير والحفاظ عليها تطبيقات آمنة.

حماية التطبيق الأساسية

تعتبر قائمة OWASP Top 10 هي نقطة الانطلاق لتأمين التطبيقات وتحتوي على قائمة بأخطر التهديدات والإعدادات غير الصحيحة التي يمكن أن تؤدي إلى وجود ثغرات في التطبيق ، وكذلك تكتيكات للكشف عن الهجمات وصدها. يُعد OWASP Top 10 معيارًا معروفًا في صناعة تطبيقات الأمن السيبراني في جميع أنحاء العالم ويحدد القائمة الأساسية للقدرات التي يجب أن يتمتع بها نظام أمان تطبيقات الويب (WAF).

بالإضافة إلى ذلك ، يجب أن تأخذ وظائف WAF في الحسبان الهجمات الشائعة الأخرى على تطبيقات الويب ، بما في ذلك تزوير الطلبات عبر المواقع (CSRF) ، النقر فوق الصفحات ، تجريف الويب ، وإدراج الملفات (RFI / LFI).

التهديدات والتحديات الأمنية للتطبيقات اليوم

حتى الآن ، لا يتم تنفيذ جميع التطبيقات في إصدار الشبكة. هناك تطبيقات سحابية ، وتطبيقات للهواتف المحمولة ، واجهات برمجة التطبيقات ، وفي أحدث الهياكل ، حتى وظائف البرامج الفردية. يجب مزامنة جميع هذه الأنواع من التطبيقات والتحكم فيها ، لأنها تقوم بإنشاء وتعديل ومعالجة بياناتنا. مع ظهور التقنيات والنماذج الجديدة ، تنشأ تحديات وتحديات جديدة في جميع مراحل دورة حياة التطبيق. يتضمن ذلك تكامل التطوير والتشغيل (DevOps) ، الحاويات ، إنترنت الأشياء (IoT) ، أدوات مفتوحة المصدر ، واجهات برمجة التطبيقات ، إلخ.

يؤدي نشر التطبيق الموزع ومجموعة متنوعة من التقنيات إلى إنشاء مهام معقدة ومعقدة ، ليس فقط لمتخصصي أمن المعلومات ، ولكن أيضًا لمصنعي حلول الأمان الذين لم يعد بإمكانهم الاعتماد على نهج موحد. يجب أن تأخذ ميزات أمان التطبيق في الاعتبار تفاصيل أعمالهم لمنع العمليات الخاطئة والتقليل من جودة الخدمات للمستخدمين.

الهدف النهائي من المتسللين هو عادة إما سرقة البيانات أو انتهاك لتوافر الخدمات. يستغل المهاجمون أيضًا التطور التكنولوجي. أولاً ، تطوير تكنولوجيات جديدة يخلق المزيد من الثغرات ومواطن الضعف المحتملة. ثانياً ، في ترسانتها يبدو المزيد من الأدوات والمعارف للتحايل على العلاجات التقليدية. هذا يزيد بشكل كبير ما يسمى "سطح الهجوم" وتعرض المنظمات لمخاطر جديدة. يجب أن تتغير سياسات الأمان باستمرار بعد التغييرات في التكنولوجيا والتطبيقات.

وبالتالي ، يجب حماية التطبيقات من مجموعة متزايدة باستمرار من أساليب الهجوم ومصادره ، ويجب أن تنعكس الهجمات التلقائية في الوقت الحقيقي على أساس قرارات مستنيرة. نتيجة لذلك ، تزداد تكاليف التشغيل والعمالة اليدوية وسط أوضاع أمنية ضعيفة.

المهمة رقم 1: إدارة الروبوتات

يتم إنشاء أكثر من 60٪ من حركة المرور على الإنترنت بواسطة برامج الروبوت ، ويشار إلى نصفها على أنه حركة "سيئة" (وفقًا

لتقرير أمان Radware ). تستثمر المؤسسات في زيادة عرض النطاق الترددي للشبكة ، مما يخدم أساسًا الحمل الزائف. يمكن أن يؤدي التمييز الدقيق بين حركة المستخدم الحقيقية وحركة الروبوت ، وكذلك برامج الروبوت "الجيدة" (على سبيل المثال ، روبوتات البحث وخدمات مقارنة الأسعار) والروبوتات "السيئة" إلى وفورات كبيرة في التكاليف وزيادة في جودة الخدمات للمستخدمين.

السير لن يسهل هذه المهمة ، ويمكنهم تقليد سلوك المستخدمين الحقيقيين ، وتجاوز اختبار CAPTCHA والعقبات الأخرى. علاوة على ذلك ، في حالة الهجمات باستخدام عناوين IP الديناميكية ، تصبح الحماية القائمة على التصفية حسب عنوان IP غير فعالة. غالبًا ما تستخدم أدوات تطوير المصدر المفتوح (على سبيل المثال ، Phantom JS) التي يمكنها تشغيل جافا سكريبت من جانب العميل لإطلاق هجمات القوة الغاشمة ، وهجمات حشو الاعتماد ، وهجمات DDoS ، وهجمات الروبوت الآلية .

تتطلب إدارة حركة مرور الروبوت الفعالة تحديدًا فريدًا لمصدرها (مثل بصمة الإصبع). نظرًا لوجود الكثير من الإدخالات في حالة حدوث هجوم روبوت ، فإن بصمة إصبعه تسمح لك بتحديد النشاط المشبوه وتعيين النقاط ، بناءً على ما يقوم به نظام حماية التطبيق بقرار مستنير - حظر / سماح - مع معدل إيجابي كاذب بحد أدنى.

المهمة رقم 2: حماية API

تجمع العديد من التطبيقات المعلومات والبيانات من الخدمات التي تتفاعل معها من خلال واجهة برمجة التطبيقات. عند نقل البيانات السرية عبر واجهة برمجة التطبيقات ، فإن أكثر من 50٪ من المؤسسات لا تقوم بفحص أو حماية واجهات برمجة التطبيقات للكشف عن الهجمات الإلكترونية.

أمثلة على استخدام واجهة برمجة التطبيقات:

- تكامل إنترنت الأشياء

- تفاعل الآلة

- البيئات بدون خادم

- تطبيقات المحمول

- تطبيقات الحدث يحركها

تشبه ثغرات واجهة برمجة التطبيقات أوجه الضعف في التطبيقات وتشمل الحقن ، وهجمات البروتوكول ، ومعاملات المعلمات ، وعمليات إعادة التوجيه ، وهجمات الروبوت. تضمن بوابات API المخصصة توافق خدمات التطبيقات التي تتصل عبر API. ومع ذلك ، فهي لا توفر أمانًا نهائيًا للتطبيق ، حيث يمكن استخدام WAF مع أدوات الأمان الضرورية ، مثل تحليل رؤوس HTTP ، وقوائم التحكم في الوصول إلى المستوى 7 (ACL) ، وتحليل ومراجعة حمولات JSON / XML ، وحماية جميع الثغرات الأمنية من قائمة OWASP Top 10. يتم تحقيق ذلك عن طريق فحص قيم واجهة برمجة التطبيقات الرئيسية باستخدام النماذج الإيجابية والسلبية.

المهمة 3: الحرمان من الخدمة

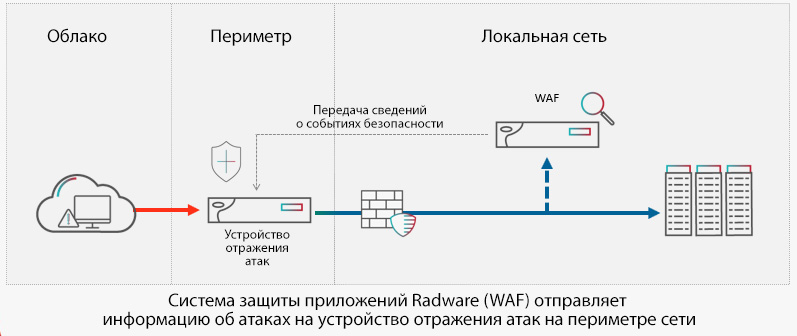

يواصل ناقل هجوم رفض الخدمة القديم (DoS) إثبات فعاليته في الهجمات على التطبيقات. يمتلك المهاجمون عددًا من التقنيات الناجحة لتعطيل خدمات التطبيقات ، بما في ذلك فيضان HTTP أو HTTPS ، والهجمات المنخفضة والبطيئة (على سبيل المثال ، SlowLoris ، LOIC ، Torshammer) ، والهجمات باستخدام عناوين IP الديناميكية ، والفيضانات العازلة ، والقوة الغاشمة الهجمات ، وغيرها الكثير. مع تطور Internet of Things والظهور اللاحق لشبكات الروبوت IoT ، أصبحت الهجمات على التطبيقات محور التركيز الرئيسي لهجمات DDoS. يمكن لمعظم WAFs لتتبع الاتصال فقط تحمل مقدار محدود من التحميل. ومع ذلك ، يمكنهم فحص تدفقات حركة مرور HTTP / S وإزالة حركة المرور والهجمات الضارة. بمجرد اكتشاف أي هجوم ، لا معنى لإعادة مرور هذه الحركة. نظرًا لأن النطاق الترددي WAF لصد الهجمات محدود ، فإن هناك حاجة إلى حل إضافي على محيط الشبكة لحظر الحزم "السيئة" التالية تلقائيًا. بالنسبة لسيناريو الأمان هذا ، يجب أن يكون كلا الحلين قادرين على التفاعل مع بعضهم البعض لتبادل المعلومات حول الهجمات.

الشكل 1. تنظيم شبكة شاملة وحماية التطبيقات باستخدام حلول Radware كمثال.

الشكل 1. تنظيم شبكة شاملة وحماية التطبيقات باستخدام حلول Radware كمثال.المهمة 4: الحماية المستمرة

التطبيقات غالبا ما تكون عرضة للتغيير. منهجيات التطوير والتنفيذ ، مثل التحديثات المستمرة ، تعني أن التعديلات يتم إجراؤها دون تدخل الإنسان والسيطرة عليه. في مثل هذه الظروف الديناميكية ، من الصعب الحفاظ على سياسات أمنية تعمل بشكل مناسب دون وجود عدد كبير من الإيجابيات الخاطئة. يتم تحديث تطبيقات الهاتف المحمول في كثير من الأحيان أكثر من تطبيقات الويب. قد تتغير تطبيقات الجهات الخارجية دون علمك. تسعى بعض المنظمات إلى مزيد من التحكم والتصور لمواكبة المخاطر المحتملة. ومع ذلك ، لا يمكن تحقيق ذلك دائمًا ، ويجب أن تستخدم حماية التطبيقات الموثوقة قدرات التعلم الآلي لحساب الموارد المتاحة وعرضها بصريًا ، وتحليل التهديدات المحتملة ، وإنشاء سياسات الأمان وتحسينها في حالة تعديلات التطبيق.

النتائج

نظرًا لأن التطبيقات تلعب دورًا متزايد الأهمية في الحياة اليومية ، فإنها تصبح الهدف الرئيسي للمتسللين. الفوز بالجائزة الكبرى المحتملة لمجرمي الإنترنت والخسائر المحتملة لرجال الأعمال ضخمة. لا يمكن المبالغة في تعقيد مهمة ضمان أمان التطبيق ، بالنظر إلى عدد واختلافات التطبيقات والتهديدات.

لحسن الحظ ، نحن في مرحلة زمنية يمكن أن يساعدنا فيها الذكاء الاصطناعي. توفر الخوارزميات القائمة على التعلم الآلي حماية تكيفية في الوقت الفعلي ضد التهديدات السيبرانية الأكثر تقدمًا والتي تستهدف التطبيقات. كما يقومون تلقائيًا بتحديث سياسات الأمان لحماية تطبيقات الويب والجوال والتطبيقات السحابية - بالإضافة إلى واجهات برمجة التطبيقات - دون إيجابيات خاطئة.

من الصعب التنبؤ بدقة بما سيكون عليه الجيل القادم من التهديدات السيبرانية للتطبيقات (ربما تعتمد أيضًا على التعلم الآلي). ولكن يمكن للمؤسسات بالتأكيد اتخاذ خطوات لحماية بيانات العملاء والملكية الفكرية وضمان توفر الخدمات مع فوائد كبيرة لرجال الأعمال.

يتم تقديم مناهج وطرق فعالة لضمان أمان التطبيق ، وأنواع الهجمات الرئيسية ونواقلها وثغراتها في مجال الدفاع السيبراني لتطبيقات الويب ، بالإضافة إلى الخبرة الدولية وأفضل الممارسات في دراسة Radware وتقرير "

أمان تطبيقات الويب في عالم متصل رقميًا ".