اليوم سوف نصف سير العمل الحقيقي الذي يستخدمه فريق الاستجابة لحوادث Varonis للتحقيق في هجمات القوة الغاشمة (المشار إليها فيما يلي بهجمات القوة الغاشمة) من خلال NTLM. هذه الهجمات شائعة جدًا ، وغالبًا ما يواجهها فريقنا مع العملاء في جميع أنحاء العالم.

كشف

إذا رأيت أيًا من هذه التنبيهات في لوحة معلومات Varonis ، فقد تتعرض لهجوم بالقوة الغاشمة عبر NTLM:

- رش كلمة المرور من مصدر واحد

- حساب التعداد عبر NTLM

- تأمين حساب متعددة

يمكنك أيضًا البحث عن جميع محاولات المصادقة الفاشلة في لوحة معلومات Varonis للعثور على الأنشطة المشبوهة التي يجب التحقيق فيها.

1. التحقيق الأولي في واجهة Varonis

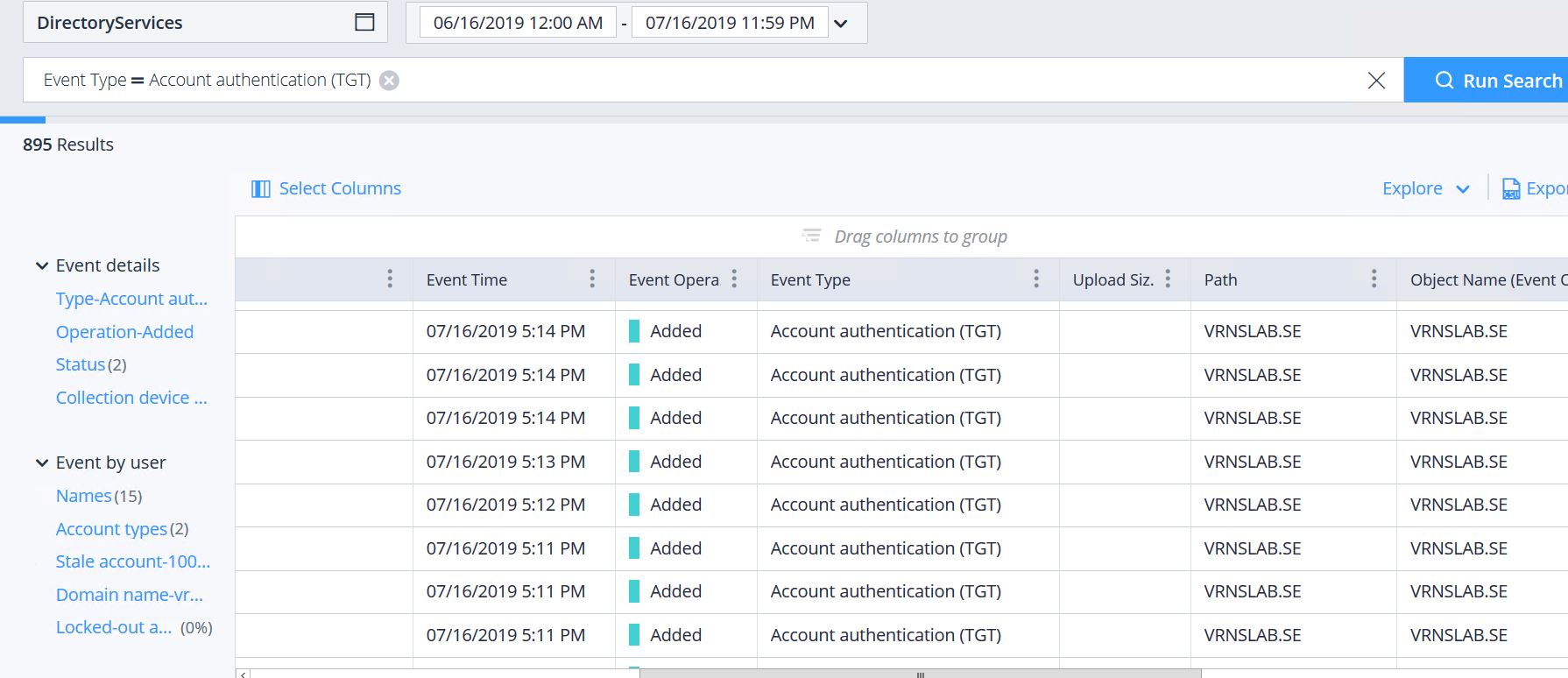

انقر على Analytics في لوحة معلومات Varonis.

في القائمة المنسدلة Servers ، حدد DirectoryServices.

لنوع المرشح حسب نوع الحدث ، حدد "مصادقة الحساب". نتيجة لذلك ، ستحصل على مجموعة من الأحداث المتعلقة بمحاولات تسجيل الدخول لفترة زمنية معينة.

ابحث عن محاولات تسجيل دخول غير ناجحة لمستخدمين مجهولين قد يشيرون إلى هجوم قاموس بأسماء الحسابات الشائعة مثل "المسؤول" أو "الخدمة". يعرض Varonis حسابات مثل "الخلاصة / لا أحد" (في الحقل المميز اسم المستخدم (الحدث حسب)) لأنها غير موجودة في Active Directory ولا يمكن مطابقتها.

في عمود "اسم الجهاز" ، سترى على الأرجح الاسم المقنع للجهاز المستخدم لطلبات المصادقة. من المحتمل ألا تعرف هذا الجهاز ، ولن يتوافق اسمه مع سياسة تسمية الجهاز المؤسسي. غالبًا ما يستخدم المهاجمون أسماء الأجهزة مثل "محطة العمل" أو "mstsc" على أمل إخفاء نشاطهم. في بعض الأحيان يتركون اسم الجهاز فارغًا تمامًا.

إذا كنت قد قررت أن هجوم القوة الغاشمة من خلال NTLM لديه حقًا مكانًا مناسبًا ، فستحتاج إلى الخوض في سجلات أكثر تفصيلاً.

ابحث عن جميع محاولات تسجيل الدخول الفاشلة من خلال NTLM باستخدام عوامل التصفية التالية:

- وصف الحدث "يحتوي على" NTLM

- حالة الحدث = فشل

- نوع الحدث = مصادقة TGT

ابحث عن جميع المصادقة الناجحة من خلال أسماء الأجهزة المستخدمة من قبل مجرمي الإنترنت للتحقق من أنه لا توجد في الوقت الحالي أي علامات فورية على نجاح تسوية الحساب. سجل قيمة حقل "اسم جهاز الجمع" للأحداث التي يجري تحليلها. هذا هو اسم وحدة تحكم المجال التي تبدأ منها المرحلة التالية من التحقيق.

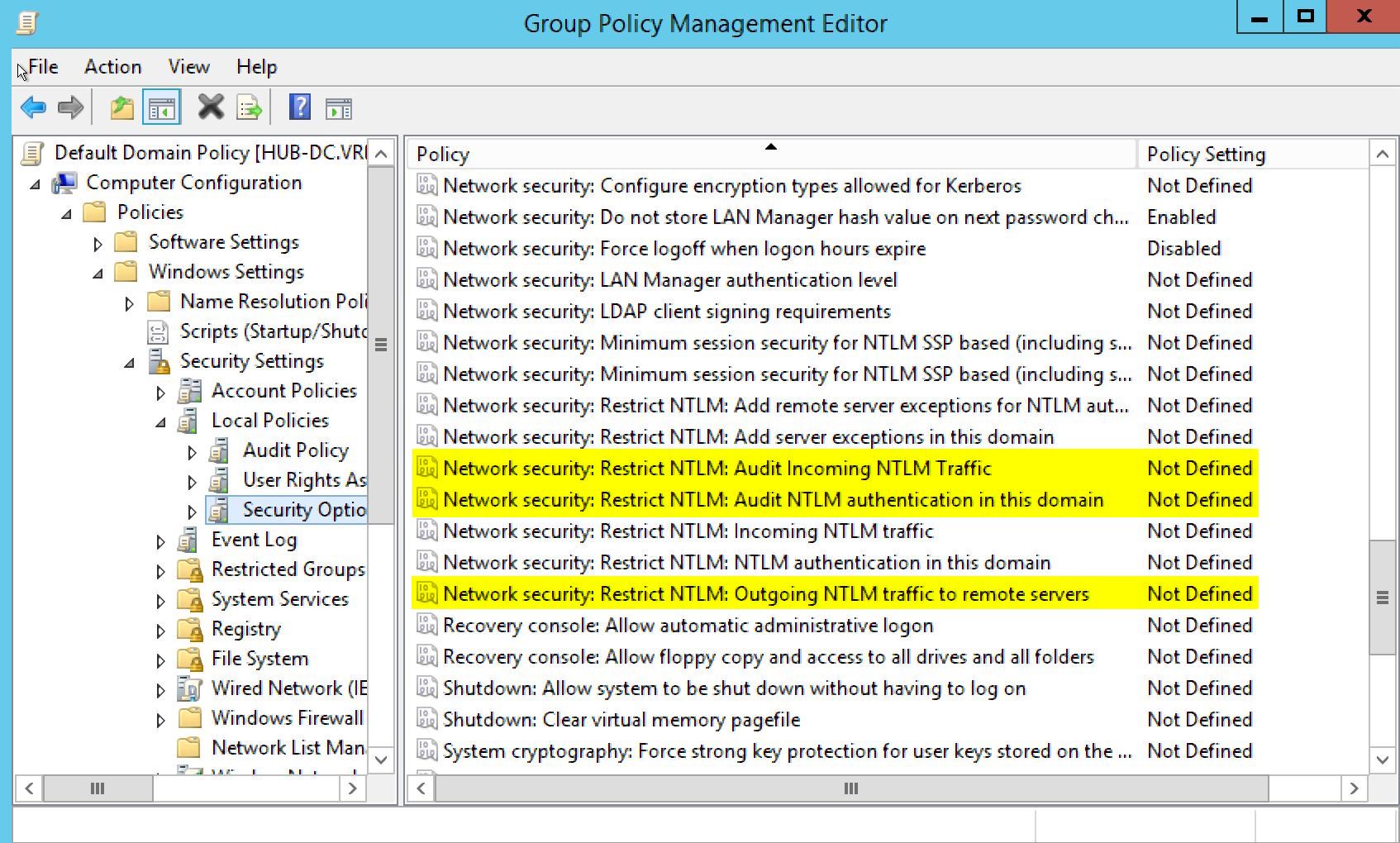

2. إعداد تدقيق NTLM

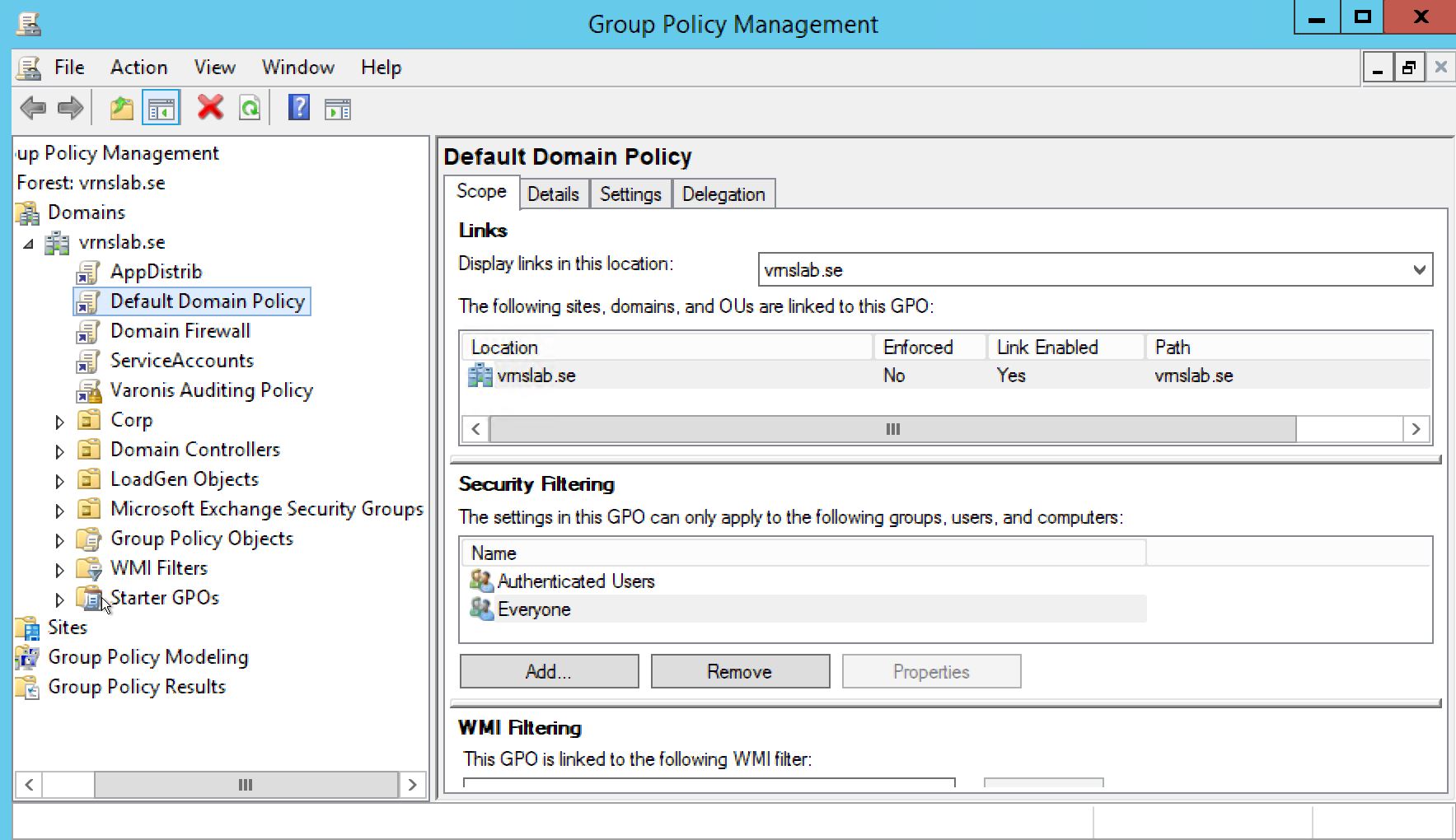

تمييز سياسة المجال الافتراضية حتى نتمكن من تلقي الأحداث في وقت لاحق من جميع وحدات تحكم المجال.

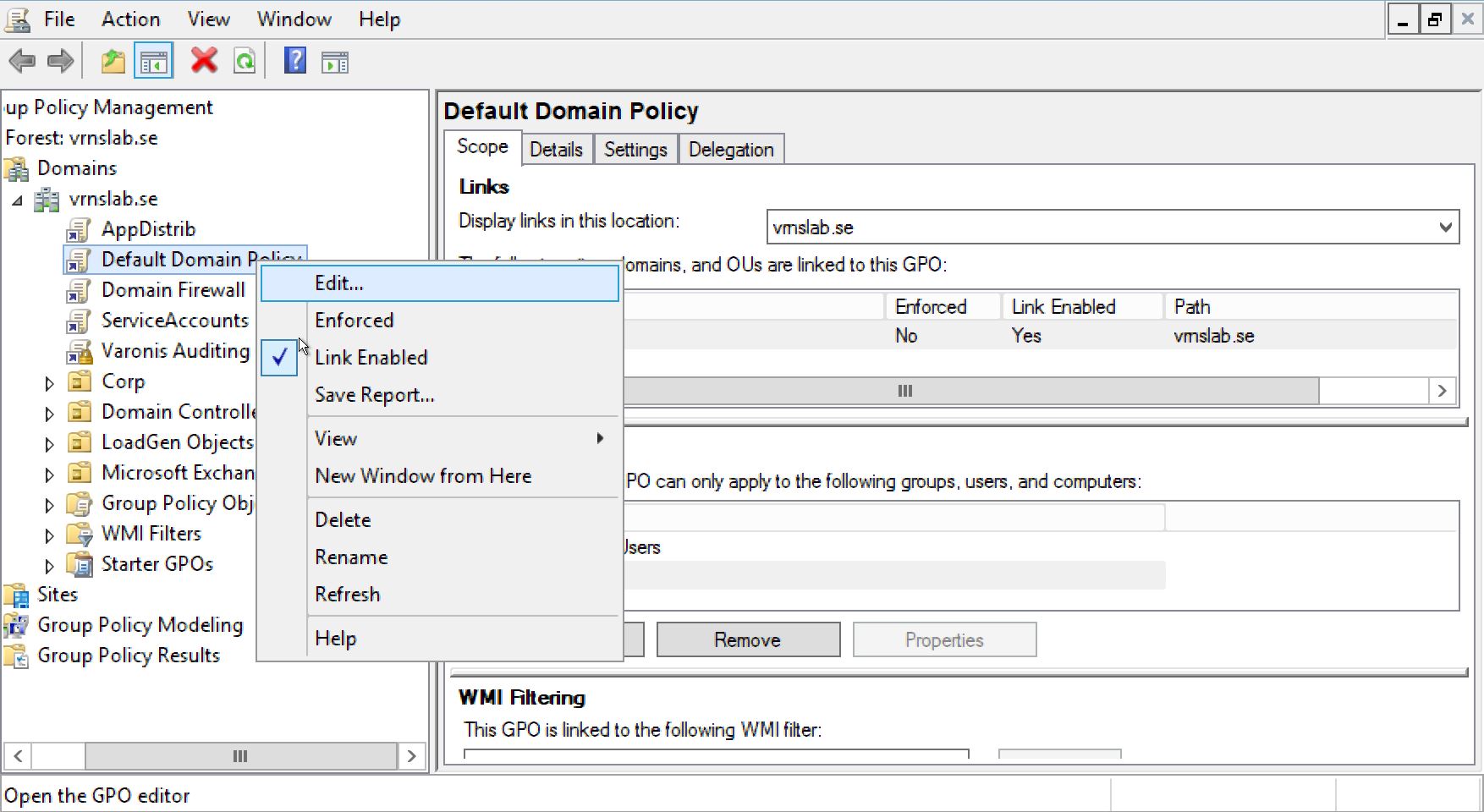

انقر بزر الماوس الأيمن على سياسة المجال الافتراضية وحدد تحرير.

يتم فتح نافذة محرر إدارة نهج المجموعة. توسيع التسلسل الهرمي ، حدد خيارات الأمان.

تغيير القيم التالية:

- أمان الشبكة: تقييد NTLM: تدوين المرور الوارد = تمكين التدوين لجميع الحسابات

- أمان الشبكة: تقييد NTLM: تدوين مصادقة NTLM في هذا المجال = تمكين الكل

- أمان الشبكة: تقييد NTLM: حركة مرور NTLM الصادرة إلى الخوادم البعيدة = تدوين الكل

قم بتشغيل الأمر gpupdate / force لتطبيق التغييرات.

3. NTLM سجل التحقيق

انتقل إلى وحدة تحكم المجال المحددة من خلال العمود "اسم جهاز مضيف المجموعة" في الخطوة 1.

قم بتشغيل "عارض الأحداث" (الأمر eventvwr في cmd) وقم بتوسيع التسلسل الهرمي إلى سجلات التطبيق والخدمات> Microsoft> Windows> NTLM> التشغيلي. انقر بزر الماوس الأيمن فوق السجل المحدد ، وحدد "خصائص" وقم بزيادة حجم السجل إلى 20 ميغابايت على الأقل (الحجم الافتراضي هو 1 ميجابايت).

سيتم ربط الأحداث بمعرف الأحداث = 8004 في معظمها بمحاولات المصادقة الضارة.

ابحث في السجل باستخدام أسماء الأجهزة أو المستخدمين الذين رأيناهم في الخطوة 1. في الأحداث الموجودة ، انتبه إلى حقل "اسم القناة الآمنة". هذا هو اسم الجهاز الذي يتعرض للهجوم.

إشعار مهمفي سجل أحداث NTLM ، سترى فقط الأحداث الجديدة التي بدأت بالوصول من اللحظة التي تم فيها تشغيل التدقيق في الفقرة 2

4. علاج

بمجرد التعرف على اسم الجهاز الذي تمت مهاجمته ، يمكننا معرفة كيفية إرسال المهاجم لمحاولات المصادقة هذه. في سجلات جدار الحماية ، تحقق من الاتصالات أثناء محاولات المصادقة الضارة. على الجهاز الهدف ، يمكنك استخدام الأمر netstat أو الأداة المساعدة Wireshark. وبالتالي ، فإننا نبحث عن عنوان IP والمنفذ الذي يستخدمه المهاجم لإرسال طلبات المصادقة.

بمجرد أن نتلقى هذه المعلومات ، يمكننا اتخاذ تدابير لمنع النشاط العدائي - حظر عنوان IP أو إغلاق المنفذ.

إشعار مهمهناك فرصة لإصابة الجهاز الذي تمت مهاجمته. كن حذرا!

أخيرًا ، من أجل إكمال التحقيق ، نحتاج إلى التحقق من جميع الإجراءات لمصادقة حسابات المستخدمين على الجهاز الذي تمت مهاجمته ، وكذلك النشاط على مصادر البيانات الملاحظة من الجهاز الذي تم مهاجمته وأي إشعارات أخرى تأتي من الجهاز الذي تمت مهاجمته. نحتاج إلى إلقاء نظرة على سجلات Varonis و NTLM للتأكد من إيقاف محاولات المصادقة ، ومتابعة مراقبة النشاط الجديد.

يجري فريق Varonis في روسيا تحليلًا مجانيًا للأمن السيبراني ومراجعة مخاطر البنية التحتية لتكنولوجيا المعلومات. للقيام بذلك ، اترك

طلبًا على الموقع أو

اتصل بنا بطريقة مريحة.