بينما تقوم المؤسسة الكبيرة ببناء شكوك متكررة من المهاجمين الداخليين المحتملين والمتسللين ، تظل رسائل البريد الإلكتروني الاحتيالي والبريد العشوائي تمثل صداعًا بسيطًا للشركات. إذا علم Marty McFly أنه في عام 2015 (والأكثر من ذلك في عام 2020) ، لن يخترع الناس حتى hoverboards ، لكن حتى لا يتعلموا كيفية التخلص تمامًا من البريد غير المهم ، فمن المحتمل أن يفقد الثقة في الإنسانية. علاوة على ذلك ، فإن الرسائل غير المرغوب فيها اليوم ليست مزعجة فحسب ، ولكنها ضارة في أغلب الأحيان. في حوالي 70٪ من الحالات ، أثناء تنفيذ killchain ، يتسلل مجرمو الإنترنت إلى البنية التحتية بمساعدة البرامج الضارة الموجودة في المرفقات أو من خلال روابط الخداع في رسائل البريد الإلكتروني.

في الآونة الأخيرة ، كان هناك ميل واضح نحو انتشار الهندسة الاجتماعية كوسيلة لاختراق البنية التحتية للمنظمة. بمقارنة إحصائيات عامي 2017 و 2018 ، نلاحظ زيادة بنسبة 50 في المائة تقريبًا في عدد الحالات التي تم فيها تسليم البرامج الضارة إلى أجهزة كمبيوتر الموظفين على وجه التحديد من خلال المرفقات أو روابط التصيد في نص الرسالة.

بشكل عام ، يمكن تقسيم مجموعة كاملة من التهديدات التي يمكن تنفيذها باستخدام البريد الإلكتروني إلى عدة فئات:

- البريد المزعج واردة

- إدراج أجهزة الكمبيوتر المنظمة في الروبوتات إرسال البريد المزعج الصادرة

- مرفقات وفيروسات ضارة في نص الرسالة (غالباً ما تعاني الشركات الصغيرة من هجمات هائلة مثل بيتيا).

للحماية من جميع أنواع الهجمات ، يمكنك إما نشر عدة SZI ، أو اتباع مسار نموذج الخدمة. لقد

تحدثنا بالفعل عن منصة خدمات الأمن السيبراني الموحدة - جوهر النظام البيئي لنظام MSS الشمسي لخدمات الأمن السيبراني المدارة. من بين أشياء أخرى ، فإنه يتضمن تقنية Virtual Secure Gateway (SEG). كقاعدة عامة ، يتم الحصول على اشتراك في هذه الخدمة من قبل الشركات الصغيرة ، حيث يتم تعيين جميع وظائف تكنولوجيا المعلومات و IS لشخص واحد - مسؤول النظام. تعتبر الرسائل غير المرغوب فيها مشكلة دائمًا أمام المستخدمين والإدارة ، ولا يمكنك حلها. ومع ذلك ، بمرور الوقت ، حتى القيادة تصبح واضحة أنه ببساطة لا يعمل على "إنهاء" مسؤول نظامها - إنها تستغرق الكثير من الوقت.

ساعتان لتحليل البريد - كثيرًا

تم توجيه موقف مماثل إلينا بواسطة أحد تجار التجزئة. أظهرت أنظمة تتبع الوقت أن موظفيها يقضون كل يوم حوالي 25٪ من وقتهم (ساعتان!) في تحليل صندوق البريد.

بعد توصيل خادم بريد العميل ، قمنا بتكوين مثيل SEG كبوابة ثنائية الاتجاه للبريد الوارد والصادر. بدأنا التصفية وفقًا لسياسات محددة مسبقًا. قمنا بتجميع القائمة السوداء بناءً على تحليل للبيانات المقدمة من العميل وقوائمنا الخاصة بالعناوين التي يحتمل أن تكون خطرة التي يتلقاها خبراء Solar JSOC كجزء من خدمات أخرى ، على سبيل المثال ، مراقبة حوادث أمن المعلومات. بعد ذلك ، تم تسليم جميع رسائل البريد إلى المستلمين فقط بعد التنظيف ، وتوقفت العديد من رسائل البريد الإلكتروني العشوائي حول "التخفيضات الكبيرة" عن صب الأطنان في خوادم بريد العميل ، مما أدى إلى توفير مساحة للاحتياجات الأخرى.

ولكن كانت هناك مواقف عندما تم تصنيف خطاب شرعي عن طريق الخطأ كرسالة غير مرغوب فيها ، على سبيل المثال ، كما وردت من مرسل غير موثوق به. في هذه الحالة ، منحنا حق اتخاذ القرار للعميل. لا توجد العديد من الخيارات لما يجب فعله: قم بحذفه أو عزله على الفور. اخترنا الطريقة الثانية التي يتم تخزين هذه الرسائل غير المرغوب فيها على SEG نفسها. لقد منحنا مسؤول النظام حق الوصول إلى وحدة التحكم في الويب ، حيث يمكنه في أي وقت العثور على خطاب مهم ، على سبيل المثال ، من الطرف المقابل ، ونقله إلى المستخدم.

تخلص من الطفيليات

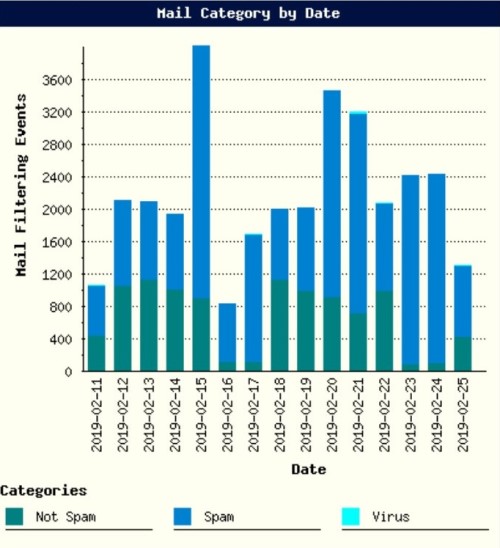

تشتمل خدمة حماية البريد الإلكتروني على تقارير تحليلية تهدف إلى التحكم في أمان البنية التحتية وفعالية الإعدادات المستخدمة. بالإضافة إلى ذلك ، تسمح لك هذه التقارير بتوقع الاتجاهات. على سبيل المثال ، نجد القسم المقابل "Spam by Recipient" أو "Spam by Sender" في التقرير ونلقي نظرة على عنوان أكبر عدد من الرسائل المحظورة.

فقط عند تحليل مثل هذا التقرير ، بدا أن الزيادة الحادة في إجمالي عدد الرسائل من أحد العملاء مريبة بالنسبة لنا. لديه بنية تحتية صغيرة ، وعدد الحروف منخفض. وفجأة ، بعد يوم عمل ، تضاعف حجم البريد العشوائي المحجوب تقريبًا. قررنا أن نلقي نظرة فاحصة.

نرى أن عدد الرسائل الصادرة زاد ، وفي الكل في حقل "المرسل" ، هناك عناوين من مجال متصل فقط بخدمة حماية البريد. لكن هناك تحذيرًا واحدًا: من بين العناوين العاقلة تمامًا ، وربما الموجودة ، من الواضح أن هناك عناوين غريبة. نظرنا إلى عنوان IP الذي تم إرسال الرسائل منه ، وكما هو متوقع ، اتضح أنها لا تنتمي إلى مساحة العنوان المحمية. على ما يبدو ، أرسل المهاجم البريد العشوائي نيابة عن العميل.

في هذه الحالة ، قدمنا توصيات إلى العميل بشأن التكوين الصحيح لسجلات DNS ، وتحديدا SPF. نصح خبيرنا بإنشاء سجل TXT يحتوي على القاعدة "v = spf1 mx ip: 1.2.3.4/23-all" ، والذي يحتوي على قائمة شاملة بالعناوين المسموح لها بإرسال رسائل نيابة عن المجال المحمي.

في الواقع ، لماذا هذا مهم: البريد المزعج نيابة عن شركة صغيرة غير معروفة هو غير سارة ، ولكن ليس حاسما. الوضع مختلف تمامًا ، على سبيل المثال ، في الصناعة المصرفية. وفقًا لملاحظاتنا ، يرتفع مستوى ثقة الضحية في رسالة بريد إلكتروني مخادعة عدة مرات إذا تم إرسالها من مجال بنك آخر أو جهة مقابلة معروفة للضحية. وهذا لا يميز موظفي البنك فقط ، في القطاعات الأخرى - نفس قطاع الطاقة - نواجه نفس الاتجاه.

نحن نقتل الفيروسات

لكن الخداع ليس مشكلة شائعة ، مثل الالتهابات الفيروسية. وكيف يتعاملون في الغالب مع الأوبئة الفيروسية؟ وضعوا مضاد فيروسات وآمل أن "العدو لن يمر". ولكن إذا كان كل شيء بهذه البساطة ، فبسبب انخفاض تكلفة مكافحة الفيروسات إلى حد ما ، فإن الجميع قد نسوا مشكلة البرامج الضارة لفترة طويلة. وفي الوقت نفسه ، نتلقى باستمرار طلبات من السلسلة "المساعدة في استعادة الملفات ، تم تشفير كل شيء ، والعمل يستحق ذلك ، وفقدت البيانات". نحن لسنا متعبين من تكرار للعملاء أن مكافحة الفيروسات ليست حلا سحريا. بالإضافة إلى حقيقة أن قواعد بيانات مكافحة الفيروسات قد لا يتم تحديثها بسرعة كافية ، فإننا نواجه غالبًا برامج ضارة يمكنها تجاوز ليس فقط مضادات الفيروسات ، ولكن أيضًا صناديق الحماية.

لسوء الحظ ، هناك عدد قليل من الموظفين العاديين في المؤسسات يدركون رسائل البريد الإلكتروني المخادعة والخبيثة ، ويمكنهم التمييز بينها وبين المراسلات المنتظمة. في المتوسط ، فإن كل مستخدم سابع لا يخضع لرفع الوعي بانتظام يفسح المجال للهندسة الاجتماعية: يفتح ملفًا مصابًا أو يرسل بياناته إلى مجرمي الإنترنت.

على الرغم من أن الاتجاه الاجتماعي للهجمات ، بشكل عام ، كان يزداد باستمرار شيئًا فشيئًا ، إلا أن هذا الاتجاه أصبح ملحوظًا في العام الماضي. أصبحت رسائل البريد الإلكتروني المخادعة أكثر فأكثر مثل قوائم البريد المعتادة حول العروض الترويجية ، والأحداث القادمة ، إلخ. هنا يمكنك أن تتذكر الهجوم الصامت على القطاع المالي - حيث تلقى موظفو البنك رسالة يزعم أنها تحمل رمزًا ترويجيًا للمشاركة في مؤتمر الصناعة الشهير iFin ، وكانت النسبة المئوية لأولئك الذين شاركوا في هذه الحادثة عالية جدًا ، على الرغم من أننا نتحدث عن القطاع المصرفي - الأكثر تطوراً فيما يتعلق بأمن المعلومات.

قبل العام الجديد الماضي ، لاحظنا أيضًا العديد من المواقف الغريبة ، عندما تلقى موظفو الشركات الصناعية رسائل تصيد عالية الجودة مع "قائمة" بالعروض الترويجية للعام الجديد في المتاجر الشهيرة على الإنترنت ومع أكواد ترويجية للحصول على خصومات. لم يحاول الموظفون فقط اتباع الرابط ، ولكنهم أرسلوا أيضًا رسالة إلى الزملاء من المنظمات ذات الصلة. نظرًا لحظر المورد المشار إليه في رسالة البريد الإلكتروني الاحتيالي ، بدأ الموظفون في ترك طلبات الوصول إلى خدمة تكنولوجيا المعلومات على نطاق واسع. بشكل عام ، يجب أن يكون نجاح النشرة الإخبارية قد تجاوز كل توقعات المهاجمين.

ومؤخراً ، لجأت شركة "مشفرة" إلينا للحصول على المساعدة. بدأ كل شيء بحقيقة أن موظفي المحاسبة تلقوا خطابًا يزعم من البنك المركزي للاتحاد الروسي. نقر المحاسب على الرابط في الرسالة وقام بتنزيل عامل منجم WannaMine ، والذي ، مثل WannaCry المعروف ، استغل ثغرة EternalBlue. الشيء الأكثر إثارة للاهتمام هو أن معظم برامج مكافحة الفيروسات قادرة على اكتشاف توقيعاتها منذ بداية عام 2018. ولكن ، إما أن برنامج مكافحة الفيروسات تم تعطيله ، أو لم يتم تحديث قواعد البيانات ، أو أنه لم يكن موجودًا على الإطلاق - على أي حال ، كان عامل المنجم موجودًا بالفعل على جهاز الكمبيوتر ، ولم يمنعه أي شيء من الانتشار أكثر عبر الشبكة ، وتحميل وحدة المعالجة المركزية للخوادم و AWS 100٪ .

رأى هذا العميل ، بعد تلقي تقرير مجموعة الأدلة الجنائية لدينا ، أن الفيروس قد اخترق في البداية عبر البريد وأطلق مشروعًا تجريبيًا لتوصيل خدمة حماية البريد الإلكتروني. أول شيء أنشأناه كان مكافحة فيروسات البريد. في الوقت نفسه ، يتم إجراء المسح بحثًا عن البرامج الضارة باستمرار ، ويتم إجراء تحديثات التوقيع أولاً كل ساعة ، ثم يتحول العميل إلى وضع مرتين في اليوم.

يجب حماية الطبقات الكاملة ضد الالتهابات الفيروسية. إذا تحدثنا عن انتقال الفيروسات عبر البريد الإلكتروني ، فمن الضروري التخلص من هذه الرسائل عند المدخل ، وتدريب المستخدمين على التعرف على الهندسة الاجتماعية ، ثم الاعتماد على مكافحة الفيروسات وصناديق الرمل.

SEG نعم على الحراسة

بالطبع ، نحن لا ندعي أن حلول بوابة البريد الإلكتروني الآمنة هي الحل الشافي. من الصعب للغاية منع الهجمات المستهدفة ، بما في ذلك الخداع المستهدف يتم "شحذ" كل هجوم من هذا القبيل لمستلم محدد (منظمة أو شخص). لكن بالنسبة لشركة تحاول توفير مستوى أساسي من الأمان ، فإن هذا كثيرًا ، خاصةً مع الخبرة والخبرة المطبقة بشكل صحيح على المهمة.

في معظم الأحيان ، عند تنفيذ استهداف التصيد الاحتيالي ، لا يتم تضمين المرفقات الضارة في نص الرسالة ، وإلا فإن نظام مكافحة البريد العشوائي سيمنع رسالة البريد الإلكتروني هذه فورًا في الطريق إلى المستلم. لكنها تتضمن روابط لمورد ويب مُعد مسبقًا في نص الرسالة ، ثم صغيرة. يتبع المستخدم الرابط ، وبعد بضع عمليات إعادة توجيه في غضون ثوانٍ ، يكون في آخر السلسلة بأكملها ، حيث سيتم فتح البرامج الضارة على جهاز الكمبيوتر الخاص به.

أكثر تطوراً: في وقت استلام الرسالة ، يمكن أن يكون الارتباط غير ضار ، وفقط بعد مرور بعض الوقت ، عندما يتم مسحه ضوئيًا وتخطيه بالفعل ، سيبدأ إعادة التوجيه إلى البرامج الضارة. لسوء الحظ ، لن يتمكن اختصاصيو Solar JSOC ، حتى مع مراعاة كفاءاتهم ، من تكوين بوابة البريد "لرؤية" البرامج الضارة من خلال السلسلة بأكملها (على الرغم من أنه يمكن استخدام الحماية لاستبدال جميع الارتباطات تلقائيًا في خطابات SEG بحيث لا يقوم الأخير بفحص الرابط فقط في وقت تسليم الرسالة ، وفي كل مرحلة انتقالية).

وفي الوقت نفسه ، يساعد تجميع عدة أنواع من الخبرات ، بما في ذلك البيانات التي تم الحصول عليها من قبل JSOC CERT و OSINT ، على التعامل حتى مع إعادة توجيه نموذجية. يتيح لك هذا إنشاء قوائم سوداء متقدمة ، على أساسها سيتم حظر حتى الرسائل ذات إعادة التوجيه المتعددة.

يعد استخدام SEG مجرد لبنة صغيرة في الحائط ترغب أي مؤسسة في بنائها لحماية أصولها. ولكن يجب وضع هذا الرابط بشكل صحيح في الصورة الكبيرة ، لأنه حتى SEG مع ضبط السليم يمكن جعل دفاع كامل.

كسينيا سادونينا ، خبيرة استشارية ، خبر مسبق ، المنتجات والخدمات ، سولار JSOC