مرحبًا بك في سلسلة المقالات الجديدة ، هذه المرة حول موضوع التحقيق في الحوادث ، أي تحليل البرامج الضارة باستخدام الطب الشرعي Check Point. في وقت سابق ، نشرنا

العديد من برامج الفيديو التعليمية حول العمل في الحدث الذكي ، ولكن هذه المرة سننظر في تقارير الطب الشرعي حول أحداث معينة في منتجات Check Point المختلفة:

لماذا الطب الشرعي للحوادث التي تمنعها مهمة؟ يبدو أنني مصاب بالفيروس ، إنه جيد بالفعل ، لماذا أتعامل معه؟ كما هو موضح في الممارسة ، من المستحسن ليس فقط حظر الهجوم ، ولكن أيضًا لفهم كيفية عمله: ما هي نقطة الدخول ، ما هي نقاط الضعف التي تم استخدامها ، ما هي العمليات المعنية ، ما إذا كان قد تأثر نظام التسجيل والملفات ، عائلة الفيروسات ، الضرر المحتمل ، إلخ. . يمكن الحصول على هذه البيانات وغيرها من البيانات المفيدة في تقارير شاملة عن الطب الشرعي لـ Check Point (سواء في النص أو في شكل رسوم بيانية). الحصول على مثل هذا التقرير يدويا أمر صعب للغاية. ثم يمكن أن تساعد هذه البيانات في اتخاذ التدابير اللازمة واستبعاد إمكانية نجاح مثل هذه الهجمات في المستقبل. سنقوم اليوم بمراجعة تقرير الطب الشرعي Check Point SandBlast Network.

شبكة ساندبلاست

يعد استخدام صناديق الحماية لتحسين أمان محيط الشبكة أمرًا شائعًا وكعنصر أساسي يجب أن يكون مثل IPS. في Check Point ، تعد شفرة Threat Emulation مسؤولة عن وظيفة الصندوق الرمل ، والتي تعد جزءًا من تقنيات SandBlast (هناك أيضًا استخراج التهديد في نفس المكان). لقد نشرنا بالفعل دورة

Check Point SandBlast

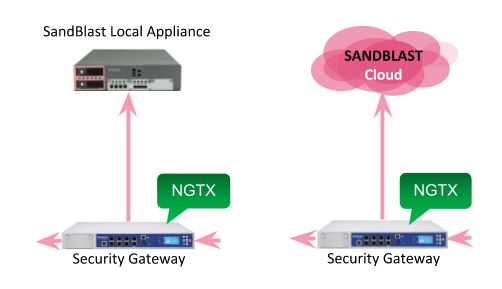

قصيرة لـ Gaia الإصدار 77.30 (أوصي بشدة بمشاهدتها إذا كنت لا تفهم ما يدور حوله). من وجهة نظر الهندسة المعمارية ، لم يتغير شيء جوهريًا منذ ذلك الحين. إذا كان لديك Check Point Gateway على محيط الشبكة ، فيمكنك استخدام خيارين للتكامل مع صندوق الحماية:

- SandBlast Local Appliance - يتم وضع جهاز SandBlast إضافي على شبكتك ، حيث يتم إرسال الملفات للتحليل.

- SandBlast Cloud - يتم إرسال الملفات للتحليل إلى سحابة Check Point.

يمكن اعتبار رمل خط الدفاع الأخير على محيط الشبكة. يتصل فقط بعد التحليل بالوسائل التقليدية - مكافحة الفيروسات ، IPS. وإذا لم توفر أدوات التوقيع التقليدية هذه أي تحليلات عملياً ، يمكن لصندوق الرمال "معرفة" بالتفصيل لماذا تم تأمين الملف وما الذي يفعله بالتحديد ضارًا. يمكن الحصول على تقرير الطب الشرعي هذا من الصندوق الرملي المحلي والسحابي.

تحقق نقطة تقرير الطب الشرعي

لنفترض أنك ، بصفتك متخصصًا في أمن المعلومات ، قد عملت وفتحت لوحة معلومات في SmartConsole. على الفور ، تشاهد الحوادث خلال الـ 24 ساعة الماضية ويتم لفت انتباهك إلى أحداث مضاهاة التهديد - وهي أخطر الهجمات التي لم يتم حظرها بواسطة تحليل التوقيع.

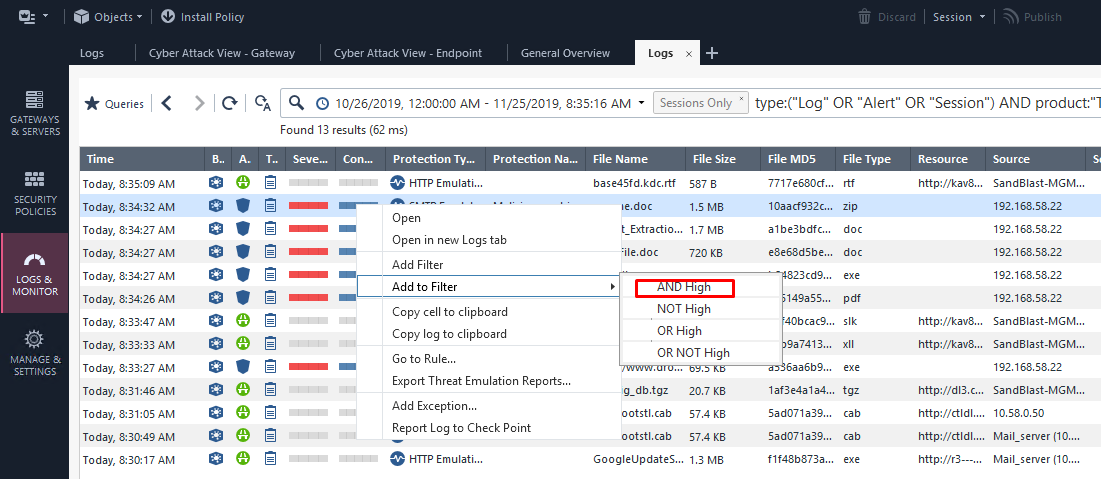

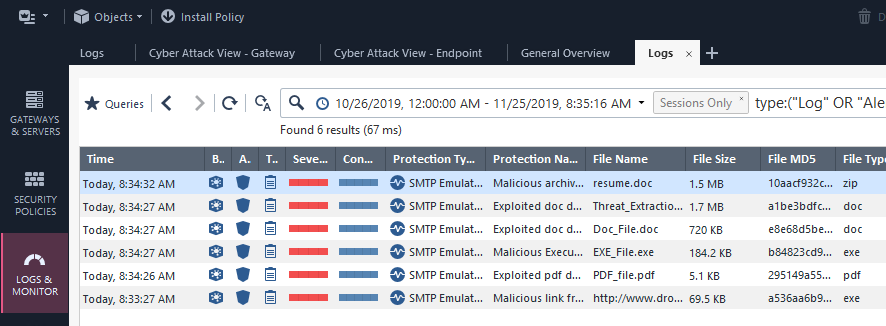

يمكنك "الوقوع" في هذه الأحداث (التنقل لأسفل) ورؤية كل السجلات على شفرة مضاهاة التهديد.

بعد ذلك ، يمكنك أيضًا تصفية السجلات حسب مستوى خطورة التهديدات (درجة الخطورة) ، وكذلك حسب مستوى الثقة (موثوقية التشغيل):

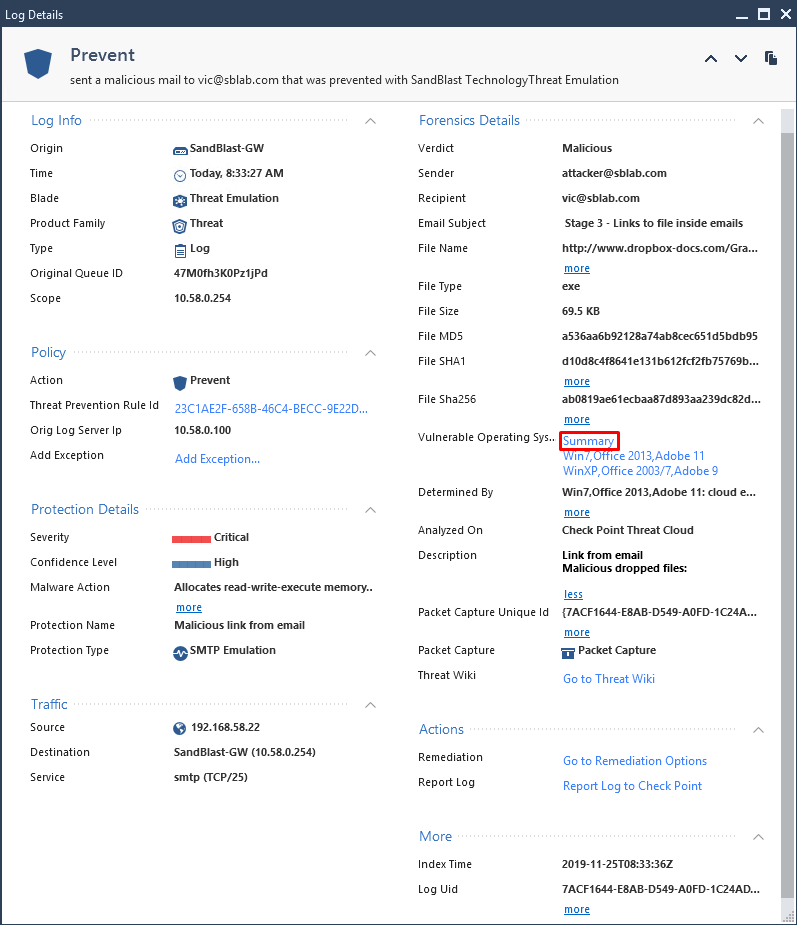

بعد فتح الحدث الذي يهمنا ، يمكنك التعرف على المعلومات العامة (src ، dst ، الخطورة ، المرسل ، إلخ):

ويمكنك أن ترى قسم

الطب الشرعي مع تقرير

ملخص متاح. بالنقر فوقه ، سيتم فتح تحليل مفصل للبرامج الضارة في شكل صفحة HTML تفاعلية أمامنا:

(هذا جزء من الصفحة.

يمكن الاطلاع على النسخة الأصلية هنا )

من نفس التقرير ، يمكننا تنزيل البرامج الضارة الأصلية (في أرشيف محمي بكلمة مرور) ، أو الاتصال بفريق استجابة Check Point على الفور.

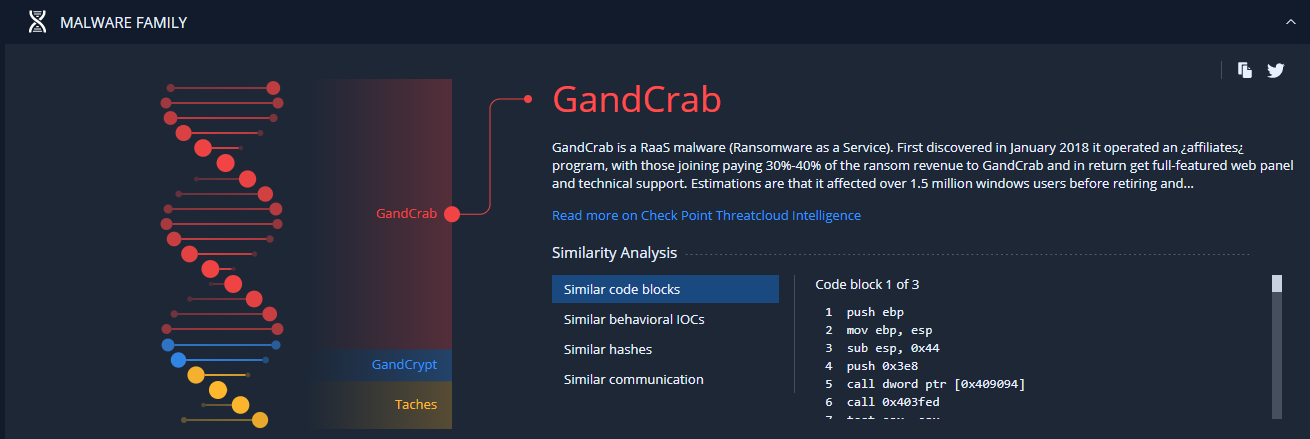

أقل من ذلك بقليل ، يمكنك رؤية رسم متحرك جميل ، والذي يُظهر بالنسب المئوية نوع الشيفرات الخبيثة المعروفة بالفعل التي تشترك فيها حالتنا (بما في ذلك الكود نفسه ووحدات الماكرو). يتم توفير هذه التحليلات باستخدام التعلم الآلي في Check Point Threat Cloud.

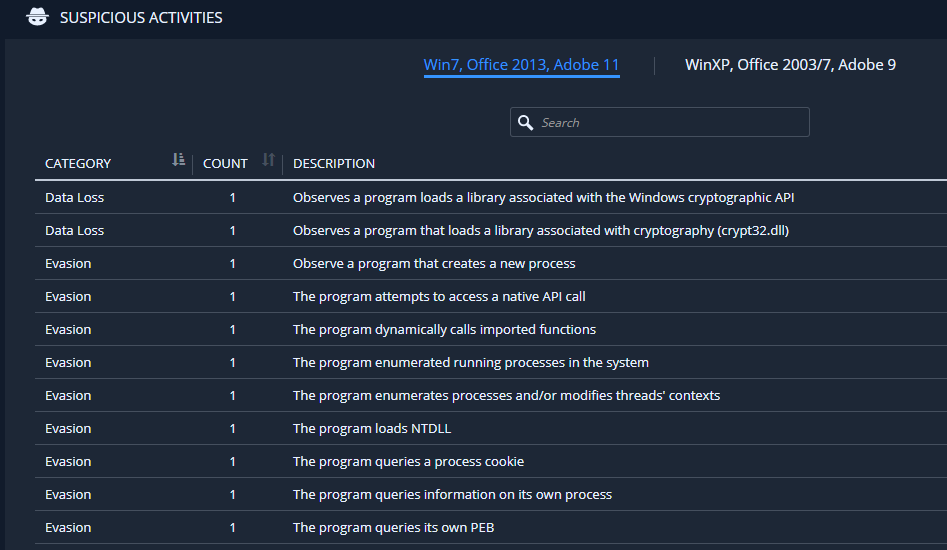

بعد ذلك ، يمكنك معرفة نوع النشاط في صندوق الحماية المسموح له باستنتاج أن هذا الملف ضار. في هذه الحالة ، نرى استخدام تقنيات التجاوز ومحاولة تنزيل المشفرات:

قد تلاحظ أنه في هذه الحالة تم إجراء المحاكاة في نظامين (Win 7 و Win XP) وإصدارات برامج مختلفة (Office و Adobe). يوجد أدناه فيديو (عرض شرائح) مع عملية فتح هذا الملف في صندوق الحماية:

مثال على الفيديو:

في النهاية ، يمكننا أن نرى بالتفصيل كيف تطور الهجوم. إما في شكل جدول أو في شكل رسوم بيانية:

هناك يمكننا تنزيل هذه المعلومات بتنسيق RAW وملف pcap لتحليل مفصل لحركة المرور المتولدة في Wireshark:

استنتاج

يمكن أن يؤدي استخدام هذه المعلومات إلى تعزيز حماية شبكتك بشكل كبير. منع مضيفي توزيع الفيروسات ، ونقاط الضعف القريبة ، ومنع ردود الفعل المحتملة من C&C ، وأكثر من ذلك بكثير. لا تهمل هذه التحليلات.

في المقالات التالية ، سنراجع بالمثل تقارير وكيل SandBlast و SnadBlast Mobile و CloudGiard SaaS. لا تنزعج (

Telegram ،

Facebook ،

VK ،

TS Solution Blog )!