الأصدقاء ، في منشور

سابق درسنا حماية البيانات الشخصية من وجهة نظر التشريعات الروسية والدولية. ومع ذلك ، هناك موضوع عاجل آخر يتعلق بعدد كبير من الشركات والمؤسسات الروسية - نحن نتحدث عن حماية البنية التحتية للمعلومات الهامة. يلعب أمان أنظمة تكنولوجيا المعلومات لكل من الشركات الكبيرة الفردية والصناعات بأكملها في الظروف الحديثة دوراً حاسماً. في جميع أنحاء العالم ، تُبذل محاولات لتنفيذ هجمات إلكترونية مستهدفة ومتطورة على البنية التحتية ، وسيكون من قصر النظر تجاهل هذه الحقائق. إنشاء GosSOPKA (نظام الدولة لكشف ومنع وإزالة عواقب هجمات الكمبيوتر على موارد المعلومات في الاتحاد الروسي) ، بالإضافة إلى توقيع القانون الاتحادي الصادر في 26 يوليو 2017 رقم 187-On "حول أمان البنية التحتية للمعلومات الهامة في الاتحاد الروسي" وتطوير اللوائح الداخلية ذات الصلة إجابة منطقية لتحديات الواقع الحالي.

النظر في هذا الجانب من أمن المعلومات بمزيد من التفصيل. المضي قدما!

النقاط الرئيسية

تم التوقيع على بداية العمل لحماية البنية التحتية للمعلومات على المستوى الوطني

بموجب مرسوم رئيس الاتحاد الروسي بتاريخ 15 يناير 2013 رقم 31 ج "بشأن إنشاء نظام دولة للكشف عن ومنع آثار الهجمات الحاسوبية على موارد المعلومات في الاتحاد الروسي". علاوة على ذلك ، في يوليو 2017 ، تم توقيع

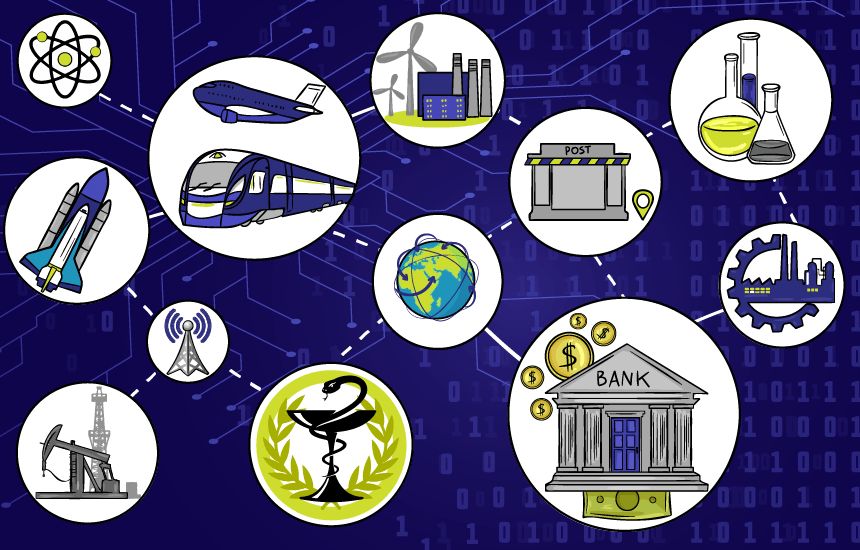

القانون الاتحادي المؤرخ 26 يوليو 2017 رقم 187-FZ "بشأن سلامة البنية التحتية للمعلومات الهامة في الاتحاد الروسي" ، والذي دخل حيز التنفيذ في 1 يناير 2018. تشير البنية التحتية للمعلومات المهمة (المشار إليها فيما يلي - KII) إلى نظم المعلومات وشبكات المعلومات والاتصالات وأنظمة التحكم الآلي لمواضيع KII ، بالإضافة إلى شبكات الاتصالات المستخدمة لتنظيم تفاعلها. مواضيع KII هي الشركات التي تعمل في المجالات ذات الأهمية الاستراتيجية للدولة ، مثل الرعاية الصحية والعلوم والنقل والاتصالات والطاقة والمصارف ومجمع الوقود والطاقة ، في مجال الطاقة النووية والدفاع والصواريخ والفضاء والتعدين والصناعات المعدنية والكيميائية ، وكذلك المنظمات التي تضمن تفاعل أنظمة أو شبكات KII. يُعرَّف الهجوم على جهاز الكمبيوتر بأنه تأثير ضار مستهدف على كائنات KII لانتهاك أو إيقاف تشغيلها ، وحادث كمبيوتر - كحقيقة حدوث انتهاك أو إنهاء لعمل KII و / أو خرق أمني للمعلومات التي تتم معالجتها بواسطة الكائن.

تجدر الإشارة أيضًا إلى أنه بالنسبة للشركات في مجمع الوقود والطاقة ، توجد معايير محددة

بموجب القانون الاتحادي الصادر في 21 يوليو 2011 رقم 256-"بشأن سلامة منشآت مجمع الطاقة والوقود" ، والتي تملي أيضًا الحاجة إلى ضمان أمن أنظمة معلومات منشآت الوقود والطاقة. الطاقة المتجددة من خلال إنشاء أنظمة حماية المعلومات وشبكات المعلومات والاتصالات من الوصول غير المشروع إلى المعلومات وتدميرها وتعديلها وحجبها وغير ذلك من المعلومات غير القانونية الإجراءات ، وكذلك الحاجة إلى ضمان عمل مثل هذه النظم.

تم تعيين FSTEC في روسيا من قبل الهيئة التنفيذية الفيدرالية المرخص لها في مجال أمن البنية التحتية للمعلومات الهامة في الاتحاد الروسي. تم تكليف FSB في الاتحاد الروسي بمهام الهيئة التنفيذية الفيدرالية المرخص لها بضمان عمل نظام الدولة للكشف عن ومنع ومنع والقضاء على عواقب هجمات الكمبيوتر على موارد المعلومات في الاتحاد الروسي (يشار إليها فيما يلي باسم الدولة SOPKA). بالإضافة إلى ذلك ، تم إنشاء مركز التنسيق الوطني لحوادث الكمبيوتر (NCCTC) ، بناءً على طلب من دائرة الأمن الفيدرالية في الاتحاد الروسي في عام 2018 ، والذي ينسق أنشطة موضوعات KII ويشكل جزءًا لا يتجزأ من القوات المصممة للكشف عن عواقب هجمات الكمبيوتر والوقاية منها والقضاء عليها. يتم استخدام البنية التحتية NCCCI لتشغيل نظام SSSOPKA. وبكلمات بسيطة ، فإن NCCTC هي CERT (فريق الاستجابة لحالات الطوارئ في مجال الكمبيوتر) التابع للدولة ، و SOPCA هي "SIEM الكبيرة" على مقياس الاتحاد الروسي. وهو يعمل على النحو التالي: معلومات عن حادث كمبيوتر وقع في المبلغ المقابل لأحكام

وسام الأمن الفيدرالي للاتحاد الروسي رقم 367 (التاريخ والوقت والتفاصيل التقنية وعواقب الحادث وارتباطه مع الحوادث الأخرى وموقع كائن KII ووجود صلة بين الهجوم المحدد والحدث) ، يجب أن يتم نقلها بواسطة موضوع KII إلى نظام SOPKA للولاية في موعد لا يتجاوز 24 ساعة بعد اكتشاف حادث كمبيوتر. في الوقت نفسه ، هناك ميل نحو الانتقال إلى إرسال البيانات الآلي.

بعد ذلك ، تم

التوقيع على

مرسوم حكومة الاتحاد الروسي بتاريخ 8 فبراير 2018 رقم 127 "بشأن الموافقة على قواعد تصنيف كائنات البنية التحتية للمعلومات الهامة في الاتحاد الروسي ، وكذلك قائمة مؤشرات معايير أهمية البنية التحتية للمعلومات الهامة للاتحاد الروسي وقيمها" ، والتي تفرض متطلبات محددة لمواضيع CII بشأن تصنيف كائنات KII في مجال مسؤوليتها ، وتحتوي أيضًا على قائمة معايير لأهمية كائنات KII - كمية حسب azateley لاختيار الصحيح لأهمية هذه الفئة. يمكن أن تأخذ فئة أهمية كائن KII واحدة من ثلاث قيم (حيث تكون أعلى فئة هي الأولى ، والأدنى هي الثالثة) وتعتمد على مؤشرات كمية لأهمية هذا الكائن في المجالات الاجتماعية والسياسية والاقتصادية والدفاعية. على سبيل المثال ، إذا كان حادث كمبيوتر في مرفق KII يمكن أن يؤدي إلى إلحاق ضرر بحياة وصحة أكثر من 500 مواطن ، عندها يتم تعيين الحد الأقصى للمرفق في الفئة الأولى ، وإذا أصبحت خدمات النقل نتيجة للحادث غير متوفرة لـ 2 - 1 مليون مواطن ، فسيتم تعيين المرفق الحد الأدنى من الفئة الثالثة.

لذلك ، ينبغي تصنيف كائنات KII. يتم ذلك عن طريق لجنة داخلية دائمة لتصنيف موضوع KII ، والتي تنتج وتوثق أيضًا الإجراءات التالية:

- تحديد كائنات CII التي توفر العمليات الإدارية والتكنولوجية والإنتاجية والمالية والاقتصادية (أو) (سنطلق عليها "العمليات الرئيسية لموضوعات CII") في إطار أنشطة موضوع CII ؛

- تحديد العمليات الحرجة أو انتهاكها أو إنهاؤها التي يمكن أن تؤدي إلى عواقب سلبية في المجالات الاجتماعية والسياسية والاقتصادية والدفاعية ؛

- ينشئ كائنات KII التي تعالج المعلومات للعمليات الموضحة أعلاه و / أو تنفذ إدارة أو مراقبة أو مراقبة العمليات الحرجة (سوف نسميها "كائنات KII الإضافية") ؛

- تبني نماذج من المخالفين والتهديدات ، في حين أن اللجنة يجب أن تنظر في سيناريوهات الهجوم الأسوأ مع عواقب سلبية قصوى ؛

- تقييم العواقب المحتملة ، مع مراعاة الترابط بين الأشياء والتبعيات بينها ؛

- يعين كل كائن واحدًا من الفئات الثلاث ذات الأهمية أو يتخذ قرارًا مسببًا بعدم تخصيص مثل هذه الفئة ، مع إعداد فعل لتصنيف كائن CII أو فعل على غياب الحاجة إلى تخصيص فئة ذات أهمية له.

يتم إرسال نتائج التصنيف إلى FSTEC في روسيا ، حيث يتم التحقق من صحة إجراء التصنيف وصحة تخصيص فئة الأهمية ، وفي حالة عدم وجود تعليقات ، يتم إدخال المعلومات الواردة في سجل كائنات KII. يتم تقديم مراجعة دورية (1 مرة في 5 سنوات) ومخطط لها (عند تغيير مؤشرات معايير الأهمية).

الجوارب الدولة

وفقًا للوثيقة رقم 149/2 / 7-200 المؤرخة 24 ديسمبر 2016 ، "التوصيات المنهجية لإنشاء مراكز الإدارات والشركات التابعة لنظام الدولة للكشف عن ومنع الآثار المترتبة على هجمات الكمبيوتر على موارد المعلومات في الاتحاد الروسي" التي وضعتها دائرة الأمن الفيدرالية للاتحاد الروسي ، وظائف SOPKA التابعة للدولة وهم:

- جرد موارد المعلومات ؛

- تحديد نقاط الضعف في موارد المعلومات ؛

- تحليل التهديدات لأمن المعلومات ؛

- تدريب متقدم لموظفي موارد المعلومات ؛

- تلقي رسائل حول الحوادث المحتملة من الموظفين ومستخدمي موارد المعلومات ؛

- الكشف عن هجمات الكمبيوتر ؛

- تحليل بيانات الحدث الأمني ؛

- تسجيل الحوادث

- الاستجابة للحوادث والاستجابة لها ؛

- تحديد أسباب الحوادث ؛

- تحليل نتائج القضاء على عواقب الحوادث.

تنقسم مراكز النظام GosSOPKA إلى الإدارات والشركات:

- تقوم مراكز الإدارات بأنشطة مرخصة لحماية موارد المعلومات لصالح السلطات العامة ؛

- تقوم مراكز الشركات بالأنشطة المرخصة لحماية موارد المعلومات بما يحقق مصالحها الخاصة ، ولها أيضًا الحق في تقديم خدمات لمنع واكتشاف وإزالة عواقب هجمات الكمبيوتر.

إذا تمكنا من المبالغة في نظام SOSOPKA نفسه باعتباره "SIEM كبير" على مستوى البلاد ، فسيتم مقارنة مراكز SOSOPKA بشكل صحيح بدلاً من مراكز مراقبة أمن المعلومات (مركز عمليات الأمن ، SOC).

لذلك ، يجب أن يكون موضوع KII المتعلق بسلطة الدولة ، وفقًا للمعايير التشريعية الحالية ، مرتبطًا بمركز الإدارات ذي الصلة التابع لوكالة الدولة للحماية الاجتماعية وإصدار الشهادات. يتمتع موضوع KII ، وهو ليس سلطة عامة ، بفرصة إما للاتصال بشكل مستقل بنظام GosSOPKA ، أو إنشاء مركز GosSOPKA الخاص بالشركة ، أو الاتصال بالمركز الذي تم إنشاؤه بالفعل والذي يوفر خدمات للاتصال بنظام GOSSOPKA.

مع اتصال مستقل بمركز الدولة SOPKA ، فإن موضوع KII يجب أن يحل المهام التالية:

- إنشاء مركز مراقبة أمن المعلومات الخاص به ، مع مراعاة متطلبات الوثائق التنظيمية لدائرة الأمن الفيدرالية التابعة للاتحاد الروسي ، FSTEC في روسيا ، وغيرها من الإجراءات القانونية التنظيمية ؛

- تنفيذ ودعم الأدوات والحلول التقنية التي تتوافق مع التوصيات المنهجية لدائرة الأمن الفيدرالية في الاتحاد الروسي بشأن إنشاء مراكز الإدارات والشركات في نظام الدولة للكشف عن ومنع آثار الهجمات الحاسوبية على موارد المعلومات في الاتحاد الروسي ؛

- تنفيذ ودعم الأدوات والحلول التقنية التي تلبي متطلبات FSTEC من روسيا المرخص لها لرصد أمن المعلومات من أدوات وأنظمة الرصد ؛

- الحصول على ترخيص من FSTEC في روسيا للحماية التقنية للمعلومات السرية (TZKI) فيما يتعلق بقائمة الأعمال والخدمات لرصد أمن المعلومات من أدوات وأنظمة المراقبة (في حالة تقديم خدمات تجارية إلى منظمات أخرى أو عند العمل كجزء من هيكل قابض) ؛

- الحصول على ترخيص من دائرة الأمن الفيدرالية في الاتحاد الروسي لتطوير وإنتاج وتوزيع وسائل التشفير (التشفير) ، وأنظمة المعلومات وأنظمة الاتصالات المحمية باستخدام وسائل التشفير (التشفير) ، وأداء العمل ، وتوفير الخدمات في مجال تشفير المعلومات ، وصيانة التشفير (التشفير) وأنظمة المعلومات وأنظمة الاتصالات السلكية واللاسلكية المحمية باستخدام التشفير (التشفير) تعني (إن توفرت) خدمات mmercheskih إلى منظمات أخرى، أو العمل كجزء من بنية عقد)؛

- التفاعل مع NCCSC وفقًا لقواعد التفاعل بين وحدات FSB التابعة للاتحاد الروسي وموضوعات GosSOPKA في تنفيذ تبادل المعلومات في مجال الكشف والوقاية والقضاء على عواقب هجمات الكمبيوتر ؛

- جذب وتدريب والاحتفاظ بموظفي مركز مراقبة أمن المعلومات ؛

- التطوير والتحديث المستمر لسيناريوهات الهجوم والرصد ؛

- تحليلات للأحداث والحوادث ، وبناء التقارير.

يتيح لك الاتصال بمركز GosSOPKA الخارجي (التجاري) ، الذي يوفر الخدمات ذات الصلة ، نقل معظم المهام المذكورة أعلاه إلى مؤسسة متخصصة. كل ما هو مطلوب من العميل هو توصيل مصادر الأحداث بمركز GosSOPKA التجاري ، والاتفاق على تنسيق وقواعد التفاعل ، والإخطار في الوقت المناسب بالتغييرات في البنية التحتية لتكنولوجيا المعلومات. بالإضافة إلى ذلك ، باستخدام خدمات مركز خارجي لـ GosSOPKA ، تنقل المنظمة إلى المنفذ مخاطر عدم الامتثال لتشريعات الاتحاد الروسي في مجال الأعمال غير القانونية (المادة 171 من القانون الجنائي للاتحاد الروسي) فيما يتعلق بالقيام بأنشطة دون الحصول على تراخيص مقابلة من جهاز الأمن الفيدرالي و / أو FSTEC في روسيا.

نظام التحكم في العملية

دعنا ننتقل إلى مبادئ حماية أنظمة التحكم الآلي للإنتاج والعمليات التكنولوجية.

قرار من FSTEC في روسيا مؤرخ في 14 مارس 2014 ، رقم 31 "بشأن الموافقة على متطلبات حماية المعلومات في نظم التحكم الآلي للإنتاج والعمليات التكنولوجية في المنشآت الحرجة والمنشآت التي يحتمل أن تكون خطرة ، وكذلك المنشآت التي تشكل خطرا متزايدا على حياة وصحة الإنسان وعلى البيئة البيئية "(بصيغتها المعدلة بأمر FSTEC من روسيا بتاريخ 9 أغسطس 2018 رقم 138) يحدد المتطلبات التشريعية في مجال ضمان سلامة أنظمة التحكم الآلي للتصنيع العمليات الفردية والتكنولوجية (المشار إليها فيما يلي - نظام التحكم في العملية). على الرغم من وجود منطقتين مكررة على ما يبدو لحماية KII (187- على KII مع اللوائح والأمر رقم 31 المشار إليه بشأن أنظمة التحكم في العملية) ، في الوقت الحاضر ، يلتزم المنظمون في الولاية بوجهة النظر التالية: إذا تم التعرف على كائن KII كأهمية (أي أنه تم تعيينه واحدة من ثلاث فئات ذات أهمية) ، ثم يتم استخدام

الأمر FSTEC من 25 ديسمبر 2017 رقم 239 "على الموافقة على متطلبات ضمان أمن الكائنات الهامة من البنية التحتية للمعلومات الهامة في الاتحاد الروسي" ، وإذا تم التعرف على كائن KII كما يمكن التعرف عليه (أي أنه لم يتم تعيين فئة الأهمية) ، ومن ثم ، بموجب قرار موضوع KII ، يمكن تطبيق كلا من الأمر رقم 31 على أنظمة التحكم في العملية والأمر رقم 239 لـ KII.

وفقًا للأمر رقم 31 ، فإن عناصر الحماية في نظام التحكم في العملية هي معلومات حول المعلمات أو حالة الكائن أو العملية المدارة ، بالإضافة إلى جميع الوسائل التقنية ذات الصلة (محطات العمل والخوادم وقنوات الاتصال وأجهزة التحكم) والبرمجيات وأجهزة الحماية. تشير هذه الوثيقة إلى أن التدابير التنظيمية والتقنية المتخذة لحماية نظام التحكم في العملية يجب ، أولاً وقبل كل شيء ، أن تضمن إمكانية الوصول إلى المعلومات التي تمت معالجتها في نظام التحكم في العملية ونزاهتها ، وضمان أن يتم وضع السرية منطقياً في المرتبة الثانية. بالإضافة إلى ذلك ، يشار إلى أن التدابير المتخذة يجب أن تتوافق مع التدابير لضمان أنواع السلامة الأخرى ، على سبيل المثال ، الصناعية ، والحرائق ، والبيئية ، ويجب ألا تؤثر سلبًا على التشغيل المنتظم لنظام التحكم في العملية. تُفرض المتطلبات أيضًا على نظام حماية المعلومات في نظام التحكم في العملية - يجب أن تجتاز تقييم المطابقة.

تصف الوثيقة الخطوات التنظيمية لحماية المعلومات (المشار إليها فيما يلي - ZI) في نظام التحكم في العملية: تشكيل متطلبات نظام التحكم في العملية ، وتطوير وتنفيذ نظام التحكم في نظام التحكم في العملية ، وتوفير نظام التحكم في العملية أثناء تشغيل نظام التحكم في العملية وأثناء إيقاف التشغيل. في مرحلة تشكيل المتطلبات ، يتم تنفيذ عمل مهم بشأن تصنيف أنظمة التحكم في العمليات: يتم إنشاء واحدة من فئات الأمان الثلاثة (حيث تكون الفئة الأقل هي الثالثة ، والأعلى هي الأولى) ، ويتم تحديد فئة الأمان وفقًا لمستوى أهمية المعلومات التي تتم معالجتها ، أي مدى الضرر المحتمل الناجم عن انتهاك خصائص الأمان الخاصة به (السلامة والتوافر والسرية إن أمكن). يمكن أن تكون درجة الضرر عالية (حالة الطوارئ على نطاق اتحادي أو بين الأقاليم) أو متوسطة (حالة الطوارئ على نطاق إقليمي أو بين البلديات) أو منخفضة (تكون الحادثة محلية بطبيعتها).

بالإضافة إلى تصنيف أنظمة التحكم في العمليات ، في مرحلة تشكيل المتطلبات ، يتم تحديد تهديدات أمان التحكم في العملية من خلال تجميع نموذج التهديد: يتم تحديد مصادر التهديدات ، ويتم تقييم قدرات المخالفين (أي ، إنشاء نموذج للمخالف) ، وتحليل ثغرات الأنظمة المستخدمة ، وطرق محتملة لتنفيذ التهديدات وتحديد عواقبها. يجب أن تستخدم

FDTC FSTEC روسيا. تكمن أهمية إنشاء نموذج للمتسلل في هذه المرحلة أيضًا في حقيقة أن إجراءات الحماية المطبقة في نظام التحكم الصناعي من الدرجة الأمنية الأولى يجب أن تحيد تصرفات أي متسلل ذي إمكانات عالية ، في نظام تحكم أوتوماتيكي لفئة أمان ثانية - متسلل مع إمكانية لا تقل عن المتوسط ، في نظام تحكم تلقائي الفئة الثالثة من الأمان - متسلل ذو إمكانات منخفضة (يتم إعطاء إمكانية المخالفين تعريفًا على

صفحة BDU).

, №31 , №21 () №17 (): , , , , , . №31 : .

№31 , :

, , — , : , , , .24 №31.

,

25 2017 . № 239 « ».

, №239, , - . №127, . , , -127. , , №31. №239 , , , , , , №17 .

№239 , , . №31, , (.. ), ( — ), , .

№239 , . , .

, , , №31:

, №239, №31 ( №17 №21 ), , . , . , , , . , , , , , , .. , , , , . , №31, : , . , - , .

: , , . . : 1- 4- , 2- — 5- , 3- — 6- ; 5- .

, №239 . ( — ) №131 30 2018 ., ( – 6-, – 1-). , 1- , 4- , 2- — , 5- , 3- — , 6- . , 2019 . : ( 1- 2- , 4- ), №131, 2019 ., .

, №239 , 1- , , .

, , / , / (, ). , , , . , 1- ( ).

, №239, , : , , . , , .

274.1 .

№ 194 26.07.2017 . 01.01.2018 . :

- , ;

- ;

- , , ;

- , , , ;

- , (.. 1 ); , 10 .

, , . , , , . . , . , «» —

274 — , ( 2013 ). 274.1 : ,

DDoS- ,

-,

«» .

, :

, :

- 13.12.1 « » , , , , .

- 19.7.15 « , » , .

(187-, -127, №31 №239), :

- 15.01.2013 . № 31 « , », .

- 22.12.2017 . № 620 « , », , , .

- , ( 12.12.2014 № 1274), , , .

- , 03.02.2012 . № 79 .

- 17.02.2018 № 162 « » 187- , , . , - . , .

- 06.12.2017 . № 227 « ».

- 21.12.2017 . № 235 « » , , - , - .

- 22.12.2017 . № 236 « ».

- 11.12.2017 . № 229 « , ».

- 24.07.2018 . № 366 « » , .

- 24.07.2018 . № 367 « , , , » , . , (, , , , ) 24 .

- 24.07.2018 . № 368 « , , , , , ». ( , №367), (, CERT') , . , (. Indicators Of Compromise, IOCs), (Tactics, Techniques and Procedures, TTPs).

- 06.05.2019 № 196 « , , » ( , , ) , , .

- 19.06.2019 № 281 « , , , , , , » «» , .

- 19.06.2019 № 282 « , , , » ( ) . , , . : 3 , — 24 . , 48 . : , .10 () .

, , , , :