هل هناك أي "فيروسات" لنظام التشغيل Mac؟ باختصار ، نعم بدلاً من لا. تريد أن تعرف لماذا هذه الإجابة غريبة بعض الشيء؟

هناك عدد كبير من الناس يسمون الفيروسات بجميع البرامج الضارة. إذا اقتربت رسميًا ، فيمكنك فقط تسمية البرامج التي يمكنها الانتشار بشكل مستقل

باسم الفيروسات .

ولكن هناك فارق بسيط - البرامج الضارة الحالية غالباً ما تكون معقدة ويمكن أن تتكون من عدة مكونات - بعضها مسؤول عن الإصابة ، والبعض الآخر للتوزيع ، والبعض الآخر عن الحمل المفيد للمهاجمين. يمكن أيضًا تجميع الفيروسات وفقًا لمختلف الخصائص ، على سبيل المثال ، وفقًا لطريقة التوزيع أو الحمل الضار.

لذلك ، أقترح عدم الخوض في جدال حول ما إذا كان فيروسًا أم لا ، ولكن محاولة فهم ما إذا كانت البرامج الضارة تهدد الخشخاش الخاص بنا وإذا كان كذلك ، فما نوع وكيفية إصابة الأنظمة.

القصة

من المؤكد أن الكثيرين يعذبون من مسألة ظهور أول فيروس لأجهزة كمبيوتر Apple. يعتبر الفيروس 1،2،3 و ElkCloner من بين الأولين. تم كتابتها مرة أخرى

في عام 1981 .

تم إنشاء الفيروس باسم بسيط للفيروس كاختبار مفهوم. كانت الفكرة الرئيسية هي كتابة برنامج يمكن توزيعه بشكل مستقل ، لكنه لم يؤثر على التطبيقات الأخرى. تم توزيع الإصدارين الأولين بشكل مستقل ، لكنهما أثرتا على تشغيل النظام أو البرامج الأخرى. لذلك ، هناك ثلاثة إصدارات.

بعد سنوات قليلة من عام 1981 ،

ظهرت فيروسات أخرى . في أواخر الثمانينيات والتسعينيات ، تم إنشاء العديد من البرامج الضارة.

كما تعلم ، فإن أجهزة كمبيوتر Apple لم تستخدم بعد معالجات Intel. وبشكل عام ، كان عالم أجهزة الكمبيوتر مختلفًا تمامًا عن العالم الحالي - أجهزة الكمبيوتر الشخصية ، والأكثر من ذلك ، لم يكن لدى الجميع إمكانية الوصول إلى الإنترنت ، وتم التعامل مع تهديدات الكمبيوتر بطريقة مختلفة تمامًا. بالمقارنة مع أجهزة الكمبيوتر المركزية ، التي تم الوصول إليها فعليًا بالتناوب ، فإن أجهزة الكمبيوتر الشخصية لديها نموذج تهديد مختلف تمامًا. على سبيل المثال ، قد يحاول أحد أجهزة الكمبيوتر على الشبكة مهاجمة كمبيوتر آخر.

قام المهاجمون الأوائل بدافع الفضول أو العطش من أجل الشهرة. في وقت لاحق ، أصبح وسيلة للربح (أن نسميها الأرباح لا تتحول اللغة). دعونا نرى كيف تسير الامور اليوم.

وقتنا (2016 -...)

Cryptographer (Ransomware)Keranger - 2016تم توزيعه مع عميل Transmission torrent ، حيث تم اختراق الموقع وتم إدخال رمز خبيث في برنامج التثبيت الرسمي. تم توقيع التطبيق المعدل ، وبالتالي فإن الحماية في شكل GateKeeper لا يمكن أن تعمل. ربما كان هذا هو أول مشفر التشفير لنظام ماك.

مستتر (مستتر)اليانور - 2016ينتشر هذا الفيروس تحت ستار تطبيق EasyDoc Converter.app المعتاد خارج AppStore. يجب أن يحول التطبيق المستندات من تنسيق إلى آخر ، لكنه يفعل أي شيء ، لكن لا يفعل ذلك. على وجه الخصوص ، يقوم بتثبيت الباب الخلفي على كمبيوتر المستخدم ، والذي يعمل من خلال شبكة Tor. يتم نشر اسم خدمة Tor الجديدة على pastebin.com ، حيث يحصل عليها المهاجم.

Keydnap - 2016تم توزيع مستتر آخر مثير للإعجاب باعتباره أرشيف مضغوط. كان في الداخل ملف "screenshot.jpg" (مع وجود مساحة في نهاية الامتداد). في الواقع ، لم يكن هذا الملف صورة ، ولكنه ملف قابل للتنفيذ. نقطة أخرى مثيرة للاهتمام - كان هذا الباب الخلفي طريقة التوزيع الثانية. وهي ، من خلال انتقال العميل سيل. نعم ، ليس هناك خطأ. تم استخدام نفس التطبيق مسبقًا لتوزيع Keranger ransomware.

موكس - 2016يُعتبر The Mokes backdoor ملحوظًا لأنه على الرغم من اكتشافه ، إلا أنه لم يكن من الممكن العثور على ناقل دقيق للعدوى. كان هناك تكهنات فقط بأنه تم توزيعها عبر رسائل البريد الإلكتروني المخادعة.

كومبلكس - 2016يتم توزيعها عن طريق البريد الإلكتروني كتطبيق متنكر في شكل ملف pdf. عند "فتح" هذا التطبيق ، تم إطلاق حمل ضار ، ولكن تم أيضًا فتح مستند pdf للتمويه. الوظيفة الرئيسية تنزل لتحميل الملفات الأخرى والأوامر التنفيذية. وبالتالي ، تم استخدام هذه البرامج الضارة على الأرجح لنشر برامج ضارة أخرى. تم اكتشاف الجزء الأول من الباب الخلفي في عام 2016 ، والجزء الثاني الأكثر وظيفية ، في عام 2017.

الإعلان (ادواري)FakeFileOpener - 2016طريقة العدوى قديمة جدا. عندما تصل إلى موقع متخصص ، يتم عرض رسالة على المستخدم تفيد بأن جهاز الكمبيوتر الخاص به مصاب ويجب عليك تنزيل تطبيق يقوم بتنظيفه.

في الواقع ، تم تنزيل تطبيق MacFileOpener ، الذي سجل نفسه كمعالج لعدد كبير من أنواع الملفات. نتيجة لذلك ، لم يكن على التطبيق إنشاء أي نوع من الشياطين أو اختراع أي شيء آخر. عندما حاول المستخدم فتح أي ملف تم تسجيل البرامج الضارة من تلقاء نفسه ، أطلق نظام التشغيل البرامج الضارة.

تعتبر التطبيقات التي تعرض الإعلانات خطيرة وليس فقط من خلال الإعلان نفسه. غالبًا ما يقومون بتثبيت شهادات الجذر في النظام ، وبفضل ذلك يمكنهم عرض حركة المرور المشفرة. ويمكن أن تحتوي حركة المرور على كلمات مرور ومعلومات بطاقة الائتمان وملفات تعريف الارتباط للجلسة وأسرار أخرى.

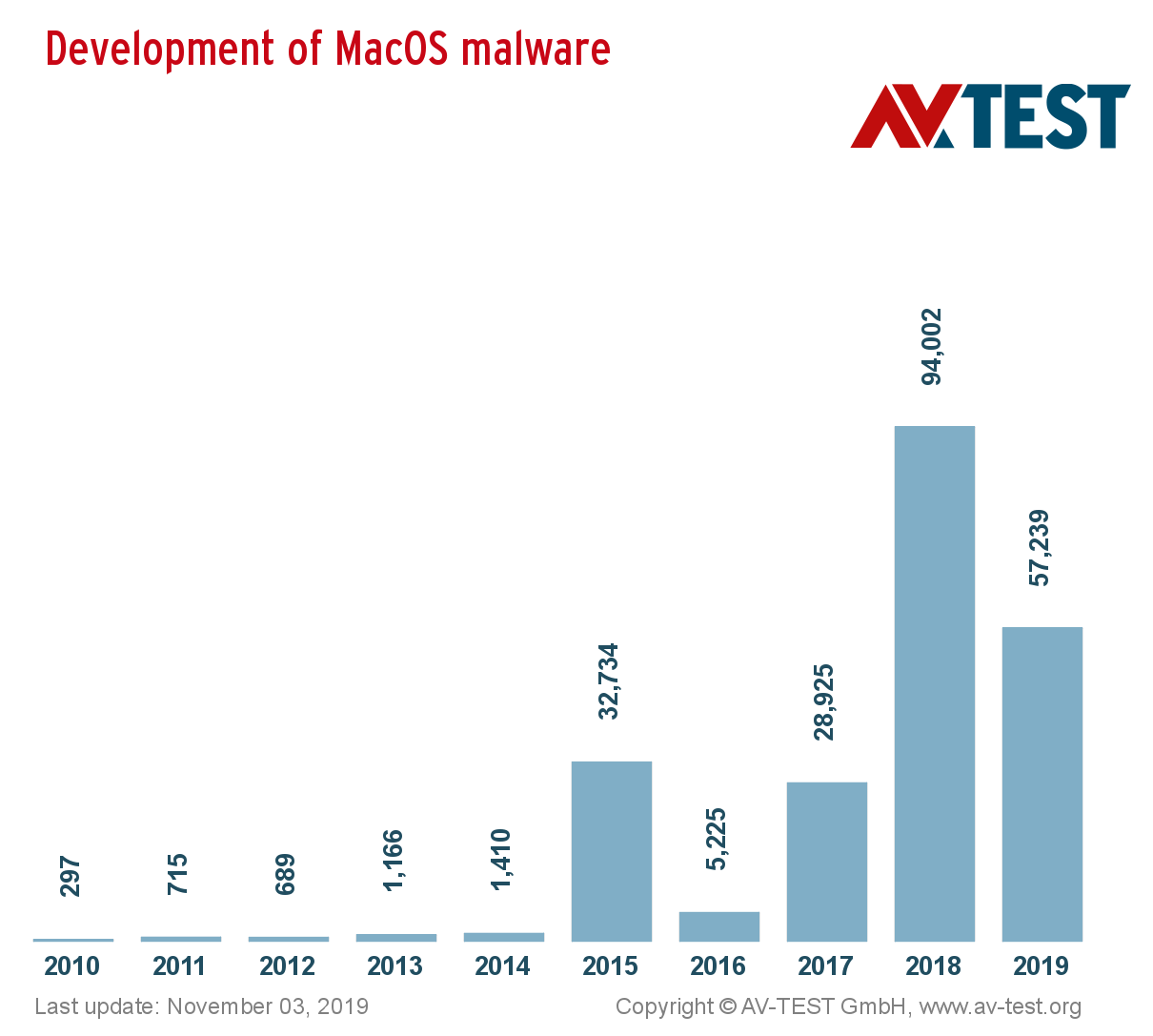

إحصائيات

يعد البحث في محفوظات الأخبار والبحث عن جميع البرامج الضارة أمرًا مريبًا ، لذا سأقتصر على إحصاءات موقع av-test.org الخاص بالبوابة. وفقًا للمخابرات ، يتم إنشاء

الآلاف من البرامج الضارة تحت الخشخاش.

أخبار سيئة

خلال النصف الأول من عام 2019 ، ظهرت

برامج ضارة جديدة وتم إحياء بعض

البرامج القديمة.

دوك - 2017 -> 2019مثل النسخة الأصلية ، تم توزيعه كأرشيف مضغوط عبر البريد الإلكتروني. احتوى الأرشيف على ملف تثبيت .pkg. عند بدء التشغيل ، تلقى المستخدم رسالة وهمية تفيد بأن الحزمة تالفة ولا يمكن بدء تشغيلها. وبالتالي يقظة اليقظة. تعترض البرامج الضارة حركة المرور وترسل البيانات إلى المهاجمين من خلال شبكة tor.

CookieMinerفي بداية عام 2019 ، ظهر CookieMiner. لقد سرق ملفات تعريف الارتباط المشفرة وكلمات المرور من Google Chrome. بالإضافة إلى ذلك ، يتم تثبيت عامل التعدين cryptocurrency و backdoor في النظام.

يقول الخبراء إن CookieMiner يعتمد على أو مكتوب على أساس DarthMiner ، والذي ظهر في ديسمبر 2018. تم توزيع DarthMiner تحت ستار صدع لمنتجات Adobe.

لازار البرمجيات الخبيثةالبرامج الضارة التالية مرتبطة بمجموعة Lazarus المنظمة (APT) ، والتي تهدف إلى مبادلات العملة المشفرة منذ عام 2018. تم توزيع مستترهم باستخدام مستند Word معد خاص. كان داخل البرنامج النصي VBA الذي يمكن تشغيله على Windows أو ماك. وكانت هذه الوثيقة بعيدة عن الوثيقة الوحيدة. وفقًا لأسماء الطرق ، كانت الوثيقة جزءًا من حملة ضارة طويلة الأمد تسمى عملية Troy.

OSX.Siggen - WhatsApp وهمية مع حصان طروادةفي أبريل ، تم الكشف عن البرامج الضارة OSX.Siggen ، والتي تم توزيعها تحت ستار تطبيق WhatsApp لأجهزة الكمبيوتر. قام المستخدمون بتنزيله من المجال message-whatsapp.com. يتم تشغيل البرامج الضارة على إصدارات macOS بدءًا من 10.8 ، والتي تم إصدارها في عام 2012. للاختباء من أعين المستخدم ، يستخدم التطبيق الآلية القياسية لتعطيل الرمز في Dock. عند التشغيل ، يتيح OSX.Siggen للمهاجمين الوصول عن بعد إلى كمبيوتر الضحية. ربما يصبح الكمبيوتر المصاب جزءًا من شبكة الروبوتات.

OSX.Loudminer - عامل المنجم عبر النظام الأساسيمثال آخر على كيفية تنزيل البرامج المتشققة غير آمن. حجم هذه البرامج الضارة 2.5 غيغابايت تقريبًا. لأنه يتم توزيعه جنبًا إلى جنب مع الإصدار المتصدع من برنامج الصوت الشعبي Ableton Live. في هذا التطبيق الضار ، توجد محاولات لإخفاء "من المقاضاة" - إذا كان "مراقب النشاط" قيد التشغيل على الكمبيوتر (يُظهر العمليات الجارية ونشاطها) ، فسيعلق البرنامج النصي نشاطه لمدة 15 دقيقة. لخطأ تثبيت مستخدم ضار ، سيدفع المستخدم مع موارد أجهزته ، والتي ستعمل لصالح المهاجمين.

KeyStealDaemon - سرقة كلمة المرور من خلال الضعف

لم أجد معلومات حول كيفية توزيع هذه البرامج الضارة (أو ربما لم أكن أبحث عنها). ولكن هذا ليس مهما بشكل خاص. من المهم أن يستغل هذا البرنامج الضار CVE-2019-8526 ، والذي تم العثور عليه في فبراير وتم

إصلاحه في مارس . تسمح الثغرة الأمنية بعملية غير مسبوقة لقراءة مخازن كلمة المرور الآمنة (KeyChain).

ظهرت البرامج الضارة على virustotal في يونيو ويبدو أنها كانت نشطة في ذلك الوقت. لكن يمكنه فقط القيام بعمله القذر على الأنظمة دون تحديثات أو استخدام إصدارات macOS التي لم تعد مدعومة والتي لم يكن هناك إصلاح لها (وربما لن تفعل ذلك). نعم ، لدى أنظمة Apple أيضًا عيوب أمنية وتقوم الشركة بإصلاحها بانتظام. لذلك ،

تحتاج إلى تثبيت التحديثات ليس فقط على Windows.

OSX / Linker - عدم حصانة يوم صفر في العمل

في نهاية شهر مايو ، وصف أحد الباحثين ثغرة أمنية غير مسبوقة التحايل على برنامج حماية البوابة ، وهو أحد مكونات النظام الذي يتحقق من صحة التطبيقات ويمنع بدء التطبيقات غير الموقعة. لقد أبلغ عن ضعف Apple في فبراير ، لكن الشركة لم تنجح في إصلاح الخطأ في غضون 90 يومًا (معيار فعلي ، على سبيل المثال ، على سبيل المثال ، تعطي مبادرة Zero Day Initiative شركة التطوير

120 يومًا ).

في منتصف يونيو ، استغرق المهاجمون الضعف. لتنشيط البرامج الضارة ، يحتاج المستخدم فقط إلى تحميل ملف .dmg. واحدة من أولى السحر هو المثبت المزيف لبرنامج Adobe Flash Player المساعد (لا أعرف من الذي لا يزال يستخدم الفلاش ولماذا. إذا كنت تعرف ، شارك في التعليقات :)) Adobe Flash لسبب ما شائع جدًا لدى موزعي البرامج الضارة للإعلان.

OSX / CrescentCore - يغير Adware الحيل الخاصة به

كان مطورو هذه البرامج الضارة يحاولون حمايته من التعرض. للقيام بذلك ، تحتوي البرامج الضارة على ملفين داخل الحزمة: أحدهما يحتوي على قائمة من برامج المحاكاة الافتراضية ، والآخر مع قائمة من برامج مكافحة الفيروسات. كانت الفكرة بسيطة - إذا تم اكتشاف برنامج مكافحة فيروسات من القائمة أو تم تشغيل التطبيق داخل جهاز افتراضي ، فقم باتخاذ تدابير (على سبيل المثال ، لا تستمر في العمل) حتى لا يتم اكتشافها.

نشاط ضار - بدء تشغيل مهام غير ضرورية مفتوحة في مستعرض windows مع إعلانات أو تحذيرات وهمية حول الإصابات بالفيروسات.

التاريخ الطبي

إذا قمت بتحليل البرامج الضارة ، فيمكنك تحديد الاتجاهات الرئيسية في الإصابة ، وبقاء البرامج الضارة وأهدافها.

عدوىفي معظم الأحيان ، تحدث إصابة الخشخاش بالمشاركة المباشرة للمستخدمين. لتطبيق الغش

- النوافذ المنبثقة وهمية

- البرامج المقرصنة (يمكن أن تكون البرامج نفسها والشقوق على حد سواء)

- مواقع الويب المصابة (غالباً ما تكون البرامج المعروفة مصابة بها بالفعل)

بقاءتستخدم بعض البرامج الضارة طرقًا فريدة لبدء تشغيلها ، على سبيل المثال ، ربط امتدادات الملفات ليتم استدعاؤها عندما يفتح المستخدم ملفات. ولكن في معظم الأحيان ، يتم استخدام ثلاث طرق.

- شياطين Launchd أو خدمات (تبدأ عند بدء تشغيل النظام)

- ملحقات المتصفح

- تحميل التطبيقات عند تسجيل دخول المستخدم (عنصر بدء التشغيل)

أهدافلا يوجد سوى هدفين رئيسيين للبرامج الضارة - المال أو البيانات. يمكنك الحصول على كل هذا بطريقة مباشرة:

- (المال) الإعلان ، النقرات ، إعادة الشراء

- (البيانات) الملفات والمراسلات

إما الذهاب في الاتجاه الآخر:

- (عام) تسجيلات الدخول وكلمات المرور وتنفيذ التعليمات البرمجية

استنتاج

في كثير من الأحيان ، يحتاج المستخدمون الضارون إلى أن يكون المستخدم نشطًا لتشغيله. وفقًا لـ Patrick Wardle (Patrick Wardle) ، هذا نتيجة لحقيقة أن البرامج الضارة لنظام التشغيل mac لم يتم تطويرها بشكل كافٍ حتى الآن. بصرف النظر عن كيفية تطور البرامج الضارة الخاصة بالخشخاش ، سأقدم للمستخدمين التوصيات التالية:

- كن حذرًا ، أسقط الصورة النمطية عن أمان أجهزة التفاح.

- قم بتحديث البرنامج بشكل دوري - ونظام التشغيل والتطبيقات المثبتة. التحديث هو دائمًا خطر كسر شيء ما ، لكن خطر ضياع الوقت والمال والبيانات موجود أيضًا. بدلاً من ذلك ، قم بالتحديث بعد بضعة أسابيع ، عندما يخطو المستخدمون الآخرون. لكن لا تؤجل ، وإلا فقد يكون متأخرا جدا.

- لا تقم بتثبيت البرنامج بشكل غير ضروري. تعد البرامج الإضافية فرصة إضافية للهجوم ، وهي طريقة إضافية للكشف عن العدوى.

شكرا لاهتمامكم كل الصحة وحظا سعيدا! مرحبا بكم في التعليقات.