إذا كان لديك هاتف Samsung ، فقد تكون لاحظت عبارة "Secured by Knox" على شاشة التمهيد. ماذا يعني هذا حتى؟ تحت الخفض - وصف لمنصة الحماية للأجهزة المحمولة محمّلة مسبقًا على معظم هواتف Samsung الذكية والأجهزة اللوحية. هذا هو أول استعراض باللغة الروسية للآليات الموجودة بشكل عام في حل نوكس.

مقدمة

في عام 2019 ، احتفلت Samsung Electronics بمرور 50 عامًا ، وقد تميزت هذه السنة أيضًا بتاريخ الجولة - 10 سنوات منذ إصدار أول جهاز Galaxy - GT-I7500. هذا ما بدا عليه هذا النموذج:

وفقًا لمعايير اليوم ، كان للهاتف خصائص متواضعة للغاية: شاشة 3.2 بوصة ومعالج بتردد ساعة يبلغ 528 ميجاهرتز فقط ، كان يعمل على أحد الإصدارات الأولى من نظام التشغيل Android OS. في الواقع ، في عام 2009 ، لم يكن النموذج فريدًا من نوعه: كانت هناك أجهزة على نظام التشغيل Android مفتوح مع خصائص الأجهزة المماثلة على منصة ARM في السوق. كان من الواضح أن النجاح يتطلب "تسليط الضوء" الذي يميز الشركة عن غيرها.

مما لا شك فيه ، أثر انفتاح نظام التشغيل على نجاح نظام التشغيل Android: وفقًا

لتقديرات IDC

، تم تثبيته في أكتوبر 2019 على 87٪ من الهواتف الذكية المباعة ، وهذا الرقم مستمر في النمو. ولكن بعد ذلك ، والآن ، تعد مشكلة أمان Android أحد الموضوعات التي تتم مناقشتها غالبًا.

قدمت شركة Samsung نظام Knox استجابة للتحديات في مجال أمن المعلومات للأجهزة المحمولة. تم إصدار الإصدار الأول من Knox (الاسم القديم هو "SAFE" أو "Samsung for Enterprise") في عام 2012 مع Galaxy S3.

تم إصدار أحدث إصدار من النظام الأساسي (3.0) مع Galaxy S9 في عام 2018. الإصدار الحالي وقت كتابة هذا التقرير هو 3.4. يأتي اسم نوكس من فورت نوكس ، واحدة من أكثر المقتنيات الذهبية أمانًا في العالم.

ما هو نوكس؟ الآن تحت هذا الاسم (أو بشكل أكثر صحة العلامة التجارية) يفهم كل شيء متصل في سامسونج مع أمن الهاتف المحمول. يتضمن ذلك مدير كلمات

مرور Samsung Pass ،

والمجلد الآمن ، وخدمة دفع

Samsung Pay ، ومجموعة كاملة من

حلول المؤسسات ، لكن هذا يعتمد على نظام Knox الأساسي.

من الميزات المهمة لمنصة Samsung Knox أنها تعتمد على آليات الأجهزة. يمكن لشركة Samsung ، بصفتها الشركة المصنعة لمكونات الأجهزة ، التحكم في كامل عملية إنتاج الجهاز وتجميعه وتكوينه ، وبالتالي ، تصميم آليات أمنية تستند إلى إمكانيات الأجهزة.

وهذا يشمل المبادئ التالية:

- أمان النظام مبني على جذر أجهزة الثقة (HW Root of Trust).

- يجب أن تبدأ مراقبة أمان الجهاز في وقت التمهيد.

- مراقبة السلامة إلزامية ومنتظمة أثناء تشغيل الجهاز.

- يجب أن يحتوي النظام على آلية تسمح لأنظمة الجهات الخارجية بإثبات نزاهتها.

- القيمة الرئيسية للجهاز هي بيانات المستخدم. حمايتهم هي أولوية النظام.

يتم إيلاء اهتمام خاص في تطوير منصة Knox لمتطلبات الشركات المحددة لأمان الجهاز. أصبحت الهواتف المحمولة أداة عاملة: فهي ليست فقط العمل المعتاد للمكتب للجميع (البريد ، والرسل ، ومجموعة المكتب) ، ولكن أيضًا خيارات أكثر غرابة: هاتف كسجل نقدي ، أو ماسح ضوئي في المستودع ، أو حتى دليل في المتحف. بالنسبة للشركات ، تعد القدرة على إدارة هذه الوظائف المتنقلة مهمة.

تعمل منصة Knox أيضًا على حل هذه المشكلة:

- يجب إدارة بيانات الشركة على الجهاز بشكل ملائم.

- يجب أن يكون لدى الجهاز المشترك آليات مراقبة ومراقبة مركزية.

- لا ينبغي تنفيذ العناصر المذكورة أعلاه بما يضر بخصوصية المستخدم النهائي.

مزيد من التفاصيل حول النظام الأساسي للجهاز Samsung Knox.

بناء بيئة موثوق بها

قبل الخوض في مناقشة الآليات الفردية ، ينبغي قول بضع كلمات حول أساس جميع آليات الأجهزة لحماية منصة Knox - هندسة ترتكز على النزاهة القائمة على TrustZone (TIMA). يعتمد على إطار عمل ARM TrustZone.

يوجد 2 "عوالم" (مناطق) في نموذج TrustZone:

- تأمين ( «الأمن»)

- عالم عادي أو غير آمن ("عادي" أو "غير آمن")

يتم الفصل بينهما على مستوى الأجهزة ويتم التحكم فيه بواسطة مكون منفصل يسمى Monitor. يبدو مثل هذا:

المصدر: www.arm.com

المصدر: www.arm.comتنقسم وظائف الهاتف بين هاتين المنطقتين على النحو التالي:

عالم آمن:

- الحوسبة الحساسة (على سبيل المثال ، التشفير).

- حماية المعلومات الهامة.

- مراقبة حالة نواة نظام التشغيل التي تعمل في العالم الطبيعي.

- الوصول إلى الذاكرة والأجهزة التي تم تحديدها على أنها آمنة (لا يمكن الوصول إليها إلا من عالم آمن).

العالم الطبيعي:

- تشغيل نظام التشغيل الرئيسي وجميع تطبيقات المستخدم.

- التطبيقات التي تعمل على Secure World هي الأكثر امتيازًا ، ويمكنها الوصول إلى موارد كلتا البيئتين (Secure World و Normal World). في ظل الظروف العادية ، لا يمكن للتطبيقات من Normal World الوصول إلى موارد Secure World مباشرة.

من الأساسيات ، دعنا ننتقل إلى آليات الحماية نفسها في منصة Knox.

جذر الثقة من الأجهزة

بالفعل في وقت الإنتاج في المصنع ، أثناء تثبيت البرنامج (البرمجيات) ، يتم إنشاء مفاتيح التشفير على الجهاز المحمول. النظر في 2 مفاتيح رئيسية:

- مفتاح الجهاز الفريد للجهاز (DUHK) أو مفتاح الجهاز الفريد للجهاز. مفتاح متماثل فريد لكل جهاز ، يتم إنشاؤه مباشرة على الجهاز باستخدام منشئ أرقام عشوائي للأجهزة. لا يمكن فك تشفير المعلومات المشفرة باستخدام هذا المفتاح إلا على نفس الجهاز. DUHK متاح فقط لوحدة تشفير الأجهزة ولا يتوفر لأي برنامج على الجهاز. باستخدام DUHK ، يتم تشفير مفاتيح التشفير المتبقية على الجهاز. عندما نقول أن أحد المكونات مرتبط بجهاز ، فغالبًا ما يكون هذا المفتاح هو استخدام هذا المفتاح.

- مفتاح جذر الجهاز (DRK) أو مفتاح جذر الجهاز. فريدة من نوعها لكل جهاز زوج من مفاتيح غير المتماثلة (RSA) ، موقعة من شهادة الجذر (X.509) سامسونج. DRK محمي بواسطة DUHK وهو متاح فقط من Secure World. يقوم بتعريف الجهاز بشكل فريد ويؤكد أنه تم تصنيعه بواسطة Samsung.

من خلال النهج الموضح أعلاه ، يصعب تسوية المفاتيح أو تزويرها ، وترتبط البيانات المشفرة بشدة بالأجهزة ، ولا يمكن نقلها وقراءتها على جهاز آخر.

تصنيع الأجهزة في Samsung Electronics ، Gumi ، كوريا الجنوبية

تصنيع الأجهزة في Samsung Electronics ، Gumi ، كوريا الجنوبيةتحميل الجهاز

تأمين الحذاء

تتكون عملية تمهيد الجهاز من سلسلة من برامج تحميل التشغيل ، كل منها يتحقق من توقيع المكون التالي ، ثم يبدأ تشغيله. في حالة فشل عملية التحقق ، تتم مقاطعة عملية التنزيل. تُسمى هذه الآلية Secure Boot (التمهيد الآمن) ، وهي تستخدم في عملها Samsung Secure Boot Key (SSBK) ، وهو زوج مفاتيح غير متماثل في تخزين الأجهزة.

يضمن Secure Boot أن الجهاز يتم تشغيله فقط باستخدام برامج تحميل Samsung الموثوقة. إذا تم اختراق أحد محمل الإقلاع ، فسيبدأ الجهاز في التوقف ، مما يحول دون تعرض الجهاز للخطر.

الحذاء الموثوق به

تعمل ميزة "التمهيد الآمن" عن طريق التحقق من التوقيع على حل مشكلة محملات التحميل من الأطراف الثالثة ، ولكنها لا تحل مشكلة الإصدارات القديمة غير ذات الصلة التي قد تحمل عددًا من الثغرات الأمنية المعروفة. لذلك ، تم تطوير آلية التشغيل الموثوق به ، والتي تعمل على تشغيل التمهيد الآمن. يتحقق من أهمية إصدار أداة تحميل التشغيل. تتم كتابة نتائج الاختبار على الذاكرة المحمية في TrustZone Secure World ويمكن استخدامها للفحوصات المستقبلية.

Knox Verified Boot (KVB)

عندما يبدأ نظام التشغيل في التحميل ، يتم تنشيط آلية أخرى تسمى Knox Verified Boot. KVB هو امتداد لمحرك

Android Verified Boot (AVB) . بالإضافة إلى المقاييس القياسية التي تتحكم فيها AVB ، تأخذ KVB أيضًا في الاعتبار النتائج التي تم الحصول عليها من خلال التمهيد الموثوق به و التمهيد الآمن (أي سلامة أداة تحميل التشغيل وأهميتها). نظرًا لتنفيذ جميع عمليات KVB في أداة تحميل التشغيل ، يكون هذا الفحص موثوقًا وآمنًا (يتم تنفيذ الإجراء خارج الكائن المحدد).

يعد مكون Knox Verified Boot جديدًا إلى حد ما ويدعمه الأجهزة التي تبدأ بـ Samsung S10 الذي يعمل بنظام Android P أو إصدار أحدث.

بيانياً ، يمكن تمثيل عملية التمهيد لجهاز محمي بواسطة آليات Knox على النحو التالي:

نوكس الضمان بت الأجهزة العلم

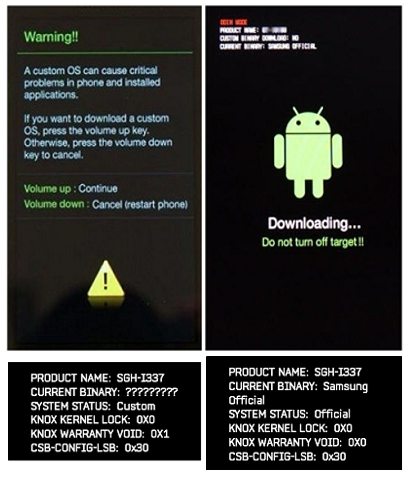

Knox Warranty Bit هي ميزة أمان تتيح لك تسجيل حقيقة تثبيت إصدار غير رسمي من برنامج النظام على الجهاز. لا يمكن للأجهزة ذات بت الضمان المنشط استخدام بعض الوظائف ، على سبيل المثال ، مساحة عمل Knox. لا يمكن إرجاع العلم إلى حالته الأصلية. إنه يضمن أن جهاز Samsung قد تم تشغيله مسبقًا فقط من خلال نظام تشغيل موثوق به.

التين. البرامج الثابتة المخصصة على اليسار ، KNOX WARRANTY VOID 0x1

التين. البرامج الثابتة المخصصة على اليسار ، KNOX WARRANTY VOID 0x1قفل الأجهزة مرة أخرى إلى إصدارات البرامج القديمة (منع الاستعادة)

قد تحتوي الإصدارات الأقدم من المكونات القابلة للتشغيل على ثغرات أمنية. منع الاستعادة - وظيفة تمنع العودة إلى إصدار أقدم من نظام التشغيل. يتم تخزين أدنى إصدار محمل الإقلاع للبرامج الثابتة في منطقة محمية. يتم تخزين أصغر إصدار ممكن من kernel OS في أداة تحميل التشغيل نفسها. مع تحديث النظام بشكل منتظم ، يتم زيادة الحد الأدنى المسموح به من إصدارات محمل الإقلاع ونظام التشغيل. العودة إلى إصدار سابق أو سابق غير ممكن.

من المستحيل العودة من Android P إلى Android O.

من المستحيل العودة من Android P إلى Android O.سلامة البيئة الموثوقة

بعد بدء التشغيل ، يجب التحقق من سلامة النظام بانتظام. هناك عدة آليات لذلك في نوكس.

مكون قياس النواة الدورية (PKM)

تقوم PKM بمراقبة نظام التشغيل بشكل دوري لإجراء تعديلات على مكوناته من وقت بدء تشغيله. كجزء من عملية التحقق ، يتم تتبع عمليات اختبار kernel وحالة نظام SE لنظام Android الفرعي (سنتحدث عنه لاحقًا). PKM يعمل من أجل عالم آمن. وبالتالي ، سيتم الكشف عن أي تعديل غير طبيعي لنظام التشغيل OS kernel.

مكون الحماية النواة في الوقت الحقيقي (RKP)

يحمي التمهيد الموثوق به من تحميل النواة المعدلة ، لكن النواة قد تتعرض للهجوم أثناء تشغيل الجهاز. مطلوب مراقبة مستمرة من سلامة رمز والبيانات الهامة. RKP هي مراقبة أمنية موجودة في بيئة معزولة - إما في ARM TrustZone Secure World ، أو في برنامج مراقبة رفيع "محمي بواسطة ملحقات الأجهزة الافتراضية.

يستخدم RKP أساليب خاصة لمراقبة إدارة الذاكرة في عالم عادي ، واعتراض الطلبات الحرجة وتقييم تأثيرها قبل تنفيذها. تكمل آلية حماية النواة في الوقت الفعلي اختبارات سلامة النواة الدورية (PKMs).

وبالتالي ، فإن حماية نواة الوقت الفعلي هي ضمان للحماية من تنفيذ تعليمات برمجية ضارة على مستوى نواة نظام التشغيل.

التحقق من تكامل البيئة الموثوقة

لا تعمل الأجهزة المحمولة بمعزل عن غيرها ، وعادة ما تكون جزءًا من نظام أكبر ، على سبيل المثال ، عملاء أجهزة الخادم ، وعقد الحوسبة ، وما إلى ذلك. ولكي يعمل النظام بثبات وأمان ، يجب التأكد من أن جميع مكوناته "صحية" و هم الذين يقولون انهم. هذه مهمة صعبة إلى حد ما ؛ في إطار منصة Knox ، يتم حلها باستخدام آلية التصديق عن بُعد.

شهادة الجهاز عن بعد (شهادة نوكس)

تسمح الشهادة عن بُعد لنظام طرف ثالث بإجراء استنتاج حول حالة الجهاز النهائي. يتم فحص المعلمات التالية ، على وجه الخصوص:

- القياسات التي تم جمعها أثناء عملية التمهيد الموثوق بها ؛

- سجلات خرق الأمان من آليات PKM و RKP منذ إعادة التشغيل الأخيرة ؛

- حالة نوكس الضمان بت

- معرفات الأجهزة المختلفة ، مثل IMEI.

يتم إنشاء رسالة الشهادة في ARM TrustZone Secure World. إنه صحيح حتى إذا كان نظام التشغيل في عالم عادي معرضًا للخطر.

بالإضافة إلى التحقق من المعلمات الفردية ، تقوم الشهادة أيضًا بتقييم حالة النظام ككل. فقط عندما تتوافق القياسات التي يتم جمعها بواسطة Boot Trusted مع القيم المرجعية ولا يتم تغيير قيمة Bit Knox Warranty Bit ، يتم اعتماد الشهادة.

لا يمكن تزوير رسالة الشهادة لأنها موقعة باستخدام مفتاح Samsung Attestation Key (SAK) ، والمستمد من مفتاح جذر Samsung. يمكن للخادم البعيد التحقق من سلامة الرسالة باستخدام مفتاح جذر Samsung. يحتوي التوقيع على "مادة مضافة" مشفرة يتم إنشاؤها على جانب الخادم (رقم عشوائي يتم استخدامه مرة واحدة فقط) لمنع المهاجم من استخدام رسالة التحقق القديمة على جهاز تم اختراقه بالفعل.

قد يقرر نظام الجهة الخارجية اتخاذ إجراءات أخرى بناءً على نتائج الشهادة ، اعتمادًا على سياسات الأمان. على سبيل المثال ، يمكنك قطع الاتصال بالجهاز ، ومسح المحتوى في مساحة عمل آمنة ، وطلب موقع الجهاز ، وتنفيذ العديد من الإجراءات الأخرى.

حماية البيانات

البيانات هي القيمة الأساسية لجهاز محمول وتتطلب آليات حماية منفصلة.

تشفير التخزين الداخلي

تشفير كامل للذاكرة الداخلية هو شرط أساسي لجميع الأجهزة القائمة على نظام التشغيل أندرويد من الإصدار 7. يطور نوكس هذا المفهوم عن طريق تخزين المفتاح في وحدة تخزين مفاتيح آمنة للأجهزة.

تحسينات الأمان (SE) لنظام Android

يستخدم Samsung Knox تحسين الأمان لنظام Android (تحسين الأمان لنظام Android ، SE لنظام Android) ، والذي يضيف التحكم في الوصول الإلزامي (MAC) إلى نظام التشغيل.

يوفر SE لـ Android مستويين من حماية MAC:

- حماية النواة

- حماية الروبوت الوسيطة

تتضمن أهداف SE لنظام التشغيل Android عزل البيانات والتطبيقات ، وتقييد حقوق عمليات النظام ، بما في ذلك تلك التي يتم تنفيذها نيابة عن المستخدم الخارق.

نوكس الحاويات

إحدى حالات الاستخدام الخاصة لمحرك SE لـ Android هي حاوية Knox.

تقوم الحاوية بتقسيم التطبيقات والبيانات إلى مسافتين مستقلتين: منطقة عادية ومحمية. يتم تخزين بيانات المنطقة المحمية في شكل مشفر في الذاكرة الداخلية. مفاتيح التشفير ، بدورها ، يتم تشفيرها باستخدام مفتاح DUHK ، أي أنها مرتبطة بجهاز معين. في حالة تعرض الجهاز للخطر (Knox Warranty Bit ، التمهيد الموثوق به ، وما إلى ذلك) ، فسيتم حظر الوصول إلى الحاوية.

من المهم ملاحظة أن التطبيقات المثبتة في الحاوية تعمل ، في الواقع ، في بيئة طبيعية. نتيجة لذلك ، يتم تشغيل تطبيق مكتوب لنظام Android في حاوية بدون أي تعديلات أو تغييرات على الكود المصدري.

تستخدم تقنية Containerization في العديد من منتجات Samsung ، مثل Secure Folder و Knox Workspace.

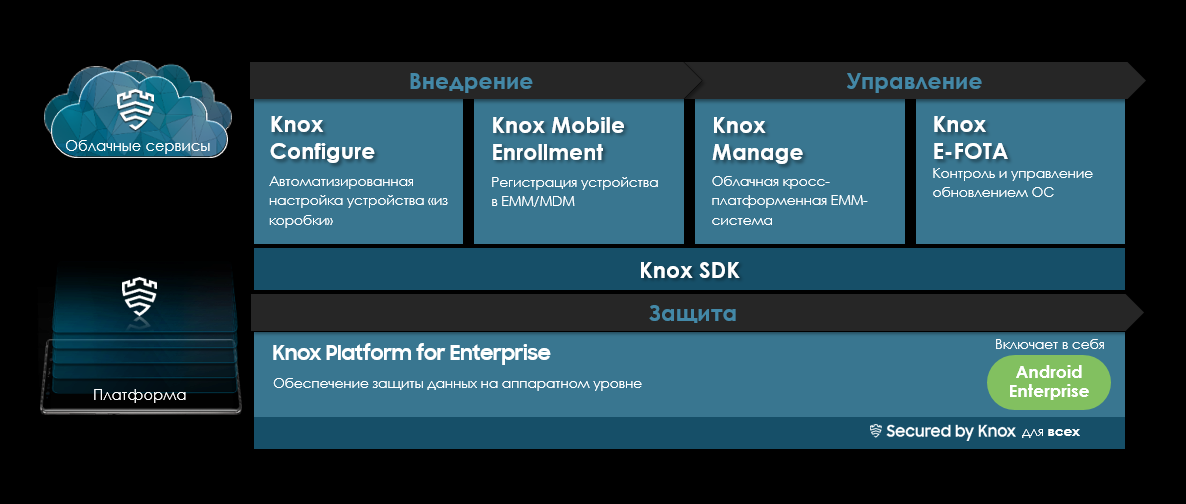

الفرص التجارية

جميع الآليات المذكورة أعلاه لها أهمية خاصة عند استخدام الأجهزة المحمولة في بيئة الشركة. هذه المسألة تستحق دراسة منفصلة ، لذلك نحن هنا نقتصر على الصورة:

مصادر إضافية حول هذا الموضوع:

بواسطة: فلاديمير كاراشاروف ،

مدير ، B2B قبل / ما بعد البيع

فريق تطوير الأعمال

معهد سامسونغ للبحث والتطوير روسيا