يعد النقر صفر أو الصفر اللمس هجومًا بعيدًا على جهاز لا يتطلب أي إجراءات إضافية من المستخدم. يمكن تنفيذه عن طريق الجو (OTA ، عبر الأثير): يكفي أن تكون الضحية ضمن نطاق قناة الاتصال اللاسلكي المطلوبة. سنتحدث عن مثل هذه الهجمات في هذه المقالة.

بدلا من تقديم

الأصلي.

الهجمات بنقرة واحدة لا تتطلب أي إجراء من قبل المستخدم. هجمات بنقرة واحدة تتطلب نوعا من العمل. بشكل عام ، يمكن أن تعزى جميع الهجمات تقريبًا على تطبيقات الخادم إلى النقر فوق 0 ، لكن مقالتنا لا تتعلق ببرنامج الخادم. يرتبط ظهور الهجمات بنقرة واحدة والنقر فوق واحد بالانتشار الهائل للأجهزة المحمولة ونمو تغطية الشبكة وعدد نقاط Wi-Fi. نظرًا لتصفح الإنترنت النشط ، تخزن الأجهزة المحمولة الكثير من المعلومات الشخصية والسرية. الهدف النهائي للمهاجم هو بالتحديد بيانات المستخدم هذه ، والتي يتم تخزينها الآن ليس في الخادم أو الكمبيوتر المنزلي ، ولكن في جيبه.

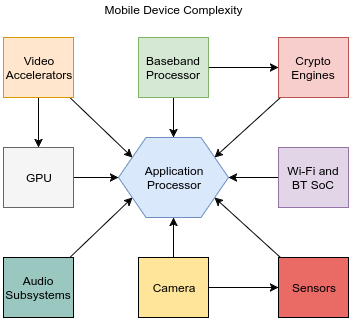

على مدار السنوات العشر الماضية ، انتقلت جميع المعلومات والاتصالات الخاصة بنا من أجهزة الكمبيوتر المكتبية إلى الهواتف المحمولة القوية مع مجموعة من الأجهزة الذكية. وبالتالي ، زاد سطح الهجوم (سطح الهجوم) بشكل كبير.

اعتاد أن يكون جدار الحماية يوفر الأمان النسبي للمستخدم. لكن من الواضح الآن أن الجميع يتعرضون لخطر الاختراق ، والأهم من ذلك - أن الهجوم قد يكون غير مرئي.

كيف هذا ممكن؟

- عندما ينقل المهاجمون البيانات المشكلة خصيصًا إلى جهاز الضحية عبر قناة نقل البيانات اللاسلكية (GSM ، LTE ، Wi-Fi ، Bluetooth ، NFC ، وما إلى ذلك - أكد على ما يلزم).

- يمكن أن تعمل الثغرة الأمنية عند معالجة هذه البيانات مباشرة على الرقاقة (النطاق الأساسي ، Wi-Fi SoC ، Bluetooth SoC ، NFC SoC ، إلخ).

- أو يمكن أن تذهب البيانات إلى أبعد من ذلك قليلاً ، وستعمل الثغرة الأمنية عند إجراء معالجة مسبقة للبيانات الموجودة على البرنامج المستهدف (المكالمات ، والرسائل القصيرة ، والرسائل المتعددة الوسائط ، والرسائل الفورية ، وعملاء البريد الإلكتروني ، وما إلى ذلك) ، المسؤولة عن إعداد هذه البيانات للمستخدم.

- بعد ذلك ، يُجري الحمولة النافعة في الاستغلال إجراءات معينة فيما بعد الاستغلال.

في هذه الحالة ، يجب على الضحية إجراء 0 نقرات أو لمسات أو انتقالات بالضبط! يصعب منع مثل هذا الهجوم ، ومن المستحيل إلقاء اللوم على الضحية لاتباع رابط التصيد من رسالة أو فتح مستند ما. في بعض المصادر ، يطلق على نفس الهجوم "بعيد تمامًا" أو "أقل تفاعلًا" - لا يوجد مصطلح واحد.

"راحة" مثل هذا الهجوم هو أن المهاجم لا يحتاج إلى إجراء جلسات هندسة اجتماعية لإقناع المستخدم بالضغط على الرابط أو فتح المستند. كل شيء يحدث دون أن يلاحظها أحد ، وقد لا يفهم المستخدم على الإطلاق أن الهجوم قد وقع. إذا تابعت المسار الكلاسيكي خلال هجوم على تطبيق مستخدم ، فسيصبح كل شيء تقريبًا ممتلئًا بالفعل بمختلف إجراءات التخفيف الأمنية. وإذا انتقلت من جانب SoCs المختلفة ، فهناك احتمال كبير بتلبية نظام بدون تخفيف للأمان ، مما يسهل بالطبع عمل المهاجم.

يمكن أن يكون أي شيء:

- بيانات الخدمة عند الاتصال ببرج خلوي (أوامر OTA)

- حزم مستوى الارتباط

- ردود المصادقة

- رسائل SMS

- رسائل MMS

- الرسائل الصوتية

- الفيديو كونفرنس

- رسائل إلى مراسلةك المفضلة (Skype و WhatsApp و Viber و FaceTime و Telegram وما إلى ذلك)

- المكالمات

- إلخ

كل ما سبق يمكن أن يتسبب في حدوث ثغرة أمنية إما في البرامج الثابتة للرقاقة أو في كود البرنامج المسؤول عن معالجتها. لسوء الحظ ، حتى الكود المسؤول عن المرحلة الأولى من معالجة البيانات يحتوي على نقاط ضعف.

على سبيل المكافأة ، نوصي بمقال نشرته ناتالي سيلفانوفيتش من Google Project Zero "The Fully Remote Attack Surface of iPhone" .

هل هناك أي أمثلة حقيقية؟

لقد ظهر الاهتمام في مثل هذه الهجمات في دوائر الأبحاث مؤخرًا ، والآن تكتسب شعبية كبيرة. من الأعمال في هذا المجال ، يمكن تمييز ما يلي (القائمة لا تدعي أنها كاملة):

في مجال الواي فاي:

في منطقة Baseband:

القاعدي ملاحظة عملية المعالج:

عند استخدام النطاق الأساسي باستخدام محطة قاعدة ضارة ، تجدر الإشارة إلى أنه ، بدءًا من 3G ، يجب مصادقة معظم الحزم باستخدام مفتاح خاص. اقتباس من "استغلال النطاق الأساسي للهواتف الذكية الحديثة" : "هذا لأن شبكات الجيل الثاني (الجيل الثاني) في الأصل تعتبر BTS (المحطة الأساسية) كمكون موثوق به ، بعيدًا عن متناول المهاجمين. وبالتالي فإن الهاتف سوف يثق عمياء أي شخص يتظاهر بأنه BTS. هذا يجعل من الممكن بناء BTS وهمية وشن هجمات على الهواء. فقط المحطة الأساسية هي مصادقة الهاتف المحمول ، ولكن ليس العكس. بعد ظهور حقوق السحب الخاصة ، أصبح من الواضح أن BTS الآن لا يمكن الوثوق بها بعد الآن. في الوقت الحاضر ، يعد بناء محطة قاعدة وهمية ومهاجمة الهواتف المحمولة رخيصة للغاية. لهذا السبب في شبكات الجيل الثالث 3G وأحدث تغيير النهج. الآن الهاتف المحمول ، الاستفادة من مفاتيح في بطاقة SIM ، سوف مصادقة الجيل الثالث 3G أو محطة قاعدة أحدث عادة. هذا يزيل الكثير من أسطح الهجوم في شبكات 3G والشبكات الأحدث ، والتي تتطلب تجاوز المصادقة. "

نظرًا لحقيقة أن معظم النطاق الأساسي الحديث يدعم شبكات 3G و 4G وأن الشبكات تستخدم معايير جديدة (وهي أكثر أولوية) ، يحتاج المهاجم إلى تقنيات إضافية تسمح بتخفيض أسلوب الاتصال الافتراضي (حتى 2G) في مودم العميل.

الفروق الدقيقة الممكنة ، وكل شيء من التنفيذ المحدد للرقاقة.

في مجال البلوتوث:

في مجال الرسائل الفورية:

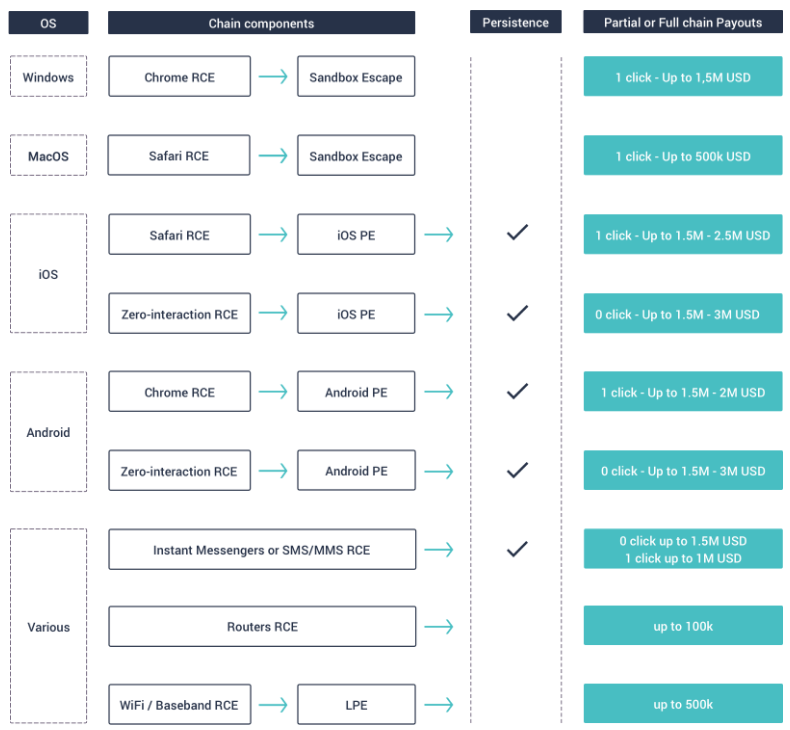

بعد تحليل العمل أعلاه ، يمكننا أن نفهم أنه بالإضافة إلى الثغرات المباشرة لتنفيذ التعليمات البرمجية عن بُعد ، لنجاح أي هجوم خطير ، كقاعدة عامة ، هناك حاجة إلى ثغرات إضافية تزيد من الامتيازات في النظام (في حالة الرسائل الفورية) أو تؤدي إلى نقل تنفيذ التعليمات البرمجية من شريحة طرفية (Wi-Fi) ، القاعدي ، وما إلى ذلك) على المعالج الرئيسي (معالج التطبيقات). فقط عن طريق جمع سلسلة من الثغرات الأمنية يمكن تحقيق تسوية كاملة للجهاز.

من الصعب إصلاح حوادث النقر الصفري الحقيقية. ومع ذلك ، إذا تحولت إلى نقرة واحدة ، فستتذكر على الفور الهجوم باستخدام رمز Pegasus الضار ، والتحقيق في "الغوص العميق في سلاسل استغلال iOS الموجودة في البرية" و CVE-2019-11932 الأخيرة في WhatsApp ، مما يؤدي إلى RCE.

Pwn2own المحمول 2019 المنافسة

أظهر منظمو مسابقات pwn2own اهتمامًا بمثل هذه الهجمات ، على الرغم من أنه قبل وجود المتصفحات ونظام التشغيل فقط. ظهرت لأول مرة في عام 2015 ، وفي عام 2019 في PWN2OWN TOKYO ، كانت هناك فئات مثل:

- مسافة قصيرة: يقع الهجوم عند التفاعل عبر Wi-Fi و Bluetooth و NFC ؛

- المراسلة: الهجوم عند عرض أو استقبال رسائل MMS أو رسائل SMS ؛

- النطاق الأساسي: يحدث الهجوم عند التفاعل مع محطة أساسية.

ومن بين الأجهزة المستهدفة كانت:

- شياومي مي 9

- Samsung Galaxy S10

- هواوي P30

- جوجل بكسل 3 XL

- ابل اي فون XS ماكس

- Oppo F11 Pro (النطاق الأساسي فقط)

اعتمادا على الفئة والغرض ، تراوحت الجائزة بين 30،000 دولار إلى 150،000 دولار.

وفقا للنتائج ، لدينا الصورة التالية:

- تم اختراق Samsung Galaxy S10 من خلال NFC. عدم حصانة UaF في JavaScript JIT؛

- تم اختراق Samsung Galaxy S10 من خلال النطاق الأساسي. تجاوز الضعف على المكدس؛

- تم اختراق XIAOMI Mi9 من خلال NFC. ضعف XSS.

نعم ، لم تكن جميع الهجمات تنقر على الصفر ، ولكن الاتجاه مهم.

استغلال السوق

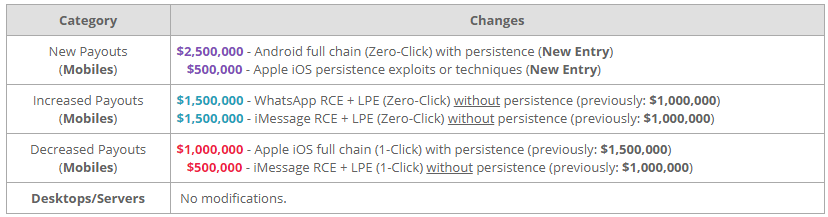

يهتم وسطاء الاستغلال أيضًا بنقرة واحدة ، ويقدمون ما يصل إلى 3 ملايين دولار لمثل هذه السلاسل الاستغلالية.

وسعر وسطاء آخرين.

توصيات

الشيء الوحيد الذي يُنصح به وما يمكن للمستخدم العادي القيام به هو وضع جميع التحديثات في الوقت المحدد من أجل تحديث نظام التشغيل والبرامج الثابتة والتطبيقات. هذا سوف يقلل من احتمال حدوث هجوم ناجح.

استنتاج

يصعب تنفيذ هجمات النقر الصفري ، وكقاعدة عامة ، تتطلب استيفاء عدد من الشروط ، والتي لا تمنحها توزيعًا واسعًا. ومع ذلك ، فإنها يمكن أن تلحق أضرارا جسيمة ، في حين تبقى غير مكتشفة.

PS شكرا لك veneramuholovka للمساعدة في إعداد المواد لهذه المادة!