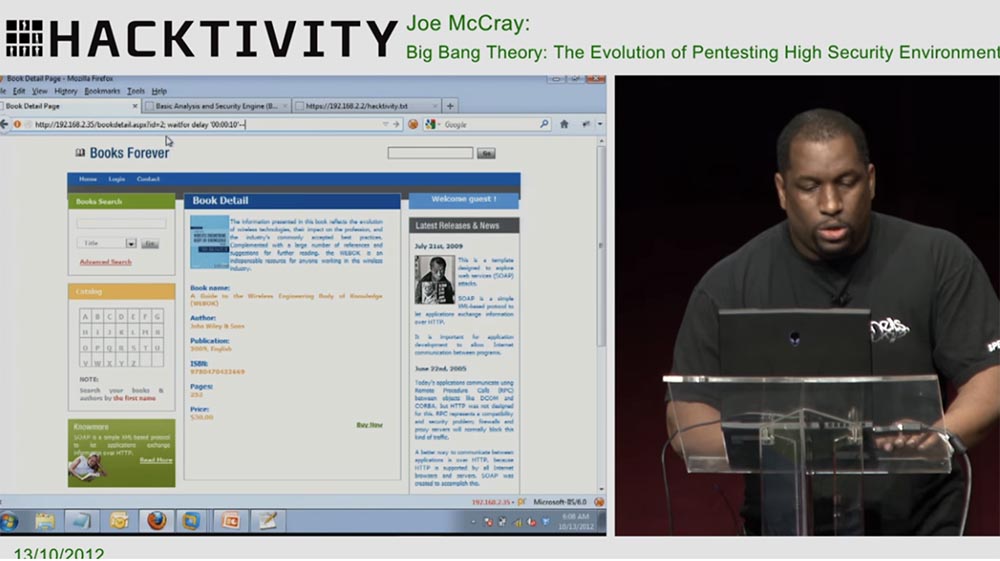

مؤتمر HACKTIVITY 2012. نظرية الانفجار الكبير: تطور الخداع في تعزيز الأمن. الجزء 1الآن سنحاول طريقة أخرى لتطبيق SQL. دعونا نرى ما إذا كانت قاعدة البيانات تواصل رمي رسائل الخطأ. تسمى هذه الطريقة "انتظار تأخير" ، ويتم كتابة التأخير نفسه في هذا النموذج: waitfor delay 00:00:01. انسخ هذا من ملفنا وألصقه في شريط العنوان في المتصفح.

كل هذا يسمى "حقن SQL الأعمى المؤقت". كل ما نفعله هنا هو القول: "انتظر تأخيرًا لمدة 10 ثوانٍ." إذا لاحظت ، في الجزء العلوي الأيسر لدينا نقش "الاتصال ..." ، ما الذي تفعله صفحتنا؟ إنها تنتظر الاتصال ، وبعد 10 ثوانٍ تظهر الصفحة الصحيحة على شاشتك. باستخدام هذه التقنية ، ننتقل إلى قاعدة البيانات بحيث تتيح لنا طرح بعض الأسئلة الإضافية ، على سبيل المثال ، إذا كان المستخدم هو Joe ، فأنت بحاجة إلى الانتظار لمدة 10 ثوانٍ. هل هذا واضح؟ إذا كان المستخدم هو dbo ، انتظر 10 ثوانٍ أيضًا. هذه هي طريقة حقن SQL الأعمى.

أعتقد أن المطورين عند إنشاء تصحيحات لا يلغي مشكلة عدم الحصانة هذه. هذا هو حقن SQL ، ولكن برنامج IDS الخاص بنا لا يراه أيضًا ، وكذلك الطرق السابقة لحقن SQL.

دعونا نجرب شيئا أكثر إثارة للاهتمام. انسخ هذا السطر مع عنوان IP والصقه في المستعرض. لقد نجحت! تحول شريط TCP في برنامجنا إلى اللون الأحمر ؛ لاحظ البرنامج تهديدين للأمان.

حسنًا ، انظر إلى ما حدث. لدينا تهديد واحد لقذيفة XP ، والتهديد الآخر هو محاولة لضخ SQL. في المجموع ، لوحظت محاولتان لمهاجمة تطبيق الويب.

حسنًا ، ساعدني الآن في المنطق. لدينا حزمة بيانات تدخل تقول IDS إنها استجابت لمختلف التدخلات في مجموعة أوامر XP.

إذا هبطنا ، فسوف نرى جدولًا برموز HEX ، يوجد على اليمين علامة مع الرسالة xp_cmdshell + & 27ping ، ومن الواضح أن هذا سيء.

دعونا نرى هنا ما حدث. ماذا خادم SQL تفعل؟

قال خادم SQL: "يمكنك الحصول على كلمة مرور من قاعدة البيانات الخاصة بي ، يمكنك الحصول على جميع سجلات قاعدة البيانات الخاصة بي ، لكن ، يا رجل ، لا أريدك أن تدير أوامري على الإطلاق ، إنها ليست رائعة على الإطلاق!"

ما يتعين علينا القيام به هو التأكد من أنه حتى لو أبلغت IDS عن تهديد لقشرة XP ، فسيتم تجاهل هذا التهديد. إذا كنت تستخدم SQL Server 2005 أو SQL Server 2008 ، فعند اكتشاف محاولة حقن SQL ، سيتم حظر shell command الخاص بنظام التشغيل ، مما لن يسمح لك بمواصلة عملك. هذا مزعج جدا. إذن ماذا نفعل؟ تحتاج إلى محاولة طلب الخادم بمودة شديدة. يجب أن أقول هذا: "من فضلك ، يا أبي ، حسنا ، هل يمكنني الحصول على ملفات تعريف الارتباط هذه؟" هذا ما أقوم به ، بجدية ، أطلب من الخادم بأدب شديد! أطلب منك إظهار خيارات إضافية ، وطلب إعادة التكوين وأطلب تغيير إعدادات XP shell لإتاحة الصدفة ، لأنني بحاجة إليها!

نرى أن IDS اكتشف هذا - كما ترى ، تم بالفعل ملاحظة 3 تهديدات هنا.

أنت فقط انظر هنا - فجرنا سجلات الأمن! يبدو مثل شجرة عيد الميلاد ، الكثير من الأشياء معلقة هنا! ما يصل إلى 27 تهديدات أمنية! الرجال الصيحة ، وقعنا هذا القراصنة ، حصلنا عليه!

لسنا قلقين من أنه سيسرق بياناتنا ، لكن إذا كان بإمكانه تنفيذ أوامر النظام في "صندوقنا" - فهذا أمر خطير! يمكنك رسم مسار Telnet ، FTP ، يمكنك الاحتفاظ ببياناتي ، هذا أمر رائع ، لكنني لست قلقًا بشأنه ، أنا فقط لا أريدك أن تتولى إدارة صندوق "صندوقي".

أريد أن أقول عن الأشياء التي "حصلت علي" حقًا. أنا أعمل في منظمات ، أعمل معهم لسنوات عديدة ، وأخبركم بها لأن صديقتي تؤمن بأنني عاطل عن العمل. إنها تعتقد أنني أفعل فقط ما أقف على خشبة المسرح والدردشة ، وهذا لا يمكن اعتبار العمل. لكنني أقول: "لا ، فرحتي ، أنا مستشار!" هذا هو الفرق - أنا أعبر عن رأيي ، ويدفعون لي مقابل ذلك.

سأقول هذا - نحن ، مثل المتسللين ، نحب أن نكسر الصدفة ، وبالنسبة لنا ليس هناك متعة أكبر في العالم من "ابتلاع الحوض". عندما يكتب محللو IDS قواعدهم ، ترى أنهم يكتبونها بطريقة تحمي أنفسهم من كسر القشرة. لكن إذا تحدثت مع مدير المعلومات حول مشكلة استخراج البيانات ، فسوف يعرض عليك التفكير في خيارين. افترض أن لدي تطبيقًا يجعل 100 "قطعة" في الساعة. ما هو الأهم بالنسبة لي - لضمان أمن جميع البيانات في هذا التطبيق أو أمن قذيفة "مربع"؟ هذا سؤال جاد! ما الذي يجب أن تقلق عليه أكثر؟

لا تعني حقيقة أن لديك "صندوق" تالف بالضرورة أن شخصًا ما قد تمكن من الوصول إلى التشغيل الداخلي للتطبيقات. نعم ، هذا أكثر من المحتمل ، وإذا لم يحدث هذا بعد ، فقد يحدث قريبًا. لكن لاحظ أن العديد من منتجات الأمان مبنية على فرضية أن المهاجم ينتقل عبر شبكتك. لذلك ، ينتبهون إلى تنفيذ الأوامر ، وإدخال الأوامر ، ويجب أن تلاحظ أن هذا أمر خطير. إنهم ينتبهون إلى نقاط الضعف التافهة ، إلى البرمجة النصية البسيطة عبر المواقع ، إلى حقن SQL البسيطة للغاية. إنهم لا يهتمون بالتهديدات المعقدة أو الرسائل المشفرة ؛ فهم لا يهتمون بأشياء من هذا النوع. يمكننا أن نقول أن جميع المنتجات الأمنية تبحث عن الضوضاء ، فهي تبحث عن "yap" ، وتريد إيقاف ما يعض كاحلك. هذا ما فهمته عند التعامل مع منتجات الأمان. لا تحتاج لشراء منتجات السلامة ، لا تحتاج إلى قيادة شاحنة في الاتجاه المعاكس. أنت بحاجة إلى أشخاص أكفاء ومؤهلين يفهمون التكنولوجيا. نعم يا إلهي إنه شعب! لا نريد أن نلقي ملايين الدولارات على هذه المشاكل ، لكن الكثير منكم عملوا في هذا المجال ، وأنت تعلم أنه بمجرد أن يشاهد رئيسك الإعلان ، يهرب إلى المتجر وهو يصرخ: "يجب أن نحصل على هذا الشيء!" ولكن في الواقع ، نحن لسنا في حاجة إليها ، علينا فقط إصلاح الفوضى التي تقف وراءنا. كان هذا هو الشرط الأساسي لهذا العرض.

بيئة الأمان المحسّنة شيء قضيت الكثير من الوقت لفهم قواعد كيفية عمل آليات الأمان. بمجرد فهم آليات الحماية ، يصبح الالتفاف حول الحماية أمرًا سهلاً. على سبيل المثال ، لدي تطبيق ويب محمي بجدار الحماية الخاص به. أنا أنسخ عنوان لوحة الإعدادات ، الصقها في شريط العنوان في المتصفح وأذهب إلى الإعدادات وأحاول تطبيق البرمجة النصية عبر المواقع.

نتيجة لذلك ، تلقيت رسالة جدار حماية حول التهديد - قاموا بحظر لي.

أعتقد أن هذا أمر سيء ، هل توافق؟ لقد واجهت منتج أمان. لكن ماذا لو جربت شيئًا كهذا: أدخلت المعلمة Joe '+ OR + 1 =' 1 في السطر

كما ترون ، عملت. صححني إذا كنت مخطئًا ، لكننا شهدنا كيف هزم حقن SQL جدار حماية التطبيق. الآن دعنا نتظاهر بأننا نريد بدء شركة لتنفيذ التدابير الأمنية ، لذلك دعونا نجرب على قمة الشركة المصنعة للبرامج. الآن نحن نجسد الشر لأنه قبعة سوداء. أنا استشاري ، لذلك يمكنني القيام بذلك مع صانعي البرامج.

نريد إنشاء ونشر نظام جديد لاكتشاف التسلل ، لذلك سنبدأ شركة لاكتشاف التسلل. كمنتج مفتوح المصدر ، يحتوي Snort على مئات الآلاف من تواقيع تهديدات الاختراق. يجب أن نتصرف بطريقة أخلاقية ، حتى لا نسرق هذه التواقيع من التطبيقات الأخرى وإدراجها في نظامنا. نحن نجلس فقط ونعيد كتابتها جميعًا - مهلا ، بوب ، تيم ، جو ، دعنا نذهب هنا ، ونراجع سريعًا كل هذه التوقيعات البالغ عددها 100000!

نحتاج أيضًا إلى إنشاء ماسح للضعف. تعلمون أن Nessus ، وهو برنامج للبحث التلقائي عن الثغرات الأمنية ، لديه 80،000 توقيع ونصوص جيدة للتحقق من الثغرات الأمنية. سوف نتصرف مرة أخرى أخلاقيا وشخصيا إعادة كتابة كل منهم في برنامجنا.

يسألني الناس: "Joe ، هل تقوم بكل هذه الاختبارات باستخدام برنامج مفتوح المصدر مثل Mod Security و Snort وما شابه ذلك ، أجب عن مدى تشابهها مع منتجات الشركات المصنعة الأخرى؟" أجبهم: "إنهم لا يشبهونها على الإطلاق!" نظرًا لأن المصنِّعين لا يسرقون الأشياء من منتجات الأمان مفتوحة المصدر ، فإنهم يجلسون ويكتبون كل هذه القواعد بأيديهم.

إذا كنت تستطيع أن تجعل توقيعاتك الخاصة وخطوط الهجوم تعمل دون استخدام منتجات مفتوحة المصدر ، فهذه فرصة رائعة لك. إذا لم تكن قادرًا على معارضة أي شيء للمنتجات التجارية ، والانتقال في الاتجاه الصحيح ، فيجب أن تجد مفهومًا يساعدك في أن تصبح مشهورًا في مجالك.

يعلم الجميع ما أنا الشرب. دعني أريك لماذا أشرب. إذا كنت قد راجعت شفرة المصدر في حياتك ، فستشربها بالتأكيد ، صدقوني ، بعد ذلك ستبدأ في الشرب.

لذلك ، لغتنا المفضلة هي C ++. لنلقِ نظرة على هذا البرنامج - Web Knight ، هذا تطبيق جدار حماية لخوادم الويب. لديها استثناءات افتراضيا. هذا مثير للاهتمام - إذا قمت بنشر جدار الحماية هذا ، فلن يحميني من Outlook Web Access.

عظيم! وذلك لأن العديد من بائعي البرامج يسحبون القواعد من نفس التطبيقات ويدخلونها في منتجاتهم دون القيام بمجموعة كاملة من الاعتماد على الأبحاث. لذلك ، عندما أنشر تطبيق جدار حماية الشبكة ، أعتقد أن كل ما يتعلق ببريد الويب قد حدث خطأ فيه! لأن أي بريد ويب تقريبًا ينتهك الأمان بشكل افتراضي. لديك رمز ويب ينفذ أوامر واستعلامات النظام من LDAP أو أي مستودع قاعدة بيانات مستخدم آخر مباشرة على الإنترنت.

قل لي ، على أي كوكب يمكن اعتبار هذا آمنًا؟ فكر في الأمر: افتح Outlook Web Access ، واضغط على b ctrl + K ، وابحث عن المستخدمين وكل ذلك ، وتدير Active Directory مباشرة من الإنترنت ، أو تنفذ أوامر النظام على Linux إذا كنت تستخدم "mail protein" أو Horde أو ما شيء اخر يمكنك سحب كل هذه evals وأنواع أخرى من الوظائف غير الآمنة. لذلك ، تستبعدها العديد من جدران الحماية من قائمة مخاطر الأمان ، حاول أن تسأل الشركة المصنعة للبرنامج عن ذلك.

العودة إلى تطبيق Web Knight. لقد سرق العديد من قواعد الأمان من ماسح ضوئي URL يقوم بمسح كل هذه النطاقات من عناوين IP. لذلك ، هل يتم استبعاد كل نطاقات العناوين هذه من المنتج الخاص بي؟

هل يريد أي منكم تعيين هذه العناوين على شبكتك؟ هل تريد تشغيل شبكتك على هذه العناوين؟ نعم هذا رائع. حسنًا ، قم بالتمرير لأسفل لهذا البرنامج وانظر إلى أشياء أخرى لا يريد جدار الحماية هذا القيام بها.

يطلق عليهم عام 1999 ويريدون أن يكون خادم الويب الخاص بهم في الماضي! هل يتذكر أي منكم هذه القمامة: / البرامج النصية ، / iishelp ، msads؟ ربما يتذكر شخصان مصابان بالحنين إلى الماضي كم كان ممتعا كسر مثل هذه الأشياء. "تذكر ، يا رجل ، منذ متى" قتلنا "الخوادم ، كان رائعًا!"

الآن ، إذا نظرت إلى هذه الاستثناءات ، سترى أنه يمكنك القيام بكل هذه الأشياء - مسادس ، طابعات ، iisadmpwd - كل هذه الأشياء التي لا يحتاجها أحد اليوم. ماذا عن الأوامر التي لا يُسمح لك بتنفيذها؟

هذا هو arp ، at ، cacls ، chkdsk ، cipher ، cmd ، com. عند إدراجها ، فأنت مغطى بذكريات الأيام الماضية ، "يا صديق ، تذكر كيف استولنا على هذا الخادم ، تذكر تلك الأيام"؟

ولكن الشيء المثير للاهتمام حقًا هو - هل يرى أي شخص WMIC هنا أو ربما PowerShell؟ تخيل أن لديك تطبيقًا جديدًا يعمل عن طريق تشغيل البرامج النصية على النظام المحلي ، وهذه برامج نصية حديثة ، لأنك ترغب في تشغيل Windows Server 2008 ، وسأقوم بعمل رائع لحمايته باستخدام القواعد المصممة لنظام التشغيل Windows 2000. لذا في المرة القادمة التي يأتي فيها مقدم الخدمة إليك مع تطبيق الويب الخاص بك ، اطلب منه: "يا رجل ، وقمت بتقديم أشياء مثل المسؤول عن البتات ، أو تنفيذ أوامر powerhell ، هل قمت بفحص جميع الأشياء الأخرى ، لأننا سنذهب إلى ترقية واستخدام الجديد هاء معهد اليونسكو للإحصاء DOTNET »؟ ولكن يجب أن تكون كل هذه الأشياء موجودة في المنتج الأمني بشكل افتراضي!

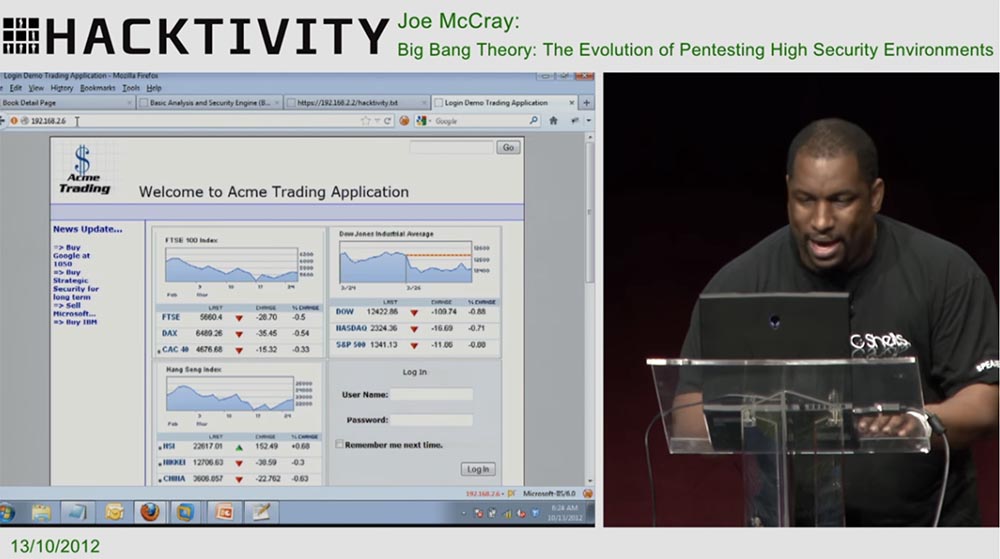

الشيء التالي الذي أريد التحدث عنه معك هو الأخطاء المنطقية. دعنا نذهب إلى العنوان 192.168.2.6. هذا هو نفس التطبيق كتطبيق سابق.

قد تلاحظ شيئًا مثيرًا للاهتمام إذا قمت بالتمرير لأسفل الصفحة والنقر فوق رابط "اتصل بنا".

إذا نظرت إلى الكود المصدر لعلامة التبويب اتصل بنا ، فهذه إحدى طرق الاستخفاف ، ثم ما أقوم به باستمرار هو ملاحظة هذا السطر.

فكر في الأمر! أسمع أن الكثيرين على مرأى من هذا قال: "واو!" بمجرد إجراء اختبار الاختراق ، على سبيل المثال ، لبنك مليارير ، ولاحظت وجود شيء مماثل هناك. لذلك ، نحن لسنا بحاجة إلى حقن SQL أو البرمجة النصية عبر المواقع - لدينا الشيء الرئيسي ، شريط العناوين هذا.

لذلك ، من دون مبالغة - أخبرنا البنك بأن لديهم على حد سواء - أخصائي شبكة ومفتش ويب ، ولم يدلوا بأي تعليقات. أي أنهم اعتبروا أنه من الطبيعي أنه من خلال متصفح يمكنك فتح وقراءة ملف نصي.

هذا هو ، يمكنك ببساطة قراءة الملف مباشرة من نظام الملفات. أخبرني رئيس جهاز الأمن الخاص بهم: "نعم ، وجدت إحدى الماسحات الضوئية هذه الثغرة الأمنية ، لكنها اعتبرت ثانوية". التي أجبتها ، حسنًا ، أعطني دقيقة. كتبت في اسم ملف شريط العنوان = .. / .. / .. / .. / boot.ini وتمكنت من قراءة ملف التمهيد لنظام الملفات!

قالوا لي هذا: "لا ، لا ، لا ، هذه ليست ملفات مهمة!" أجبت - ولكن هذا هو سيرفر 2008؟ قالوا نعم ، هذا هو. أنا أقول - ولكن هذا الخادم لديه ملف التكوين الموجود في الدليل الجذر للخادم ، أليس كذلك؟ "صحيح" ، يجيبون. أقول "ممتاز" ، "ماذا لو فعل المهاجم ذلك" ، واكتب اسم الملف = web.config في شريط العناوين. يقولون - ماذا في ذلك ، ألا ترى أي شيء على الشاشة؟

أقول - ماذا لو نقرت بزر الماوس الأيمن على الشاشة وحدد خيار "إظهار رمز الصفحة"؟ وما الذي سأجده هنا؟ لا شيء حرج؟ سوف أرى كلمة مرور مسؤول الخادم!

وأنت تقول أنه لا توجد مشكلة؟

لكن الجزء المفضل لدي هو ما يلي. لا تسمح لي بتنفيذ الأوامر في "المربع" ، لكن يمكنني سرقة كلمة مرور ومسؤول قاعدة بيانات خادم الويب ، وعرض قاعدة البيانات بأكملها ، وسحب جميع المواد المتعلقة بقاعدة البيانات وإخفاقات النظام من هناك ، والخروج بكل هذا. هذا هو الحال عندما يقول رجل سيء ، "يا رجل ، اليوم هو يوم عظيم!"

لا تدع منتجات السلامة تصبح مرضك! لا تدع المنتجات الأمنية تجعلك مريضة! ابحث عن بعض "المهووسين" ، امنحهم كل هذه Star Trek tzatskis التي لا تنسى ، اهتم بهم ، وشجعهم على البقاء معك ، لأن هذه الرائحة الكريهة المملّة التي لا تأخذ زخات المطر يوميًا هي التي تجعل شبكاتك تعمل مثل ينبغي أن يكون! هؤلاء هم الأشخاص الذين سيساعدون منتجات الأمان في العمل بشكل صحيح.

أخبرني ، أي منكم قادر على البقاء في نفس الغرفة لفترة طويلة مع الشخص الذي يقول باستمرار: "أوه ، أنا بحاجة إلى طباعة هذا النص بشكل عاجل!" ، ومن هو المشغول به طوال الوقت؟ لكنك تحتاج إلى أشخاص يقومون بعمل منتجات الأمان الخاصة بك.

أكرر مرة أخرى - منتجات الأمان غبية ، لأن الأنوار مخطئة باستمرار ، وتلتزم باستمرار بأشياء قذرة ، فهي ببساطة لا توفر الأمان. لم أر مطلقًا منتجًا جيدًا للأمان لا يتطلب وجود شخص لديه مفك براغي ، قادر على التشديد عند الضرورة ، بحيث يعمل كل شيء بشكل طبيعي أو أقل. هذه مجرد قائمة ضخمة من القواعد تقول إن هذا سيء ، وهذا كل شيء!

لذلك ، يا شباب ، أريدك أن تهتم بالتعليم ، إلى أشياء مثل الأمن ، التدريب على الفنون التطبيقية ، لأن هناك العديد من الدورات المجانية عبر الإنترنت حول القضايا الأمنية. تعلم بايثون ، وتعلم جمعيات التجميع ، وتعلم اختبار تطبيق الويب.

إليك ما يساعدك حقًا في حماية شبكتك. الناس الذكية حماية الشبكات ، ومنتجات الشبكة لا تحمي! ارجع إلى العمل وأخبر رئيسك أنك بحاجة إلى ميزانية أكثر للأشخاص الأكثر ذكاءً ، أعرف أن هناك أزمة ، لكن لا يزال بإخباره - نحن بحاجة إلى المزيد من المال للناس لتدريبهم. إذا اشترينا منتجًا ، لكننا لا نشتري دورة تدريبية بشأن معالجته ، لأنه مكلف ، فلماذا نشتريه على الإطلاق إذا لم نعلم الناس كيفية استخدامه؟

لقد عملت في العديد من الشركات المصنعة للمنتجات الأمنية ، وأمضيت ما يقرب من حياتي كلها أعمل على تنفيذ هذه المنتجات ، وقد سئمت بالفعل من جميع عناصر التحكم في الوصول إلى الشبكة هذه وغيرها من الأشياء ، لأنني قمت بتثبيت وإطلاق جميع هذه المنتجات غير التقليدية. بطريقة ما جئت إلى عميل ، أرادوا تطبيق معيار 802.1x لبروتوكول EAP ، لذلك كان لديهم عناوين MAC وعناوين ثانوية لكل منفذ. جئت ، ورأيت أنها كانت سيئة ، واستدار وبدأت في الضغط على أزرار على الطابعة. كما تعلمون ، يمكن للطابعة طباعة صفحة اختبار لمعدات الشبكة مع جميع عناوين MAC وعناوين IP. لكن اتضح أن الطابعة لا تدعم معيار 802.1x ، لذلك ينبغي استبعادها.

ثم قمت بفصل الطابعة عن الشبكة وقمت بتغيير عنوان MAC الخاص بجهاز الكمبيوتر المحمول الخاص بي إلى عنوان MAC الخاص بالطابعة وقمت بتوصيل الكمبيوتر المحمول الخاص بي ، وبالتالي تجاوز هذا الحل المكلف MAC ، فكر في الأمر! فما الفائدة من حل MAC هذا بالنسبة لي إذا كان شخص ما يمكنه ببساطة تمرير أي جهاز كطابعة أو كصوت عبر بروتوكول الإنترنت VoIP؟

بالنسبة لي اليوم ، فإن الحماقة هي أن أقضي وقتًا في محاولة لفهم وفهم منتج الأمان الذي اشتراه عميلي.

الآن ، كل بنك أجري فيه اختبار الاختراق لديه كل هذه HIPS و NIPS و LUGTHS و MACS ومجموعة كاملة من الاختصارات الأخرى ، والتي هي حماقة كاملة. لكنني أحاول معرفة ما تحاول هذه المنتجات فعله وكيف تحاول القيام به. بعد ذلك ، حالما أجد المنهجية والمنطق الذي يستخدمونه لتوفير الحماية ، فإن الالتفاف عليها ليس بالأمر الصعب على الإطلاق., , MS 1103. , «» HIPS, Host Intrusion Prevention Signature, . HIPS. , , , , , .

, , .

:)

, . ? ? , ,

VPS $4.99 ,

entry-level , : VPS (KVM) E5-2697 v3 (6 Cores) 10GB DDR4 480GB SSD 1Gbps $19 ? ( RAID1 RAID10, 24 40GB DDR4).

Dell R730xd 2 - Equinix Tier IV ? 2 Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 $199 ! Dell R420 - 2x E5-2430 سعة 2 جيجا هرتز 6 جيجا بايت 128 جيجا بايت ذاكرة DDR3 2x960GB SSD بسرعة 1 جيجابت في الثانية 100 تيرابايت - من 99 دولارًا! اقرأ عن كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟