في منتصف سبتمبر ،

أصبح معروفًا عن تسرب ما يقرب من 2 تيرابايت من البيانات ، والذي تضمن معلومات حول تشغيل نظام تدابير البحث التشغيلي (SORM) في شبكة مشغل اتصالات روسي واحد. كان التسرب بسبب أداة النسخ الاحتياطي rsync تكوينها بشكل غير صحيح. هذه الأخطاء هي سبب شائع لمشاكل الشركات الكبيرة. في هذه المقالة ، سنقوم بتحليل الأخطاء الأمنية السبعة الأكثر شيوعًا: سنشرح كيف يمكن اكتشافها والقضاء عليها.

السبب الشائع لنجاح تطوير الهجمات داخل الشبكة هو الخطأ في تكوين قنوات الاتصال أو أنظمة معالجة البيانات وتخزينها ، وكذلك انتهاكات لوائح IS. كل هذا يقلل من فعالية معدات الحماية المستخدمة ويزيد من فرص المهاجمين لاقتحام وتطوير الهجوم. خلال مشاريع التحقيق في الحوادث وتحليل حركة المرور ، يجد فريقنا من

PT Security Security Center بانتظام أخطاء نموذجية في تكوينات أنظمة المعلومات وانتهاكات لوائح IS المؤسسية. دعونا نرى ما هي هذه الأخطاء.

7 أخطاء أمان الشبكة المشتركة

كما توضح ممارستنا ، في 9 من أصل 10 مؤسسات ، بغض النظر عن حجمها ونطاق نشاطها ، غالباً ما تتم مصادفة الأخطاء التالية:

- نقل بيانات الاعتماد عبر الشبكة بنص واضح.

- رسائل البريد غير المشفرة.

- استخدام الأدوات المساعدة للوصول عن بُعد.

- باستخدام بروتوكولات البث LLMNR و NetBios.

- أخطاء تكوين الشبكة.

- TOR ، أنفاق VPN ، وأدوات أخرى لإخفاء نشاط الشبكة.

- إساءة استخدام الأنظمة (عمال مناجم التشفير ، السيول).

أسباب الأخطاء هي عدم كفاية الاهتمام بأمن المعلومات ، في غياب أو انتهاك لوائح IS وتكنولوجيا المعلومات في المنظمة ، والأخطاء في تكوين النظام ، وفي شبكات الشركات الكبيرة لأنه من الصعب التحكم في التكوينات الصحيحة.

بعد ذلك ، سنتحدث عن كل خطأ ، وما هي العواقب التي يمكن أن تؤدي إليها ، ونظهر كيف يمكن تحديدها وتقديم توصيات لإزالتها.

واضح نقل الاعتماد عبر الشبكة

لا يزال يتم العثور على استخدام بروتوكولات الشبكة التي يتم فيها نقل بيانات اعتماد المستخدم في نص عادي - وهذه هي HTTP ، وبروتوكولات البريد مع عدم التشفير ، LDAP و Telnet. وفقًا

لبحثنا ، يوجد تخزين المعلومات المهمة بشكل مفتوح على موارد الشبكة في 44٪ من المؤسسات التي أجرينا فيها تحليلًا أمنيًا. في حالة وجود شبكة مخترقة ، يمكن للمهاجمين في وضع سلبي اعتراض بيانات الاعتماد وتوحيد وجوده في البنية التحتية وزيادة امتيازاته.

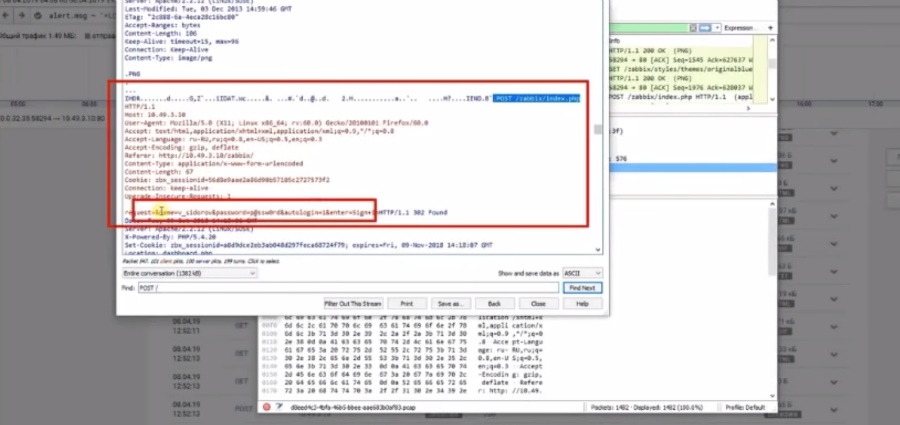

مثال على بيانات اعتماد الطيران المحددة مع PT NADفي الفيديو ،

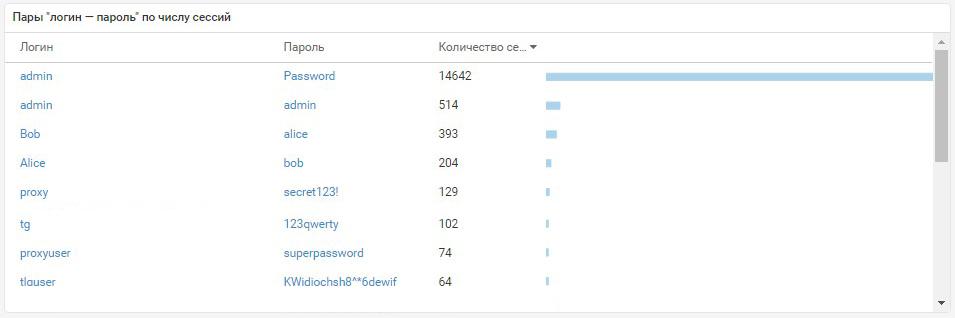

مثال على بيانات اعتماد الطيران المحددة مع PT NADفي الفيديو ، أظهرنا كيفية استخدام نظام تحليل حركة مرور

PT Network Attack Discovery للتحقق مما إذا كانت بيانات الاعتماد تنتقل عبر الشبكة بنص واضح. للقيام بذلك ، قمنا بتصفية جلسات الشبكة في PT NAD بناءً على كلمة مرور. هذا سمح لنا بالعثور على حقائق نقل بيانات الاعتماد لتطبيق ويب ، في حالتنا ، نظام مراقبة Zabbix. بوجود حساب متميز على خادم Zabbix ، غالبًا ما يحصل المهاجم على القدرة على تنفيذ الأوامر عن بُعد على جميع الأنظمة المتصلة بالمراقبة. وفي العرض التوضيحي أيضًا ، نظرنا في مثال لتحليل حركة المرور لاستخدام بروتوكولات الشبكة المفتوحة (LDAP و FTP و HTTP و POP3 و SMTP و Telnet) واستخراج حسابات المستخدمين منه.

هناك عدة طرق للقضاء على نقل بيانات الاعتماد بشكل واضح.

- خوادم WEB: التبديل من HTTP إلى HTTPS . للتبديل إلى بروتوكول HTTPS الآمن ، تحتاج إلى تكوين شهادة SSL وإعادة التوجيه من عناوين HTTP إلى HTTPS. يجوز تكوين شهادات موقعة ذاتيا على الموارد الداخلية للمؤسسة من خلال تكوين سلطة التصديق الداخلية. بالنسبة إلى الموارد المتاحة للجمهور ، من الأفضل استخدام الشهادات الموثوقة التي تصدرها مرجع مصدق موثوق به.

- بروتوكول LDAP : تكوين العملاء لاستخدام المصادقة من خلال Kerberos أو استخدام إصدار آمن من البروتوكول. لتكوين المصادقة من خلال Kerberos ، يجب عليك تكوين العملاء لاستخدام آليات مصادقة SASL GSSAPI أو GSS-SPNEGO.

- لتكوين مصادقة TLS الآمنة ، تحتاج إلى تنشيط LDAPS على الخادم وفقًا للتعليمات . بعد ذلك ، قم بتكوين العملاء لاستخدام TLS (LDAPS) عند الاتصال بخادم LDAP.

- بروتوكولات البريد: تكوين العملاء والخوادم لاستخدام TLS . بدلاً من POP3 و IMAP و SMTP القياسية ، نوصي بتكوين عملاء وخوادم مؤسستك لاستخدام نظرائهم الآمنة POP3S و IMAPS و SMTPS وفقًا للتعليمات في خادم البريد الخاص بك. تجدر الإشارة إلى أنه عند تشغيل TLS بالقوة ، قد لا يتم تسليم الرسائل إلى خوادم لا تدعم التشفير.

- بروتوكول Telnet: التبديل إلى SSH . يجب أن تتخلى تمامًا عن استخدام بروتوكول Telnet واستبدله ببروتوكول SSH الآمن.

- FTP: الترقية إلى SFTP أو FTPS . FTPS هو إصدار SSL من FTP يتطلب شهادة SSL لتشغيله. SFTP هو بروتوكول نقل الملفات الذي يستخدم في الغالب SSH. نتيجة لذلك ، يتطلب تكوينًا أقل على الخوادم التي تستخدم بالفعل SSH.

رسائل البريد غير المشفرة

الخطأ النموذجي التالي هو استخدام بروتوكولات البريد المفتوح في الطريق من خادم المؤسسة إلى خادم البريد الخارجي. هذا يؤدي إلى حقيقة أن الرسائل المرسلة في شكل آمن داخل الشبكة يمكن أن تنتقل في وقت لاحق عبر الإنترنت في شكل مفتوح. ونتيجة لذلك ، يمكن للمهاجمين ، الذي يمكنه الوصول إلى حركة مرور الشبكة الخارجية (على سبيل المثال ، من خلال مزود إنترنت) ، تلقي أي معلومات من الرسائل بسهولة.

للبحث عن البريد الصادر غير المحمي الذي يتم إرساله إلى شبكة خارجية ،

استخدمنا عوامل تصفية PT NAD باستخدام بروتوكول SMTP وعنوان المصدر والوجهة. لاستبعاد الاتصالات المشفرة ، أضفنا مرشحًا باستخدام أمر STARTTLS. نتيجة لذلك ، تم العثور على رسالة مع المرفق ، تم إرسالها بنص واضح.

مزيد من التفاصيل على الفيديو

الحلول الممكنة للخطأ:

- قم بتكوين الخادم لفرض TLS عند إرسال البريد (ولكن في هذه الحالة ، قد لا يتم تسليم الرسائل إلى الخوادم التي لا تدعم التشفير).

- قم بتكوين استخدام S / MIME ، المعيار لإرسال الرسائل المشفرة والموقعة رقميًا. يتطلب إعداد عميل البريد وشهادة S / MIME. مزيد من التفاصيل هنا .

- تطبيق PGP . سيؤدي الاستخدام القسري لـ PGP أيضًا إلى استبعاد نقل الرسائل بشكل واضح ، ولكن هذا يتطلب تكوينًا إضافيًا على العملاء ونقل المفتاح العمومي إلى المستلمين. هذا الخيار أكثر ملاءمة للاستخدام في الحالات الخاصة.

باستخدام أدوات الوصول عن بعد

غالبًا ما يستخدم الموظفون أدوات الوصول عن بُعد (RAT) ، على سبيل المثال ، برنامج TeamViewer و Ammyy Admin و RMS وغيرها. إذا سمحت بذلك سياسات IS الداخلية ، فعندما يستخدم المهاجم نفس الأدوات ، سيكون من الصعب التمييز بين الاستخدام غير المشروع والاستخدام الشرعي.

يمكن اكتشاف الاتصال من خلال برنامج TeamViewer باستخدام نظام تحليل حركة المرور. في حالتنا ، وجدنا دورتين من هذه الشبكات. إذا كانت المنظمة لا تسمح باستخدام أدوات التحكم عن بعد ، فيجب على أخصائي أمن المعلومات إجراء تحقيق لتحديد مصدر النشاط.

هناك آلية أخرى للكشف عن حالات استخدام RAT وهي القواعد المحددة مسبقًا. في الفيديو بمساعدتهم ، اكتشفنا حقيقة استخدام الأداة المساعدة للمسؤول عن بُعد.

توصيات لحل المخالفة:

- مراقبة استخدام أدوات الإدارة عن بعد. من الضروري وضع لوائح IS تحظر الاستخدام غير المصرح به للأدوات المساعدة للإدارة عن بُعد ، وكذلك مراقبة امتثالها. يمكن أيضًا تعطيل RAT على مستوى بعض ميزات أمان الشبكة ، مثل NGFW.

- التفريق بين حقوق المستخدمين المحليين على محطات العمل. إذا لم يتم منح المستخدمين حقوقًا إدارية زائدة تسمح ، من بين أمور أخرى ، بتثبيت البرامج على أجهزة كمبيوتر العمل ، فإن استخدام الأدوات المساعدة سيكون مستحيلاً.

- تقديم سياسة القائمة البيضاء للبرامج. الطريقة الأكثر موثوقية ، ولكنها تستغرق وقتًا طويلاً من الحل. أدخل قائمة البرامج "البيضاء" في المؤسسة وتأكد من أن جميع العقد تستخدم البرنامج من هذه القائمة فقط ، وكذلك مراقبة ملاءمة القائمة. للتكوين ، يمكنك استخدام الأداة المساعدة AppLocker المضمنة مع Windows. مزيد من التفاصيل هنا .

باستخدام LLMNR وبروتوكولات البث NetBios

هناك مشكلة أخرى في إعدادات الشبكة للمؤسسات وهي استخدام بروتوكولات LLMNR و NetBios المخادعة. تسمح هذه البروتوكولات ، من خلال طلبات البث في مقطع شبكة L2 المحلي ، بحل أسماء أجهزة الكمبيوتر المجاورة دون استخدام خادم DNS. تُستخدم هذه البروتوكولات تلقائيًا أيضًا عند عدم توفر DNS. في حالة اختراق متسلل للشبكة الداخلية للشركة ، سيتمكن من تنفيذ هجوم "رجل في الوسط" (Eng. Man in the middle، MITM). يمكن للمهاجم الاستجابة لطلب البث ومن ثم إعادة توجيه طلبات الضحية إلى خادم يسيطر عليه المهاجم. تنفيذ هذا الهجوم سيسمح لك باعتراض بيانات المصادقة.

لقد

حاولنا تحديد استخدام هذه البروتوكولات باستخدام أداة "بروتوكولات التطبيق" في PT NAD. لقد وجدنا أنه بالإضافة إلى البروتوكولات المعتادة ، يتم استخدام بروتوكولات LLMNR و NBNS. عند إضافتهم إلى الفلتر ، وجدنا أيضًا جميع العملاء الذين أرسلوا طلبات باستخدام هذا البروتوكول.

لإصلاح هذا الخطأ ، تحتاج إلى:

1.

تعطيل LLMNR . للقيام بذلك ، يجب عليك أولاً تكوين DNS على العملاء. يمكنك تعطيل LLMNR باستخدام سياسة مجموعة Turn Off Multicast Resolution Resolution في قسم تكوين الكمبيوتر -> قوالب الإدارة -> الشبكة -> عميل DNS. لتعطيل يجب تعيين قيمة السياسة على "ممكّن".

بالضغط على الصورة سيتم فتحها بالحجم الكامل

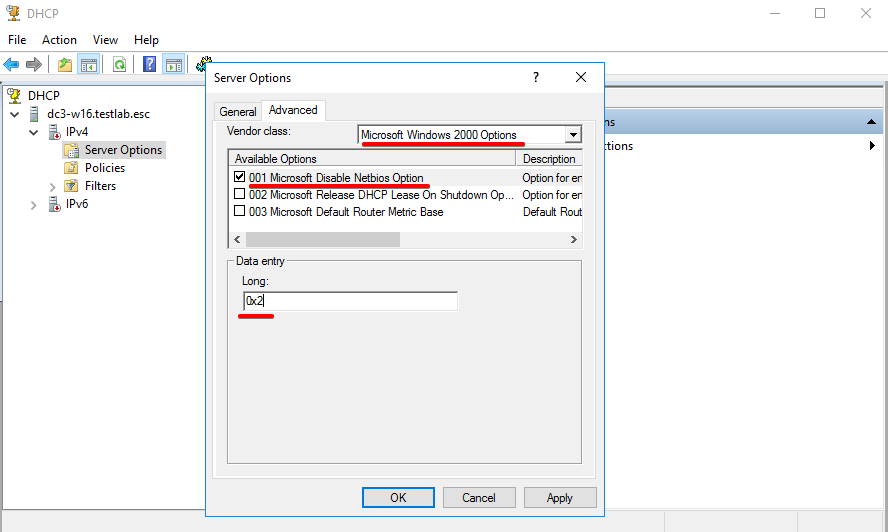

بالضغط على الصورة سيتم فتحها بالحجم الكامل2.

تعطيل NetBios . للقيام بذلك ، استخدم الأداة الإضافية dhcpmgmt.msc. خيارات الخادم: علامة التبويب خيارات متقدمة -> خيارات Microsoft Windows 2000 -> خيار تعطيل NetBios من Microsoft. عيّن القيمة إلى 0x2.

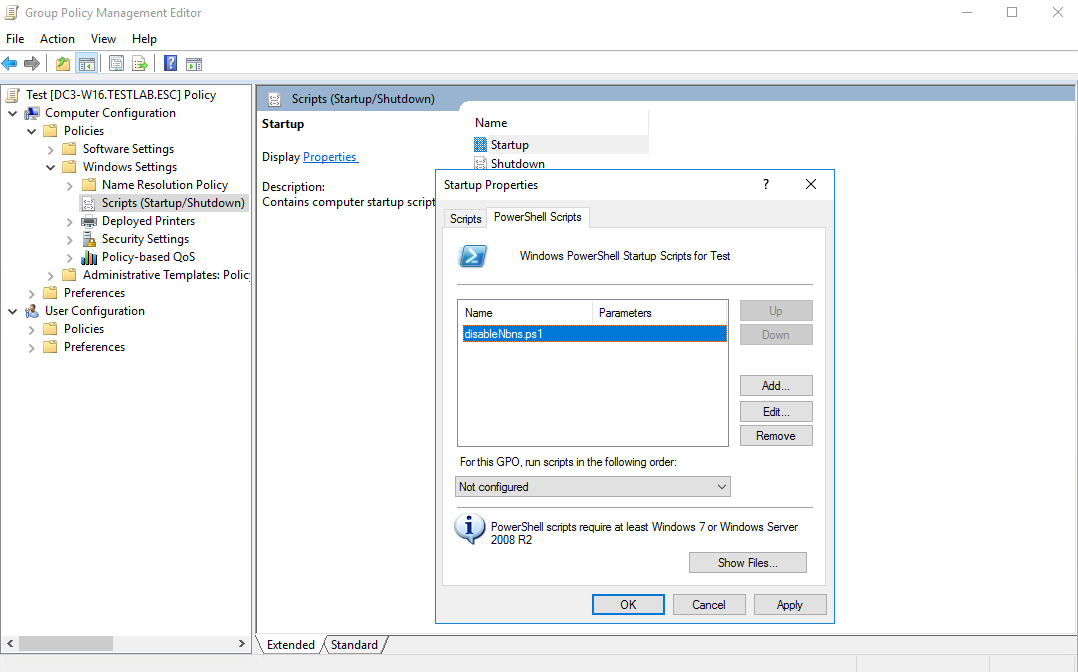

3. يمكنك أيضًا تعطيل دعم NetBios عن طريق تشغيل برنامج PowerShell النصي على العقد باستخدام سياسة مجموعة البرامج النصية في قسم تكوين الكمبيوتر -> السياسات -> إعدادات Windows. تحتاج إلى إضافة برنامج نصي لبدء التشغيل PowerShell مع المحتوى التالي:

$regkey = "HKLM:SYSTEM\CurrentControlSet\services\NetBT\Parameters\Interfaces" Get-ChildItem $regkey |foreach { Set-ItemProperty -Path "$regkey\$($_.pschildname)" -Name NetbiosOptions -Value 2 -Verbose}

يعين هذا البرنامج النصي لكافة محولات الشبكة في فرع التسجيل

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters\Interfaces تعيين قيمة المعلمة NetbiosOptions إلى 2.

إذا كانت البنية التحتية تحتوي على العقد التي تعمل بنظام Windows XP أو Windows 2000 ، فقد يؤثر تعطيل NetBios على أدائها.

أخطاء تكوين الشبكة

الأخطاء الأكثر شيوعًا المرتبطة بتكوين الشبكة غير الصحيح:

- "الثقة" بشكل غير ضروري العلاقات بين الشبكات الفرعية . يتضمن ذلك مشكلات التحكم في الوصول بين الشبكات الفرعية ، حيث يصبح الوصول إلى شبكة غير مصرح به بين شبكات المؤسسة الداخلية ممكنًا. نتيجة لذلك ، عندما يقوم المهاجم بخرق جزء صغير من الشبكة ، يمكن للمهاجم التحكم في العقد الرئيسية للشبكة بالكامل بسهولة.

- الوصول إلى عقد البنية التحتية لخوادم DNS الخارجية . عند استخدام نظام اسم المجال الداخلي ، يجب معالجة استعلامات DNS فقط على خوادم DNS الخاصة بالمؤسسة. إذا لم يتم تكوين DNS على العملاء بشكل صحيح ، في حالة وجود طلب إلى خادم DNS العام ، فهناك خطر تسرب أسماء النطاقات الداخلية ، بالإضافة إلى تجاوز تصفية عناوين خوادم أوامر البرامج الضارة المعروفة.

- منافذ الشبكة ومنافذ الخدمة المفتوحة للشبكة الخارجية "للخارج" دون الحاجة لذلك (على سبيل المثال ، قواعد البيانات) . نتيجة لذلك ، يتمتع المهاجم بفرص كبيرة لتنفيذ الهجوم. على سبيل المثال ، بسبب تخزين المعلومات في قاعدة بيانات غير آمنة ، تسربت بيانات مرضى الإسعاف من منطقة موسكو إلى الشبكة.

لتحديد هذه الأخطاء ،

استخدمنا علامة تبويب اتصالات شبكة PT NAD. يتم تقديم جميع الاتصالات في شكل رسم بياني. حاولنا العثور على اتصالات من الشبكة الفرعية DMZ إلى الشبكة الفرعية للمستخدم. للقيام بذلك ، قم بإعداد عامل تصفية بالشبكة الفرعية. نتيجةً لذلك ، وجدنا اتصالاً بالشبكة غير مرغوب فيه ، بالإضافة إلى حدث أثار - إجراء المسح باستخدام أداة nmap ، التي تعمل كمؤشر لاستطلاع الشبكة المستمر.

حاولنا أيضًا العثور على اتصالات من الشبكة الخارجية إلى الشبكة DMZ الفرعية. قمنا بتحليل بروتوكولات التطبيق - رأينا الاستخدام الفعال لبروتوكولات الخدمة ، وكذلك الحدث - محاولة لاستغلال ثغرة EthernalBlue التي تسببت في وباء WannaCry المثيرة.

بعد ذلك ، درسنا العملية الصحيحة لـ DNS. للقيام بذلك ، قم بتصفية حركة المرور وفقًا للبروتوكول وحدد عناوين IP وليس من الشبكة المحلية كمستلم. نتيجةً لذلك ، وجدنا استعلامات DNS لخوادم Google قادمة من شريحة مستخدم.

يمكن إصلاح الأخطاء على النحو التالي:

- قم بتكوين قائمة التحكم في الوصول (ACL) على معدات الشبكة من أجل التوزيع الصحيح لحقوق الوصول بين الشبكات الفرعية. ACL هي مجموعة من قواعد السماح أو الرفض لحركة مرور الشبكة (في سياق معدات الشبكة). في معظم الحالات ، يتم استخدام قوائم الوصول لتصفية الحزم على حدود الإنترنت وشبكة خاصة ، ومع ذلك ، قد تكون هناك حاجة للتصفية على حدود DMZ وشبكات فرعية أخرى.

- تكوين جدار الحماية . يجب أيضًا تكوين جدران الحماية ليس فقط على الحدود مع الشبكة الخارجية ، ولكن أيضًا بين الشبكات الفرعية الداخلية للمؤسسة.

- منع التغييرات على إعدادات شبكة المستخدمين . للقيام بذلك ، قم بتكوين الإعداد في نُهج مجموعة Windows: "تكوين المستخدم -> قوالب الإدارة -> الشبكة -> اتصالات الشبكة".

إخفاء حركة المرور

يمكن أن تكون أدوات إخفاء حركة المرور هي VPN و Tor ووكلاء التشفير والأنفاق المشفرة الأخرى. استخدامهم غير المصرح به وغير الخاضع للرقابة قد يؤدي إلى انخفاض في فعالية معدات الحماية في المنظمة ؛ فقدان السيطرة على المحتوى المنقول في حركة المرور عبر الأنفاق ؛ يمكن للمهاجم الحصول على نفق مشفر في الشبكة الداخلية للمؤسسة في حالة وجود جهاز كمبيوتر في المنزل للموظف للخطر.

لتحديد استخدام هذه الأدوات ، تكون المرشحات التالية مناسبة: وفقًا لقائمة سمعة مرحلات tor ، والتي تحتوي على العناوين الحالية لعقد شبكة Tor ، بالإضافة إلى عامل تصفية وفقًا لبروتوكول TLS ، نظرًا لأن Tor مقنّن تحتها. يتم إنشاء شهادة TLS المستخدمة في الجلسة "المشبوهة" تلقائيًا ، وهو مؤشر على اتصال شبكة Tor.

لاكتشاف شبكات VPN وغيرها من الأنفاق ، يمكنك استخدام عامل تصفية الكلمات الرئيسية PPTP (بروتوكول نقطة إلى نقطة) ، واكتشاف حركة مرور SOCKS5 ، استخدم عامل التصفية الذي نعرفه بالفعل بواسطة البروتوكول. لذلك وجدنا جلسة VPN مع مضيف خارجي والعديد من اتصالات SOCKS5.

لقد فكرنا بالفعل في طرق لحل هذه المشكلة في وقت مبكر ، مما يساعد على التغلب على:

- تمايز حقوق المستخدمين المحليين.

- سياسة القائمة البيضاء للبرامج.

- تكوين جدار الحماية.

- إغلاق منافذ الشبكة.

سوء استخدام النظم

تتضمن إساءة استخدام الأنظمة استخدام عمال المناجم المشفرة ، وعملاء Bittorent ، والألعاب عبر الإنترنت. على الرغم من أن هذا لا يشكل تهديدًا أمنيًا فوريًا ، إلا أنه يزيد من العبء على أنظمة الكمبيوتر وقنوات نقل المعلومات ، وينطوي أيضًا على خطر تثبيت البرامج الضارة.

سوف تساعد قائمة سمعة عمال المناجم

في تحديد عمال المناجم ، والتي تتضمن عناوين مجمعات التعدين المعروفة ، وكذلك العقد blockchain من العملات المشفرة المختلفة. نتيجة لذلك ، نرى عددًا كبيرًا من استعلامات DNS ، مما يدل على تشغيل عامل تشفير التشفير. يمكن أن يكون هناك مؤشر آخر على تشغيل عامل تشفير التشفير وهو القواعد التي نجحت.

الأمر أكثر سهولة مع Bittorent والألعاب عبر الإنترنت - سنستخدم مرشح Bittorent للبحث عن حركة مرور التورنت ، وللألعاب عبر الإنترنت ، نستخدم خوادم الألعاب الشائعة على الإنترنت. هذا يساعد على حساب الموظفين الذين يستخدمون وقت عملهم وليس بالطريقة التي يريدها صاحب العمل.

الإجراءات المضادة هي نفسها كما في الفقرات أعلاه:

- التفريق بين حقوق المستخدمين المحليين.

- سياسة القائمة البيضاء للبرامج.

- تحديث مكافحة الفيروسات وقاعدة البيانات الخاصة به.

لتلخيص

في معظم الشركات ، نلاحظ وجود مشاكل في إعداد شبكات الشركة بشكل واسع وعدم الامتثال لتكوينات وسياسات وأنظمة IS. ويرجع ذلك إلى النمو المستمر للشبكات والتغيرات داخلها ، وكذلك التغييرات في القواعد والسياسات نفسها. فيما يلي إرشادات عامة لتجنب العديد من الأخطاء:

- تقليل استخدام البروتوكولات المفتوحة.

- للسيطرة على تمايز الوصول إلى الشبكة.

- تحديد حقوق المستخدم.

في الوقت نفسه ، هناك بالفعل أدوات في السوق يمكنها مراقبة نشاط الشبكة داخل المؤسسة واكتشاف أخطاء التكوين والنشاط الضار في الوقت المناسب. نظام واحد مثل

PT Network Attack Discovery .

أرسلت بواسطة أليكسي ليدنيف ، أخصائي أول. مركز خبراء الأمن PT