في هذه المقالة ، أود أن أتحدث عن الخبرة المكتسبة في تنظيم الوصول عن بعد إلى وحدة تحكم منطق قابلة للبرمجة الصناعية (المشار إليها فيما يلي - PLC) من خلال حل للميزانية يستند إلى مركز KEENETIC 4G للإنترنت.

ستكون هذه المقالة مثيرة للاهتمام بشكل خاص للمتخصصين في مجال أنظمة التحكم في العمليات ، والذين سألوا عن تنظيم الوصول عن بعد ، لكنهم لم يعرفوا من أين يبدأون.

لذلك دعونا نبدأ!

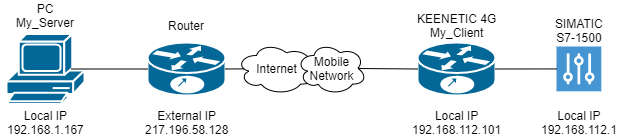

في هذا المثال ، نعتبر الخيار الأكثر شيوعًا ، وهو:

- الكمبيوتر المحلي الذي سيكون خادم OpenVPN مع تثبيت حزمة بوابة TIA لبرمجة PLC. (LAN 192.168.1.0)

- جهاز توجيه مؤسسة بعنوان IP أبيض خارجي (على سبيل المثال ، 217.196.58.128).

- KEENETIC 4G Internet Center مع عميل OpenVPN مثبت ومتصل باتصالات المحمول.

- وحدة تحكم منطق قابلة للبرمجة SIMATIC S7-1500 (LAN 192.168.112.0).

يعد وجود عنوان IP أبيض خارجي على أحد الأطراف شرطًا أساسيًا حتى يعمل خادم OpenVPN (يجب أن يكون خادم OpenVPN على جانب عنوان IP الأبيض).

لإنشاء اتصال VPN بين KEENETIC Internet Center ومحطة العمل ، نحتاج إلى تثبيت البرنامج التالي:

- OpenVPN - برنامج لإنشاء شبكات خاصة افتراضية آمنة ، اتصال عن بعد بالخادم

- XCA - برنامج لإنشاء الشهادات بسهولة مع واجهة رسومية

- برنامج Notepad ++ - محرر نصوص (اختياري)

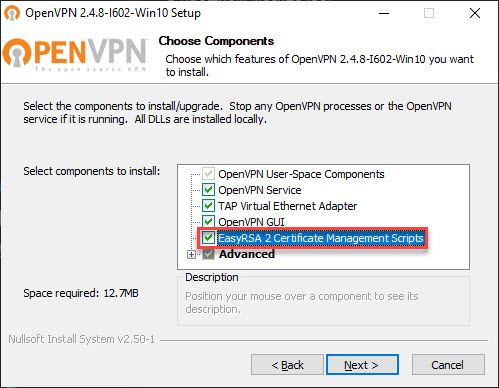

تثبيت حزمة OpenVPN على ويندوز.

قم بتثبيت مكون EasyRSA (لإنشاء شهادات باستخدام الأدوات المدمجة (اختياري).

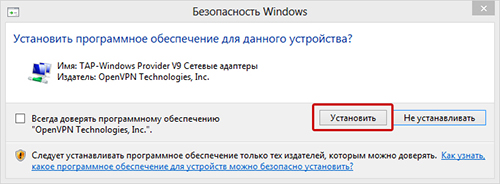

في حالة وجود رسالة حول تثبيت برنامج التشغيل ، انقر فوق "تثبيت".

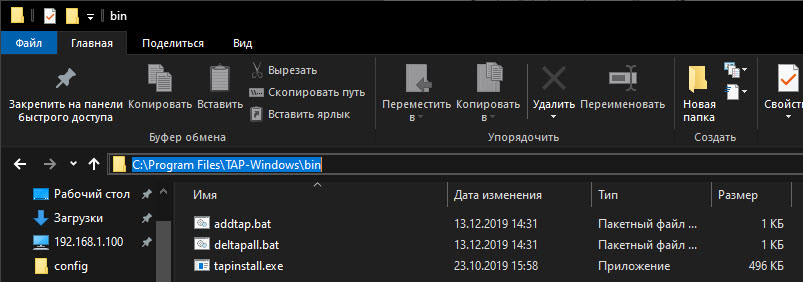

إذا كنت بحاجة إلى تثبيت عدة محولات افتراضية أو إذا لم يتم تثبيت المحول الظاهري بشكل صحيح ، فانتقل إلى العنوان أدناه وقم بتشغيل البرنامج النصي "addtab.bat":

C: \ Program Files \ TAP-Windows \ bin

إنشاء شهادات X.509

1. تثبيت XCA

XCA - برنامج لإنشاء الشهادات بسهولة مع واجهة رسومية2. إنشاء قاعدة بيانات

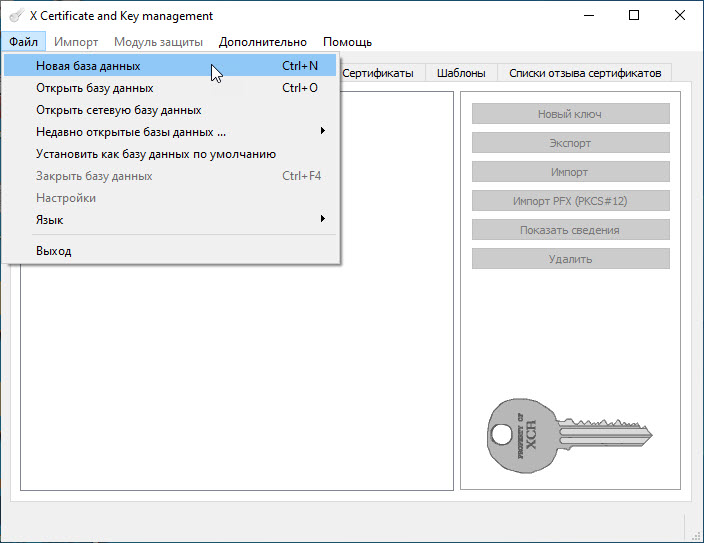

"ملف" -> "قاعدة بيانات جديدة" ، سيطلب البرنامج كلمة مرور أو إدخال كلمة مرور أو يترك الحقول فارغة وانقر فوق "موافق".

3. إنشاء شهادة المرجع المصدق (CA)

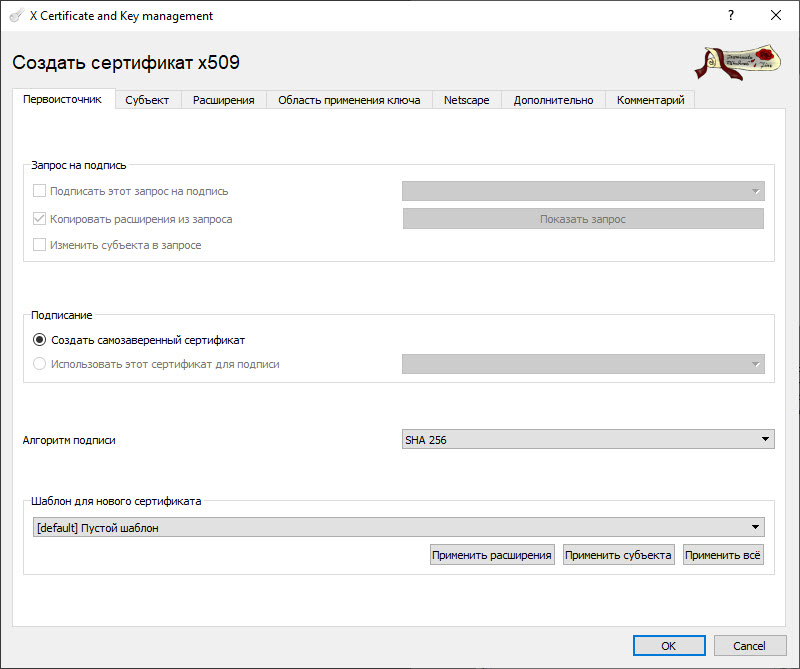

للقيام بذلك ، قم بالتبديل إلى علامة التبويب "الشهادات" وانقر فوق الزر "شهادة جديدة"

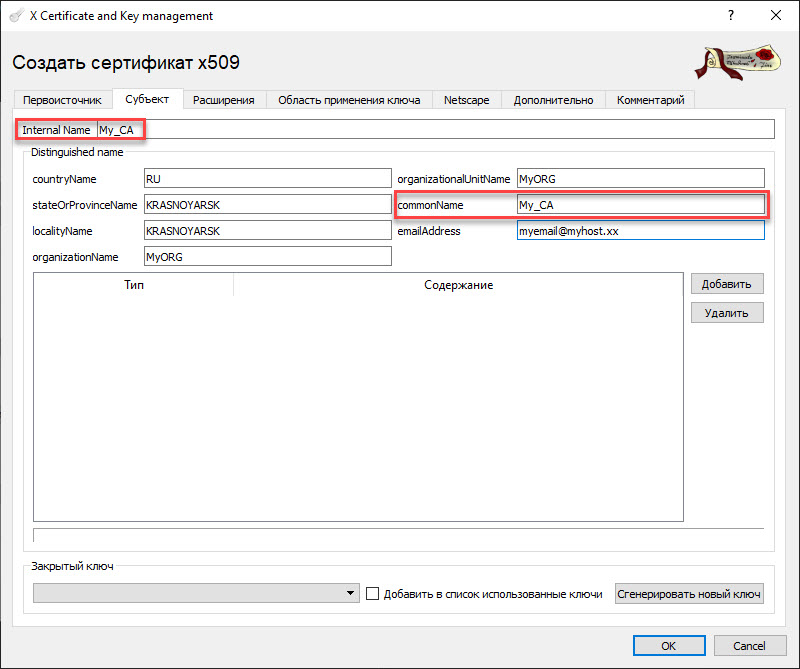

بعد ذلك ، قم بالتبديل إلى علامة التبويب "الموضوع" وقم بملء الحقول المطلوبة (يجب تمييز الاسم المميز باللون الأحمر).

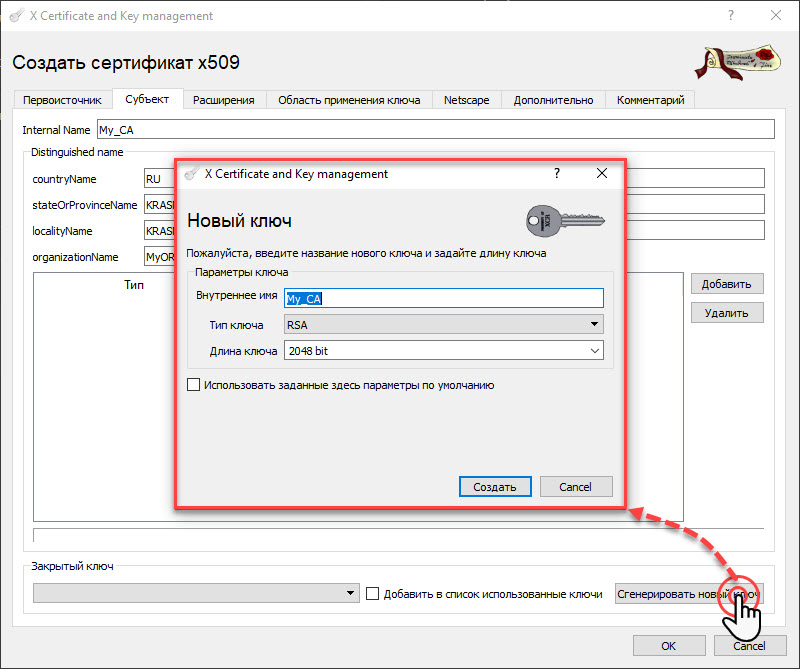

انقر فوق "إنشاء مفتاح جديد" وتأكيد الإجراء بالنقر فوق الزر "إنشاء".

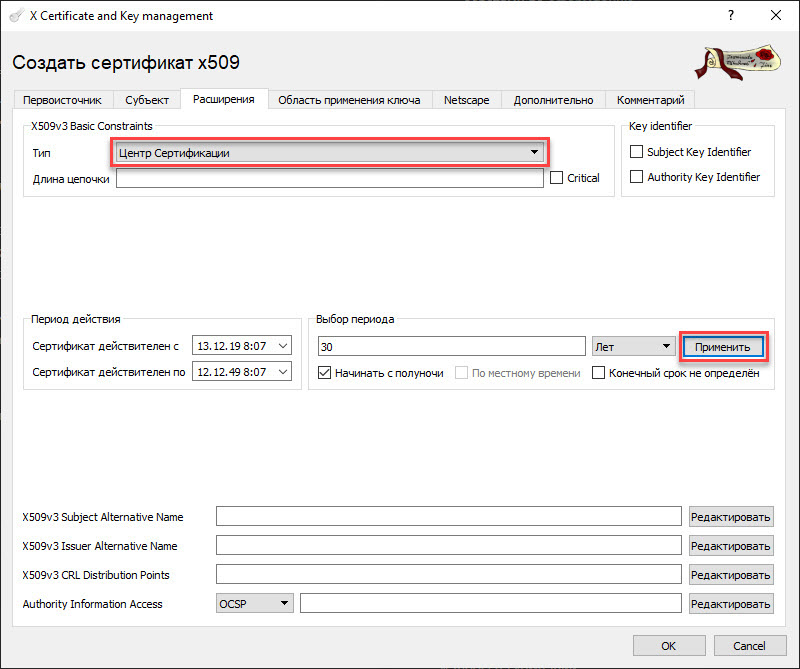

نقوم بالتبديل إلى علامة التبويب "الامتدادات" ، وتحديد نوع الشهادة "المرجع المصدق" وتكوين فترة صلاحية الشهادة (يجب أن يكون لشهادة المرجع المصدق (CA) فترة صلاحية أطول من شهادات الكمبيوتر التي سيتم إنشاؤها لاحقًا.)

انقر فوق "موافق" ، والآن يمكننا البدء في تكوين شهادات الكمبيوتر.

4. إنشاء قوالب شهادة الكمبيوتر

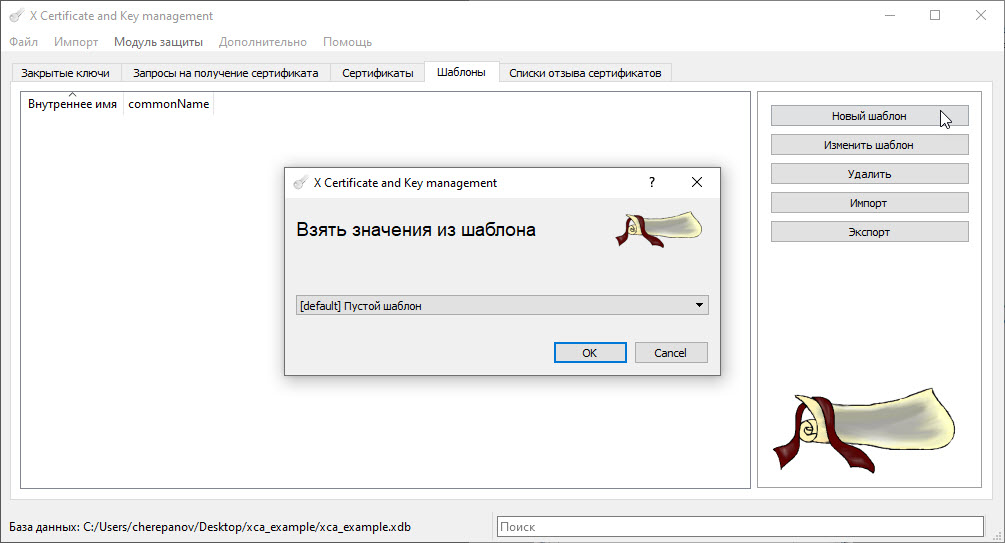

لتبسيط إنشاء شهادات الجهاز ، سوف نستخدم قالبًا مُعد مسبقًا. انتقل إلى علامة التبويب "قوالب" وانقر على زر "قالب جديد".

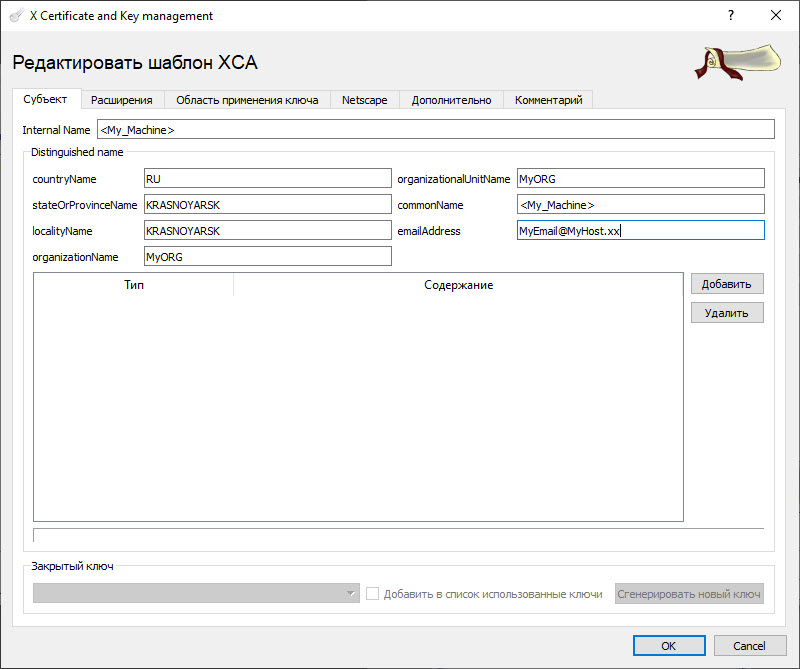

اختر "قالب فارغ" ومتابعة تعديل القالب الخاص بنا ، يجب أن تكون الأسماء الموجودة بين أقواس زاوية فريدة في المستقبل.

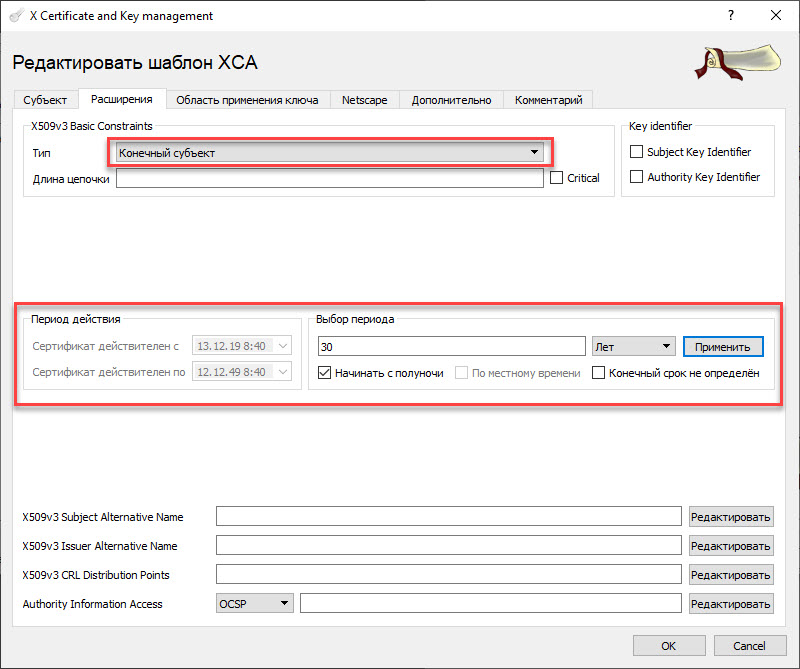

انتقل إلى علامة التبويب "الامتدادات" ، واضبط النوع على "الموضوع النهائي" وحدد فترة صلاحية شهادة الكمبيوتر (يجب ألا تزيد عن شهادة مركز الشهادات).

انقر فوق "موافق" لإنشاء القالب.

يمكن الآن استخدام هذا القالب كقاعدة أساسية لإنشاء شهادات الجهاز الموقعة من قبل مركز الشهادات الخاص بنا.

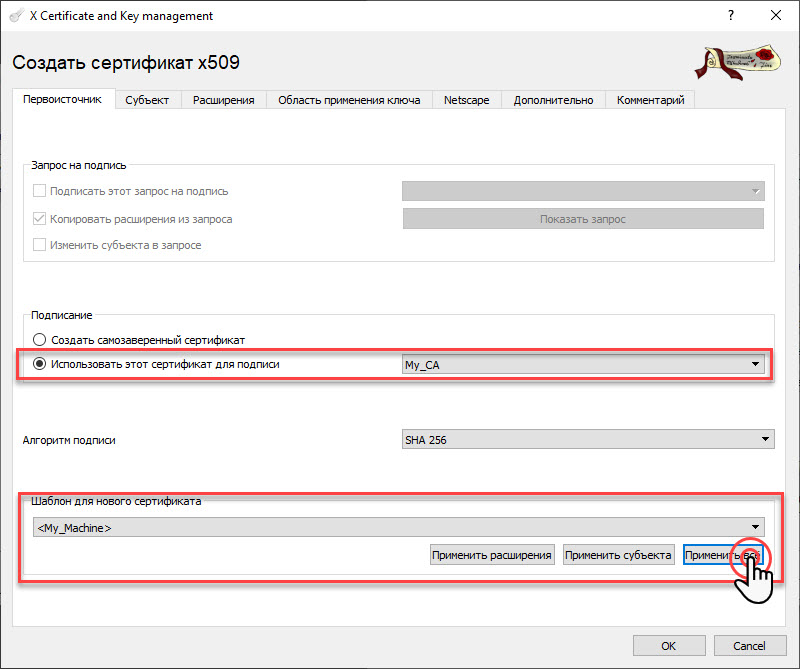

5. إنشاء شهادات الكمبيوتر باستخدام قالب

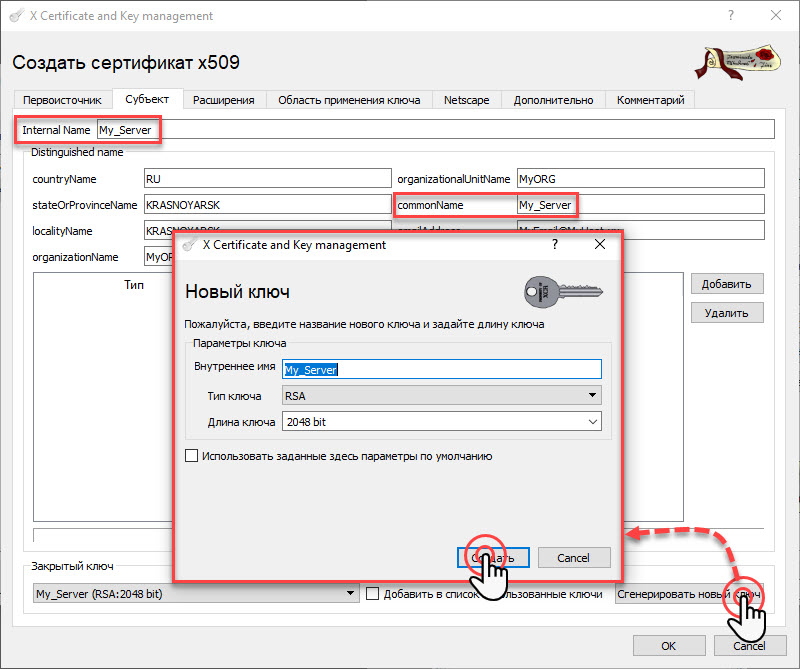

قم بالتبديل إلى علامة التبويب "الشهادات" وانقر فوق الزر "شهادة جديدة" ، وحدد خيار "استخدام هذه الشهادة للتوقيع" ، وحدد قالب <My_Machine> الخاص بنا كقالب ، ثم انقر فوق الزر "تطبيق الكل".

بعد ذلك ، انتقل إلى علامة التبويب "الموضوع" ، وأدخل اسمًا فريدًا ، على سبيل المثال ، "My_Server" ، أنشئ مفتاحًا.

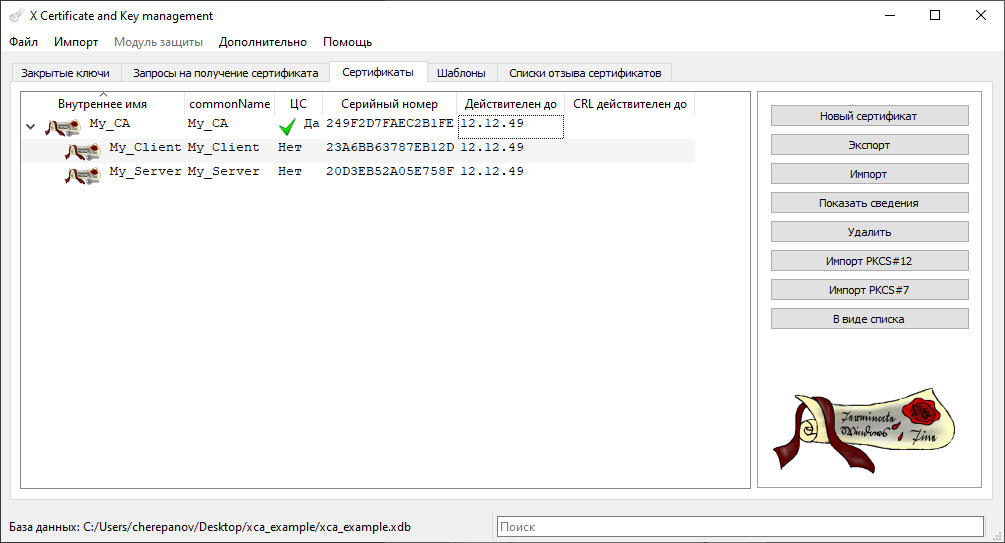

وبالتالي ، أنشأنا شهادة الخادم. نحن ننفذ نفس الإجراء لشهادة العميل (My_Client).

6. تصدير شهادات الجهاز والمفاتيح

لإنشاء ملف التكوين لعميل OpenVPN (KEENETIC) والخادم (Windows PC) ، نحتاج إلى تصدير شهادة مركز التصديق ، شهادة الخادم ، شهادة العميل ، مفتاح الخادم الخاص ، المفتاح الخاص للعميل.

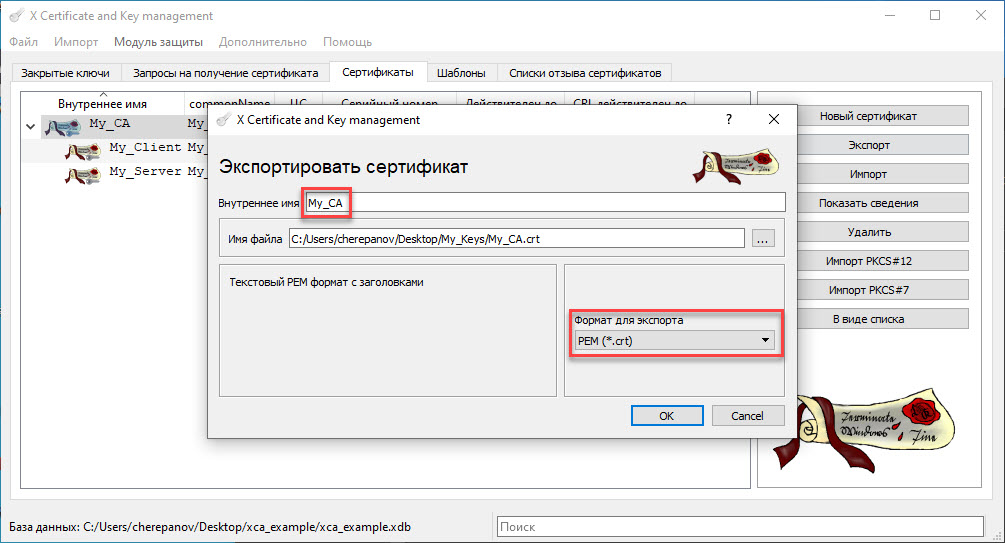

للقيام بذلك ، انتقل إلى علامة التبويب "الشهادات" ، وحدد شهادة هيئة شهادات My_CA ، وانقر على زر "تصدير" وقم بالتحميل إلى مجلد تم إنشاؤه مسبقًا ، على سبيل المثال ، My_Keys ، الموجود على سطح المكتب.

نفعل نفس الشيء بالنسبة لشهادة العميل (My_Client) وشهادة الخادم (My_Server).

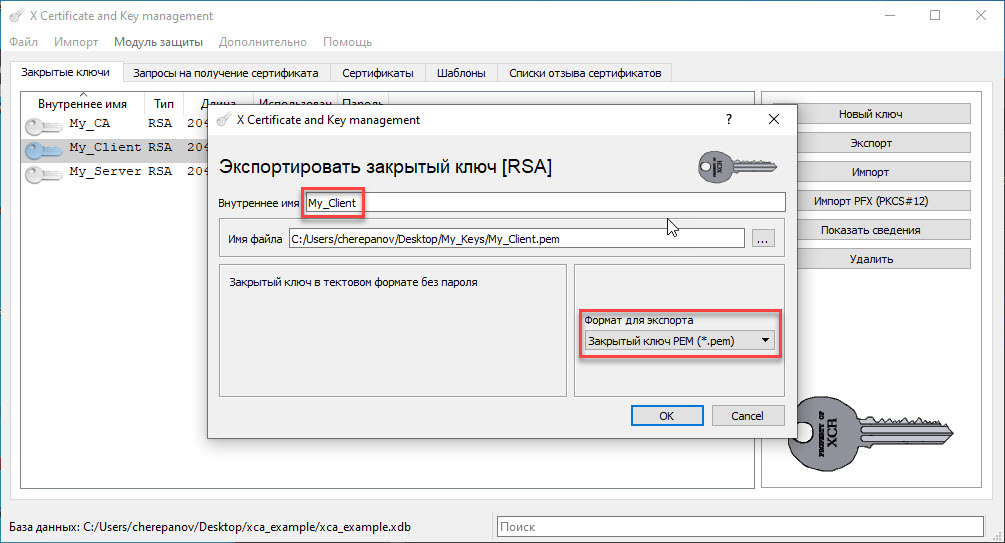

قم بالتبديل إلى علامة التبويب "المفاتيح الخاصة" ، وحدد المفتاح My_Client ، وانقر فوق تصدير وتحميله إلى مجلدنا.

نحن ننفذ نفس الإجراء لمفتاح الخادم.

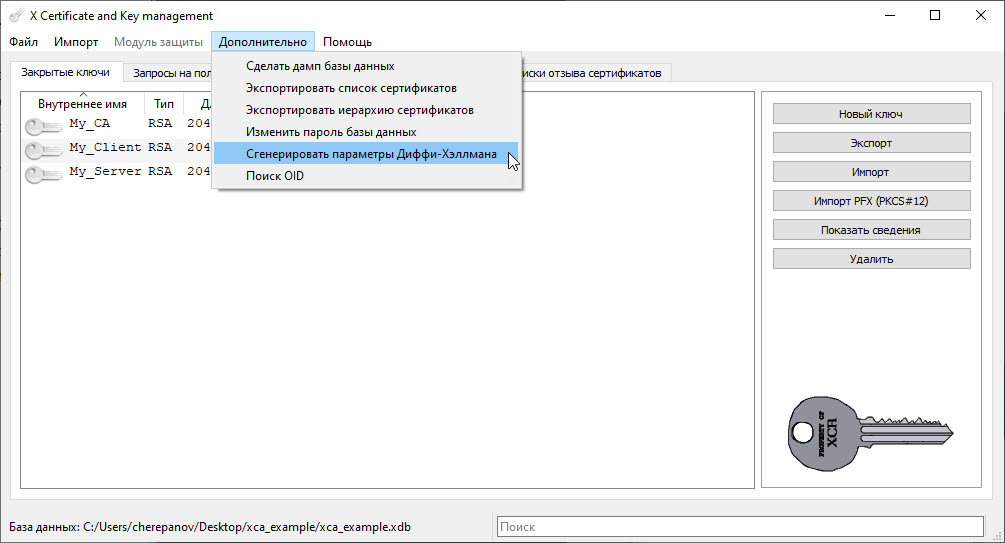

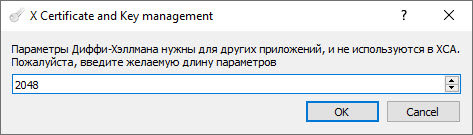

7. إنشاء المعلمة Diffie-Hellman

لتكوين معلمات الخادم ، نحتاج أيضًا إلى معلمة Diffie-Hellman

لإنشاء معلمة ، انقر فوق علامة التبويب "خيارات متقدمة" وحدد الخيار "إنشاء معلمات Diphia-Hellman".

بعد ذلك ، حدد طول المعلمة ، على سبيل المثال ، 2048. بعد ذلك ، قم بتحميل المعلمة الخاصة بنا إلى المجلد باستخدام المفاتيح.

نتيجة لذلك ، يجب أن تكون الملفات التالية في مجلدنا:

- شهادة المرجع المصدق My_CA.crt

- شهادة العميل My_Client.crt

- شهادة الخادم My_Server.crt

- مفتاح العميل الخاص My_Client.pem

- المفتاح الخاص للخادم My_Server.pem

- Diphia-Hellman المعلمة dh2048.pem

إنشاء ملفات تكوين العميل والخادم

لأن نظرًا لأن بروتوكول الاتصال الصناعي S7-1500 هو Profinet ، لإنشاء اتصال بـ PLC ، نحتاج إلى تنظيم اتصال L2 ، والذي في هذه الحالة هو واجهة TAP.

تكوين خادم OpenVPN

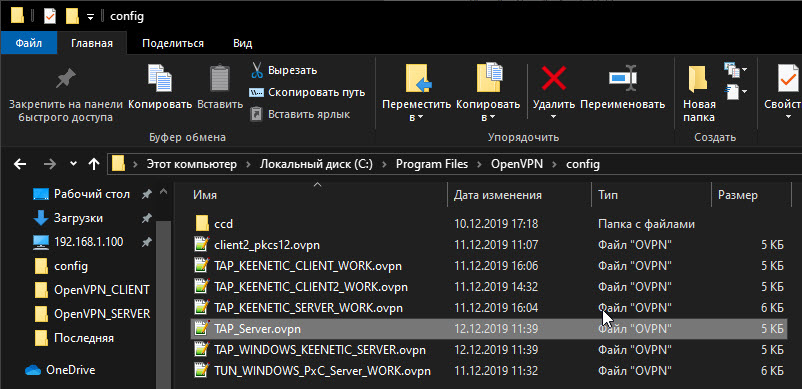

لإنشاء ملف تكوين خادم ، انتقل إلى المجلد الذي به ملفات تكوين OpenVPN [C: \ Program Files \ OpenVPN \ config] وقم بإنشاء ملف TAP_Server بالملحق .ovpn

افتح الملف TAP_Server.ovpn مع عارض ملف نصي (على سبيل المثال ، Notepad ++) وانسخ النص التالي:

# L2 dev tap # , Windows # TAP-Windows dev-node MyTap # TAP server-bridge # IP proto udp4 # , OpenVPN port 50501 # 10 120 # , . keepalive 10 120 # cipher AES-256-CBC # verb 3 # <ca> </ca> # <cert> </cert> # <key> </key> # () Diffie-Hellman (-). <dh> </dh>

ثم افتح عارض الملف النصي My_CA.crt و My_Server.crt و My_Server.pem و dh2048.pem وانسخ النص من:

My_CA.crt في <ca> </ca>

My_Server.crt في <cert> </cert>

My_Server.pem في <key> </key>

dh2048.pem في <dh> </dh>

نتيجة لذلك ، حصلنا على ما يلي:

dev tap dev-node MyTap server-bridge proto udp4 port 50501 keepalive 10 120 cipher AES-256-CBC verb 3 <ca> -----BEGIN CERTIFICATE----- MIIDqjCCApKgAwIBAgIIJJ8tf67Csf4wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgYsxCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlfQ0ExIDAeBgkqhkiG9w0BCQEW EW15ZW1haWxAbXlob3N0Lnh4MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKC AQEA3dJoAVl7foXZMavZIr9RTB59h+El26OYll7KMBHritf+x8DEVjcg86uyDSf0 yzLtAR+8J013W3SRDVpl3gqdk3t1qb7Paz1OUrV2Hu3N5Ws1s4elpENTQAe1HFZS u0NRhXBCxTTyToNdb1pKcIJziVNLXdTL+pud0T8FNs6q37t14XFkfDOw85m7y3py vU8+ucmQEd5vOKPjcY1jklVZkQJKcGTI77x/R2k6HK7ryul5uIepi/RrVrgTNe5W rYWuk6wlmmFLvgdzoVaBJO8edo89M7oJIQFMNN9x3cpbths6/3ZummBktfgVa7xy 3fs//M5v1pjnYeJ5wd5tiCXkpQIDAQABoxAwDjAMBgNVHRMEBTADAQH/MA0GCSqG SIb3DQEBCwUAA4IBAQDbNhPy3IftjPVNyaUH/5AW6R0Fjqoct/55ZMDrdWlLY1mo iTTxhFPv1DbilUE/nr+SwGvZV2MQs4G1hi9PgGqY5a+lJCSios8BJ7zlrt/LLQQ/ st0r2wzpCYROxoi+zu9YNGZJPP9GI3KdcVye9Rt3vbLbL8LQ8kKKwn3Ju5i1SUMy gzvGTNUPtqOKVJid39IIdva3iMUBspfMGv2EcaGaRWekW9Pni/gBS2eHkBH1/X6n KiopjtZw7A4RPHzC58jp+ypT/X63tPwf5+kWsMDeLG1XTKnLoPeAVNtszMhGsgzE DoZUuL4pb8XbpcnrPlgp0WSkrf1RJrJGuArvUDLu -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- MIIDyzCCArOgAwIBAgIIINPrUqBedY8wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgY8xCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzESMBAGA1UEAwwJTXlfU2VydmVyMSAwHgYJKoZIhvcN AQkBFhFNeUVtYWlsQE15SG9zdC54eDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC AQoCggEBAJhJYVC8WJneQTTO9p7NJvS803W1lq/8Z78Vx8J5jejVhXXZa0NYfXX8 iiXUr26vdhXN5htSNgktz9Tr5zUHwKhzpq+yYICPS44AmzMJByPBhjHUq7/HjnOA e78k80OTzqL5XH8olrQc7690K1GW3b0PduH+bYykDGijQ8vlkwBKQhgxeo7zkTrm VWsgmFJEbrdGoZPnwyHrStMHM0f6UMkEWqooughphaxtJWzS4GJES09z3VSN/3CV FuV2Jn3UGyoEHKrZUa/kFgRx9j9AqRx3//WFusm2KPUim+IA4SLoXP5M6pZXaxvA Z4y5b2xIc/OFFX5DfaCSpAMFwzZFYXkCAwEAAaMtMCswCQYDVR0TBAIwADAeBglg hkgBhvhCAQ0EERYPeGNhIGNlcnRpZmljYXRlMA0GCSqGSIb3DQEBCwUAA4IBAQAZ EXHnqu9Ilz6+w4SB/wfl5HG3UyS2n8oNpTHbFkX1Sn2+2FFuSCZlxhQYyhZKUjRq NsbWMMcwRDST9V6cPw6iaTPfz2G8zaBFjsemnyYD6YttNmdqXgv5wiik3btP2Jk2 3msmg8MlA/EgeZWSFe0ee4yE+L145JgtEQeg0xb7t8J9OOt3W1GVnoX1hQa2GePH PlKqc5ooPAuzIW4kWzxQefqcV5j1Rof98/dQJwJwCatRYgFciOZe26rcsu0R1iKF yS6NB+HwJxZY1ExPcSDmiVu5cyeasSLp1bxcqb9V7a3e9YxNZ8AVmjh/NfOcb2a/ /Mx8QxPEP7g+B6tWfF/Q -----END CERTIFICATE----- </cert> <key> -----BEGIN RSA PRIVATE KEY----- MIIEpAIBAAKCAQEAmElhULxYmd5BNM72ns0m9LzTdbWWr/xnvxXHwnmN6NWFddlr Q1h9dfyKJdSvbq92Fc3mG1I2CS3P1OvnNQfAqHOmr7JggI9LjgCbMwkHI8GGMdSr v8eOc4B7vyTzQ5POovlcfyiWtBzvr3QrUZbdvQ924f5tjKQMaKNDy+WTAEpCGDF6 jvOROuZVayCYUkRut0ahk+fDIetK0wczR/pQyQRaqii6CGmFrG0lbNLgYkRLT3Pd VI3/cJUW5XYmfdQbKgQcqtlRr+QWBHH2P0CpHHf/9YW6ybYo9SKb4gDhIuhc/kzq lldrG8BnjLlvbEhz84UVfkN9oJKkAwXDNkVheQIDAQABAoIBAGZFmapr4yDqx2Xc vHmnk0r3aRf7LMjhvRbyXKZ5ldlRVIDx0/x1eER9ppWDgZHXGnnIPooIqyt87b+z 8iGGJFe826vRIsgT9AzY0WHz5SyZMjNS/Ukdjsh4+CJFgW3X3QVMbFclfhhV+o4d eV4g8KegtBlQEmhKX98CDmznr9KYAxBtiMODkG3gi523+8qgOH5Nqgr+0CGxwcJU 4fDHadjbSj7+12ZrY3TVZm451fEzgh2nPAseyAoNYe0CM9hExmq4jeNxjZFQHNBv refghZaPmyuRWSOfzNbEwRsLCZeLUHDdrNvsPRnFvmLcFhtFKwctngvkGK5lPs1w dCgs8pUCgYEAyJOsi+ZTAWTjJC1pCr3FRJEjoqfqZGw/OLCKV7PBF8Yf2DIB+LDD gfgoMi39sK/HkaH1H6CqD1Gter8WE67gAURvo5UjK4vFAGhmQSbiwhRUCRKRljwT zB4k649XpD8fiOzd9S12uKyr8EvvDbOz9x1XcxQELcqURIunTuDH4CsCgYEAwl3F twSkSOPYG2AeLnuwf8sYtFbcvSYL/8cGovOuZ0GlSLpHO2k1qhUzl6HrpIhEyVom IQRJW9S5lB7z5lU/CVcbGmYLwu4y5/tl4MeG8NOEj1o8FR9RzUw92dSSKoMfCMad lz/RmOrBnX4pwqICs7r7h7VsnOsr/AYn5H04zusCgYEAwHHv+8rhmVTTGsL3Jfcu brtTFZ1Gp1O01Q+NrNgrTEQsCaLxgUsYSntvFbZK0lvVf0WFivL8N/aGHF97Lyd6 hbzD4JAXTpCsU9fXRGuq5cvbVVkblqnN1OqXQewmitCF0TpzO+qDHm2OCuDQXLUu 1sqwPRnXaJgV6i6UOHozTEECgYEAgmguFqxrmWgdf8iOl3tvoV5f1eeNtO7JEDS1 1DEQ68CUp+YrksX1NoeBFRSTqNGw7TOp728T1SQ12xalZ/38DEVALwcWjxQIXbND 2HumowAXqaLOOxHHbangub0w0IsnEFlKNMeh1ipz+zpBxI+0pmgnCReFpwb2fOKY c2o86j8CgYAWTWn/Y1/bNgtStzya6fbxpc4Mc2nCZu6bTQpAgA44r+nRJuHpVm0T cGDKj4NZ8H4wqMmk58GoOreAVsX4qXeN9QkdfAR5dA8eWVz42faC328W3G4VA5cc GvTqDMzq0j3bz+4csHMn3BHatHymjgsg0sgc8FshuD6dQk0NNruk9A== -----END RSA PRIVATE KEY----- </key> <dh> -----BEGIN DH PARAMETERS----- MIIBCAKCAQEAlpVUnvCTJ1XF9mnwhf+P+QZhVWsNyRaqEgLuO2a/fGUqPESU9KRo bDa489awzJs6j/JCKh1xR5H5JLE+Ho6XdgIXH9LTr03BV3PsPQiA28ZiluekBGGY ps7dTLr0Ex4V6Ae3+E+Z7lM/Yhsa4w6fl+GNRkastD42Nx4g4iN+cIerLMFCRPl1 P7Go36VbEtO/aNX/zNExmcDsYSqiLkBeGrNxXen2Loqex5AlwE9WOliUbak6Ra/W vf21Wi03TvBBfjEDKtM/Bsyo8Ar2lgBYIrANvylU/0Gg8OyRWqcIoQjwPyjavAHd v14V1igYDa1xP9WQ262DMHfHLhqwjOW2GwIBAg== -----END DH PARAMETERS----- </dh>

تكوين تكوين عميل OpenVPN

لإنشاء ملف تكوين عميل ، انتقل إلى المجلد الذي به ملفات تكوين OpenVPN [C: \ Program Files \ OpenVPN \ config] وإنشاء ملف TAP_Client بالملحق .ovpn

افتح الملف TAP_Server.ovpn باستخدام عارض ملف نصي (على سبيل المثال ، Notepad ++) وانسخ النص التالي:

# , client # L2 dev tap0 # IP proto udp4 # , OpenVPN port 50501 # , # IP DNS. remote 217.196.58.128 # cipher AES-256-CBC # verb 3 # <ca> </ca> # <cert> </cert> # <key> </key>

ثم افتح عارض الملف النصي My_CA.crt و My_Client.crt و My_Client.pem وانسخ النص من:

My_CA.crt في <ca> </ca>

My_Client.crt في <cert> </cert>

My_Client.pem في <key> </key>

نتيجة لذلك ، حصلنا على ما يلي:

client dev tap0 proto udp4 port 50501 remote 217.196.58.128 cipher AES-256-CBC verb 3 <ca> -----BEGIN CERTIFICATE----- MIIDqjCCApKgAwIBAgIIJJ8tf67Csf4wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgYsxCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlfQ0ExIDAeBgkqhkiG9w0BCQEW EW15ZW1haWxAbXlob3N0Lnh4MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKC AQEA3dJoAVl7foXZMavZIr9RTB59h+El26OYll7KMBHritf+x8DEVjcg86uyDSf0 yzLtAR+8J013W3SRDVpl3gqdk3t1qb7Paz1OUrV2Hu3N5Ws1s4elpENTQAe1HFZS u0NRhXBCxTTyToNdb1pKcIJziVNLXdTL+pud0T8FNs6q37t14XFkfDOw85m7y3py vU8+ucmQEd5vOKPjcY1jklVZkQJKcGTI77x/R2k6HK7ryul5uIepi/RrVrgTNe5W rYWuk6wlmmFLvgdzoVaBJO8edo89M7oJIQFMNN9x3cpbths6/3ZummBktfgVa7xy 3fs//M5v1pjnYeJ5wd5tiCXkpQIDAQABoxAwDjAMBgNVHRMEBTADAQH/MA0GCSqG SIb3DQEBCwUAA4IBAQDbNhPy3IftjPVNyaUH/5AW6R0Fjqoct/55ZMDrdWlLY1mo iTTxhFPv1DbilUE/nr+SwGvZV2MQs4G1hi9PgGqY5a+lJCSios8BJ7zlrt/LLQQ/ st0r2wzpCYROxoi+zu9YNGZJPP9GI3KdcVye9Rt3vbLbL8LQ8kKKwn3Ju5i1SUMy gzvGTNUPtqOKVJid39IIdva3iMUBspfMGv2EcaGaRWekW9Pni/gBS2eHkBH1/X6n KiopjtZw7A4RPHzC58jp+ypT/X63tPwf5+kWsMDeLG1XTKnLoPeAVNtszMhGsgzE DoZUuL4pb8XbpcnrPlgp0WSkrf1RJrJGuArvUDLu -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE----- MIIDyzCCArOgAwIBAgIII6a7Y3h+sS0wDQYJKoZIhvcNAQELBQAwgYsxCzAJBgNV BAYTAlJVMRQwEgYDVQQIEwtLUkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFS U0sxDjAMBgNVBAoTBU15T1JHMQ4wDAYDVQQLEwVNeU9SRzEOMAwGA1UEAwwFTXlf Q0ExIDAeBgkqhkiG9w0BCQEWEW15ZW1haWxAbXlob3N0Lnh4MB4XDTE5MTIxMzAw MDAwMFoXDTQ5MTIxMjIzNTk1OVowgY8xCzAJBgNVBAYTAlJVMRQwEgYDVQQIEwtL UkFTTk9ZQVJTSzEUMBIGA1UEBxMLS1JBU05PWUFSU0sxDjAMBgNVBAoTBU15T1JH MQ4wDAYDVQQLEwVNeU9SRzESMBAGA1UEAwwJTXlfQ2xpZW50MSAwHgYJKoZIhvcN AQkBFhFNeUVtYWlsQE15SG9zdC54eDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCC AQoCggEBAM1xGkTl0fTge3jacEgSkrMoN3wgIr94Y1uD574XqxKYdH11hEdldTLa gx8MGLIYaXN/HQTEYuhxpk+EX0Mqns9TazGouvE2/poP4KiO8iSHVO9PaaKO0OKq Y7ctt4TVBdnD2UjiHCq5DfQ/T6UGv4bOR61RCqymyBnnVQ/KyR0DX4/U+jLx9wxS d5OLD0SSqOjdLTnI1gBpEphRuPo6705I+eM7cATyoL17GMgAQ1W4zLzq3ojNPCo3 U/P0tPvQi6hHoJv5Rj8EfgK7eID7kUqvCrG4Vvg+iKjC7m1ABweOjBXVpk7UsKin 97I/Gz0PGOwnsh3a3J/WNZu1DuPfw9UCAwEAAaMtMCswCQYDVR0TBAIwADAeBglg hkgBhvhCAQ0EERYPeGNhIGNlcnRpZmljYXRlMA0GCSqGSIb3DQEBCwUAA4IBAQDd v4iq13jCqRI6yeFlB8ouMVtuVpI+p7w6KBYyc+phbDuzqI4iFkMyhj0H+cx/760M ziQMuLR/pRrSPKPI03JgFI5dFh1txnNFkelQutZ+6qe4c1y9OhKhwg3n6jS2PevG Tvlrl1utoiNOVXhcvH0CxuD5AJEyQa9SH/vO3TRQC9g5zbfULTgOhpUmaVPYBkX/ tBnvnKFdmsLqwgrKvdqfJF3WqJuQSdHtyp4MVZN1d/T+HoQ5YfN5nGXpLLgLdGaq KvtAtFACkltO0A7R2WeLw1WNiXGHNxd3OFuVedapub1zXCSiYZNC+8MX7PkQnV9e p1JB/AWXg/Z7uQSua3+c -----END CERTIFICATE----- </cert> <key> -----BEGIN RSA PRIVATE KEY----- MIIEpAIBAAKCAQEAzXEaROXR9OB7eNpwSBKSsyg3fCAiv3hjW4PnvherEph0fXWE R2V1MtqDHwwYshhpc38dBMRi6HGmT4RfQyqez1NrMai68Tb+mg/gqI7yJIdU709p oo7Q4qpjty23hNUF2cPZSOIcKrkN9D9PpQa/hs5HrVEKrKbIGedVD8rJHQNfj9T6 MvH3DFJ3k4sPRJKo6N0tOcjWAGkSmFG4+jrvTkj54ztwBPKgvXsYyABDVbjMvOre iM08KjdT8/S0+9CLqEegm/lGPwR+Art4gPuRSq8KsbhW+D6IqMLubUAHB46MFdWm TtSwqKf3sj8bPQ8Y7CeyHdrcn9Y1m7UO49/D1QIDAQABAoIBAQC6dsyL+jf9VX5b 6497qvfhikAJ9jTzqjYsCuXcwCiygRNCB9ae4rRkCrZ2CImlo8iaXqYc/I51QSnd BF1eXiG0NZeWg/nhE7Q0avLSqqOWigqKBn7vX0ayZEqLKQBnnN1pkHv3zdoY4MuM g6YrN5vApBukcGkK2XnHIRMweTLek9/qAeDgcE4ZVXIgHkNjqAc9y/kd5Sx+fL+N k/dGQeTne2xgzJZsiu4uoS9jnBE7g1hQpfLpbyoREaRjWob/KP2IDFIjInjnHrb9 mO5Xuqsv8mHp4+67Ium8IN5jDldoObayEd8giE6x3r/3x60RSmV8IDHKPIs507qD 2hoCXz8hAoGBAObhKqowjp5TuqPt9Nrm+cVZKroDvz8bXb8ejOMn22Wj171cdNy3 gxbt5ksLXsHmjPWm9fK5ZL8m33U+uMwcgqIUbHILo40AQK9FtwkjyeTQne1OBjJa 2tjCc3ySo0icEswRFJrCu9Rcszehj56WlJzmvE0CiM2QGG3ExOxl8LNtAoGBAOPL Zv5nkG0RAuOg5w+tLi2H14BcD1ICpPcq232mXdqzEeeXSysvgpwDaOWPGXtgWvIK ScIw9xqW7tonk5EjKnsgPajV8OvG+vAqC2liHy00IxZ+YB+vzE66uUEpYXUpzI2n F+pb+rQDSQo3beyamjeL1wYEjntDyWqfRmQfQSkJAoGAMP1CIk6fVHULu1D4jaJJ CVj8OfAlmmxiHfWLi3+fjBeR5XpCybqetDTSksXc22PiMRW2RkSUXgMPkz810wmR pnaS9DgIAhk1oHs4dVYEtuqVOA9APVsN6MSJ4Lr0rql/S5GsP5JmbI8m7/z2Dn6B FjHXbrfE82lJ5bDE4CxZQJkCgYAvmtJrWDlWkbeI2pdvL0H3QexHZvXMrcDL5qj4 GUyD5+hV/cg3vjYNZKkHUGCC6CAZdQz1CEabx+8iqCKusiqukI5SOmOe4naOujqo S1k4mSy8Bq0P8i1ARsVwWLWFRrb443KcB5zdAdLBz9OpHqYb9Z16JHmiSQhOv/p1 8hIsAQKBgQCvHQu6NKsdNDogXCiwEt52jlqBRs4NEjspupOKzV+HlEfek6ijKMce P9o4U+vpiG5ZmIYPzgTfAlaWxoMi5ynRZhiMA8dFzX53uyJiYJetXm+zb71l9BW8 kmsch0B5z5yAjEA+CWIqDJ05O7QTLMLC69QU4UICswbyJy1MFUfrbg== -----END RSA PRIVATE KEY----- </key>

على هذا ، سيتم اعتبار إنشاء ملفات تكوين العميل والخادم كاملة.

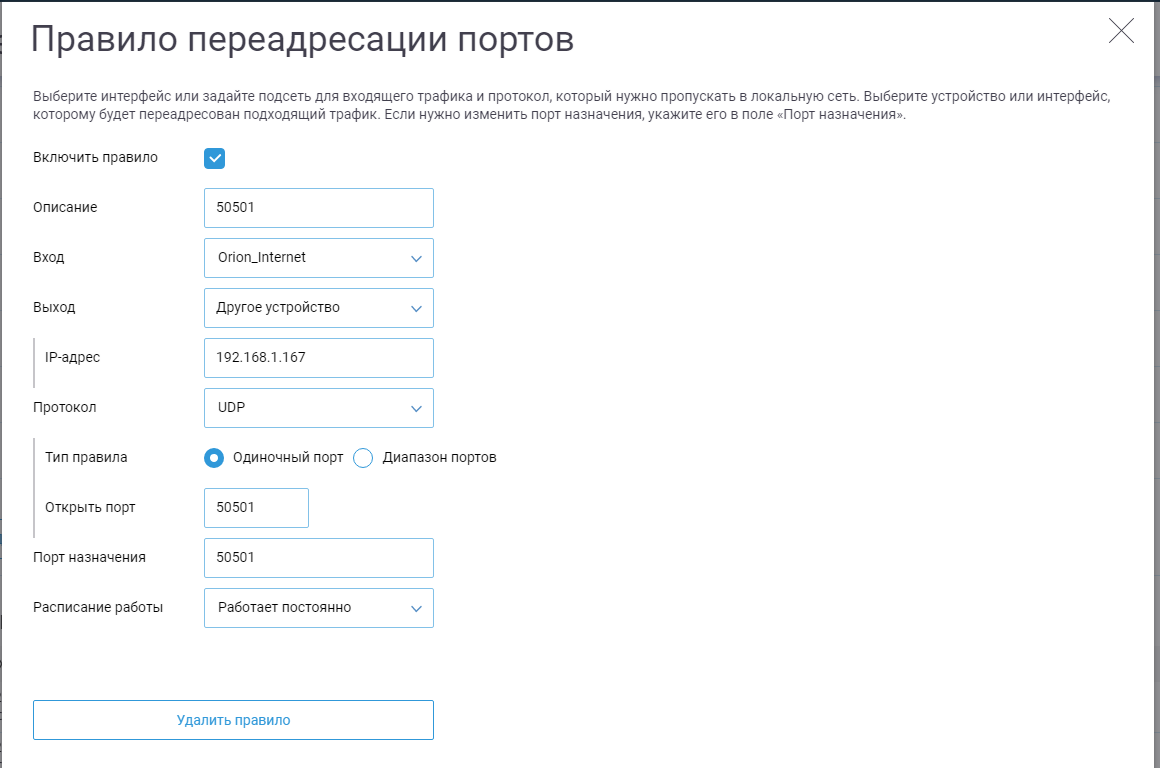

إعداد جهاز توجيه المؤسسة

لأن نظرًا لأن جهاز الكمبيوتر الشخصي الخاص بنا متصل بشكل غير مباشر مع خط IP أبيض خارجي ، ولكن من خلال جهاز توجيه للمؤسسات ، ثم للوصول إلى جهاز كمبيوتر بعنوان IP محلي من شبكة خارجية ، فمن الضروري إعادة توجيه المنفذ الذي حددناه في تكوين الخادم (50501).

قد تختلف إجراءات إعادة توجيه المنفذ وفقًا لطراز جهاز التوجيه الخاص بك.

تعرض لقطة الشاشة أدناه مثالاً لإعداد جهاز توجيه للمؤسسات (وليس لدينا جهاز KEENETIC 4G).

تشغيل خادم OpenVPN على جهاز كمبيوتر شخصي

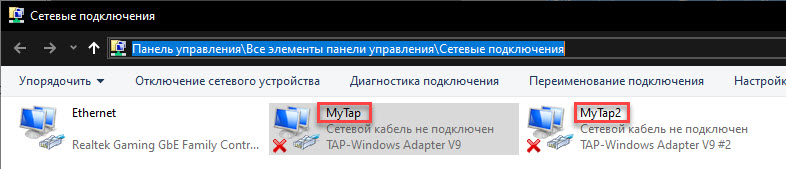

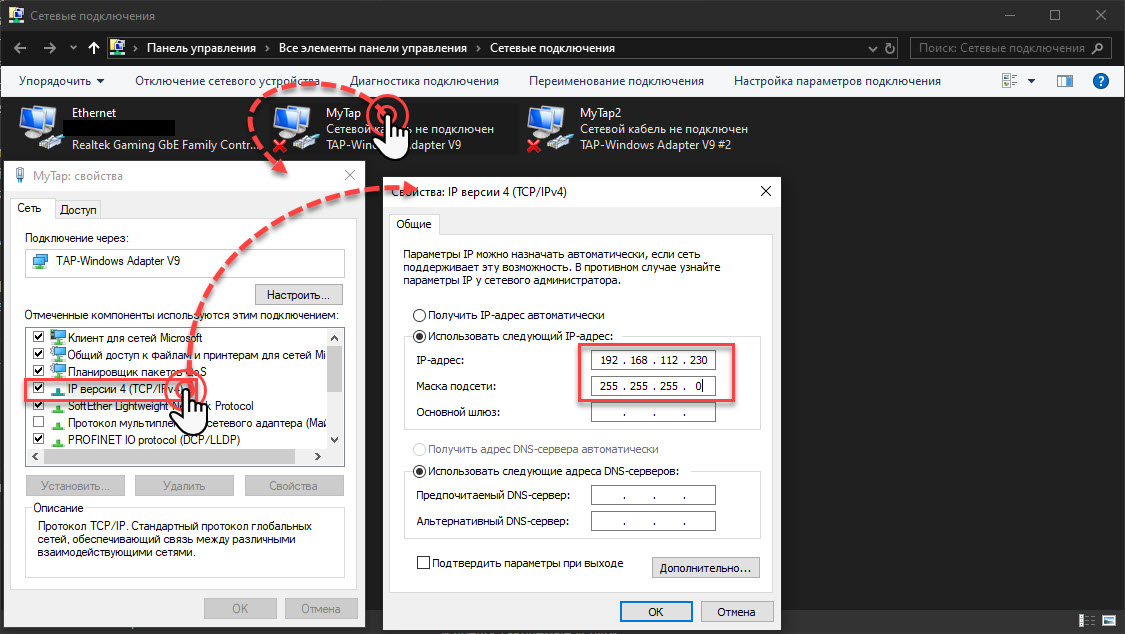

ملفات التهيئة جاهزة ، يبقى الانتقال إلى الفروق الدقيقة في تكوين OpenVPN على نظام يستند إلى نظام Windows ، ولهذا سنستمر في تكوين إعدادات المحول وإعادة تسمية TAP-Windows Adapter V9 باسم MyTap (وفقًا لاسم dev-node).

وقم أيضًا بتهيئة العنوان المحلي لمحولنا (يجب تعيينه إلى

عنوان IP غير المشغول للشبكة المحلية لوحدة التحكم لدينا ، على سبيل المثال 192.168.112.230)

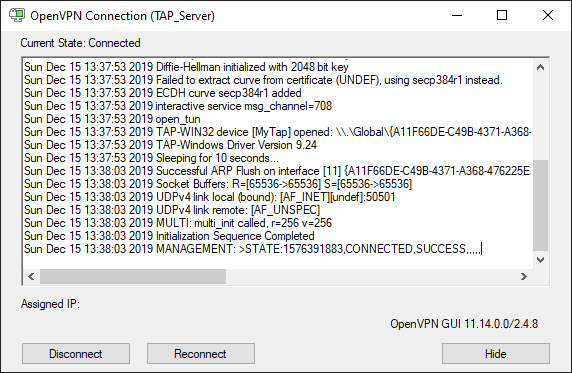

بعد ذلك ، قم بتشغيل خادم OpenVPN:

1. قم بتشغيل التطبيق الموجود في C: \ Program Files \ OpenVPN \ bin \ openvpn-gui.exe (أو انقر فوق الاختصار على سطح المكتب)

2. انتقل إلى الدرج ، حدد ملف التكوين الذي تم إنشاؤه "TAP_Server" وانقر فوق "اتصال"

3. تأكد من أن خادمنا يعمل وانتقل إلى إعداد مركز KEENETIC 4G للإنترنت

إعداد مركز KEENETIC 4G للإنترنت

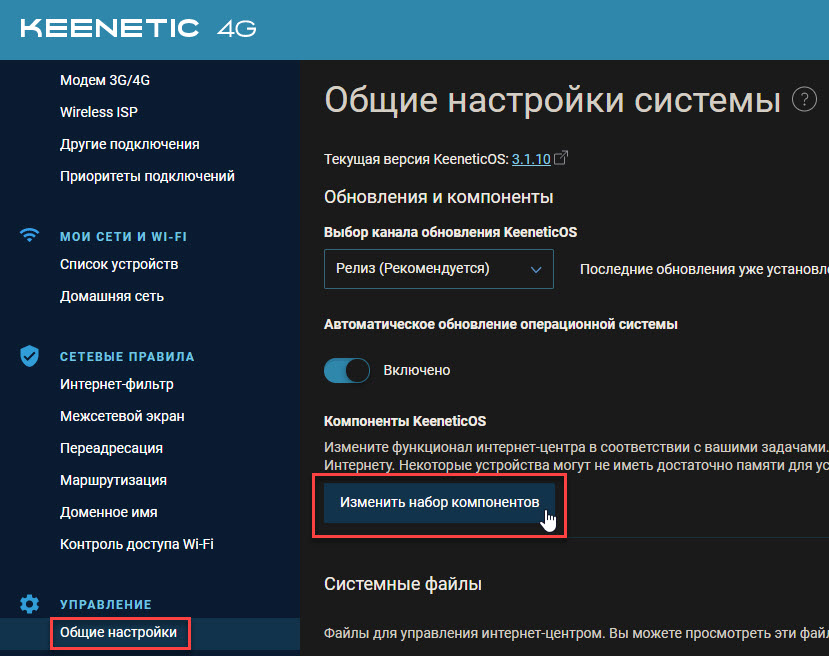

بشكل افتراضي ، لا يتم تضمين عميل OpenVPN في KEENETIC 4G ، لذلك يجب علينا تثبيته أولاً. للقيام بذلك ، نقوم بتوصيل KEENETIC 4G بالإنترنت بطرق مختلفة (عبر الكابل أو Wi-Fi أو باستخدام مودم 4G) ، ثم انتقل إلى "الإعدادات العامة" وانقر فوق الزر "تغيير مجموعة المكونات".

نختار المكونات التي نحتاجها (في هذه الحالة ، تم بالفعل تثبيت عميل OpenVPN ، لذلك يظهر مكون آخر على سبيل المثال) وانقر فوق الزر "تثبيت التحديث".

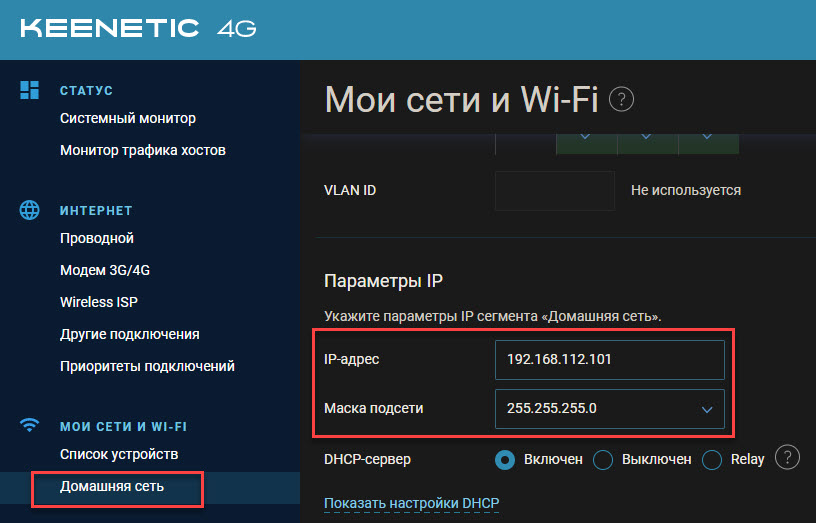

بعد ذلك ، دعنا ننتقل إلى إعداد شبكتنا ، ولهذا حددنا "الشبكة المنزلية" وقمنا بتكوين عنوان IP لجهاز التوجيه الخاص بنا ، على سبيل المثال 192.168.112.101 (يجب أن يكون مجانيًا أيضًا).

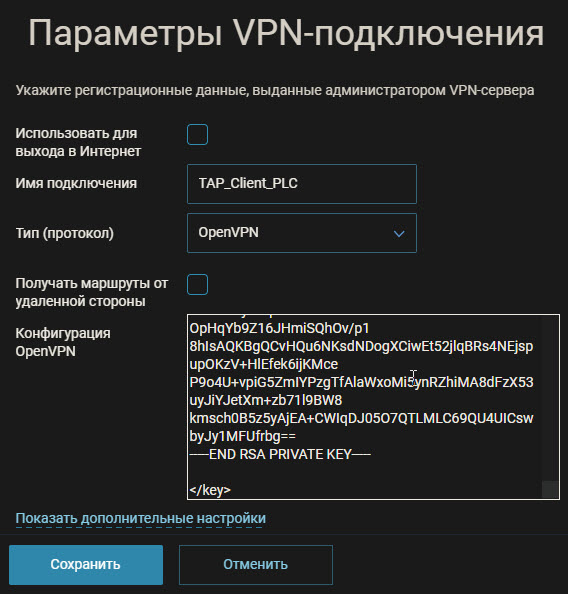

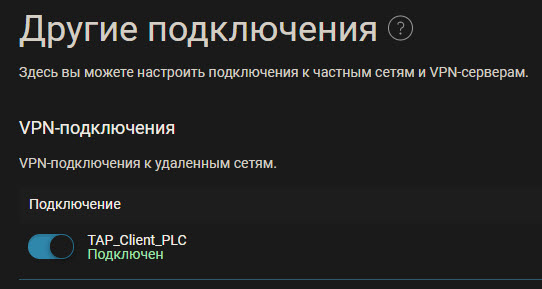

بعد ذلك ، يجب علينا تكوين اتصال OpenVPN الخاص بنا ، ولهذا نختار "اتصالات أخرى" ، انقر فوق الزر "إضافة اتصال".

أدخل اسم الاتصال (تعسفي ، على سبيل المثال ، TAP_Client_PLC) ، وحدد نوع الاتصال (OpenVPN) ، وانسخ النص من الملف الذي أنشأناه للعميل في تكوين OpenVPN (TAP_Client.ovpn) وانقر فوق زر حفظ لتطبيق التغييرات.

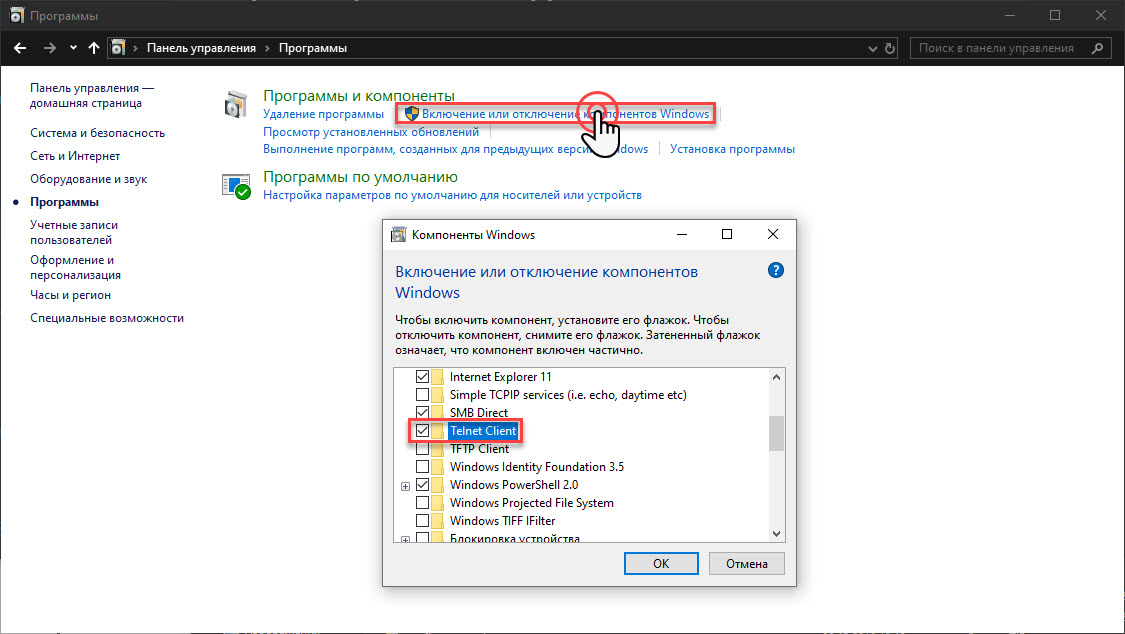

بعد ذلك ، يجب تضمين واجهة OpenVPN في الجسر الرئيسي ، ولكن قبل القيام بهذا الإجراء ، سيتعين علينا تثبيت عميل telnet. للقيام بذلك ، انتقل إلى لوحة التحكم ، ثم "قم بتشغيل أو إيقاف تشغيل مكونات Windows" ، حدد عميل Telnet وانقر فوق "موافق".

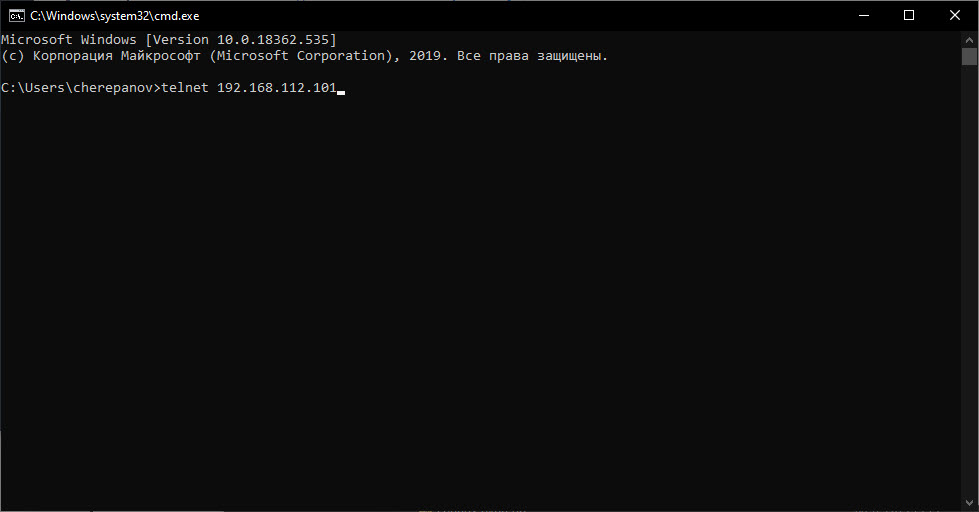

بعد تثبيت عميل telnet - الاتصال بـ KEENETIC 4G: على لوحة المفاتيح ، اضغط على تركيبة المفاتيح WIN + R ، أدخل cmd

أدخل الأمر telnet [IP_OUR_KEENETIC] (على سبيل المثال ، telnet 192.168.112.101)

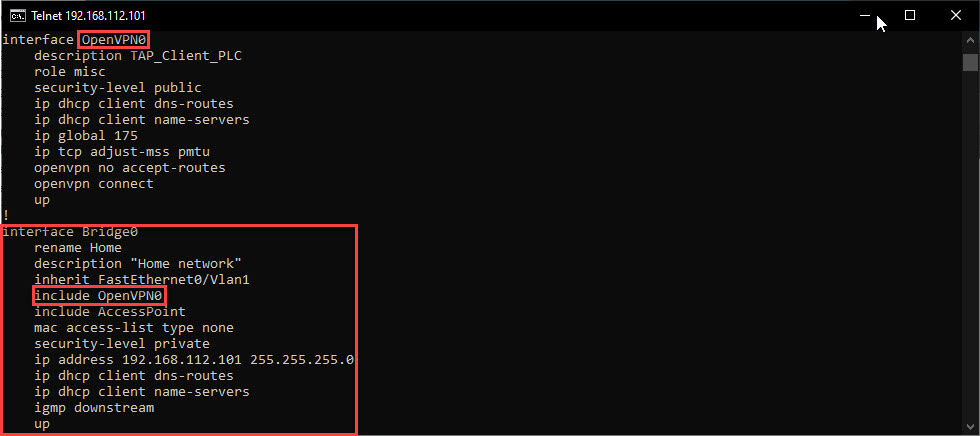

سنستمر في عملية التفويض (أدخل اسم المستخدم وكلمة المرور (إذا كان قد تم تكوينه)) وأدخل الأوامر التالية:

interface Bridge0 include OpenVPN0 system configuration save

تحقق من صحة التكوين لدينا:

show running-config

في النهاية ، يجب أن نرى شيئًا مثل هذا:

ألاحظ أن واجهة OpenVPN0 لا يتم إنشاؤها إلا بعد إنشاء اتصال OpenVPN.

نحن ندرج لدينا عميل OpenVPN.

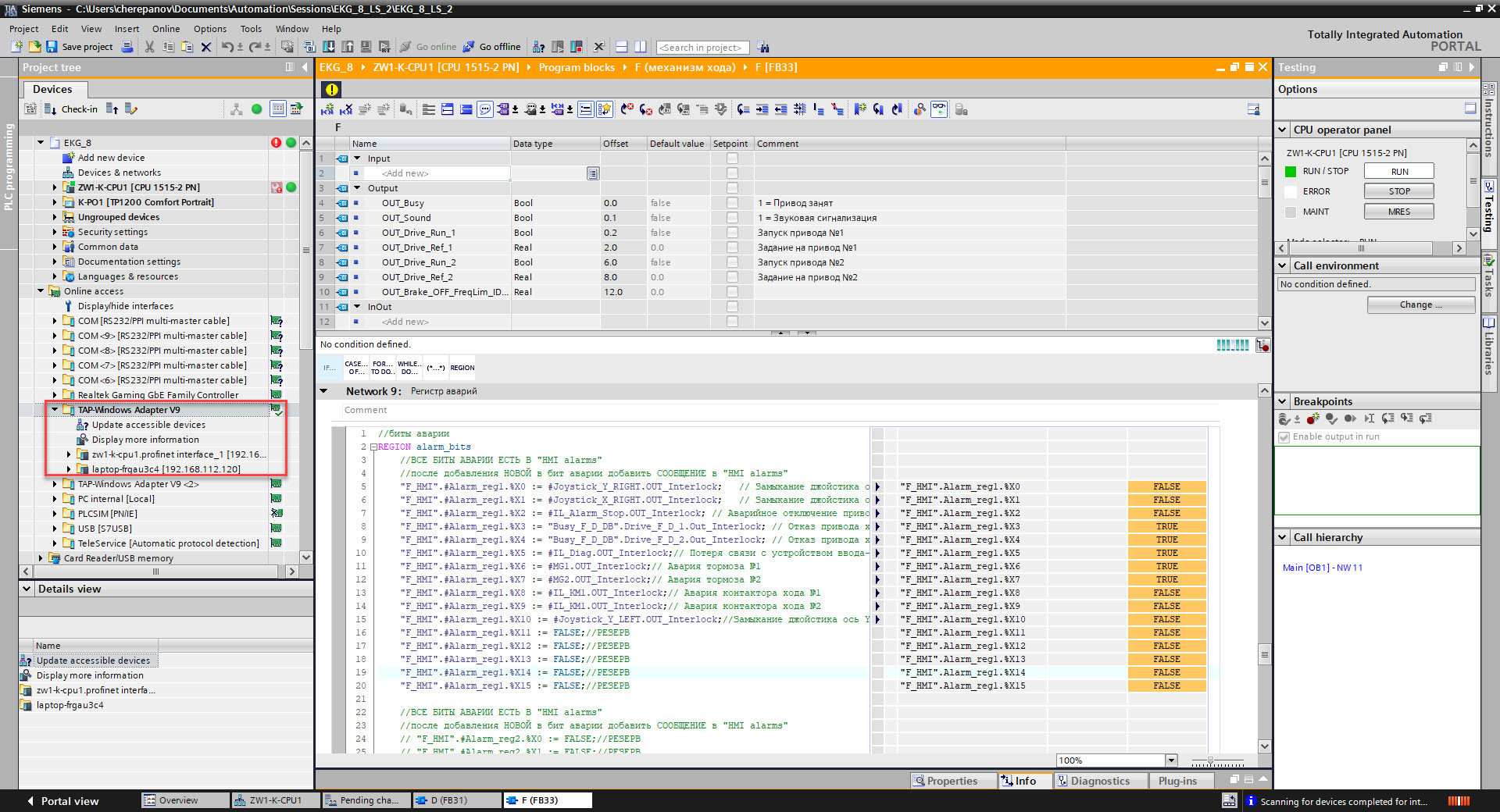

نرى أن KEENETIC 4G قد تم توصيله بخادمنا وتابع تكوين S7-1500.

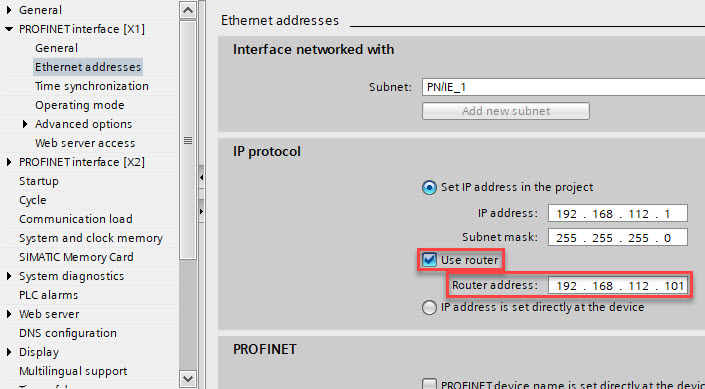

تكوين وحدة التحكم المنطقي القابلة للبرمجة S7-1500

في إعدادات وحدة التحكم الخاصة بنا ، يكفي تعيين العنوان المحلي لجهاز التوجيه الخاص بنا:

- اضبط مربع الاختيار "استخدام جهاز التوجيه"

- نحن نقود عنوان الشبكة المنزلية لجهاز KEENETIC 4G الخاص بنا (192.168.112.101)

بعد تحميل التكوين ، ستصبح وحدة التحكم متاحة للوصول عبر اتصال عن بعد.

هذا يكمل تكوين اتصالنا عن بعد.

شكرا لاهتمامكم!