TL ؛ DR يقوم المهاجم باستبدال عنوان IP المصدر بعنوان خادمك ويؤدي إلى حدوث انتهاكات تلقائية. نتيجة لذلك ، يتم حظر العميل على استضافة نشاط ضار لم يكن موجودًا.

TL ؛ DR يقوم المهاجم باستبدال عنوان IP المصدر بعنوان خادمك ويؤدي إلى حدوث انتهاكات تلقائية. نتيجة لذلك ، يتم حظر العميل على استضافة نشاط ضار لم يكن موجودًا.تعليق vdsina.ru :

كتب هذه المقالة عميلنا ، الذي جاء إلينا من مضيف كبير بعد هجوم DDoS ووافق على مشاركة هذه القصة.

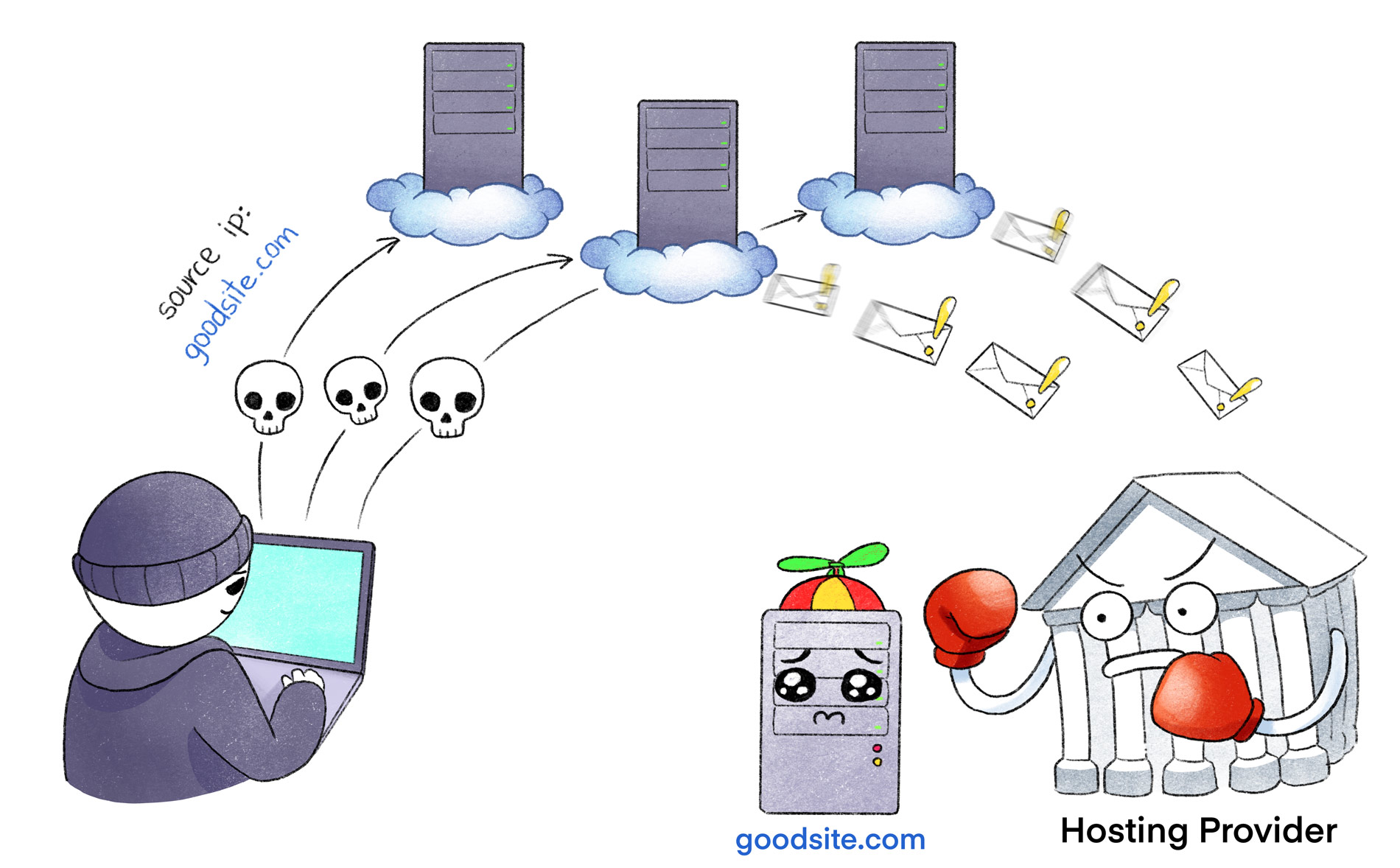

سوف أخبرك عن طريقة خبيثة بشكل مدهش لهجمات DDoS ، والتي لم أصادفها من قبل. الشيء الغادر هو أنه لم يتم تنفيذ أي هجوم على خادم الضحية نفسه. بدلاً من ذلك ، يستفز المهاجم تشغيل أنظمة الكشف عن هجمات الجهات الخارجية ، مما يضطر إلى إنشاء شكاوى حقيقية تمامًا (في "الانتهاكات" الشائعة للأشخاص العاديين) إلى الخادم الخاص بك.

من جانب المضيف ، يبدو أنك تعمل في نشاط ضار ، على الرغم من أن هذا غير صحيح في الواقع. اتضح أن العديد من مزودي الاستضافة الكبار ليسوا مستعدين لفهم أسباب المشكلة بعمق ويفضلون ببساطة حظرك لخرق القواعد.

تفاصيل هذه المقالة هذا النوع من الهجوم في حالة حقيقية.

التسلسل الزمني للأحداث

ظللت العديد من المشاريع الشخصية على خوادم VPS في مضيف واحد معروف. بمجرد أن وصلتني رسالة منه:

# 9042382: انتهاك ToS - نشاط ضار

مرحبا،

لقد تلقينا تقريرًا عن نشاط ضار ناشئ عن خادم XXXX. نطلب منك التحقيق في هذا الأمر بمجرد أن تتمكن. بمجرد الانتهاء من التحقيق ، يرجى الرد على هذه البطاقة مع الإجابة على الأسئلة التالية:

...

Reported-From: abuse-out@checkdomain.de Category: info Report-Type: info Service: different services Version: 0.1 User-Agent: Checkdomain Express 0.19 Date: Fri, 26 May 2018 19:25:19 +0200 Source-Type: ipv4 Source: my-server-ip-xx-xxx Port: dif. Report-ID: dih3cefnp@checkdomain.de Schema-URL: http://www.blocklist.de/downloads/schema/info_0.1.1.json Attachment: text/plain DETAILS ZU DEN ATTACKEN/STÖRUNGEN | DETAILS OF THE ATTACKS (letzten 60 Tage / max. 100 St.) | (last 60 days / max. 100 hits) portflood: syn | | standby.checkdomain.de | VORHERIGE SPERREN DER IP-NUMMER | BANNED HISTORY OF THIS IP-NUMBER my-server-ip-xxx-xxx-xxx: this ip-number was never banned before AUZUG AUS SERVERLOGDATEI | EXCERPT FROM SERVER LOGFILE tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:41667 SYNRECV - tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:46208 SYNRECV - tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:13000 SYNRECV - tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:39104 SYNRECV - tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:55348 SYNRECV - tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:37266 SYNRECV - tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:60684 SYNRECV - tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:63878 SYNRECV - tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:50445 SYNRECV - tcp 0 0 85.10.207.190:80 my-server-ip-xx-xxx:56215 SYNRECV -

حيث

my-server-ip-xx-xxx هو عنوان IP الخاص بالخادم.

في ذلك ، يرسلني المُضيف شكوى تم تلقيها من صندوق البريد الخاص به على الإساءة ، ويطلب على وجه السرعة إيقاف النشاط الضار ، وإلا فسوف يتم حظره. يعرض السجل المرفق قائمة باتصالات TCP بمنفذ 80 (HTTP) في حالة SYN المتلقاة. هذا هو ، من الخادم الخاص بي هناك تدفق SYN لخادم الويب لشخص ما.

فكرتي الأولى هي أنهم اخترقوني و SYN الفيضان يأتي من خادم بلدي. على نظام Linux ، هناك قيود على إدارة مآخذ مع حقوق المستخدم العادية ويمكنك إرسال حزم SYN فقط (دون إنشاء اتصال TCP كامل) فقط بامتيازات الجذر. وهذا يعني أنهم قد تصدعوا تمامًا.

في حالة من الذعر ، أركض إلى الخادم للبحث عن عملية ضارة. أنا التحقق من الأعلى ، SS ، LSF ولا أرى أي شيء مشبوه. الاستنتاج الأساسي: "

الرعب ، ربما غمروا الجذور الخفية الرائعة التي تخفي الفيروس على مستوى النواة من كل أدوات النظام المساعدة! ". في عملية البحث ، اتضح أن الحمل على الخادم لم يتغير ، وفقًا للرسوم البيانية في لوحة المضيف ، تظل حركة المرور على الواجهة كما هي.

قبل ذلك ، بدأت

tcpdump مع مرشحات تظهر حركة المرور الصادرة ، ولم أر أي شيء مشبوه. يائسة ، قررت أن أرى كل حركة المرور إلى الخادم. أجد حزم RST النادرة من خوادم غريبة في دفق حركة المرور المشروعة.

يبدو مثل هذا ، حيث

my-server-ip-xx-xxx هو عنوان الخادم الخاص بي:

IP 85.10.207.190.http > my-server-ip-xx-xxx.8389: Flags [R] IP 85.10.207.190.http > my-server-ip-xx-xxx.8389: Flags [R] IP 85.10.207.190.http > my-server-ip-xx-xxx.8389: Flags [R] IP adsl-070-154.sip.pns.bellsouth.net.http > my-server-ip-xx-xxx.8389: Flags [R] IP adsl-070-154.sip.pns.bellsouth.net.http > my-server-ip-xx-xxx.8389: Flags [R] IP adsl-070-154.sip.pns.bellsouth.net.http > my-server-ip-xx-xxx.8389: Flags [R]

كان من الواضح أن هذه كانت حالة شاذة ، حيث لم يعد هناك تبادل مع هذه الخوادم ولماذا أرسلوا حزمة لإغلاق الاتصال ، لم يكن الأمر واضحًا بالنسبة لي.

في هذه المرحلة ، سيفهم المسؤولون ذوو الخبرة كل شيء على الفور ، لكننا سنفرز كل شيء على أصابعنا

كيف يعمل؟

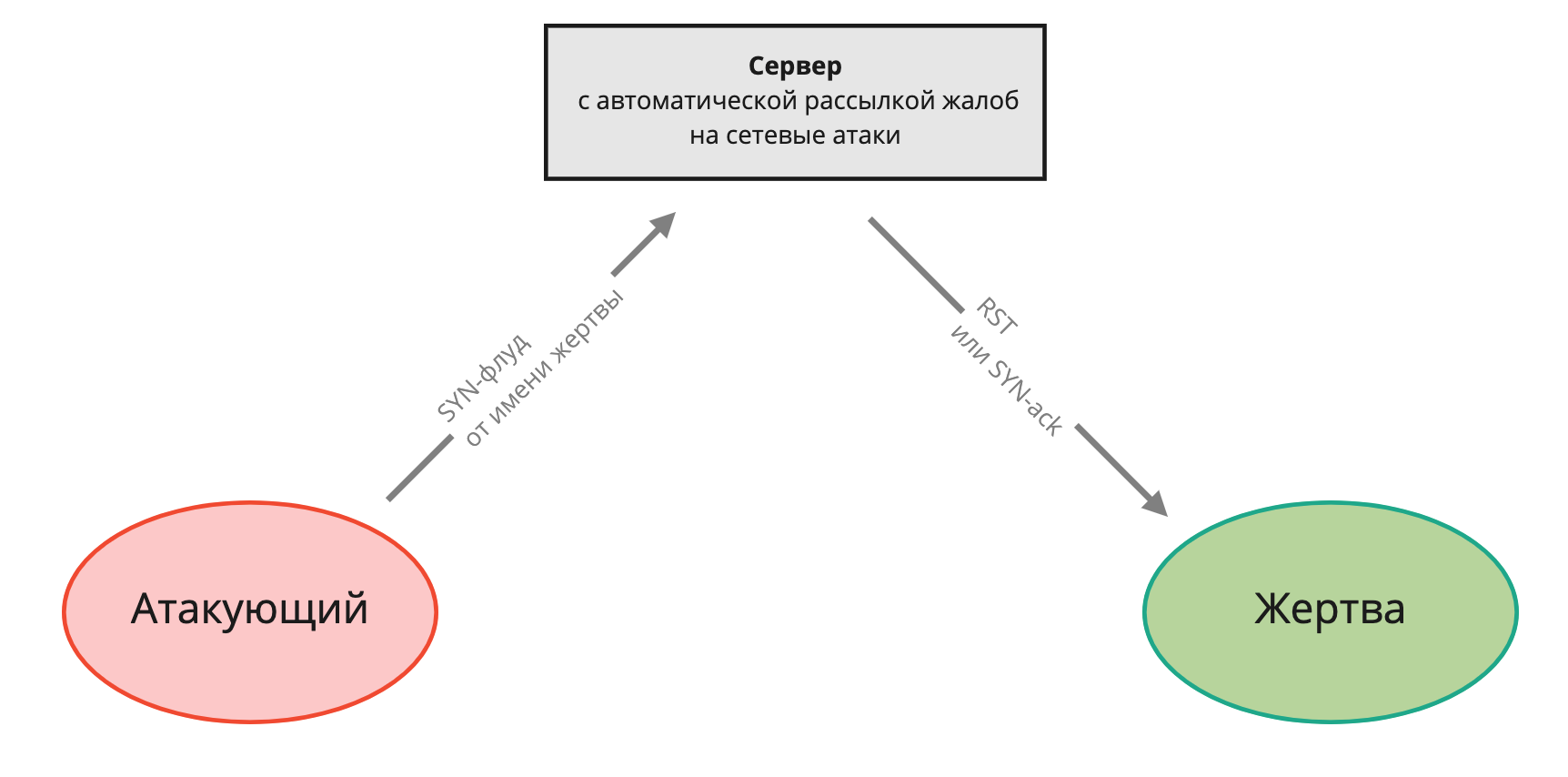

تعد حزم RST الواردة ردودًا على محاولات تأسيس اتصال TCP إلى منفذ خاص. في الوقت نفسه ، لا توجد حركة مرور صادرة من الخادم الخاص بي إلى الخوادم التي ترسل RST. هذا يعني أن المهاجم يستبدل العنوان الصادر مع لي وينشئ حركة مرور مماثلة لهجوم DDoS. ولكن نظرًا لأن الشيء الوحيد الذي يمكن للمهاجم القيام به هو إرسال حزمة صادرة ، فإن كل الردود من الخوادم تأتي إلى الخادم الخاص بي.

الإجابات فقط على الطلبات المزيفة تصل إلى خادم الضحية

الإجابات فقط على الطلبات المزيفة تصل إلى خادم الضحيةعادة ، يتم استخدام مثل هذه الهجمات لتضخيم DNS ، عندما يرسل المهاجم طلبًا صغيرًا نيابة عن الضحية ، ويتلقى الضحية استجابة كبيرة لم يطلبها. هذه هي آلية هجوم قناة استنفاد الكلاسيكية.

في حالتي ، لم يشرع المهاجم في استنفاد قناة خادم الضحية. كان نشاطها غير مرئي تمامًا على الرسوم البيانية لاستهلاك القناة. كان هدفها الرئيسي هو استفزاز أنظمة الإخطار التلقائي بهجمات الشبكة التي من شأنها إرسال خطاب يشكو من عنوان الإساءة المحدد في الشبكة الفرعية لـ whois الخاصة بمزودي.

منع / كشف أنظمة تطفلية مثل

Snort و

Suricata يمكن القيام بذلك .

نتيجة لذلك ، يتلقى المضيف رسالة حقيقية تمامًا من الشركات الشرعية ، والتي تحتوي على شكوى حول نشاطي الضار وحتى السجلات الحقيقية فيها. في الوقت نفسه ، لا يحتاج المهاجم إلى قناة كبيرة ، لأنه يعلم مسبقًا عناوين الخوادم التي يتم تثبيت أنظمة IDS / IPS عليها والحد الأدنى لعدد الحزم المطلوبة لتشغيل الشكوى التلقائية.

الصعوبة الوحيدة للمهاجمين هي العثور على خادم يسمح باستبدال عناوين IP الصادرة في الحزم. يحظر جميع المضيفين العاديين هذه الحزم. لا يوجد سوى نوعان من الاستضافة ، مما يسمح للعملاء باستبدال عنوان IP الصادر: إما تم تكوينه بشكل أمي أو تم إنشاؤه خصيصًا للجريمة الإلكترونية.

التحقق من إمكانية خداع عنوان IP

أنصحك بالتحقق من مضيفك لإمكانية استبدال عنوان IP الصادر. سيتطلب ذلك خادمين ، أحدهما لاستقبال الحركة والآخر للإرسال.

على جانب الخادم المتلقي ، سنبدأ في تسجيل حركة المرور الواردة. سنحدد منفذًا نادرًا كمرشح يجب ألا يكون هناك حركة مرور فيه في الأوقات العادية:

tcpdump -i any port 9912

على الخادم الذي نختبره ، سنقوم بإنشاء حزمة مع استبدال عنوان IP الصادر إلى

1.1.1.1 ، والموجه إلى المنفذ 9912. لهذا نحن نستخدم

nping الأداة المساعدة

الرائعة من مطوري nmap. يسمح لك بإنشاء أي حزم غير قياسية على مستوى L2 و L3.

nping --tcp -p 9912 -S 1.1.1.1 receiver-server.com

receiver-server.com - عنوان خادم الاستماع الذي يقوم بتشغيل tcpdump

1.1.1.1 - عنوان البريد الصادر البديل

9912 - منفذ بعيد

إذا شاهدت على جانب

receiver-server.com حزمة تأتي نيابة عن 1.1.1.1 ، فإن مقدم الخدمة يسمح لك باستبدال عنوان IP الصادر. هذه مناسبة لإبلاغه بالمشاكل في إعداد معدات الشبكة. غالبًا ما تتأثر هذه المشكلة بموفري خدمات الإنترنت المنزليين.

الدعم الفني الغبي

بعد أن اكتشفت أسباب الشكاوى ، قمت بتفصيل كل شيء إلى المضيف:

مرحبا،

أفهم أخيرًا ما حدث.

لقد قاموا بانتحال عنوان IP الخاص بي ومضيفات DDoS العشوائية باستخدام عنواني كعنوان مصدر. لذلك يقوم الضحايا بإنشاء تقارير إساءة تلقائية لموفري الاستضافة.

يمكنك أن ترى في سجل إساءة الاستخدام أن الاتصالات تكون فقط في حالة SYN_RECV (لم يتم إنشاء اتصال TCP كامل) لأنه يمكن إرسال حزمة واحدة فقط باستخدام IP المخادع ولا يمكن إنهاء مصافحة TCP.

يمكنني إثبات هذا. هناك العديد من الحزم الواردة من TCP RST قادمة الآن إلى الخادم الخاص بي من المضيفين الذين لم أرسل لهم أي حزم.

يمكنك التحقق من ذلك الآن عن طريق تشغيل:

tcpdump -i eth0 "tcp [tcpflags] & (tcp-rst)! = 0"

سترى أن العديد من حزم RST جاءت من مضيفين لم أرسل إليهم أية بيانات أبدًا.

هذا يثبت أن المهاجم يقوم بانتحال عنوان IP الخاص بي للتهديد لي ولإحداث انتهاكات.

ثم بدا لي أن أي مهندس دعم فني مؤهل سيفهم الموقف وسيتم إغلاق السؤال. لكن بدلاً من ذلك ، طالبوا بالتحقق من الخادم باستخدام برنامج مكافحة الفيروسات أو إعادة تثبيت نظام التشغيل بالكامل. بينما كنا نتوافق مع الدعم الفني ، استمرت الانتهاكات في الوصول إليها وفي يوم من الأيام تم حظري.

كان إهانة بعنف أن كنت مؤطرة في الواقع. يوضح هذا الموقف مدى ضعف الأشخاص المستضعفين الذين يتبعون البرامج النصية بدون تفكير. منذ ذلك الحين ، أذكر هذه الحالة غالبًا كمثال عندما يظهر النقاش حول اختيار استضافة لمشاريع مهمة. لسوء الحظ ، لا يمكن للعديد من الشركات المضيفة ببساطة تخصيص وقت كبير للحالات غير القياسية للعملاء الصغار ومن السهل حظرك بدلاً من حل مشاكلك.

اشترك في مطور Instagram الخاص بنا