تحية! مرحبًا بك في الدرس الرابع لـ

Fortinet Getting Started . في

الدرس الأخير ، قمنا بنشر تخطيط للعمل المخبري في المستقبل. حان الوقت لاستخدامها! سنحلل في هذا الدرس أساسيات سياسات الأمان التي تميز الوصول بين قطاعات الشبكة. تحت القط ، يتم تقديم نظرية مختصرة من الفيديو ، وكذلك درس الفيديو نفسه.

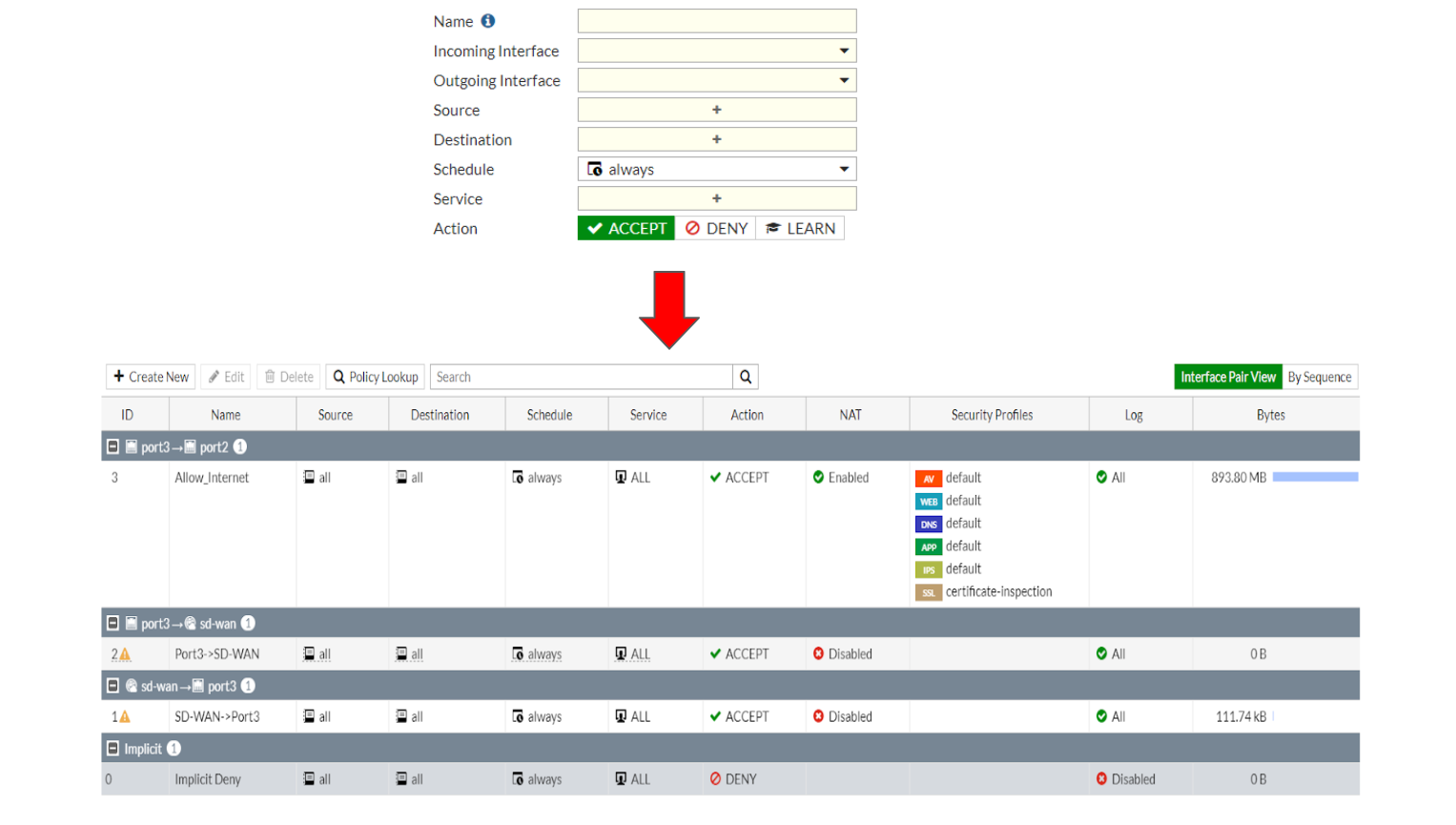

نُهج جدار الحماية هي مجموعة من المعايير التي يتم وفقًا التحقق من الحزم التي تقع على جدار الحماية. تجدر الإشارة هنا إلى أن FortiGate عبارة عن جدار حماية statfull ، أي جدار حماية مع تذكر الجلسة. هذا يعني أنه إذا تم السماح بالحزمة الأولى في الجلسة بواسطة سياسة جدار الحماية ، فلن يتم التحقق من أي حزم في إطار هذه الجلسة للتأكد من توافقها مع السياسات - يتم تذكر هذه الجلسة والسماح بها. بعد ذلك ، يتم فحص عدد الزيارات فقط كجزء من عمليات تفتيش المحتوى (ولكن المزيد حول ذلك لاحقًا).

ملاحظة مهمة - يتم فحص عدد الزيارات للتأكد من توافقها مع السياسات بدقة من أعلى إلى أسفل. إذا كانت حركة المرور تقع تحت جميع معايير السياسة ، فسيتم تطبيق الإجراء المحدد في السياسة على حركة المرور هذه (قبول أو رفض). إذا كانت حركة المرور لا تتوافق مع معايير جميع السياسات ، يتم تطبيق سياسة الرفض الضمني عليها ، ويتم تجاهل حركة المرور هذه.

دعنا نذهب لفترة وجيزة إلى معايير السياسات.

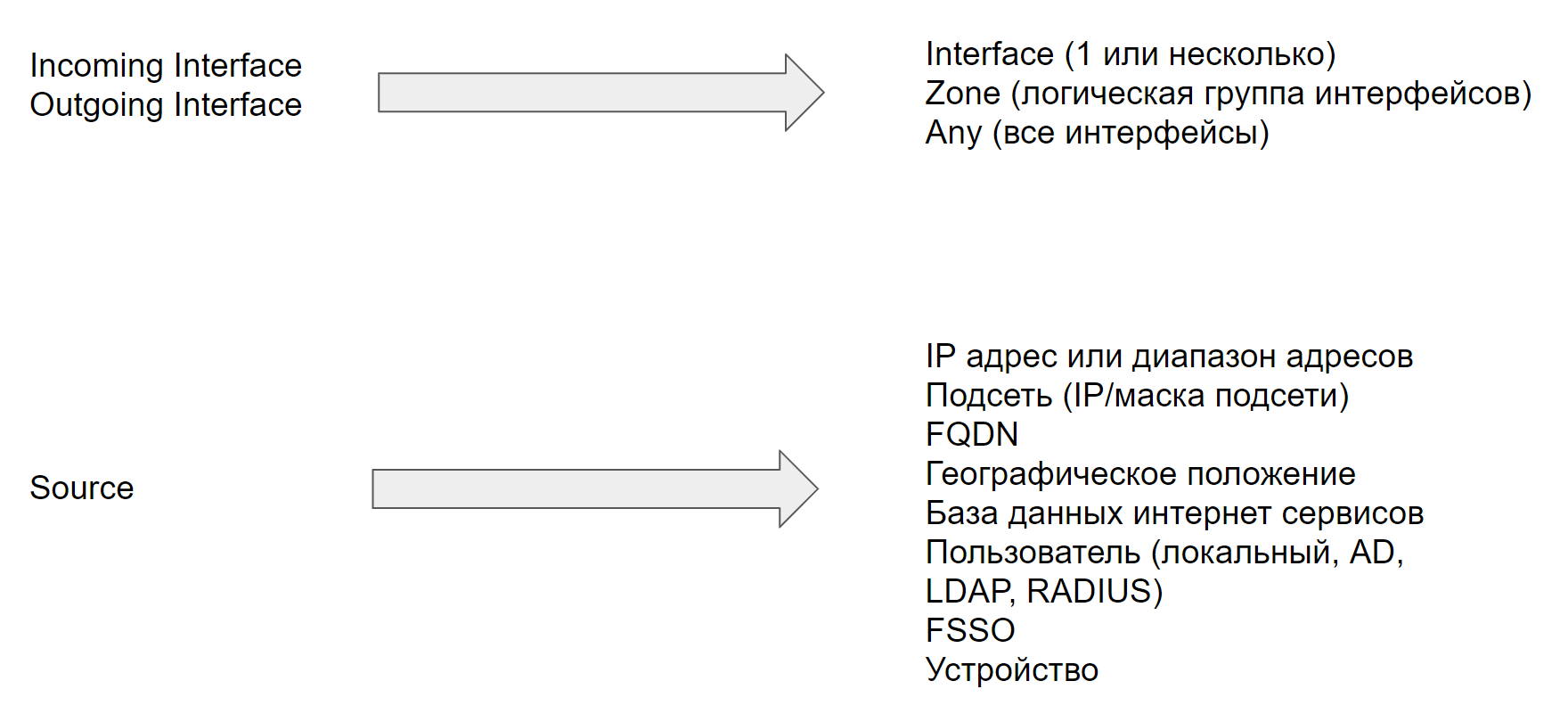

المعايير الثلاثة الأولى هي واجهات واردة ، واجهات الصادرة ، والمصدر. يمكن أن تكون الواجهات الداخلية والخارجية إما واحدة أو عدة واجهات. ومع ذلك ، بشكل افتراضي ، يتم تعطيل استخدام واجهات متعددة في السياسات ؛ يوضح الفيديو التعليمي كيفية تمكين هذا الخيار. هناك حالة خاصة لاستخدام واجهات متعددة هي واجهة Any. ويشمل جميع واجهات ممكن. أيضًا ، كواجهات ، يمكنك استخدام منطقة تم تكوينها مسبقًا - مجموعة منطقية من الواجهات.

يمكن استخدام عدد كبير من الكائنات كمصدر ؛ حيث يتم عرضها على شريحة. ولكن هناك بعض القواعد:

يجب تحديد واحد على الأقل من الكائنات التالية كمصدر: عنوان IP أو نطاق عناوين IP أو الشبكة الفرعية أو FQDN أو الموقع الجغرافي أو الكائنات من قاعدة بيانات خدمات الإنترنت. علاوة على ذلك ، إذا رغبت في ذلك ، يمكنك تحديد السياسة عن طريق اختيار مستخدم أو مجموعة مستخدمين أو جهاز معين. يمكن أن يكون المستخدمون ومجموعات المستخدمين محليًا أو بعيدًا. سننظر في العمل مع خوادم المصادقة عن بُعد في وقت لاحق من الدورة التدريبية. لسوء الحظ ، لن نفكر في العمل مع الأجهزة الفردية ، فهذه المادة خارج نطاق الدورة التدريبية لدينا.

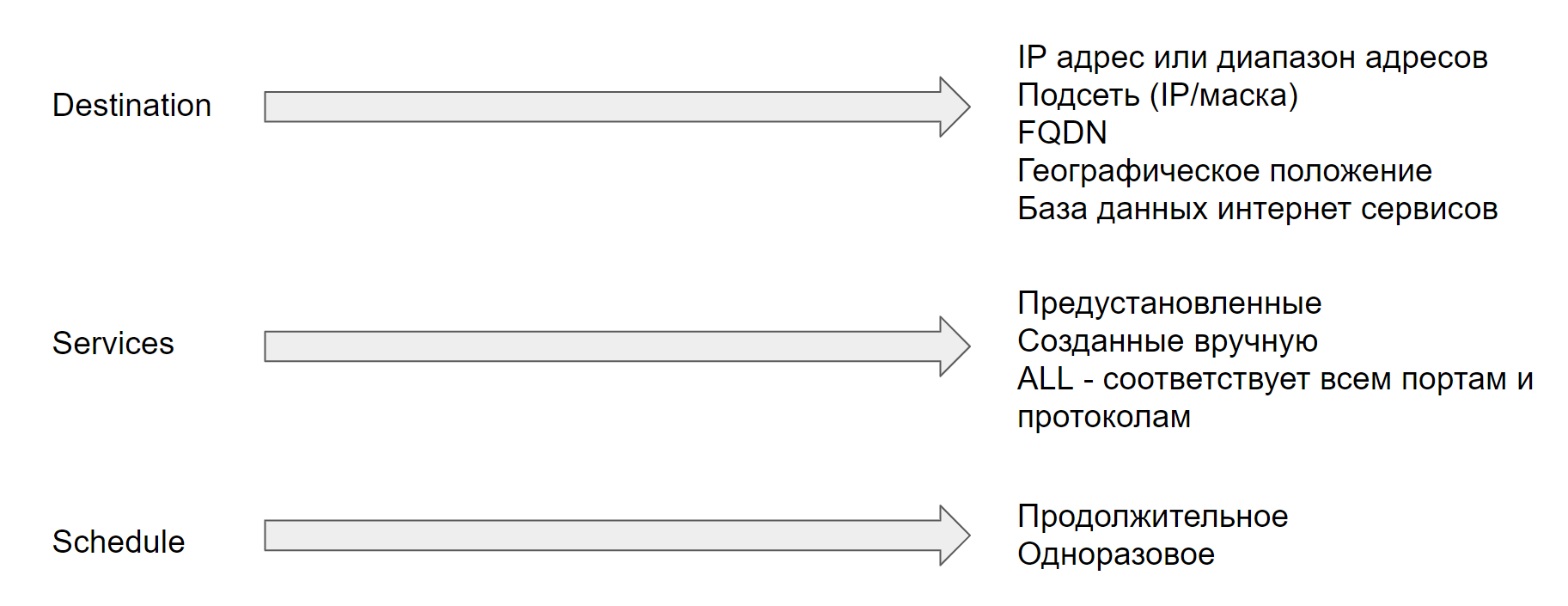

مثل معيار المصدر ، يمكن أن يستخدم معيار الوجهة الكائنات التالية: عنوان IP أو مجموعة من العناوين أو الشبكات الفرعية أو FQDN أو الموقع الجغرافي أو كائنات قاعدة بيانات خدمات الإنترنت.

إذا كنت تستخدم FQDN ، فتأكد من اتصال خوادم FortiGate و DNS بشكل صحيح ، لأن Fortigate يستخدم استعلامات DNS لتحديد عناوين IP لشبكات FQDN.

يمثل كائن الجغرافيا مجموعات أو نطاقات من عناوين IP المخصصة لبلد معين. يتم تحديث هذه الكائنات تلقائيًا من خلال FortiGuard.

يجدر أيضًا قول بضع كلمات حول قاعدة بيانات خدمات الإنترنت. يحتوي على عناوين IP وبروتوكولات وأرقام منافذ خدمات الإنترنت الشهيرة مثل Amazon و Dropbox و Facebook وما إلى ذلك. يتم تحديث هذه البيانات أيضًا تلقائيًا من خلال FortiGuard.

يحدد معيار الخدمة بروتوكولات الإرسال (UDP / TCP وما إلى ذلك) ، وكذلك أرقام المنافذ. يمكنك استخدام الخدمات المثبتة مسبقًا ، إذا لزم الأمر ، يمكنك أيضًا إنشاء الخدمات الخاصة بك.

والمعيار الأخير هو الجدول الزمني. يمكن تقسيمها إلى نوعين: طويل الأجل ومرة واحدة. في المدى الطويل ، يمكنك اختيار الأيام الضرورية من الأسبوع وتحديد الوقت. في هذه الحالة ، تتحقق السياسة التي يرتبط بها معيار محدد للجدول من تاريخ ووقت مرور الحزمة. النوع الثاني هو جدول لمرة واحدة. في هذه الحالة ، يمكنك تعيين التاريخ والفترة الزمنية اللازمة (على سبيل المثال ، بسبب العمل لمرة واحدة ، سيحتاج الموظفون إلى الوصول عن بُعد في يوم معين ووقت محدد).

أخيرًا ، نظرنا في جميع معايير سياسات جدار الحماية. كما قلت ، إذا كانت حزمة الشبكة تندرج تحت كل هذه المعايير ، فسيتم تطبيق الإجراء المحدد في السياسة على حركة المرور.

الباقي متروك للممارسة. تمت مناقشة النظرية أعلاه والجزء العملي بمزيد من التفصيل في الفيديو التعليمي:

في الدرس التالي ، سنتدرب على استخدام تقنية NAT ، سواء من أجل إطلاق المستخدمين على الإنترنت أو لنشر الخدمات الداخلية. حتى لا تفوتك ، ترقبوا التحديثات على القنوات التالية:

يوتيوبمجموعة فكونتاكتيياندكس زينموقعناقناة برقية