أصبحت تقنية التسجيل الموزعة شائعة بسبب الضجيج المحيط بالعملات المشفرة. طورت العديد من الشركات حلول blockchain ، تتنافس للحديث عن مستقبل لامركزي آمن ، يتم تجميعها مع توقيعات التشفير ، وعرضت شرائح رائعة مع الرسوم البيانية والشعارات القوية. نشرت الشركات ، واحدة تلو الأخرى ، أخبارًا عن تطوير سلسلة شركات أو تعاون مع شركات ناشئة واعدة. الآن انخفض سعر صرف Bitcoin بشكل ملحوظ ، وتراجع الإثارة ، وأصبح من الممكن أن نرى بهدوء كيف تسير الأمور مع الاستخدام الحقيقي لسلسلة blockchain للحماية من الهجمات السيبرانية ، مع التركيز على الجانب العملي للقضية.

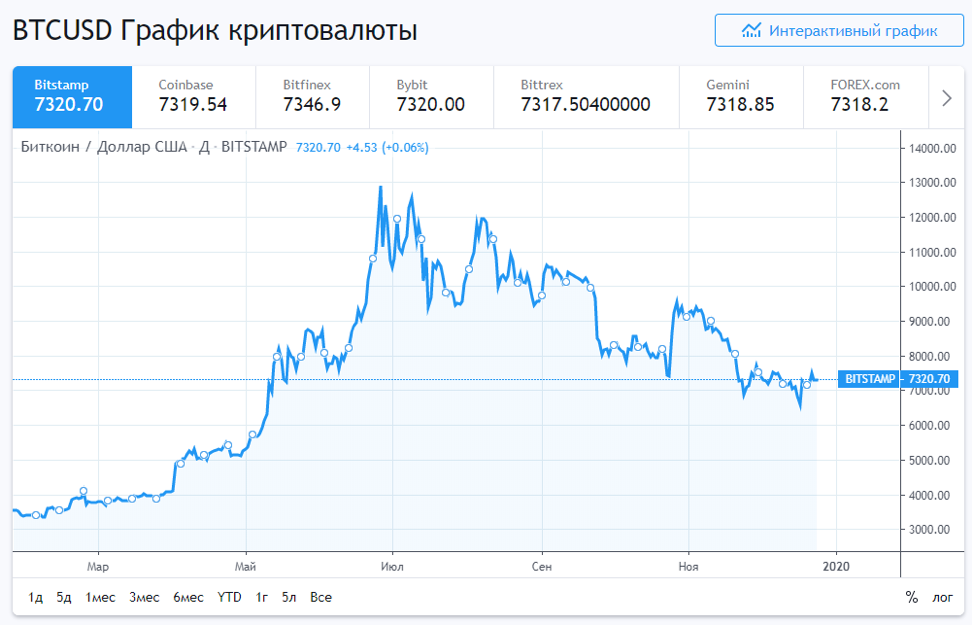

أصبحت تقنية التسجيل الموزعة شائعة بسبب الضجيج المحيط بالعملات المشفرة. طورت العديد من الشركات حلول blockchain ، تتنافس للحديث عن مستقبل لامركزي آمن ، يتم تجميعها مع توقيعات التشفير ، وعرضت شرائح رائعة مع الرسوم البيانية والشعارات القوية. نشرت الشركات ، واحدة تلو الأخرى ، أخبارًا عن تطوير سلسلة شركات أو تعاون مع شركات ناشئة واعدة. الآن انخفض سعر صرف Bitcoin بشكل ملحوظ ، وتراجع الإثارة ، وأصبح من الممكن أن نرى بهدوء كيف تسير الأمور مع الاستخدام الحقيقي لسلسلة blockchain للحماية من الهجمات السيبرانية ، مع التركيز على الجانب العملي للقضية. عندما انضم المنظمون من جميع البلدان إلى صفوف الدفاع عن التقاليد المالية ، أو الحد من أو حظر العمليات باستخدام العملات المشفرة ، أصبح الاستثمار في التشفير محفوفًا بالمخاطر ، وانخفض سعر البيتكوين (لقطة شاشة من tradingview.com)

عندما انضم المنظمون من جميع البلدان إلى صفوف الدفاع عن التقاليد المالية ، أو الحد من أو حظر العمليات باستخدام العملات المشفرة ، أصبح الاستثمار في التشفير محفوفًا بالمخاطر ، وانخفض سعر البيتكوين (لقطة شاشة من tradingview.com)ملاحظة: عدم وجود الضجيج لا يعني أن blockchain فقدت مزاياها فجأة من حيث اللامركزية ، وضمان سلامة البيانات وشفافية المعاملات. هذه الصفات تجعل من الممكن استخدام السجل الموزع في الأمن السيبراني ، وهذا ما يقال في إعلانات الشركات المشفرة ومنشورات هواة التشفير. دعونا نلقي نظرة على بعض الأمثلة عن التطبيقات التي تمتلكها التكنولوجيا - من الناحية النظرية والعملية.

حماية التصيد

وفقًا لـ

Trend Micro ، أصبح استغلال نقاط الضعف البشرية هو المتجه الرئيسي للهجمات السيبرانية الحديثة. تفسر شعبية التصيد الاحتيالي بين مجرمي الإنترنت بكفاءتها العالية والتكلفة المنخفضة نسبيًا. تتمثل المهمة الرئيسية عند إنشاء خطاب أو موقع احتيالي في إقناع الضحية المحتملة بشرعية ما يحدث ، لأنها فقط في هذه الحالة ستنفذ بسهولة الإجراء المستهدف للهجوم.

يمكنك تأكيد صحة الرسالة بطرق مختلفة. على سبيل المثال ، فإن تبادل العملات Binance ، مثل هذا الحل ، يقدم لمستخدميه

إضافة رمز خاص لمكافحة الخداع إلى رسائل من البورصة .

يطرح سؤال عادل: لماذا لا يستخدم crypto exchange حلول blockchain لحمايته ، ويفضل رمز سري بدائي يسهل نسبه نسبيًا؟ على سبيل المثال ، هناك حلول

blockchain من

MetaCert أو

CloudPhish تستخدم سجلًا موزعًا لتصنيف مواقع التصيّد الاحتيالي وعناوين URL الشرعية.

يتيح لك التحقق من عنوان URL باستخدام السجل الموزع تحديد موارد التصيد الاحتيالي بسرعة ، ولكن ضع في اعتبارك أن المواقع والمجالات الاحتيالية تعيش من عدة ساعات إلى عدة أيام ، مما يقلل من فعالية هذا النوع من الحماية.

تم بالفعل التحقق من مواقع الشرعية في Google Chrome و Firefox ، وبالتالي فإن الحجة الرئيسية لاستخدام blockchain للحماية من التصيد هي اللامركزية. بفضل هذا ، لن يتمكن المهاجمون من حظر الخادم الذي يتم تخزين قاعدة بيانات الموارد المشروعة عليه. من ناحية أخرى ، هناك طرق تسمح لك بالتصرف على blockchain ، على سبيل المثال ،

51٪ من الهجمات و

Double Spending .

وبالتالي ، يمكن القول أنه على الرغم من وجود حلول blockchain للحماية من التصيد ، فإنها لم تتلق بعد توزيعًا واسعًا بسبب عدم وجود مزايا واضحة.

إنترنت الأشياء الأمن

يتزايد عدد أجهزة إنترنت الأشياء باستمرار: في عام 2019 ، تجاوز عدد أدوات إنترنت الأشياء 26 مليار. وفقا لجارتنر ، في عام 2020 سيكونون 26 مرة أكثر من الناس على الأرض. نظرًا لوجود إنترنت في كل مكان في حياتنا وتزايد الاعتماد على الأجهزة ، أصبح أمانها أمرًا بالغ الأهمية.

وفي الوقت نفسه ، فإن الوضع الفعلي ضعيف. تجعل كلمات مرور تومض بشدة في الأجهزة ، ونقص حماية التشفير وضعف البرامج الثابتة IoT هدفًا مثاليًا لهجمات القراصنة.

باستخدام blockchain يحل العديد من المشاكل المتعلقة بإنترنت الأشياء ، على سبيل المثال ، مشكلة المصادقة والاتصال.

يتيح تسجيل كل جهاز إنترنت الأشياء في سجل موزع وإصدار أو إلغاء حقوق الوصول باستخدام معاملة blockchain لجميع المشاركين في الشبكة التحقق من شرعية الاتصالات والطلبات. ونتيجة لذلك ، فإن توصيل الأجهزة غير المصرح بها واعتراض البيانات أو استبدالها باستخدام هجوم "رجل في الوسط" يعد شيئًا من الماضي. هذه هي الطريقة التي

تعمل بها منصة كتلة السلسلة المستندة إلى Litecoin القائمة على السحابة. بالإضافة إلى الحماية من الاتصالات غير المصرح بها ، فإنه يوفر التسامح مع الخطأ لعملية التفويض بسبب عدم وجود خادم مخصص.

استخدام آخر من blockchain في إنترنت الأشياء / IIoT هو حماية سلسلة التوريد. يتيح السجل إمكانية تتبع جميع مراحل الإنتاج وحركة مكونات المنتج النهائي أو الدواء أو المنتج الغذائي ، باستثناء إمكانية السرقة أو المزيفة. لكن هذه الحالات مرتبطة قليلاً بالأمن السيبراني.

تقدم العديد من الشركات حلول blockchain لـ IoT ، لكن معظم التطبيقات تجريبية بطبيعتها.

هناك عدة أسباب لمثل هذا التردد من العملاء:

- مخاطر وتعقيد استخدام حلول جديدة ؛

- متطلبات ترقية أو استبدال المعدات غير المتوافقة ؛

- الحاجة إلى صقل أنظمة البرمجيات الحالية.

وبالتالي ، على الرغم من التوقعات ، لم يتمكن أمان إنترنت الأشياء باستخدام blockchain من كسب شعبية ملحوظة.

حماية DDoS

واحدة من الشركات

التي تعرض استخدام blockchain للحماية من هجمات DDoS كانت بدء تشغيل Gladius. تم تصميم النظام الذي صمموه لتحقيق لامركزية النطاق الترددي لتخفيف الهجمات. كان من المفترض إنشاء تجمعات أمان استنادًا إلى النطاق الترددي غير المستخدم للمشاركين في الشبكة ، وتم إدارتها باستخدام سجل موزع.

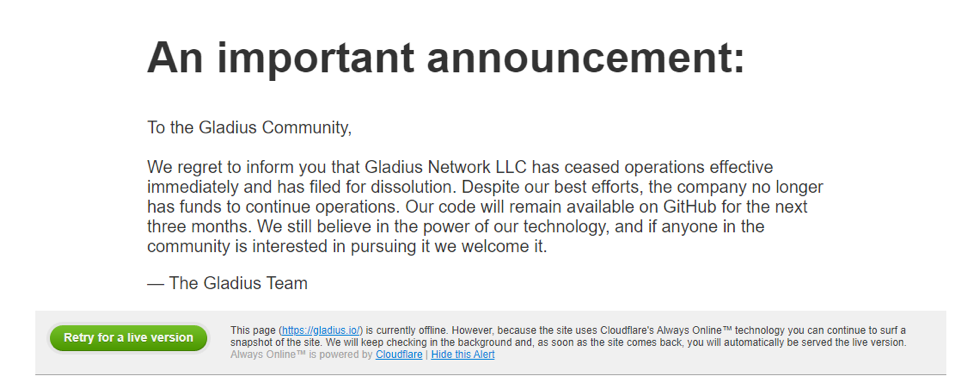

"مجتمع Gladius

"مجتمع Gladius

نأسف لإبلاغك بأن Gladius Network LLC قد توقفت عن العمل وقدمت طلبًا للتصفية. على الرغم من كل الجهود ، نفدت الشركة أموالًا لمواصلة العمليات. سيكون كودنا متاحًا على GitHub لمدة ثلاثة أشهر. ما زلنا نؤمن بقوة تقنيتنا ، وسنكون سعداء إذا كان شخص ما في المجتمع مهتمًا باستخدامها.

فريق Gladius. "Gladius.io يحتوي الآن على كعب اعتذار. هذا يعني أن التكنولوجيا لسبب ما تبين أنها لم تتم المطالبة بها ، أو لم تثبت الفعالية اللازمة.

استنتاج

يحتوي Blockchain على الصفات التي تسمح باستخدامه للدفاع الإلكتروني. ومع ذلك ، لا تملك التكنولوجيا اليوم درجة كافية من النضج للانتقال من فئة المستجدات العصرية إلى الاتجاه السائد.

يوفر blockchain تكاملًا ممتازًا للمعلومات ، ولكنه لا يوفر مزايا كبيرة في مجال السرية وإمكانية الوصول مقارنة بالتقنيات الأخرى.

بالإضافة إلى ذلك ، يتطلب تنفيذ السجل الموزع حل المشكلات المتعلقة بتنظيم عملية التعدين للتحقق من المعاملات ، بالإضافة إلى تطوير المعايير وواجهات برمجة التطبيقات والأطر لمصنعي أجهزة إنترنت الأشياء.

لا تنس أنه ، مثل أي تقنية ، قد تحتوي blockchain على أخطاء في التنفيذ ، وقد يؤدي تشغيلها إلى فقدان التحكم في البيانات المدخلة في السجل.

بناءً على ما تقدم ، يمكن الإشارة إلى أن blockchain ليس الدواء الشافي للهجمات السيبرانية ، وبالتالي لا تزال وسائل الحماية التقليدية تشكل عنصراً لا غنى عنه في البنية التحتية لأمن المعلومات.