وفقًا لمتطلبات FSB في روسيا ، لا يُسمح باستخدام مخطط التوقيع GOST R 34.10-2001 لإنشاء توقيع إلكتروني بعد 31 ديسمبر 2018. ومع ذلك ، لم يتم إصدار التصحيح المقابل لـ Check Point مع تشفير CryptoPro ، والذي يدعم خوارزميات جديدة ، في عام 2018. للوفاء بمتطلبات الجهة المنظمة وعدم تركها فجأة دون قنوات اتصال آمنة ، قامت العديد من الشركات التي تستخدم معدات Check Point بدعم تشفير GOST ، دون انتظار تصحيح جديد ، بإصدار شهادات للبوابات وفقًا لخوارزميات GOST R 34.10 / 11-2001.يناقش هذا المنشور موقفًا تم فيه بالفعل تحديث جدران الحماية Check Point (MEs) إلى الإصدار R77.30 وتم تثبيت مجموعة توزيع CryptoPro CSP 3.9 لـ Check Point SPLAT / GAiA عليها. في هذه الحالة ، يمكنك حفظ شهادة العقدة الصادرة باستخدام خوارزميات GOST R 34.10 / 11-2012 ، والتي ، عند استخدام تثبيت نظام مجموعة Check Point ME (عمليات التوزيع الموزعة / المستقلة الكاملة HA) ، تسمح بتحديث التشفير على الجهاز دون انقطاع في الاتصال. في الممارسة العملية ، يكون الموقف شائعًا جدًا عندما تقوم العديد من المواقع البعيدة جغرافياً بإنشاء أنفاق VPN مع مجموعة مركزية. وفقًا لذلك ، من أجل عدم تحديث عدد كبير من المواقع في وقت واحد ، يسمح التصحيح الجديد باستخدام خوارزميات GOST R 34.10 / 11-2001 وخوارزميات GOST R 34.10 / 11-2012 الجديدة على المعدات.

الطريقة

الموصى بها من قبل البائع للتبديل إلى تشفير جديد هي كما يلي:

- ترحيل (تصدير) قاعدة بيانات خادم SMS ؛

- الطازجة تثبيت خادم SMS.

- CryptoPro CSP 4.0 التثبيت ؛

- ترحيل قاعدة البيانات (استيراد) إلى خادم SMS محدث.

- تثبيت الطازجة GW ، والتي تدار عن طريق الرسائل القصيرة.

- تثبيت CryptoPro CSP 4.0 على جميع غيغاواط.

لا تسمح لك هذه الطريقة بحفظ شهادة البوابة الصادرة وفقًا لـ GOST R 34.10 / 11-2001 ، علاوة على ذلك ، فهي تتطلب وقتًا أطول بكثير.

سننظر

في خطة تحديث بديلة ، والتي وضعناها على عدد كبير من المعدات. تم تجميع حامل صغير لتنفيذه:

SMS

SMS - نقطة الوصول خادم إدارة خادم (خادم الإدارة الأساسية)

بوابات محكومة: FW1-Node-1 ، FW1-Node-2

GW1-2 - نقطة التحقق (بوابات الأمان) ، أعضاء كتلة GW-Cluster ، وضع الكتلة: ClusterXL High Availability

SMS-GW - خادم بوابة نقطة التحقق (خادم الإدارة الأساسي) ، بوابة نقطة الفحص (بوابة الأمان) ، النشر المستقل

HOST1-2 - آلة تستخدم للتحقق من تدفق حركة المرور بين العبارات

نظرًا للموارد المحدودة للمحطة المنزلية ، لا يتم عرض خيار ترقية نشر Standalone Full HA في هذا الحامل ، إلا أنه مطابق لترقية الإصدار المستقل مع الفارق الوحيد الذي يحتاج إلى تكرار تسلسل الإجراءات الواجب مراعاتها من أجل البوابة الثانوية المستقلة.

يتكون نظام التحديث من خطوتين:

- تحديث التشفير على بوابة قائمة بذاتها.

- تحديث SMS ومجموعة GW.

لننظر في هذه الخطوات بمزيد من التفصيل.

1. تحديث التشفير على البوابة المستقلة (SMS + GW):

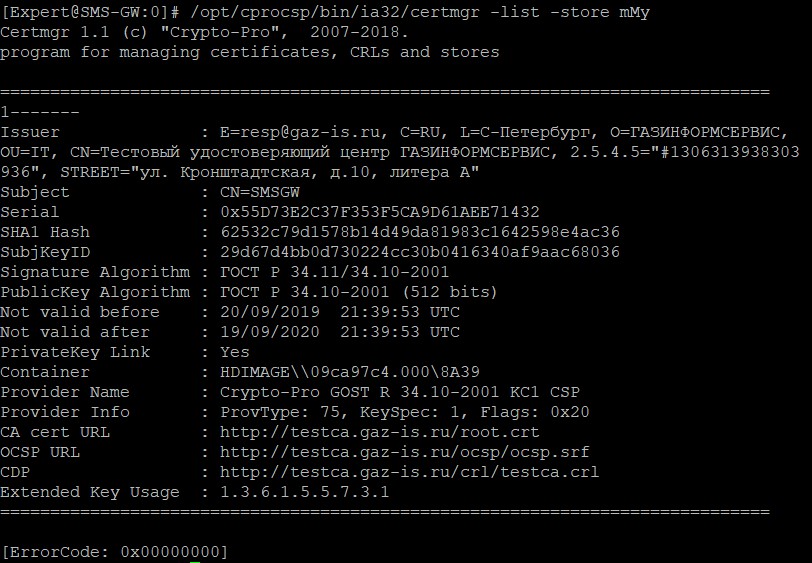

تحقق من تثبيت الشهادة حاليًا (للتأكد من أن الشهادة ستظل كما هي بعد تحديث التشفير):

1. أول شيء فعله هو إزالة CryptoPro 3.9.

أمر الحذف (يُنفذ في الأمر shell / bin / bash (خبير)):

/opt/CPUninstall/R77.30_GOST/UnixUninstallScript

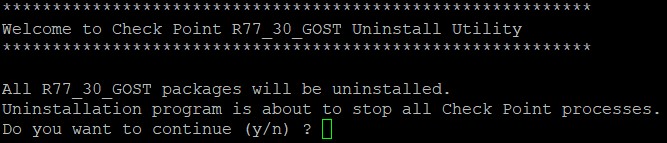

ثم نحصل على التحذير التالي:

بعد انتهاء البرنامج النصي ، يجب إعادة تشغيل البوابة.

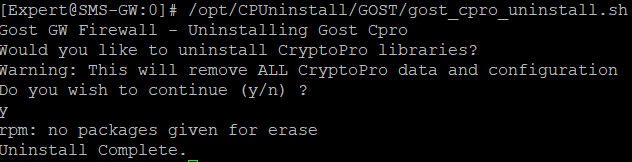

بعد إعادة التشغيل ، يجب تشغيل الأمر التالي لإزالة المكتبات التي قد تبقى:

/opt/CPUninstall/GOST/gost_cpro_uninstall.sh

علاوة على ذلك ، إذا ظلت ملفات تثبيت CryptoPro 3.9 على البوابة ، فستحتاج إلى إعادة تسمية الدليل / var / gost_install إلى / var / gost_install_39 أو حذف محتوياته.

2. بعد ذلك ، تحتاج إلى نسخ الملفات اللازمة لتثبيت تصحيح GOST الجديد على دليل / var / gost_install. يوصى بنسخ الأرشيف مع مكتبات التشفير (يحتوي على الدلائل rpm و kis) على طول المسار / var / gost_install وفك ضغطه ، ونسخ التصحيح على طول المسار / var / gost_install / hf وأيضًا فك ضغطه.

3. إطلاق تثبيت Crypto PRO 4.0:

/var/gost_install/hf/UnixInstallScript

في نهاية تنفيذ البرنامج النصي ، يجب أن تتلقى الرسالة التالية ، وبعد ذلك ستحتاج إلى إعادة تشغيل العبارة:

4. بعد ذلك ، تحتاج إلى تثبيت ترخيص CryptoPro:

/opt/cprocsp/sbin/ia32/cpconfig -license –set <license_key>

تحتاج أيضًا إلى الاتصال باستخدام وحدة التحكم ، التي تعد جزءًا من مجموعة التوزيع لتثبيت CryptoPro ، وتثبيت السياسة.

مباشرة بعد إعادة التشغيل ، تم بناء النفق على شهادة صادرة وفقًا لـ GOST R 34.10 / 11-2001. للقيام بذلك ، تحقق من الشهادة المثبتة ، قم بإعادة تعيين IKE SA و IPsec SA (باستخدام أداة TunnelUtil ، والتي يطلق عليها الأمر vpn tu) وتحقق من أن النفق قيد الإنشاء:

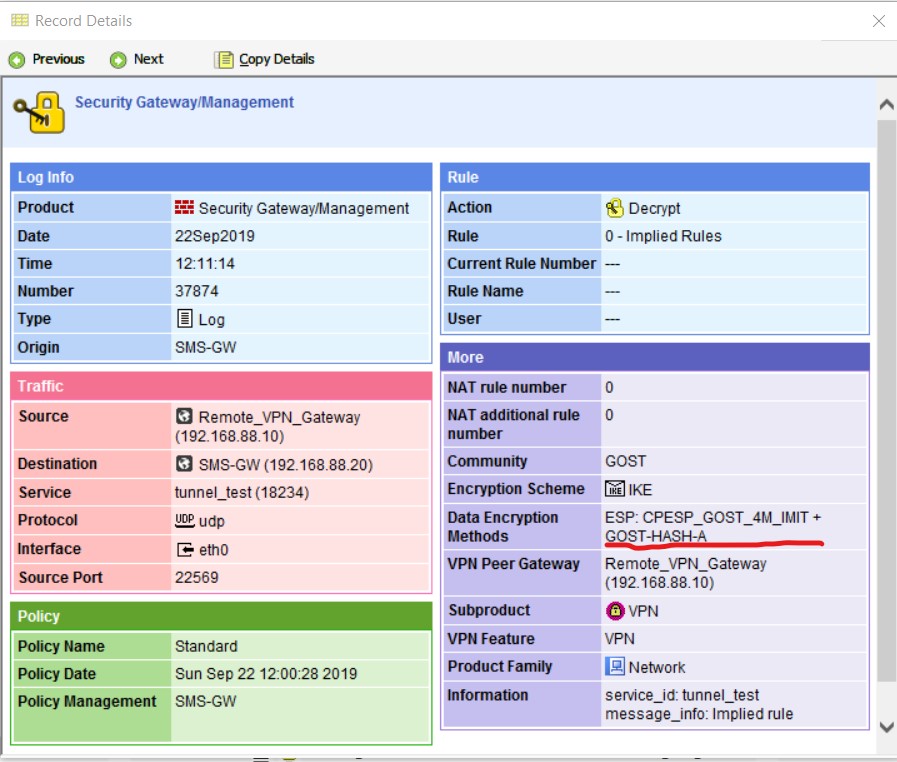

كما ترى - يتم إعادة بناء النفق ، تحقق من نوع التسجيل الذي يمكن رؤيته في SmartView Tracker:

كما ترون ، فإن أساليب تشفير البيانات هي نفسها كما كانت قبل تحديث CryptoPro على البوابة.

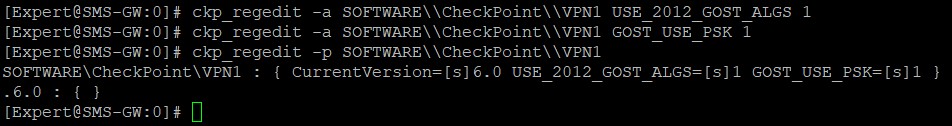

5. بعد ذلك ، لاستخدام خوارزميات GOST 2012 على العقدة المحدثة ، من الضروري تنفيذ الأوامر الواردة في README_GOST_2012_SIG_USAGE.txt في حزمة التوزيع لتثبيت CryptoPro 4.0:

ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 USE_2012_GOST_ALGS 1 ckp_regedit -a SOFTWARE\\CheckPoint\\VPN1 GOST_USE_PSK 1

6. في نفس الملف التمهيدي ، يمكنك العثور على ما يلي:

Though site key was needed only for clusters in previous GOST versions now you should also use site key for non-clustered GWs

وهذا هو ، في الإصدار الجديد من التصحيح ، تثبيت SiteKey (وتحديثها لاحقًا) ضروري أيضًا للبوابات المستقلة.

لإنشاء مفتاح الموقع ، قم بتشغيل الأمر التالي:

/opt/cprocsp/bin/ia32/cp-genpsk.sh <Cluster_Name> Net 6:

SiteKey هو مزيج من الجزء 0 والجزء 1:

HM25MEKFK9HTLPU0V0THZPPEXBXZ

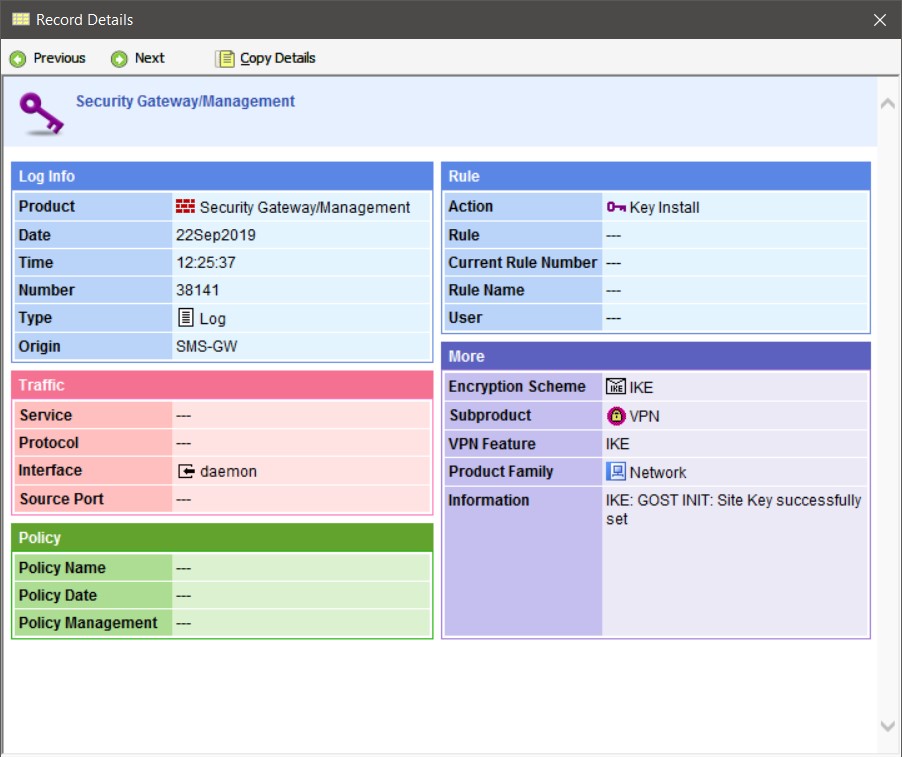

بعد التثبيت ، سيظهر الإدخال التالي في SmartView Tracker:

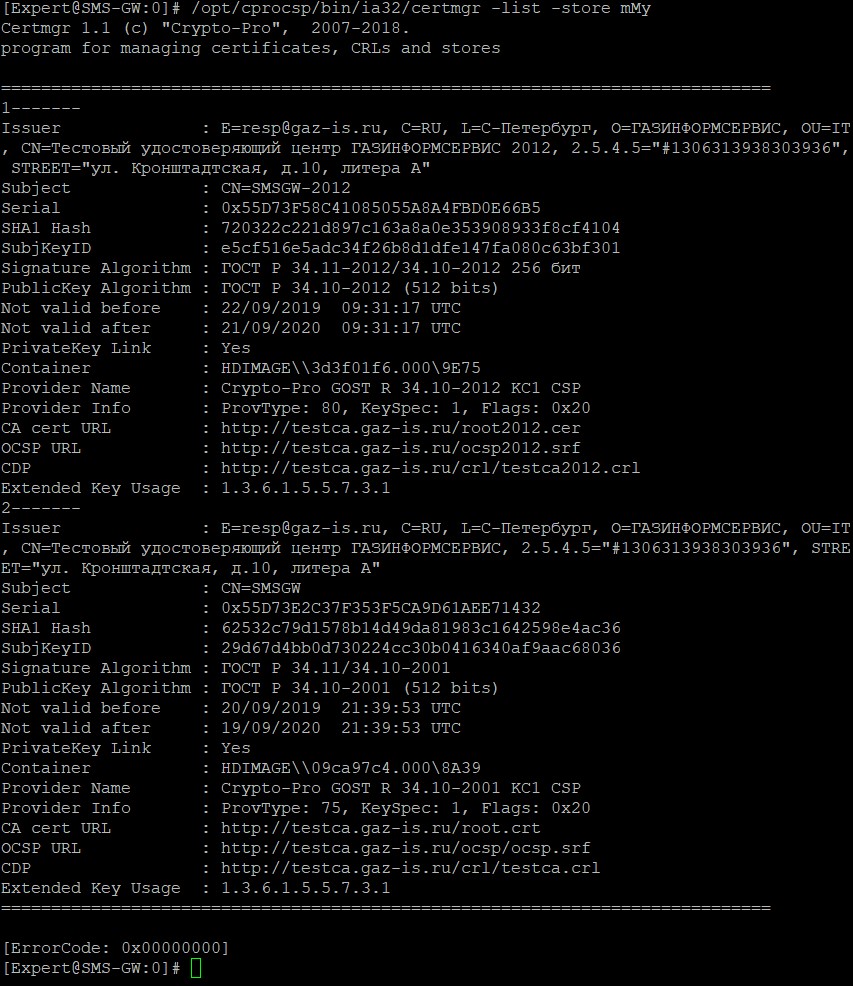

7. بعد ذلك ، يبقى إصدار شهادة GOST 2012 فقط (بعد تثبيت شهادة الجذر من المرجع المصدق سابقًا وفقًا لـ GOST الجديد) ، لا يختلف الإجراء عن كيفية إصدار الشهادة لـ GOST السابقة ، وبالتالي لا يتم النظر فيها هنا. تحقق من تثبيت كلا الشهادتين على العقدة:

في هذه المرحلة ، اكتمل تحديث بوابة المستقل.

2. تحديث المجموعة SMS و GW

لا يختلف الإجراء الخاص بتحديث التشفير على الرسائل القصيرة وعقد نظام المجموعة عن الإجراء الموضح في الفقرة الأولى ، وبالتالي ، سيتم عرض نتائج التحديث فقط هنا.

تسلسل الإجراءات:

- إزالة CryptoPro 3.9 ؛

- إزالة ملفات التثبيت القديمة ، والنسخ إلى بوابات GW1-2 وملفات تثبيت SMS CryptoPro 4.0 ؛

- 4.0 cryptoPro التثبيت؛

- تثبيت ترخيص CryptoPro ؛

- إدراج خوارزميات 2012 GOST ؛

- إنشاء وتركيب SiteKey ؛

- إصدار وتثبيت الشهادات الصادرة وفقًا للخوارزميات الجديدة.

في لقطة الشاشة ، يمكنك رؤية شهادتين مثبتتين على إحدى عبّارات المجموعة:

بعد التحديث ، نظرًا لأن البوابات لها شهادات صادرة وفقًا لـ GOST R 34.10 / 11-2001 و GOST R 34.10 / 11-2012 ، حتى يتم تثبيت معايير المطابقة للبوابة عن بُعد أو يتم حذف الشهادة الصادرة وفقًا لـ GOST R 34.10 / 11-2001 - سيتم بناء النفق على شهادات قديمة. لذلك ، من أجل عدم حذف الشهادات القديمة الصالحة ، سنقوم بتعيين معايير المطابقة:

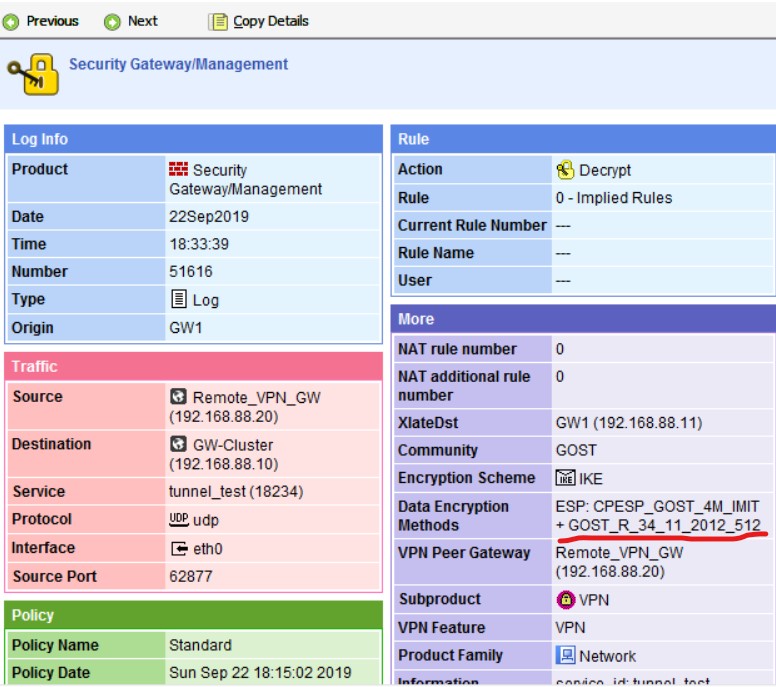

بعد ذلك ، في SmartView Tracker ، نرى أن النفق يتم بناؤه باستخدام شهادات جديدة:

في هذا ، يمكن اعتبار تحديث التشفير كاملاً.

تتيح لنا الطريقة التي اقترحناها تحسين عملية تحديث التشفير على جدران الحماية ، وتنفيذها دون انقطاع في الاتصالات.

ارتيم تشرنيشيف ،مهندس أول ، Gazinformservice