تحديث دليله الخاص لتشفير القرص الكامل في Runet V0.2استراتيجية رعاة البقر:

[A] كتلة تشفير نظام ويندوز 7 تثبيت النظام ؛

[B] تشفير نظام كتلة GNU / Linux

(دبيان) للنظام المثبت

(بما في ذلك / boot) ؛

[C] GRUB2 الإعداد ، حماية محمل الإقلاع عن طريق التوقيع / المصادقة / التجزئة الرقمية ؛

[D] تجريد - تدمير البيانات غير المشفرة ؛

[E] النسخ الاحتياطي العالمي لنظام التشغيل المشفر ؛

[F] الهجوم <on p. [C6]> الهدف هو محمل الإقلاع GRUB2 ؛

[G] وثائق مفيدة.

# الدائرة # غرف 40 # <BIOS / MBR / 1HDD دون lvm>:├──╼ تثبيت Windows 7 - تشفير النظام بالكامل ، وليس مخفيًا ؛

installed تثبيت GNU / Linux

(توزيعات دبيان ومشتقاتها) - تشفير النظام بالكامل غير مخفي

(/ ، بما في ذلك / boot / مبادلة) ؛

load محمل الإقلاع المستقل: مُحمل الإقلاع VeraCrypt المثبت في MBR ، مُحمّل الإقلاع GRUB2 مثبت في القسم الموسع ؛

├──╼ تثبيت نظام التشغيل / إعادة التثبيت غير مطلوب ؛

└──╼ برامج التشفير المستخدمة: VeraCrypt. cryptsetup. GnuPG. فرس البحر. Hashdeep. GRUB2 - مجاني / مجاني.

يعمل المخطط أعلاه على حل مشكلة "التمهيد عن بعد إلى محرك أقراص فلاش" ، ويسمح لك بالاستمتاع بنظام التشغيل المشفر Windows / Linux وتبادل البيانات عبر "القناة المشفرة" من نظام تشغيل إلى آخر.

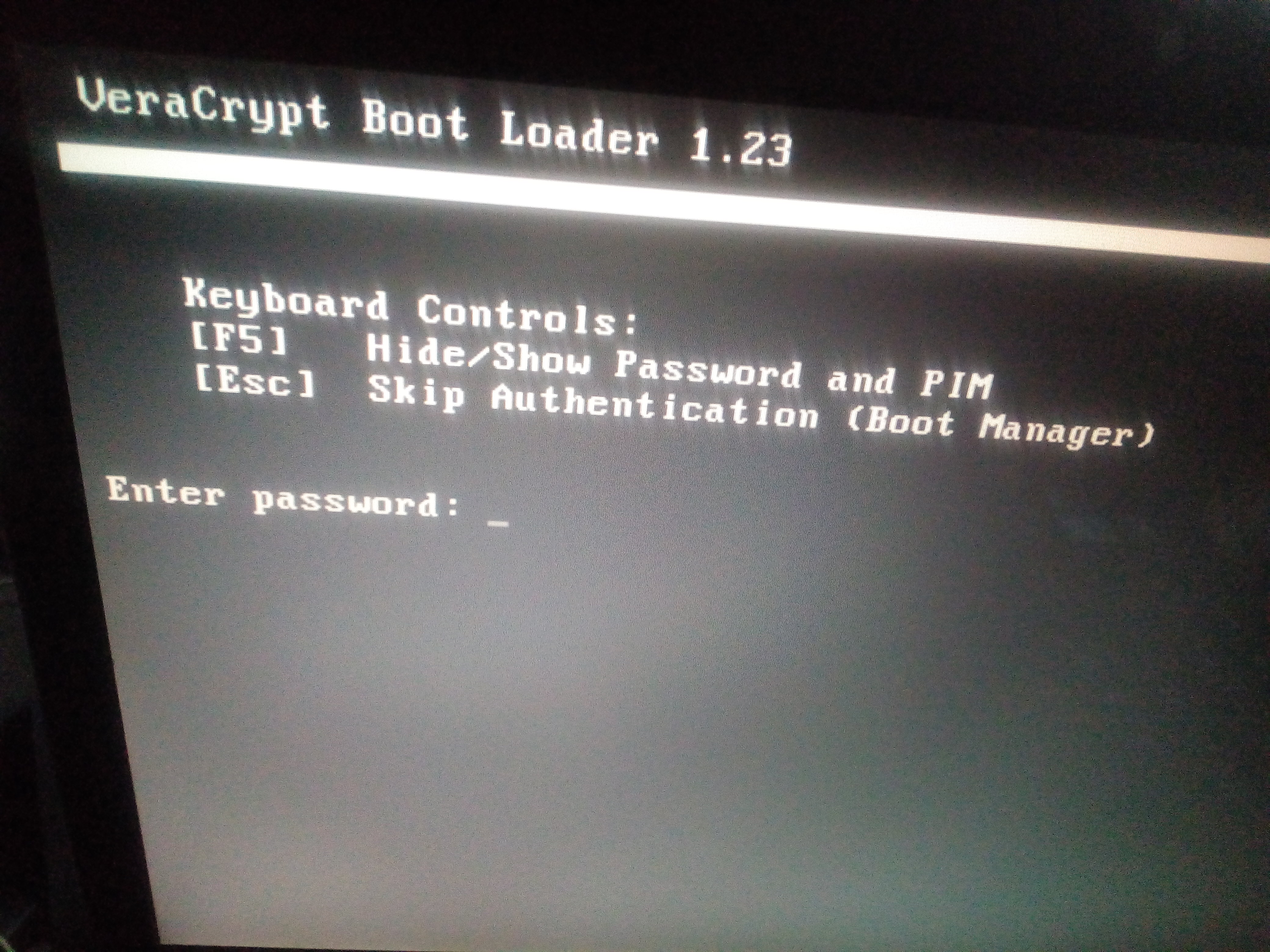

ترتيب تمهيد الكمبيوتر (أحد الخيارات):- تشغيل الآلة

- تحميل VeraCrypt bootloader (إدخال كلمة المرور الصحيحة سيستمر تحميل Windows 7) ؛

- سيؤدي الضغط على مفتاح Esc إلى تحميل محمل الإقلاع GRUB2 ؛

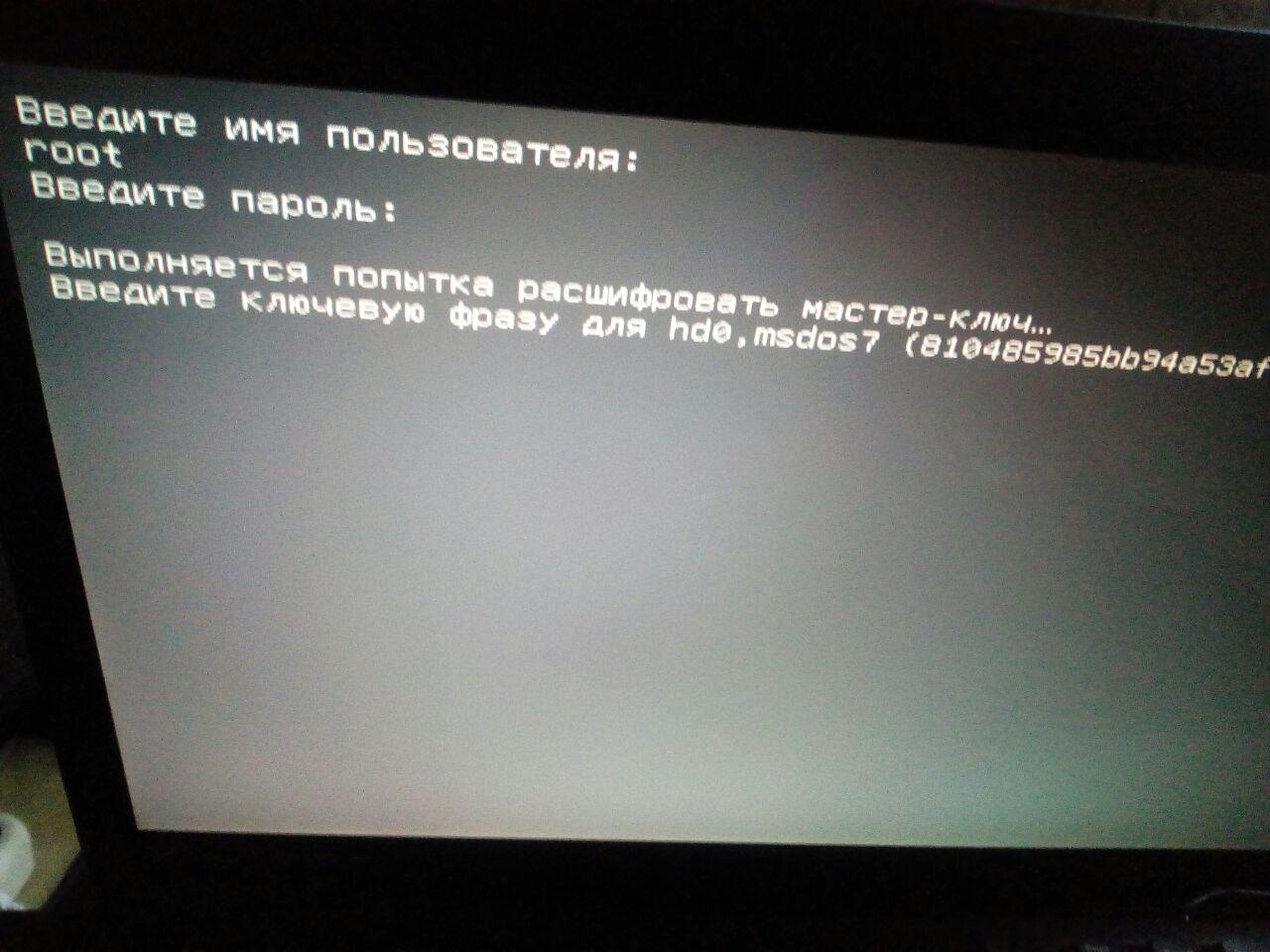

- يتطلب bootloader GRUB2 (اختيار التوزيع / GNU / Linux / CLI) مصادقة المستخدم الخارق GRUB2 <تسجيل الدخول / كلمة المرور> ؛

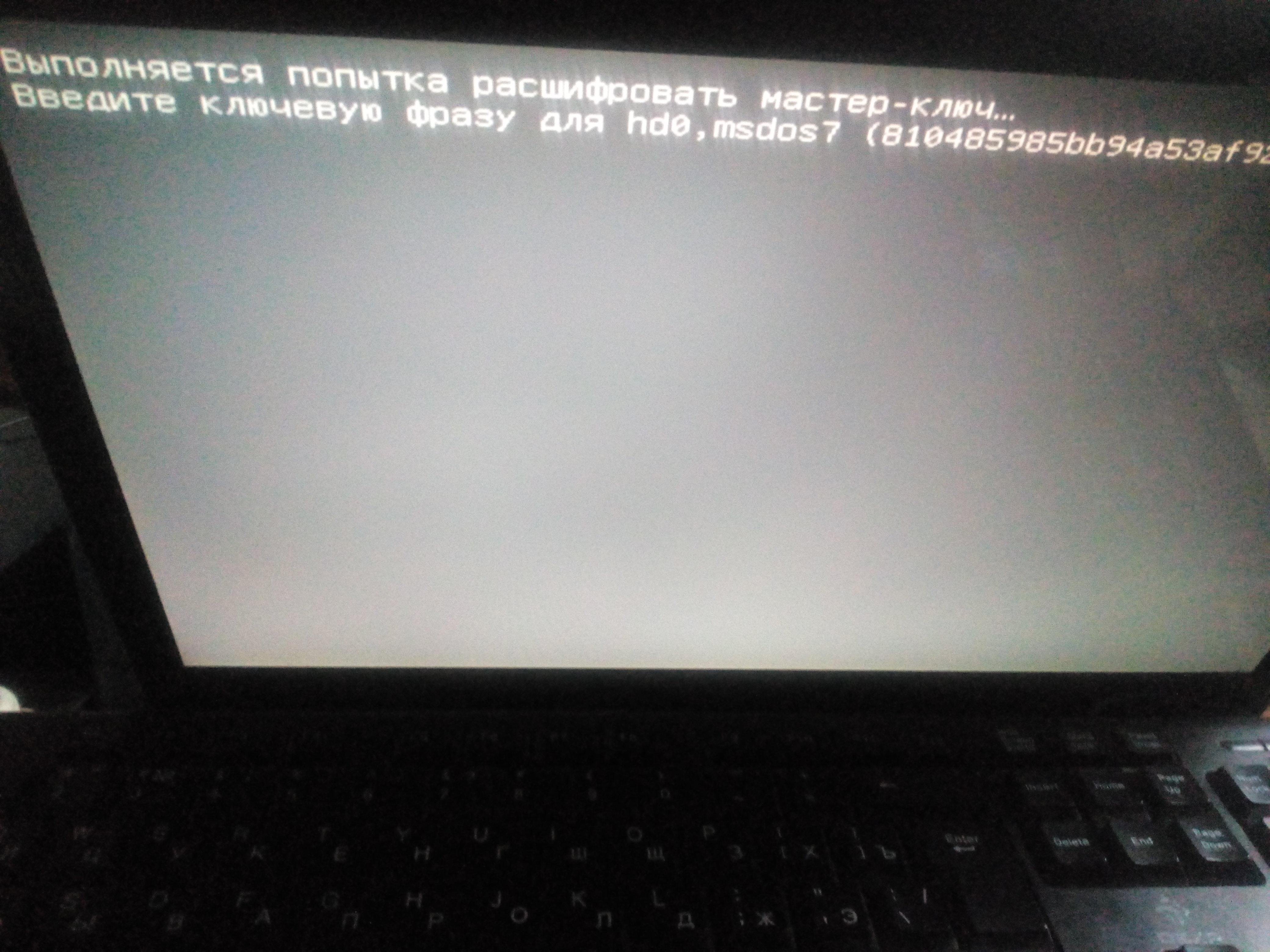

- بعد المصادقة الناجحة ومجموعة أدوات التوزيع ، ستحتاج إلى إدخال عبارة مرور لإلغاء تأمين "/boot/initrd.img"؛

- بعد إدخال كلمات مرور خالية من الأخطاء في GRUB2 ، "إدخال" كلمة مرور (الثالثة ، كلمة مرور BIOS أو كلمة مرور حساب مستخدم GNU / Linux - لا يجب مراعاتها) لإلغاء تأمين نظام التشغيل GNU / Linux وتحميله ، أو استبدال مفتاح سري تلقائيًا (كلمتين مرور + مفتاح ، أو كلمة السر + مفتاح) ؛

- التدخل الخارجي في تكوين GRUB2 سيجمد عملية تمهيد جنو / لينكس.

مزعجة؟ حسنا ، دعنا نذهب أتمتة العمليات.

عند وضع علامة على القرص الثابت

(جدول MBR) ، لا يمكن أن يحتوي الكمبيوتر الشخصي على أكثر من 4 أقسام رئيسية ، أو 3 أقسام رئيسية وواحدة موسعة ، بالإضافة إلى منطقة غير مخصصة. يمكن أن يحتوي القسم الممتد ، على عكس القسم الرئيسي ، على أقسام فرعية

(محركات أقراص منطقية = قسم موسع) . بمعنى آخر ، يحل "القسم الموسع" الموجود على محرك الأقراص الصلبة محل LVM للمهمة الحالية: تشفير النظام بالكامل. إذا تم تقسيم القرص إلى 4 أقسام رئيسية ، فأنت بحاجة إلى استخدام lvm ، إما تحويل

(من خلال التنسيق) القسم من الرئيسي إلى الموسّع ، أو استخدام الأقسام الأربعة بحكمة وترك كل شيء كما هو ، والحصول على النتيجة المرجوة. حتى إذا كان لديك قسم واحد على القرص ، فسوف يساعدك Gparted في تقسيم محرك الأقراص الصلبة

(إلى أقسام إضافية) دون فقد البيانات ، ولكن مع سعر ضئيل لمثل هذه الإجراءات.

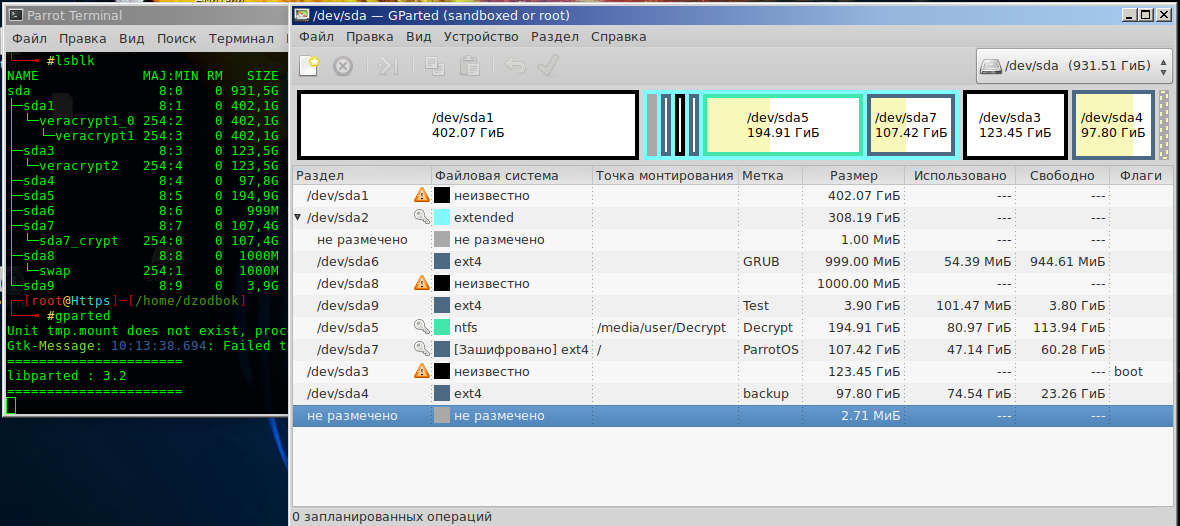

يتم عرض تخطيط تخطيط القرص الثابت ، والذي سيتم فيما يتعلق بالنص الكامل للمقالة ، في الجدول أدناه.

الجدول (رقم 1) من أقسام 1Tb.

الجدول (رقم 1) من أقسام 1Tb.شيء مماثل يجب أن يكون معك.

sda1 - القسم الرئيسي NT1 NTFS

(مشفر) ؛

sda2 - قسم علامة الموسعة.

sda6 - محرك أقراص منطقي

(مُحمّل التمهيد GRUB2

مثبت عليه) ؛sda8 - مبادلة (ملف المبادلة المشفر / ليس دائمًا) ؛

sda9 - اختبار محرك الأقراص المنطقي.

sda5 - محرك الأقراص المنطقي للفضوليين.

sda7 - نظام التشغيل GNU / Linux (نظام التشغيل المنقول إلى محرك أقراص منطقي مشفر) ؛

sda3 - القسم الرئيسي رقم 2 مع Windows 7

(مشفر) ؛

sda4 هو القسم الرئيسي رقم 3

(احتوى على جنو / لينكس غير مشفر ، ويستخدم للنسخ الاحتياطي / ليس دائمًا) .

[A] ويندوز 7 بلوك تشفير النظام

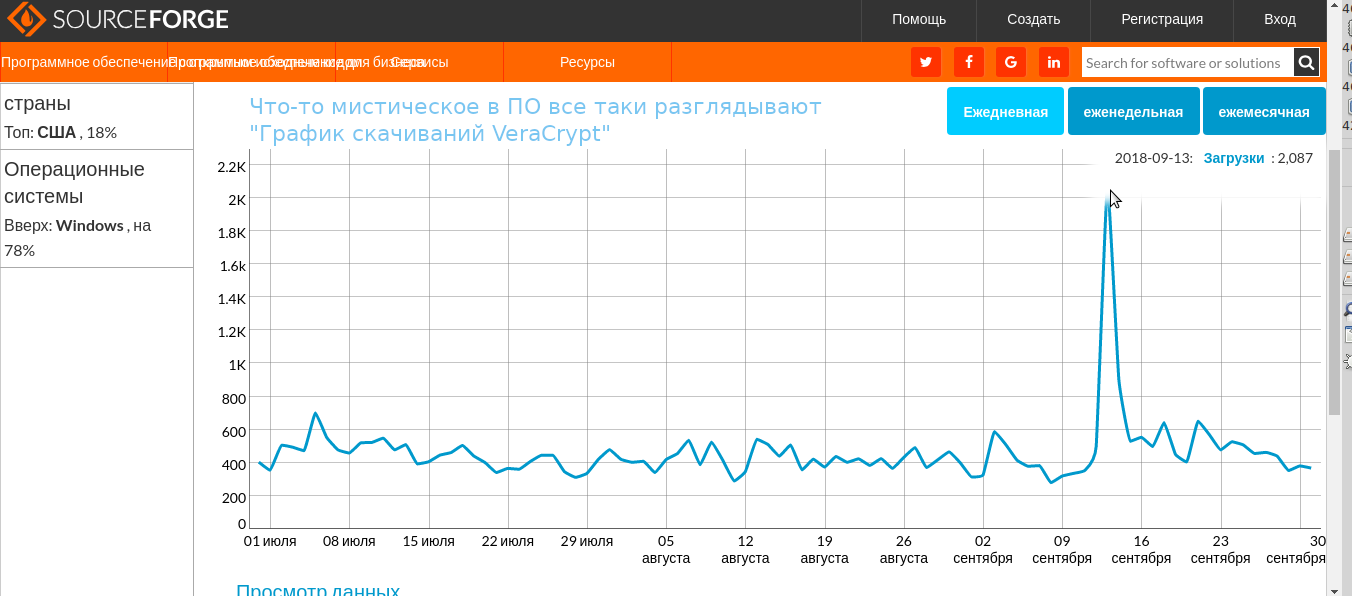

A1. VeraCrypt

قم بالتنزيل من

الموقع الرسمي أو من

sourceforge نسخة تثبيت برنامج تشفير VeraCrypt

(في وقت نشر المقال v1.24-Update3 ، النسخة المحمولة من VeraCrypt غير مناسبة لتشفير النظام) . تحقق من المجموع الاختباري للبرنامج الذي تم تنزيله

$ Certutil -hashfile "C:\VeraCrypt Setup 1.24.exe" SHA256وقارن النتيجة مع CS المنشورة على الموقع الإلكتروني لمطور VeraCrypt.

إذا تم تثبيت برنامج HashTab ، فسيكون أبسط من ذلك: RMB

(VeraCrypt Setup 1.24.exe) -

خصائص تجزئة لمجموع الملفات.

للتحقق من توقيع البرنامج ، يجب أن يكون لدى النظام البرنامج ومفتاح

pgp العام لمطور

gnuPG مثبتان ؛

gpg4win .

A2. تثبيت / إطلاق برنامج المسؤول VeraCrypt A3. تحديد خيارات تشفير النظام للقسم النشطVeraCrypt - النظام - تشفير قسم / قرص النظام - عادي - تشفير قسم نظام Windows - التشغيل المتعدد - (تحذير: "لا ينصح المستخدمين عديمي الخبرة باستخدام هذه الطريقة" وهذا صحيح ، نحن نوافق على "نعم") - قرص التمهيد ("نعم" ، حتى لو ليس كذلك ، على أي حال "نعم") - عدد أقراص النظام "2 أو أكثر" - عدة أنظمة على قرص واحد "نعم" - ليست أداة تحميل Windows "لا" (ولكن في الواقع "نعم"! وإلا ، لن تشارك محمل الإقلاع VeraCrypt / GRUB2 MBR فيما بينها ، وبشكل أكثر دقة ، في مسار MBR / boot ، يتم تخزين أصغر جزء فقط من رمز أداة تحميل التشغيل ، يوجد الجزء الرئيسي داخل نظام الملفات) - إعدادات التشغيل المتعدد - التشفير ...

إذا انحرفت عن الخطوات المذكورة أعلاه ( نظام تشفير نظام الكتلة) ، فسيصدر VeraCrypt تحذيرًا ولن يسمح بتشفير القسم.

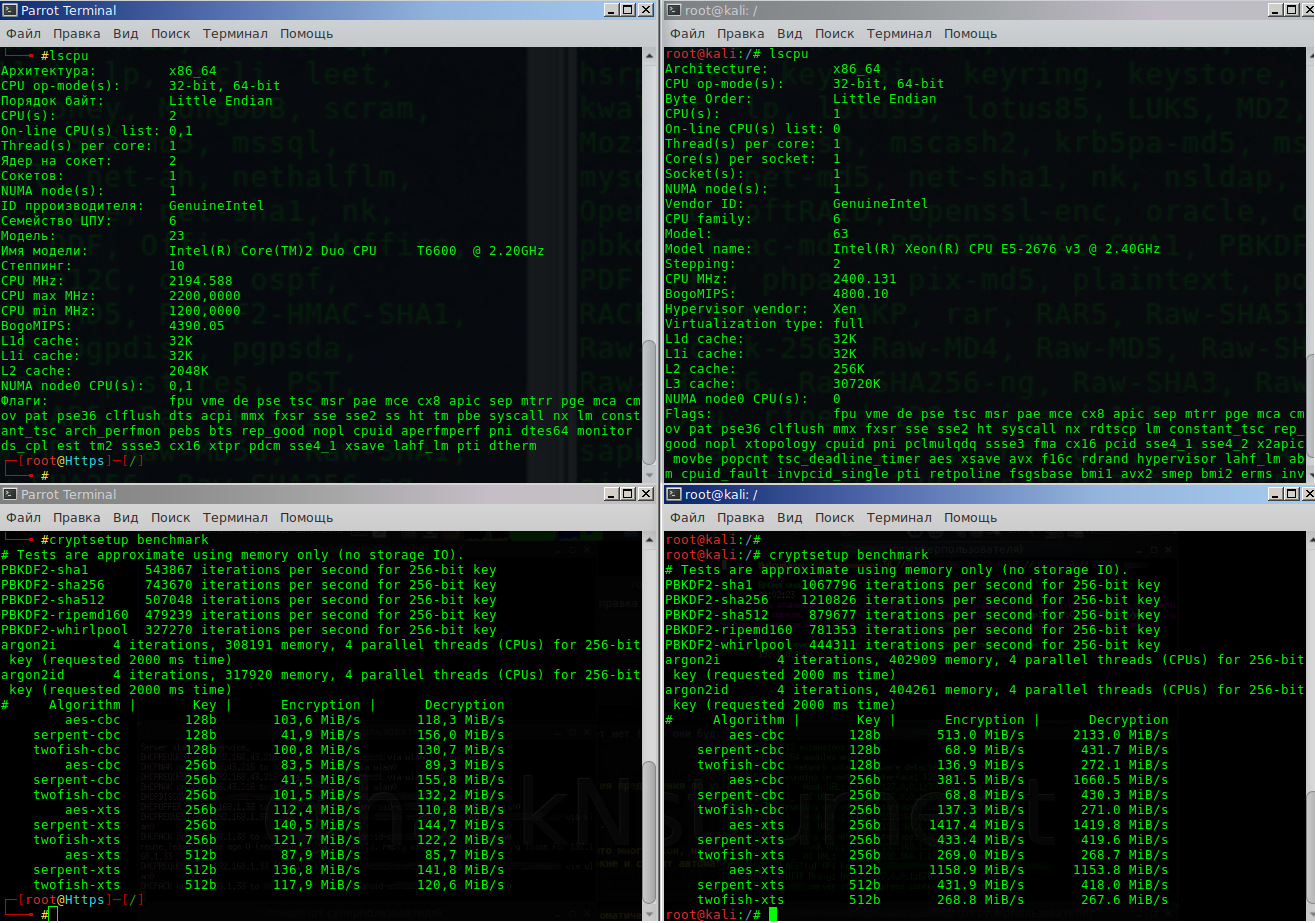

في الخطوة التالية ، لحماية البيانات المستهدفة ، قم بإجراء "اختبار" واختر خوارزمية تشفير. إذا كان لديك وحدة معالجة مركزية غير حديثة ، فربما تكون أسرع خوارزمية تشفير Twofish ، حددها. إذا كانت وحدة المعالجة المركزية حديثة ، لاحظ الفرق: AES - سيكون التشفير وفقًا لنتائج الاختبار أسرع عدة مرات من منافسي التشفير. AES هي خوارزمية التشفير الأكثر شيوعًا ، تم تصميم أجهزة وحدات المعالجة المركزية الحديثة خصيصًا من أجل "السر" و "القرصنة ".

يدعم VeraCrypt القدرة على تشفير محركات الأقراص باستخدام AES (Twofish) / ومجموعات أخرى. على وحدة المعالجة المركزية Intel Core القديمة منذ عقد من الزمان (بدون دعم الأجهزة لنظام AES-NI ، التشفير باستخدام A / T تتالي) ، يكون انخفاض الأداء غير محسوس بشكل أساسي. (بالنسبة لوحدات المعالجة المركزية AMD من نفس عصر المعلمات ~ ، يتم تقليل الأداء قليلاً) . نظام التشغيل ديناميكي واستهلاك الموارد للتشفير غير المرئي. في المقابل ، على سبيل المثال ، انخفاض ملحوظ في الأداء بسبب الاختبار المثبت لبيئة سطح المكتب غير المستقرة Mate v1.20.1 (أو v1.20.2 لا أتذكر بالضبط) في جنو / لينكس ، أو بسبب تشغيل روتين الأعشاب في القياس عن بعد في Windows7. عادةً ما يقوم المستخدمون المتطورون بإجراء اختبارات على أداء الأجهزة قبل التشفير. على سبيل المثال ، في اللوم Aida64 / Sysbench / systemd-analys ، تتم مقارنة هذه النتائج بنتائج الاختبارات نفسها بعد تشفير النظام ، وبالتالي دحض الأسطورة القائلة بأن "تشفير النظام ضار" لنفسه. يمكن ملاحظة تباطؤ الماكينة والإزعاج عند النسخ الاحتياطي / الاستعادة للبيانات المشفرة ، لأن عملية "النسخ الاحتياطي لبيانات النظام" لا تقاس بالمللي ثانية ، ويتم إضافة نفس "فك تشفير / تشفير سريع". في النهاية ، يحدد كل مستخدم يُسمح له بالعبث بالتشفير توازن خوارزمية التشفير فيما يتعلق بتحقيق الأهداف ودرجة جنون العظمة وسهولة الاستخدام.

من الأفضل ترك المعلمة PIM بشكل افتراضي بحيث عند تحميل نظام التشغيل في كل مرة لا تدخل فيها القيم الصحيحة للتكرارات. يستخدم VeraCrypt عددًا كبيرًا من التكرارات لإنشاء "تجزئة بطيئة" حقًا. إن الهجوم على "حلزون التشفير" هذا باستخدام طريقة جداول القوة الغاشمة / قوس قزح أمر منطقي فقط باستخدام عبارة مرور "بسيطة" قصيرة وقائمة محارف الضحية الشخصية. الدفع مقابل قوة كلمة المرور - التأخير في إدخال كلمة المرور بشكل صحيح عند تشغيل نظام التشغيل (تركيب وحدات تخزين VeraCrypt في جنو / لينكس أسرع بكثير).

برنامج مجاني لتنفيذ هجمات القوة الغاشمة (استخراج عبارات المرور من رأس قرص VeraCrypt / LUKS) Hashcat. لا يعرف John the Ripper كيفية "كسر Veracrypt" ، وعند العمل مع LUKS ، لا يفهم تشفير Twofish. بالمناسبة ، من بين البرامج غير التجارية من جميع النواحي الأخرى ، فإن JtR أفضل من Hashcat.

نظرًا لقوة التشفير في خوارزميات التشفير ، تعمل بنوك التشفير غير القابلة للتوقف ومضاداتها على تطوير برامج باستخدام ناقل هجوم مختلف. على سبيل المثال ، استخراج البيانات الوصفية / المفاتيح من ذاكرة الوصول العشوائي (هجوم التمهيد البارد / الوصول المباشر إلى الذاكرة) ، وسرقة رأس LUKS أثناء اعتراض كلمة المرور وإرسال حزم الشبكة ، ربما شيء آخر لا أعرفه. هناك برامج متخصصة مجانية وغير مجانية لهذه الأغراض.

عند الانتهاء من تكوين / إنشاء "بيانات تعريف فريدة" للقسم النشط المشفر ، ستعرض VeraCrypt إعادة تشغيل جهاز الكمبيوتر واختبار أداء أداة تحميل التشغيل الخاصة به. بعد إعادة تشغيل / بدء تشغيل Windows ، سيتم تحميل VeraCrypt في وضع الاستعداد ، يبقى فقط لتأكيد عملية التشفير - Y.

في الخطوة الأخيرة من تشفير النظام ، ستعرض VeraCrypt لإنشاء نسخة احتياطية من رأس القسم المشفر النشط في شكل "veracrypt rescue disk.iso" - يجب القيام به - في هذا البرنامج ، هذه العملية هي شرط (في LUKS ، كشرط ، تم حذف هذا للأسف ، لكن تم التأكيد عليه في الوثائق) . قرص الإنقاذ مفيد للجميع ولشخص أكثر من مرة. بدون وجود رأس للقرص ، يؤدي تحريك نظام التشغيل إلى فقدان النسخ الاحتياطي لرأس الصفحة / MBR (الكتابة فوق الرأس / MBR) بشكل دائم دون الوصول إلى القسم الذي تم فك تشفيره باستخدام نظام التشغيل Windows.

A4. إنشاء VeraCrypt usb / حملة الانقاذبشكل افتراضي ، يعرض VeraCrypt نسخ "~ 2-3mB metadata" على قرص مضغوط ، ولكن ليس كل الأشخاص لديهم محركات أقراص أو محركات أقراص DWD-ROM ، وإنشاء قرص VeraCrypt Rescue القابل للتشغيل لشخص ما سيصبح مفاجأة فنية: Rufus / GUIdd-ROSA ImageWriter وغيرها من البرامج المماثلة لن تكون قادرة على التعامل مع المهمة ، لأنه بالإضافة إلى نسخ البيانات الوصفية المنقولة إلى محرك أقراص فلاش USB القابل للتشغيل ، تحتاج إلى نسخ / لصق من الصورة خارج نظام الملفات على محرك أقراص USB ، باختصار ، قم بنسخ MBR / المسار بشكل صحيح إلى المفاتيح. من تحت GNU / Linux ، يمكنك إنشاء محرك أقراص فلاش قابل للتمهيد باستخدام الأداة المساعدة "dd" ، بالنظر إلى هذه اللوحة.

يختلف إنشاء قرص إنقاذ في بيئة Windows. لم يتضمن مطور VeraCrypt حل هذه المشكلة في

الوثائق الرسمية لـ "قرص الإنقاذ" ، ولكنه اقترح حلاً بطريقة أخرى: لقد نشر برنامجًا إضافيًا لإنشاء "قرص إنقاذ usb" للوصول المجاني إلى منتدى VeraCrypt الخاص به. تحديث: 2020 ، شعر المطور بالشفقة على "الأشياء الصغيرة" وأدرج حل

قرص إنقاذ USB رسميًا في وثائقه.

بعد حفظ disk.iso الإنقاذ ، ستبدأ عملية تشفير نظام كتلة القسم النشط. أثناء التشفير ، لا يتوقف نظام التشغيل ، ولا يلزم إعادة تشغيل جهاز الكمبيوتر. عند الانتهاء من عملية التشفير ، يصبح القسم النشط مشفرًا تمامًا ، ويمكنك استخدامه. إذا لم يظهر محمل الإقلاع VeraCrypt عند بدء تشغيل جهاز الكمبيوتر ، ولم تساعد عملية استرداد رأس الصفحة ، ثم تحقق من علامة "التمهيد" ، يجب تثبيته على القسم الذي يوجد به Windows

(بصرف النظر عن التشفير وأنظمة التشغيل الأخرى ، انظر الجدول رقم 1).بعد تشفير محرك أقراص النظام ومحركات ntfs المنطقية (نفس كلمة المرور) ، أضف جميع محركات الأقراص المشفرة إلى "مفضلات النظام". بعد ذلك ، "الإعدادات"> "مفضلات النظام" ، حدد مربع "تحميل مفضلات النظام عند بدء تشغيل Windows" ، عندما يقوم نظام التشغيل بالتمهيد ، سيتم تثبيت جميع أقراص ntfs تلقائيًا.

هذا يكمل وصف تشفير نظام الكتلة مع Windows. [ب] الحظ. تشفير نظام التشغيل GNU / Linux (~ Debian) مثبتًا على نظام التشغيل. الخوارزمية والخطوات

من أجل تشفير توزيع دبيان / المشتق المثبت ، تحتاج إلى تعيين القسم المعد على جهاز كتلة افتراضي ، ونقله إلى محرك GNU / Linux المعين ، وتثبيت / تهيئة GRUB2. إذا لم يكن لديك خادم مكشوف ، وكنت تقدر وقتك ، فأنت بحاجة إلى استخدام واجهة المستخدم الرسومية ، ومعظم أوامر المحطة الموصوفة أدناه تهدف إلى أن تكون مدفوعة في "وضع تشاك نوريس".

B1. قم بتنزيل جهاز الكمبيوتر الشخصي من usb جنو / لينكس"إجراء اختبار تشفير على أداء الحديد"

lscpu && ryptsetup benchmark

إذا كنت مالكًا سعيدًا لسيارة قوية مع دعم الأجهزة لـ AES-NI ، فإن الأرقام ستبدو كالجهة اليمنى للمحطة ، إذا كنت سعيدًا ، ولكن بالحديد العتيق - على الجانب الأيسر.

B2. تقسيم القرص. تركيب / تنسيق fs محرك أقراص منطقي HDD في Ext4 (منحدر)B2.1. إنشاء رأس قسم sda7 مشفرسوف أصف أسماء الأقسام ، فيما يلي ، وفقًا لجدول القسم الموضح أعلاه. وفقًا لتخطيط القرص ، يجب استبدال أسماء الأقسام الخاصة بك.

تعيين تشفير القرص المنطقي

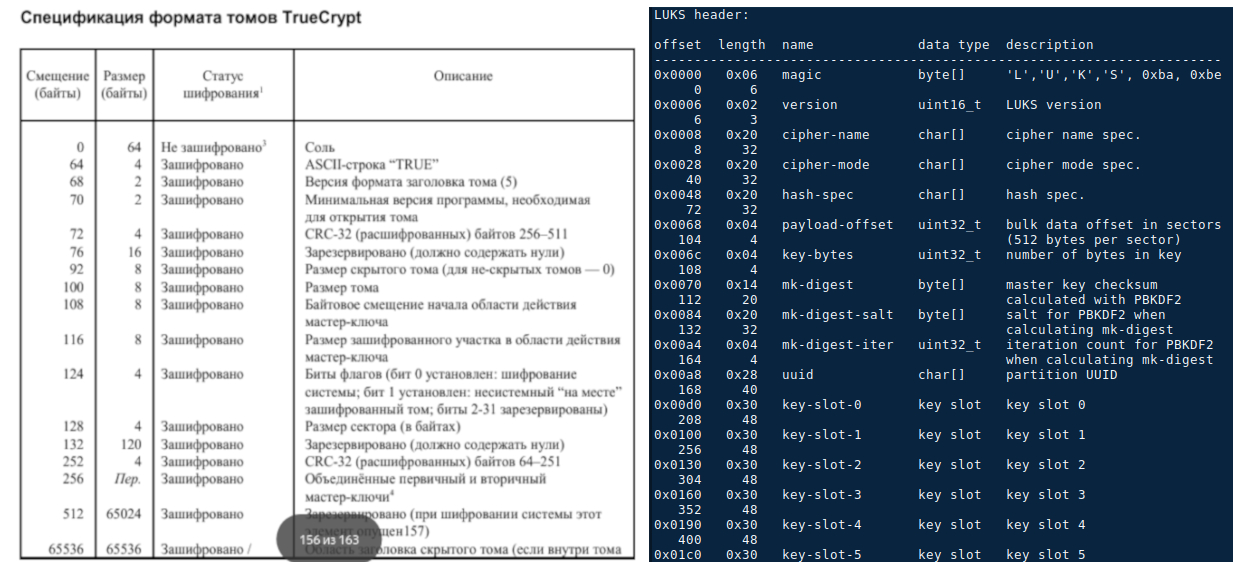

(/ dev / sda7> / dev / mapper / sda7_crypt).# سهولة إنشاء "قسم LUKS-AES-XTS"

cryptsetup -v -y luksFormat /dev/sda7

خيارات:

* luksFormat - تهيئة رأس LUKS ؛

* -y عبارة مرور (ليست مفتاح / ملف) ؛

* -V-Verbalization (إخراج المعلومات في المحطة) ؛

* / dev / sda7 - محرك الأقراص المنطقي الخاص بك من القسم الموسع

(إلى المكان الذي تنوي نقل / تشفير GNU / Linux) .

بشكل افتراضي ، تكون خوارزمية التشفير <L

UKS1: aes-xts-plain64 ، المفتاح: 256 بت ، تجزئة رأس LUKS: sha256 ، RNG: / dev / urandom >

(يعتمد على إصدار cryptsetup).

في غياب دعم الأجهزة لـ AES على وحدة المعالجة المركزية ، فإن إنشاء قسم موسع LUKS-Twofish-XTS هو الخيار الأفضل.

B2.2. إنشاء متطور لقسم LUKS-Twofish-XTS cryptsetup luksFormat /dev/sda7 -v -y -c twofish-xts-plain64 -s 512 -h sha512 -i 1500 --use-urandom

خيارات:

* luksFormat - تهيئة رأس LUKS ؛

* / dev / sda7 محرك الأقراص المنطقي المشفر في المستقبل ؛

* -اللفظية ؛

* -Y طلب تأكيد عبارة المرور ؛

* -c اختيار خوارزمية تشفير البيانات ؛

* حجم مفتاح التشفير.

* -h التجزئة خوارزمية / تشفير وظيفة ، وتستخدم من قبل RNG

(--use-urandom) لإنشاء مفتاح التشفير / فك التشفير فريدة من نوعها لرأس محرك الأقراص المنطقي ، مفتاح الرأس الثانوي (XTS) ؛ المفتاح الرئيسي الفريد المخزن في الرأس المشفر للقرص ومفتاح XTS الثانوي وكل البيانات التعريفية وإجراءات التشفير ، والتي تستخدم المفتاح الرئيسي ومفتاح XTS الثانوي لتشفير / فك تشفير أي بيانات على القسم

(باستثناء رأس القسم) المخزنة في ~ 3 ميغابايت على القسم الثابت المحدد القيادة.

* -i وقت تكرار PBKDF لـ LUKS (بالمللي ثانية)

(تأخير الوقت عند معالجة عبارة المرور يؤثر على تحميل نظام التشغيل وقوة تشفير المفاتيح). للحفاظ على توازن قوة التشفير مع كلمة مرور بسيطة مثل "الروسية" ، تحتاج إلى زيادة القيمة - (ط) ، مع كلمة مرور معقدة مثل "؟ 8dƱob / øfh" ، يمكنك تقليل القيمة.

* - استخدام رقم عشوائي عشوائي مولد ، يولد مفاتيح والملح.

بعد مقارنة قسم sda7> sda7_crypt

(العملية سريعة ، حيث يتم إنشاء رأس مشفر مع حوالي 3 ميغابايت من البيانات الوصفية وهذا كله) ، تحتاج إلى تنسيق نظام الملفات sda7_crypt وتثبيته.

B2.3. مقارنة cryptsetup open /dev/sda7 sda7_crypt

خيارات:

* فتح - خريطة القسم "مع اسم" ؛

* / ديف / محرك sda7 المنطقي.

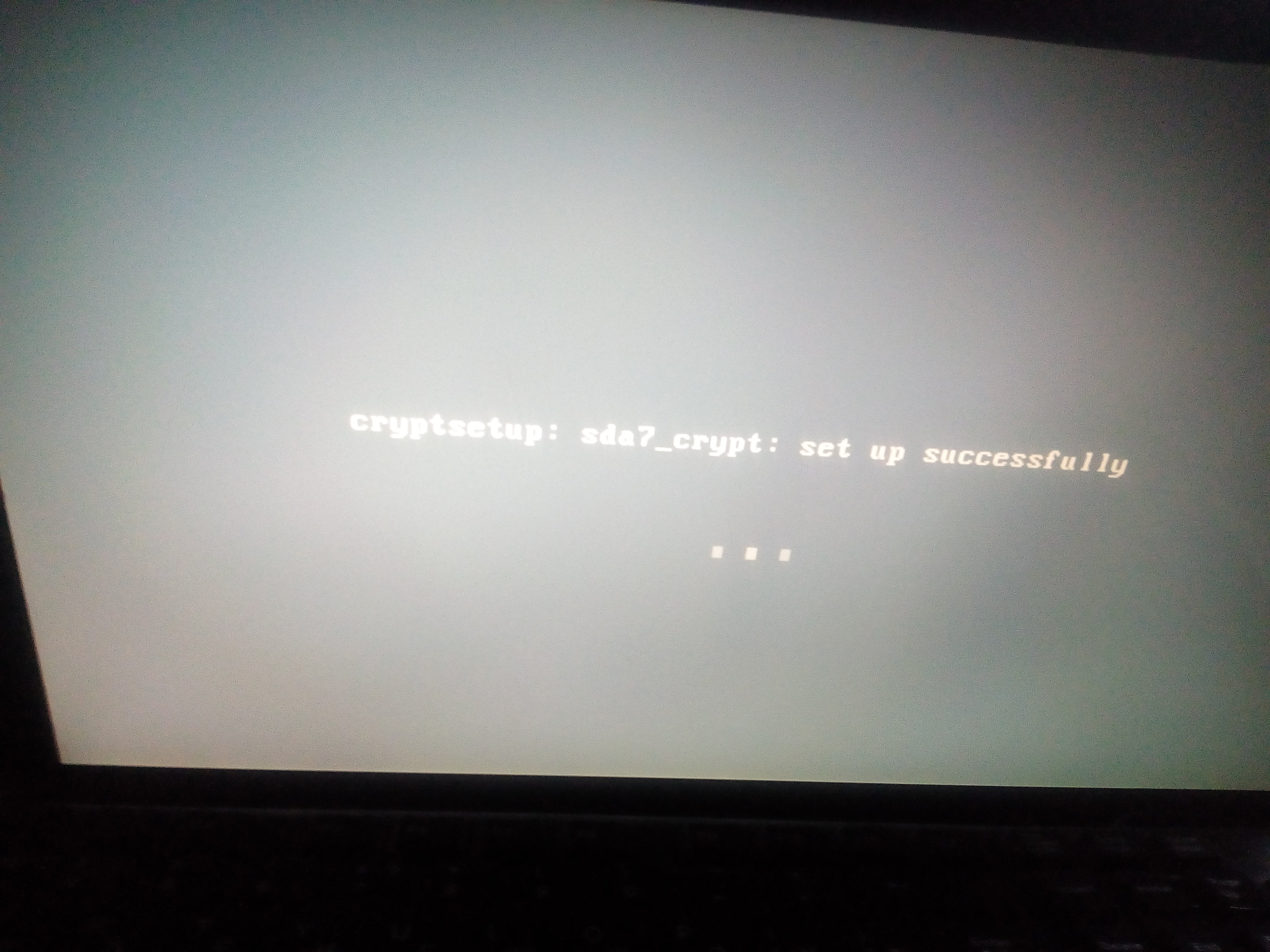

* sda7_crypt هو تعيين اسم يتم استخدامه لتركيب قسم مشفر أو تهيئته عندما يقوم نظام التشغيل بالتمهيد.

B2.4. تنسيق نظام الملفات sda7_crypt في نظام ext4. نظام التشغيل جبل(ملاحظة: لن تعمل Gparted بعد الآن مع قسم مشفر)

خيارات:

* -v - النطق.

* -L- تسمية القرص (التي يتم عرضها في المستكشف بين الأقراص الأخرى).

بعد ذلك ، قم بتركيب جهاز الكتلة المشفرة الظاهري / dev / sda7_crypt في النظام

mount /dev/mapper/sda7_crypt /mnt

سيؤدي العمل مع الملفات الموجودة في المجلد / mnt إلى تشفير / فك تشفير البيانات تلقائيًا أثناء التنقل في sda7.

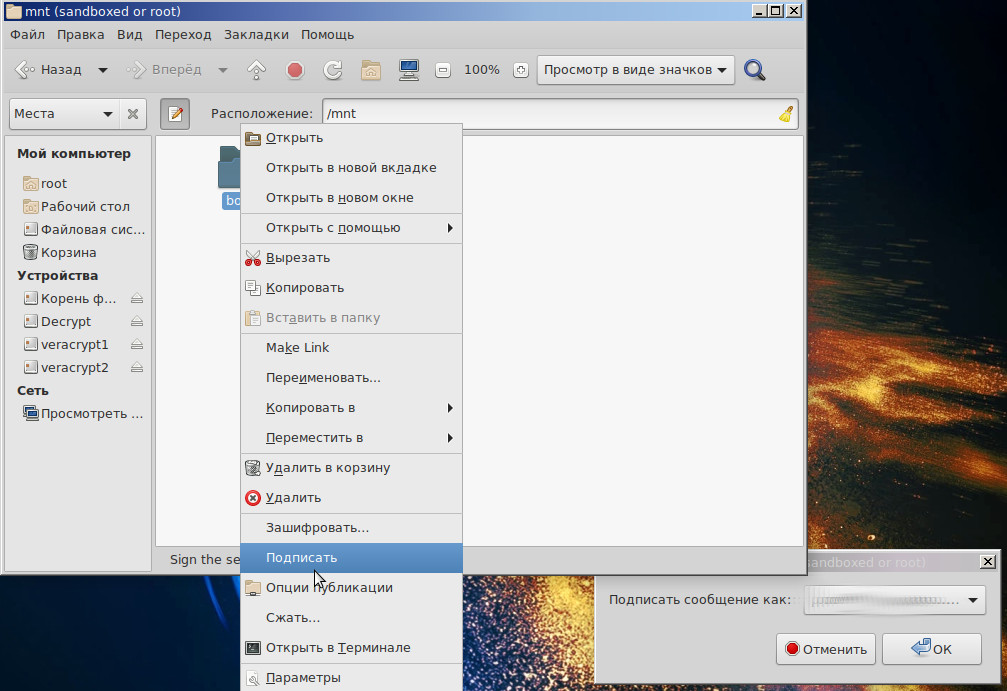

من الملائم تعيين وتثبيت القسم في المستكشف

(nautilus / caja GUI) ، وسيكون القسم بالفعل في قائمة اختيار القرص ، ويظل فقط لإدخال عبارة المرور لفتح / فك تشفير القرص. سيتم تحديد اسم المطابقة تلقائيًا وليس "sda7_crypt" ، ولكن شيئًا مثل / dev / mapper / Luks-xx-xx ...

B2.5. رأس قرص النسخ الاحتياطي (بيانات وصفية تبلغ 3 ميجابايت تقريبًا)واحدة من

أهم العمليات التي يجب القيام بها دون تأخير هي نسخة احتياطية من رأس sda7_crypt. إذا قمت بالكتابة / تلف الرأس

(على سبيل المثال ، عن طريق تثبيت GRUB2 في قسم sda7 ، وما إلى ذلك) ،

فستفقد البيانات المشفرة بشكل دائم دون أي إمكانية لاستعادتها ، لأنه لن يكون من الممكن تجديد نفس المفاتيح ، يتم إنشاء المفاتيح بشكل فريد.

خيارات:

* luksHeaderBackup - الأمر header-backup-file-backup ؛

* luksHeaderRestore - الأمر header-backup-file-restore ؛

* ~ / Backup_DebSHIFR - ملف النسخ الاحتياطي ؛

* / dev / sda7 هو القسم الذي توجد نسخة احتياطية من رأس القرص المشفر الذي تريد الاحتفاظ به.

المذكرة. لا تحاول استعادة رأس قسم LUKS من [sdaX] إلى [sdaY] ، ستفشل معظم أسماء المستخدمين.في هذه الخطوة ، اكتمل <إنشاء وتحرير القسم المشفر>. B3. نقل نظام التشغيل GNU / Linux (sda4) إلى قسم مشفر (sda7)المذكرة. قبل نقل نظام التشغيل إلى قسم مشفر ، يوصى بإزالة الزبالة المخبأة مؤقتًا (يمكن العثور على خردة مماثلة باستخدام برنامج BleachBit) ، على سبيل المثال ، كان في عدة مئات من الملفات الصغيرة / var / cache / fontconfig / * و /home/user/.cache / fontconfig / *

إذا قمت بتنظيف ملفات fontconfig ، فافعل $ fc-cache -fvrقم بإنشاء مجلد / mnt2

(ملاحظة - ما زلنا نعمل مع usb حي ، يتم تثبيت sda7_crypt عند نقطة / mnt) وقم بتنزيل GNU / Linux في / mnt2 ، والذي يجب تشفيره.

mkdir /mnt2 mount /dev/sda4 /mnt2

نقوم بتنفيذ ترحيل نظام التشغيل الصحيح باستخدام برنامج Rsync

rsync -avlxhHX --progress /mnt2/ /mnt

يتم وصف خيارات Rsync في الصفحة E1.

بعد ذلك ،

تحتاج إلى إلغاء تجزئة قسم محرك الأقراص المنطقي

e4defrag -c /mnt/

اجعله قاعدة: قم بإجراء e4defrag على جنو / لينوكس المشفر من وقت لآخر إذا كان لديك قرص صلب.

اكتمال الترحيل والتزامن [GNU / Linux> تشفير GNU / Linux] من هذه الخطوة.B4. تكوين جنو / لينكس على قسم مشفر sda7بعد نقل OS / dev / sda4> / dev / sda7 بنجاح ، تحتاج إلى تسجيل الدخول إلى GNU / Linux على القسم المشفر وإجراء مزيد من التهيئة

(دون إعادة تشغيل جهاز الكمبيوتر) فيما يتعلق بالنظام المشفر. أي أن يكون في usb الحية ، ولكن الأوامر لتنفيذ هي "نسبة إلى جذر نظام التشغيل المشفر". لمحاكاة موقف مماثل سيكون "chroot". لتلقي المعلومات بسرعة من نظام التشغيل الذي تعمل عليه حاليًا

(مشفر أم لا ، نظرًا لأن البيانات الموجودة في sda4 و sda7 متزامنة) ، قم

بإلغاء مزامنة نظام التشغيل. قم

بإنشاء ملفات

رمزية فارغة في أدلة الجذر

(sda4 / sda7_crypt) ، على سبيل المثال ، / mnt / OS المشفرة و / mnt2 / OS المشفرة. فحص سريع لنظام التشغيل الذي أنت فيه

(بما في

ذلك للمستقبل): ls /<Tab-Tab>

B4.1. "محاكاة مدخل لنظام التشغيل المشفر" mount --bind /dev /mnt/dev mount --bind /proc /mnt/proc mount --bind /sys /mnt/sys chroot /mnt

B4.2. التحقق من أن العمل يتم تنفيذه على نظام مشفر B4.3. إنشاء / تكوين مبادلة مشفرةنظرًا لتنسيق ملف المبادلة في كل بداية لنظام التشغيل ، فليس من المنطقي إنشاء وتعيين المبادلة على محرك الأقراص المنطقي الآن ، وكتابة الأوامر ، كما في القسم B2.2. بالنسبة إلى Swap ، في كل مرة يبدأ تشغيلها ، سيتم تلقائيًا إنشاء مفاتيح التشفير المؤقتة. دورة حياة مفاتيح المبادلة: إلغاء / فصل قسم المبادلة

(+ تنظيف ذاكرة الوصول العشوائي) ؛ أو إعادة تشغيل نظام التشغيل. تكوين المبادلة ، افتح الملف المسؤول عن تكوين الأجهزة المشفرة بالكتل

(تناظرية لملف fstab ، لكن مسؤول عن التشفير). nano /etc/crypttab

نصحح

# "اسم الهدف" "جهاز المصدر" "خيارات الملف" ""

مبادلة / dev / sda8 / dev / مبادلة عشوائية ، تشفير = twofish-xts-plain64 ، الحجم = 512 ، تجزئة = sha512

خيارات

* المبادلة هو اسم التشفير المعين لـ / dev / mapper / swap.

* / dev / sda8 - استخدم القسم المنطقي تحت المبادلة.

* / dev / urandom - مولد تشفير عشوائي للمبادلة (

يتم إنشاء مفاتيح جديدة مع كل تمهيد نظام تشغيل جديد). المولد / dev / urandom أقل عشوائية من / dev / random ، بعد كل شيء ، / dev / random يستخدم عند العمل في ظروف بجنون العظمة الخطرة. عند تشغيل نظام التشغيل ، يؤدي / dev / عشوائي إلى إبطاء التحميل لعدة دقائق

(راجع تحليل النظام) .

* المبادلة والشفرات = twofish-xts-plain64 ، الحجم = 512 ، التجزئة = sha512: - يعرف القسم أنه قابل للتبديل ويتم تنسيقه "وفقًا لذلك" ؛ خوارزمية التشفير.

نصحح

# مبادلة كان على / dev / sda8 أثناء التثبيت

/ dev / معين / مبادلة بلا مبادلة sw 0 0

/ dev / mapper / swap هو الاسم الذي تم تعيينه في crypttab.

بديل مشفر مبادلةإذا كنت لا تريد ، لسبب ما ، إعطاء القسم بالكامل لملف المبادلة ، فيمكنك الانتقال إلى طريقة بديلة وأفضل: إنشاء ملف مبادلة في ملف على قسم مشفر مع نظام التشغيل.

fallocate -l 3G /swap

اكتمال إعداد قسم المبادلة. B4.4. توصيف جنو / لينكس المشفر (تحرير ملفات crypttab / fstab)يصف الملف / etc / crypttab ، كما هو موضح أعلاه ، أجهزة الكتلة المشفرة التي تم تكوينها في وقت التمهيد.

إذا قمت بتعيين مقطع sda7> sda7_crypt كما في القسم B2.1

# "اسم الهدف" "جهاز المصدر" "خيارات الملف" ""

sda7_crypt UUID = 81048598-5bb9-4a53-af92-f3f9e709e2f2 none luks

إذا قمت بتعيين مقطع sda7> sda7_crypt كما في B2.2

# "اسم الهدف" "جهاز المصدر" "خيارات الملف" ""

sda7_crypt UUID = 81048598-5bb9-4a53-af92-f3f9e709e2f2 none cipher = twofish-xts-plain64 ، الحجم = 512 ، التجزئة = sha512

إذا قارنت قسم sda7> sda7_crypt كما هو الحال في B2.1 أو B2.2 ، لكنك لا ترغب في إعادة إدخال كلمة المرور لإلغاء تأمين نظام التشغيل وتمهيده ، فيمكنك استبدال الملف السري / الملف العشوائي بكلمة المرور

# "اسم الهدف" "جهاز المصدر" "خيارات الملف" ""

sda7_crypt UUID = 81048598-5bb9-4a53-af92-f3f9e709e2f2 / etc / skey luks

وصف

* بلا - تشير إلى أنه عند بدء تشغيل نظام التشغيل ، يلزم وجود عبارة مرور سرية لإلغاء تأمين الجذر.

* UUID - معرف القسم. لاكتشاف المعرف الخاص بك ، اكتب في الجهاز الطرفي

(تذكير بأنه طوال هذا الوقت وما بعده ، أنت تعمل في الجهاز الطرفي في بيئة chroot ، وليس في محطة USB حية أخرى). fdisk -l

/ dev / sda7: UUID = "81048598-5bb9-4a53-af92-f3f9e709e2f2" TYPE = "crypto_LUKS" PARTUUID = "0332d73c-07"

/ dev / mapper / sda7_crypt: LABEL = "DebSHIFR" UUID = "382111a2-f993-403c-aa2e-292b5eac4780" TYPE = "ext4"

يكون هذا الخط مرئيًا عند طلب blkid من محطة USB الحية مع sda7_crypt محمّل).

أنت تأخذ UUID من sdaX الخاص بك (وليس sdaX_crypt! ، UUID sdaX_crypt - ستترك تلقائيًا عند إنشاء grub.cfg config).* التشفير = twofish-xts-plain64 ، الحجم = 512 ، التجزئة = sha512 - يتيح تشفير الوضع المتقدم.* / etc / skey - ملف مفتاح سري يتم استبداله تلقائيًا لإلغاء تأمين نظام التشغيل (بدلاً من إدخال كلمة المرور الثالثة). يمكنك تحديد أي ملف يصل إلى 8 ميجابايت ، ولكن سيتم قراءة البيانات <1mb.

سيبدو شيء مثل هذا:( . 2020., LUKS2, , LUKS1. — LUKS1 CLI).

cryptsetup luksKillSlot /dev/sda7 7

/etc/fstab .

# «file system» «mount poin» «type» «options» «dump» «pass»

# / was on /dev/sda7 during installation

/dev/mapper/sda7_crypt / ext4 errors=remount-ro 0 1

* /dev/mapper/sda7_crypt - sda7>sda7_crypt, /etc/crypttab.

crypttab/fstab . B4.5. تحرير ملفات التكوين. لحظة رئيسيةB4.5.1. /etc/initramfs-tools/conf.d/resume

( ) "#" «resume». .

B4.5.2. /etc/initramfs-tools/conf.d/cryptsetup nano /etc/initramfs-tools/conf.d/cryptsetup

# /etc/initramfs-tools/conf.d/cryptsetup

CRYPTSETUP=yes

export CRYPTSETUP

B4.5.3. /etc/default/grub ( grub.cfg /boot) nano /etc/default/grub

«GRUB_ENABLE_CRYPTODISK=y»

'y', grub-mkconfig grub-install ,

(insmod- <cryptomount/set root>) .

GRUB_DEFAULT=0

GRUB_TIMEOUT=1

GRUB_DISTRIBUTOR=`lsb_release -i -s 2> /dev/null || echo Debian`

GRUB_CMDLINE_LINUX_DEFAULT=«acpi_backlight=vendor»

GRUB_CMDLINE_LINUX=«quiet splash noautomount»

GRUB_ENABLE_CRYPTODISK=y

B4.5.4. /etc/cryptsetup-initramfs/conf-hook nano /etc/cryptsetup-initramfs/conf-hook

, <CRYPTSETUP=y> <#>.

( , , initrd.img).:

KEYFILE_PATTERN="/etc/skey"

UMASK=0077

«skey» initrd.img,

( «skey» ( + ) . .B4.4). B4.6. تحديث /boot/initrd.img [الإصدار]initrd.img cryptsetup,

update-initramfs -u -k all

initrd.img

( «, ») , cryptsetup, , , Nvidia — . , , .

( chroot ./boot/initrd.img). تحذير! [update-initramfs -u -k all] , cryptsetup open /dev/sda7 sda7_crypt — , /etc/crypttab, reboot-a busybox)

.

[C] تركيب وتكوين GRUB2 / الحماية

C1. إذا لزم الأمر ، قم بتهيئة القسم المخصص لمحمل الإقلاع (يحتاج القسم إلى 20 ميغابايت على الأقل) mkfs.ext4 -v -L GRUB2 /dev/sda6

C2. جبل / ديف / sda6 في / كزاز الرضعchroot, /mnt2, /mnt — .

GRUB2

mount /dev/sda6 /mnt

GRUB2, /mnt/boot/grub/i-386-pc

( , , «i386-pc») (, , .mod: cryptodisk; luks; gcry_twofish; gcry_sha512; signature_test.mod), GRUB2 .

apt-get update apt-get install grub2

! GRUB2 , « » –

( — GRUB2 — «MBR» live usb) . / VeraCrypt. GRUB2, , , «MBR». GRUB2,

–

( GRUB 2.02 ~BetaX). C3. تثبيت GRUB2 في المقطع الموسع [sda6][.C.2]

grub-install --force --root-directory=/mnt /dev/sda6

* --force - , ,

( ).* --root-directory - <boot/grub> sda6.

* /dev/sda6 - sda

( <> /mnt /dev/sda6). C4. إنشاء ملف تكوين [grub.cfg]«update-grub2»,

grub-mkconfig -o /mnt/boot/grub/grub.cfg

/ grub.cfg, ()

(«grub-mkconfig» live usb, Windows 10 — ). «», «grub.cfg» , , GRUB

( ), GRUB2 .

« » GRUB2 . C5. دليل على اختبار نظام التشغيل GNU / Linux المشفر. GNU/Linux

( chroot). umount -a

VeraCrypt.

* — Windows.

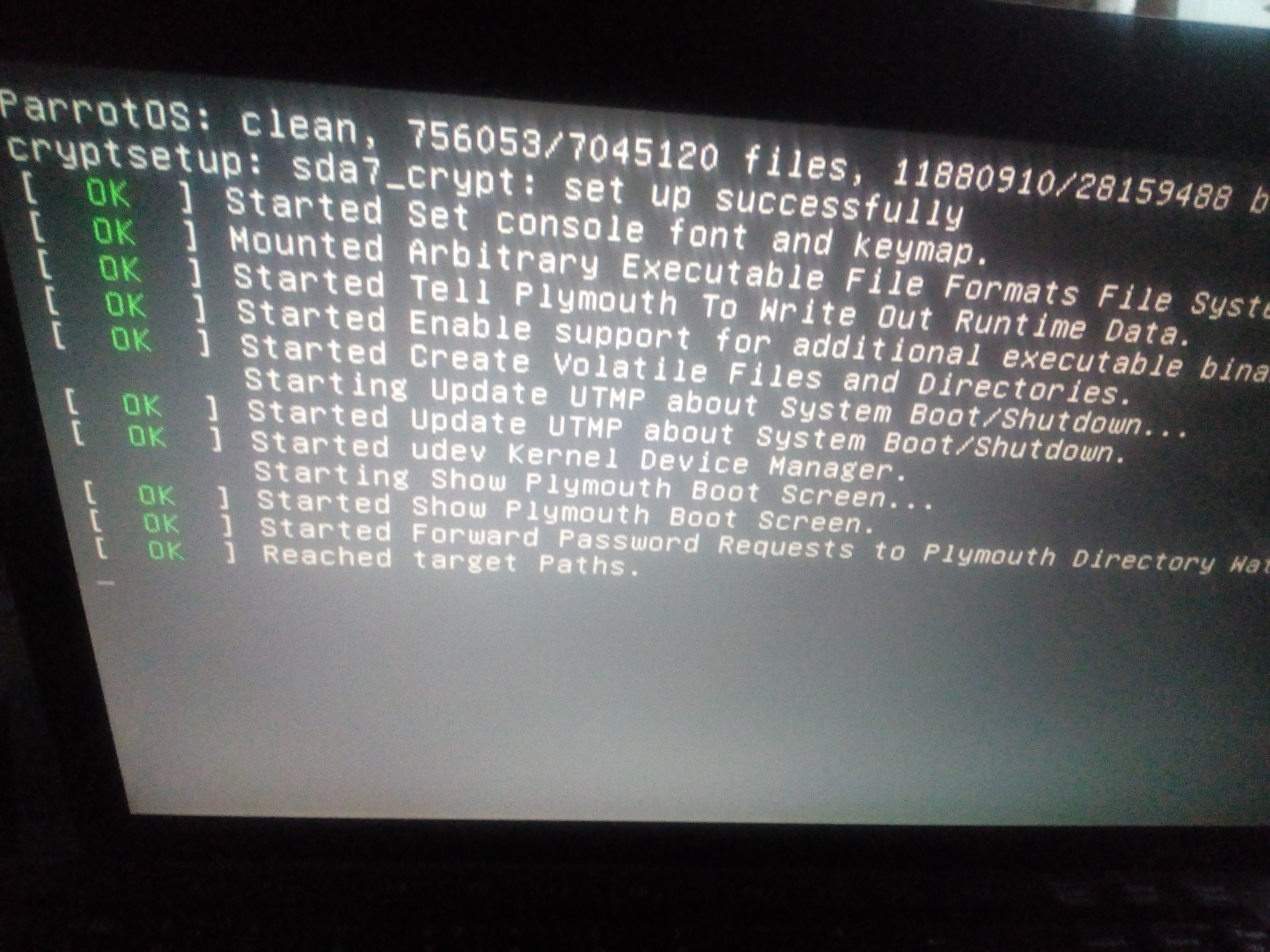

* «Esc» GRUB2, GNU/Linux – (sda7_crypt) /boot/initrd.img ( grub2 uuid « » — grub2, , , / ).

* , (. .B4.4/4.5) /boot/initrd.img, / , «skey», .

( « »).

* GNU/Linux .

* , /boot/initrd.img

( 4.6). update-initramfs -u -k all

GRUB2

( - live usb) mount /dev/sda6 /mnt grub-mkconfig -o /mnt/boot/grub/grub.cfg

GNU/Linux:- GNU/Linuxinux , /boot/kernel and initrd;

- initrd.img;

- ( initrd; / ; Linux) .

« GRUB2» . C6. الإعداد المتقدم GRUB2. حماية بووتلوأدر مع التوقيع الرقمي + حماية المصادقةGNU/Linux , – BIOS. GRUB2 , / , – [. . F].

«» GRUB2 «/».

- « » , – .

- - , CLI, -GRUB2.

6.1.,

ls /<Tab-Tab>

GRUB2

grub-mkpasswd-pbkdf2

. -

grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

GRUB

mount /dev/sda6 /mnt

nano -$ /mnt/boot/grub/grub.cfg

, «grub.cfg» - (" --unrestricted" "--user",

( ### END /etc/grub.d/41_custom ###)«set superusers=»root"

password_pbkdf2 root ".# This file provides an easy way to add custom menu entries. Simply type the

# menu entries you want to add after this comment. Be careful not to change

# the 'exec tail' line above.

### END /etc/grub.d/40_custom ###

### BEGIN /etc/grub.d/41_custom ###

if [ -f ${config_directory}/custom.cfg ]; then

source ${config_directory}/custom.cfg

elif [ -z "${config_directory}" -a -f $prefix/custom.cfg ]; then

source $prefix/custom.cfg;

fi

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

### END /etc/grub.d/41_custom ###

#

«grub-mkconfig -o /mnt/boot/grub/grub.cfg» grub.cfg,

(/) GRUB-

nano /etc/grub.d/41_custom

cat << EOF

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

EOF

«grub-mkconfig -o /mnt/boot/grub/grub.cfg», , , grub.cfg.

GRUB2 . 6.2., pgp-

( ). : gnuPG; kleopatra/GPA; Seahorse. - . Seahorse — 3.14.0

( , , V3.20 – ).PGP- // su!

gpg - -gen-key

gpg --export -o ~/perskey

mount /dev/sda6 /mnt

GRUB2

rm -rf /mnt/

GRUB2 sda6, GRUB «core.img»

grub-install --force --modules="gcry_sha256 gcry_sha512 signature_test gcry_dsa gcry_rsa" -k ~/perskey --root-directory=/mnt /dev/sda6

* --force - , ,

( ).* --modules=«gcry_sha256 gcry_sha512 signature_test gcry_dsa gcry_rsa» - GRUB2 .

* -k ~/perskey - «PGP-»

( , ).* --root-directory - boot sda6

/dev/sda6 - sda .

/ grub.cfg

grub-mkconfig -o /mnt/boot/grub/grub.cfg

«grub.cfg» «trust /boot/grub/perskey»

( pgp-.) GRUB2 , «signature_test.mod», «set check_signatures=enforce».

( grub.cfg)### BEGIN /etc/grub.d/41_custom ###

if [ -f ${config_directory}/custom.cfg ]; then

source ${config_directory}/custom.cfg

elif [ -z "${config_directory}" -a -f $prefix/custom.cfg ]; then

source $prefix/custom.cfg;

fi

trust /boot/grub/perskey

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

### END /etc/grub.d/41_custom ###

#

"/boot/grub/perskey" , hd0,6, «» , GRUB2

(. set rot=..).GRUB2

( /GRUB) «perskey».

,

( nautilus/caja): «seahorse» . su.

sudo "/mnt/boot" – – .

"/mnt/boot/grub/perskey"

( grub) . , / [*.sig].

"/boot"

( kernel, initrd). - , bash- « ».

( - ) rm -f $(find /mnt/boot/grub -type f -name '*.sig')

, , GRUB2.

apt-mark hold grub-common grub-pc grub-pc-bin grub2 grub2-common

< > GRUB2 . C6.3. Proof-test GRUB2,GRUB2. - GNU/Linux CLI

( ) . / initrd

, GRUB2-.

- GRUB2/ grub.cfg, /, .mod, . GRUB2 .

, GRUB2 « ».

«» « », «0».

( « » «0» — ).?

: / GRUB2 , , luks.mod.sig .

: CLI

trust_list

«perskey», «0», , .C6.2.

« GRUB2 » . C7 طريقة بديلة لحماية محمل الإقلاع GRUB2 بالتجزئة« /» — . - GRUB2, , .[F]. , / .

GRUB2

:- / (/ . GRUB2 , , / , , «- » ).

- ( ).

- (/ GRUB2 ).

- .

.- (, ).

- The Worst Evil Script ( /: GRUB , usb-/ , / , pass/_LUKS ).

- ( GNU/Linux).

—

, .

GRUB2/«» GRUB2, (). , ,

, GRUB, save log, pas/_LUKS .

The Worst Evil Script

( cryptsetup reencrypt), LUKS .

GRUB, .

"-$ _GRUB" , CLI.

"-$ sudo _GRUB" GRUB2/

( /boot), .0) / GRUB, /media/username

-$ hashdeep -c md5 -r /media/username/GRUB > /podpis.txt

1) ~/podpis, 744 «».

su , GRUB , save .

, , « » [virus.mod] GRUB2 /:

-$ hashdeep -vvv -a -k '/podpis.txt' -r '/media/username/GRUB

CLI --# CLI

2 11::41 MSK 2020 /media/username/GRUB/boot/grub/virus.mod: Moved from /media/username/GRUB/1nononoshifr /media/username/GRUB/boot/grub/i386-pc/mda_text.mod: Ok /media/username/GRUB/boot/grub/grub.cfg: Ok hashdeep: Audit failed Input files examined: 0 Known files expecting: 0 Files matched: 325 Files partially matched: 0 Files moved: 1 New files found: 0 Known files not found: 0

# «Files moved: 1 Audit failed» , .

- «New files found» > «Files moved»

2) > ~/warning.gif, 744.

3) fstab GRUB

-$ sudo nano /etc/fstab

LABEL=GRUB /media/username/GRUB ext4 defaults 0 0

4) -$ sudo nano /etc/logrotate.d/podpis

/var/log/podpis.txt {

daily

rotate 50

size 5M

dateext

compress

delaycompress

olddir /var/log/old

}

/var/log/vtorjenie.txt {

monthly

rotate 5

size 5M

dateext

olddir /var/log/old

}

5) cron

-$ sudo crontab -e

reboot '/podpis' #

0 */6 * * * '/podpis # 0-00; 6; 12; 18.

6) -$ sudo su -$ echo "alias _GRUB='hashdeep -c md5 -r /media/username/GRUB > /podpis.txt'" >> /root/.bashrc && bash -$ echo "alias _GRUB='hashdeep -vvv -a -k '/podpis.txt' -r /media/username/GRUB'" >> .bashrc && bash

-$ apt-get upgrade GRUB

-$ _GRUBGRUB . [D] تعرية - تدمير البيانات غير المشفرة

احذف ملفاتك الشخصية تمامًا بحيث "لا يستطيع الله حتى قراءتها" ، وفقًا لما قالته Trey Gaudi ، المتحدثة باسم ساوث كارولينا.

كالعادة ، هناك العديد من "الأساطير والأساطير " حول استعادة البيانات بعد حذفها من القرص الصلب. إذا كنت تؤمن بالاحتفاظ عبر الإنترنت ، أو كنت عضوًا في مجتمع Dr على الويب ولم تحاول مطلقًا استعادة البيانات بعد حذفها / الكتابة فوقها (على سبيل المثال ، استخدام R-studio) ، فمن غير المرجح أن تتناسب الطريقة المقترحة معك ، استخدم ما هو أقرب إليك.بعد نقل GNU / Linux بنجاح إلى قسم مشفر ، يجب حذف النسخة القديمة دون إمكانية استرداد البيانات. طريقة التنظيف العامة: برنامج لنظام تشغيل واجهة المستخدم الرسومية لنظام Windows / Linux BleachBit .قم بسرعة بتهيئة القسم الذي تريد تدمير البيانات عليه (باستخدام Gparted) ،نبدأ BleachBit ، حدد "مسح مساحة حرة" - حدد القسم (sdaX الخاص بك مع النسخة السابقة من جنو / لينكس) ، تبدأ عملية التنظيف. BleachBit - يمسح القرص مرة واحدة - وهذا هو ما نحتاجه ، ولكن! هذا يعمل فقط من الناحية النظرية إذا قمت بتنسيق القرص وتنظيفه في برنامج BB v2.0.انتباه ! يقوم BB بمسح القرص ، مع ترك البيانات الأولية: يتم حفظ أسماء الملفات المدمرة أثناء محو البيانات (Ccleaner - لا يترك البيانات الأولية).وخرافة استعادة البيانات ليست خرافة.Bleachbit V2.0-2 unstable OS Debian ( : sfill; wipe-Nautilus - ) : « » HDD/ (ntfs/ext4) . , . () / / «» . , , , « » 3+ .

GNU/Linux Bleachbit 2.0-2 , . : Windows CCleaner « ntfs» , .

, «» , Bleachbit , , « / ».

« » Windows CCleaner/BB «». GNU/Linux ( ) ( + ( , )) , .

Bleachbit v3.0 , , .

Bleachbit v2.0 GNU/Linux Windows7.

في هذه الخطوة ، يتم إكمال "تنظيف القرص".[E] النسخ الاحتياطي العالمي لنظام التشغيل المشفر

كل مستخدم لديه طريقته الخاصة في النسخ الاحتياطي للبيانات ، ولكن البيانات المشفرة من "نظام التشغيل" تتطلب طريقة مختلفة بعض الشيء لهذه المهمة. لا يمكن أن تعمل البرامج الموحدة مثل Clonezilla والبرامج المشابهة مباشرة مع البيانات المشفرة.تحديد مهمة النسخ الاحتياطي لأجهزة الكتلة المشفرة:- عالمية - نفس خوارزمية النسخ الاحتياطي / برنامج Windows / Linux ؛

- القدرة على العمل في وحدة التحكم مع أي usb مباشر غنو / لينكس دون الحاجة إلى تنزيلات برامج إضافية (ولكن لا يزال يوصي واجهة المستخدم الرسومية) ؛

- أمان النسخ الاحتياطي - يجب أن تكون "الصور" المخزنة مشفرة / محمية بكلمة مرور ؛

- يجب أن يتطابق حجم البيانات المشفرة مع حجم البيانات الفعلية التي يتم نسخها ؛

- استخراج مناسب من الملفات الضرورية من النسخة الاحتياطية (لا يوجد شرط لفك تشفير القسم بأكمله أولاً).

على سبيل المثال ، النسخ الاحتياطي / الاستعادة عبر الأداة المساعدة "dd" dd if=/dev/sda7 of=//sda7.img bs=7M conv=sync,noerror dd if=//sda7.img of=/dev/sda7 bs=7M conv=sync,noerror

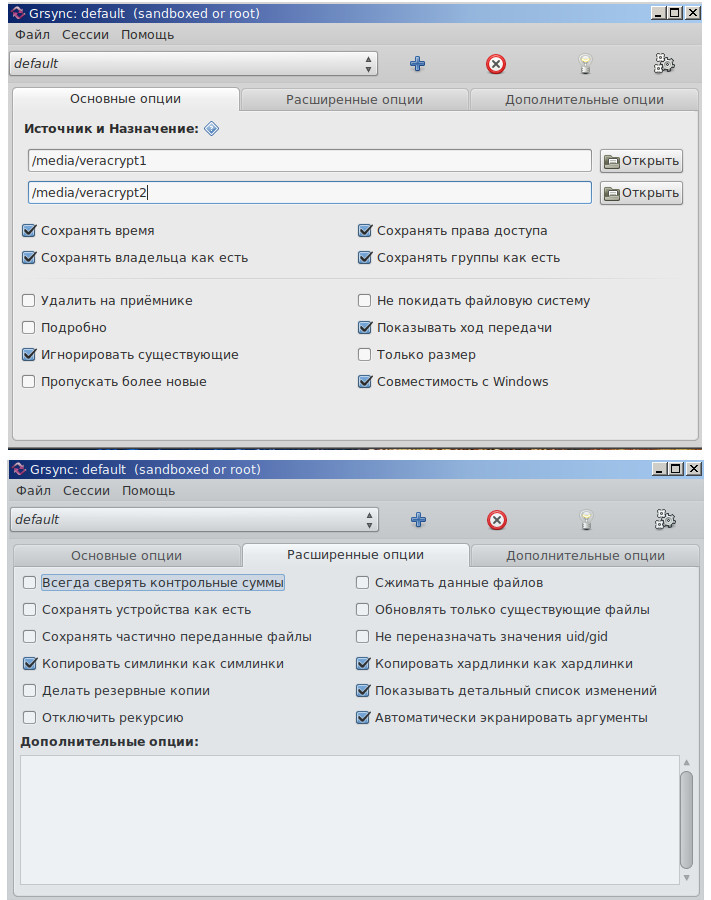

إنها تقابل جميع نقاط المهمة تقريبًا ، لكن وفقًا للادعاء 4 ، لا تتعرض للنقد ، نظرًا لأنها تنسخ قسم القرص بالكامل ككل ، بما في ذلك المساحة الحرة - فهي ليست مهمة.على سبيل المثال ، نسخة احتياطية من جنو / لينكس من خلال أرشيفي [tar | جي بي جي] "مريحة" ، ولكن بالنسبة للنسخ الاحتياطي ويندوز تحتاج إلى البحث عن حل آخر - ليست مثيرة للاهتمام.E1. نسخ احتياطي عالمي لحزمة Windows / Linux (rsync (Grsync) + وحدة تخزين VeraCrypt) ومحركات أقراص Automount المشفرة:- (/) VeraCrypt ;

- / Rsync VeraCrypt;

- VeraCrypt www.

VeraCrypt :

- ( Windows , GNU/Linux) ;

- , « » ( ) – .

Windows, GNU/Linux > VeraCrypt , .

Twofish 70

( , ) HDD ~

( , ). VeraCrypt Windows/Linux , « », .

2017 VeraCrypt « GNU/Linux».

en > ru :

,

, .…

Linux.

, .

, .

, VeraCrypt HDD .

, ,

( «» ).VeraCrypt 1.24-Update3 GNU/Linux, (/dev/sdaX).

/ — VeraCrypt-.

VeraCrypt

(/ntfs) , .

// VeraCrypt GUI > GNU/Linux live usb

( /media/veracrypt2, Windows /media/veracrypt1). Windows GUI rsync

(grsync) , .

. , .

GNU/Linux, GUI rsync « Windows».

! Veracrypt « GNU/Linux»

ext4 . ntfs, / .

. rsync:

* -g - ;

* -P --progress — ;

* -H - , ;

* - -

( rlptgoD) ;

* -v -.

« Windows VeraCrypt» cryptsetup, alias (su)

echo "alias veramount='cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sdaX Windows_crypt && mount /dev/mapper/ Windows_crypt /media/veracrypt1'" >> .bashrc && bash

«veramount

pictures » , - , Windows.

/

VeraCrypt cryptsetup

cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sdaX Windows_crypt mount /dev/mapper/Windows_crypt /mnt

/

/ VeraCrypt cryptsetup

cryptsetup open --veracrypt --type tcrypt /dev/sdaY test_crypt mount /dev/mapper/test_crypt /mnt

alias- ( ) Windows ntfs GNU/Linux /

~/VeraOpen.sh

echo 'Ym9i' | base64 -d | cryptsetup open --veracrypt --tcrypt-system --type tcrypt /dev/sda3 Windows_crypt && mount /dev/mapper/Windows_crypt /media/Winda7

«» :

sudo chmod 100 /VeraOpen.sh

( !) /etc/rc.local ~/etc/init.d/rc.local

«» :

sudo chmod 100 /etc/rc.local && sudo chmod 100 /etc/init.d/rc.local

, GNU/Linux ntfs, .

, :

systemd-analyze && systemd-analyze blame

, .E1 ( / OS GNU/Linux)1) ext4 > 4gb ( ) Linux Veracrypt [].

2) Reboot live usb.

3) ~$ cryptsetup open /dev/sda7 Lunux # .

4) ~$ mount /dev/mapper/Linux /mnt # /mnt.

5) ~$ mkdir mnt2 # .

6) ~$ cryptsetup open --veracrypt --type tcrypt ~/ && mount /dev/mapper/ /mnt2 # Veracrypt «» /mnt2.

7) ~$ rsync -avlxhHX --delete --progress /mnt/ /mnt2 # / Veracrypt . "--delete" ( ), .. .

(p/s/

! GNU/Linux / , , Intel > AMD

( Intel > AMD) ,

, . ~/etc/skey — , «cryptsetup luksAddKey» chroot — , ~/etc/crypttab "/etc/skey" «none», rebot- .

IT Windows/Linux, ./ . [F] الهجوم على محمل الإقلاع GRUB2

تفاصيل/

( .C6.) , . - ,

( ) GRUB2 ,

( , -- grub.cfg)..

* live usb.

() . GRUB2 grub.cfg

( ) ( , GRUB2, . <0>)* , "/mnt/boot/grub/grub.cfg".

*

( «perskey» core.img) grub-install --force --root-directory=/mnt /dev/sda6

* «grub.cfg» > "/mnt/boot/grub/grub.cfg", , , «keylogger.mod» , «grub.cfg» > «insmod keylogger». , , , GRUB2

( ) GRUB2, «grub-mkimage (-).» «-» «grub.cfg». : «modern.cfg», , , ~400

(+) "/boot/grub/i386-pc". , "/boot/grub/grub.cfg", «hashsum» .

/ GRUB2 ,

( ) "/boot/grub/grub.cfg" «modern.cfg»

set superusers=«root»

password_pbkdf2 root grub.pbkdf2.sha512.10000.DE10E42B01BB6FEEE46250FC5F9C3756894A8476A7F7661A9FFE9D6CC4D0A168898B98C34EBA210F46FC10985CE28277D0563F74E108FCE3ACBD52B26F8BA04D.27625A4D30E4F1044962D3DD1C2E493EF511C01366909767C3AF9A005E81F4BFC33372B9C041BE9BA904D7C6BB141DE48722ED17D2DF9C560170821F033BCFD8

- GRUB2.

( ) , ,

( ) . - BIOS

( GRUB2 > GRUB2, !) . - , ,

( ) «grub.cfg» . , , , «grub.cfg»

( ) , GRUB2., / sdaY, GRUB2

( grub-install ) «grub.cfg»

( )menuentry 'GRUBx2' --class parrot --class gnu-linux --class gnu --class os $menuentry_id_option 'gnulinux-simple-382111a2-f993-403c-aa2e-292b5eac4780' {

load_video

insmod gzio

if [ x$grub_platform = xxen ]; then insmod xzio; insmod lzopio; fi

insmod part_msdos

insmod cryptodisk

insmod luks

insmod gcry_twofish

insmod gcry_twofish

insmod gcry_sha512

insmod ext2

cryptomount -u 15c47d1c4bd34e5289df77bcf60ee838

set root='cryptouuid/15c47d1c4bd34e5289df77bcf60ee838'

normal /boot/grub/grub.cfg

}

* insmod - ;

* GRUBx2 - GRUB2;

* cryptomount -u 15c47d1c4bd34e5289df77bcf60ee838 -. fdisk -l (sda9);

* set root - ;

* normal /boot/grub/grub.cfg - .

, «grub.cfg» — / «sdaY» «GRUBx2» GRUB.

CLI,

( «set root»), , , "/shifr_grub", "/noshifr_grub". CLI

cat /Tab-Tab

, , . , , "~/i386", .

,

( ) , , CLI

list_trusted

«perskey», ,

( «set check_signatures=enforce») .

, . «grub.cfg» , , , GRUB2.

:

.18.2

«Note that even with GRUB password protection, GRUB itself cannot prevent someone with physical access to the machine from altering that machine's firmware (eg, Coreboot or BIOS) configuration to cause the machine to boot from a different (attacker-controlled) device. GRUB is at best only one link in a secure boot chain».

GRUB2 — , , MS-DOS, . , GRUB2 — «» , GNU/Linux .

, , GRUB2,

(, , – /.mod) .

الاستنتاجات:

1) تشفير نظام الحظر لنظام Windows أسهل في التنفيذ ، والحماية بكلمة مرور واحدة هي أكثر ملاءمة من الحماية مع العديد من كلمات المرور مع تشفير نظام كتلة GNU / Linux ، في الإنصاف: هذا الأخير آليا.2) تمت كتابة المقالة كدليل بسيط مفصل ذي صلة لتشفير القرص بالكامل VeraCrypt / LUKS على منزل واحد ، والذي يعد ، إلى حد بعيد ، الأفضل في التشغيل (IMHO). ولذلك ، لم يتناول الحرف اليدوي> 60 كيلو بعض الفصول المهمة فيه: حول تشفيرات تختفي / تبقى في الظل ؛ في كتب غنو / لينكس المختلفة / لا تكتب عن التشفير ؛ حول المادة 51 من دستور الاتحاد الروسي ؛ على الترخيص / حظر التشفير في الاتحاد الروسي، حول ما تحتاجه لتشفير "الجذر / التمهيد". تبين أن الكتيب أصبح كبيرًا بالفعل ، لكنه مفصل (يصف خطوات بسيطة) ، بدوره ، سيوفر لك هذا الكثير من الوقت عندما تقوم بـ "تشفير حقيقي".3) تشفير القرص الكامل أجريت على ويندوز 7 64 ؛ GNU / Linux Parrot 4x؛ جنو / دبيان 9.0 / 9.5.4) تنفيذ هجوم ناجح على على محمل الإقلاع GRUB2.5) تم إنشاء برنامج تعليمي لمساعدة جميع بلدان رابطة الدول المستقلة بجنون العظمة ، حيث يسمح التشفير على المستوى التشريعي. وأولا وقبل كل شيء ، لأولئك الذين يرغبون في تشغيل تشفير القرص الكامل دون هدم الأنظمة التي تم تكوينها.6) مراجعة وتحديث دليلها ، والذي هو ذات الصلة في عام 2020.[G] وثائق مفيدة

- دليل مستخدم TrueCrypt (RU لشهر فبراير 2012)

- VeraCrypt الوثائق

- / usr / share / doc / cryptsetup (-run) [مورد محلي] (وثائق تفصيلية رسمية حول تكوين تشفير GNU / Linux باستخدام cryptsetup)

- الأسئلة الشائعة حول cryptsetup (وثائق موجزة حول تكوين تشفير GNU / Linux باستخدام cryptsetup)

- LUKS تشفير الجهاز ( archlinux الوثائق)

- وصف مفصل لبناء جملة cryptsetup (صفحة دليل القوس)

- وصف مفصل ل crypttab (صفحة دليل القوس)

- الوثائق الرسمية ل GRUB2 .

العلامات: VeraCrypt ، تشفير القرص الكامل ، تشفير التقسيم ، تشفير القرص الكامل Linux ، تشفير النظام الكامل LUKS1 / LUKS2.بيضة عيد الفصح

© , .

ne555 2018-2020